Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

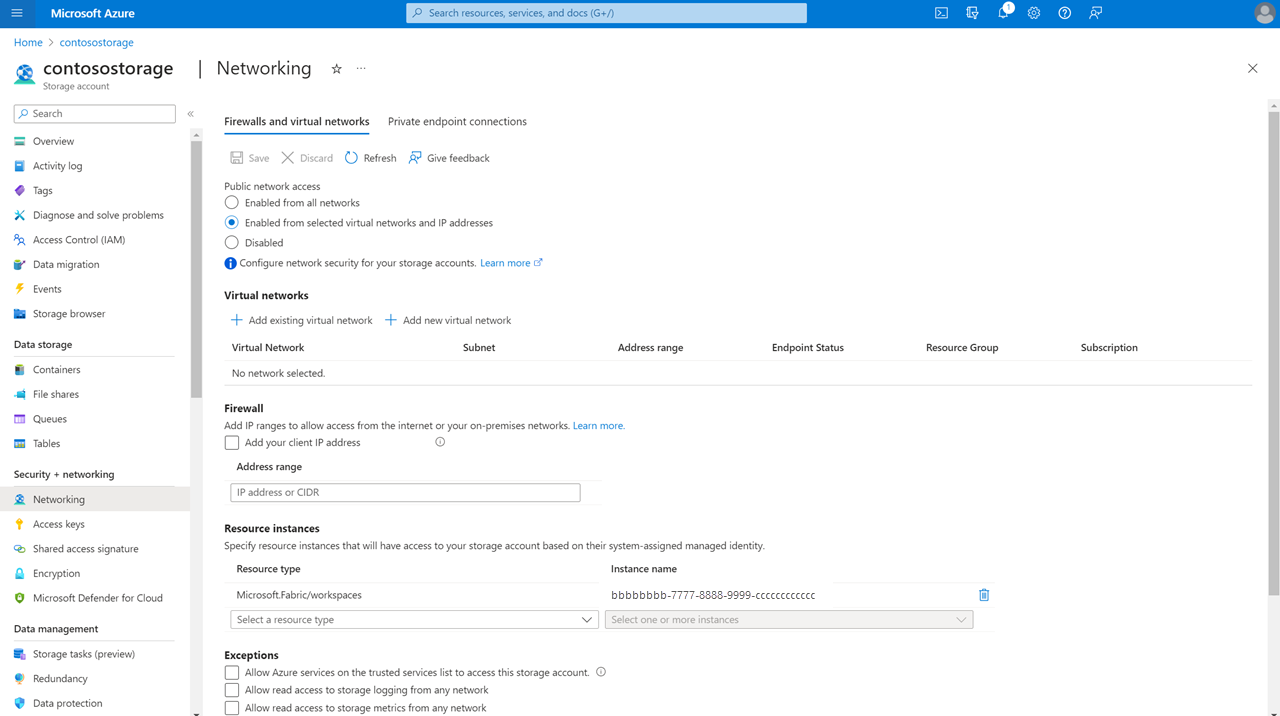

Fabric gir deg tilgang til brannmuraktiverte Azure Data Lake Storage (ADLS) Gen2-kontoer på en sikker måte. Stoffarbeidsområder som har en arbeidsområdeidentitet, har sikker tilgang til ADLS Gen2-kontoer med enten offentlig nettverkstilgang aktivert fra valgte virtuelle nettverk og IP-adresser, eller med offentlig nettverkstilgang deaktivert. Du kan begrense ADLS Gen2-tilgang til bestemte Fabric-arbeidsområder.

Stoffarbeidsområder som får tilgang til en lagringskonto med klarert tilgang til arbeidsområdet, trenger riktig godkjenning for forespørselen. Godkjenning støttes med Microsoft Entra-legitimasjon for organisasjonskontoer eller tjenestekontohavere. Hvis du vil finne ut mer om ressursforekomstregler, kan du se Gi tilgang fra Azure-ressursforekomster.

Hvis du vil begrense og beskytte tilgangen til brannmuraktiverte lagringskontoer fra bestemte Fabric-arbeidsområder, kan du konfigurere regler for ressursforekomster for å tillate tilgang fra bestemte Fabric-arbeidsområder.

Note

Klarert tilgang til arbeidsområder er generelt tilgjengelig, men kan bare brukes i F SKU-kapasiteter. Hvis du vil ha informasjon om kjøp av et Fabric-abonnement, kan du se Kjøpe et Microsoft Fabric-abonnement. Klarert tilgang til arbeidsområde støttes ikke i prøvekapasiteter.

Denne artikkelen viser deg hvordan du gjør følgende:

Konfigurer klarert arbeidsområdetilgang i en ADLS Gen2-lagringskonto.

Opprett en OneLake-snarvei i et Fabric Lakehouse som kobles til en klarert ADLS Gen2-lagringskonto som er aktivert for arbeidsområdetilgang.

Opprett et datasamlebånd for å koble direkte til en brannmuraktivert ADLS Gen2-konto som har aktivert tilgang til klarert arbeidsområde.

Bruk T-SQL COPY-setningen til å ta inn data i lageret fra en brannmuraktivert ADLS Gen2-konto som har aktivert tilgang til klarert arbeidsområde.

Opprett en semantisk modell i importmodus for å koble til en brannmuraktivert ADLS Gen2-konto som har klarert tilgang til arbeidsområdet aktivert.

Last inn data med AzCopy fra en brannmuraktivert Azure Storage-konto til OneLake.

Konfigurere klarert arbeidsområdetilgang i ADLS Gen2

Prerequisites

- Et stoffarbeidsområde som er knyttet til en stoffkapasitet.

- Opprett en arbeidsområdeidentitet som er knyttet til Fabric-arbeidsområdet. Se Identitet for arbeidsområde. Kontroller at arbeidsområdeidentiteten har bidragsytertilgang til arbeidsområdet ved å gå til Administrer tilgang (ved siden av Innstillinger for arbeidsområde) og legge til arbeidsområdeidentiteten i listen som bidragsyter.

- Hovedkontohaveren som brukes til godkjenning i snarveien, bør ha Azure RBAC-roller på lagringskontoen. Hovedstolen må ha en lagrings-BLOB-databidragsyter, lagringsblobdataeier eller lagringsblobdataleserrolle på lagringskontoens omfang sammen med tilgang på mappenivå i beholderen. Tilgang på mappenivå kan gis gjennom en RBAC-rolle på beholdernivå eller gjennom spesifikk tilgang på mappenivå.

- Konfigurer en ressursforekomstregel for lagringskontoen.

Regel for ressursforekomst via ARM-mal

Du kan konfigurere bestemte Fabric-arbeidsområder for å få tilgang til lagringskontoen basert på arbeidsområdets identitet. Du kan opprette en ressursforekomstregel ved å distribuere en ARM-mal med en ressursforekomstregel. Slik oppretter du en ressursforekomstregel:

Logg på Azure-portalen og gå til Egendefinert distribusjon.

Velg Bygg din egen mal i redigeringsprogrammet. Hvis du vil ha en eksempelmal for ARM som oppretter en ressursforekomstregel, kan du se EKSEMPEL PÅ ARM-mal.

Opprett ressursforekomstregelen i redigeringsprogrammet. Når du er ferdig, velger du Se gjennom + Opprett.

I kategorien Grunnleggende som vises, angir du de nødvendige prosjekt- og forekomstdetaljene. Når du er ferdig, velger du Se gjennom + Opprett.

Se gjennom sammendraget på Se gjennom + Opprett-fanen som vises, og velg deretter Opprett. Regelen sendes inn for distribusjon.

Når distribusjonen er fullført, kan du gå til ressursen.

Note

- Regler for ressursforekomst for stoffarbeidsområder kan bare opprettes via ARM-maler eller PowerShell. Oppretting gjennom Azure-portalen støttes ikke.

- SubscriptionId "000000000-0000-0000-0000-00000000000" må brukes for Fabric workspace resourceId.

- Du kan få arbeidsområde-ID-en for et Fabric-arbeidsområde via URL-adressen til adresselinjen.

Her er et eksempel på en ressursforekomstregel som kan opprettes via ARM-mal. Hvis du vil ha et fullstendig eksempel, kan du se EKSEMPEL PÅ ARM-mal.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Ressursforekomstregel via PowerShell-skript

Du kan opprette en regel for ressursforekomst gjennom PowerShell ved hjelp av følgende skript.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Klarert tjenesteunntak

Hvis du velger unntaket for klarert tjeneste for en ADLS Gen2-konto som har offentlig nettverkstilgang aktivert fra utvalgte virtuelle nettverk og IP-adresser, kan Fabric-arbeidsområder med en arbeidsområdeidentitet få tilgang til lagringskontoen. Når det er merket av for unntaksboks for klarert tjeneste, kan alle arbeidsområder i leierens Stoff-kapasiteter som har en arbeidsområdeidentitet, få tilgang til data som er lagret i lagringskontoen.

Denne konfigurasjonen anbefales ikke, og støtte kan bli fjernet i fremtiden. Vi anbefaler at du bruker regler for ressursforekomst til å gi tilgang til bestemte ressurser.

Hvem kan konfigurere lagringskontoer for klarert tjenestetilgang?

En bidragsyter på lagringskontoen (en Azure RBAC-rolle) kan konfigurere regler for ressursforekomst eller klarert tjenesteunntak.

Slik bruker du tilgang til klarert arbeidsområde i Fabric

Det finnes flere måter å bruke klarert arbeidsområdetilgang på for å få tilgang til dataene fra Fabric på en sikker måte:

Du kan opprette en ny ADLS-snarvei i et Fabric Lakehouse for å begynne å analysere dataene med Spark, SQL og Power BI.

Du kan opprette et datasamlebånd som bruker klarert arbeidsområdetilgang til å få direkte tilgang til en brannmuraktivert ADLS Gen2-konto.

Du kan bruke en T-SQL Copy-setning som utnytter klarert arbeidsområdetilgang til å innta data i et Fabric-lager.

Du kan bruke en semantisk modell (importmodus) til å dra nytte av klarert arbeidsområdetilgang og opprette modeller og rapporter på dataene.

Du kan bruke AzCopy til å laste inn data fra en brannmuraktivert Azure Storage-konto til OneLake.

Avsnittene nedenfor viser deg hvordan du bruker disse metodene.

Opprette en OneLake-snarvei til lagringskonto med klarert tilgang til arbeidsområdet

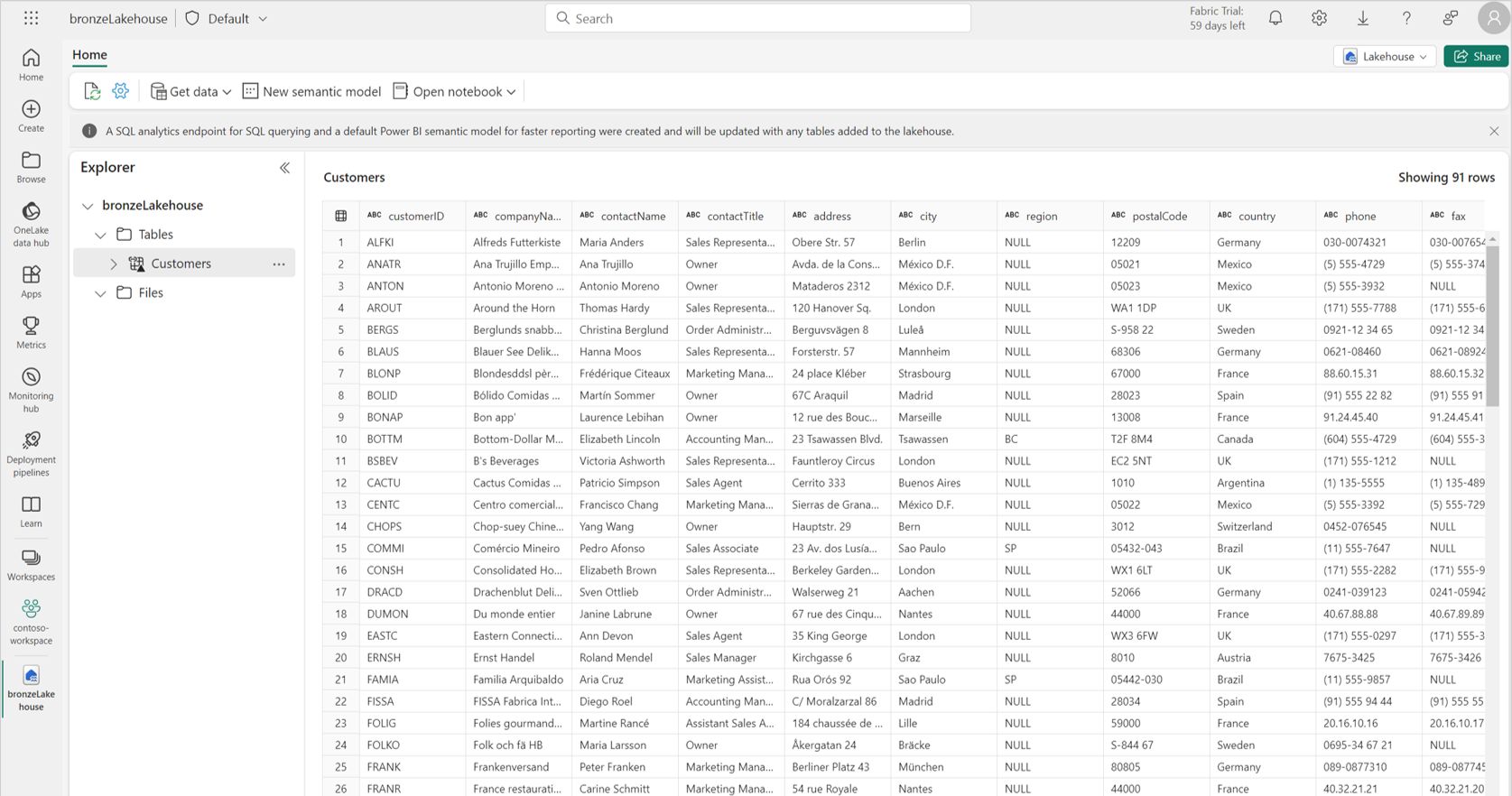

Med arbeidsområdeidentiteten konfigurert i Fabric, og klarert arbeidsområdetilgang aktivert i ADLS Gen2-lagringskontoen, kan du opprette OneLake-snarveier for å få tilgang til dataene fra Fabric. Du oppretter nettopp en ny ADLS-snarvei i et Fabric Lakehouse, og du kan begynne å analysere dataene med Spark, SQL og Power BI.

Note

- Eksisterende snarveier i et arbeidsområde som oppfyller forutsetningene, begynner automatisk å støtte klarert tjenestetilgang.

- Du må bruke URL-ID-en for DFS for lagringskontoen. Her er et eksempel:

https://StorageAccountName.dfs.core.windows.net - Tjenestekontohavere kan også opprette snarveier til lagringskontoer med klarert tilgang.

Steps

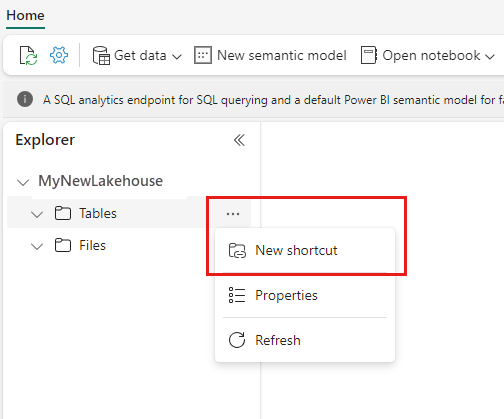

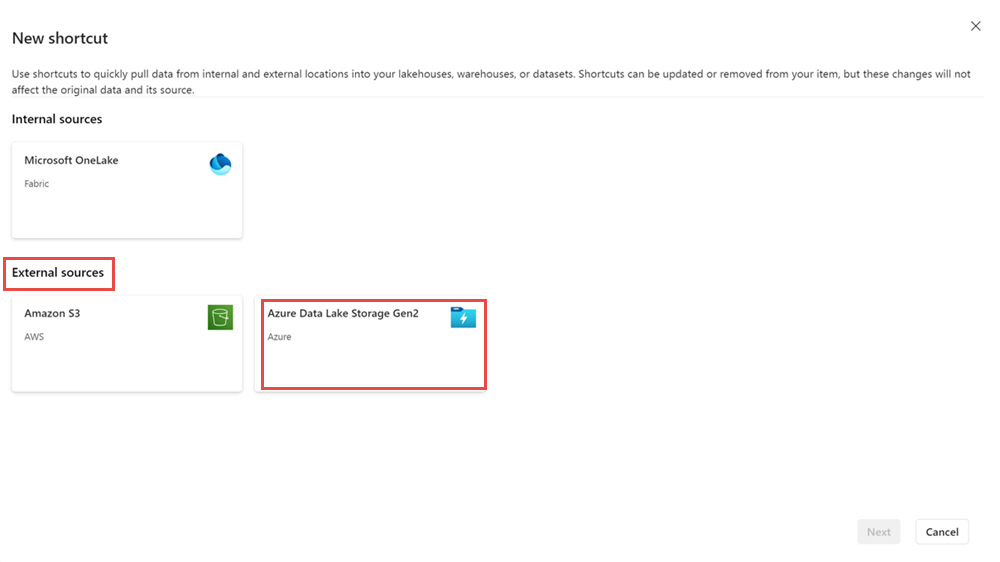

Begynn med å opprette en ny snarvei i et Lakehouse.

Veiviseren Ny snarvei åpnes.

Under Eksterne kilder velger du Azure Data Lake Storage Gen2.

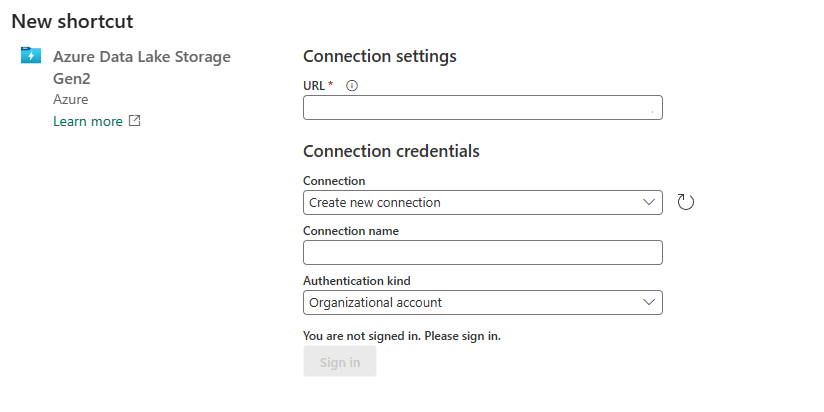

Angi nettadressen til lagringskontoen som er konfigurert med klarert arbeidsområdetilgang, og velg et navn for tilkoblingen. For Godkjenningstype velger du Organisasjonskonto eller Tjenestekontohaver.

Når du er ferdig, velger du Neste.

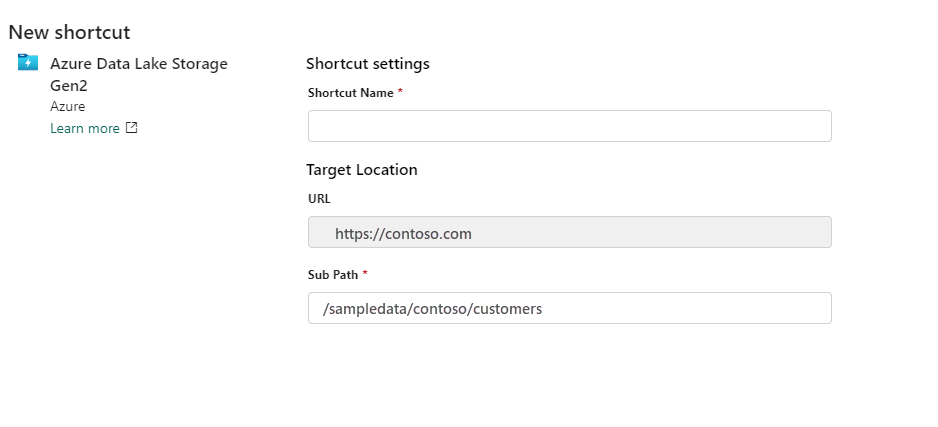

Angi snarveisnavn og underbane.

Når du er ferdig, velger du Opprett.

Snarveien til lakehouse opprettes, og du bør kunne forhåndsvise lagringsdata i snarveien.

Bruk OneLake-snarveien til en lagringskonto med klarert tilgang til arbeidsområdet i Fabric-elementer

Med OneCopy i Fabric får du tilgang til OneLake-snarveiene med klarert tilgang fra alle Fabric-arbeidsbelastninger.

Spark: Du kan bruke Spark til å få tilgang til data fra OneLake-snarveiene dine. Når snarveier brukes i Spark, vises de som mapper i OneLake. Du trenger bare å referere til mappenavnet for å få tilgang til dataene. Du kan bruke OneLake-snarveien til lagringskontoer med klarert tilgang til arbeidsområdet i Spark-notatblokker.

SQL Analytics-endepunkt: Snarveier som er opprettet i «Tabeller»-delen i lakehouse, er også tilgjengelige i endepunktet for SQL-analyse. Du kan åpne endepunktet for SQL-analyse og spørre etter dataene akkurat som alle andre tabeller.

Pipeliner: Datasamlebånd kan få tilgang til administrerte snarveier til lagringskontoer med klarert tilgang til arbeidsområder. Pipeliner kan brukes til å lese fra eller skrive til lagringskontoer gjennom OneLake-snarveier.

Dataflyter v2: Dataflyter Gen2 kan brukes til å få tilgang til administrerte snarveier til lagringskontoer med klarert tilgang til arbeidsområder. Dataflyter Gen2 kan lese fra eller skrive til lagringskontoer via OneLake-snarveier.

Semantiske modeller og rapporter: Standard semantisk modell som er knyttet til SQL Analytics-endepunktet i et Lakehouse, kan lese administrerte snarveier til lagringskontoer med klarert tilgang til arbeidsområdet. Hvis du vil se de administrerte tabellene i standard semantisk modell, går du til elementet SQL Analytics-endepunkt, velger Rapportering og velger Oppdater semantisk modell automatisk.

Du kan også opprette nye semantiske modeller som refererer til tabellsnarveier til lagringskontoer med klarert tilgang til arbeidsområdet. Gå til SQL-analyseendepunktet, velg Rapportering, og velg Ny semantisk modell.

Du kan opprette rapporter over standard semantiske modeller og egendefinerte semantiske modeller.

KQL-database: Du kan også opprette OneLake-snarveier til ADLS Gen2 i en KQL-database. Trinnene for å opprette den administrerte snarveien med klarert tilgang til arbeidsområdet forblir den samme.

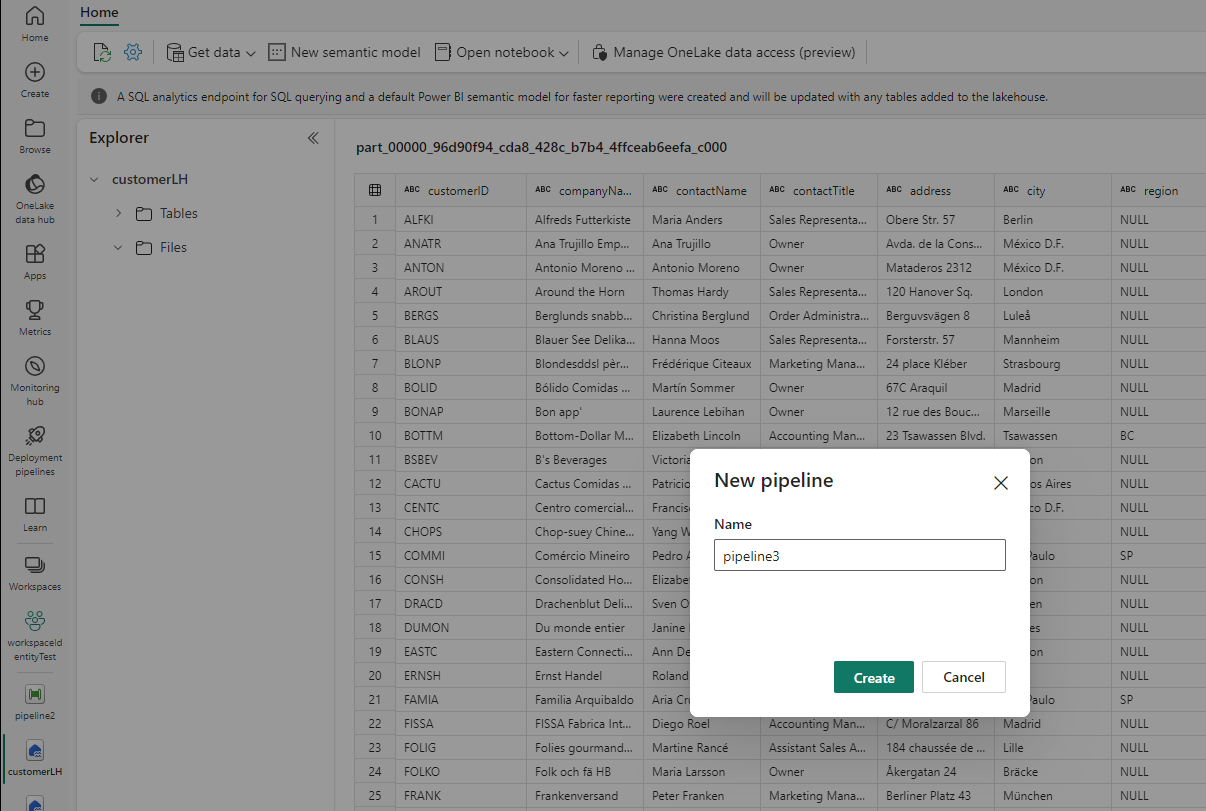

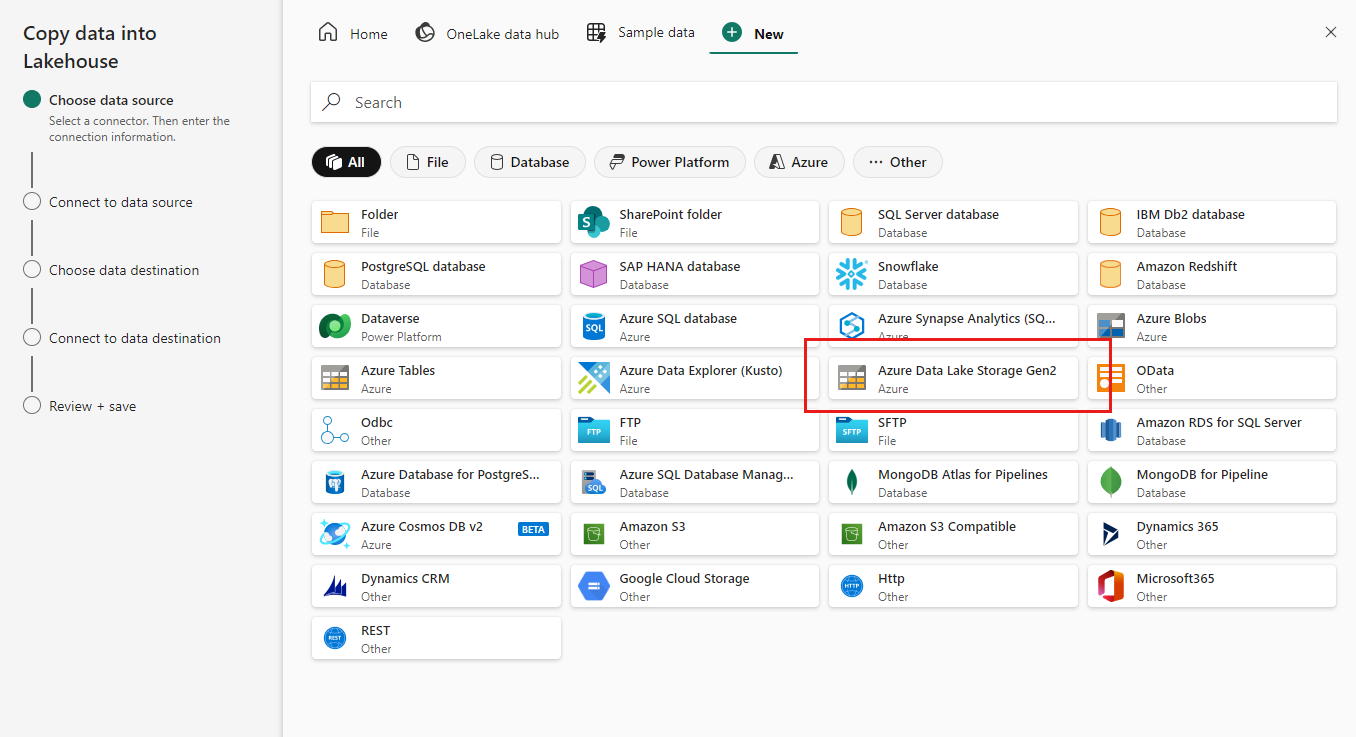

Opprett et datasamlebånd til en lagringskonto med klarert tilgang til arbeidsområdet

Når arbeidsområdeidentiteten er konfigurert i Fabric og klarert tilgang aktivert i ADLS Gen2-lagringskontoen, kan du opprette datasamlebånd for å få tilgang til dataene dine fra Fabric. Du kan opprette et nytt datasamlebånd for å kopiere data til et Fabric Lakehouse, og deretter kan du begynne å analysere dataene dine med Spark, SQL og Power BI.

Prerequisites

- Et stoffarbeidsområde som er knyttet til en stoffkapasitet. Se Identitet for arbeidsområde.

- Opprett en arbeidsområdeidentitet som er knyttet til Fabric-arbeidsområdet.

- Hovedstolen som brukes til godkjenning i datasamlebåndet, bør ha Azure RBAC-roller på lagringskontoen. Hovedstolen må ha en lagrings-BLOB-databidragsyter, lagringsblobdataeier eller lagrings-BLOB-dataleserrolle i lagringskontoomfanget.

- Konfigurer en ressursforekomstregel for lagringskontoen.

Steps

Start med å velge Hent data i et innsjøhus.

Velg Ny pipeline. Angi et navn på pipelinen, og velg deretter Opprett.

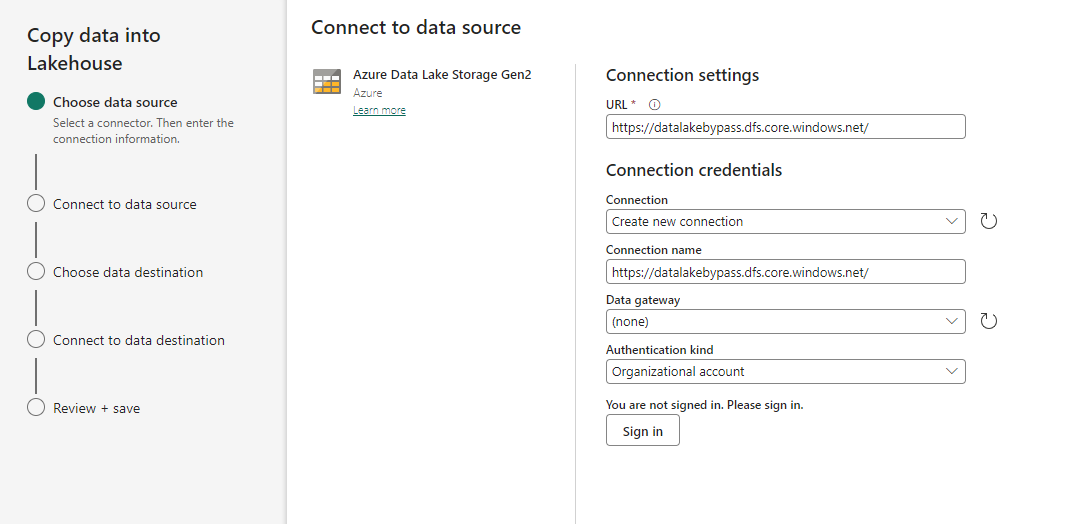

Velg Azure Data Lake Gen2 som datakilde.

Angi nettadressen til lagringskontoen som er konfigurert med klarert arbeidsområdetilgang, og velg et navn for tilkoblingen. For Godkjenningstype velger du Organisasjonskonto eller Tjenestekontohaver.

Når du er ferdig, velger du Neste.

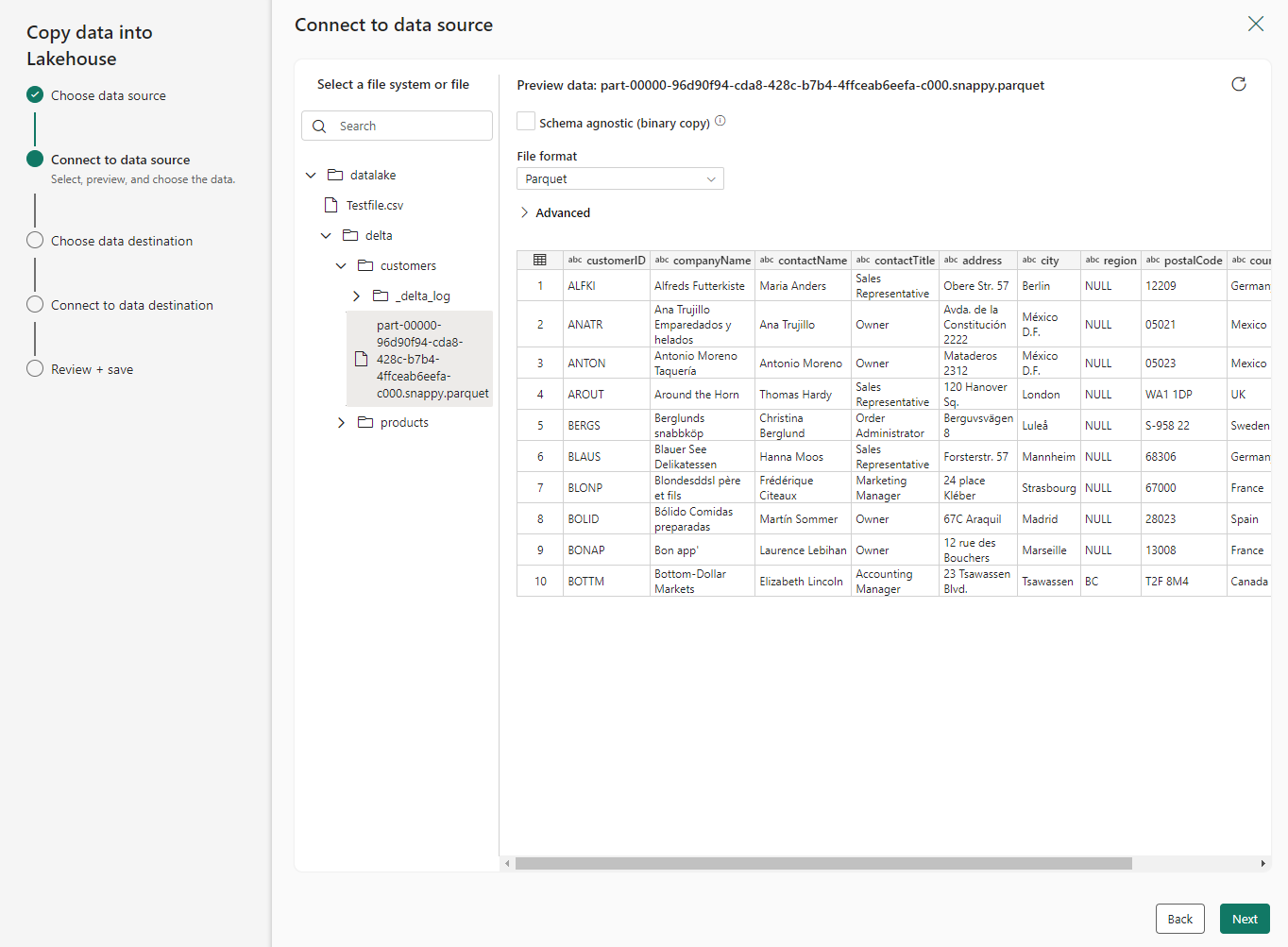

Velg filen du vil kopiere til lakehouse.

Når du er ferdig, velger du Neste.

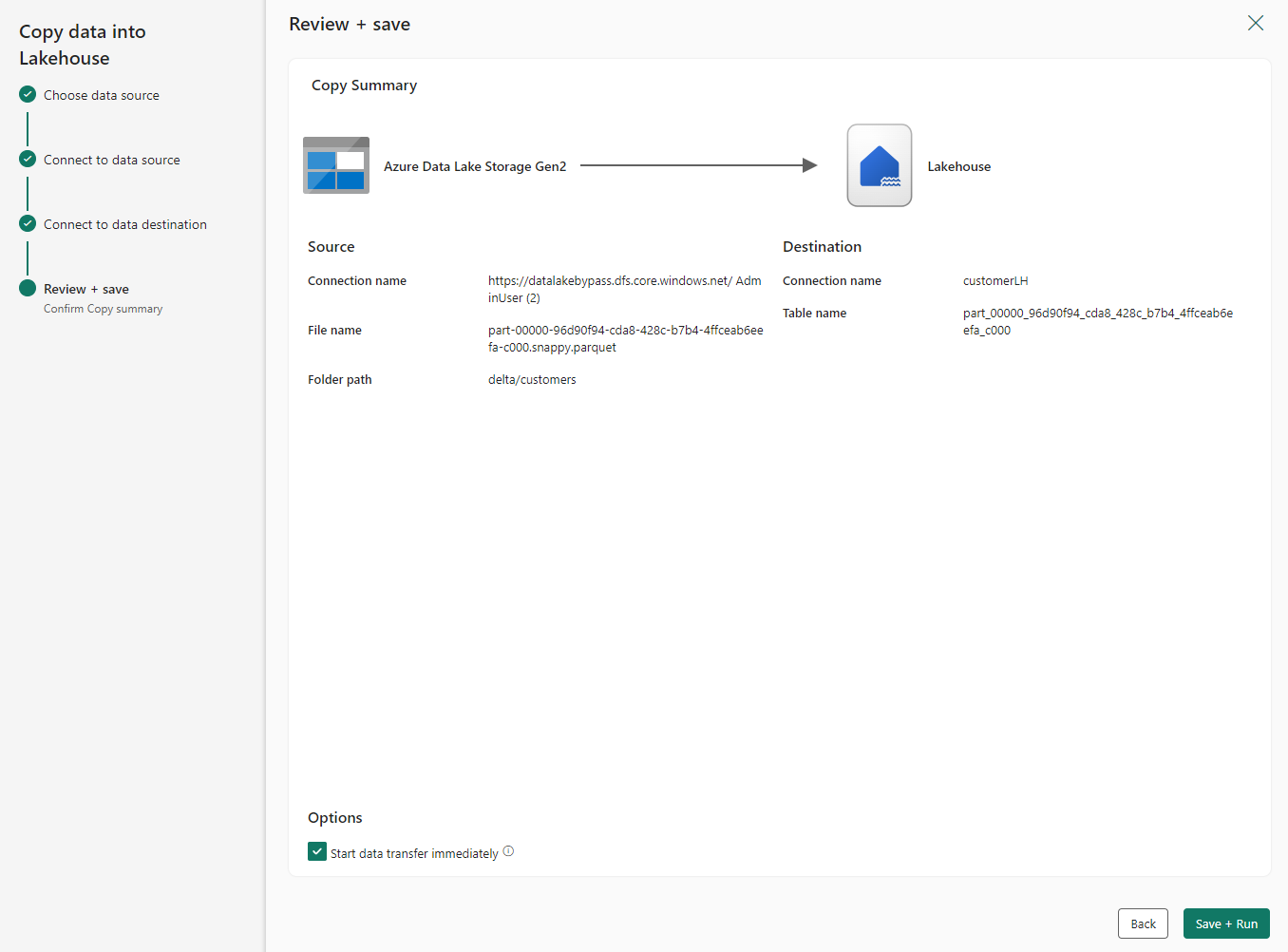

Velg Start dataoverføring umiddelbart på skjermbildet Se gjennom + lagre. Når du er ferdig, velger du Lagre + Kjør.

Når pipelinestatusen endres fra Satt i kø til Vellykket, går du til innsjøhuset og kontrollerer at datatabellene ble opprettet.

Bruke T-SQL COPY-setningen til å innta data i et lager

Med arbeidsområdeidentiteten konfigurert i Fabric og klarert tilgang aktivert i ADLS Gen2-lagringskontoen , kan du bruke COPY T-SQL-setningen til å innta data i Fabric-lageret. Når dataene er inntatt i lageret, kan du begynne å analysere dataene med SQL og Power BI. Brukere med administrator-, medlems-, bidragsyter-, visningsområderoller eller lesetillatelser på lageret kan bruke klarert tilgang sammen med kommandoen T-SQL COPY.

Opprette en semantisk modell med klarert tilgang til arbeidsområdet

Semantiske modeller i importmodus støtter klarert arbeidsområdetilgang til lagringskontoer. Du kan bruke denne funksjonen til å opprette modeller og rapporter for data i brannmuraktiverte ADLS Gen2-lagringskontoer.

Prerequisites

- Et stoffarbeidsområde som er knyttet til en stoffkapasitet. Se Identitet for arbeidsområde.

- Opprett en arbeidsområdeidentitet som er knyttet til Fabric-arbeidsområdet.

- En tilkobling til ADLS Gen2-lagringskontoen. Hovedkontohaveren som brukes til godkjenning i tilkoblingen som er bundet til den semantiske modellen, bør ha Azure RBAC-roller på lagringskontoen. Hovedstolen må ha en lagrings-BLOB-databidragsyter, lagringsblobdataeier eller lagrings-BLOB-dataleserrolle i lagringskontoomfanget.

- Konfigurer en ressursforekomstregel for lagringskontoen.

Steps

- Opprett den semantiske modellen i Power BI Desktop som kobler til ADLS Gen2-lagringskontoen ved hjelp av trinnene som er oppført i Analyser data i Azure Data Lake Storage Gen2 ved hjelp av Power BI. Du kan bruke en organisasjonskonto til å koble til Azure Data Lake Storage Gen2 i Desktop.

- Importer modellen til arbeidsområdet som er konfigurert med arbeidsområdeidentiteten.

- Gå til modellinnstillingene, og utvid inndelingen gateway- og skytilkoblinger.

- Velg en datatilkobling for ADLS Gen2-lagringskontoen under skytilkoblinger (denne tilkoblingen kan ha arbeidsområdeidentitet, tjenestekontohaver og organisasjonskonto som godkjenningsmetode)

- Velg Bruk, og oppdater deretter modellen for å fullføre konfigurasjonen.

Last inn data ved hjelp av AzCopy og klarert tilgang til arbeidsområdet

Med konfigurert tilgang til klarert arbeidsområde kan AzCopy-kopieringsjobber få tilgang til data som er lagret i en brannmuraktivert Azure Storage-konto, slik at du kan laste inn data fra Azure Storage til OneLake på en effektiv måte.

Prerequisites

- Et stoffarbeidsområde som er knyttet til en stoffkapasitet. Se Identitet for arbeidsområde.

- Installer AzCopy, og logg på med kontohaveren som brukes til godkjenning. Se Komme i gang med AzCopy.

- Opprett en arbeidsområdeidentitet som er knyttet til Fabric-arbeidsområdet.

- Hovedkontohaveren som brukes til godkjenning i snarveien, bør ha Azure RBAC-roller på lagringskontoen. Hovedstolen må ha en lagrings-BLOB-databidragsyter, lagringsblobdataeier eller lagringsblobdataleserrolle på lagringskontoens omfang sammen med tilgang på mappenivå i beholderen. Tilgang på mappenivå kan gis gjennom en RBAC-rolle på beholdernivå eller gjennom spesifikk tilgang på mappenivå.

- Konfigurer en ressursforekomstregel for lagringskontoen.

Steps

- Logg på AzCopy med kontohaveren som har tilgang til Azure Storage-kontoen og Fabric-elementet. Velg abonnementet som inneholder den brannmuraktiverte Azure Storage-kontoen.

azcopy login

- Bygg AzCopy-kommandoen. Du trenger kopikilden, målet og minst én parameter.

- kildebane: En fil eller katalog i den brannmuraktiverte Azure Storage-kontoen.

- destinasjonsbane: Landingssonen i OneLake for dataene dine. For eksempel mappen /Files i et innsjøhus.

- --trusted-microsoft-suffixes: Må inneholde "fabric.microsoft.com".

azcopy copy "https://<source-account-name>.blob.core.windows.net/<source-container>/<source-path>" "https://onelake.dfs.fabric.microsoft.com/<destination-workspace>/<destination-path>" --trusted-microsoft-suffixes "fabric.microsoft.com"

- Kjør kopieringskommandoen. AzCopy bruker identiteten du logget på med for å få tilgang til både OneLake og Azure Storage. Kopieringsoperasjonen er synkron, så når kommandoen returneres, kopieres alle filer. Hvis du vil ha mer informasjon om hvordan du bruker AzCopy med OneLake, kan du se AzCopy.

Begrensninger og vurderinger

Støttede scenarier og begrensninger

- Tilgang til klarert arbeidsområde støttes for arbeidsområder i en hvilken som helst Fabric F SKU-kapasitet.

- Du kan bare bruke klarert arbeidsområdetilgang i OneLake-snarveier, pipeliner, semantiske modeller, T-SQL COPY-setningen og AzCopy. Hvis du vil ha sikker tilgang til lagringskontoer fra Fabric Spark, kan du se Administrerte private endepunkter for Fabric.

- Datasamlebånd kan ikke skrive til OneLake-tabellsnarveier på lagringskontoer med klarert tilgang til arbeidsområdet. Dette er en midlertidig begrensning.

- Hvis du bruker tilkoblinger som støtter klarert arbeidsområdetilgang i andre stoffelementer enn snarveier, datasamlebånd og semantiske modeller eller i andre arbeidsområder, fungerer de kanskje ikke.

- Tilgang til klarert arbeidsområde er ikke kompatibel med forespørsler på tvers av leier.

Autentiseringsmetoder og tilkoblingsadministrasjon

- Tilkoblinger for klarert arbeidsområdetilgang kan opprettes i Administrer tilkoblinger og gatewayer. Arbeidsområdeidentitet er imidlertid den eneste støttede godkjenningsmetoden. Testtilkoblingen mislykkes hvis godkjenningsmetoder for organisasjonskonto eller tjenestekontohaver brukes.

- Bare godkjenningsmetoder for organisasjonskonto, tjenestekontohaver og arbeidsområdeidentitet kan brukes til godkjenning til lagringskontoer for klarert arbeidsområdetilgang i snarveier, samlebånd og snarveier.

- Hvis du vil bruke tjenestekontohaver eller organisasjonskontoer som godkjenningsmetode i tilkoblinger til en brannmuraktivert lagringskonto, kan du bruke hurtig- eller samlebåndopprettingsopplevelser, eller hurtigrapporter i Power BI for å opprette tilkoblingen. Senere kan du binde denne tilkoblingen til semantiske modeller og andre snarveier og pipeliner.

- Hvis en semantisk modell bruker personlige skytilkoblinger, kan du bare bruke arbeidsområdeidentitet som godkjenningsmetode for klarert tilgang til lagring. Vi anbefaler at du erstatter personlige skytilkoblinger med delte skytilkoblinger.

- Tilkoblinger til brannmuraktiverte lagringskontoer har statusen Frakoblet i Behandle tilkoblinger og gatewayer.

Migrering og eksisterende snarveier

- Hvis et arbeidsområde med en arbeidsområdeidentitet overføres til en kapasitet som ikke er stoff, eller til en ikke-F SKU Fabric-kapasitet, slutter tilgangen til klarert arbeidsområde å fungere etter en time.

- Eksisterende snarveier som er opprettet før 10 oktober 2023, støtter ikke klarert tilgang til arbeidsområder.

- Eksisterende snarveier i et arbeidsområde som oppfyller forutsetningene, vil automatisk begynne å støtte klarert tjenestetilgang.

Sikkerhet, nettverk og ressurskonfigurasjon

- Tilgang til klarert arbeidsområde fungerer bare når offentlig tilgang er aktivert fra valgte virtuelle nettverk og IP-adresser, eller når offentlig tilgang er deaktivert.

- Ressursforekomstregler for stoffarbeidsområder må opprettes via ARM-maler. Ressursforekomstregler som er opprettet gjennom Brukergrensesnittet for Azure-portalen, støttes ikke.

- Maksimalt 200 ressursforekomstregler kan konfigureres. Hvis du vil ha mer informasjon, kan du se Azure-abonnementsgrenser og -kvoter – Azure Resource Manager.

- Hvis organisasjonen har en Microsoft Entra-policy for betinget tilgang for arbeidsbelastningsidentiteter som inkluderer alle tjenestekontohavere, fungerer ikke klarert tilgang til arbeidsområde. I slike tilfeller må du utelate bestemte identiteter for fabric-arbeidsområdet fra policyen for betinget tilgang for arbeidsbelastningsidentiteter.

Eksempel på ARM-mal

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}