Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Obs!

Denne artikkelen er en del av et sett med artikler som tar for seg Microsoft 365-optimalisering for eksterne brukere.

- Hvis du vil ha en oversikt over hvordan du bruker VPN-delt tunnelering til å optimalisere Microsoft 365-tilkobling for eksterne brukere, kan du se Oversikt: VPN-delt tunnelering for Microsoft 365.

- Hvis du vil ha detaljert veiledning om implementering av VPN-delt tunnelering, kan du se Implementer VPN-delt tunnelering for Microsoft 365.

- Hvis du vil ha veiledning om hvordan du sikrer Teams medietrafikk i VPN-delte tunnelmiljøer, kan du se Sikre Teams medietrafikk for VPN-delt tunnelering.

- Hvis du vil ha informasjon om hvordan du konfigurerer Stream og direktesendte arrangementer i VPN-miljøer, kan du se Spesielle hensyn for Stream og direktesendte arrangementer i VPN-miljøer.

- Hvis du vil ha informasjon om optimalisering av microsoft 365-leierytelse på verdensbasis for brukere i Kina, kan du se Microsoft 365-ytelsesoptimalisering for Kina-brukere.

I listen nedenfor ser du de vanligste VPN-scenariene sett i bedriftsmiljøer. De fleste kunder opererer tradisjonelt modell 1 (VPN Tvungen tunnel). Denne delen hjelper deg med rask og sikker overgang til modell 2, som kan oppnås med relativt liten innsats, og har enorme fordeler med nettverksytelse og brukeropplevelse.

| Modell | Beskrivelse |

|---|---|

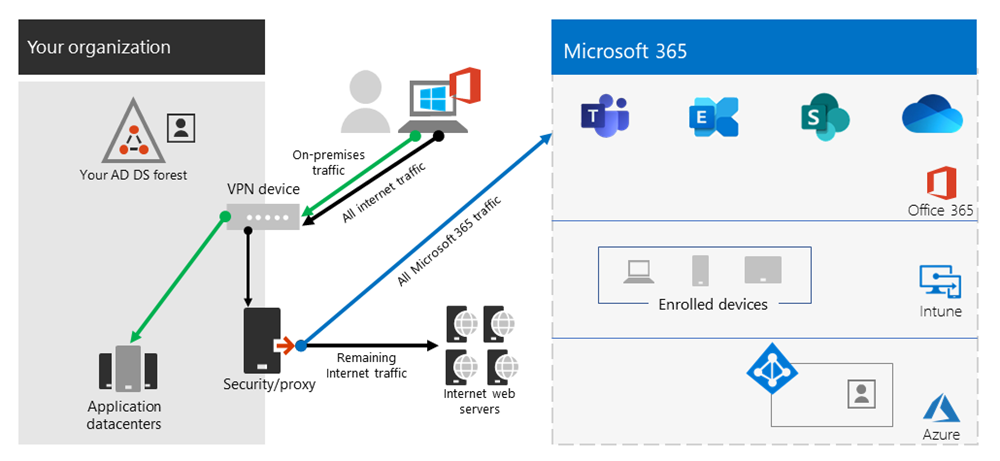

| 1. VPN tvunget tunnel | 100 % av trafikken går inn i VPN-tunnelen, inkludert lokalt, Internett og alle O365/M365 |

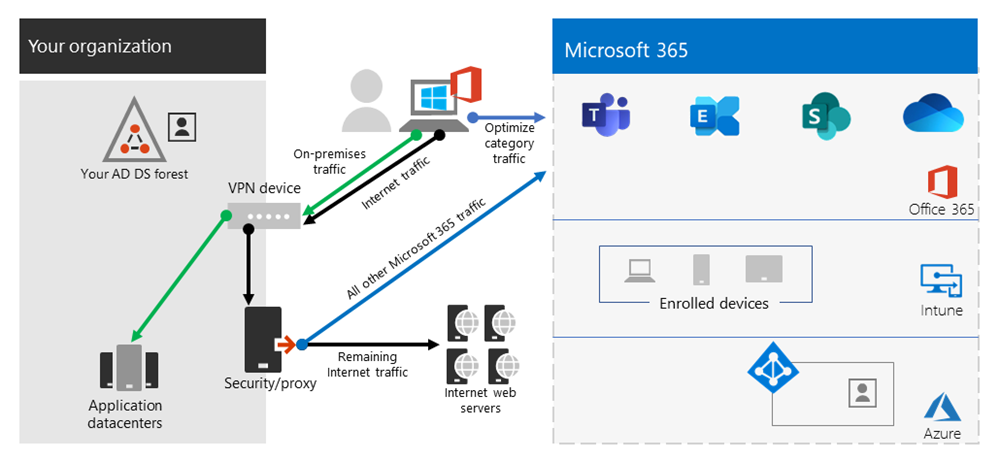

| 2. VPN Tvunget tunnel med få unntak | VPN-tunnel brukes som standard (standard rutepunkter til VPN), med få, viktigste unntaksscenarioer som har lov til å gå direkte |

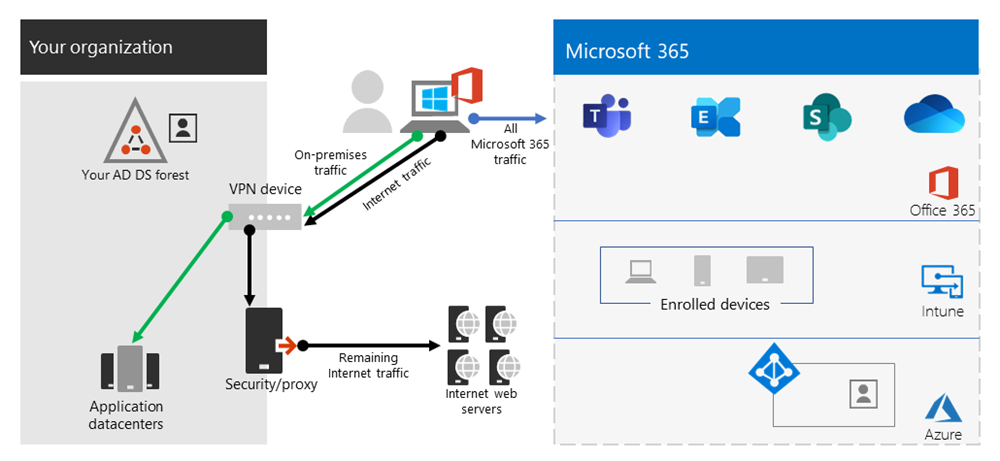

| 3. VPN Tvunget tunnel med brede unntak | VPN-tunnel brukes som standard (standard rutepunkter til VPN), med brede unntak som har tillatelse til å gå direkte (for eksempel alle Microsoft 365, All Salesforce, All Zoom) |

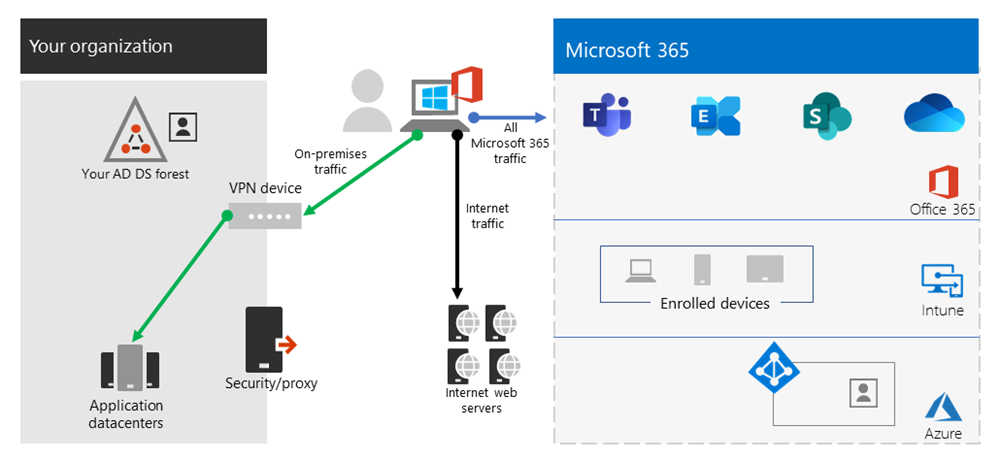

| 4. Selektiv VPN-tunnel | VPN-tunnel brukes bare for corpnet-baserte tjenester. Standardrute (Internett og alle Internett-baserte tjenester) går direkte. |

| 5. Ingen VPN | En variant av nr. 2. I stedet for eldre VPN publiseres alle corpnet-tjenester gjennom moderne sikkerhetstilnærminger (for eksempel Zscaler ZPA, Microsoft Entra ID Proxy/MCAS osv.) |

1. VPN tvunget tunnel

Det vanligste startscenarioet for de fleste bedriftskunder. Et tvunget VPN brukes, noe som betyr at 100 % av trafikken sendes inn i bedriftsnettverket, uansett om endepunktet befinner seg i firmanettverket eller ikke. Eventuell ekstern (Internett) bundet trafikk, for eksempel Microsoft 365 eller Internett-surfing, festes deretter tilbake fra det lokale sikkerhetsutstyret, for eksempel proxyer. I dagens klima med nesten 100% av brukerne som arbeider eksternt, legger denne modellen derfor høy belastning på VPN-infrastrukturen og vil sannsynligvis betydelig hindre ytelsen til all bedriftstrafikk og dermed virksomheten til å operere effektivt i en krisetid.

2. VPN Tvunget tunnel med et lite antall klarerte unntak

Betydelig mer effektivt for en bedrift å operere under. Denne modellen tillater noen få kontrollerte og definerte endepunkter med høy belastning og ventetid som er følsomme for å omgå VPN-tunnelen og gå direkte til Microsoft 365-tjenesten. Dette forbedrer ytelsen betydelig for de avlastede tjenestene, og reduserer også belastningen på VPN-infrastrukturen, slik at elementer som fortsatt krever at den opererer med lavere strid om ressurser. Det er denne modellen som denne artikkelen konsentrerer seg om å hjelpe med overgangen til, da den gjør det mulig å utføre enkle, definerte handlinger raskt med mange positive resultater.

3. VPN Tvunget tunnel med brede unntak

Utvider omfanget av modell 2. I stedet for bare å sende en liten gruppe definerte endepunkter direkte, sender den i stedet all trafikk direkte til klarerte tjenester som Microsoft 365 og SalesForce. Dette reduserer belastningen ytterligere på bedriftens VPN-infrastruktur og forbedrer ytelsen til de definerte tjenestene. Siden denne modellen sannsynligvis vil ta mer tid å vurdere muligheten for og implementere, er det sannsynligvis et trinn som kan tas iterativt på et senere tidspunkt når modell to er på plass.

4. Selektiv VPN-tunnel

Reverserer den tredje modellen i den eneste trafikken som identifiseres som å ha en firma-IP-adresse, sendes ned VPN-tunnelen, og dermed er Internett-banen standardruten for alt annet. Denne modellen krever at en organisasjon er godt på vei til nulltillit i stand til å implementere denne modellen på en trygg måte. Det bør bemerkes at denne modellen eller en eller annen variasjon av disse sannsynligvis vil bli den nødvendige standarden over tid etter hvert som flere tjenester beveger seg bort fra bedriftsnettverket og inn i skyen.

Microsoft bruker denne modellen internt. Du finner mer informasjon om Microsofts implementering av VPN-delt tunnelering på Running on VPN: Slik holder Microsoft sin eksterne arbeidsstyrke tilkoblet.

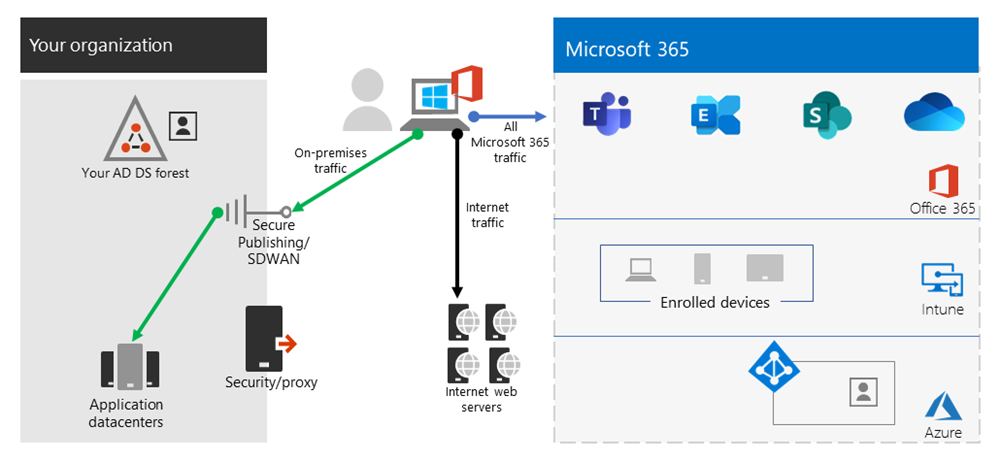

5. Ingen VPN

En mer avansert versjon av modellnummer 2, der interne tjenester publiseres gjennom en moderne sikkerhetstilnærming eller SDWAN-løsning, for eksempel Microsoft Entra ID Proxy, Defender for Cloud Apps, Zscaler ZPA osv.

Relaterte artikler

Oversikt: VPN-delt tunnelering for Microsoft 365

Implementere VPN-delt tunnelering for Microsoft 365

Sikre Teams-medietrafikk for VPN-delt tunnelering

Spesielle hensyn for Stream og direktesendte arrangementer i VPN-miljøer

Ytelsesoptimalisering for Microsoft 365 for Kina-brukere

Prinsipper for nettverkstilkobling for Microsoft 365

Vurdering av Nettverkstilkobling for Microsoft 365

Nettverksjustering og ytelsesjustering for Microsoft 365

Kjører på VPN: Slik holder Microsoft sin eksterne arbeidsstyrke tilkoblet