Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Obs!

Denne artikkelen er en del av et sett med artikler som tar for seg Microsoft 365-optimalisering for eksterne brukere, eller når du implementerer nettverksoptimaliseringer som involverer IP-prefiksbasert ruting for å omgå overbelastningspunkter i nettverksinfrastrukturen.

- Hvis du vil ha en oversikt over hvordan du bruker VPN-delt tunnelering til å optimalisere Microsoft 365-tilkobling for eksterne brukere, kan du se Oversikt: VPN-delt tunnelering for Microsoft 365.

- Hvis du vil ha en detaljert liste over scenarioer for delt VPN-tunnelering, kan du se vanlige scenarioer for delt tunnelering av VPN for Microsoft 365.

- Hvis du vil ha veiledning om hvordan du sikrer Teams medietrafikk i VPN-delte tunnelmiljøer, kan du se Sikre Teams medietrafikk for VPN-delt tunnelering.

- Hvis du vil ha informasjon om hvordan du konfigurerer Stream og direktesendte arrangementer i VPN-miljøer, kan du se Spesielle hensyn for Stream og direktesendte arrangementer i VPN-miljøer.

- Hvis du vil ha informasjon om optimalisering av microsoft 365-leierytelse på verdensbasis for brukere i Kina, kan du se Microsoft 365-ytelsesoptimalisering for Kina-brukere.

Microsoft foreslår en strategi for å forbedre tilkoblingen raskt og effektivt. Dette innebærer noen få enkle trinn for å oppdatere nettverksrutene, slik at bestemte viktige endepunkter kan omgå overfylte VPN-servere. Ved å bruke en lignende eller bedre sikkerhetsmodell på forskjellige lag, er det ikke nødvendig å sikre all trafikk ved avslutningspunktet til bedriftsnettverket, og du kan rute Microsoft 365-trafikk ved hjelp av kortere og mer effektive nettverksbaner. Dette kan vanligvis gjøres i løpet av timer og kan skaleres til flere Microsoft 365-arbeidsbelastninger etter behov.

Implementer VPN-delt tunnelering

I denne artikkelen finner du de enkle trinnene som kreves for å overføre VPN-klientarkitekturen fra en VPN-tvunget tunnel til en VPN-tvunget tunnel med noen få klarerte unntak, VPN split tunnel model #2 i vanlige VPN-delte tunnelscenarioer for Microsoft 365.

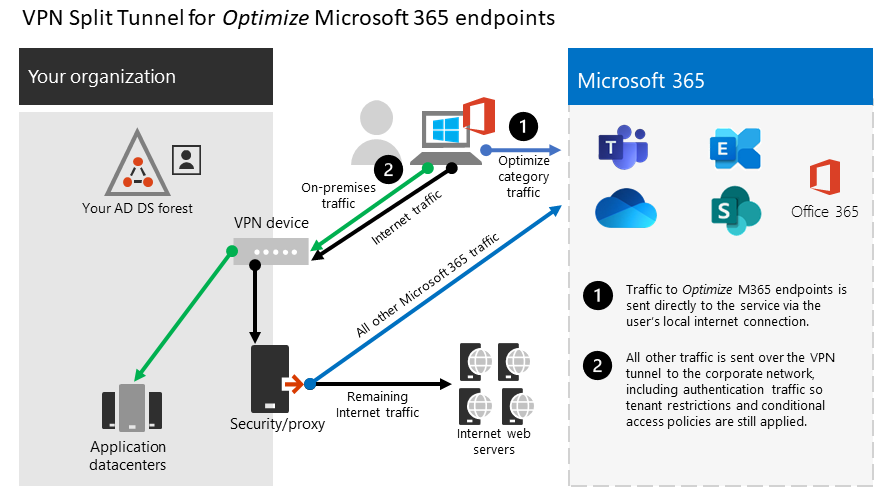

Diagrammet nedenfor illustrerer hvordan den anbefalte løsningen for delt VPN-delt tunnel fungerer:

1. Identifisere endepunktene som skal optimaliseres

I artikkelen Om Nettadresser og IP-adresseområder i Microsoft 365 identifiserer Microsoft tydelig de viktigste endepunktene du trenger for å optimalisere og kategorisere dem som optimaliser. Denne lille gruppen av endepunkter står for rundt 70 % – 80 % av trafikkvolumet til Microsoft 365-tjenesten, inkludert de sensitive endepunktene for ventetid, for eksempel for Teams-medier. I hovedsak er dette trafikken som vi må ta spesielt vare på, og er også trafikken som vil legge utrolig press på tradisjonelle nettverksbaner og VPN-infrastruktur.

URL-adresser i denne kategorien har følgende egenskaper:

- Er Microsoft-eide og administrerte endepunkter driftet på Microsoft-infrastruktur

- Har publiserte IP-adresser som er dedikerte for bestemte tjenester

- Lav endringsfrekvens

- Er båndbredde og/eller ventetidssensitive

- Kan ha nødvendige sikkerhetselementer i tjenesten i stedet for innebygd på nettverket

- Står for rundt 70–80 % av trafikkvolumet til Microsoft 365-tjenesten

Hvis du vil ha mer informasjon om Microsoft 365-endepunkter og hvordan de kategoriseres og administreres, kan du se Administrere Microsoft 365-endepunkter.

Under de fleste tilfeller trenger du bare å bruke NETTADRESSE-endepunkter i en PAC-fil i nettleseren der endepunktene er konfigurert til å sendes direkte, i stedet for til proxyen. Hvis du bare trenger nettadressene for optimaliseringskategorien, bruker du den første spørringen eller bruker den andre spørringen for IP-prefikser.

Optimaliser URL-adresser

(invoke-restmethod -Uri ("https://endpoints.office.com/endpoints/WorldWide?clientrequestid=" + ([GUID]::NewGuid()).Guid)) | ?{$_.category -eq "Optimize" -and $_.urls} | select -unique -ExpandProperty urls

Optimaliser IP-adresseområder

(invoke-restmethod -Uri ("https://endpoints.office.com/endpoints/WorldWide?clientrequestid=" + ([GUID]::NewGuid()).Guid)) | ?{$_.category -eq "Optimize" -and $_.ips} | select -unique -ExpandProperty ips

2. Implementere delt tunnel for Microsoft 365-endepunkter

Nå som vi har identifisert disse kritiske endepunktene, må vi omdirigere dem bort fra VPN-tunnelen og tillate dem å bruke brukerens lokale Internett-tilkobling til å koble direkte til tjenesten. Måten dette oppnås på, varierer avhengig av hvilken VPN-produkt- og maskinplattform som brukes, men de fleste VPN-løsninger tillater en del konfigurasjon av policyen å bruke denne logikken. Hvis du vil ha informasjon om VPN-plattformspesifikk veiledning for delt tunnel, kan du se HOWTO-veiledninger for vanlige VPN-plattformer.

Hvis du vil teste løsningen manuelt, kan du kjøre følgende PowerShell-eksempel for å etterligne løsningen på rutetabellnivå. Dette eksemplet legger til en rute for hvert av Ip-delnettene for Teams Media i rutetabellen. Du kan teste medieytelsen i Teams før og etter bruk av nettverksvurderingsverktøyet i Teams og observere forskjellen i ruter for de angitte endepunktene.

Eksempel: Legge til Ip-delnett for Teams Media i rutetabellen

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = " 52.112.0.0/14, 52.122.0.0/15, 2603:1063::/38" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

I det forrige skriptet er $intIndex indeksen for grensesnittet som er koblet til Internett (finn ved å kjøre get-netadapter i PowerShell, se etter verdien av ifIndex), og $gateway er standard gateway for dette grensesnittet (finn ved å kjøre ipconfig i en ledetekst eller (Get-NetIPConfiguration | Foreach IPv4DefaultGateway). NextHop i PowerShell).

Når du har lagt til rutene, kan du bekrefte at rutetabellen er riktig ved å kjøre ruteutskrift i en ledetekst eller PowerShell.

Hvis du vil legge til ruter for alle gjeldende IP-adresseområder i optimaliseringskategorien, kan du bruke følgende skriptvariasjon til å spørre Microsoft 365 IP- og URL-nettjenesten for gjeldende sett med Optimaliser IP-delnett og legge dem til i rutetabellen.

Eksempel: Legge til alle optimaliser delnett i rutetabellen

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Hvis du utilsiktet har lagt til ruter med feil parametere eller bare ønsker å tilbakestille endringene, kan du fjerne rutene du nettopp la til med følgende kommando:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

VPN-klienten bør konfigureres slik at trafikk til Optimaliser-IP-er rutes på denne måten. Dette gjør det mulig for trafikken å bruke lokale Microsoft-ressurser, for eksempel Microsoft 365 Service Front Doors , for eksempel Azure Front Door , som leverer Microsoft 365-tjenester og tilkoblingsendepunkter så nær brukerne som mulig. Dette gjør at vi kan levere høye ytelsesnivåer til brukere uansett hvor de er i verden og drar full nytte av Microsofts globale nettverk i verdensklasse, som sannsynligvis er innen noen få millisekunder av brukernes direkte utgående trafikk.

HOWTO-veiledninger for vanlige VPN-plattformer

Denne delen inneholder koblinger til detaljerte veiledninger for implementering av delt tunnelering for Microsoft 365-trafikk fra de vanligste partnerne i dette området. Vi legger til flere veiledninger etter hvert som de blir tilgjengelige.

- Windows 10 VPN-klient: Optimalisere Microsoft 365-trafikk for eksterne arbeidere med den opprinnelige Windows 10 VPN-klienten

- Cisco Anyconnect: Optimaliser En tilkoblingsdelt tunnel for Office 365

- Palo Alto GlobalProtect: Optimalisere Microsoft 365-trafikk via VPN Split Tunnel Exclude Access Route

- F5 Networks BIG-IP APM: Optimalisere Microsoft 365-trafikk på ekstern tilgang via VPN-er når du bruker BIG-IP APM

- Citrix Gateway: Optimalisere Citrix Gateway VPN-delt tunnel for Office365

- Pulse Secure: VPN Tunneling: Slik konfigurerer du delt tunnelering for å ekskludere Microsoft 365-programmer

- Check Point VPN: Slik konfigurerer du Split Tunnel for Microsoft 365 og andre SaaS-programmer

Relaterte artikler

Oversikt: VPN-delt tunnelering for Microsoft 365

Vanlige scenarioer for delt VPN-tunnelering for Microsoft 365

Sikre Teams-medietrafikk for VPN-delt tunnelering

Spesielle hensyn for Stream og direktesendte arrangementer i VPN-miljøer

Ytelsesoptimalisering for Microsoft 365 for Kina-brukere

Prinsipper for nettverkstilkobling for Microsoft 365

Vurdering av Nettverkstilkobling for Microsoft 365

Nettverksjustering og ytelsesjustering for Microsoft 365

Kjører på VPN: Slik holder Microsoft sin eksterne arbeidsstyrke tilkoblet