Trinn 1. Øk påloggingssikkerheten for hybridarbeidere med MFA

Hvis du vil øke sikkerheten for pålogginger for hybridarbeidere, kan du bruke godkjenning med flere faktorer (MFA). MFA krever at brukerpålogginger er underlagt en ekstra bekreftelse utover brukerkontopassordet. Selv om en ondsinnet bruker bestemmer et brukerkontopassord, må de også kunne svare på en ekstra bekreftelse, for eksempel en tekstmelding sendt til en smarttelefon før tilgang er gitt.

For alle brukere, inkludert hybridarbeidere og spesielt administratorer, anbefaler Microsoft på det sterkeste MFA.

Det finnes tre måter å kreve at brukerne bruker MFA på, basert på Microsoft 365-planen.

| Plan | Anbefaling |

|---|---|

| Alle Microsoft 365-abonnementer (uten Microsoft Entra ID P1- eller P2-lisenser) | Aktiver sikkerhetsstandarder i Microsoft Entra-ID. Sikkerhetsstandarder i Microsoft Entra-ID inkluderer MFA for brukere og administratorer. |

| Microsoft 365 E3 (omfatter Microsoft Entra ID P1-lisenser) | Bruk vanlige policyer for betinget tilgang til å konfigurere følgende policyer: - Krev MFA for administratorer - Krev MFA for alle brukere - Blokker eldre godkjenning |

| Microsoft 365 E5 (omfatter Microsoft Entra ID P2-lisenser) | Dra nytte av funksjonen i Microsoft Entra-ID, begynn å implementere Microsofts anbefalte sett med betinget tilgang og relaterte policyer som: – Krever MFA når påloggingsrisikoen er middels eller høy. – Blokkere klienter som ikke støtter moderne godkjenning. – Krever at brukere med høy risiko endrer passordet sitt. |

Sikkerhetsstandarder

Sikkerhetsstandarder er en ny funksjon for Microsoft 365 og Office 365 betalte abonnementer eller prøveabonnementer opprettet etter 21. oktober 2019. Disse abonnementene har sikkerhetsstandarder aktivert, noe som krever at alle brukerne bruker MFA med Microsoft Authenticator-appen.

Brukere har 14 dager på seg til å registrere seg for MFA med Microsoft Authenticator-appen fra smarttelefonene sine, som begynner fra første gang de logger på etter at sikkerhetsstandarder er aktivert. Etter at det har gått 14 dager, kan ikke brukeren logge på før MFA-registreringen er fullført.

Sikkerhetsstandarder sikrer at alle organisasjoner har et grunnleggende sikkerhetsnivå for brukerpålogging som er aktivert som standard. Du kan deaktivere sikkerhetsstandarder til fordel for MFA med policyer for betinget tilgang eller for individuelle kontoer.

Hvis du vil ha mer informasjon, kan du se denne oversikten over sikkerhetsstandarder.

Policyer for Betinget tilgang

Policyer for betinget tilgang er et sett med regler som angir betingelsene som pålogginger evalueres og tillates under. Du kan for eksempel opprette en policy for betinget tilgang som sier:

- Hvis brukerkontonavnet er medlem av en gruppe for brukere som er tilordnet rollene Exchange, bruker, passord, sikkerhet, SharePoint eller global administrator, må du ha MFA før tilgang tillates.

Denne policyen lar deg kreve MFA basert på gruppemedlemskap, i stedet for å prøve å konfigurere individuelle brukerkontoer for MFA når de er tilordnet eller ikke tilordnet fra disse administratorrollene.

Du kan også bruke policyer for betinget tilgang for mer avanserte funksjoner, som å kreve at påloggingen gjøres fra en kompatibel enhet, for eksempel den bærbare datamaskinen som kjører Windows 11 eller 10.

Betinget tilgang krever Microsoft Entra ID P1-lisenser, som er inkludert i Microsoft 365 E3 og E5.

Hvis du vil ha mer informasjon, kan du se denne oversikten over betinget tilgang.

ID-beskyttelse for Microsoft Entra kundestøtte

Med ID-beskyttelse for Microsoft Entra kan du opprette en ekstra policy for betinget tilgang som sier:

- Hvis risikoen for påloggingen er fastslått å være middels eller høy, krever MFA.

ID-beskyttelse for Microsoft Entra krever Microsoft Entra ID P2-lisenser, som er inkludert i Microsoft 365 E5.

Hvis du vil ha mer informasjon, kan du se Risikobasert betinget tilgang.

Med ID-beskyttelse for Microsoft Entra kan du også opprette en policy som krever at brukerne registrerer seg for MFA. Hvis du vil ha mer informasjon, kan du se Konfigurere registreringspolicyen for Microsoft Entra godkjenning med flere faktorer

Bruke disse metodene sammen

Husk følgende:

- Du kan ikke aktivere sikkerhetsstandarder hvis du har aktivert policyer for betinget tilgang.

- Du kan ikke aktivere policyer for betinget tilgang hvis du har aktivert sikkerhetsstandarder.

Hvis sikkerhetsstandarder er aktivert, blir alle nye brukere bedt om MFA-registrering og bruk av Microsoft Authenticator-appen.

Denne tabellen viser resultatene av aktivering av MFA med sikkerhetsstandarder og policyer for betinget tilgang.

| Metode | Aktivert | Deaktivert | Ekstra godkjenningsmetode |

|---|---|---|---|

| Sikkerhetsstandarder | Kan ikke bruke policyer for betinget tilgang | Kan bruke policyer for betinget tilgang | Microsoft Authenticator-app |

| Policyer for Betinget tilgang | Hvis noen er aktivert, kan du ikke aktivere sikkerhetsstandarder | Hvis alle er deaktivert, kan du aktivere sikkerhetsstandarder | Bruker angir under MFA-registrering |

La brukerne tilbakestille sine egne passord

Self-Service Password Reset (SSPR) gjør det mulig for brukere å tilbakestille sine egne passord uten å påvirke IT-ansatte. Brukere kan raskt tilbakestille passordene når som helst og fra hvor som helst. Hvis du vil ha mer informasjon, kan du se Planlegge en Microsoft Entra selvbetjent distribusjon av tilbakestilling av passord.

Logg deg på SaaS-apper med Microsoft Entra-ID

I tillegg til å tilby skygodkjenning for brukere, kan Microsoft Entra-ID være den sentrale måten å sikre alle appene dine på, enten de er lokale, i Microsofts sky eller i en annen sky. Ved å integrere appene i Microsoft Entra-ID-en, kan du gjøre det enkelt for hybridarbeidere å oppdage programmene de trenger, og logge på dem på en sikker måte.

Admin tekniske ressurser for MFA og identitet

- De fem beste måtene Microsoft Entra-ID-en kan hjelpe deg med å aktivere eksternt arbeid

- Identitetsinfrastruktur for Microsoft 365

- Opplæringsvideoer for Azure Academy Microsoft Entra-ID

Resultater av trinn 1

Etter distribusjon av MFA:

- Kreves for å bruke MFA for pålogginger.

- Har fullført MFA-registreringsprosessen og bruker MFA for alle pålogginger.

- Kan bruke SSPR til å tilbakestille sine egne passord.

Neste trinn:

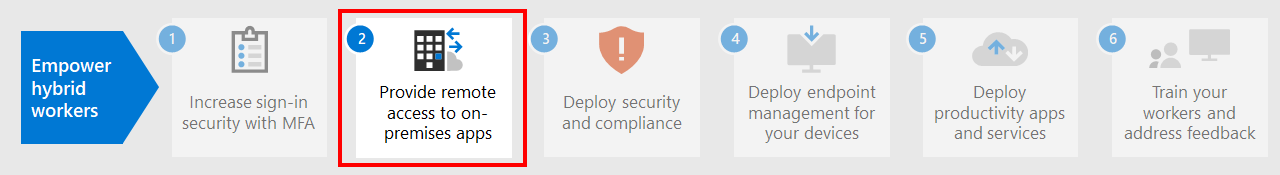

Fortsett med trinn 2 for å gi ekstern tilgang til lokale apper og tjenester.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for