Opprette Azure Key Vault for innpakking i Power Apps

For å kunne logge på Android- eller iOS-mobilappakken automatisk under trinn 2 i innpakkingsveiviseren, må Azure Key Vault være konfigurert. Azure Key Vault er en skybasert tjeneste som er utformet for å gi en sikker lagringsløsning for hemmeligheter, som kan omfatte sertifikater, passord, nøkler og annen sensitiv informasjon. Hvis du vil lære mer om Azure Key Vault, kan du se Innføring i Azure Key Vault.

I denne artikkelen lærer du hvordan du bruker et eksisterende Azure Key Vault eller oppretter en ny Azure-portal.

Forutsetning

- Microsoft Entra-abonne,ent for å opprette Key Vault.

- Administratortilgang for leieren.

- Du må ha en Apple-konto registrert i Apple Developer Program eller Apple Enterprise Developer Program.

- Opprett et distribusjonssertifikat eller ad hoc-klargjøringsprofil eller profil for klargjøring av virksomheter.

Opprette Azure Key Vault og konfigurere KeyVault URI

Hvis du vil opprette en ny Azure-tjenestekontohaver for 1P Microsoft Entra-appen 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp), logger du på leieren som administrator. Kjør deretter følgende skript i PowerShell:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Følg denne fremgangsmåten for å sikre at tjenestekontohaveren som representerer appen din, for eksempel Wrap KeyVault Access-appen, har de nødvendige tilgangstillatelsene. Legg til en Leser-rolletilordning i Access Control (IAM) for standardabonnementet. Dette skal også finnes i IAM både for abonnementet og Key Vault.

Velg Access control (IAM)-fanen til venstre, og velg deretter Legg til > Legg til rolletilordning.

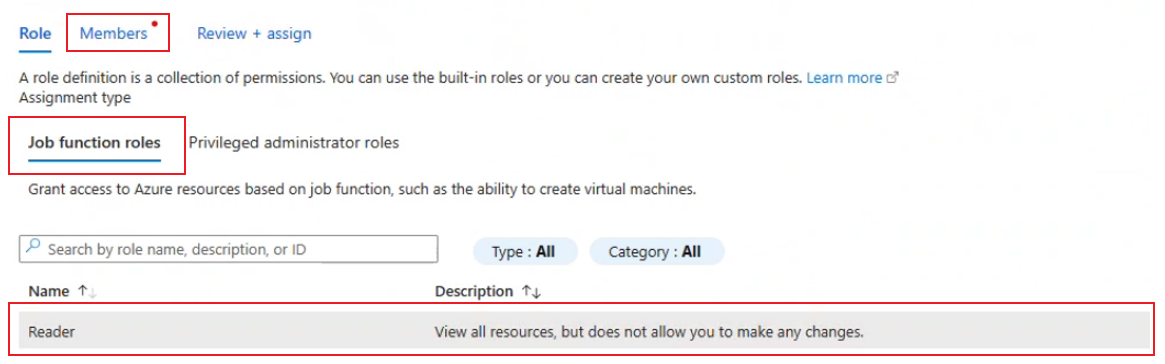

Velg Medlemmer-fanen, og velg deretter Jobbfunksjonsroller. Kontroller at Leser-rollen er valgt.

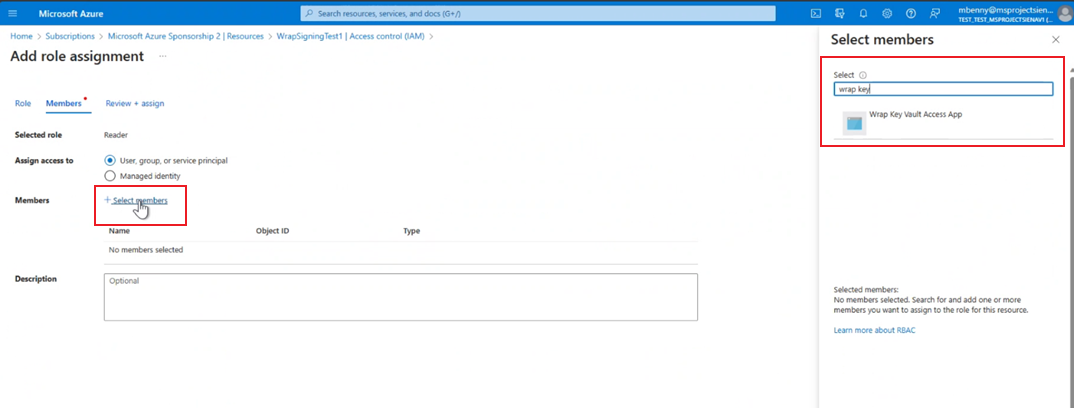

På Medlemmer-fanen velger du Velg medlem. Skriv deretter inn Wrap Key Vault Access-app i tekstboksen til høyre, og søk etter den.

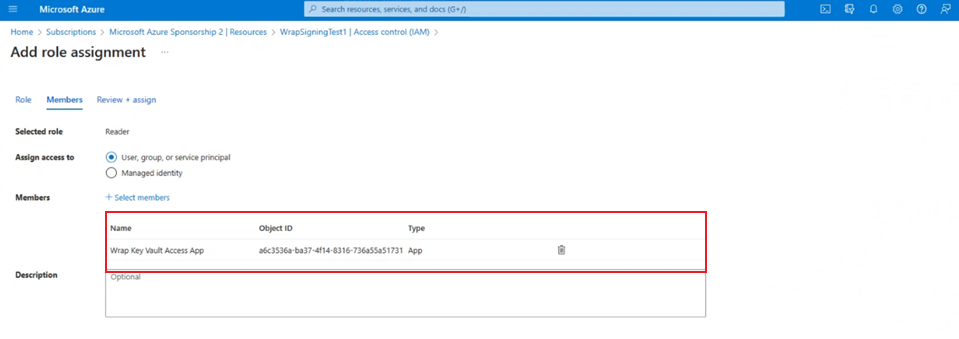

Velg Wrap Key Vault Access-appen, og velg deretter Se gjennom + tildel for å tilordne Leser-rollen.

Opprett eller gå til eksisterende Key Vault. Kontroller at dette Key Vault er plassert i standardabonnementet for leieren. Mer informasjon: Opprett et Key Vault ved hjelp av Azure-portalen.

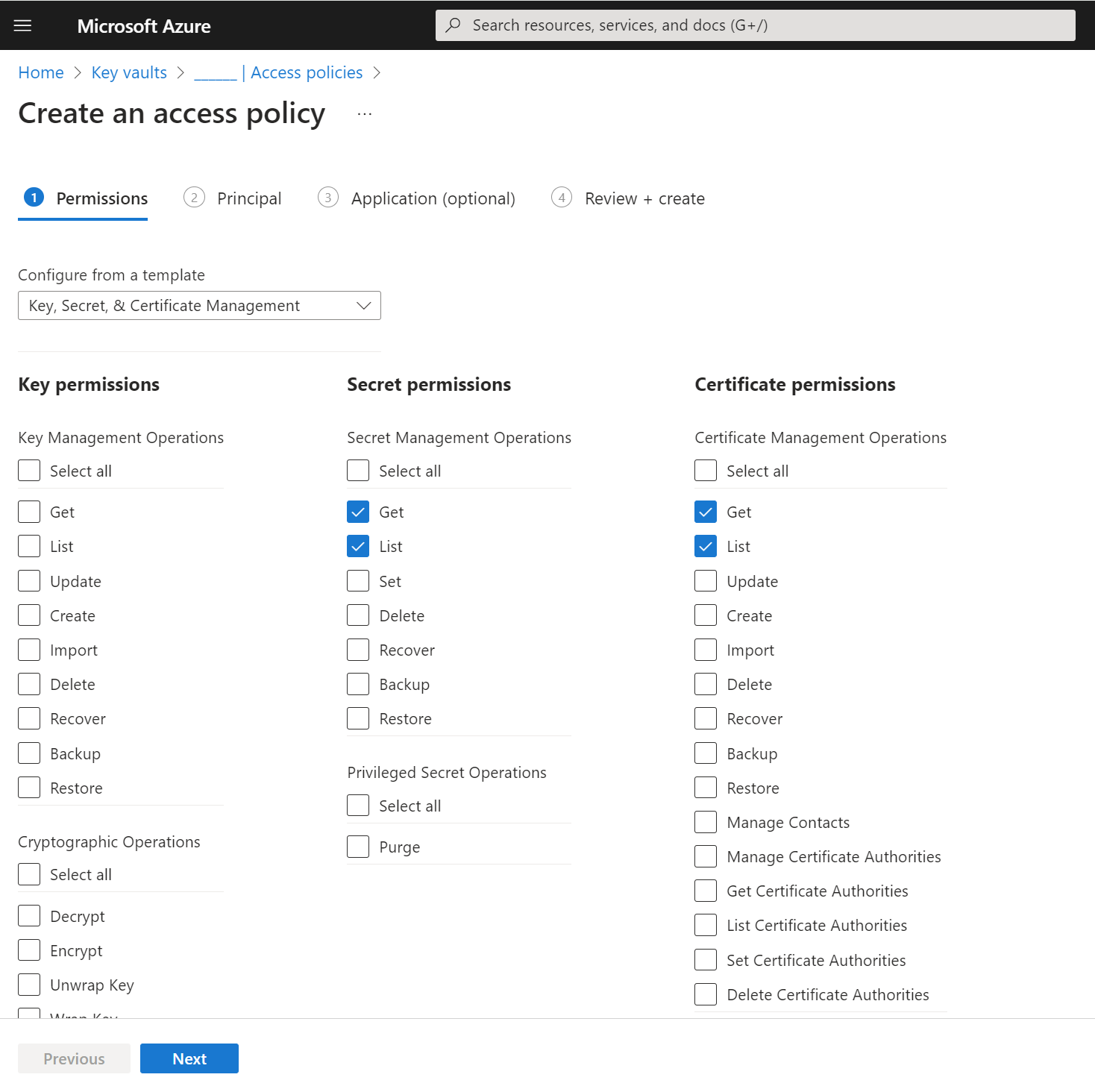

Legge til tilgangspolicyene for Key Vault. Kontroller at tillatelsene Hent og Liste er valgt for Hemmelige tillatelser og Sertifikattillatelser.

Velg ett av alternativene nedenfor, basert på enheten:

Android

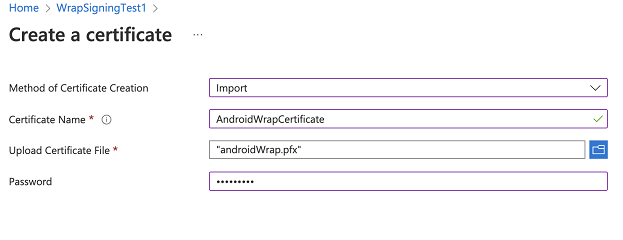

Generer PFX-filen, og fortsett å laste den opp til sertifikatdelen i Key Vault. Mer informasjon: Generere nøkler

Obs!

Kontroller at sertifikatnavnet er inkludert i merketrinnet, og at passordet samsvarer med det som ble angitt for store pass-parameteren som ble brukt under oppretting av PFX-filen i trinn 2.

iOS

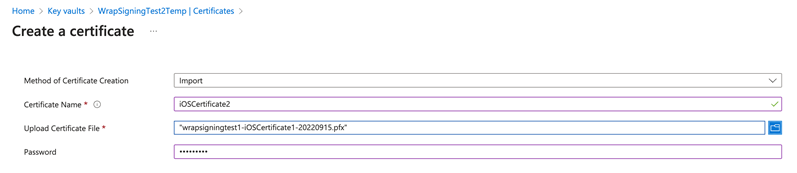

- Velg .cer i Keychain Access-appen for å installere den. Hvis du vil ha mer informasjon, kan du se Opprett distribusjonssertifikatet.

- Høyreklikk på sertifikatfilen for å eksportere filen som en P12-fil, velg Eksporter, og velg deretter filformatet .p12.

- Sertifikatutvidelsen iOS (P12) må gis nytt navn til PFX fordi dette er godtatt format for Key Vault

Obs!

Når du laster opp til Key Vault, må du oppgi passordet du definerte i forrige trinn for P12-filen.

Opprett klargjøringsprofilen, og kjør denne kommandoen for å kode den til base64:

- Mac:

base64 -i example.mobileprovision - Windows:

certutil -encode data.txt tmp.b64

- Mac:

Last opp

base64-strengen som ble hentet fra forrige trinn, til Key Vault-hemmeligheten. Last deretter opp .pfx-filen til Key Vault-sertifikatet.

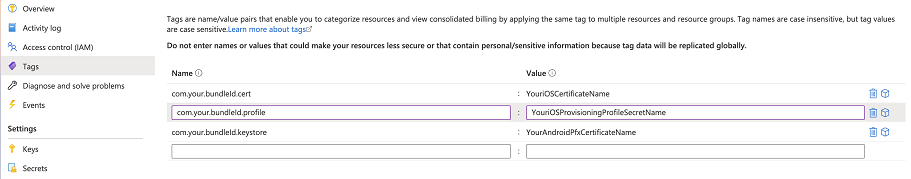

Når iOS- eller Android-sertifikater er opprettet og lastet opp, legger du til tre merker med navnet som bunt-ID, og verdien som tilsvarer navnet på de opplastede sertifikatene.

Feilsøking

Når det gjelder feilsøkingsproblemer, kan du se Feilsøk problemer med innpakkingsfunksjonen i Power Apps.

Se også

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for