Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

I Microsoft Defender-portalen kan du svare på sikkerhetshendelser som er samlinger av relaterte varsler og fortelle hele historien om et angrep.

Denne artikkelen inneholder et sett med trinn du kan følge for å undersøke, analysere og løse sikkerhetshendelser i Microsoft Defender-portalen, og tilordner også disse trinnene til sikkerhetsteamets erfaringsnivå og rolle.

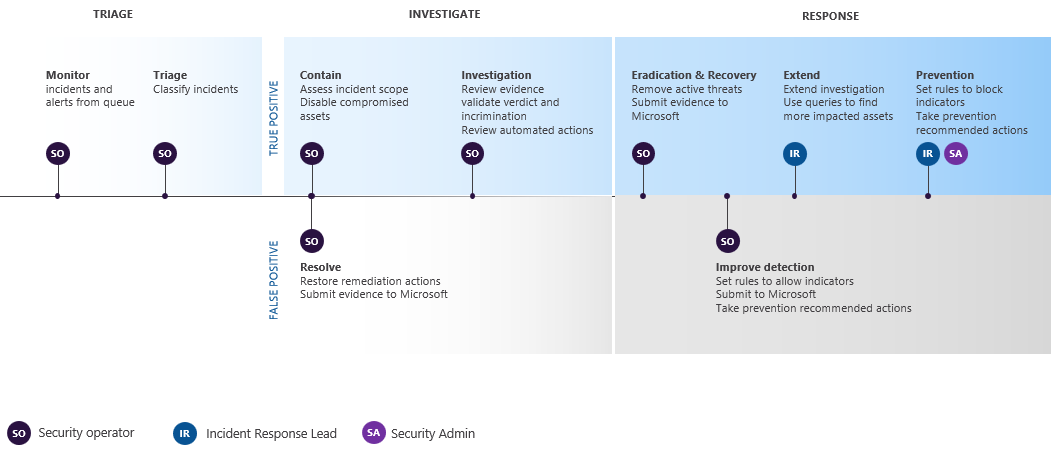

Eksempel på arbeidsflyt for hendelsesrespons i Microsoft Defender-portalen

Her er et eksempel på arbeidsflyt for å svare på hendelser i Microsoft Defender-portalen.

På løpende basis identifiserer du de høyest prioriterte hendelsene for analyse og løsning i hendelseskøen og gjør dem klare for respons. Dette er en kombinasjon av:

- Triage to determining the highest priority incidents through filtering and sorting of the incident queue.

- Administrer hendelser ved å endre tittelen, tilordne dem til en analytiker og legge til merker og kommentarer.

Du kan bruke Microsoft Sentinel automatiseringsregler til automatisk å triage og administrere (og til og med svare på) noen hendelser etter hvert som de opprettes, og fjerne de enkleste hendelsene fra å ta opp plass i køen.

Vurder disse trinnene for din egen arbeidsflyt for hendelsessvar:

| Stadium | Trinn |

|---|---|

| Start en angreps- og varslingsundersøkelse og -analyse for hver hendelse. | - Se angrepshistorien om hendelsen for å forstå omfanget, alvorlighetsgraden, gjenkjenningskilden og hvilke aktivaenheter som påvirkes. - Begynn å analysere varslene for å forstå opprinnelsen, omfanget og alvorlighetsgraden med varselhistorien i hendelsen. – Etter behov samler du inn informasjon om berørte enheter, brukere og postbokser med grafen. Velg en enhet for å åpne en undermeny med alle detaljene. Følg gjennom til enhetssiden for å få mer innsikt. – Se hvordan Microsoft Defender XDR har løst noen varsler automatisk med Fanen Undersøkelser. – Etter behov kan du bruke informasjon i datasettet for hendelsen for mer informasjon med bevis- og svarfanen . |

| Etter eller under analysen utfører du betenkning for å redusere eventuelle ytterligere påvirkninger av angrepet og utryddelsen av sikkerhetstrusselen. | For eksempel– Deaktiver kompromitterte brukere – Isolere berørte enheter - Blokkere fiendtlige IP-adresser. |

| Så mye som mulig, gjenopprette fra angrepet ved å gjenopprette leierressurser til staten de var i før hendelsen. | |

| Løs hendelsen og dokumenter resultatene dine. | Ta deg tid til å lære å: - Forstå typen angrep og dens innvirkning. - Undersøk angrepet i Trusselanalyse og sikkerhetsfelleskapet for en trend for sikkerhetsangrep. – Recall arbeidsflyten du brukte til å løse hendelsen og oppdatere standard arbeidsflyter, prosesser, policyer og strategibøker etter behov. – Finn ut om det er behov for endringer i sikkerhetskonfigurasjonen, og implementer dem. |

Hvis du ikke har brukt sikkerhetsanalyse før, kan du se innføringen i å svare på den første hendelsen for mer informasjon og gå gjennom en eksempelhendelse.

Hvis du vil ha mer informasjon om hendelsesrespons på tvers av Microsoft-produkter, kan du se oversikt over hendelsesrespons.

Planlegge innledende hendelsesbehandlingsoppgaver

Opplevelsesnivå

Følg denne tabellen for ditt erfaringsnivå med sikkerhetsanalyse og hendelsesrespons.

| Nivå | Trinn |

|---|---|

| Ny | – Se Svar på din første hendelsesgjennomgang for å få en veiledet innføring i en typisk analyseprosess, utbedring og gjennomgang etter hendelsen i Microsoft Defender-portalen med et eksempelangrep. - Se hvilke hendelser som bør prioriteres basert på alvorsgrad og andre faktorer. - Administrer hendelser, som inkluderer å gi nytt navn til, tilordne, klassifisere og legge til merker og kommentarer basert på arbeidsflyten for hendelsesbehandling. |

| Erfaren | - Kom i gang med hendelseskøen fra Hendelser-siden i portalen Microsoft Defender. Herfra kan du: - Se hvilke hendelser som bør prioriteres basert på alvorsgrad og andre faktorer. - Administrer hendelser, som inkluderer å gi nytt navn til, tilordne, klassifisere og legge til merker og kommentarer basert på arbeidsflyten for hendelsesbehandling. - Utfør undersøkelser av hendelser. – Spor og svar på nye trusler med trusselanalyse. - Proaktivt jakter på trusler med avansert trusseljakt. – Se disse strategiplanene for hendelsesrespons for detaljert veiledning for phishing, passordspray og appsamtykkeangrep. |

Rolle i sikkerhetsteam

Følg denne tabellen basert på sikkerhetsteamrollen.

| Rolle | Trinn |

|---|---|

| Hendelsesresponder (nivå 1) | Kom i gang med hendelseskøen fra Hendelser-siden i Microsoft Defender-portalen. Herfra kan du: - Se hvilke hendelser som bør prioriteres basert på alvorlighetsgrad og andre faktorer. - Administrer hendelser, som inkluderer å gi nytt navn til, tilordne, klassifisere og legge til merker og kommentarer basert på arbeidsflyten for hendelsesbehandling. |

| Sikkerhetsetterforsker eller analytiker (Nivå 2) | - Utfør undersøkelser av hendelser fra Hendelser-siden i portalen Microsoft Defender. – Se disse strategiplanene for hendelsesrespons for detaljert veiledning for phishing, passordspray og appsamtykkeangrep. |

| Avansert sikkerhetsanalytiker eller trusseljeger (nivå 3) | - Utfør undersøkelser av hendelser fra Hendelser-siden i portalen Microsoft Defender. – Spor og svar på nye trusler med trusselanalyse. - Proaktivt jakter på trusler med avansert trusseljakt. – Se disse strategiplanene for hendelsesrespons for detaljert veiledning for phishing, passordspray og appsamtykkeangrep. |

| SOC-leder | Se hvordan du integrerer Microsoft Defender XDR i Security Operations Center (SOC). |

Relaterte elementer

Hvis du vil lære mer om varslingskorrelasjon og sammenslåing av hendelser i Defender-portalen, kan du se Varsler, hendelser og korrelasjon i Microsoft Defender XDR.