Hoe Defender for Cloud Apps uw Microsoft 365-omgeving beschermt

Microsoft 365 is een belangrijke productiviteitssuite die cloudprogramma's voor bestandsopslag, samenwerking, BI en CRM biedt, waardoor uw gebruikers hun documenten op een gestroomlijnde en efficiënte manier kunnen delen in uw organisatie en partners. Het gebruik van Microsoft 365 kan uw gevoelige gegevens niet alleen intern beschikbaar maken, maar ook voor externe medewerkers, of nog erger, deze openbaar beschikbaar maken via een gedeelde koppeling. Dergelijke incidenten kunnen worden veroorzaakt door kwaadwillende actoren of door een niet-bekende werknemer. Microsoft 365 biedt ook een groot app-ecosysteem van derden om de productiviteit te verhogen. Het gebruik van deze apps kan uw organisatie blootstellen aan het risico van schadelijke apps of het gebruik van apps met overmatige machtigingen.

Door Microsoft 365 te verbinden met Defender for Cloud Apps krijgt u beter inzicht in de activiteiten van uw gebruikers, biedt detectie van bedreigingen met behulp van op machine learning gebaseerde anomaliedetecties, detectie van gegevensbeveiliging (zoals het detecteren van het delen van externe gegevens), maakt geautomatiseerde herstelmechanismen mogelijk en detecteert u bedreigingen van apps van derden in uw organisatie.

Defender for Cloud Apps integreert rechtstreeks met de auditlogboeken van Microsoft 365 en biedt bescherming voor alle ondersteunde services. Zie Microsoft 365-services die ondersteuning bieden voor controle voor een lijst met ondersteunde services.

Gebruik deze app-connector om toegang te krijgen tot SaaS Security Posture Management (SSPM)-functies, via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Verbeteringen voor het scannen van bestanden voor Microsoft 365

Defender for Cloud Apps nieuwe verbeteringen voor het scannen van bestanden heeft toegevoegd voor SharePoint en OneDrive:

Snellere scansnelheid in bijna realtime voor bestanden in SharePoint en OneDrive.

Betere identificatie voor het toegangsniveau van een bestand in SharePoint: bestandstoegangsniveau in SharePoint wordt standaard gemarkeerd als Intern en niet als Privé (omdat elk bestand in SharePoint toegankelijk is voor de site-eigenaar en niet alleen voor de eigenaar van het bestand).

Opmerking

Deze wijziging kan van invloed zijn op uw bestandsbeleid (als een bestandsbeleid op zoek is naar interne of persoonlijke bestanden in SharePoint).

Belangrijkste bedreigingen

- Gecompromitteerde accounts en interne bedreigingen

- Gegevenslekken

- Onvoldoende beveiligingsbewustzijn

- Schadelijke apps van derden

- Malware

- Phishing

- Ransomware

- Onbeheerd Bring Your Own Device (BYOD)

Hoe Defender for Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- Ontdek, classificeer, label en bescherm gereguleeerde en vertrouwelijke gegevens die zijn opgeslagen in de cloud

- OAuth-apps detecteren en beheren die toegang hebben tot uw omgeving

- DLP- en nalevingsbeleid afdwingen voor gegevens die zijn opgeslagen in de cloud

- Blootstelling van gedeelde gegevens beperken en samenwerkingsbeleid afdwingen

- De audittrail van activiteiten gebruiken voor forensisch onderzoek

Microsoft 365 beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om potentiële bedreigingen te detecteren en u hiervan op de hoogte te stellen:

Zie Een beleid maken voor meer informatie over het maken van beleid.

Beheerbesturingselementen automatiseren

Naast het controleren op mogelijke bedreigingen, kunt u de volgende Microsoft 365-governanceacties toepassen en automatiseren om gedetecteerde bedreigingen te herstellen:

| Type | Actie |

|---|---|

| Gegevensbeheer |

OneDrive: - Machtigingen voor bovenliggende mappen overnemen - Bestand/map privé maken - Bestand/map in beheerdersquarantaine plaatsen - Bestand/map in quarantaine van de gebruiker plaatsen - Prullenbakbestand/map - Een specifieke samenwerker verwijderen - Externe samenwerkers in bestand/map verwijderen - Vertrouwelijkheidslabel Microsoft Purview Informatiebeveiliging toepassen - Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel verwijderen SharePoint: - Machtigingen voor bovenliggende mappen overnemen - Bestand/map privé maken - Bestand/map in beheerdersquarantaine plaatsen - Bestand/map in quarantaine van de gebruiker plaatsen - Bestand/map in quarantaine plaatsen en eigenaarsmachtigingen toevoegen - Prullenbakbestand/map - Externe samenwerkers in bestand/map verwijderen - Een specifieke samenwerker verwijderen - Vertrouwelijkheidslabel Microsoft Purview Informatiebeveiliging toepassen - Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel verwijderen |

| Gebruikersbeheer | - Gebruiker waarschuwen bij waarschuwing (via Microsoft Entra ID) - Vereisen dat de gebruiker zich opnieuw aanmeldt (via Microsoft Entra ID) - Gebruiker onderbreken (via Microsoft Entra ID) |

| OAuth-app-beheer | - OAuth-app-machtiging intrekken |

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

Microsoft 365 in realtime beveiligen

Bekijk onze best practices voor het beveiligen en samenwerken met externe gebruikers en het blokkeren en beveiligen van het downloaden van gevoelige gegevens naar onbeheerde of riskante apparaten.

Defender for Cloud Apps integratie met Microsoft 365

Defender for Cloud Apps ondersteunt het verouderde Microsoft 365 Dedicated Platform en de nieuwste aanbiedingen van Microsoft 365-services, die gewoonlijk de vNext-releasefamilie van Microsoft 365 worden genoemd.

In sommige gevallen verschilt een vNext-servicerelease enigszins op beheer- en beheerniveau van de standaard Microsoft 365-aanbieding.

Auditlogboekregistratie

Defender for Cloud Apps integreert rechtstreeks met de auditlogboeken van Microsoft 365 en ontvangt alle gecontroleerde gebeurtenissen van alle ondersteunde services. Zie Microsoft 365-services die ondersteuning bieden voor controle voor een lijst met ondersteunde services.

Controlelogboekregistratie voor Exchange-beheerders, die standaard is ingeschakeld in Microsoft 365, registreert een gebeurtenis in het Microsoft 365-auditlogboek wanneer een beheerder (of een gebruiker aan wie beheerdersbevoegdheden is toegewezen) een wijziging aanbrengt in uw Exchange Online organisatie. Wijzigingen die zijn aangebracht via het Exchange-beheercentrum of door een cmdlet uit te voeren in Windows PowerShell worden geregistreerd in het auditlogboek van de Exchange-beheerder. Zie voor meer informatie over auditlogregistratie voor beheerders in Exchange Controlelogboekregistratie voor beheerders.

Gebeurtenissen uit Exchange, Power BI en Teams worden alleen weergegeven nadat activiteiten van deze services zijn gedetecteerd in de portal.

Multi-geo-implementaties worden alleen ondersteund voor OneDrive

Microsoft Entra integratie

Als uw Microsoft Entra ID is ingesteld om automatisch te synchroniseren met de gebruikers in uw on-premises Active Directory-omgeving, overschrijven de instellingen in de on-premises omgeving de Microsoft Entra-instellingen en wordt het gebruik van de actie Gebruikersbeheer onderbreken teruggedraaid.

Voor Microsoft Entra aanmeldingsactiviteiten worden Defender for Cloud Apps alleen interactieve aanmeldingsactiviteiten en aanmeldingsactiviteiten van verouderde protocollen zoals ActiveSync weergegeven. Niet-interactieve aanmeldingsactiviteiten kunnen worden weergegeven in het Microsoft Entra auditlogboek.

Als Office-apps zijn ingeschakeld, worden groepen die deel uitmaken van Microsoft 365 ook geïmporteerd in Defender for Cloud Apps van de specifieke Office-apps. Als SharePoint is ingeschakeld, worden Microsoft 365-groepen ook geïmporteerd als SharePoint-groepen.

Ondersteuning in quarantaine plaatsen

In SharePoint en OneDrive ondersteunt Defender for Cloud Apps alleen quarantaine van gebruikers voor bestanden in bibliotheken met gedeelde documenten (SharePoint Online) en bestanden in de documentenbibliotheek (OneDrive voor Bedrijven).

In SharePoint ondersteunt Defender for Cloud Apps alleen quarantainetaken voor bestanden met gedeelde documenten in het Engels.

Microsoft 365 verbinden met Microsoft Defender for Cloud Apps

In deze sectie vindt u instructies voor het verbinden van Microsoft Defender for Cloud Apps met uw bestaande Microsoft 365-account met behulp van de app-connector-API. Deze verbinding geeft u inzicht in en controle over het gebruik van Microsoft 365. Zie Microsoft 365 beveiligen voor informatie over hoe Defender for Cloud Apps Microsoft 365 beschermt.

Gebruik deze app-connector om toegang te krijgen tot SaaS Security Posture Management (SSPM)-functies, via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Vereisten:

U moet ten minste één toegewezen Microsoft 365-licentie hebben om Microsoft 365 te verbinden met Defender for Cloud Apps.

Als u de bewaking van Microsoft 365-activiteiten in Defender for Cloud Apps wilt inschakelen, moet u controle inschakelen in Microsoft Purview.

Controlelogboekregistratie van Exchange-postvak moet worden ingeschakeld voor elk gebruikerspostvak voordat gebruikersactiviteit in Exchange Online wordt geregistreerd. Zie Activiteiten van Exchange-postvak.

U moet controle in Power BI inschakelen om de logboeken daar op te halen. Zodra controle is ingeschakeld, begint Defender for Cloud Apps met het ophalen van de logboeken (met een vertraging van 24-72 uur).

U moet controle inschakelen in Dynamics 365 om de logboeken daar op te halen. Zodra controle is ingeschakeld, begint Defender for Cloud Apps met het ophalen van de logboeken (met een vertraging van 24-72 uur).

Microsoft 365 verbinden met Defender for Cloud Apps:

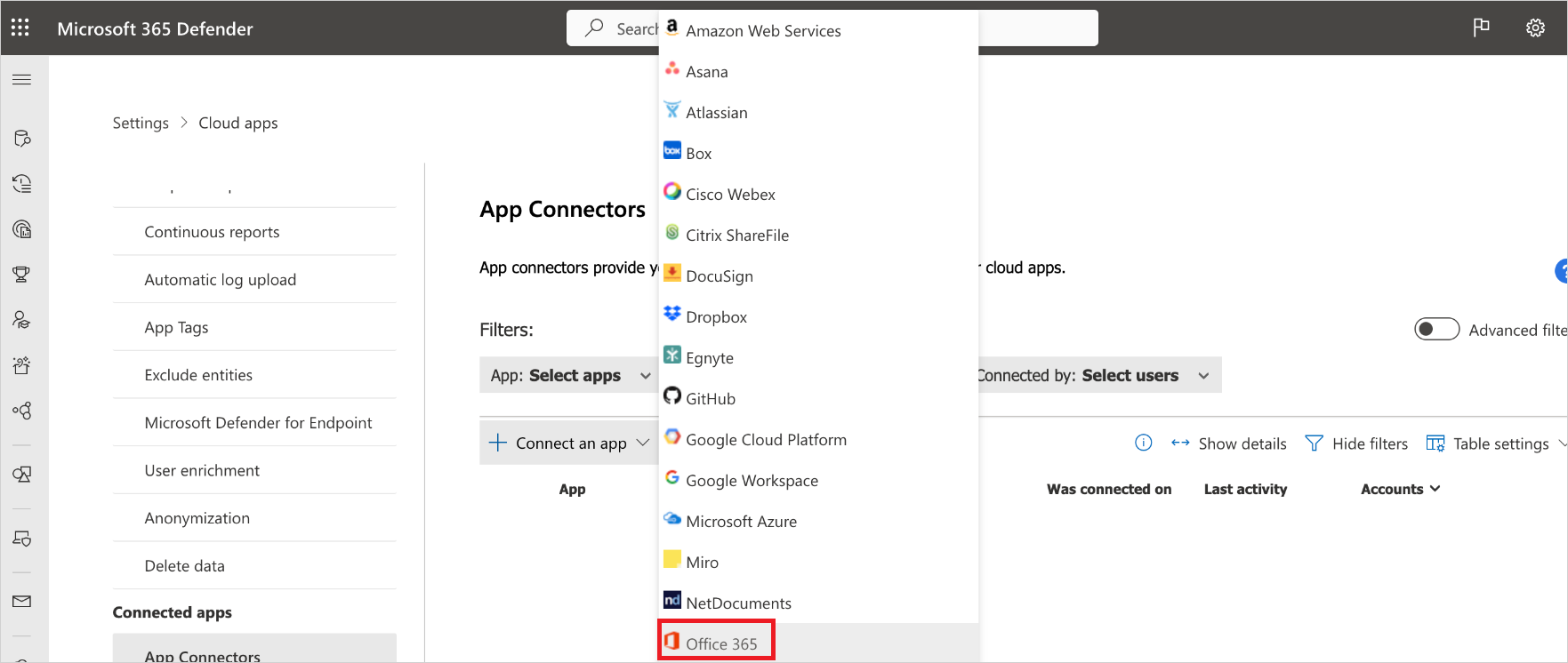

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors.

Selecteer op de pagina App-connectorsde optie +Verbinding maken met een app en selecteer vervolgens Microsoft 365.

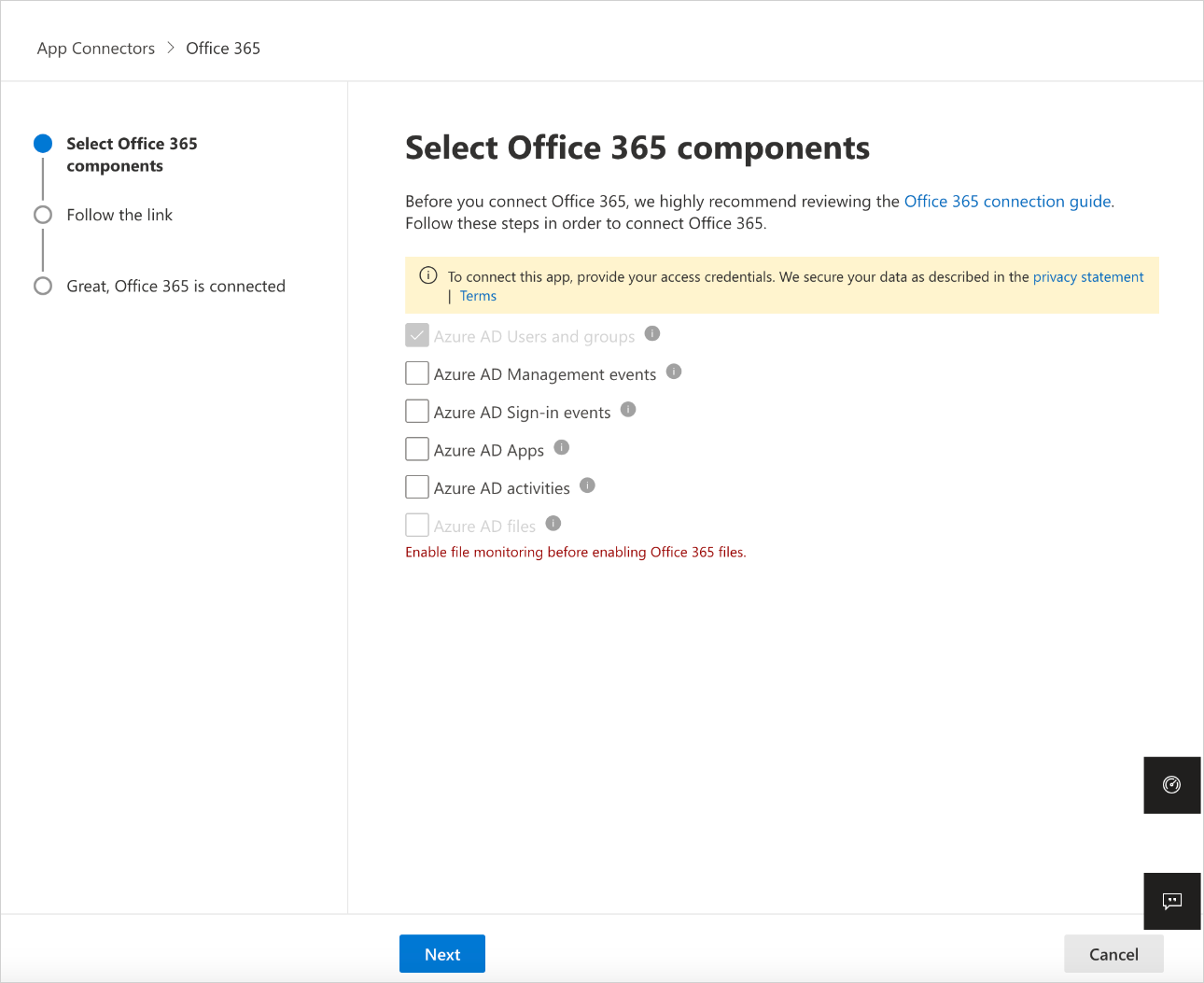

Selecteer op de pagina Microsoft 365-onderdelen selecteren de gewenste opties en selecteer vervolgens Verbinding maken.

Opmerking

- Voor de beste beveiliging raden we u aan alle Microsoft 365-onderdelen te selecteren.

- Het onderdeel Azure AD bestanden vereist het onderdeel Azure AD-activiteiten en Defender for Cloud Apps bestandsbewaking (Instellingen>Cloud Apps>Files>Bestandsbewaking inschakelen).

Selecteer op de pagina De koppeling volgen de optie Verbinding maken met Microsoft 365.

Nadat Microsoft 365 is weergegeven als verbonden, selecteert u Gereed.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors. Zorg ervoor dat de status van de verbonden App Connector Verbonden is.

Gegevens van SaaS Security Posture Management (SSPM) worden weergegeven in de Microsoft Defender Portal op de pagina Secure Score. Zie Beveiligingspostuurbeheer voor SaaS-apps voor meer informatie.

Opmerking

Nadat u verbinding hebt gemaakt met Microsoft 365, ziet u gegevens van een week geleden, inclusief toepassingen van derden die zijn verbonden met Microsoft 365 die API's ophalen. Voor apps van derden die vóór de verbinding geen API's ophaalt, ziet u gebeurtenissen vanaf het moment dat u verbinding maakt met Microsoft 365, omdat Defender for Cloud Apps API's inschakelt die standaard waren uitgeschakeld.

Als u problemen ondervindt bij het verbinden van de app, raadpleegt u Problemen met app-connectors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.