Platform SSO configureren voor macOS-apparaten in Microsoft Intune

Op uw macOS-apparaten kunt u Platform SSO configureren om eenmalige aanmelding (SSO) in te schakelen met behulp van verificatie zonder wachtwoord, Microsoft Entra ID-gebruikersaccounts of smartcards. Platform SSO is een uitbreiding van de Microsoft Enterprise SSO-invoegtoepassing en de SSO-app-extensie. Platform SSO kan gebruikers aanmelden bij hun beheerde Mac-apparaten met behulp van hun Microsoft Entra ID-referenties en Touch ID.

Deze functie is van toepassing op:

- macOS

De Microsoft Enterprise SSO-invoegtoepassing in Microsoft Entra ID bevat twee SSO-functies: Platform SSO en de SSO-app-extensie. Dit artikel is gericht op het configureren van Platform SSO met Microsoft Entra ID voor macOS-apparaten (openbare preview).

Enkele voordelen van Platform SSO zijn:

- Bevat de app-extensie voor eenmalige aanmelding. U configureert de app-extensie voor eenmalige aanmelding niet afzonderlijk.

- Gebruik geen wachtwoord met phishingbestendige referenties die hardwaregebonden zijn aan het Mac-apparaat.

- De aanmeldingservaring is vergelijkbaar met het aanmelden bij een Windows-apparaat met een werk- of schoolaccount, zoals gebruikers doen met Windows Hello voor Bedrijven.

- Helpt het aantal keren dat gebruikers hun Microsoft Entra ID-referenties moeten invoeren te minimaliseren.

- Vermindert het aantal wachtwoorden dat gebruikers moeten onthouden.

- Profiteer van de voordelen van Microsoft Entra Join, waarmee elke organisatiegebruiker zich kan aanmelden bij het apparaat.

- Inbegrepen in alle Microsoft Intune-licentieplannen.

Wanneer Mac-apparaten lid worden van een Microsoft Entra ID-tenant, krijgen de apparaten een WPJ-certificaat (Workplace Join) dat is gebonden aan hardware en alleen toegankelijk is via de Microsoft Enterprise SSO-invoegtoepassing. Voor toegang tot resources die zijn beveiligd met voorwaardelijke toegang, hebben apps en webbrowsers dit WPJ-certificaat nodig. Als platform-SSO is geconfigureerd, fungeert de SSO-app-extensie als broker voor Microsoft Entra ID-verificatie en voorwaardelijke toegang.

Platform-SSO kan worden geconfigureerd met behulp van de instellingencatalogus. Wanneer het beleid klaar is, wijst u het beleid toe aan uw gebruikers. Microsoft raadt u aan het beleid toe te wijzen wanneer de gebruiker het apparaat inschrijft bij Intune. Maar het kan op elk gewenst moment worden toegewezen, ook op bestaande apparaten.

In dit artikel wordt beschreven hoe u Platform SSO configureert voor macOS-apparaten in Intune.

Vereisten

Op apparaten moet macOS 13.0 en hoger worden uitgevoerd.

Microsoft Intune-bedrijfsportal-app versie 5.2404.0 en hoger is vereist op de apparaten. Deze versie bevat platform-SSO.

De volgende webbrowsers ondersteunen Platform SSO:

Microsoft Edge

Google Chrome met de Microsoft Single Sign On-extensie

Met behulp van een Intune-voorkeursbestand (.plist)-beleid kunt u de installatie van deze extensie afdwingen. In uw

.plistbestand hebt u een deel van de informatie nodig in Chrome Enterprise Policy - ExtensionInstallForcelist (hiermee opent u de website van Google).Waarschuwing

Er zijn voorbeeldbestanden

.plistin Voorbeelden van ManagedPreferencesApplications op GitHub. Deze GitHub-opslagplaats is geen eigendom van, wordt niet onderhouden en is niet gemaakt door Microsoft. Gebruik de informatie op eigen risico.Safari

U kunt Intune gebruiken om webbrowser-apps toe te voegen, inclusief pakketbestanden (

.pkg) en schijfinstallatiekopieën (.dmg), en de app te implementeren op uw macOS-apparaten. Ga naar Apps toevoegen aan Microsoft Intune om aan de slag te gaan.Platform SSO maakt gebruik van de intune-instellingencatalogus om de vereiste instellingen te configureren. Als u het catalogusbeleid voor instellingen wilt maken, meldt u zich minimaal aan bij het Microsoft Intune-beheercentrum met een account met de volgende Intune-machtigingen:

- Machtigingen voor apparaatconfiguratie lezen, maken, bijwerken en toewijzen

Er zijn enkele ingebouwde rollen met deze machtigingen, waaronder de Intune RBAC-rol Beleid en Profielbeheer . Ga naar Op rollen gebaseerd toegangsbeheer (RBAC) met Microsoft Intune voor meer informatie over RBAC-rollen in Intune.

Stap 1: de verificatiemethode bepalen

Wanneer u het platform-SSO-beleid in Intune maakt, moet u bepalen welke verificatiemethode u wilt gebruiken.

Het platform-SSO-beleid en de verificatiemethode die u gebruikt, wijzigen de manier waarop gebruikers zich aanmelden bij de apparaten.

- Wanneer u Platform SSO configureert, melden gebruikers zich aan bij hun macOS-apparaten met de verificatiemethode die u configureert.

- Wanneer u platform SSO niet gebruikt, melden gebruikers zich aan bij hun macOS-apparaten met een lokaal account. Vervolgens melden ze zich aan bij apps en websites met hun Microsoft Entra-id.

In deze stap gebruikt u de informatie om de verschillen met de verificatiemethoden te leren en hoe deze van invloed zijn op de gebruikersaanmeldingservaring.

Tip

Microsoft raadt het gebruik van Secure Enclave aan als verificatiemethode bij het configureren van Platform SSO.

| Functie | Beveiligde enclave | Smartcard | Wachtwoord |

|---|---|---|---|

| Wachtwoordloos (phishingbestendig) | ✅ | ✅ | ❌ |

| TouchID ondersteund voor ontgrendelen | ✅ | ✅ | ✅ |

| Kan worden gebruikt als wachtwoordsleutel | ✅ | ❌ | ❌ |

|

MFA verplicht voor installatie Meervoudige verificatie (MFA) wordt altijd aanbevolen |

✅ | ✅ | ❌ |

| Lokaal Mac-wachtwoord gesynchroniseerd met Entra ID | ❌ | ❌ | ✅ |

| Ondersteund op macOS 13.x + | ✅ | ❌ | ✅ |

| Ondersteund op macOS 14.x + | ✅ | ✅ | ✅ |

| Nieuwe gebruikers toestaan zich aan te melden met Entra ID-referenties (macOS 14.x +) | ✅ | ✅ | ✅ |

Beveiligde enclave

Wanneer u Platform SSO configureert met de verificatiemethode Secure Enclave , gebruikt de SSO-invoegtoepassing hardwaregebonden cryptografische sleutels. De Microsoft Entra-referenties worden niet gebruikt om de gebruiker te verifiëren bij apps en websites.

Ga voor meer informatie over Secure Enclave naar Secure Enclave (hiermee opent u de website van Apple).

Beveiligde enclave:

- Wordt beschouwd als wachtwoordloos en voldoet aan de vereisten voor phish-resistant multifactor (MFA). Het is conceptueel vergelijkbaar met Windows Hello voor Bedrijven. Het kan ook dezelfde functies gebruiken als Windows Hello voor Bedrijven, zoals voorwaardelijke toegang.

- Laat de gebruikersnaam en het wachtwoord van het lokale account in de huidige staat. Deze waarden worden niet gewijzigd.

Opmerking

Dit gedrag is standaard te wijten aan de FileVault-schijfversleuteling van Apple, die het lokale wachtwoord als ontgrendelingssleutel gebruikt.

- Nadat een apparaat opnieuw is opgestart, moeten gebruikers het wachtwoord voor het lokale account invoeren. Nadat deze eerste machine is ontgrendeld, kan Touch ID worden gebruikt om het apparaat te ontgrendelen.

- Na het ontgrendelen krijgt het apparaat het PRT (Primary Refresh Token) met hardware-ondersteuning voor eenmalige aanmelding voor het hele apparaat.

- In webbrowsers kan deze PRT-sleutel worden gebruikt als wachtwoordsleutel met behulp van WebAuthN-API's.

- De installatie kan worden opgestart met een verificatie-app voor MFA-verificatie of Microsoft Temporary Access Pass (TAP).

- Hiermee kunt u Microsoft Entra ID-wachtwoordsleutels maken en gebruiken.

Wachtwoord

Wanneer u Platform SSO configureert met de methode Wachtwoordverificatie , melden gebruikers zich bij het apparaat aan met hun Microsoft Entra ID-gebruikersaccount in plaats van hun wachtwoord voor hun lokale account.

Met deze optie wordt eenmalige aanmelding ingeschakeld voor apps die Gebruikmaken van Microsoft Entra ID voor verificatie.

Met de verificatiemethode Wachtwoord :

Het wachtwoord van Microsoft Entra ID vervangt het wachtwoord van het lokale account en de twee wachtwoorden worden gesynchroniseerd.

Opmerking

Het wachtwoord van de lokale accountcomputer wordt niet volledig van het apparaat verwijderd. Dit gedrag is standaard te wijten aan de FileVault-schijfversleuteling van Apple, die het lokale wachtwoord als ontgrendelingssleutel gebruikt.

De gebruikersnaam van het lokale account wordt niet gewijzigd en blijft ongewijzigd.

Eindgebruikers kunnen Touch ID gebruiken om zich aan te melden bij het apparaat.

Gebruikers en beheerders moeten minder wachtwoorden onthouden en beheren.

Gebruikers moeten hun Microsoft Entra ID-wachtwoord invoeren nadat een apparaat opnieuw is opgestart. Nadat deze eerste computer is ontgrendeld, kan Touch ID het apparaat ontgrendelen.

Na het ontgrendelen krijgt het apparaat de prt-referentie (Primary Refresh Token) voor Microsoft Entra ID SSO.

Opmerking

Elk Intune-wachtwoordbeleid dat u configureert, is ook van invloed op deze instelling. Als u bijvoorbeeld een wachtwoordbeleid hebt dat eenvoudige wachtwoorden blokkeert, worden eenvoudige wachtwoorden ook geblokkeerd voor deze instelling.

Zorg ervoor dat uw Intune-wachtwoordbeleid en/of nalevingsbeleid overeenkomt met uw Microsoft Entra-wachtwoordbeleid. Als het beleid niet overeenkomt, wordt het wachtwoord mogelijk niet gesynchroniseerd en wordt de toegang voor eindgebruikers geweigerd.

Smartcard

Wanneer u Platform SSO configureert met de verificatiemethode smartcard , kunnen gebruikers het smartcardcertificaat en de bijbehorende pincode gebruiken om zich aan te melden bij het apparaat en te verifiëren bij apps en websites.

Deze optie:

- Wordt beschouwd als wachtwoordloos.

- Laat de gebruikersnaam en het wachtwoord van het lokale account in de huidige staat. Deze waarden worden niet gewijzigd.

Ga voor meer informatie naar Microsoft Entra-verificatie op basis van certificaten op iOS en macOS.

Stap 2: het platform-SSO-beleid maken in Intune

Als u het platform-SSO-beleid wilt configureren, gebruikt u de volgende stappen om een catalogusbeleid voor Intune-instellingen te maken. Voor de Microsoft Enterprise SSO-invoegtoepassing zijn de vermelde instellingen vereist.

- Ga voor meer informatie over de invoegtoepassing naar Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten.

- Voor meer informatie over de nettoladinginstellingen voor de Extensible Single Sign-on-extensie gaat u naar Extensible Single Sign-on MDM payload settings for Apple devices (hiermee opent u de website van Apple).

Maak het beleid:

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Apparaten beheren>Configuratie>Maken>Nieuw beleid.

Geef de volgende eigenschappen op:

- Platform: selecteer macOS.

- Profieltype: selecteer Instellingencatalogus.

Selecteer Maken.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: een unieke beschrijvende naam voor het beleid. Geef je beleid een naam, zodat je ze later eenvoudig kunt identificeren. Noem het beleid bijvoorbeeld macOS - Platform SSO.

- Beschrijving: voer een beschrijving in voor het beleid. Deze instelling is optioneel, maar wordt aanbevolen.

Selecteer Volgende.

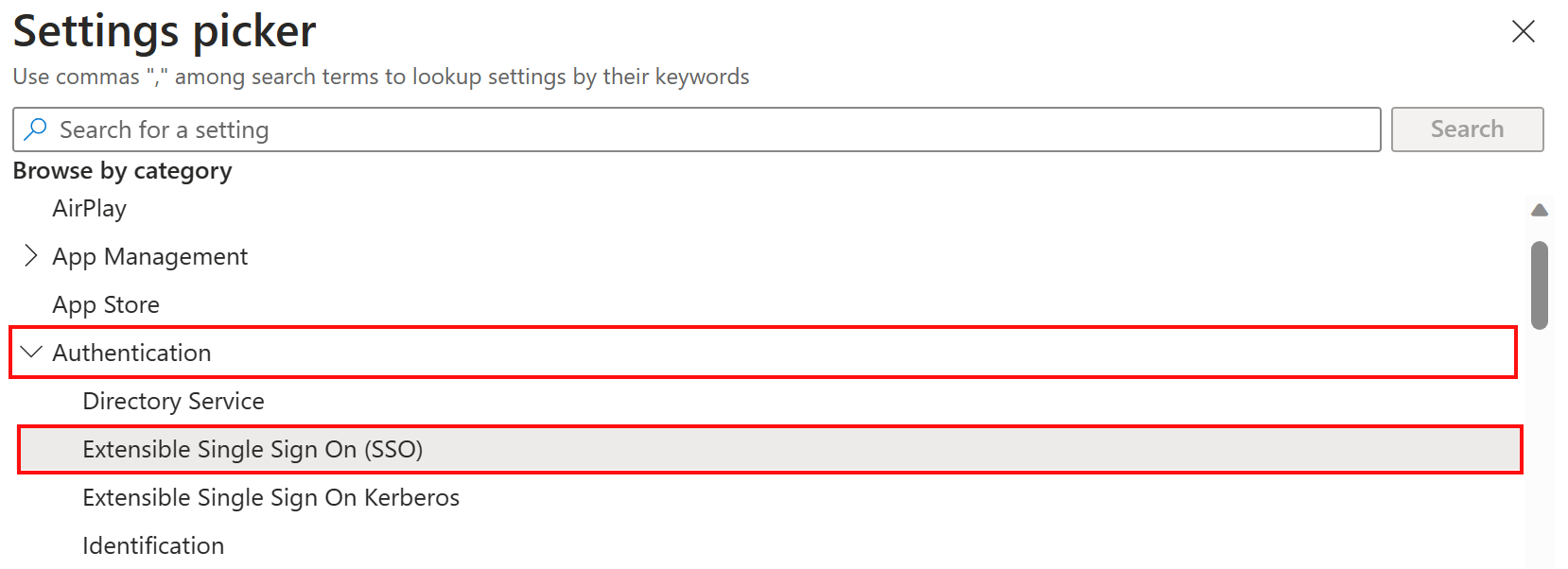

Selecteer in Configuratie-instellingende optie Instellingen toevoegen. Vouw in de instellingenkiezer Verificatie uit en selecteer Extensible Single Sign On (SSO):

Selecteer de volgende instellingen in de lijst:

- Verificatiemethode (afgeschaft) (alleen macOS 13)

- Extensie-id

-

Platform SSO uitvouwen:

- Verificatiemethode selecteren (macOS 14+)

- Token aan gebruikerstoewijzing selecteren

- Selecteer Gedeelde apparaatsleutels gebruiken

- Registratietoken

- Gedrag van schermvergrendeling

- Team-id

- Type

- URL's

Sluit de instellingenkiezer.

Tip

Er zijn meer platform-SSO-instellingen die u kunt configureren in het beleid:

- Niet-Microsoft-apps en instellingen voor Microsoft Enterprise SSO-extensie (in dit artikel)

- Instellingen voor eindgebruikerservaring (in dit artikel)

Configureer de volgende vereiste instellingen:

Naam Configuratiewaarde Beschrijving Verificatiemethode (afgeschaft)

(alleen macOS 13)Wachtwoord of UserSecureEnclave Selecteer de platformverificatiemethode voor eenmalige aanmelding die u hebt gekozen in Stap 1: de verificatiemethode bepalen (in dit artikel).

Deze instelling is alleen van toepassing op macOS 13. Gebruik voor macOS 14.0 en hoger de instelling Platform SSO>Authentication Method .Extensie-id com.microsoft.CompanyPortalMac.ssoextensionKopieer en plak deze waarde in de instelling.

Deze id is de app-extensie voor eenmalige aanmelding die het profiel nodig heeft om eenmalige aanmelding te laten werken.

De waarden extensie-id en team-id werken samen.Platform-SSO>Verificatiemethode

(macOS 14+)Wachtwoord, UserSecureEnclave of SmartCard Selecteer de platformverificatiemethode voor eenmalige aanmelding die u hebt gekozen in Stap 1: de verificatiemethode bepalen (in dit artikel).

Deze instelling is van toepassing op macOS 14 en hoger. Gebruik voor macOS 13 de instelling Verificatiemethode (afgeschaft).Platform-SSO>Gedeelde apparaatsleutels gebruiken

(macOS 14+)Ingeschakeld Indien ingeschakeld, gebruikt Platform SSO dezelfde ondertekenings- en versleutelingssleutels voor alle gebruikers op hetzelfde apparaat.

Gebruikers die een upgrade uitvoeren van macOS 13.x naar 14.x, worden gevraagd zich opnieuw te registreren.Registratietoken {{DEVICEREGISTRATION}}Kopieer en plak deze waarde in de instelling. U moet de accolades opnemen.

Ga naar Microsoft Entra-apparaatregistratie configureren voor meer informatie over dit registratietoken.

Voor deze instelling moet u deAuthenticationMethodinstelling ook configureren.

- Als u alleen macOS 13-apparaten gebruikt, configureert u de instelling Verificatiemethode (afgeschaft).

- Als u alleen macOS 14+-apparaten gebruikt, configureert u de instelling Platform SSO>Authentication Method .

- Als u een combinatie van macOS 13- en macOS 14+-apparaten hebt, configureert u beide verificatie-instellingen in hetzelfde profiel.Gedrag van schermvergrendeling Niet verwerken Wanneer deze optie is ingesteld op Do Not Handle, gaat de aanvraag door zonder eenmalige aanmelding. Token aan gebruikerstoewijzing>Accountnaam preferred_usernameKopieer en plak deze waarde in de instelling.

Dit token geeft aan dat de entra-kenmerkwaardepreferred_usernamewordt gebruikt voor de waarde Accountnaam van het macOS-account.Token aan gebruikerstoewijzing>Volledige naam nameKopieer en plak deze waarde in de instelling.

Dit token geeft aan dat de Entra-claimnamewordt gebruikt voor de waarde Volledige naam van het macOS-account.Team-id UBF8T346G9Kopieer en plak deze waarde in de instelling.

Deze id is de team-id van de app-extensie van de Enterprise SSO-invoegtoepassing.Type Redirect URL's Kopieer en plak alle volgende URL's: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Als uw omgeving onafhankelijke clouddomeinen moet toestaan, zoals Azure Government of Azure China 21Vianet, voegt u ook de volgende URL's toe:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comDeze URL-voorvoegsels zijn de id-providers die SSO-app-extensies uitvoeren. De URL's zijn vereist voor omleidingspayloads en worden genegeerd voor referentieladingen .

Ga voor meer informatie over deze URL's naar De SSO-invoegtoepassing van Microsoft Enterprise voor Apple-apparaten.Belangrijk

Als u een combinatie van macOS 13- en macOS 14+-apparaten in uw omgeving hebt, configureert u deverificatie-instellingenplatform-SSO> en verificatiemethode (afgeschaft) in hetzelfde profiel.

Wanneer het profiel klaar is, ziet het eruit als in het volgende voorbeeld:

Selecteer Volgende.

Wijs in Bereiktags (optioneel) een tag toe om het profiel te filteren op specifieke IT-groepen, zoals

US-NC IT TeamofJohnGlenn_ITDepartment. Ga naar RBAC-rollen en bereiktags gebruiken voor gedistribueerde IT voor meer informatie over bereiktags.Selecteer Volgende.

Selecteer in Toewijzingen de gebruikers- of apparaatgroepen die uw profiel ontvangen. Wijs voor apparaten met gebruikersaffiniteit toe aan gebruikers of gebruikersgroepen. Voor apparaten met meerdere gebruikers die zonder gebruikersaffiniteit zijn ingeschreven, wijst u toe aan apparaten of apparaatgroepen.

Ga naar Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende.

Controleer uw instellingen in Controleren en maken. Wanneer u Maken selecteert, worden uw wijzigingen opgeslagen en wordt het profiel toegewezen. Het beleid wordt ook weergegeven in de lijst met profielen.

De volgende keer dat het apparaat controleert op configuratie-updates, worden de instellingen die u hebt geconfigureerd, toegepast.

Stap 3: de bedrijfsportal-app voor macOS implementeren

De bedrijfsportal-app voor macOS implementeert en installeert de Microsoft Enterprise SSO-invoegtoepassing. Met deze invoegtoepassing kunt u platform SSO inschakelen.

Met Intune kunt u de bedrijfsportal-app toevoegen en als een vereiste app implementeren op uw macOS-apparaten:

- De bedrijfsportal-app voor macOS toevoegen bevat de stappen.

- Configureer de bedrijfsportal-app om uw organisatiegegevens op te nemen (optioneel). Ga voor de stappen naar De Intune-bedrijfsportal-apps, de bedrijfsportalwebsite en de Intune-app configureren.

Er zijn geen specifieke stappen voor het configureren van de app voor Platform SSO. Zorg ervoor dat de nieuwste bedrijfsportal-app is toegevoegd aan Intune en is geïmplementeerd op uw macOS-apparaten.

Als u een oudere versie van de bedrijfsportal-app hebt geïnstalleerd, mislukt de eenmalige aanmelding van Platform.

Stap 4: de apparaten inschrijven en het beleid toepassen

Als u Platform SSO wilt gebruiken, moeten de apparaten mdm zijn geregistreerd bij Intune met behulp van een van de volgende methoden:

Voor apparaten die eigendom zijn van de organisatie, kunt u het volgende doen:

- Maak een beleid voor geautomatiseerde apparaatinschrijving met Apple Business Manager of Apple School Manager.

- Maak een direct inschrijvingsbeleid met behulp van Apple Configurator.

Voor apparaten in persoonlijk eigendom maakt u een apparaatinschrijvingsbeleid . Met deze inschrijvingsmethode openen eindgebruikers de bedrijfsportal-app en melden ze zich aan met hun Microsoft Entra-id. Wanneer ze zich aanmelden, is het inschrijvingsbeleid van toepassing.

Voor nieuwe apparaten wordt u aangeraden alle benodigde beleidsregels vooraf te maken en te configureren, inclusief het inschrijvingsbeleid. Wanneer de apparaten vervolgens worden ingeschreven bij Intune, worden de beleidsregels automatisch toegepast.

Voor bestaande apparaten die al zijn ingeschreven bij Intune, wijst u het platform-SSO-beleid toe aan uw gebruikers of gebruikersgroepen. De volgende keer dat de apparaten worden gesynchroniseerd of inchecken met de Intune-service, ontvangen ze de platform-SSO-beleidsinstellingen die u maakt.

Stap 5: het apparaat registreren

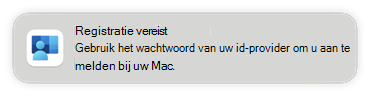

Wanneer het apparaat het beleid ontvangt, wordt er een melding over registratie vereist weergegeven in het Meldingencentrum.

Eindgebruikers selecteren deze melding, melden zich aan bij de Microsoft Entra ID-invoegtoepassing met hun organisatieaccount en voltooien indien nodig meervoudige verificatie (MFA).

Opmerking

MFA is een functie van Microsoft Entra. Zorg ervoor dat MFA is ingeschakeld in uw tenant. Ga voor meer informatie, met inbegrip van eventuele andere app-vereisten, naar Meervoudige verificatie van Microsoft Entra.

Wanneer de verificatie is geslaagd, is het apparaat Microsoft Entra-gekoppeld aan de organisatie en is het WPJ-certificaat (Workplace Join) gebonden aan het apparaat.

In de volgende artikelen wordt de gebruikerservaring weergegeven, afhankelijk van de inschrijvingsmethode:

- Een Mac-apparaat koppelen met Microsoft Entra ID.

- Een Mac-apparaat koppelen met Microsoft Entra ID tijdens de OOBE met macOS Platform SSO.

Stap 6: de instellingen op het apparaat bevestigen

Wanneer de platform-SSO-registratie is voltooid, kunt u controleren of Platform SSO is geconfigureerd. Ga voor de stappen naar Microsoft Entra ID - De registratiestatus van uw apparaat controleren.

Op apparaten die zijn ingeschreven bij Intune, kunt u ook naar Instellingen>Privacy- en beveiligingsprofielen> gaan. Uw platform-SSO-profiel wordt weergegeven onder com.apple.extensiblesso Profile. Selecteer het profiel om de instellingen te zien die u hebt geconfigureerd, inclusief de URL's.

Als u problemen met eenmalige aanmelding van Platform wilt oplossen, gaat u naar bekende problemen met eenmalige aanmelding van macOS Platform en het oplossen van problemen.

Stap 7: de toewijzing van alle bestaande SSO-app-extensieprofielen opheffen

Nadat u hebt bevestigd dat het catalogusbeleid voor instellingen werkt, maakt u de toewijzing van bestaande app-extensieprofielen voor eenmalige aanmelding ongedaan die zijn gemaakt met de sjabloon Apparaatfuncties van Intune.

Als u beide beleidsregels behoudt, kunnen er conflicten optreden.

Niet-Microsoft-apps en instellingen voor Microsoft Enterprise SSO-extensie

Als u eerder de Microsoft Enterprise SSO-extensie hebt gebruikt en/of eenmalige aanmelding wilt inschakelen voor niet-Microsoft-apps, voegt u de instelling Extensiegegevens toe aan uw bestaande catalogusbeleid voor platforminstellingen voor eenmalige aanmelding.

De instelling Extensiegegevens is vergelijkbaar met een open tekstveld. u kunt alle waarden configureren die u nodig hebt.

In deze sectie gebruiken we de instelling Extensiegegevens om het volgende te doen:

- Configureer instellingen die u hebt gebruikt in uw vorige Intune-beleid voor eenmalige aanmelding voor Microsoft Enterprise-extensie.

- Configureer instellingen waarmee niet-Microsoft-apps eenmalige aanmelding kunnen gebruiken.

In deze sectie vindt u de minimale aanbevolen instellingen die u moet toevoegen. In uw vorige Microsoft Enterprise-extensiebeleid voor eenmalige aanmelding hebt u mogelijk meer instellingen geconfigureerd. U wordt aangeraden andere instellingen voor sleutel-& waardepaar toe te voegen die u hebt geconfigureerd in uw vorige Microsoft Enterprise-extensiebeleid voor eenmalige aanmelding.

Houd er rekening mee dat er slechts één SSO-beleid moet worden toegewezen aan uw groepen. Als u dus platform-SSO gebruikt, moet u de instellingen voor platform-SSO en de Microsoft Enterprise-extensie configureren in het catalogusbeleid platform-SSO-instellingen dat u hebt gemaakt in Stap 2: Het platform-SSO-beleid maken in Intune (in dit artikel).

De volgende instellingen worden meestal aanbevolen voor het configureren van SSO-instellingen, waaronder het configureren van ondersteuning voor eenmalige aanmelding voor niet-Microsoft-toepassingen.

Voeg in uw bestaande catalogusbeleid voor platform-SSO-instellingen extensiegegevens toe:

Selecteer in het Intune-beheercentrum (Apparaten>apparaten configuratie beheren>) uw bestaande catalogusbeleid voor platform-SSO-instellingen.

Selecteer in Instellingen voor eigenschappenconfiguratie> de optieInstellingen toevoegen bewerken>.

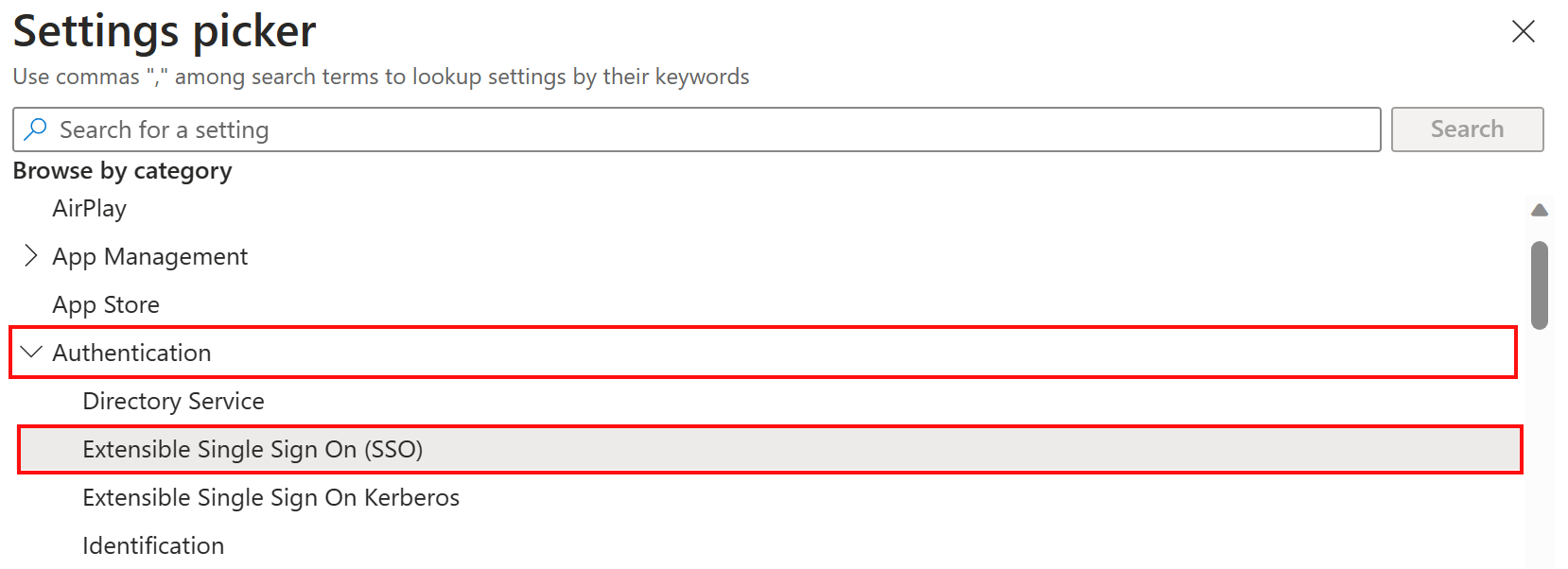

Vouw in de instellingenkiezer Verificatie uit en selecteer Extensible Single Sign On (SSO):

Selecteer Extensiegegevens in de lijst en sluit de instellingenkiezer:

Voeg in Extensiegegevens de volgende sleutels en waarden toe :

Sleutel Type Waarde Beschrijving AppPrefixAllowList Tekenreeks com.microsoft.,com.apple.Kopieer en plak deze waarde in de instelling.

Met AppPrefixAllowList kunt u een lijst maken met app-leveranciers met apps die eenmalige aanmelding kunnen gebruiken. U kunt zo nodig meer app-leveranciers aan deze lijst toevoegen.browser_sso_interaction_enabled Geheel getal 1Hiermee configureert u een aanbevolen broker-instelling. disable_explicit_app_prompt Geheel getal 1Hiermee configureert u een aanbevolen broker-instelling. In het volgende voorbeeld ziet u de aanbevolen configuratie:

Selecteer Volgende om uw wijzigingen op te slaan en het beleid te voltooien. Als het beleid al is toegewezen aan gebruikers of groepen, ontvangen deze groepen de beleidswijzigingen wanneer ze de volgende keer worden gesynchroniseerd met de Intune-service.

Instellingen voor eindgebruikerservaring

Wanneer u het catalogusprofiel voor instellingen maakt in Stap 2- Het platform-SSO-beleid maken in Intune, zijn er meer optionele instellingen die u kunt configureren.

Met de volgende instellingen kunt u de eindgebruikerservaring aanpassen en meer gedetailleerde controle geven over gebruikersbevoegdheden. Eventuele niet-gedocumenteerde platform-SSO-instellingen worden niet ondersteund.

| Instellingen voor platform-SSO | Mogelijke waarden | Gebruik |

|---|---|---|

| Weergavenaam van account | Elke tekenreekswaarde. | Pas de naam van de organisatie aan die eindgebruikers zien in de platformmeldingen voor eenmalige aanmelding. |

| Gebruiker maken bij aanmelding inschakelen | In- of uitschakelen. | Sta elke organisatiegebruiker toe zich aan te melden bij het apparaat met behulp van hun Microsoft Entra-referenties. Wanneer u nieuwe lokale accounts maakt, moeten de opgegeven gebruikersnaam en wachtwoord hetzelfde zijn als de Microsoft Entra ID UPN (user@contoso.com) en het wachtwoord van de gebruiker. |

| Autorisatiemodus voor nieuwe gebruikers | Standaard, beheerder of groepen | Eenmalige machtigingen die de gebruiker heeft bij het aanmelden wanneer het account wordt gemaakt met behulp van Platform SSO. Op dit moment worden standaardwaarden en beheerderswaarden ondersteund. Er is ten minste één beheerder vereist op het apparaat voordat de standaardmodus kan worden gebruikt. |

| Modus voor gebruikersautorisatie | Standaard, beheerder of groepen | Permanente machtigingen die de gebruiker heeft bij het aanmelden telkens wanneer de gebruiker zich verifieert met behulp van Platform SSO. Op dit moment worden standaardwaarden en beheerderswaarden ondersteund. Er is ten minste één beheerder vereist op het apparaat voordat de standaardmodus kan worden gebruikt. |

Andere MDM's

U kunt Platform SSO configureren met andere Mobile Device Management Services (MDM's), als die MDM platform-SSO ondersteunt. Wanneer u een andere MDM-service gebruikt, gebruikt u de volgende richtlijnen:

De instellingen in dit artikel zijn de door Microsoft aanbevolen instellingen die u moet configureren. U kunt de instellingswaarden uit dit artikel kopiëren/plakken in uw MDM-servicebeleid.

De configuratiestappen in uw MDM-service kunnen verschillen. We raden u aan samen te werken met de leverancier van uw MDM-service om deze instellingen voor eenmalige aanmelding van het platform correct te configureren en te implementeren.

Apparaatregistratie met Platform SSO is veiliger en maakt gebruik van hardwaregebonden apparaatcertificaten. Deze wijzigingen kunnen van invloed zijn op sommige MDM-stromen, zoals integratie met partners voor apparaatnaleving.

Neem contact op met de leverancier van uw MDM-service om te begrijpen of de met MDM geteste platform-SSO heeft gecertificeerd dat hun software goed werkt met Platform SSO en klaar is om klanten te ondersteunen met Platform SSO.

Veelvoorkomende fouten

Wanneer u Platform SSO configureert, ziet u mogelijk de volgende fouten:

10001: misconfiguration in the SSOe payload.Deze fout kan optreden als:

- Er is een vereiste instelling die niet is geconfigureerd in het catalogusprofiel instellingen.

- Het instellingencatalogusprofiel dat u hebt geconfigureerd, bevat een instelling die niet van toepassing is op de nettolading van het omleidingstype.

De verificatie-instellingen die u configureert in het catalogusprofiel voor instellingen verschillen voor macOS 13.x- en 14.x-apparaten.

Als u macOS 13- en macOS 14-apparaten in uw omgeving hebt, moet u één catalogusbeleid voor instellingen maken en hun respectieve verificatie-instellingen configureren in hetzelfde beleid. Deze informatie wordt beschreven in Stap 2: het platform-SSO-beleid maken in Intune (in dit artikel).

10002: multiple SSOe payloads configured.Er zijn meerdere nettoladingen voor eenmalige aanmeldingsuitbreidingen van toepassing op het apparaat en zijn in conflict. Er mag slechts één extensieprofiel op het apparaat zijn en dat profiel moet het catalogusprofiel voor instellingen zijn.

Als u eerder een app-extensieprofiel voor eenmalige aanmelding hebt gemaakt met behulp van de sjabloon Apparaatfuncties, maakt u de toewijzing van dat profiel ongedaan. Het catalogusprofiel instellingen is het enige profiel dat moet worden toegewezen aan het apparaat.

Verwante artikelen

- Overzicht van eenmalige aanmelding bij macOS Platform (preview)

- Microsoft Enterprise SSO-invoegtoepassing

- De microsoft Enterprise SSO-app-extensie gebruiken op macOS-apparaten

- Wat is een primair vernieuwingstoken (PRT)?

- Bekende problemen en probleemoplossing voor eenmalige aanmelding bij macOS Platform