Wat is voorwaardelijke toegang?

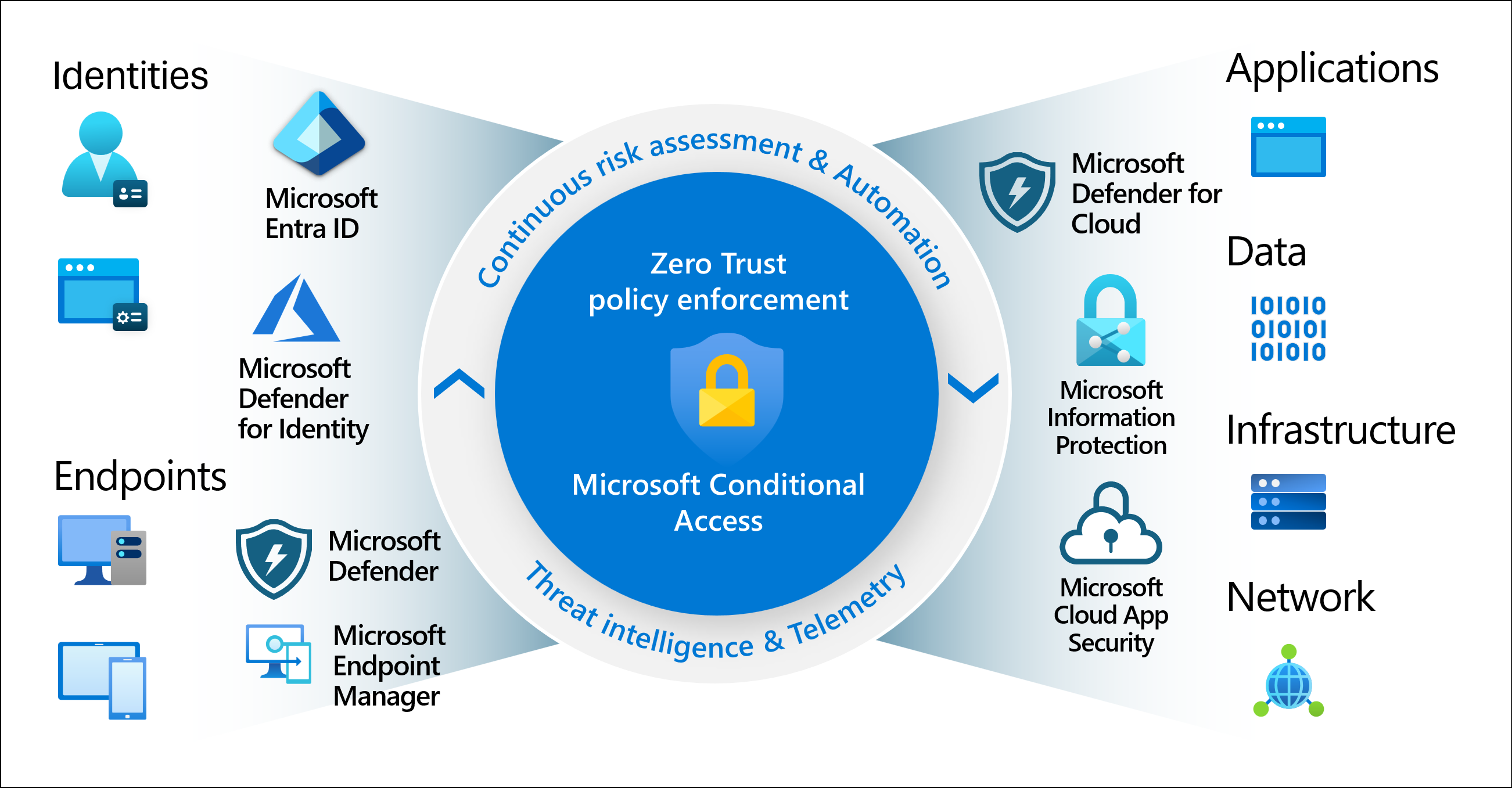

De moderne beveiligingsperimeter gaat verder dan de netwerkperimeter van een organisatie om de gebruikers- en apparaatidentiteit op te nemen. Organisaties gebruiken nu identiteitsgestuurde signalen als onderdeel van hun beslissingen over toegangsbeheer. Voorwaardelijke toegang van Microsoft Entra brengt signalen samen, om beslissingen te nemen en organisatiebeleid af te dwingen. Voorwaardelijke toegang is de Zero Trust-beleidsengine van Microsoft die signalen van verschillende bronnen in aanmerking neemt bij het afdwingen van beleidsbeslissingen.

Beleid voor voorwaardelijke toegang is eenvoudigst als-dan-instructies; als een gebruiker toegang wil krijgen tot een resource,moet deze een actie voltooien. Bijvoorbeeld: Als een gebruiker toegang wil krijgen tot een toepassing of service zoals Microsoft 365, moet deze meervoudige verificatie uitvoeren om toegang te krijgen.

Beheerders worden geconfronteerd met twee primaire doelen:

- Geef gebruikers de mogelijkheid overal en altijd productief te zijn

- De bedrijfsactiva beschermen

Gebruik beleid voor voorwaardelijke toegang om de juiste besturingselementen voor toegang toe te passen wanneer dat nodig is om uw organisatie veilig te houden.

Belangrijk

Beleid voor voorwaardelijke toegang wordt afgedwongen nadat verificatie van de eerste factor is voltooid. Voorwaardelijke toegang is niet zozeer bedoeld als de eerste verdedigingslinie van een organisatie tegen bijvoorbeeld DoS-aanvallen (Denial of Service), maar kan gebruikmaken van signalen van deze gebeurtenissen om wel of geen toegang te verlenen.

Algemene signalen

Voorwaardelijke toegang neemt signalen van verschillende bronnen in aanmerking bij het nemen van beslissingen over toegang.

Deze signalen zijn onder andere:

- Lidmaatschap van gebruiker of groep

- Beleid kan worden afgestemd op specifieke gebruikers en groepen, waardoor beheerders een nauwkeurige controle hebben over de toegang.

- IP-locatiegegevens

- Organisaties kunnen vertrouwde IP-adresbereiken maken die kunnen worden gebruikt bij het nemen van beleidsbeslissingen.

- Beheerders kunnen IP-bereiken voor landen/regio's opgeven om verkeer te blokkeren of toe te staan.

- Apparaat

- Gebruikers met apparaten van specifieke platforms of die zijn gemarkeerd met een specifieke status, kunnen worden gebruikt bij het afdwingen van beleid voor voorwaardelijke toegang.

- Gebruik filters voor apparaten om beleid te richten op specifieke apparaten, zoals bevoegde toegangswerkstations.

- Toepassing

- Gebruikers die toegang proberen te krijgen tot specifieke toepassingen, kunnen verschillende beleidsregels voor voorwaardelijke toegang activeren.

- Realtime en berekende risicodetectie

- Signalen-integratie met Microsoft Entra ID Protection stelt beleid voor voorwaardelijke toegang in staat om riskante gebruikers en aanmeldingsgedrag te identificeren en op te lossen.

- Microsoft Defender voor Cloud-apps

- Hiermee kunnen gebruikerstoepassingstoegang en -sessies in realtime worden bewaakt en beheerd. Deze integratie vergroot de zichtbaarheid en controle over de toegang tot en activiteiten die binnen uw cloudomgeving worden uitgevoerd.

Gebruikelijke beslissingen

- Toegang blokkeren

- Meest beperkende beslissing

- Toegang verlenen

- Minder beperkende beslissing, kan een of meer van de volgende opties vereisen:

- Meervoudige verificatie vereisen

- Verificatiesterkte vereisen

- Vereisen dat het apparaat moet worden gemarkeerd als compatibel

- Een hybride apparaat van Microsoft Entra vereisen

- Goedgekeurde client-apps vereisen

- Beleid voor app-beveiliging vereisen

- Wachtwoordwijziging vereisen

- Gebruiksvoorwaarden vereisen

- Minder beperkende beslissing, kan een of meer van de volgende opties vereisen:

Vaak toegepast beleid

Veel organisaties hebben algemene toegangsproblemen waarbij het beleid voor voorwaardelijke toegang kan helpen zoals:

- Meervoudige verificatie vereisen voor gebruikers met beheerdersrollen

- Meervoudige verificatie vereisen voor Azure-beheertaken

- Aanmeldingen blokkeren voor gebruikers die verouderde verificatieprotocollen gebruiken

- Vertrouwde locaties vereisen voor registratie van beveiligingsgegevens

- Toegang vanaf specifieke locaties blokkeren of verlenen

- Riskante aanmeldingsgedragingen blokkeren

- Door de organisatie beheerde apparaten vereisen voor specifieke toepassingen

Beheer istrators kunnen volledig nieuw beleid maken of beginnen met een sjabloonbeleid in de portal of met behulp van de Microsoft Graph API.

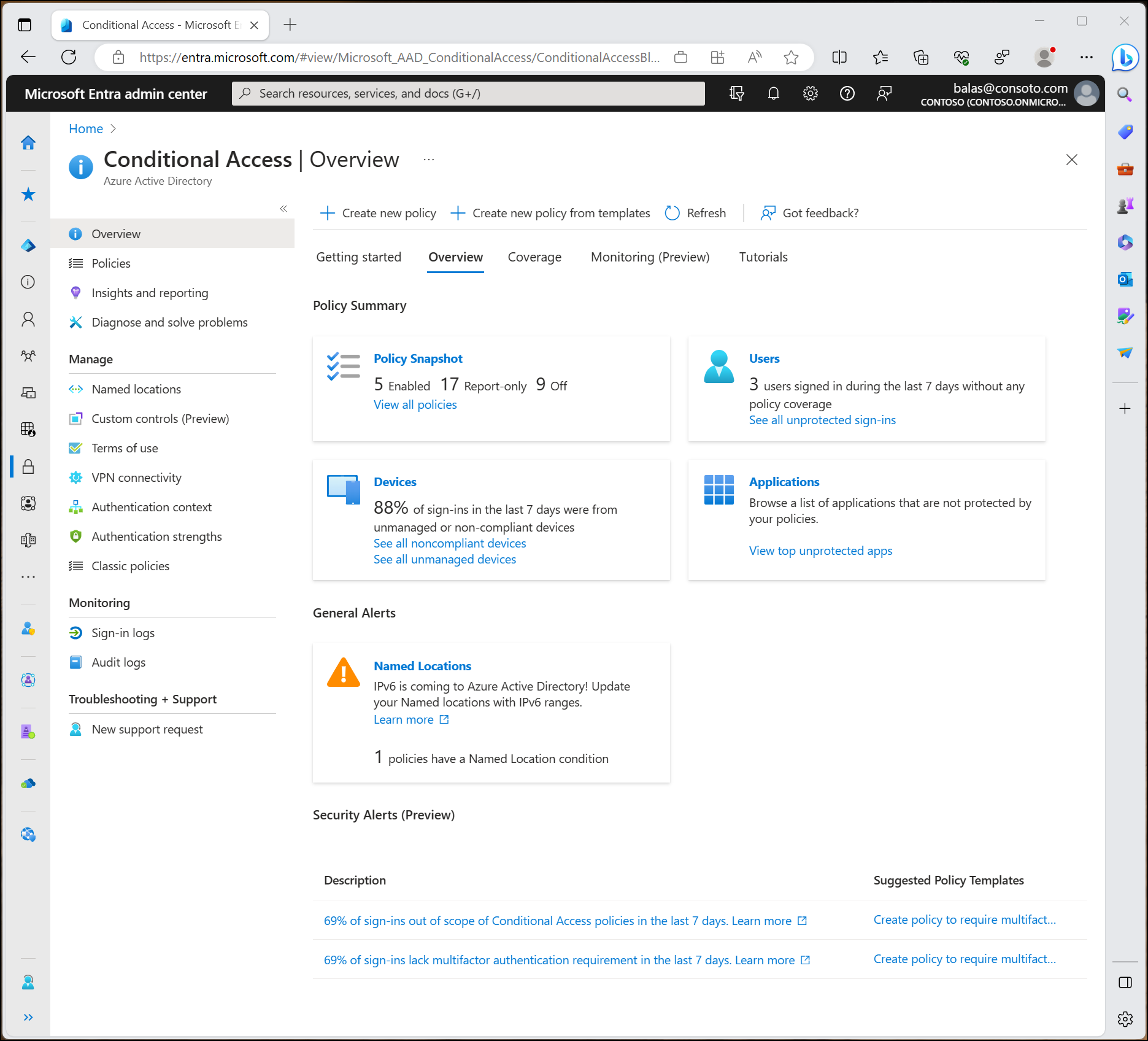

Beheerderservaring

Beheer istrators met de De rol Voorwaardelijke toegang Beheer istrator kan beleidsregels beheren.

Voorwaardelijke toegang vindt u in het Microsoft Entra-beheercentrum onder Voorwaardelijke toegang voor beveiliging>.

- De pagina Overzicht bevat een overzicht van de beleidsstatus, gebruikers, apparaten en toepassingen, evenals algemene en beveiligingswaarschuwingen met suggesties.

- De pagina Dekking biedt een overzicht van toepassingen met en zonder dekking van beleid voor voorwaardelijke toegang gedurende de afgelopen zeven dagen.

- Op de pagina Bewaking kunnen beheerders een grafiek zien van aanmeldingen die kunnen worden gefilterd om potentiële hiaten in beleidsdekking te zien.

Beleidsregels voor voorwaardelijke toegang op de pagina Beleid kunnen worden gefilterd door beheerders op basis van items zoals de actor, doelresource, voorwaarde, toegepast besturingselement, status of datum. Met deze filtermogelijkheid kunnen beheerders snel specifieke beleidsregels vinden op basis van hun configuratie.

Licentievereisten

Voor het gebruik van deze functie zijn Microsoft Entra ID P1-licenties vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken als u een licentie zoekt die bij uw vereisten past.

Klanten met een Microsoft 365 Business Premium-licentie hebben ook toegang tot de functies voor voorwaardelijke toegang.

Beleid op basis van risico's vereist toegang tot Microsoft Entra ID Protection, waarvoor P2-licenties zijn vereist.

Voor andere producten en functies die met beleid voor voorwaardelijke toegang werken, is de juiste licentie vereist voor deze producten en functies.

Wanneer licenties die vereist zijn voor voorwaardelijke toegang verlopen, worden beleidsregels niet automatisch uitgeschakeld of verwijderd. Dit biedt klanten de mogelijkheid om te migreren van beleid voor voorwaardelijke toegang zonder plotselinge wijzigingen in hun beveiligingspostuur. Resterende beleidsregels kunnen worden bekeken en verwijderd, maar niet meer worden bijgewerkt.

Standaardinstellingen voor beveiliging helpen u te beschermen tegen identiteitsgerelateerde aanvallen en zijn beschikbaar voor alle klanten.

Zero Trust

Met deze functie kunnen organisaties hun identiteiten afstemmen op de drie leidende principes van een Zero Trust-architectuur:

- Expliciet verifiëren

- Minimale bevoegdheden gebruiken

- Stel dat er sprake is van een schending

Zie het Zero Trust Guidance Center voor meer informatie over Zero Trust en andere manieren om uw organisatie af te stemmen op de richtlijnen.