Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

![]()

Voordat de meeste organisaties een Zero Trust-traject starten, kan hun benadering van identiteit worden gefragmenteerd met verschillende id-providers, een gebrek aan eenmalige aanmelding (SSO) tussen cloud- en on-premises apps en beperkte zichtbaarheid van identiteitsrisico's.

Cloudtoepassingen en mobiele werknemers vereisen een nieuwe manier van denken als het gaat om beveiliging. Veel werknemers brengen hun eigen apparaten mee en werken op een hybride manier. Gegevens worden regelmatig gebruikt buiten de traditionele perimeter van het bedrijfsnetwerk en gedeeld met externe medewerkers, zoals partners en leveranciers. Traditionele bedrijfstoepassingen en -gegevens worden verplaatst van on-premises naar hybride en cloudomgevingen.

Traditionele netwerkcontroles voor beveiliging zijn niet meer voldoende.

Identiteiten vertegenwoordigen de personen, services of apparaten in netwerken, eindpunten en toepassingen. In het Zero Trust-beveiligingsmodel functioneren ze als een krachtige, flexibele en gedetailleerde manier om de toegang tot resources te beheren.

Voordat een identiteit toegang probeert te krijgen tot een resource, moeten organisaties het volgende doen:

- Controleer de identiteit met sterke authenticatie.

- Zorg ervoor dat de toegang compatibel is en gebruikelijk is voor die identiteit.

- Volg de principes voor toegang tot minimale bevoegdheden.

Zodra de identiteit is geverifieerd, kunnen we de toegang tot resources beheren op basis van organisatiebeleid, doorlopende risicoanalyse en andere hulpprogramma's.

Implementatie doelstellingen voor Zero Trust voor identiteit

Bij het implementeren van een end-to-end Zero Trust-framework voor identiteit raden we u aan om u eerst te richten op deze eerste implementatiedoelstellingen:

- Cloudidentiteit federeert met on-premises identiteitssystemen.

- Beleid voor voorwaardelijke toegang reguleren de toegang en bieden herstelactiviteiten aan.

- Analyse verbetert de zichtbaarheid.

Nadat de vorige gebieden zijn aangepakt, richt u zich op deze implementatiedoelstellingen:

- Identiteiten en toegangsbevoegdheden worden beheerd met identiteitsbeheer.

- Gebruikers, apparaten, locaties en gedrag worden in realtime geanalyseerd.

- Integreer bedreigingssignalen van andere beveiligingsoplossingen.

I. Cloudidentiteit werkt samen met on-premises identitiesystemen

Microsoft Entra ID maakt sterke verificatie, een integratiepunt voor eindpuntbeveiliging en de kern van uw gebruikersgerichte beleid mogelijk om toegang met minimale bevoegdheden te garanderen. Voorwaardelijke toegang van Microsoft Entra is de beleidsengine die wordt gebruikt om beslissingen te nemen voor toegang tot resources op basis van gebruikersidentiteit, omgeving, apparaatstatus en risico dat expliciet wordt geverifieerd op het moment van toegang. U kunt een Zero Trust-identiteitsstrategie implementeren met Microsoft Entra ID.

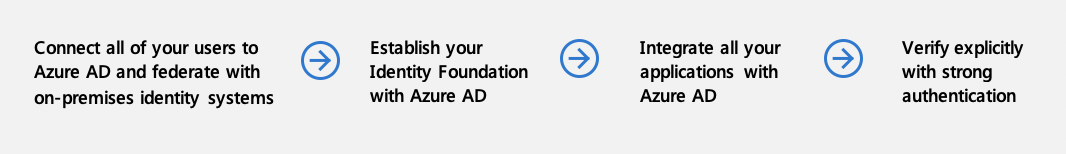

Al uw gebruikers verbinden met Microsoft Entra ID en federeren met on-premises identiteitssystemen

Door een gezonde pijplijn van de identiteiten van uw werknemers te onderhouden en de benodigde beveiligingsartefacten, waaronder groepen voor autorisatie en eindpunten voor besturingselementen voor toegangsbeleid, hebt u de beste plaats om consistente identiteiten en besturingselementen in de cloud te gebruiken.

Volg vervolgens deze stappen:

- Kies een verificatieoptie. Microsoft Entra ID biedt u de beste beveiligingsaanval, DDoS- en wachtwoordspraybeveiliging, maar neem de beslissing die geschikt is voor uw organisatie en uw nalevingsbehoeften.

- Breng alleen de identiteiten die u absoluut nodig hebt. Gebruik de migratie naar de cloud als een kans om serviceaccounts achter te laten die alleen binnen de on-premises omgeving zinvol zijn. Laat de ter plaatse bevoorrechte rollen ter plaatse staan.

- Zorg ervoor dat u voldoet aan de hardwarevereisten voor Microsoft Entra Connect Sync op basis van de grootte van uw organisatie.

Uw Identity Foundation instellen met Microsoft Entra-id

Voor een Zero Trust-strategie moet expliciet worden gecontroleerd, met behulp van principes voor minimale bevoegdheden en ervan uitgaande dat er inbreuk wordt gemaakt. Microsoft Entra ID kan fungeren als het beleidsbeslissingspunt om uw toegangsbeleid af te dwingen op basis van inzichten in de gebruiker, het eindpunt, de doelresource en de omgeving.

Plaats Microsoft Entra-id in het pad van elke toegangsaanvraag. Dit proces verbindt elke gebruiker, app en resource via een gemeenschappelijk identiteitsbeheervlak en biedt Microsoft Entra ID de signalen om de best mogelijke beslissingen te nemen over het verificatie-/autorisatierisico. Daarnaast zorgen Single Sign-On (SSO) en consistente beleidsregels voor een betere gebruikerservaring en dragen ze bij aan een hogere productiviteit.

Al uw toepassingen integreren met Microsoft Entra-id

Eenmalige aanmelding voorkomt dat gebruikers kopieën van hun referenties in verschillende apps achterlaten en phishingaanvallen of MFA-vermoeidheid voorkomen vanwege overmatige prompts.

Zorg ervoor dat u niet meerdere oplossingen voor identiteits- en toegangsbeheer (IAM) in uw omgeving hebt. Deze duplicatie vermindert signalen die Microsoft Entra ID ziet, maakt het mogelijk dat slechte actoren in de schaduwen tussen de twee IAM-engines leven en leiden tot slechte gebruikerservaring. Deze complexiteit kan ertoe leiden dat uw zakenpartners gaan twijfelen aan uw Zero Trust-strategie.

Volg vervolgens deze stappen:

- Integreer moderne bedrijfstoepassingen die OAuth2.0 of SAML spreken.

- Voor Kerberos- en formuliergebaseerde verificatietoepassingen integreert u deze met behulp van de Microsoft Entra-toepassingsproxy.

- Als u uw verouderde toepassingen publiceert met behulp van netwerken/controllers voor toepassingslevering, gebruikt u Microsoft Entra ID om te integreren met de meeste belangrijke toepassingen (zoals Citrix, Akamai en F5).

- Raadpleeg resources voor het migreren van toepassingen naar Microsoft Entra ID om uw apps te detecteren en te migreren van ADFS en bestaande/oudere IAM-engines.

- Automatiseren van gebruikersvoorziening.

Tip

Meer informatie over het implementeren van een end-to-end Zero Trust-strategie voor toepassingen.

Expliciet verifiëren met sterke verificatie

Volg vervolgens deze stappen:

- Implementatie van Meervoudige Verificatie van Microsoft Entra. Deze inspanning is een fundamenteel onderdeel van het verminderen van het risico van gebruikerssessies. Wanneer gebruikers op nieuwe apparaten en vanaf nieuwe locaties worden weergegeven, is het kunnen reageren op een MFA-uitdaging een van de meest directe manieren waarop uw gebruikers ons kunnen leren dat dit bekende apparaten/locaties zijn wanneer ze zich over de hele wereld bewegen (zonder dat beheerders afzonderlijke signalen parseren).

- Blokkeer verouderde verificatie. Een van de meest voorkomende aanvalsvectoren voor kwaadwillende actoren is het gebruik van gestolen/opnieuw afgespeelde referenties tegen verouderde protocollen, zoals SMTP, die geen moderne beveiligingsuitdagingen kunnen uitvoeren.

II. Beleid voor voorwaardelijke toegang regelt toegang en biedt herstelactiviteiten

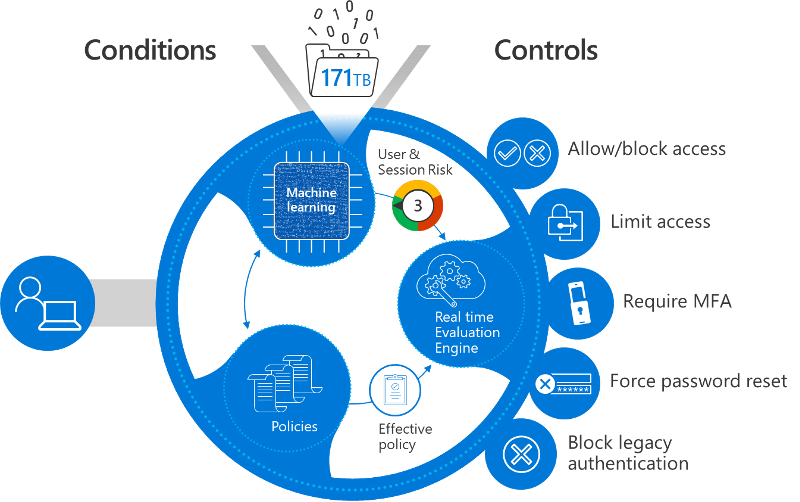

Voorwaardelijke toegang van Microsoft Entra analyseert signalen zoals gebruiker, apparaat en locatie om beslissingen te automatiseren en organisatietoegangsbeleid af te dwingen voor resources. U kunt beleid voor voorwaardelijke toegang gebruiken om toegangsbeheer zoals meervoudige verificatie (MFA) toe te passen. Met beleidsregels voor voorwaardelijke toegang kunt u gebruikers vragen om multi-factor authenticatie (MFA) wanneer dat nodig is voor beveiliging en gebruikers niet hinderen wanneer dat niet nodig is.

Microsoft biedt standaard voorwaardelijk beleid, de standaardinstellingen voor beveiliging , die een basisniveau van beveiliging garanderen. Uw organisatie heeft echter mogelijk meer flexibiliteit nodig dan de standaardinstellingen voor beveiliging. U kunt voorwaardelijke toegang gebruiken om de standaardinstellingen voor beveiliging aan te passen met meer granulariteit en om nieuwe beleidsregels te configureren die voldoen aan uw vereisten.

Het plannen van uw beleid voor voorwaardelijke toegang van tevoren en het hebben van een set actieve en terugvalbeleidsregels is een basispijler van het afdwingen van uw toegangsbeleid in een Zero Trust-implementatie. Neem de tijd om bekende netwerklocaties in uw omgeving te configureren. Zelfs als u deze netwerklocaties niet in een beleid voor voorwaardelijke toegang gebruikt, beïnvloedt het configureren van deze IP-adressen het risicobeoordelingsproces van Microsoft Entra ID Protection.

Voer deze stap uit:

- Bekijk onze richtlijnen en aanbevolen procedures voor flexibele beleidsregels voor voorwaardelijke toegang.

Apparaten registreren bij Microsoft Entra ID om de toegang te beperken tot kwetsbare en gecompromitteerde apparaten

Volg vervolgens deze stappen:

- Schakel Microsoft Entra-hybride deelname in of Microsoft Entra-deelname. Als u de laptop/computer van de gebruiker beheert, brengt u die informatie naar Microsoft Entra ID en gebruikt u deze om betere beslissingen te nemen. Als u bijvoorbeeld uitgebreide clients toestaat die offlinekopieën op de computer hebben, hebt u toegang tot gegevens als u weet dat de gebruiker afkomstig is van een computer die door uw organisatie wordt beheerd en beheerd.

- Schakel de Intune-service in Microsoft Endpoint Manager (EMS) in voor het beheren van de mobiele apparaten van uw gebruikers en het inschrijven van apparaten. Hetzelfde kan worden gezegd over mobiele apparaten van gebruikers als over laptops: hoe meer u erover weet (patchniveau, jailbroken, geroot, enzovoort), hoe meer u een reden kunt bieden waarom u toegang blokkeert/toestaat.

III. Analyse verbetert de zichtbaarheid

Wanneer u uw omgeving bouwt in Microsoft Entra ID met verificatie, autorisatie en voorziening, is het belangrijk om sterke operationele inzichten te hebben in wat er in de directory gebeurt.

Logboekregistratie en rapportage configureren om de zichtbaarheid te verbeteren

Voer deze stap uit:

- Plan een Microsoft Entra-rapportage- en bewakingsimplementatie om logboeken van Microsoft Entra-id te kunnen behouden en analyseren, hetzij in Azure of met behulp van een SIEM-systeem van keuze.

IV. Identiteiten en toegangsbevoegdheden worden beheerd met identiteitsbeheer

Zodra u uw initiële doelstellingen hebt bereikt, richt u zich op andere doelstellingen, zoals robuuster identiteitsbeheer.

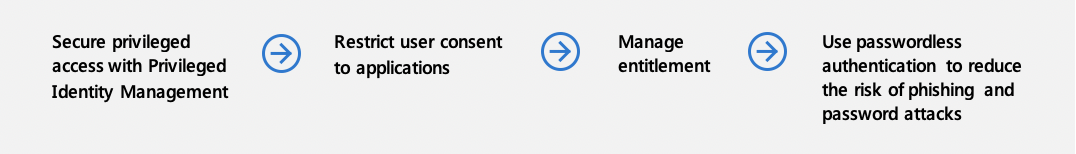

Beveiligde bevoegde toegang met Privileged Identity Management

Beheer de eindpunten, voorwaarden en referenties die gebruikers gebruiken voor toegang tot bevoegde bewerkingen/rollen.

Volg vervolgens deze stappen:

- Beheer uw bevoorrechte identiteiten. Bevoegde toegang is niet alleen beheerderstoegang, maar ook toegang tot toepassingen of ontwikkelaars die de manier kunnen wijzigen waarop uw bedrijfskritieke apps worden uitgevoerd en gegevens kunnen verwerken.

- Gebruik Privileged Identity Management om bevoorrechte identiteiten te beveiligen.

Gebruikerstoestemming beperken tot toepassingen

Gebruikerstoestemming voor toepassingen is een veelgebruikte manier voor moderne toepassingen om toegang te krijgen tot organisatieresources, maar er zijn enkele aanbevolen procedures om rekening mee te houden.

Volg vervolgens deze stappen:

- Beperk gebruikerstoestemming en beheer toestemmingsaanvragen om ervoor te zorgen dat de gegevens van uw organisatie niet onnodig worden blootgesteld aan apps.

- Controleer eerdere/bestaande toestemming in uw organisatie op overmatige of schadelijke toestemming.

Zie "Bescherming tegen cyberbedreigingen en malafide apps versterken" in onze handleiding voor het implementeren van een strategie van Zero Trust voor identiteiten voor meer informatie over de bescherming tegen tactieken om toegang te krijgen tot gevoelige informatie.

Rechten beheren

Met toepassingen die centraal worden geverifieerd en aangestuurd vanuit Microsoft Entra ID, kunt u uw toegangsaanvraag, goedkeuring en hercertificeringsproces stroomlijnen om ervoor te zorgen dat de juiste personen de juiste toegang hebben en dat u een spoor hebt van de reden waarom gebruikers in uw organisatie de toegang hebben die ze hebben.

Volg vervolgens deze stappen:

- Gebruik Rechtenbeheer om toegangspakketten te maken die gebruikers kunnen aanvragen wanneer ze lid worden van verschillende teams/projecten en waarmee ze toegang krijgen tot de bijbehorende resources (zoals toepassingen, SharePoint-sites, groepslidmaatschappen).

- Als het implementeren van Entitlement Management op dit moment niet mogelijk is voor uw organisatie, schakel dan ten minste selfserviceparadigma's in uw organisatie in door selfservicegroepsbeheer en selfservicetoepassingstoegang te implementeren.

Verificatie zonder wachtwoord gebruiken om het risico op phishing- en wachtwoordaanvallen te verminderen

Met Microsoft Entra ID, dat FIDO 2.0 en wachtwoordloze aanmelding via de telefoon ondersteunt, kunt u vooruitgang boeken met de authenticatiemiddelen die uw gebruikers, vooral die met gevoelige of bevoorrechte toegang, dagelijks gebruiken. Deze referenties zijn sterke verificatiefactoren die ook risico's kunnen beperken.

Voer deze stap uit:

- Begin met het implementeren van wachtwoordloze referenties in uw organisatie.

V. Gebruikers, apparaten, locaties en gedrag worden in realtime geanalyseerd om risico's te bepalen en doorlopende beveiliging te bieden

Realtime-analyse is essentieel voor het bepalen van risico's en bescherming.

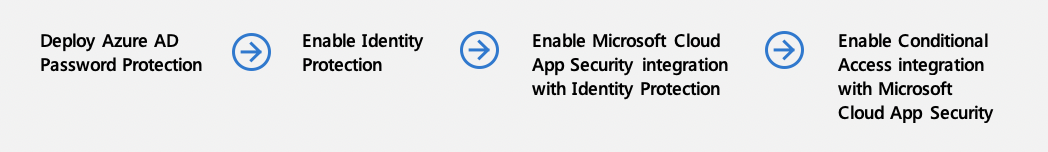

Microsoft Entra-wachtwoordbeveiliging implementeren

Terwijl u andere methoden inschakelt om gebruikers expliciet te verifiëren, negeert u geen zwakke wachtwoorden, wachtwoordspray en geschonden replay-aanvallen. En het klassieke complexe wachtwoordbeleid voorkomt niet de meest voorkomende wachtwoordaanvallen.

Voer deze stap uit:

- Schakel Microsoft Entra-wachtwoordbeveiliging in voor uw gebruikers in de cloud en on-premises.

Microsoft Entra ID Protection inschakelen

Krijg meer gedetailleerde sessie-/gebruikersrisicosignaal met Microsoft Entra ID Protection. U kunt risicoonderzoek en herstelopties inschakelen op basis van de veranderende beveiligingsbehoeften van uw organisatie.

Voer deze stap uit:

Integratie van Microsoft Defender voor Cloud-apps met Microsoft Entra ID Protection inschakelen

Microsoft Defender voor Cloud Apps bewaakt het gebruikersgedrag in SaaS en moderne toepassingen. Dit signaal informeert Microsoft Entra ID over wat er met de gebruiker is gebeurd nadat deze een token heeft geverifieerd en ontvangen. Als het gebruikerspatroon verdacht lijkt te lijken, kan een signaal worden doorgeleverd aan Microsoft Entra ID-beveiliging en voorwaardelijke toegang, waarbij wordt gemeld dat de gebruiker in gevaar lijkt te komen of een hoog risico loopt. Op de volgende toegangsaanvraag van deze gebruiker kan Microsoft Entra ID correct actie ondernemen om de gebruiker te verifiëren of te blokkeren.

Voer deze stap uit:

- Schakel Defender voor Cloud Apps-bewaking in om het Microsoft Entra ID Protection-signaal te verrijken.

Integratie van voorwaardelijke toegang met Microsoft Defender voor Cloud Apps inschakelen

Met behulp van signalen die worden verzonden na verificatie en met Defender voor Cloud Apps-proxyaanvragen voor toepassingen, kunt u sessies bewaken die naar SaaS-toepassingen gaan en beperkingen afdwingen.

Volg vervolgens deze stappen:

Integratie van voorwaardelijke toegang inschakelen.

Beperkte sessie inschakelen voor gebruik in toegangsbeslissingen

Wanneer het risico van een gebruiker laag is, maar zich aanmeldt vanaf een onbekend eindpunt, wilt u mogelijk toegang tot resources toestaan, maar niet toestaan dat ze dingen doen die uw organisatie blootstellen aan riskante acties. U kunt Exchange Online en SharePoint Online configureren om de gebruiker een beperkte sessie te bieden waarmee ze e-mailberichten kunnen lezen of bestanden kunnen bekijken, maar ze niet kunnen downloaden en opslaan op een niet-vertrouwd apparaat.

Voer deze stap uit:

- Beperkte toegang tot SharePoint Online en Exchange Online inschakelen.

VI. Bedreigingssignalen van andere beveiligingsoplossingen integreren om detectie, beveiliging en reactie te verbeteren

Ten slotte kunnen andere beveiligingsoplossingen worden geïntegreerd voor een grotere effectiviteit.

Microsoft Defender for Identity integreren met Microsoft Defender voor Cloud-apps

Dankzij integratie met Microsoft Defender for Identity kan Microsoft Entra-id weten dat een gebruiker riskant gedrag gebruikt tijdens het openen van on-premises, niet-moderne resources (zoals bestandsshares). Dit signaal kan worden meegenomen in het totale risico, waardoor verdere toegang in de cloud mogelijk wordt geblokkeerd.

Volg vervolgens deze stappen:

- Schakel Microsoft Defender for Identity in met Microsoft Defender voor Cloud-apps om on-premises signalen naar het risicosignaal te brengen dat we over de gebruiker kennen.

- Controleer de gecombineerde onderzoeksprioriteitsscore voor elke gebruiker die risico loopt om een holistisch beeld te geven van waarover uw SOC zich moet richten.

Microsoft Defender voor Eindpunt inschakelen

Microsoft Defender voor Endpoint stelt u in staat de gezondheid van Windows-computers te controleren en te bepalen of ze een inbreuk ervaren. Vervolgens kunt u die informatie invoeren om risico's tijdens runtime te beperken. Terwijl Domain Join u een gevoel van controle geeft, kunt u met Defender voor Eindpunt in bijna realtime reageren op een malware-aanval door patronen te detecteren waarbij meerdere gebruikersapparaten onbetrouwbare sites raken en reageren door hun apparaat-/gebruikersrisico tijdens runtime te verhogen.

Voer deze stap uit:

Identiteit beveiligen in overeenstemming met Executive Order 14028 over Cybersecurity en OMB Memorandum 22-09

Presidentieel besluit 14028 over de verbetering van de cyberbeveiliging van het land & OMB Memorandum 22-09 omvatten specifieke acties met betrekking tot Zero Trust. Identiteitsacties omvatten het gebruik van gecentraliseerde identiteitsbeheersystemen, het gebruik van sterke phishingbestendige MFA en het opnemen van ten minste één signaal op apparaatniveau in autorisatiebeslissingen. Zie Voldoen aan identiteitsvereisten van memorandum 22-09 met Microsoft Entra ID voor gedetailleerde richtlijnen voor het implementeren van deze acties met Microsoft Entra ID.

Producten die in deze handleiding worden behandeld

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft Endpoint Manager (inclusief Microsoft Intune)

- Microsoft Defender voor Eindpunt

- SharePoint Online

- Exchange Online

Conclusie

Identiteit is centraal in een succesvolle Zero Trust-strategie. Neem voor meer informatie of hulp bij de implementatie contact op met uw customer success-team of lees verder door de andere hoofdstukken van deze handleiding, die alle Zero Trust-pijlers omvatten.

De reeks Zero Trust-implementatiehandleidingen