Overzicht: Toegang tussen tenants met Microsoft Entra Externe ID

Microsoft Entra-organisaties kunnen instellingen voor externe id-toegang tussen tenants gebruiken om te beheren hoe ze samenwerken met andere Microsoft Entra-organisaties en andere Microsoft Azure-clouds via B2B-samenwerking en B2B Direct Connect. Instellingen voor toegang tussen tenants geven u gedetailleerde controle over hoe externe Microsoft Entra-organisaties samenwerken met u (inkomende toegang) en hoe uw gebruikers samenwerken met externe Microsoft Entra-organisaties (uitgaande toegang). Met deze instellingen kunt u ook meervoudige verificatie (MFA) en apparaatclaims (compatibele claims en aan Microsoft Entra gekoppelde claims) vertrouwen van andere Microsoft Entra-organisaties.

In dit artikel worden instellingen voor toegang tussen tenants beschreven, die worden gebruikt voor het beheren van B2B-samenwerking en B2B direct verbinding maken met externe Microsoft Entra-organisaties, waaronder in microsoft-clouds. Er zijn meer instellingen beschikbaar voor B2B-samenwerking met niet-Microsoft Entra-identiteiten (bijvoorbeeld sociale identiteiten of niet-door IT beheerde externe accounts). Deze instellingen voor externe samenwerking bevatten opties voor het beperken van de toegang van gastgebruikers, het opgeven wie gasten kan uitnodigen en het toestaan of blokkeren van domeinen.

Belangrijk

Op 30 augustus 2023 is Microsoft begonnen klanten te verplaatsen met behulp van toegangsinstellingen voor meerdere tenants naar een nieuw opslagmodel. U ziet mogelijk een vermelding in uw auditlogboeken waarin wordt aangegeven dat uw toegangsinstellingen voor meerdere tenants zijn bijgewerkt wanneer uw instellingen door onze geautomatiseerde taak worden gemigreerd. Voor een kort venster tijdens de migratieprocessen kunt u geen wijzigingen aanbrengen in uw instellingen. Als u geen wijziging kunt aanbrengen, wacht u even en probeert u de wijziging opnieuw. Zodra de migratie is voltooid, bent u niet langer beperkt tot 25 kb opslagruimte en zijn er geen limieten meer voor het aantal partners dat u kunt toevoegen.

Externe toegang beheren met inkomende en uitgaande instellingen

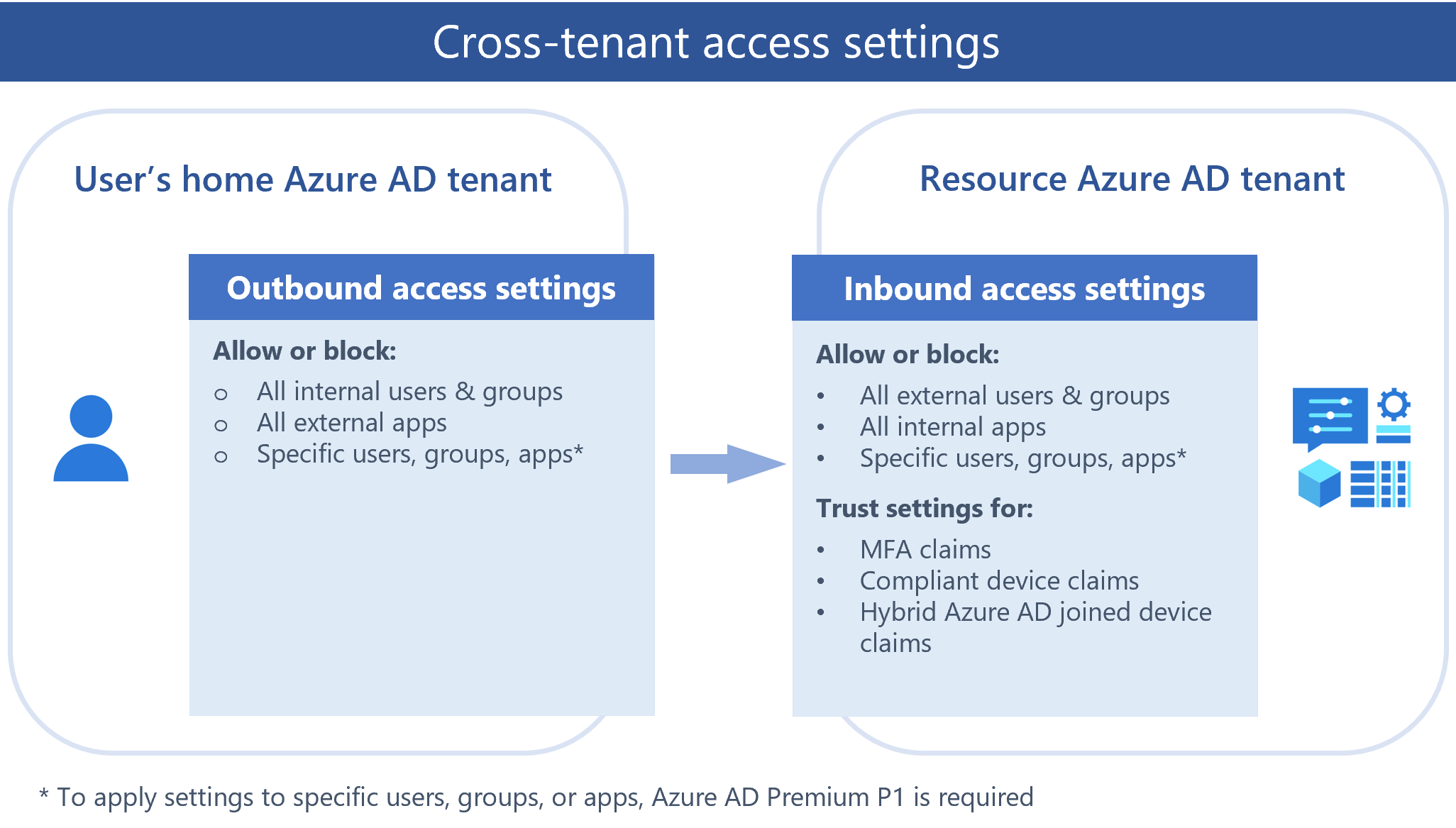

De instellingen voor externe identiteiten voor toegang tot meerdere tenants beheren hoe u samenwerkt met andere Microsoft Entra-organisaties. Deze instellingen bepalen het niveau van binnenkomende toegangsgebruikers in externe Microsoft Entra-organisaties voor uw resources en het niveau van uitgaande toegang die uw gebruikers hebben voor externe organisaties.

In het volgende diagram ziet u de instellingen voor binnenkomende en uitgaande toegang voor meerdere tenants. De Resource Microsoft Entra-tenant is de tenant die de resources bevat die moeten worden gedeeld. In het geval van B2B-samenwerking is de resourcetenant de uitnodigende tenant (bijvoorbeeld uw zakelijke tenant, waar u de externe gebruikers wilt uitnodigen). De Microsoft Entra-tenant van de gebruiker is de tenant waar de externe gebruikers worden beheerd.

B2B-samenwerking met andere Microsoft Entra-organisaties is standaard ingeschakeld en B2B direct connect wordt geblokkeerd. Met de volgende uitgebreide beheerinstellingen kunt u beide functies beheren.

Instellingen voor uitgaande toegang bepalen of uw gebruikers toegang hebben tot resources in een externe organisatie. U kunt deze instellingen op iedereen toepassen of afzonderlijke gebruikers, groepen en toepassingen opgeven.

Instellingen voor binnenkomende toegang bepalen of gebruikers van externe Microsoft Entra-organisaties toegang hebben tot resources in uw organisatie. U kunt deze instellingen op iedereen toepassen of afzonderlijke gebruikers, groepen en toepassingen opgeven.

Vertrouwensinstellingen (inkomend) bepalen of uw beleid voor voorwaardelijke toegang de meervoudige verificatie (MFA), het compatibele apparaat en de hybride apparaatclaims van Microsoft Entra van een externe organisatie vertrouwt als hun gebruikers al aan deze vereisten in hun thuistenant voldoen. Wanneer u bijvoorbeeld uw vertrouwensinstellingen configureert zodat MFA kan worden vertrouwd, worden uw MFA-beleidsregels nog steeds toegepast op externe gebruikers, maar gebruikers die al MFA in hun starttenant hebben voltooid, hoeven MFA niet opnieuw in uw tenant te voltooien.

Standaardinstellingen

De standaardinstellingen voor toegang tot meerdere tenants zijn van toepassing op alle Microsoft Entra-organisaties buiten uw tenant, met uitzondering van organisaties waarvoor u organisatie-instellingen hebt geconfigureerd. U kunt uw standaardinstellingen wijzigen, maar de oorspronkelijke standaardinstellingen voor B2B-samenwerking en B2B direct verbinden zijn als volgt:

B2B-samenwerking: al uw interne gebruikers zijn in staat B2B-samenwerking te gebruiken. Deze instelling betekent dat uw gebruikers externe gasten kunnen uitnodigen voor toegang tot uw resources en dat ze als gast kunnen worden uitgenodigd voor externe organisaties. MFA- en apparaatclaims van andere Microsoft Entra-organisaties worden niet vertrouwd.

B2B direct verbinden; er worden standaard geen vertrouwensrelaties van B2B direct verbinden tot stand gebracht. Microsoft Entra ID blokkeert alle binnenkomende en uitgaande B2B-mogelijkheden voor directe verbinding voor alle externe Microsoft Entra-tenants.

Organisatie-instellingen: standaard worden geen organisaties aan uw organisatie-instellingen toegevoegd. Dit betekent dat alle externe Microsoft Entra-organisaties zijn ingeschakeld voor B2B-samenwerking met uw organisatie.

Synchronisatie tussen tenants: er worden geen gebruikers van andere tenants gesynchroniseerd in uw tenant met synchronisatie tussen tenants.

Het hierboven beschreven gedrag is van toepassing op B2B-samenwerking met andere Microsoft Entra-tenants in dezelfde Microsoft Azure-cloud. In scenario's voor meerdere clouds werken standaardinstellingen iets anders. Zie Microsoft-cloudinstellingen verderop in dit artikel.

Organisatie-instellingen

U kunt organisatiespecifieke instellingen configureren door een organisatie toe te voegen en de inkomende en uitgaande instellingen voor die organisatie te wijzigen. Organisatie-instellingen hebben voorrang op standaardinstellingen.

B2B-samenwerking: voor B2B-samenwerking met andere Microsoft Entra-organisaties gebruikt u instellingen voor toegang tussen tenants om binnenkomende en uitgaande B2B-samenwerking en bereiktoegang tot specifieke gebruikers, groepen en toepassingen te beheren. U kunt een standaardconfiguratie instellen die van toepassing is op alle externe organisaties en vervolgens indien nodig afzonderlijke, organisatiespecifieke instellingen maken. Met behulp van toegangsinstellingen voor meerdere tenants kunt u ook multifactor (MFA) en apparaatclaims (compatibele claims en aan Microsoft Entra gekoppelde claims) vertrouwen van andere Microsoft Entra-organisaties.

Tip

We raden u aan externe gebruikers uit te sluiten van het registratiebeleid voor Identity Protection MFA als u MFA voor externe gebruikers gaat vertrouwen. Wanneer beide beleidsregels aanwezig zijn, kunnen externe gebruikers niet voldoen aan de vereisten voor toegang.

B2B directe verbinding: voor B2B directe verbinding gebruikt u organisatie-instellingen om een wederzijdse vertrouwensrelatie met een andere Microsoft Entra-organisatie in te stellen. Zowel uw organisatie als de externe organisatie moeten B2B direct verbinden wederzijds inschakelen door instellingen voor binnenkomende en uitgaande toegang voor meerdere tenants te configureren.

U kunt instellingen voor externe samenwerking gebruiken om te beperken wie externe gebruikers kan uitnodigen, B2B-specifieke domeinen mag toestaan of blokkeren en beperkingen voor de toegang van gastgebruikers tot uw adreslijst kan instellen.

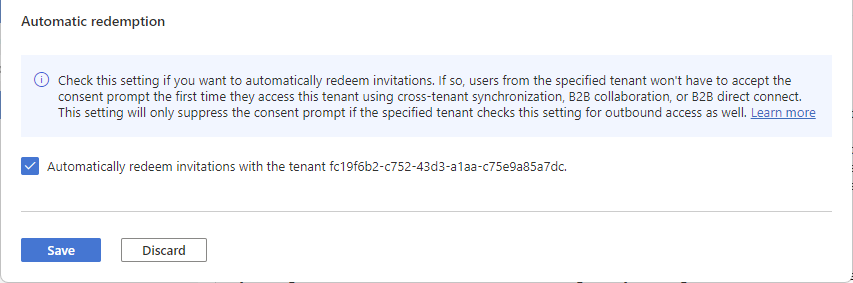

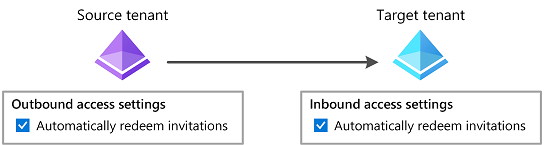

Instelling voor automatisch inwisselen

De instelling voor automatisch inwisselen is een instelling voor binnenkomende en uitgaande organisatorische vertrouwensrelaties om uitnodigingen automatisch in te wisselen, zodat gebruikers de toestemmingsprompt niet hoeven te accepteren wanneer ze de eerste keer dat ze toegang hebben tot de resource/doeltenant. Deze instelling is een selectievakje met de volgende naam:

- Uitnodigingen automatisch inwisselen met de tenanttenant<>

Instelling voor verschillende scenario's vergelijken

De instelling voor automatische inwisseling is van toepassing op synchronisatie tussen tenants, B2B-samenwerking en B2B directe verbinding in de volgende situaties:

- Wanneer gebruikers worden gemaakt in een doeltenant met behulp van synchronisatie tussen tenants.

- Wanneer gebruikers worden toegevoegd aan een resourcetenant met B2B-samenwerking.

- Wanneer gebruikers toegang hebben tot resources in een resourcetenant met B2B direct connect.

In de volgende tabel ziet u hoe deze instelling zich verhoudt wanneer deze optie is ingeschakeld voor deze scenario's:

| Artikel | Synchronisatie tussen tenants | B2B-samenwerking | B2B direct verbinden |

|---|---|---|---|

| Instelling voor automatisch inwisselen | Vereist | Optioneel | Optioneel |

| Gebruikers ontvangen een uitnodigingsmail voor B2B-samenwerking | Nee | Nee | N.v.t. |

| Gebruikers moeten een toestemmingsprompt accepteren | Nee | No | Nr. |

| Gebruikers ontvangen een e-mailmelding voor B2B-samenwerking | Nr. | Ja | N.v.t. |

Deze instelling heeft geen invloed op ervaringen met toepassingstoestemming. Zie Toestemmingservaring voor toepassingen in Microsoft Entra ID voor meer informatie. Deze instelling wordt niet ondersteund voor organisaties in verschillende Microsoft-cloudomgevingen, zoals commerciële Azure-omgevingen en Azure Government.

Wanneer wordt toestemmingsprompt onderdrukt?

De instelling voor automatisch inwisselen onderdrukt alleen de toestemmingsprompt en uitnodigings-e-mail als zowel de basis-/brontenant (uitgaand) als de resource/doeltenant (inkomend) deze instelling controleert.

In de volgende tabel ziet u het gedrag van de toestemmingsprompt voor brontenantgebruikers wanneer de instelling voor automatische inwisseling wordt gecontroleerd op verschillende combinaties van toegangsinstellingen voor meerdere tenants.

| Tenant voor thuisgebruik/bron | Resource/doeltenant | Gedrag van toestemmingsprompt voor gebruikers van brontenant |

|---|---|---|

| Uitgaand | Inkomend | |

| Onderdrukt | ||

| Niet onderdrukt | ||

| Niet onderdrukt | ||

| Niet onderdrukt | ||

| Inkomend | Uitgaand | |

| Niet onderdrukt | ||

| Niet onderdrukt | ||

| Niet onderdrukt | ||

| Niet onderdrukt |

Zie de API CrossTenantAccessPolicyConfigurationPartner bijwerken om deze instelling te configureren met Behulp van Microsoft Graph. Zie B2B-uitnodigingsmanager voor samenwerking voor informatie over het bouwen van uw eigen onboarding-ervaring.

Zie Synchronisatie tussen tenants configureren, instellingen voor toegang tussen tenants configureren voor B2B-samenwerking en instellingen voor crosstenanttoegang configureren voor directe B2B-verbindingen voor meer informatie.

Configureerbare inwisseling

Met configureerbare inwisseling kunt u de volgorde van id-providers aanpassen waarmee uw gastgebruikers zich kunnen aanmelden wanneer ze uw uitnodiging accepteren. U kunt de functie inschakelen en de inwisselingsorder opgeven op het tabblad Inwisselvolgorde .

Wanneer een gastgebruiker de koppeling Uitnodiging accepteren selecteert in een uitnodigings-e-mail , wisselt Microsoft Entra ID de uitnodiging automatisch in op basis van de standaardinwisselorder. Wanneer u de id-providerorder wijzigt op het tabblad Nieuwe inwisselingsorder, overschrijft de nieuwe order de standaard inwisselingsorder.

U vindt zowel primaire id-providers als terugval-id-providers op het tabblad Inwisselvolgorde .

Primaire id-providers zijn de providers die federaties hebben met andere verificatiebronnen. Fallback-id-providers zijn de providers die worden gebruikt, wanneer een gebruiker niet overeenkomt met een primaire id-provider.

Fallback-id-providers kunnen een Microsoft-account (MSA), eenmalige wachtwoordcode of beide zijn. U kunt beide terugval-id-providers niet uitschakelen, maar u kunt alle primaire id-providers uitschakelen en alleen terugval-id-providers gebruiken voor inwisselingsopties.

Hieronder ziet u bekende beperkingen in de functie:

Als een Microsoft Entra ID-gebruiker met een bestaande eenmalige aanmeldingssessie (SSO) verificatie uitvoert met behulp van eenmalige wachtwoordcode voor e-mail (OTP), moet deze persoon een ander account gebruiken en de gebruikersnaam opnieuw opgeven om de OTP-stroom te activeren. Anders krijgt de gebruiker een foutmelding die aangeeft dat het account niet bestaat in de resourcetenant.

Als uw gastgebruikers slechts één keer een wachtwoordcode voor e-mail kunnen gebruiken om een uitnodiging in te wisselen, wordt het gebruik van SharePoint momenteel geblokkeerd. Dit is specifiek voor Microsoft Entra ID-gebruikers die via OTP inwisselen. Alle andere gebruikers worden niet beïnvloed.

In scenario's waarin een gebruiker hetzelfde e-mailadres heeft in zowel de Microsoft Entra-id als de Microsoft-account van Microsoft, zelfs nadat de beheerder het Microsoft-account heeft uitgeschakeld als een inwisselingsmethode, wordt de gebruiker gevraagd om te kiezen tussen het gebruik van de Microsoft Entra-id of het Microsoft-account. Als ze microsoft-account kiezen, wordt dit toegestaan als een inwisselingsoptie, zelfs als deze optie is uitgeschakeld.

Directe federatie voor geverifieerde domeinen van Microsoft Entra ID

SAML/WS-Fed identity provider federation (Directe federatie) wordt nu ondersteund voor geverifieerde domeinen van Microsoft Entra ID. Met deze functie kunt u een directe federatie instellen met een externe id-provider voor een domein dat is geverifieerd in Microsoft Entra.

Notitie

Zorg ervoor dat het domein niet is geverifieerd in dezelfde tenant waarin u de directe federatieconfiguratie wilt instellen. Zodra u een directe federatie hebt ingesteld, kunt u de inwisselingsvoorkeur van de tenant configureren en SAML/WS-Fed-id via Microsoft Entra-id verplaatsen via de nieuwe configureerbare toegangsinstellingen voor meerdere tenants.

Wanneer de gastgebruiker de uitnodiging inwisselt, ziet deze een traditioneel toestemmingsscherm en wordt deze vervolgens omgeleid naar de pagina Mijn apps. Als u naar het gebruikersprofiel van deze directe federatiegebruiker in de resourcetenant gaat, ziet u dat de gebruiker nu wordt ingewisseld met externe federatie als de verlener.

Voorkomen dat uw B2B-gebruikers een uitnodiging inwisselen met behulp van Microsoft-accounts

U kunt nu voorkomen dat uw B2B-gastgebruikers hun uitnodiging inwisselen met behulp van Microsoft-accounts. Dit betekent dat elke nieuwe B2B-gastgebruiker eenmalige wachtwoordcode als terugval-id-provider gebruikt en geen uitnodiging kan inwisselen met hun bestaande Microsoft-accounts of wordt gevraagd om een nieuw Microsoft-account te maken. U kunt dit doen door Microsoft-accounts uit te schakelen in de terugval-id-providers van uw instelling voor inwisselingsorders.

Houd er rekening mee dat er op een bepaald moment één terugval-id-provider moet zijn ingeschakeld. Dit betekent dat als u Microsoft-accounts wilt uitschakelen, u eenmalige wachtwoordcode voor e-mail moet inschakelen. Alle bestaande gastgebruikers die zijn aangemeld met Microsoft-accounts, blijven deze gebruiken tijdens volgende aanmeldingen. U moet de inwisselingsstatus opnieuw instellen om deze instelling toe te passen.

Synchronisatie-instelling voor meerdere tenants

De synchronisatie-instelling voor meerdere tenants is een binnenkomende organisatie-instelling waarmee de beheerder van een brontenant gebruikers kan synchroniseren met een doeltenant. Deze instelling is een selectievakje met de naam Toestaan dat gebruikers worden gesynchroniseerd met deze tenant die is opgegeven in de doeltenant. Deze instelling heeft geen invloed op B2B-uitnodigingen die zijn gemaakt via andere processen, zoals handmatige uitnodiging of Microsoft Entra-rechtenbeheer.

Zie de Update crossTenantIdentitySyncPolicyPartner-API om deze instelling te configureren met Behulp van Microsoft Graph. Zie Synchronisatie tussen tenants configureren voor meer informatie.

Beperkingen voor tenants

Met instellingen voor tenantbeperkingen kunt u bepalen welke typen externe accounts uw gebruikers kunnen gebruiken op de apparaten die u beheert, waaronder:

- Accounts die uw gebruikers hebben gemaakt in onbekende tenants.

- Accounts die externe organisaties aan uw gebruikers hebben gegeven, zodat ze toegang hebben tot de resources van die organisatie.

U wordt aangeraden uw tenantbeperkingen te configureren om deze typen externe accounts niet toe te laten en in plaats daarvan B2B-samenwerking te gebruiken. B2B-samenwerking biedt u de mogelijkheid om:

- Gebruik voorwaardelijke toegang en dwing meervoudige verificatie af voor B2B-samenwerkingsgebruikers.

- Binnenkomende en uitgaande toegang beheren.

- Beëindig sessies en referenties wanneer de werkstatus van een B2B-samenwerkingsgebruiker wordt gewijzigd of hun referenties worden geschonden.

- Gebruik aanmeldingslogboeken om details weer te geven over de B2B-samenwerkingsgebruiker.

Tenantbeperkingen zijn onafhankelijk van andere instellingen voor toegang tussen tenants, dus eventuele binnenkomende, uitgaande of vertrouwensinstellingen die u hebt geconfigureerd, hebben geen invloed op tenantbeperkingen. Zie Tenantbeperkingen instellen V2 voor meer informatie over het configureren van tenantbeperkingen.

Microsoft-cloudinstellingen

Met Microsoft-cloudinstellingen kunt u samenwerken met organisaties uit verschillende Microsoft Azure-clouds. Met Microsoft-cloudinstellingen kunt u een wederzijdse B2B-samenwerking tot stand brengen tussen de volgende clouds:

- Commerciële Cloud van Microsoft Azure en Microsoft Azure Government

- Commerciële Microsoft Azure-cloud en Microsoft Azure beheerd door 21Vianet (beheerd door 21Vianet)

Notitie

Microsoft Azure Government bevat de GCC-High- en DoD-clouds van Office.

Als u B2B-samenwerking wilt instellen, configureren beide organisaties hun Microsoft-cloudinstellingen om de cloud van de partner in te schakelen. Vervolgens gebruikt elke organisatie de tenant-id van de partner om de partner te zoeken en toe te voegen aan de organisatie-instellingen. Van daaruit kan elke organisatie de standaardinstellingen voor toegang voor meerdere tenants van toepassing laten zijn op de partner, of ze kunnen partnerspecifieke instellingen voor inkomend en uitgaand verkeer configureren. Nadat u B2B-samenwerking met een partner in een andere cloud tot stand hebt gebracht, kunt u het volgende doen:

- Gebruik B2B-samenwerking om een gebruiker in de partnertenant uit te nodigen voor toegang tot resources in uw organisatie, waaronder line-of-business-web-apps, SaaS-apps en SharePoint Online-sites, -documenten en -bestanden.

- Gebruik B2B-samenwerking om Power BI-inhoud te delen met een gebruiker in de partnertenant.

- Pas beleid voor voorwaardelijke toegang toe op de B2B-samenwerkingsgebruiker en kies ervoor om meervoudige verificatie of apparaatclaims (compatibele claims en aan Microsoft Entra gekoppelde claims) van de thuistenant van de gebruiker te vertrouwen.

Notitie

B2B direct connect wordt niet ondersteund voor samenwerking met Microsoft Entra-tenants in een andere Microsoft-cloud.

Zie Microsoft-cloudinstellingen configureren voor B2B-samenwerking voor configuratiestappen.

Standaardinstellingen in scenario's voor meerdere clouds

Als u wilt samenwerken met een partnertenant in een andere Microsoft Azure-cloud, moeten beide organisaties B2B-samenwerking voor elkaar inschakelen. De eerste stap is het inschakelen van de cloud van de partner in uw instellingen voor meerdere tenants. Wanneer u voor het eerst een andere cloud inschakelt, wordt B2B-samenwerking geblokkeerd voor alle tenants in die cloud. U moet de tenant waarmee u wilt samenwerken aan uw organisatie-instellingen toevoegen. Op dat moment zijn uw standaardinstellingen alleen voor die tenant van kracht. U kunt toestaan dat de standaardinstellingen van kracht blijven of u kunt de organisatie-instellingen voor de tenant wijzigen.

Belangrijke aandachtspunten

Belangrijk

Als u de standaardinstellingen voor inkomend of uitgaand verkeer wijzigt om toegang te blokkeren, kan bestaande bedrijfskritieke toegang tot apps in uw organisatie of partnerorganisaties worden geblokkeerd. Zorg ervoor dat u de hulpprogramma's gebruikt die in dit artikel worden beschreven en neem contact op met uw zakelijke belanghebbenden om de vereiste toegang te identificeren.

Als u instellingen voor meerdere tenanttoegang in Azure Portal wilt configureren, hebt u een account nodig met ten minste beveiliging Beheer istrator of een aangepaste rol die u hebt gedefinieerd.

Als u vertrouwensinstellingen wilt configureren of toegangsinstellingen wilt toepassen op specifieke gebruikers, groepen of toepassingen, hebt u een Microsoft Entra ID P1-licentie nodig. De licentie is vereist voor de tenant die u configureert. Voor B2B directe verbinding, waarbij wederzijdse vertrouwensrelatie met een andere Microsoft Entra-organisatie is vereist, hebt u een Microsoft Entra ID P1-licentie in beide tenants nodig.

Instellingen voor toegang tussen tenants worden gebruikt voor het beheren van B2B-samenwerking en B2B directe verbinding met andere Microsoft Entra-organisaties. Voor B2B-samenwerking met niet-Microsoft Entra-identiteiten (bijvoorbeeld sociale identiteiten of niet-door IT beheerde externe accounts), gebruikt u instellingen voor externe samenwerking. Deze instellingen voor externe samenwerking bevatten opties van B2B-samenwerking voor het beperken van de toegang van gastgebruikers, het opgeven wie gasten kan uitnodigen en het toestaan of blokkeren van domeinen.

Als u toegangsinstellingen wilt toepassen op specifieke gebruikers, groepen of toepassingen in een externe organisatie, moet u contact opnemen met de organisatie voor informatie voordat u uw instellingen configureert. U hebt hun gebruikersobject-id's, groepsobject-id's of toepassings-id's (client-app-id's of resource-app-id's) nodig, zodat u uw instellingen correct kunt definiëren.

Tip

Mogelijk kunt u de toepassings-id's voor apps in externe organisaties vinden door uw aanmeldingslogboeken te controleren. Zie de sectie Aanmeldingen voor inkomend en uitgaand verkeer identificeren.

De toegangsinstellingen die u configureert voor gebruikers en groepen moeten overeenkomen met de toegangsinstellingen voor toepassingen. Conflicterende instellingen zijn niet toegestaan en er worden waarschuwingsberichten weergegeven als u deze wilt configureren.

Voorbeeld 1: als u binnenkomende toegang blokkeert voor alle externe gebruikers en groepen, moet de toegang tot al uw toepassingen ook worden geblokkeerd.

Voorbeeld 2: als u uitgaande toegang toestaat voor al uw gebruikers (of specifieke gebruikers of groepen), wordt voorkomen dat alle toegang tot externe toepassingen wordt geblokkeerd; toegang tot ten minste één toepassing moet zijn toegestaan.

Als u B2B direct verbinden wilt toestaan voor een externe organisatie en uw beleid voor voorwaardelijke toegang vereist MFA, moet u uw vertrouwensinstellingen configureren zodat uw beleid voor voorwaardelijke toegang MFA-claims van de externe organisatie accepteert.

Wanneer u standaard toegang tot alle apps blokkeert, kunnen gebruikers geen e-mailberichten lezen die zijn versleuteld met Microsoft Rights Management Service (ook wel Office 365 Message Encryption of OME genoemd). U kunt dit voorkomen door uw uitgaande instellingen te configureren om uw gebruikers toegang te geven tot deze app-id: 00000012-0000-0000-c000-000000000000. Als dit de enige toepassing is die u toestaat, wordt de toegang tot alle andere apps standaard geblokkeerd.

Aangepaste rollen voor het beheren van toegangsinstellingen voor meerdere tenants

Toegangsinstellingen voor meerdere tenants kunnen worden beheerd met aangepaste rollen die door uw organisatie zijn gedefinieerd. Hiermee kunt u uw eigen nauwkeurig gedefinieerde rollen definiëren om toegangsinstellingen voor meerdere tenants te beheren in plaats van een van de ingebouwde rollen voor beheer te gebruiken. Uw organisatie kan aangepaste rollen definiëren voor het beheren van toegangsinstellingen voor meerdere tenants. Op deze manier kunt u uw eigen gedetailleerde rollen maken om toegangsinstellingen voor meerdere tenants te beheren in plaats van ingebouwde rollen te gebruiken voor beheer.

Aanbevolen aangepaste rollen

Toegangsbeheerder voor meerdere tenants

Met deze rol kunt u alles beheren in instellingen voor toegang tussen tenants, inclusief standaardinstellingen en instellingen op basis van organisaties. Deze rol moet worden toegewezen aan gebruikers die alle instellingen in de toegangsinstellingen voor meerdere tenants moeten beheren.

Hieronder vindt u de lijst met aanbevolen acties voor deze rol.

| Acties |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/allowedCloudEndpoints/update |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/default/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/tenantRestrictions/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Toegangslezer voor meerdere tenants

Deze rol kan alles lezen in instellingen voor toegang tussen tenants, inclusief standaardinstellingen en instellingen op basis van organisaties. Deze rol moet worden toegewezen aan gebruikers die alleen instellingen in instellingen voor toegang tussen tenants hoeven te controleren, maar niet hoeven te beheren.

Hieronder vindt u de lijst met aanbevolen acties voor deze rol.

| Acties |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

Partnerbeheerder voor meerdere tenants

Deze rol kan alles met betrekking tot partners beheren en de standaardinstellingen lezen. Deze rol moet worden toegewezen aan gebruikers die instellingen op basis van de organisatie moeten beheren, maar geen standaardinstellingen kunnen wijzigen.

Hieronder vindt u de lijst met aanbevolen acties voor deze rol.

| Acties |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Beheeracties voor toegang tussen tenants beveiligen

Acties die de toegangsinstellingen voor meerdere tenants wijzigen, worden beschouwd als beveiligde acties en kunnen ook worden beveiligd met beleid voor voorwaardelijke toegang. Zie beveiligde acties voor meer informatie en configuratiestappen.

Binnenkomende en uitgaande aanmeldingen identificeren

Er zijn verschillende hulpprogramma's beschikbaar waarmee u de toegang kunt identificeren die uw gebruikers en partners nodig hebben voordat u instellingen voor binnenkomende en uitgaande toegang instelt. Om ervoor te zorgen dat u de toegang niet verwijdert die uw gebruikers en partners nodig hebben, moet u het huidige aanmeldingsgedrag onderzoeken. Als u deze voorbereidende stap uitvoert, voorkomt u verlies van gewenste toegang voor uw eindgebruikers en partnergebruikers. In sommige gevallen worden deze logboeken echter slechts dertig dagen bewaard, dus u wordt ten zeerste aangeraden met uw zakelijke belanghebbenden te praten om ervoor te zorgen dat de vereiste toegang niet verloren gaat.

PowerShell-script voor aanmeldingsactiviteiten voor meerdere tenants

Als u de aanmeldingsactiviteit van gebruikers wilt controleren die is gekoppeld aan externe organisaties, gebruikt u het PowerShell-script voor gebruikersaanmeldingsactiviteiten tussen tenants. Als u bijvoorbeeld alle beschikbare aanmeldingsgebeurtenissen wilt weergeven voor binnenkomende activiteiten (externe gebruikers die toegang hebben tot resources in de lokale tenant) en uitgaande activiteit (lokale gebruikers die toegang hebben tot resources in een externe organisatie), voert u de volgende opdracht uit:

Get-MSIDCrossTenantAccessActivity -SummaryStats -ResolveTenantId

De uitvoer is een overzicht van alle beschikbare aanmeldingsgebeurtenissen voor binnenkomende en uitgaande activiteiten, vermeld op de id van de externe organisatie en de naam van de externe organisatie.

PowerShell-script voor aanmeldingslogboeken

Als u de toegang van uw gebruikers tot externe Microsoft Entra-organisaties wilt bepalen, gebruikt u de cmdlet Get-MgAuditLogSignIn in de Microsoft Graph PowerShell SDK om gegevens uit uw aanmeldingslogboeken voor de afgelopen 30 dagen weer te geven. Voer bijvoorbeeld de volgende opdracht uit:

#Initial connection

Connect-MgGraph -Scopes "AuditLog.Read.All"

Select-MgProfile -Name "beta"

#Get external access

$TenantId = "<replace-with-your-tenant-ID>"

Get-MgAuditLogSignIn -Filter "ResourceTenantId ne '$TenantID'" -All:$True |

Group-Object ResourceTenantId,AppDisplayName,UserPrincipalName |

Select-Object count,@{n='Ext TenantID/App User Pair';e={$_.name}}

De uitvoer is een lijst met uitgaande aanmeldingen die door uw gebruikers zijn geïnitieerd voor apps in externe organisaties.

Azure Monitor

Als uw organisatie zich abonneert op de Azure Monitor-service, gebruikt u de activiteitenwerkmap voor meerdere tenants (beschikbaar in de galerie Bewakingswerkmappen in Azure Portal) om binnenkomende en uitgaande aanmeldingen voor langere perioden visueel te verkennen.

SIEM-systemen (Security Information and Event Management)

Als uw organisatie aanmeldingslogboeken exporteert naar een SIEM-systeem, kunt u de vereiste gegevens ophalen uit uw SIEM-systeem.

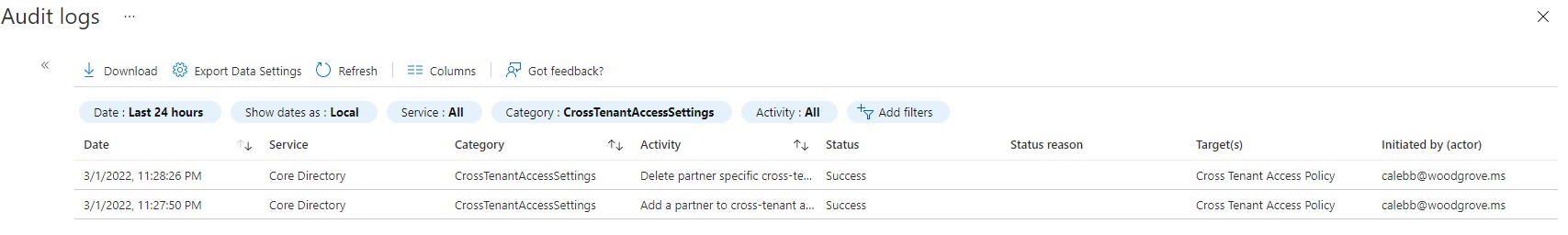

Wijzigingen in instellingen voor toegang voor meerdere tenants identificeren

In de Auditlogboeken van Microsoft Entra worden alle activiteiten vastgelegd rond wijzigingen in de instelling voor toegang tussen tenants en activiteiten. Als u wijzigingen aan de instellingen voor toegang voor meerdere tenants wilt controleren, gebruikt u de categorieCrossTenantAccessSettings om alle activiteiten te filteren om wijzigingen in instellingen voor toegang voor meerdere tenants weer te geven.

Volgende stappen

Instellingen voor toegang voor meerdere tenants voor B2B-samenwerking configurerenInstellingen voor toegang voor meerdere tenants voor B2B direct verbinden configureren