Een Identity Protection-implementatie plannen

Microsoft Entra ID Protection detecteert identiteitsrisico's, rapporteert ze en stelt beheerders in staat om deze risico's te onderzoeken en op te lossen om organisaties veilig en veilig te houden. De risico's kunnen verder worden ingevoerd in hulpprogramma's zoals voorwaardelijke toegang om toegangsbeslissingen te nemen of terug te keren naar een SIEM-hulpprogramma (Security Information and Event Management) voor verder onderzoek.

Dit implementatieplan breidt concepten uit die zijn geïntroduceerd in het implementatieplan voor voorwaardelijke toegang.

Vereisten

- Een werkende Microsoft Entra-tenant met Microsoft Entra ID P2 of een proeflicentie ingeschakeld. Maak er gratis een indien nodig.

- Microsoft Entra ID P2 is vereist voor het opnemen van identiteitsbeveiligingsrisico's in beleid voor voorwaardelijke toegang.

- Beheer istrators die interactie hebben met Identity Protection, moeten een of meer van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren. Als u het Zero Trust-principe van minimale bevoegdheden wilt volgen, kunt u PIM (Privileged Identity Management) gebruiken om just-in-time bevoorrechte roltoewijzingen te activeren.

- Beleid en configuraties voor identiteitsbeveiliging en voorwaardelijke toegang lezen

- Identiteitsbeveiliging beheren

- Beleid voor voorwaardelijke toegang maken of wijzigen

- Een testgebruiker (niet-beheerder) waarmee u kunt controleren of het beleid werkt zoals verwacht voordat u implementeert voor echte gebruikers. Als u een gebruiker wilt maken, raadpleegt u quickstart: Nieuwe gebruikers toevoegen aan Microsoft Entra-id.

- Een groep waarvan de niet-beheerder lid is. Als u een groep wilt maken, raadpleegt u Een groep maken en leden toevoegen in Microsoft Entra-id.

De juiste belanghebbenden betrekken

Wanneer technologieprojecten mislukken, doen ze dit meestal vanwege niet-overeenkomende verwachtingen over invloed, resultaten en verantwoordelijkheden. Om deze valkuilen te voorkomen, moet u ervoor zorgen dat u de juiste belanghebbenden aan het werk zet en dat belanghebbenden in het project goed worden begrepen door de belanghebbenden, hun projectinvoer en verantwoordelijkheid te documenteren.

Wijziging communiceren

Communicatie is essentieel voor het succes van nieuwe functionaliteit. U moet proactief communiceren met uw gebruikers hoe hun ervaring verandert, wanneer deze verandert en hoe u ondersteuning krijgt als ze problemen ondervinden.

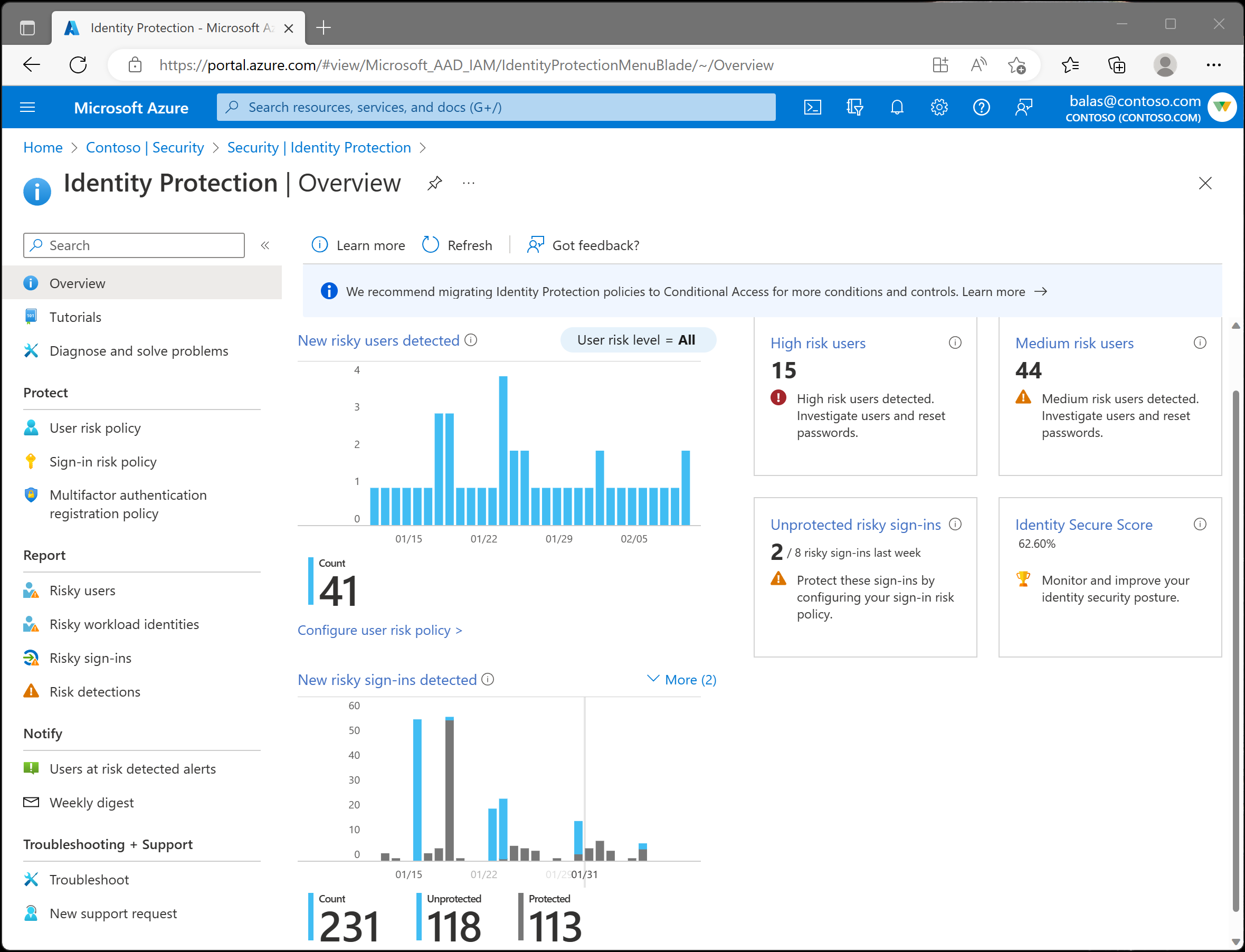

Stap 1: Bestaande rapporten controleren

Het is belangrijk om de identiteitsbeveiligingsrapporten te bekijken voordat u beleid voor voorwaardelijke toegang op basis van risico's implementeert. Deze beoordeling biedt de mogelijkheid om bestaand verdacht gedrag te onderzoeken dat u mogelijk hebt gemist en om deze gebruikers te negeren of te bevestigen als veilig als u hebt vastgesteld dat ze niet in gevaar zijn.

- Risicodetectie onderzoeken

- Risico's herstellen en gebruikers deblokkeren

- Bulkwijzigingen aanbrengen met Microsoft Graph PowerShell

Voor efficiëntie raden we gebruikers aan zelfherstel toe te staan via beleid dat in stap 3 wordt besproken.

Stap 2: Beleid voor risico's voor voorwaardelijke toegang plannen

Identity Protection verzendt risicosignalen naar voorwaardelijke toegang, om beslissingen te nemen en organisatiebeleid af te dwingen, zoals meervoudige verificatie of wachtwoordwijziging. Er zijn verschillende items die organisaties moeten plannen voordat ze hun beleid maken.

Beleidsuitsluitingen

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- noodtoegangaccounts of break glass-accounts om tenantbrede accountvergrendeling te voorkomen. In het onwaarschijnlijke scenario zijn alle beheerders uitgesloten van uw tenant, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden bij de tenant om stappen te ondernemen om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra-Verbinding maken-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gekoppeld aan een bepaalde gebruiker. Ze worden normaal gesproken gebruikt door back-endservices die programmatische toegang tot toepassingen toestaan, maar worden ook gebruikt om u aan te melden bij systemen voor administratieve doeleinden. Serviceaccounts zoals deze moeten worden uitgesloten omdat MFA niet programmatisch kan worden voltooid. Aanroepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workloadidentiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten. Als tijdelijke oplossing kunt u deze specifieke accounts uitsluiten van het basislijnbeleid.

Meervoudige verificatie

Gebruikers moeten zich echter registreren voor Meervoudige Verificatie van Microsoft Entra voordat ze riskant worden. Zie het artikel Een implementatie voor meervoudige verificatie van Microsoft Entra plannen voor meer informatie.

Bekende netwerklocaties

Het is belangrijk om benoemde locaties in voorwaardelijke toegang te configureren en uw VPN-bereiken toe te voegen aan Defender voor Cloud Apps. Aanmeldingen vanaf benoemde locaties, gemarkeerd als vertrouwd of bekend, verbeteren de nauwkeurigheid van risicoberekeningen van Microsoft Entra ID Protection. Deze aanmeldingen verlagen het risico van een gebruiker wanneer ze zich verifiëren vanaf een locatie die is gemarkeerd als vertrouwd of bekend. Deze procedure vermindert fout-positieven voor sommige detecties in uw omgeving.

Alleen rapportmodus

De modus Alleen-rapporteren is een beleidsstatus voor voorwaardelijke toegang waarmee beheerders het effect van beleid voor voorwaardelijke toegang kunnen evalueren voordat ze in hun omgeving worden afgedwongen.

Stap 3: Uw beleid configureren

MFA-registratiebeleid voor identiteitsbeveiliging

Gebruik het registratiebeleid voor meervoudige verificatie van Identity Protection om uw gebruikers te helpen bij het registreren van Microsoft Entra-meervoudige verificatie voordat ze het moeten gebruiken. Volg de stappen in het artikel Procedure: Het registratiebeleid voor meervoudige verificatie van Microsoft Entra configureren om dit beleid in te schakelen.

Beleid voor voorwaardelijke toegang

Aanmeldingsrisico : de meeste gebruikers hebben een normaal gedrag dat kan worden bijgehouden, wanneer ze buiten deze norm vallen, kan het riskant zijn om hen toe te staan zich alleen aan te melden. U kunt die gebruiker blokkeren of ze vragen om meervoudige verificatie uit te voeren om te bewijzen dat ze echt zijn wie ze zeggen dat ze zijn. U kunt beginnen met het bereik van deze beleidsregels alleen voor beheerders.

Gebruikersrisico : Microsoft werkt met onderzoekers, rechtshandhaving, verschillende beveiligingsteams bij Microsoft en andere vertrouwde bronnen om gelekte gebruikersnaam- en wachtwoordparen te vinden. Wanneer deze kwetsbare gebruikers worden gedetecteerd, raden we gebruikers aan meervoudige verificatie uit te voeren en hun wachtwoord opnieuw in te stellen.

Het artikel Risicobeleid configureren en inschakelen biedt richtlijnen voor het maken van beleid voor voorwaardelijke toegang om deze risico's aan te pakken.

Stap 4: Bewaking en continue operationele behoeften

E-mailmeldingen

Schakel meldingen in zodat u kunt reageren wanneer een gebruiker wordt gemarkeerd als risico, zodat u direct kunt beginnen met onderzoeken. U kunt ook wekelijkse samenvattingsmails instellen, zodat u een overzicht krijgt van het risico voor die week.

Bewaken en onderzoeken

De werkmap Identity Protection kan helpen bij het bewaken en zoeken naar patronen in uw tenant. Bewaak deze werkmap voor trends en ook de modus Alleen voorwaardelijke toegang om te zien of er wijzigingen moeten worden aangebracht, bijvoorbeeld toevoegingen aan benoemde locaties.

Microsoft Defender voor Cloud Apps biedt organisaties een onderzoeksframework dat als uitgangspunt kan worden gebruikt. Zie het artikel Anomaliedetectiewaarschuwingen onderzoeken voor meer informatie.

U kunt ook de Identity Protection-API's gebruiken om risicogegevens naar andere hulpprogramma's te exporteren, zodat uw beveiligingsteam risico-gebeurtenissen kan bewaken en waarschuwen.

Tijdens het testen wilt u mogelijk enkele bedreigingen simuleren om uw onderzoeksprocessen te testen.