Zelfstudie: Beveiligde hybride toegang configureren met Microsoft Entra ID en Silverfort

Silverfort maakt gebruik van technologie zonder agent en proxy-less om uw assets on-premises en in de cloud te verbinden met Microsoft Entra ID. Met deze oplossing kunnen organisaties identiteitsbeveiliging, zichtbaarheid en gebruikerservaring toepassen in omgevingen in Microsoft Entra ID. Het maakt universele risicogebaseerde bewaking en evaluatie van verificatieactiviteiten mogelijk voor on-premises en cloudomgevingen en helpt bedreigingen te voorkomen.

In deze zelfstudie leert u hoe u uw on-premises Silverfort-implementatie integreert met Microsoft Entra ID.

Meer informatie:

Silverfort verbindt assets met Microsoft Entra ID. Deze overbrugde assets worden weergegeven als reguliere toepassingen in Microsoft Entra ID en kunnen worden beveiligd met voorwaardelijke toegang, eenmalige aanmelding (SSO), meervoudige verificatie, controle en meer. Gebruik Silverfort om assets te verbinden, waaronder:

- Verouderde en homegrown-toepassingen

- Extern bureaublad en Secure Shell (SSH)

- Opdrachtregelprogramma's en andere beheerderstoegang

- Bestandsshares en databases

- Infrastructuur- en industriële systemen

Silverfort integreert bedrijfsactiva en IAM-platformen (Identity and Access Management), waaronder Active Directory Federation Services (AD FS) en RADIUS (Remote Authentication Dial-In User Service) in Microsoft Entra ID. Het scenario bevat hybride en multicloudomgevingen.

Gebruik deze zelfstudie om de Silverfort Microsoft Entra ID-brug in uw Microsoft Entra-tenant te configureren en te testen om te communiceren met uw Silverfort-implementatie. Na de configuratie kunt u Silverfort-verificatiebeleid maken waarmee verificatieaanvragen van identiteitsbronnen worden overbrugd naar Microsoft Entra-id voor eenmalige aanmelding. Nadat een toepassing is overbrugd, kunt u deze beheren in Microsoft Entra-id.

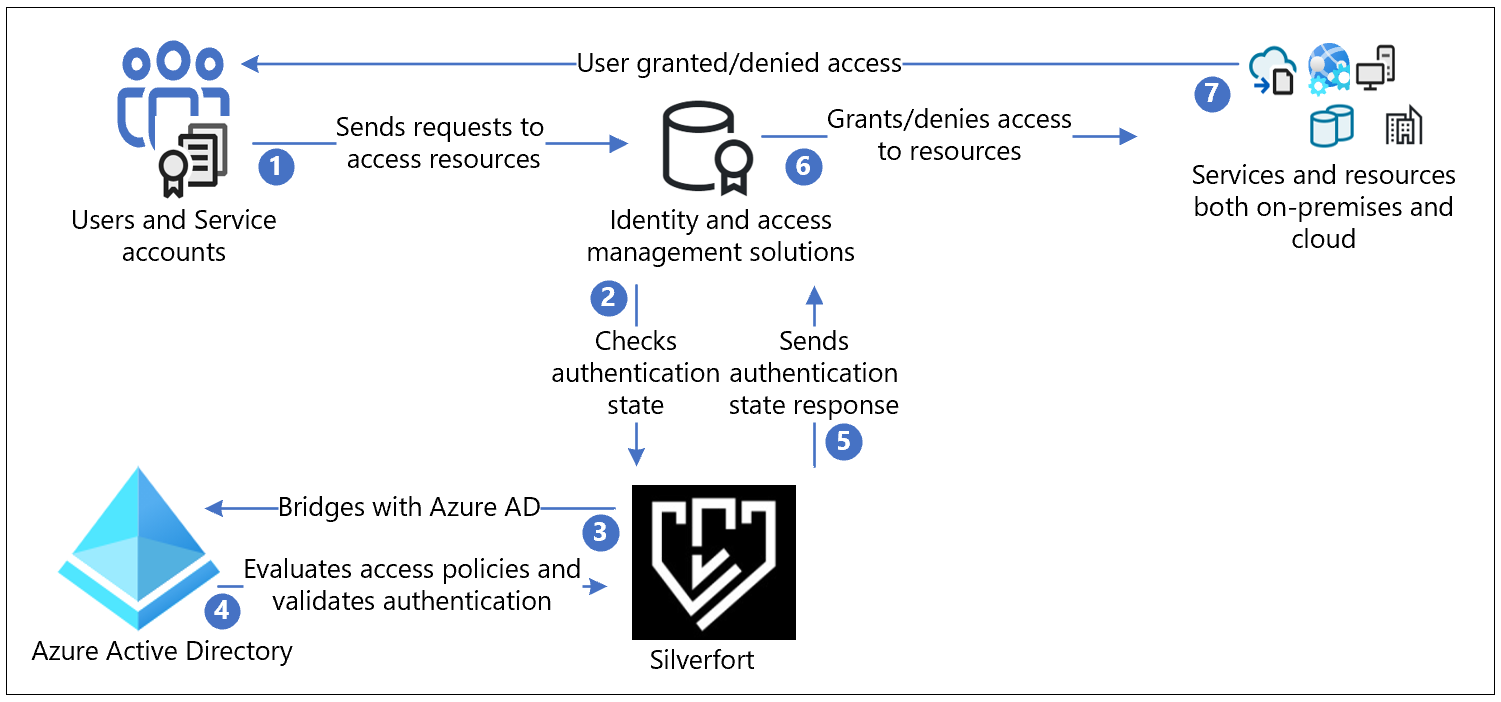

Silverfort met Microsoft Entra-verificatiearchitectuur

In het volgende diagram ziet u de verificatiearchitectuur die is ingedeeld door Silverfort, in een hybride omgeving.

Gebruikersstroom

- Gebruikers verzenden verificatieaanvraag naar de oorspronkelijke id-provider (IdP) via protocollen zoals Kerberos, SAML, NTLM, OIDC en LDAPs

- Antwoorden worden gerouteerd naar Silverfort voor validatie om de verificatiestatus te controleren

- Silverfort biedt zichtbaarheid, detectie en een brug naar Microsoft Entra-id

- Als de toepassing wordt overbrugd, wordt de verificatiebeslissing doorgegeven aan de Microsoft Entra-id. Microsoft Entra ID evalueert beleid voor voorwaardelijke toegang en valideert verificatie.

- Het antwoord van de verificatiestatus gaat van Silverfort naar de IdP

- IdP verleent of weigert toegang tot de resource

- Gebruikers worden op de hoogte gesteld als de toegangsaanvraag wordt verleend of geweigerd

Vereisten

U hebt Silverfort in uw tenant of infrastructuur geïmplementeerd om deze zelfstudie uit te voeren. Als u Silverfort in uw tenant of infrastructuur wilt implementeren, gaat u naar silverfort.com Silverfort om de Silverfort-desktop-app op uw werkstations te installeren.

Silverfort Microsoft Entra Adapter instellen in uw Microsoft Entra-tenant:

- Een Azure-account met een actief abonnement

- U kunt een gratis Azure-account maken

- Een van de volgende rollen in uw Azure-account:

- Globale beheerder

- Beheerder van de cloudtoepassing

- Toepassingsbeheerder

- Eigenaar van service-principal

- De Silverfort Microsoft Entra Adapter-toepassing in de Microsoft Entra-toepassingsgalerie is vooraf geconfigureerd ter ondersteuning van eenmalige aanmelding. Voeg vanuit de galerie de Silverfort Microsoft Entra Adapter toe aan uw tenant als enterprise-toepassing.

Silverfort configureren en een beleid maken

Meld u vanuit een browser aan bij de Silverfort-beheerconsole.

Navigeer in het hoofdmenu naar Instellingen en schuif vervolgens naar Microsoft Entra ID Bridge Verbinding maken or in de sectie Algemeen.

Bevestig uw tenant-id en selecteer Autoriseren.

Selecteer Save Changes.

Selecteer Accepteren in het dialoogvenster Machtigingen die zijn aangevraagd.

Er wordt een bericht over registratie voltooid weergegeven op een nieuw tabblad. Sluit dit tabblad.

Selecteer Wijzigingen opslaan op de pagina Instellingen.

Meld u aan bij uw Microsoft Entra-account. Selecteer in het linkerdeelvenster Enterprise-toepassingen. De Silverfort Microsoft Entra Adapter-toepassing wordt weergegeven als geregistreerd.

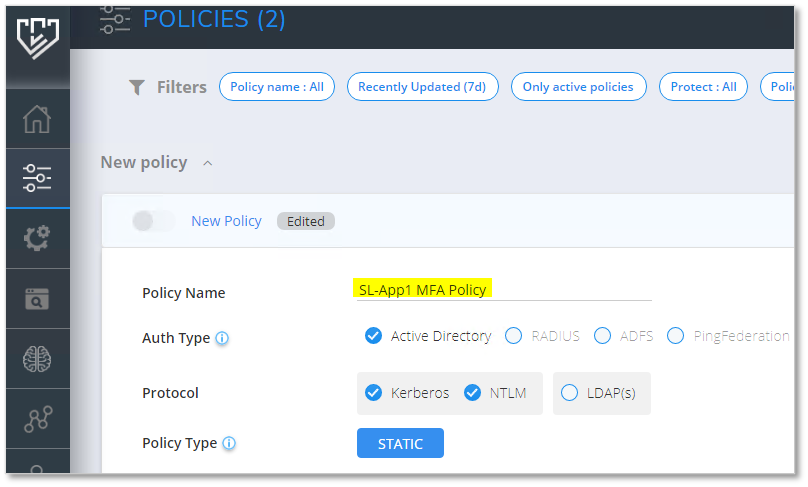

Navigeer in de Silverfort-beheerconsole naar de pagina Beleid en selecteer Beleid maken. Het dialoogvenster Nieuw beleid wordt weergegeven.

Voer een beleidsnaam in, de naam van de toepassing die moet worden gemaakt in Azure. Als u bijvoorbeeld meerdere servers of toepassingen voor dit beleid toevoegt, geeft u deze een naam om de resources weer te geven die onder het beleid vallen. In het voorbeeld maken we een beleid voor de SL-APP1-server.

Selecteer het verificatietype en protocol.

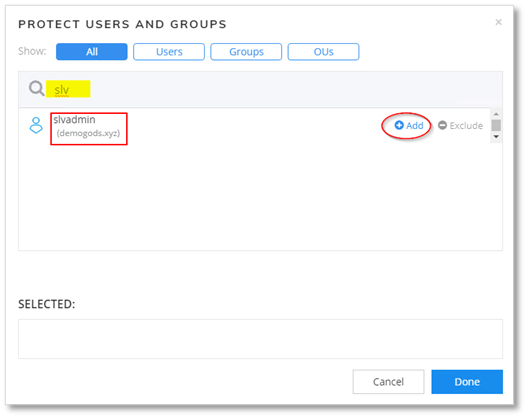

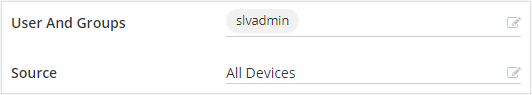

Selecteer in het veld Gebruikers en groepen het pictogram Bewerken om gebruikers te configureren die worden beïnvloed door het beleid. De verificatiebruggen van deze gebruikers naar Microsoft Entra-id.

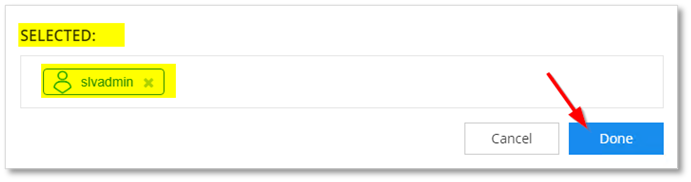

- Gebruikers, groepen of organisatie-eenheden (OE's) zoeken en selecteren.

- Geselecteerde gebruikers worden weergegeven in het vak GESELECTEERD .

Selecteer de bron waarvoor het beleid van toepassing is. In dit voorbeeld is Alle apparaten geselecteerd.

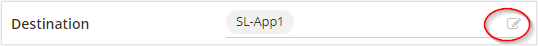

Stel de bestemming in op SL-App1. Optioneel: U kunt de knop Bewerken selecteren om meer resources of groepen resources te wijzigen of toe te voegen.

Voor Actie selecteert u Entra ID BRIDGE.

Selecteer Opslaan. U wordt gevraagd het beleid in te schakelen.

In de sectie Entra ID Bridge wordt het beleid weergegeven op de pagina Beleid.

Ga terug naar het Microsoft Entra-account en navigeer naar Bedrijfstoepassingen. De nieuwe Silverfort-toepassing wordt weergegeven. U kunt deze toepassing opnemen in beleid voor voorwaardelijke toegang.

Meer informatie: Zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige Verificatie van Microsoft Entra.