Eenmalige aanmelding van Microsoft Entra integreren met Maverics Identity Orchestrator SAML Verbinding maken or

Let op

In dit artikel wordt verwezen naar CentOS, een Linux-distributie die de status End Of Life (EOL) nadert. Houd rekening met uw gebruik en plan dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

Maverics Identity Orchestrator van Strata biedt een eenvoudige manier om on-premises toepassingen te integreren met Microsoft Entra ID voor verificatie en toegangsbeheer. De Maverics Orchestrator kan verificatie en autorisatie moderniseren voor apps die momenteel afhankelijk zijn van headers, cookies en andere eigen verificatiemethoden. Maverics Orchestrator-exemplaren kunnen on-premises of in de cloud worden geïmplementeerd.

Deze zelfstudie over hybride toegang laat zien hoe u een on-premises webtoepassing migreert die momenteel wordt beveiligd door een verouderd product voor webtoegangsbeheer om Microsoft Entra-id te gebruiken voor verificatie en toegangsbeheer. Dit zijn de basisstappen:

- De Maverics Orchestrator instellen

- Een proxy instellen voor een toepassing

- Een bedrijfstoepassing registreren in Microsoft Entra-id

- Verifiëren via Azure en toegang tot de toepassing autoriseren

- Headers toevoegen voor naadloze toegang tot toepassingen

- Werken met meerdere toepassingen

Vereisten

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op Maverics Identity Orchestrator SAML Connector waarvoor eenmalige aanmelding is ingesteld. Als u de Maverics-software wilt verkrijgen, neemt u contact op met de verkoopafdeling van Strata.

- Minstens één toepassing die gebruikmaakt van verificatie op basis van headers. De voorbeelden werken met een toepassing met de naam Connectulum, gehost bij

https://app.connectulum.com. - Een Linux-machine voor het hosten van de Maverics Orchestrator

- Besturingssysteem: RHEL 7.7 of hoger, CentOS 7+

- Schijf: >= 10 GB

- Geheugen: >= 4 GB

- Poorten: 22 (SSH/SCP), 443, 7474

- Hoofdtoegang voor installatie-/beheertaken

- Uitgaand netwerk van de server die als host fungeert voor de Maverics Identity Orchestrator, naar uw beveiligde toepassing

Stap 1: De Maverics Orchestrator instellen

Maverics installeren

Verkrijg het nieuwste Maverics RPM-pakket. Kopieer het pakket naar het systeem waarop u de Maverics-software wilt installeren.

Installeer het Maverics-pakket, waarbij u

maverics.rpmvervangt door uw bestandsnaam.sudo rpm -Uvf maverics.rpmNadat u Maverics hebt geïnstalleerd, wordt dit als een service uitgevoerd onder

systemd. Voer de volgende opdracht uit om te controleren of de service wordt uitgevoerd:sudo systemctl status mavericsAls u de Orchestrator opnieuw wilt starten en de logboeken wilt volgen, kunt u de volgende opdracht uitvoeren:

sudo service maverics restart; sudo journalctl --identifier=maverics -f

Nadat u Maverics hebt geïnstalleerd, wordt het standaardbestand maverics.yaml gemaakt in de /etc/maverics map. Voordat u uw configuratie bewerkt om appgateways en connectors te bevatten, ziet uw configuratiebestand er als volgt uit z:

# © Strata Identity Inc. 2020. All Rights Reserved. Patents Pending.

version: 0.1

listenAddress: ":7474"

DNS configureren

DNS is handig, zodat u het IP-adres van de Orchestrator-server niet hoeft te onthouden.

Bewerk het hostbestand van de browsermachine (uw laptop) met behulp van een hypothetisch Orchestrator-IP-adres: 12.34.56.78. Op Linux-besturingssystemen bevindt dit bestand zich in /etc/hosts. In Windows bevindt het zich op C:\windows\system32\drivers\etc.

12.34.56.78 sonar.maverics.com

12.34.56.78 connectulum.maverics.com

Als u wilt controleren of DNS is geconfigureerd zoals verwacht, kunt u een aanvraag indienen bij het statuseindpunt van de Orchestrator. Vraag in uw browser om http://sonar.maverics.com:7474/status.

TLS configureren

Communicatie via beveiligde kanalen met de Orchestrator is essentieel om de beveiliging te onderhouden. U kunt een certificaat/sleutelpaar toevoegen in de sectie tls om dit te bereiken.

Als u een zelfondertekend certificaat en sleutel voor de Orchestrator-server wilt genereren, voert u de volgende opdracht uit vanuit de map /etc/maverics:

openssl req -new -newkey rsa:4096 -x509 -sha256 -days 365 -nodes -out maverics.crt -keyout maverics.key

Notitie

Voor productieomgevingen wilt u waarschijnlijk een certificaat gebruiken dat is ondertekend door een bekende CA om waarschuwingen in de browser te voorkomen. Let's Encrypt is een goede en gratis optie als u op zoek bent naar een vertrouwde CA.

Gebruik nu het certificaat en de sleutel die zojuist zijn gegenereerd voor de Orchestrator. Uw configuratiebestand bevat nu deze code:

version: 0.1

listenAddress: ":443"

tls:

maverics:

certFile: /etc/maverics/maverics.crt

keyFile: /etc/maverics/maverics.key

Als u wilt controleren of TLS is geconfigureerd zoals verwacht, start u de Maverics-service opnieuw en dient u een aanvraag in bij het statuseindpunt.

Stap 2: Een proxy instellen voor een toepassing

Configureer vervolgens eenvoudige proxy's in de Orchestrator met behulp van appgateways. Met deze stap kunt u controleren of de Orchestrator de benodigde connectiviteit heeft met de beveiligde toepassing.

Uw configuratiebestand bevat nu deze code:

version: 0.1

listenAddress: ":443"

tls:

maverics:

certFile: /etc/maverics/maverics.crt

keyFile: /etc/maverics/maverics.key

appgateways:

- name: sonar

location: /

# Replace https://app.sonarsystems.com with the address of your protected application

upstream: https://app.sonarsystems.com

Als u wilt controleren of de proxy werkt zoals verwacht, start u de Maverics-service opnieuw, en dient u een aanvraag in bij de toepassing via de Maverics-proxy. U kunt desgewenst een aanvraag indienen bij specifieke toepassingsresources.

Stap 3: Een bedrijfstoepassing registreren in Microsoft Entra-id

Maak nu een nieuwe bedrijfstoepassing in Microsoft Entra ID die wordt gebruikt voor het verifiëren van eindgebruikers.

Notitie

Wanneer u Microsoft Entra-functies zoals voorwaardelijke toegang gebruikt, is het belangrijk om een bedrijfstoepassing per on-premises toepassing te maken. Dit maakt voorwaardelijke toegang per app, evaluatie van risico's per app, toegewezen machtigingen per app, enzovoort mogelijk. Over het algemeen wordt een bedrijfstoepassing in Microsoft Entra ID toegewezen aan een Azure-connector in Maverics.

Een bedrijfstoepassing registreren in Microsoft Entra-id:

Ga in uw Microsoft Entra-tenant naar Bedrijfstoepassingen en selecteer vervolgens Nieuwe toepassing. Zoek in de Microsoft Entra-galerie naar Maverics Identity Orchestrator SAML Verbinding maken or en selecteer deze.

Stel in het deelvenster Eigenschappen van Maverics Identity Orchestrator SAML Connector de optie Gebruikerstoewijzing vereist? in op Nee om de toepassing te laten werken voor alle gebruikers in uw directory.

In het deelvenster Overzicht van Maverics Identity Orchestrator SAML Connector selecteert u Eenmalige aanmelding instellen en selecteert u SAML.

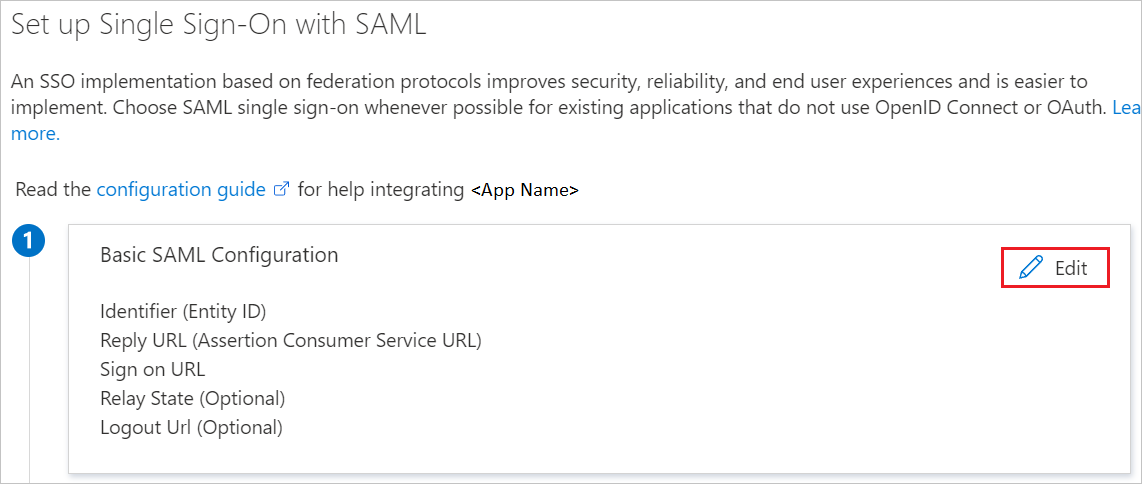

In het deelvenster Eenmalige aanmelding met SAML van Maverics Identity Orchestrator SAML Connector bewerkt u de standaard SAML-configuratie door de knop Bewerken (potloodpictogram) te selecteren.

Voer een Entiteits-id in van

https://sonar.maverics.com. De entiteits-id moet uniek zijn in alle apps in de tenant en kan een willekeurige waarde zijn. In de volgende sectie gebruikt u deze waarde wanneer u het veldsamlEntityIDvoor uw Azure-connector definieert.Voer een Antwoord-URL in van

https://sonar.maverics.com/acs. In de volgende sectie gebruikt u deze waarde wanneer u het veldsamlConsumerServiceURLvoor uw Azure-connector definieert.Voer een Aanmeldings-URL in van

https://sonar.maverics.com/. Dit veld wordt niet gebruikt door Maverics, maar is vereist in Microsoft Entra ID om gebruikers toegang te geven tot de toepassing via de Microsoft Entra Mijn apps-portal.Selecteer Opslaan.

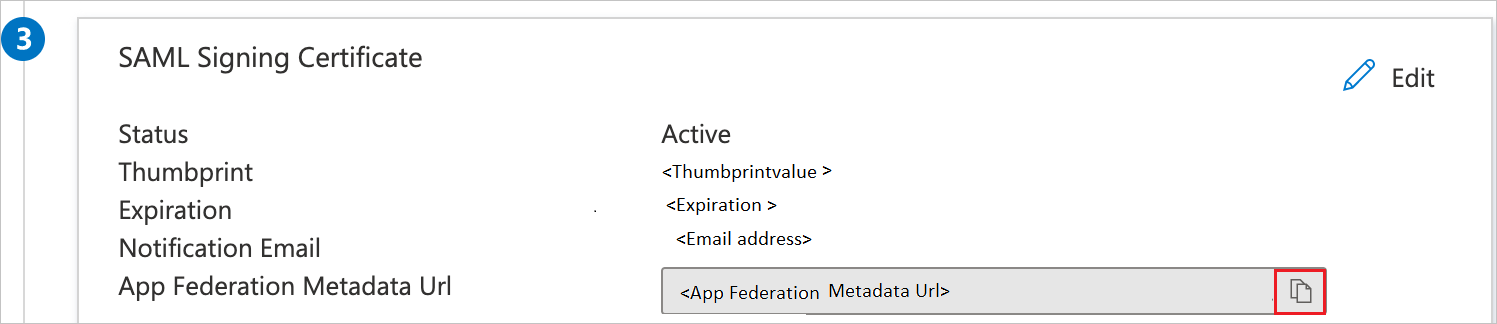

Selecteer in het gedeelte SAML-handtekeningcertificaat de knop Kopiëren om de waarde URL voor federatieve metagegevens van de app te kopiëren. Sla de URL vervolgens op de computer op.

Stap 4: Verifiëren via Azure en toegang tot de toepassing autoriseren

Gebruik de bedrijfstoepassing die u zojuist hebt gemaakt, vervolgens om de Azure-connector in Maverics te configureren. Met deze connectors-configuratie die is gekoppeld aan het idps-blok, kan de Orchestrator gebruikers verifiëren.

Het configuratiebestand moet nu de volgende code bevatten. Zorg ervoor dat u METADATA_URL vervangt door de URL-waarde voor federatieve metagegevens van de app uit de vorige stap.

version: 0.1

listenAddress: ":443"

tls:

maverics:

certFile: /etc/maverics/maverics.crt

keyFile: /etc/maverics/maverics.key

idps:

- name: azureSonarApp

appgateways:

- name: sonar

location: /

# Replace https://app.sonarsystems.com with the address of your protected application

upstream: https://app.sonarsystems.com

policies:

- resource: /

allowIf:

- equal: ["{{azureSonarApp.authenticated}}", "true"]

connectors:

- name: azureSonarApp

type: azure

authType: saml

# Replace METADATA_URL with the App Federation Metadata URL

samlMetadataURL: METADATA_URL

samlConsumerServiceURL: https://sonar.maverics.com/acs

samlEntityID: https://sonar.maverics.com

Als u wilt controleren of de verificatie werkt zoals verwacht, start u de Maverics-service opnieuw, en dient u een aanvraag in bij een toepassingsresource via de Maverics-proxy. U moet worden omgeleid naar Azure voor verificatie voordat u toegang krijgt tot de resource.

Stap 5: Headers toevoegen voor naadloze toegang tot toepassingen

U verzendt nog geen headers naar de upstream-toepassing. We gaan headers toevoegen aan de aanvraag terwijl deze via de Maverics-proxy wordt doorgegeven om de upstream-toepassing in staat te stellen de gebruiker te identificeren.

Uw configuratiebestand bevat nu deze code:

version: 0.1

listenAddress: ":443"

tls:

maverics:

certFile: /etc/maverics/maverics.crt

keyFile: /etc/maverics/maverics.key

idps:

- name: azureSonarApp

appgateways:

- name: sonar

location: /

# Replace https://app.sonarsystems.com with the address of your protected application

upstream: https://app.sonarsystems.com

policies:

- resource: /

allowIf:

- equal: ["{{azureSonarApp.authenticated}}", "true"]

headers:

email: azureSonarApp.name

firstname: azureSonarApp.givenname

lastname: azureSonarApp.surname

connectors:

- name: azureSonarApp

type: azure

authType: saml

# Replace METADATA_URL with the App Federation Metadata URL

samlMetadataURL: METADATA_URL

samlConsumerServiceURL: https://sonar.maverics.com/acs

samlEntityID: https://sonar.maverics.com

Als u wilt controleren of de verificatie werkt zoals verwacht, dient u een aanvraag in bij een toepassingsresource via de Maverics-proxy. De beveiligde toepassing ontvangt nu headers voor de aanvraag.

U kunt de headersleutels bewerken als uw toepassing andere headers verwacht. Alle claims die terugkomen van Microsoft Entra-id als onderdeel van de SAML-stroom, zijn beschikbaar voor gebruik in headers. U kunt bijvoorbeeld een andere header van, waarbij azureSonarApp de naam van secondary_email: azureSonarApp.emailde connector is en email een claim is die wordt geretourneerd door Microsoft Entra-id.

Stap 6: Werken met meerdere toepassingen

Nu gaan we kijken wat nodig is om een proxy uit te voeren naar meerdere toepassingen die zich op verschillende hosts bevinden. Als u deze stap wilt uitvoeren, configureert u een andere App Gateway, een andere bedrijfstoepassing in Microsoft Entra ID en een andere connector.

Uw configuratiebestand bevat nu deze code:

version: 0.1

listenAddress: ":443"

tls:

maverics:

certFile: /etc/maverics/maverics.crt

keyFile: /etc/maverics/maverics.key

idps:

- name: azureSonarApp

- name: azureConnectulumApp

appgateways:

- name: sonar

host: sonar.maverics.com

location: /

# Replace https://app.sonarsystems.com with the address of your protected application

upstream: https://app.sonarsystems.com

policies:

- resource: /

allowIf:

- equal: ["{{azureSonarApp.authenticated}}", "true"]

headers:

email: azureSonarApp.name

firstname: azureSonarApp.givenname

lastname: azureSonarApp.surname

- name: connectulum

host: connectulum.maverics.com

location: /

# Replace https://app.connectulum.com with the address of your protected application

upstream: https://app.connectulum.com

policies:

- resource: /

allowIf:

- equal: ["{{azureConnectulumApp.authenticated}}", "true"]

headers:

email: azureConnectulumApp.name

firstname: azureConnectulumApp.givenname

lastname: azureConnectulumApp.surname

connectors:

- name: azureSonarApp

type: azure

authType: saml

# Replace METADATA_URL with the App Federation Metadata URL

samlMetadataURL: METADATA_URL

samlConsumerServiceURL: https://sonar.maverics.com/acs

samlEntityID: https://sonar.maverics.com

- name: azureConnectulumApp

type: azure

authType: saml

# Replace METADATA_URL with the App Federation Metadata URL

samlMetadataURL: METADATA_URL

samlConsumerServiceURL: https://connectulum.maverics.com/acs

samlEntityID: https://connectulum.maverics.com

Mogelijk hebt u gemerkt dat de code een veld hosttoevoegt aan uw App Gateway-definities. Met het veld host kan de Maverics Orchestrator bepalen naar welke upstreamhost verkeer moet worden omgeleid.

Als u wilt controleren of de zojuist toegevoegde App Gateway werkt zoals verwacht, dient u een aanvraag in bij https://connectulum.maverics.com.

Geavanceerde scenario's

Identiteitsmigratie

Werkt u niet graag met uw hulpprogramma voor webtoegangsbeheer, maar u hebt geen manier om uw gebruikers te migreren zonder massaal wachtwoordherstel? De Maverics Orchestrator ondersteunt identiteitsmigratie met behulp van migrationgateways.

Webservergateways

Wilt u uw netwerk en proxyverkeer niet opnieuw uitvoeren via de Maverics Orchestrator? Geen probleem. De Maverics Orchestrator kan worden gekoppeld aan webservergateways (modules) om dezelfde oplossingen te bieden zonder een proxy te gebruiken.

Afsluiten

Op dit moment hebt u maverics Orchestrator geïnstalleerd, een bedrijfstoepassing gemaakt en geconfigureerd in Microsoft Entra-id en de Orchestrator geconfigureerd voor proxy naar een beveiligde toepassing, terwijl verificatie en het afdwingen van beleid vereist zijn. Neem contact op met Strata voor meer informatie over hoe de Maverics Orchestrator kan worden gebruikt voor use cases voor gedistribueerd identiteitsbeheer.