Het AKS-cluster provisie

De pakketkernexemplaren in de Azure Private 5G Core-service worden uitgevoerd op een AKS-cluster (Azure Kubernetes Service) met Arc-functionaliteit op een ASE-apparaat (Azure Stack Edge). In deze handleiding wordt uitgelegd hoe u het AKS-cluster in ASE in opdracht kunt geven, zodat het klaar is om een pakketkernexemplaren te implementeren.

Belangrijk

Deze procedure mag alleen worden gebruikt voor Azure Private 5G Core. AKS op ASE wordt niet ondersteund voor andere services.

Vereisten

- Voltooi de vereiste taken voor het implementeren van een privé mobiel netwerk.

- U hebt de machtiging Eigenaar nodig voor de resourcegroep voor uw Azure Stack Edge-resource.

Notitie

Noteer de resourcegroep van Azure Stack Edge. Het AKS-cluster en de aangepaste locatie, die in deze procedure zijn gemaakt, moeten deel uitmaken van deze resourcegroep.

- Controleer de grootte van de virtuele Azure Stack Edge-machine om ervoor te zorgen dat uw ASE voldoende ruimte heeft om het cluster in te stellen.

Kubernetes configureren voor Azure Private MEC op het Azure Stack Edge-apparaat

Met deze stappen wijzigt u het Kubernetes-cluster op het Azure Stack Edge-apparaat om het te optimaliseren voor Azure Private MEC-workloads.

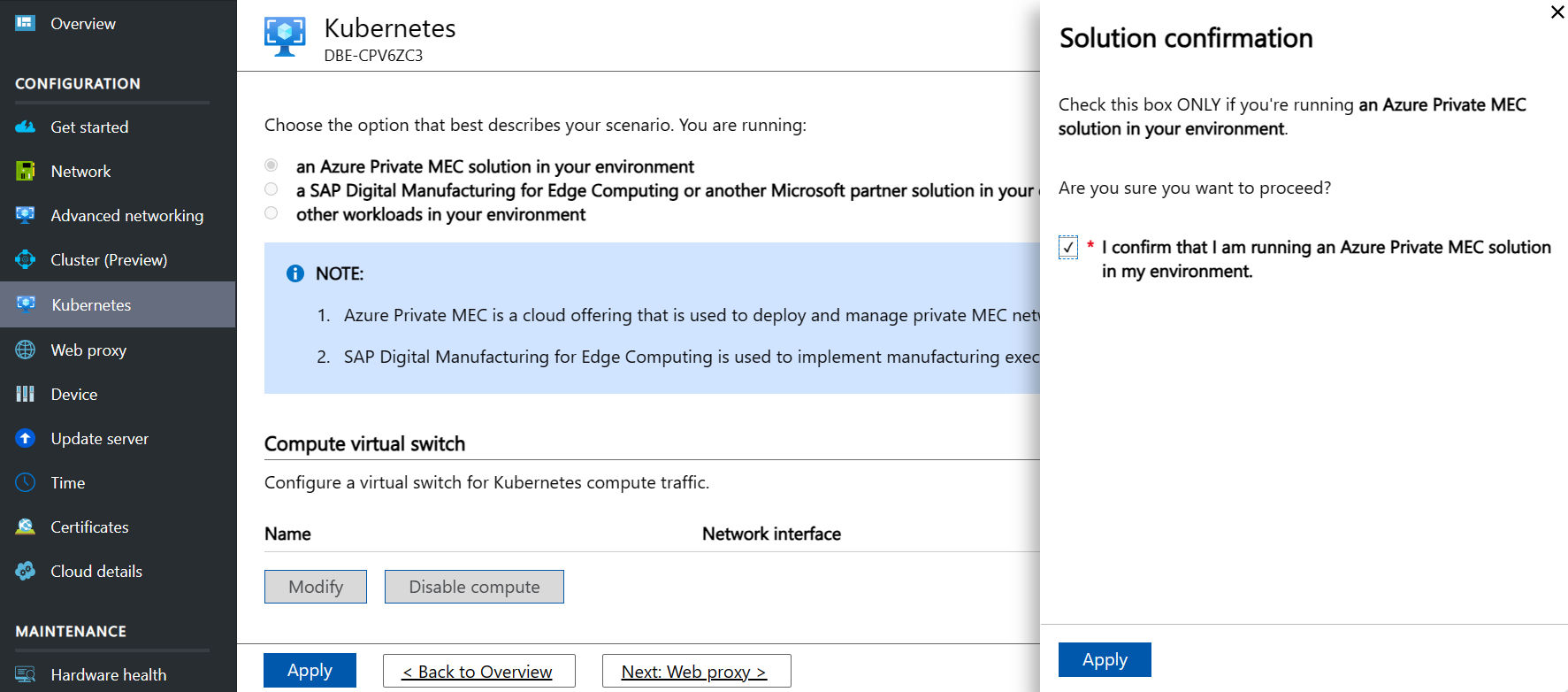

- Selecteer Kubernetes in de lokale gebruikersinterface in het menu aan de linkerkant.

- Selecteer onder Kies de optie die uw scenario het beste beschrijft, een Azure Private MEC-oplossing in uw omgeving.

- Selecteer in het pop-upvenster van de workloadbevestiging dat ik Azure Private MEC in mijn omgeving gebruik en klik op Toepassen om de pop-up te sluiten.

- Klik op Toepassen om de wijzigingen op te slaan.

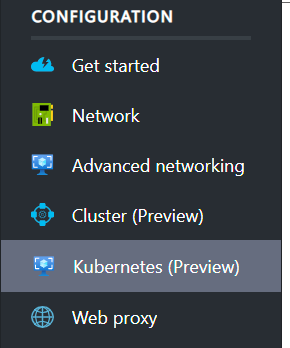

Nadat u deze wijzigingen hebt toegepast, ziet u een bijgewerkte optie in de lokale gebruikersinterface: Kubernetes wordt Kubernetes (preview) zoals wordt weergegeven in de volgende afbeelding.

Als u naar Azure Portal gaat en naar uw Azure Stack Edge-resource navigeert, ziet u de optie Azure Kubernetes Service . U stelt de Azure Kubernetes Service in in Het cluster starten en Arc instellen.

Geavanceerde netwerken instellen

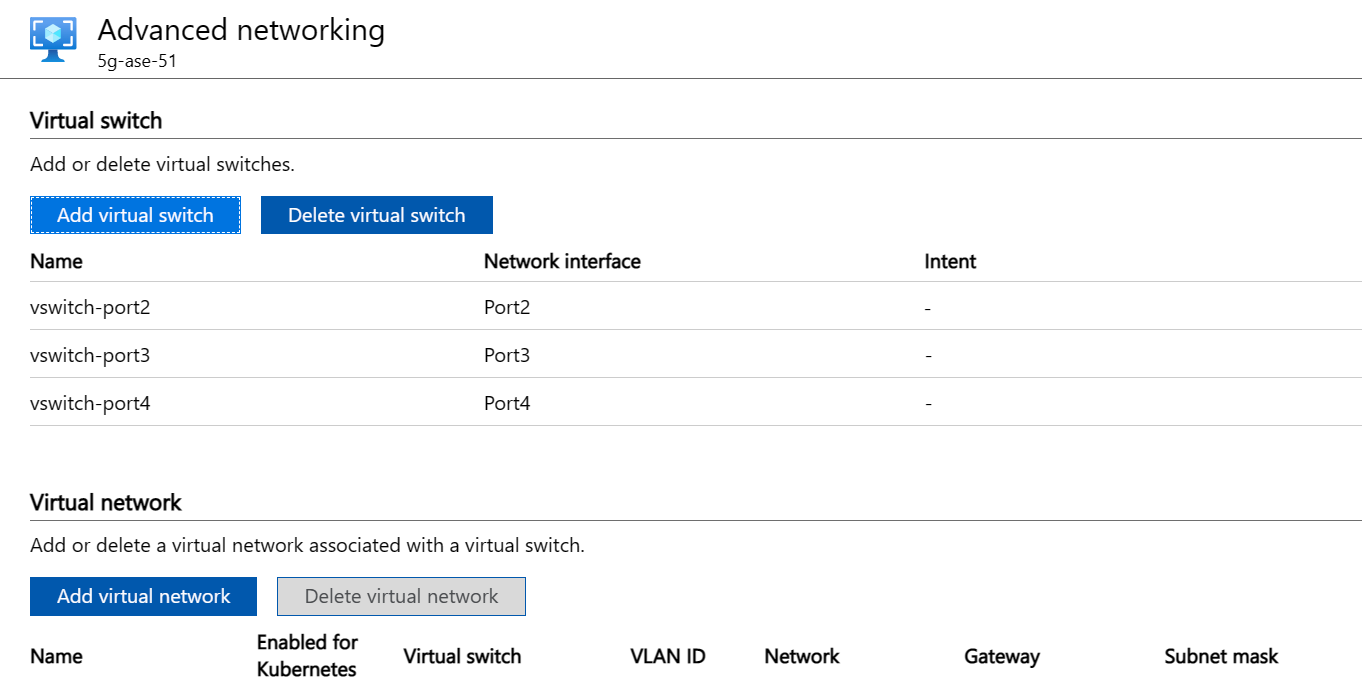

U moet nu virtuele switches en virtuele netwerken op deze switches configureren. U gebruikt de sectie Geavanceerd netwerken van de lokale gebruikersinterface van Azure Stack Edge om deze taak uit te voeren.

U kunt alle instellingen op deze pagina invoeren voordat u Toepassen onderaan selecteert om ze allemaal tegelijk toe te passen.

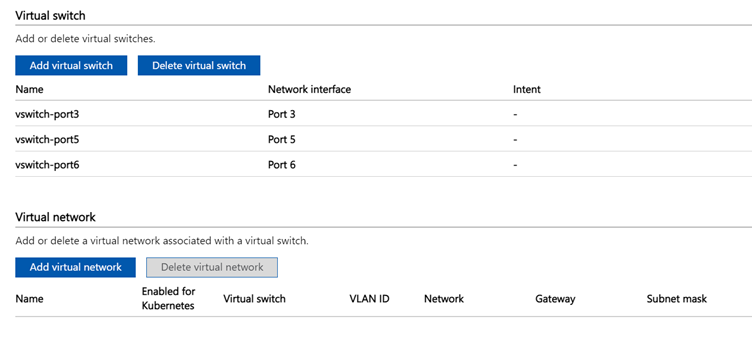

Configureer drie virtuele switches. Er moet vóór de volgende stap een virtuele switch zijn gekoppeld aan elke poort. De virtuele switches zijn mogelijk al aanwezig als u andere virtuele netwerkfuncties (VNF's) hebt ingesteld. Selecteer Virtuele switch toevoegen en vul het zijpaneel voor elke switch in voordat u Wijzigen selecteert om die configuratie op te slaan.

- Maak een virtuele switch op de poort waarvoor rekenkracht moet zijn ingeschakeld (de beheerpoort). U wordt aangeraden de indeling vswitch-portX te gebruiken, waarbij X het nummer van de poort is. Maak bijvoorbeeld vswitch-port2 op poort 2.

- Maak een virtuele switch op poort 3 met de naam vswitch-port3.

- Maak een virtuele switch op poort 4 met de naam vswitch-port4.

U ziet nu iets vergelijkbaars met de volgende afbeelding:

Configureer drie virtuele switches. Er moet vóór de volgende stap een virtuele switch zijn gekoppeld aan elke poort. De virtuele switches zijn mogelijk al aanwezig als u andere virtuele netwerkfuncties (VNF's) hebt ingesteld. Selecteer Virtuele switch toevoegen en vul het zijpaneel voor elke switch in voordat u Wijzigen selecteert om die configuratie op te slaan.

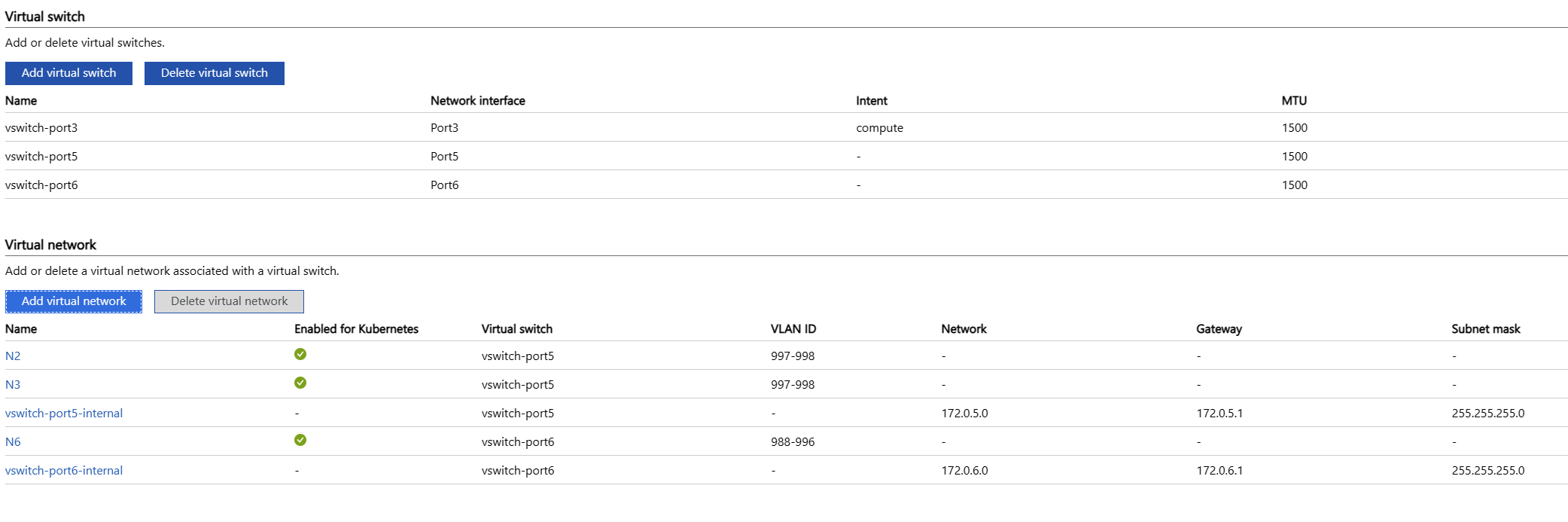

- Maak een virtuele switch op de poort waarvoor rekenkracht moet zijn ingeschakeld (de beheerpoort). U wordt aangeraden de indeling vswitch-portX te gebruiken, waarbij X het nummer van de poort is. Maak bijvoorbeeld vswitch-port3 op poort 3.

- Maak een virtuele switch op poort 5 met de naam vswitch-port5.

- Maak een virtuele switch op poort 6 met de naam vswitch-port6.

U ziet nu iets vergelijkbaars met de volgende afbeelding:

Maak virtuele netwerken die de volgende interfaces vertegenwoordigen (waarvoor u subnetten en IP-adressen hebt toegewezen in Subnetten en IP-adressen toewijzen):

- Toegangsinterface voor besturingsvlak

- Interface voor gebruikersvlaktoegang

- Gegevensinterface(s) van gebruikersvlak

U kunt deze netwerken zelf een naam geven, maar de naam moet overeenkomen met wat u configureert in Azure Portal bij het implementeren van Azure Private 5G Core. U kunt bijvoorbeeld de namen N2, N3 en maximaal tien N6-DNX gebruiken (waarbij X het DN-getal 1-10 is in een meerdere DN-implementatie; of alleen N6 voor één DN-implementatie). U kunt eventueel elk virtueel netwerk configureren met een VLAN-id (Virtual Local Area Network Identifier) om scheiding van verkeer op laag 2 mogelijk te maken. Het volgende voorbeeld is voor een 5G-implementatie met meerdere DN's zonder VLAN's.

- Voer de volgende procedure drie keer uit, plus één keer voor elk van de aanvullende gegevensnetwerken (in totaal twaalf keer als u de maximum tien gegevensnetwerken hebt):

Belangrijk

Als u poort 3 gebruikt voor gegevensnetwerken, wordt u aangeraden deze te gebruiken voor de laagste verwachte belasting.

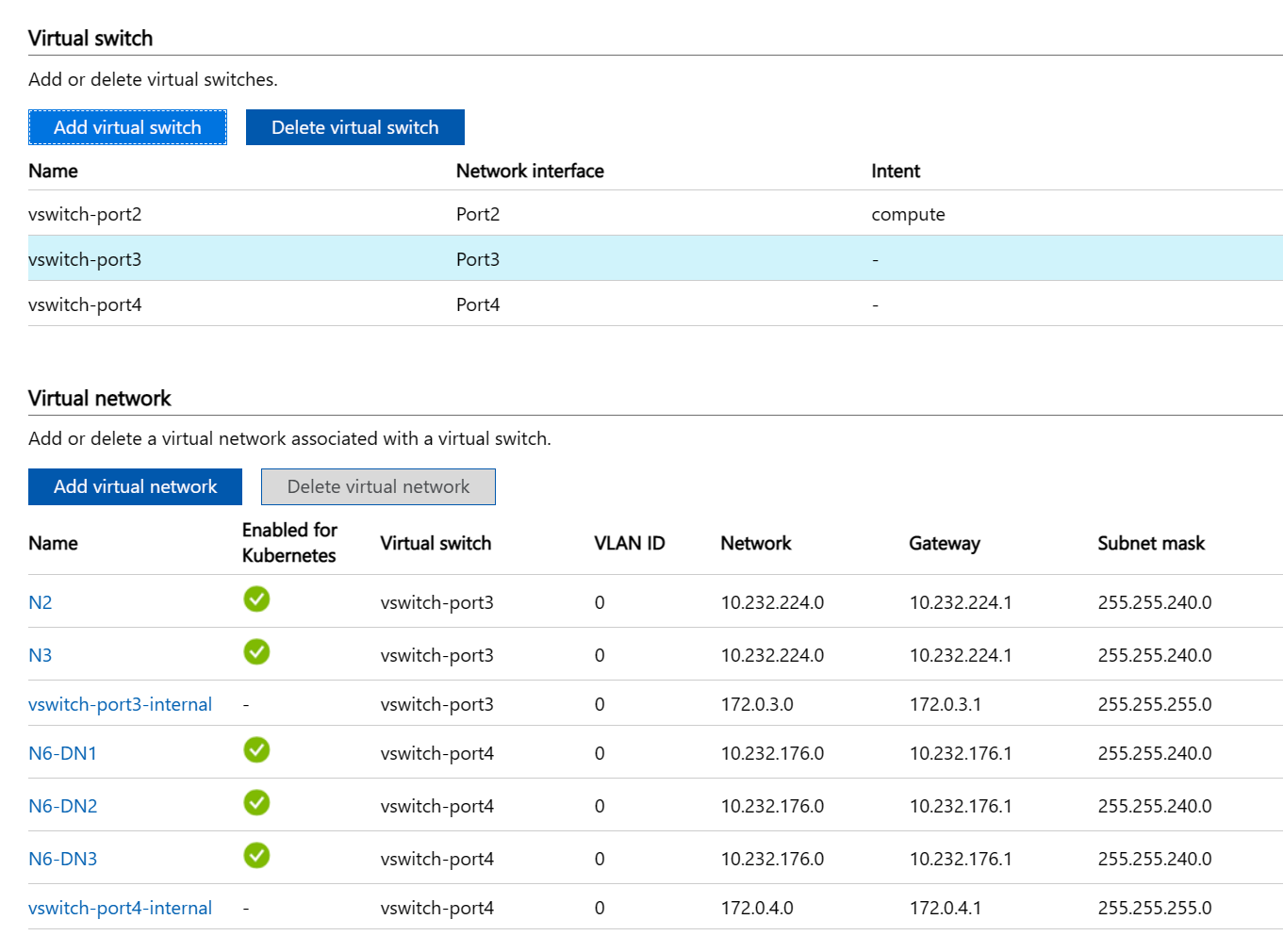

- Selecteer Virtueel netwerk toevoegen en vul het zijpaneel in:

- Virtuele switch: selecteer vswitch-port3 voor N2, N3 en maximaal vier DN's en selecteer vswitch-port4 voor maximaal zes DN's.

- Naam: N2, N3 of N6-DNX (waarbij X het DN-getal 1-10 is).

- VLAN: VLAN-id of 0 als u geen VLAN's gebruikt

- Netwerk en gateway: gebruik het juiste subnet en de juiste gateway voor het IP-adres dat is geconfigureerd op de ASE-poort (zelfs als de gateway niet is ingesteld op de ASE-poort zelf).

- Bijvoorbeeld 10.232.44.0/24 en 10.232.44.1

- Als het subnet geen standaardgateway heeft, gebruikt u een ander IP-adres in het subnet dat reageert op ARP-aanvragen (zoals een van de RAN-IP-adressen). Als er meer dan één gNB is verbonden via een switch, kiest u een van de IP-adressen voor de gateway.

- DNS-server en DNS-achtervoegsel moeten leeg blijven.

- Selecteer Wijzigen om de configuratie voor dit virtuele netwerk op te slaan.

- Selecteer Toepassen onder aan de pagina en wacht totdat de melding (een belpictogram) is toegepast om te bevestigen dat de instellingen zijn toegepast. Het toepassen van de instellingen duurt ongeveer 8 minuten. De pagina ziet er nu als volgt uit:

- Selecteer Virtueel netwerk toevoegen en vul het zijpaneel in:

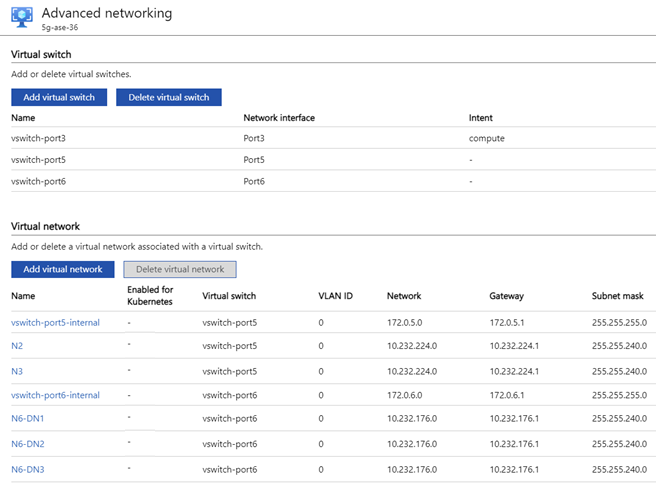

- Voer de volgende procedure drie keer uit, plus één keer voor elk van de aanvullende gegevensnetwerken (in totaal twaalf keer als u de maximum tien gegevensnetwerken hebt):

Belangrijk

Als u poort 5 gebruikt voor gegevensnetwerken, wordt u aangeraden deze te gebruiken voor de laagste verwachte belasting.

- Selecteer Virtueel netwerk toevoegen en vul het zijpaneel in:

- Virtuele switch: selecteer vswitch-port5 voor N2, N3 en maximaal vier DN's en selecteer vswitch-port6 voor maximaal zes DN's.

- Naam: N2, N3 of N6-DNX (waarbij X het DN-getal 1-10 is).

- VLAN: VLAN-id of 0 als u geen VLAN's gebruikt

- Netwerk en gateway: gebruik het juiste subnet en de juiste gateway voor het IP-adres dat is geconfigureerd op de ASE-poort (zelfs als de gateway niet is ingesteld op de ASE-poort zelf).

- Bijvoorbeeld 10.232.44.0/24 en 10.232.44.1

- Als het subnet geen standaardgateway heeft, gebruikt u een ander IP-adres in het subnet dat reageert op ARP-aanvragen (zoals een van de RAN-IP-adressen). Als er meer dan één gNB is verbonden via een switch, kiest u een van de IP-adressen voor de gateway.

- DNS-server en DNS-achtervoegsel moeten leeg blijven.

- Selecteer Wijzigen om de configuratie voor dit virtuele netwerk op te slaan.

- Selecteer Toepassen onder aan de pagina en wacht totdat de melding (een belpictogram) is toegepast om te bevestigen dat de instellingen zijn toegepast. Het toepassen van de instellingen duurt ongeveer 8 minuten. De pagina ziet er nu als volgt uit:

- Selecteer Virtueel netwerk toevoegen en vul het zijpaneel in:

Reken- en IP-adressen toevoegen

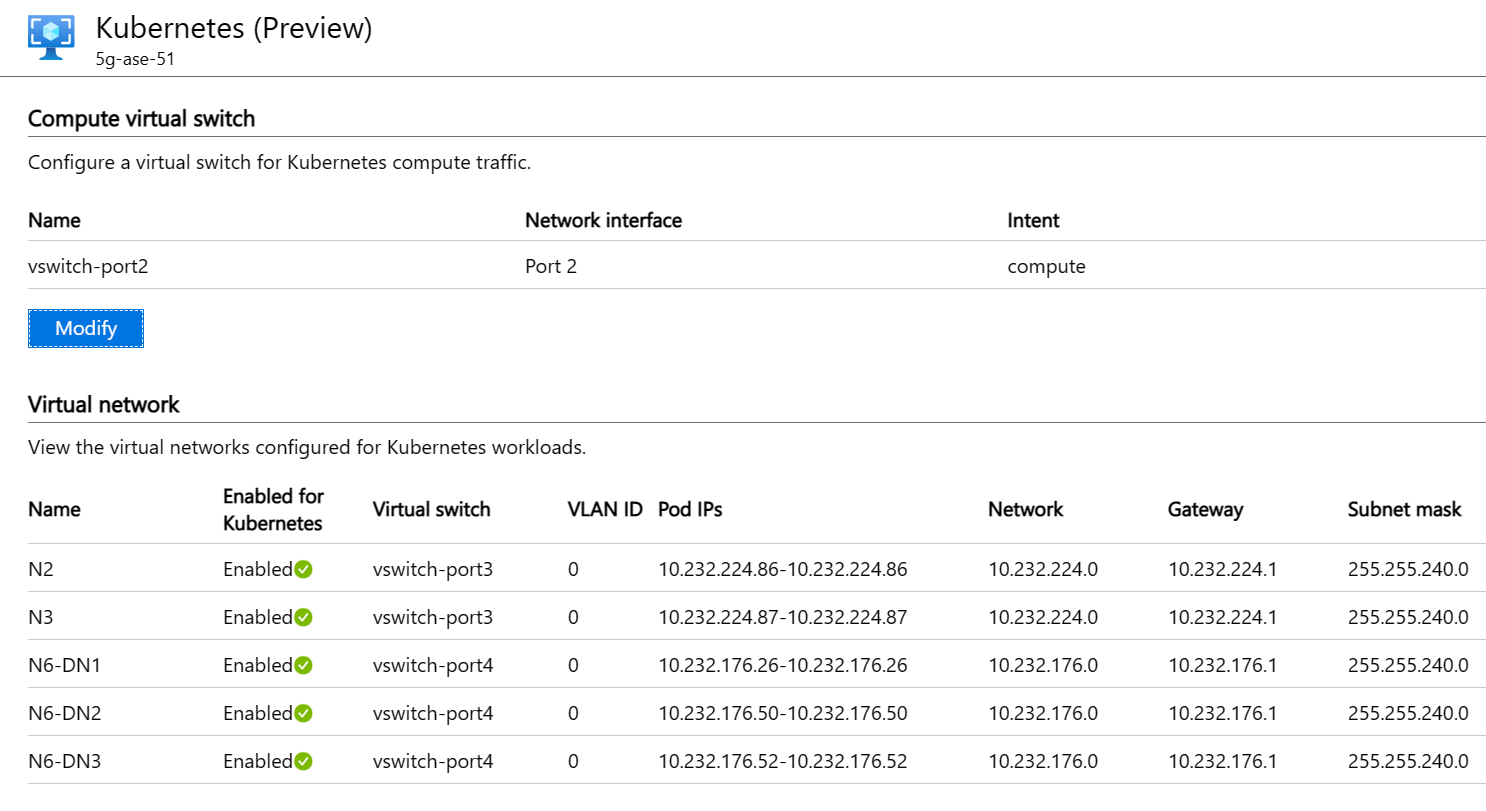

Ga in de lokale Gebruikersinterface van Azure Stack Edge naar de pagina Kubernetes (preview). U stelt alle configuratie in en past deze vervolgens eenmaal toe, net als in Geavanceerde netwerken instellen.

- Selecteer Wijzigen onder Virtuele rekenswitch.

- Selecteer de vswitch met rekenintentie (bijvoorbeeld vswitch-port2)

- Voer zes IP-adressen in een bereik in voor de IP-adressen van het knooppunt in het beheernetwerk.

- Voer één IP-adres in een bereik in voor het IP-adres van de service, ook in het beheernetwerk. Dit wordt gebruikt voor toegang tot lokale bewakingshulpprogramma's voor het pakketkernexemplaren.

- Selecteer Wijzigen onderaan het deelvenster om de configuratie op te slaan.

- Selecteer onder Virtueel netwerk een virtueel netwerk, van N2, N3, N6-DNX (waarbij X het DN-getal 1-10 is). In het zijpaneel:

- Schakel het virtuele netwerk voor Kubernetes in en voeg een groep IP-adressen toe.

- Voor een standaardimplementatie voegt u een bereik van één IP-adres toe voor het juiste adres (N2, N3 of N6-DNX, zoals eerder is verzameld). Bijvoorbeeld 10.10.10.20-10.10.10.20.

- Voor een ha-implementatie voegt u een bereik van twee IP-adressen toe voor elk virtueel netwerk, waarbij de IP-adressen van de N2- en N3-pod zich in het subnet voor lokale toegang bevinden en de IP-adressen van de N6-pod zich in het juiste subnet voor lokale gegevens bevinden.

- Herhaal dit voor elk van de virtuele netwerken N2, N3 en N6-DNX.

- Selecteer Wijzigen onderaan het deelvenster om de configuratie op te slaan.

- Selecteer Toepassen onder aan de pagina en wacht totdat de instellingen zijn toegepast. Het toepassen van de instellingen duurt ongeveer 5 minuten.

De pagina ziet er nu als volgt uit:

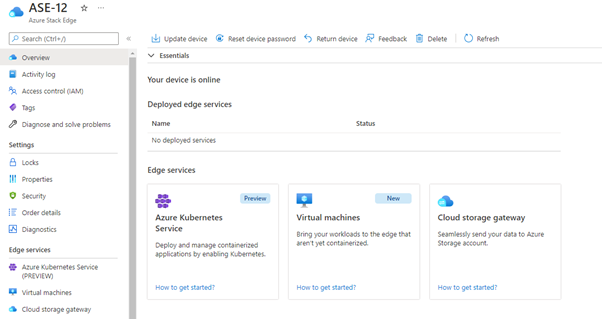

VM-beheer inschakelen op de ASE

- Open Azure Portal en ga naar de Azure Stack Edge-resource die is gemaakt in Azure Portal.

- Selecteer Edge-services.

- Selecteer Virtuele machines.

- Selecteer Inschakelen.

Het cluster starten en Arc instellen

Als u andere VM's uitvoert op uw Azure Stack Edge, raden we u aan deze nu te stoppen en opnieuw te starten zodra het cluster is geïmplementeerd. Voor het cluster is toegang vereist tot specifieke CPU-resources die vm's uitvoeren, mogelijk al worden gebruikt.

Open Azure Portal en ga naar de Azure Stack Edge-resource die is gemaakt in Azure Portal.

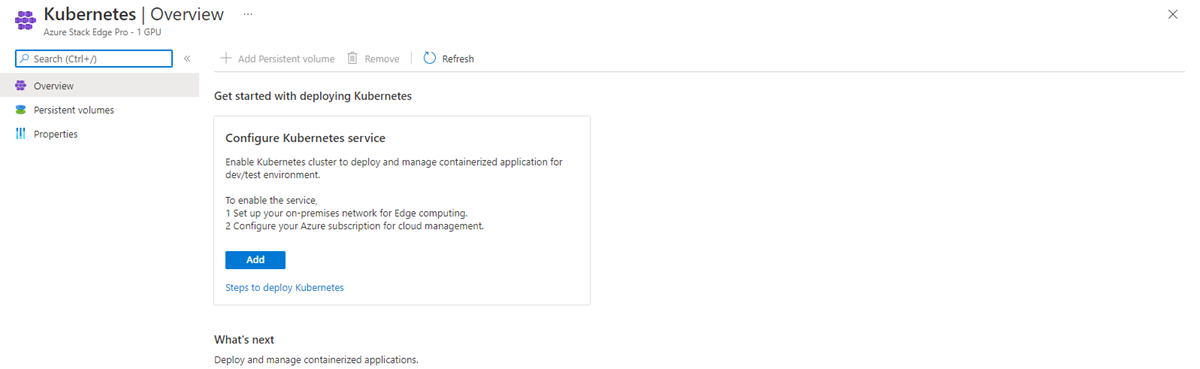

Als u het cluster wilt implementeren, selecteert u de Kubernetes-optie en selecteert u vervolgens de knop Toevoegen om het cluster te configureren.

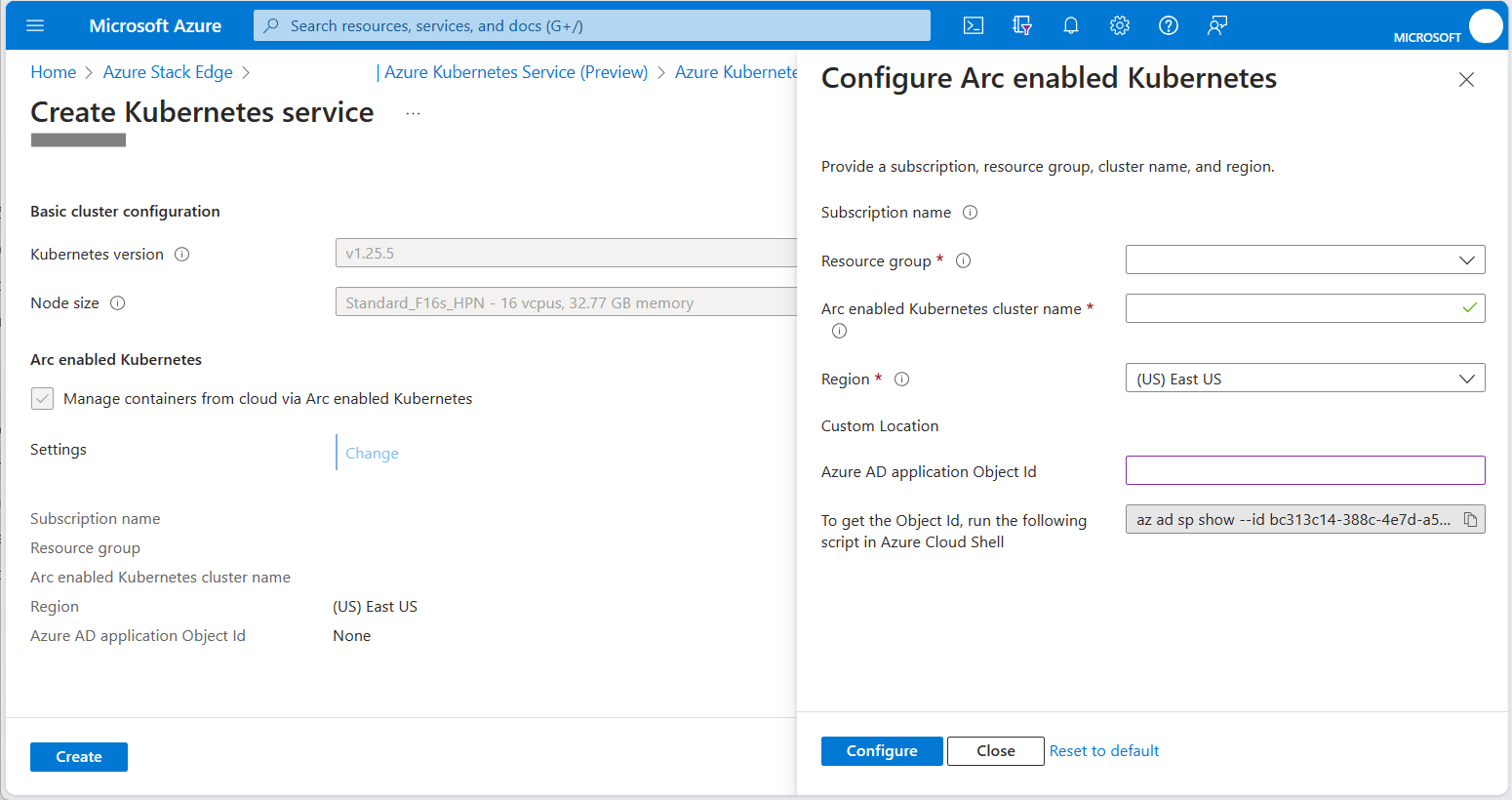

Selecteer Standard_F16s_HPN voor de grootte van het knooppunt.

Zorg ervoor dat het selectievakje Kubernetes met Arc is ingeschakeld.

Selecteer de koppeling Wijzigen en voer de Object-id (OID) van de Microsoft Entra-toepassing in voor de aangepaste locatie die u hebt verkregen uit De object-id (OID) ophalen.

De Kubernetes-service met Arc wordt automatisch gemaakt in dezelfde resourcegroep als uw Azure Stack Edge-resource . Als uw Azure Stack Edge-resourcegroep zich niet in een regio bevindt die Ondersteuning biedt voor Azure Private 5G Core, moet u de regio wijzigen.

Klik op Configureren om de configuratie toe te passen.

Controleer de velden Region en Microsoft Entra application Object Id (OID) met de juiste waarden en klik vervolgens op Maken.

Doorloop de aanwijzingen om de service in te stellen.

Het maken van het Kubernetes-cluster duurt ongeveer 20 minuten. Tijdens het maken wordt mogelijk een kritiek alarm weergegeven in de Azure Stack Edge-resource . Dit alarm wordt verwacht en moet na een paar minuten verdwijnen.

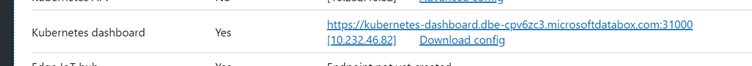

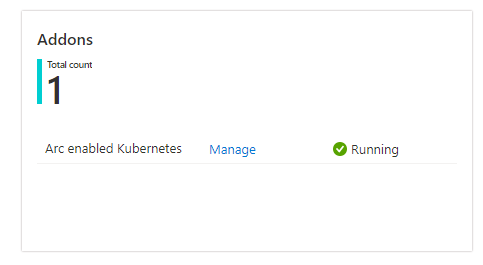

Na de implementatie moet in de portal worden weergegeven dat de Kubernetes-service wordt uitgevoerd op de overzichtspagina.

Kubectl-toegang instellen

U hebt kubectl-toegang nodig om te controleren of het cluster is geïmplementeerd. Voor alleen-lezen kubectl-toegang tot het cluster kunt u een kubeconfig-bestand downloaden vanuit de lokale ASE-gebruikersinterface. Selecteer onder Apparaat de optie Configuratie downloaden.

Het gedownloade bestand wordt config.json genoemd. Dit bestand is gemachtigd om pods te beschrijven en logboeken weer te geven, maar geen toegang te krijgen tot pods met kubectl exec.

Portaltoegang instellen

Open uw Azure Stack Edge-resource in Azure Portal. Ga naar het deelvenster Azure Kubernetes Service (weergegeven in Het cluster starten en Arc instellen) en selecteer de koppeling Beheren om het deelvenster Arc te openen.

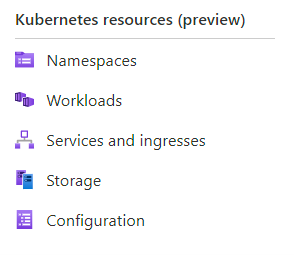

Verken het cluster met behulp van de opties in het menu Kubernetes-resources (preview):

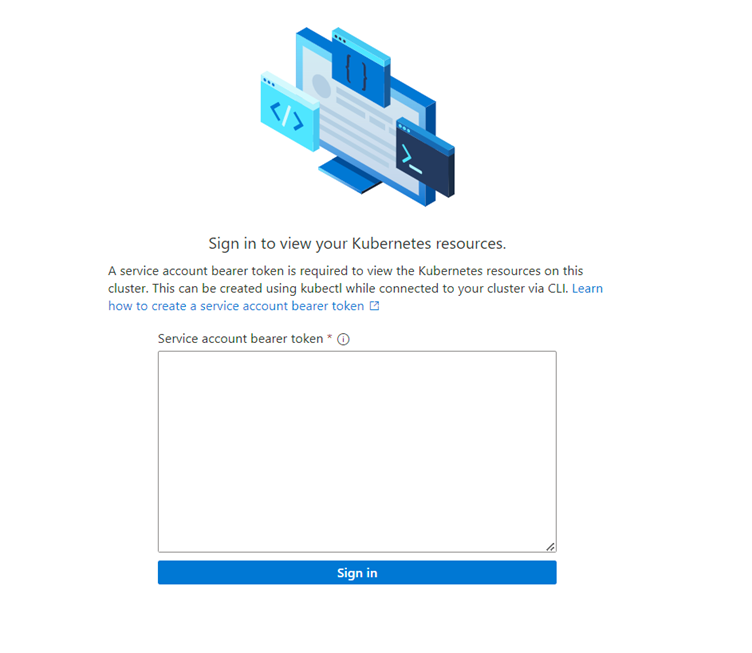

U krijgt in eerste instantie een aanmeldingsaanvraagvak te zien. Het token dat moet worden gebruikt voor het aanmelden, wordt verkregen uit het kubeconfig-bestand dat is opgehaald uit de lokale gebruikersinterface in Kubectl-toegang instellen. Er is een tekenreeks voorafgegaan door token: aan het einde van het kubeconfig-bestand . Kopieer deze tekenreeks naar het vak in de portal (zorg ervoor dat er geen regeleindetekens zijn gekopieerd) en selecteer Aanmelden.

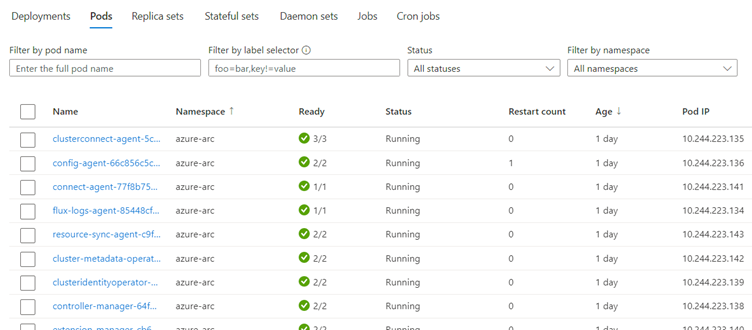

U kunt nu informatie bekijken over wat er op het cluster wordt uitgevoerd: het volgende is een voorbeeld in het deelvenster Workloads :

De clusterconfiguratie controleren

Controleer of het AKS-cluster correct is ingesteld door de volgende kubectl-opdrachten uit te voeren met behulp van de kubeconfig die is gedownload uit de gebruikersinterface in Kubectl-toegang instellen:

kubectl get nodes

Met deze opdracht moeten twee knooppunten worden geretourneerd, één knooppuntpool-aaa-bbb en één met de naam target-cluster-control-plane-ccc.

Als u alle actieve pods wilt weergeven, voert u het volgende uit:

kubectl get pods -A

Daarnaast moet uw AKS-cluster nu zichtbaar zijn vanuit uw Azure Stack Edge-resource in de portal.

Variabelen verzamelen voor de Kubernetes-extensies

Verzamel elk van de waarden in de onderstaande tabel.

| Weergegeven als | Variabelenaam |

|---|---|

| De id van het Azure-abonnement waarin de Azure-resources worden geïmplementeerd. | SUBSCRIPTION_ID |

| De naam van de resourcegroep waarin het AKS-cluster is geïmplementeerd. U vindt dit met behulp van de knop Beheren in het deelvenster Azure Kubernetes Service van Azure Portal. | RESOURCE_GROUP_NAME |

| De naam van de AKS-clusterresource. U vindt dit met behulp van de knop Beheren in het deelvenster Azure Kubernetes Service van Azure Portal. | RESOURCE_NAME |

| De regio waarin de Azure-resources worden geïmplementeerd. Dit moet overeenkomen met de regio waarin het mobiele netwerk wordt geïmplementeerd. Dit moet een van de regio's zijn die worden ondersteund door AP5GC. Deze waarde moet de codenaam van de regio zijn. |

LOCATIE |

| De naam van de aangepaste locatieresource die moet worden gemaakt voor het AKS-cluster. Deze waarde moet beginnen en eindigen met alfanumerieke tekens en mag alleen alfanumerieke tekens bevatten, - of .. |

CUSTOM_LOCATION |

Kubernetes-extensies installeren

Voor het privénetwerk van Azure 5G Core is een aangepaste locatie en specifieke Kubernetes-extensies vereist die u moet configureren met behulp van de Azure CLI in Azure Cloud Shell.

Meld u aan bij de Azure CLI met behulp van Azure Cloud Shell en selecteer Bash in de vervolgkeuzelijst.

Stel de volgende omgevingsvariabelen in met behulp van de vereiste waarden voor uw implementatie:

SUBSCRIPTION_ID=<subscription ID> RESOURCE_GROUP_NAME=<resource group name> LOCATION=<deployment region, for example eastus> CUSTOM_LOCATION=<custom location for the AKS cluster> ARC_CLUSTER_RESOURCE_NAME=<resource name> TEMP_FILE=./tmpfileBereid uw shell-omgeving voor:

az account set --subscription "$SUBSCRIPTION_ID" az extension add --upgrade --name k8s-extension az extension add --upgrade --name customlocationMaak de Kubernetes-extensie netwerkfunctieoperator:

cat > $TEMP_FILE <<EOF { "helm.versions": "v3", "Microsoft.CustomLocation.ServiceAccount": "azurehybridnetwork-networkfunction-operator", "meta.helm.sh/release-name": "networkfunction-operator", "meta.helm.sh/release-namespace": "azurehybridnetwork", "app.kubernetes.io/managed-by": "helm", "helm.release-name": "networkfunction-operator", "helm.release-namespace": "azurehybridnetwork", "managed-by": "helm" } EOFaz k8s-extension create \ --name networkfunction-operator \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.HybridNetwork" \ --auto-upgrade-minor-version "true" \ --scope cluster \ --release-namespace azurehybridnetwork \ --release-train preview \ --config-settings-file $TEMP_FILEMaak de Kubernetes-extensie Packet Core Monitor:

az k8s-extension create \ --name packet-core-monitor \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.MobileNetwork.PacketCoreMonitor" \ --release-train stable \ --auto-upgrade trueMaak de aangepaste locatie:

az customlocation create \ -n "$CUSTOM_LOCATION" \ -g "$RESOURCE_GROUP_NAME" \ --location "$LOCATION" \ --namespace azurehybridnetwork \ --host-resource-id "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME" \ --cluster-extension-ids "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME/providers/Microsoft.KubernetesConfiguration/extensions/networkfunction-operator"

U ziet nu dat de nieuwe aangepaste locatie zichtbaar is als een resource in Azure Portal binnen de opgegeven resourcegroep. Met behulp van de kubectl get pods -A opdracht (met toegang tot uw kubeconfig-bestand ) moeten ook nieuwe pods worden weergegeven die overeenkomen met de extensies die zijn geïnstalleerd. Er moet één pod in de naamruimte azurehybridnetwork en één in de naamruimte packet-core-monitor staan.

Terugdraaiactie

Als u een fout hebt gemaakt in de Azure Stack Edge-configuratie, kunt u de portal gebruiken om het AKS-cluster te verwijderen (zie Azure Kubernetes-service implementeren in Azure Stack Edge). Vervolgens kunt u de instellingen wijzigen via de lokale gebruikersinterface.

U kunt ook een volledige reset uitvoeren met behulp van de blade Apparaat opnieuw instellen in de lokale gebruikersinterface (zie Azure Stack Edge-apparaat opnieuw instellen en opnieuw activeren) en start deze procedure opnieuw. In dit geval moet u ook alle gekoppelde resources verwijderen die in De Azure-portal worden achtergelaten nadat u het opnieuw instellen van Azure Stack Edge hebt voltooid. Dit omvat enkele of alle volgende, afhankelijk van de mate waarin u het proces doorloopt:

- Azure Stack Edge-resource

- Automatisch gegenereerde KeyVault die is gekoppeld aan de Azure Stack Edge-resource

- Automatisch gegenereerd StorageAccount dat is gekoppeld aan de Azure Stack Edge-resource

- Azure Kubernetes-cluster (indien gemaakt)

- Aangepaste locatie (indien gemaakt)

ASE-configuratie wijzigen na implementatie

Mogelijk moet u de ASE-configuratie bijwerken nadat u de pakketkern hebt geïmplementeerd, bijvoorbeeld om een gekoppeld gegevensnetwerk toe te voegen of te verwijderen of om een IP-adres te wijzigen. Als u de ASE-configuratie wilt wijzigen, vernietigt u de aangepaste locatie en Azure Kubernetes Service-resources , voert u uw ASE-configuratiewijzigingen aan en maakt u deze resources opnieuw. Hierdoor kunt u de pakketkern tijdelijk loskoppelen in plaats van deze te vernietigen en opnieuw te maken, waardoor de benodigde herconfiguratie wordt geminimaliseerd. Mogelijk moet u ook gelijkwaardige wijzigingen aanbrengen in de configuratie van de pakketkern.

Let op

Uw pakketkern is tijdens deze procedure niet beschikbaar. Als u wijzigingen aanbrengt in een gezond pakketkernexemplaren, raden we u aan deze procedure uit te voeren tijdens een onderhoudsvenster om de impact op uw service te minimaliseren.

- Navigeer naar het overzicht van de resourcegroep in Azure Portal (voor de resourcegroep met de pakketkern). Selecteer de pakketkernvlakresource en selecteer Pakketkern wijzigen. Stel aangepaste Azure Arc-locatie in op Geen en selecteer Wijzigen.

- Navigeer naar de resourcegroep met de resource voor aangepaste locatie . Schakel het selectievakje in voor de resource aangepaste locatie en selecteer Verwijderen. Bevestig de verwijdering.

- Navigeer naar de Azure Stack Edge-resource en verwijder alle configuraties voor de Azure Kubernetes Service.

- Open de lokale ASE-gebruikersinterface en werk de configuratie indien nodig bij.

- Maak het Kubernetes-cluster opnieuw. Zie Het cluster starten en Arc instellen.

- Maak de resource voor de aangepaste locatie opnieuw. Selecteer de pakketkernvlakresource en selecteer Een aangepaste locatie configureren.

Uw pakketkern moet nu in service zijn met de bijgewerkte ASE-configuratie. Zie Een pakketkernexemplaren wijzigen om de configuratie van de pakketkern bij te werken.

Volgende stappen

Uw Azure Stack Edge-apparaat is nu gereed voor Azure Private 5G Core. Voor een ha-implementatie moet u ook uw routers configureren. Anders is de volgende stap het verzamelen van de informatie die u nodig hebt om uw privénetwerk te implementeren.