Ontwerpvereisten voor privé mobiel netwerk

Dit artikel helpt u bij het ontwerpen en voorbereiden van het implementeren van een privé 4G- of 5G-netwerk op basis van Azure Private 5G Core (AP5GC). Het is erop gericht om inzicht te krijgen in de wijze waarop deze netwerken worden opgebouwd en de beslissingen die u moet nemen tijdens het plannen van uw netwerk.

Azure Private MEC en Azure Private 5G Core

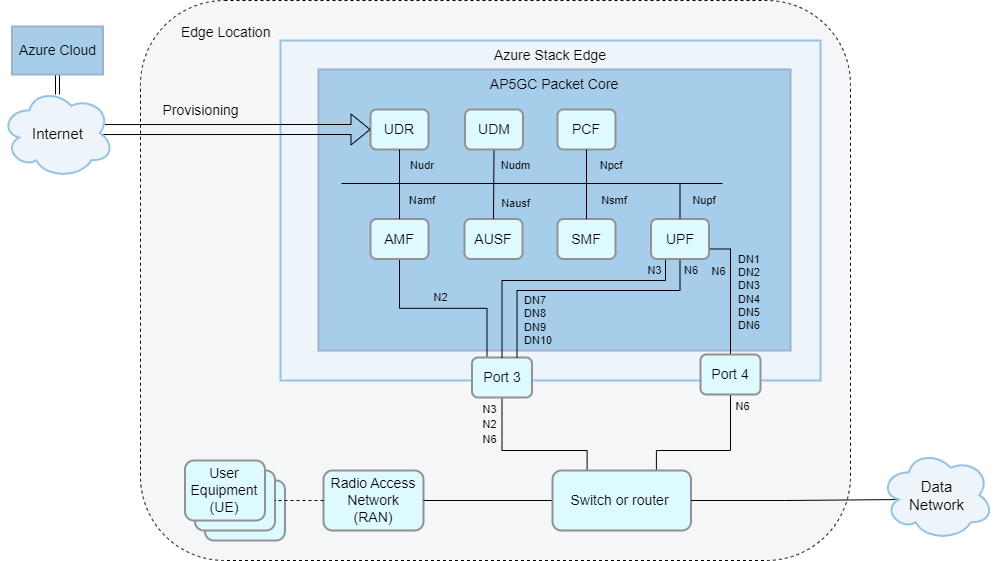

Azure Multi-Access Edge Compute (MEC) is een oplossing waarmee Microsoft-services voor reken-, netwerk- en toepassingsservices worden gecombineerd tot een implementatie op enterprise-locatie (de rand). Deze edge-implementaties worden centraal beheerd vanuit de cloud. Azure Private 5G Core is een Azure-service binnen Azure Private Multi-Access Edge Compute (MEC) die 4G- en 5G-kernnetwerkfuncties biedt aan de rand van het bedrijf. Op de bedrijfsrandsite worden apparaten gekoppeld via een mobiel radiotoegangsnetwerk (RAN) en zijn ze verbonden via de Azure Private 5G Core-service voor upstream-netwerken, toepassingen en resources. Optioneel kunnen apparaten gebruikmaken van de lokale rekencapaciteit van Azure Private MEC om gegevensstromen met een zeer lage latentie te verwerken, allemaal onder controle van de onderneming.

Vereisten voor een particulier mobiel netwerk

De volgende mogelijkheden moeten aanwezig zijn om gebruikersapparatuur (UE's) te kunnen koppelen aan een particulier mobiel netwerk:

- De UE moet compatibel zijn met het protocol en de draadloze spectrumband die wordt gebruikt door het radiotoegangsnetwerk (RAN).

- De UE moet een abonneeidentiteitsmodule (SIM) bevatten. De SIM is een cryptografisch element waarin de identiteit van het apparaat wordt opgeslagen.

- Er moet een RAN zijn, het verzenden en ontvangen van het mobiele signaal, naar alle onderdelen van de bedrijfssite die UE's nodig hebben.

- Er moet een pakketkernexemplaren zijn verbonden met de RAN en met een upstream-netwerk. De pakketkern is verantwoordelijk voor het verifiëren van de VM's van de UE wanneer ze verbinding maken via de RAN en de service aanvragen vanuit het netwerk. Het past beleid toe op de resulterende gegevensstromen van en naar de UE's; Bijvoorbeeld om een kwaliteit van de service in te stellen.

- De infrastructuur van het RAN-, pakketkern- en upstreamnetwerk moet worden verbonden via Ethernet, zodat ze IP-verkeer aan elkaar kunnen doorgeven.

- De site die als host fungeert voor de pakketkern moet een continue, snelle verbinding met internet (minimaal 100 Mbps) hebben om servicebeheer, telemetrie, diagnostische gegevens en upgrades mogelijk te maken.

Een privé mobiel netwerk ontwerpen

In de volgende secties worden elementen van het netwerk beschreven die u moet overwegen en de ontwerpbeslissingen die u moet nemen ter voorbereiding op de implementatie van het netwerk.

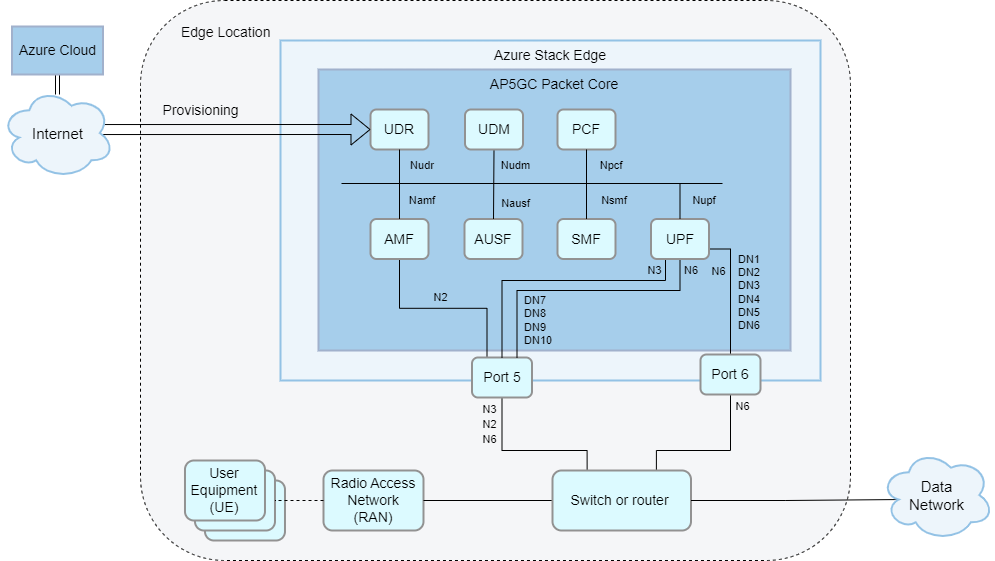

Topologie

Het ontwerpen en implementeren van uw lokale netwerk is een fundamenteel onderdeel van uw AP5GC-implementatie. U moet beslissingen nemen over het ontwerpen van netwerken om uw AP5GC-pakketkern en eventuele andere edge-workloads te ondersteunen. In deze sectie worden enkele beslissingen beschreven die u moet overwegen bij het ontwerpen van uw netwerk en enkele voorbeeldnetwerktopologieën biedt. In het volgende diagram ziet u een basisnetwerktopologie.

Ontwerpoverwegingen

Bij implementatie op AZURE Stack Edge Pro GPU (ASE) gebruikt AP5GC fysieke poort 5 voor toegangssignaal en -gegevens (5G N2- en N3-referentiepunten/4G S1- en S1-U-referentiepunten) en poort 6 voor kerngegevens (5G N6/4G SGi-referentiepunten). Als er meer dan zes gegevensnetwerken zijn geconfigureerd, wordt poort 5 ook gebruikt voor kerngegevens.

AP5GC ondersteunt implementaties met of zonder laag 3-routers op poort 5 en 6. Dit is handig voor het vermijden van extra hardware op kleinere randsites.

- Het is mogelijk om ASE-poort 5 rechtstreeks te verbinden met RAN-knooppunten (back-to-back) of via een laag 2-switch. Wanneer u deze topologie gebruikt, moet u het eNodeB/gNodeB-adres configureren als de standaardgateway op de ASE-netwerkinterface.

- Op dezelfde manier is het mogelijk om ASE-poort 6 te verbinden met uw kernnetwerk via een laag 2-switch. Wanneer u deze topologie gebruikt, moet u een toepassing of een willekeurig adres instellen op het subnet als gateway aan de ASE-zijde.

- U kunt deze methoden ook combineren. U kunt bijvoorbeeld een router op ASE-poort 6 gebruiken met een plat laag 2-netwerk op ASE-poort 5. Als een laag 3-router aanwezig is in het lokale netwerk, moet u deze zo configureren dat deze overeenkomt met de configuratie van de ASE.

Bij implementatie op Azure Stack Edge 2 (ASE 2) gebruikt AP5GC fysieke poort 3 voor toegangssignaal en -gegevens (5G N2- en N3-referentiepunten/4G S1- en S1-U-referentiepunten) en poort 4 voor kerngegevens (5G N6/4G SGi-referentiepunten). Als er meer dan zes gegevensnetwerken zijn geconfigureerd, wordt poort 3 ook gebruikt voor kerngegevens.

AP5GC ondersteunt implementaties met of zonder laag 3-routers op poort 3 en 4. Dit is handig voor het vermijden van extra hardware op kleinere randsites.

- Het is mogelijk om ASE-poort 3 rechtstreeks (back-to-back) of via een laag 2-switch te verbinden met RAN-knooppunten. Wanneer u deze topologie gebruikt, moet u het eNodeB/gNodeB-adres configureren als de standaardgateway op de ASE-netwerkinterface.

- Op dezelfde manier is het mogelijk om ASE-poort 4 te verbinden met uw kernnetwerk via een laag 2-switch. Wanneer u deze topologie gebruikt, moet u een toepassing of een willekeurig adres instellen op het subnet als gateway aan de ASE-zijde.

- U kunt deze methoden ook combineren. U kunt bijvoorbeeld een router op ASE-poort 4 gebruiken met een plat laag 2-netwerk op ASE-poort 3. Als een laag 3-router aanwezig is in het lokale netwerk, moet u deze zo configureren dat deze overeenkomt met de configuratie van de ASE.

Tenzij voor uw pakketkern NAT (Network Address Translation) is ingeschakeld, moet een lokaal netwerkapparaat op laag 3 worden geconfigureerd met statische routes naar de UE-IP-adresgroepen via het juiste N6 IP-adres voor het bijbehorende gekoppelde gegevensnetwerk.

Voorbeeld van netwerktopologieën

Er zijn meerdere manieren om uw netwerk in te stellen voor gebruik met AP5GC. De exacte configuratie is afhankelijk van uw behoeften en hardware. Deze sectie bevat enkele voorbeeldnetwerktopologieën op ASE Pro GPU-hardware.

Layer 3-netwerk met N6 Network Address Translation (NAT)

Deze netwerktopologie heeft uw ASE verbonden met een laag 2-apparaat dat connectiviteit biedt met de kern van het mobiele netwerk en gateways (routers die uw ASE verbinden met respectievelijk uw gegevens en toegang tot netwerken). Deze topologie ondersteunt maximaal zes gegevensnetwerken. Deze oplossing wordt vaak gebruikt omdat het routering van laag 3 vereenvoudigt.

Layer 3-netwerk zonder Network Address Translation (NAT)

Deze netwerktopologie is een vergelijkbare oplossing, maar UE IP-adresbereiken moeten worden geconfigureerd als statische routes in de gegevensnetwerkrouter met het N6 NAT IP-adres als het volgende hopadres. Net als bij de vorige oplossing ondersteunt deze topologie maximaal zes gegevensnetwerken.

Plat laag 2-netwerk

De pakketkern vereist geen laag 3-routers of routerachtige functionaliteit. Een alternatieve topologie kan het gebruik van gatewayrouters van laag 3 volledig afgoden en in plaats daarvan een laag 2-netwerk maken waarin de ASE zich in hetzelfde subnet bevindt als de gegevens en toegangsnetwerken. Deze netwerktopologie kan een goedkoper alternatief zijn wanneer u geen laag 3-routering nodig hebt. Hiervoor moet NETWORK Address Port Translation (NAPT) zijn ingeschakeld op de pakketkern.

Laag 3-netwerk met meerdere gegevensnetwerken

- AP5GC kan maximaal tien gekoppelde gegevensnetwerken ondersteunen, elk met een eigen configuratie voor Domain Name System (DNS), UE IP-adresgroepen, N6 IP-configuratie en NAT. De operator kan UE's inrichten als geabonneerd in een of meer gegevensnetwerken en gegevensnetwerkspecifieke beleid en QoS-configuratie (Quality of Service) toepassen.

- Voor deze topologie moet de N6-interface worden gesplitst in één subnet voor elk gegevensnetwerk of één subnet voor alle gegevensnetwerken. Deze optie vereist daarom zorgvuldige planning en configuratie om overlappende IP-adresbereiken van het gegevensnetwerk of UE-IP-bereiken te voorkomen.

Laag 3-netwerk met VLAN en fysieke toegang/kernscheiding

- U kunt ASE-verkeer ook scheiden in VLAN's, ongeacht of u ervoor kiest om laag 3-gateways aan uw netwerk toe te voegen. Er zijn meerdere voordelen voor het segmenteren van verkeer in afzonderlijke VLAN's, waaronder flexibeler netwerkbeheer en verbeterde beveiliging.

- U kunt bijvoorbeeld afzonderlijke VLAN's configureren voor beheer, toegang en gegevensverkeer of een afzonderlijk VLAN voor elk gekoppeld gegevensnetwerk.

- VLAN's moeten worden geconfigureerd op de lokale netwerkapparatuur van laag 2 of laag 3. Meerdere VLAN's worden uitgevoerd op één koppeling van ASE-poort 5 (toegangsnetwerk) en/of 6 (kernnetwerk), dus u moet elk van deze koppelingen configureren als een VLAN-trunk.

Laag 3-netwerk met 7-10 gegevensnetwerken

- Als u meer dan zes VLAN-gescheiden gegevensnetwerken wilt implementeren, moeten de aanvullende (maximaal vier) gegevensnetwerken worden geïmplementeerd op ASE-poort 5. Hiervoor is één gedeelde switch of router vereist die zowel toegangs- als kernverkeer heeft. VLAN-tags kunnen worden toegewezen aan N2, N3 en elk van de N6-gegevensnetwerken.

- Er kunnen niet meer dan zes gegevensnetwerken op dezelfde poort worden geconfigureerd.

- Voor optimale prestaties moeten de gegevensnetwerken met de hoogst verwachte belasting worden geconfigureerd op poort 6.

Er zijn meerdere manieren om uw netwerk in te stellen voor gebruik met AP5GC. De exacte configuratie is afhankelijk van uw behoeften en hardware. Deze sectie bevat enkele voorbeeldnetwerktopologieën op ASE Pro 2-hardware.

Layer 3-netwerk met N6 Network Address Translation (NAT)

Deze netwerktopologie heeft uw ASE verbonden met een laag 2-apparaat dat connectiviteit biedt met de kern van het mobiele netwerk en gateways (routers die uw ASE verbinden met respectievelijk uw gegevens en toegang tot netwerken). Deze topologie ondersteunt maximaal zes gegevensnetwerken. Deze oplossing wordt vaak gebruikt omdat het routering van laag 3 vereenvoudigt.

Layer 3-netwerk zonder Network Address Translation (NAT)

Deze netwerktopologie is een vergelijkbare oplossing, maar UE IP-adresbereiken moeten worden geconfigureerd als statische routes in de gegevensnetwerkrouter met het N6 NAT IP-adres als het volgende hopadres. Net als bij de vorige oplossing ondersteunt deze topologie maximaal zes gegevensnetwerken.

Plat laag 2-netwerk

De pakketkern vereist geen laag 3-routers of routerachtige functionaliteit. Een alternatieve topologie kan het gebruik van gatewayrouters van laag 3 volledig afgoden en in plaats daarvan een laag 2-netwerk maken waarin de ASE zich in hetzelfde subnet bevindt als de gegevens en toegangsnetwerken. Deze netwerktopologie kan een goedkoper alternatief zijn wanneer u geen laag 3-routering nodig hebt. Hiervoor moet NETWORK Address Port Translation (NAPT) zijn ingeschakeld op de pakketkern.

Laag 3-netwerk met meerdere gegevensnetwerken

- AP5GC kan maximaal tien gekoppelde gegevensnetwerken ondersteunen, elk met een eigen configuratie voor Domain Name System (DNS), UE IP-adresgroepen, N6 IP-configuratie en NAT. De operator kan UE's inrichten als geabonneerd in een of meer gegevensnetwerken en gegevensnetwerkspecifieke beleid en QoS-configuratie (Quality of Service) toepassen.

- Voor deze topologie moet de N6-interface worden gesplitst in één subnet voor elk gegevensnetwerk of één subnet voor alle gegevensnetwerken. Deze optie vereist daarom zorgvuldige planning en configuratie om overlappende IP-adresbereiken van het gegevensnetwerk of UE-IP-bereiken te voorkomen.

Laag 3-netwerk met VLAN en fysieke toegang/kernscheiding

- U kunt ASE-verkeer ook scheiden in VLAN's, ongeacht of u ervoor kiest om laag 3-gateways aan uw netwerk toe te voegen. Er zijn meerdere voordelen voor het segmenteren van verkeer in afzonderlijke VLAN's, waaronder flexibeler netwerkbeheer en verbeterde beveiliging.

- U kunt bijvoorbeeld afzonderlijke VLAN's configureren voor beheer, toegang en gegevensverkeer of een afzonderlijk VLAN voor elk gekoppeld gegevensnetwerk.

- VLAN's moeten worden geconfigureerd op de lokale netwerkapparatuur van laag 2 of laag 3. Meerdere VLAN's worden uitgevoerd op één koppeling van ASE-poort 3 (toegangsnetwerk) en/of 4 (kernnetwerk), dus u moet elk van deze koppelingen configureren als een VLAN-trunk.

Laag 3-netwerk met 7-10 gegevensnetwerken

- Als u meer dan zes VLAN-gescheiden gegevensnetwerken wilt implementeren, moeten de aanvullende (maximaal vier) gegevensnetwerken worden geïmplementeerd op ASE-poort 3. Hiervoor is één gedeelde switch of router vereist die zowel toegangs- als kernverkeer heeft. VLAN-tags kunnen worden toegewezen aan N2, N3 en elk van de N6-gegevensnetwerken.

- Er kunnen niet meer dan zes gegevensnetwerken op dezelfde poort worden geconfigureerd.

- Voor optimale prestaties moeten de gegevensnetwerken met de hoogst verwachte belasting worden geconfigureerd op poort 4.

Subnetten en IP-adressen

Mogelijk hebt u bestaande IP-netwerken op de bedrijfssite waarmee het particuliere mobiele netwerk moet worden geïntegreerd. Dit kan bijvoorbeeld betekenen:

- Ip-subnetten en IP-adressen selecteren voor AP5GC die overeenkomen met bestaande subnetten zonder conflicterende adressen.

- Het nieuwe netwerk scheiden via IP-routers of het gebruik van de privé-RFC 1918-adresruimte voor subnetten.

- Een groep IP-adressen specifiek toewijzen voor gebruik door UE's wanneer deze aan het netwerk worden gekoppeld.

- Met behulp van Network Address Port Translation (NAPT), hetzij op de pakketkern zelf of op een upstream-netwerkapparaat, zoals een randrouter.

- Optimaliseer het netwerk voor prestaties door een maximale transmissie-eenheid (MTU) te kiezen die fragmentatie minimaliseert.

U moet de IPv4-subnetten documenteren die worden gebruikt voor de implementatie en akkoord gaan met de IP-adressen die moeten worden gebruikt voor elk element in de oplossing en op de IP-adressen die worden toegewezen aan UE's wanneer ze worden gekoppeld. U moet routers en firewalls op de bedrijfssite implementeren (of configureren) om verkeer toe te laten. U moet ook ermee akkoord gaan hoe en waar in het netwerk eventuele NAPT- of MTU-wijzigingen vereist zijn en de bijbehorende router-/firewallconfiguratie plannen. Zie De vereiste taken voor het implementeren van een privé mobiel netwerk voltooien voor meer informatie.

Hoge beschikbaarheid (HA)

U kunt optioneel Azure Private 5G Core implementeren als een hoge beschikbaarheidsservice (HA) op een paar Azure Stack Edge-apparaten (ASE). Hiervoor is een gatewayrouter vereist (strikt een apparaat dat geschikt is voor Laag 3: een router of een L3-switch (router/switch hybride)) tussen het ASE-cluster en:

- de RAN-apparatuur in het toegangsnetwerk.

- het gegevensnetwerk(en).

Zie De vereiste taken voor het implementeren van een privé mobiel netwerk voltooien voor meer informatie.

Netwerktoegang

Uw ontwerp moet de regels van de onderneming weerspiegelen over welke netwerken en assets bereikbaar moeten zijn door de RAN en UEs in het privénetwerk van 5G. Ze kunnen bijvoorbeeld toegang krijgen tot lokaal Domain Name System (DNS), Dynamic Host Configuration Protocol (DHCP), internet of Azure, maar niet tot een local area network (LAN). Mogelijk moet u externe toegang tot het netwerk regelen, zodat u problemen kunt oplossen zonder dat een sitebezoek is vereist. U moet ook overwegen hoe de bedrijfssite wordt verbonden met upstreamnetwerken, zoals Azure voor beheer en/of voor toegang tot andere resources en toepassingen buiten de bedrijfssite.

U moet akkoord gaan met het ondernemingsteam welke IP-subnetten en adressen met elkaar mogen communiceren. Maak vervolgens een routeringsplan en/of ACL-configuratie (Access Control List) waarmee deze overeenkomst wordt geïmplementeerd op de lokale IP-infrastructuur. U kunt ook VLAN's (Virtual Local Area Networks) gebruiken om elementen op laag 2 te partitioneren, waarbij u uw switchinfrastructuur configureert om verbonden poorten toe te wijzen aan specifieke VLAN's (bijvoorbeeld om de Azure Stack Edge-poort die wordt gebruikt voor RAN-toegang in hetzelfde VLAN te plaatsen als de RAN-eenheden die zijn verbonden met de Ethernet-switch). U moet het ook eens zijn met de onderneming om een toegangsmechanisme in te stellen, zoals een virtueel particulier netwerk (VPN), waarmee uw ondersteuningspersoneel op afstand verbinding kan maken met de beheerinterface van elk element in de oplossing. U hebt ook een IP-koppeling nodig tussen Azure Private 5G Core en Azure voor beheer en telemetrie.

RAN-naleving

De RAN die u gebruikt om het signaal op de bedrijfssite uit te zenden, moet voldoen aan de lokale voorschriften. Dit kan bijvoorbeeld betekenen:

- De RAN-eenheden hebben het homologatieproces voltooid en een wettelijke goedkeuring ontvangen voor hun gebruik op een bepaalde frequentieband in een land/regio.

- U hebt toestemming gekregen voor de RAN om het spectrum op een bepaalde locatie te uitzenden, bijvoorbeeld door een telecomoperator, regelgevende instantie of via een technologische oplossing zoals een Spectrum Access System (SAS) te verlenen.

- De RAN-eenheden op een site hebben toegang tot bronnen met hoge precisie, zoals Precision Time Protocol (PTP) en GPS-locatieservices.

Vraag uw RAN-partner voor de landen/regio's en frequentiebanden waarvoor de RAN is goedgekeurd. Het kan zijn dat u meerdere RAN-partners moet gebruiken voor de landen en regio's waarin u uw oplossing levert. Hoewel de RAN-, UE- en pakketkern allemaal communiceren met behulp van standaardprotocollen, raden we u aan om interoperabiliteitstests uit te voeren voor het specifieke protocol 4G Long-Term Evolution (LTE) of 5G standalone (SA) tussen Azure Private 5G Core, UEs en de RAN voorafgaand aan een implementatie bij een enterprise-klant.

Uw RAN verzendt een Public Land Mobile Network Identity (PLMN ID) naar alle UE's op de frequentieband die is geconfigureerd voor gebruik. U moet de PLMN-id definiëren en uw toegang tot spectrum bevestigen. In sommige landen/regio's moet spectrum worden verkregen van de nationale/regionale regelgevende instantie of de telecommunicatieoperator. Als u bijvoorbeeld het spectrum van band 48 Citizens Broadband Radio Service (CBRS) gebruikt, moet u mogelijk samenwerken met uw RAN-partner om een SAS-domeinproxy (Spectrum Access System) te implementeren op de bedrijfssite, zodat de RAN continu kan controleren of deze is gemachtigd om te uitzenden.

Maximale transmissie-eenheden (MTU's)

De Maximum Transmission Unit (MTU) is een eigenschap van een IP-koppeling en deze is geconfigureerd op de interfaces aan elk einde van de koppeling. Pakketten die de geconfigureerde MTU van een interface overschrijden, worden gesplitst in kleinere pakketten via IPv4-fragmentatie voordat ze worden verzonden en vervolgens opnieuw worden samengesteld op hun bestemming. Als de geconfigureerde MTU van een interface echter hoger is dan de ondersteunde MTU van de koppeling, mislukt het pakket correct.

Om overdrachtsproblemen te voorkomen die worden veroorzaakt door IPv4-fragmentatie, een 4G- of 5G-pakketkern, geeft UE's de informatie die ze moeten gebruiken. UEs respecteren echter niet altijd de MTU die wordt gesignaleerd door de pakketkern.

IP-pakketten van UE's worden getunneld vanuit de RAN, waardoor overhead van inkapseling wordt toegevoegd. De MTU-waarde voor de UE moet daarom kleiner zijn dan de MTU-waarde die wordt gebruikt tussen de RAN en de pakketkern om transmissieproblemen te voorkomen.

RA's worden doorgaans vooraf geconfigureerd met een MTU van 1500. De standaard-UE MTU van de pakketkern is 1440 bytes om overhead voor inkapseling mogelijk te maken. Deze waarden maximaliseren de RAN-interoperabiliteit, maar het risico dat bepaalde UE's de standaard-MTU niet observeren en grotere pakketten genereren waarvoor IPv4-fragmentatie is vereist en die mogelijk door het netwerk worden verwijderd. Als u last hebt van dit probleem, is het raadzaam om de RAN te configureren voor het gebruik van een MTU van 1560 of hoger, waardoor voldoende overhead voor de inkapseling mogelijk is en fragmentatie met een UE wordt voorkomen met behulp van een standaard MTU van 1500.

U kunt ook de UE MTU wijzigen die wordt gesignaleerd door de pakketkern. We raden u aan om de MTU in te stellen op een waarde binnen het bereik dat wordt ondersteund door uw UEs en 60 bytes onder de MTU die door de RAN wordt aangegeven. Opmerking:

- Het gegevensnetwerk (N6) wordt automatisch bijgewerkt zodat deze overeenkomt met de UE MTU.

- Het toegangsnetwerk (N3) wordt automatisch bijgewerkt zodat deze overeenkomt met de UE MTU plus 60.

- U kunt een waarde tussen 1280 en 1930 bytes configureren.

Zie Een pakketkernexemplaren wijzigen om de UE MTU te wijzigen die door de pakketkern wordt gesignaleerd.

Signaaldekking

De UE's moeten vanaf elke locatie op de site met de RAN kunnen communiceren. Dit betekent dat de signalen effectief moeten worden doorgegeven in het milieu, waaronder het controleren van obstakels en apparatuur, ter ondersteuning van UE's die zich rond de locatie bewegen (bijvoorbeeld tussen binnen- en buitenruimtes).

U moet een site-enquête uitvoeren met uw RAN-partner en de onderneming om ervoor te zorgen dat de dekking voldoende is. Zorg ervoor dat u de mogelijkheden van de RAN-eenheden in verschillende omgevingen en eventuele limieten begrijpt (bijvoorbeeld over het aantal gekoppelde UE's dat één eenheid kan ondersteunen). Als uw UEs door de site worden verplaatst, moet u ook bevestigen dat de RAN X2 -overdracht (4G) of Xn (5G) ondersteunt, waardoor de UE naadloos kan overstappen tussen de dekking die wordt geleverd door twee RAN-eenheden. Als de RAN geen ondersteuning biedt voor X2 (4G) of Xn (5G), moet RAN ondersteuning bieden voor S1 (4G) en N2 (5G) voor UE-mobiliteit. Houd er rekening mee dat UE's deze handover-technieken niet kunnen gebruiken om te roamen tussen een particulier bedrijfsnetwerk en het openbare mobiele netwerk dat wordt aangeboden door een telecommunicatieoperator.

Sims

Elke UE moet een identiteit aan het netwerk presenteren, gecodeerd in een abonneeidentiteitsmodule (SIM). SIM's zijn beschikbaar in verschillende fysieke vormfactoren en in software-only indeling (eSIM). De gegevens die op de SIM zijn gecodeerd, moeten overeenkomen met de configuratie van de RAN en van de ingerichte identiteitsgegevens in Azure Private 5G Core.

Haal SIM's op in factoren die compatibel zijn met de UE's en geprogrammeerd met de PLMN-id en sleutels die u voor de implementatie wilt gebruiken. Fysieke SIM's zijn op grote schaal beschikbaar op de open markt tegen relatief lage kosten. Als u liever eSIM's gebruikt, moet u de benodigde eSIM-configuratie en inrichtingsinfrastructuur implementeren, zodat UE's zichzelf kunnen configureren voordat ze worden gekoppeld aan het mobiele netwerk. U kunt de inrichtingsgegevens gebruiken die u van uw SIM-partner ontvangt om overeenkomende vermeldingen in te richten in Azure Private 5G Core. Omdat SIM-gegevens veilig moeten worden bewaard, zijn de cryptografische sleutels die worden gebruikt om SIM's in te richten, niet leesbaar zodra ze zijn ingesteld. U moet dus overwegen hoe u ze opslaat voor het geval u de gegevens ooit opnieuw moet inrichten in Azure Private 5G Core.

Automatisering en integratie

Het bouwen van bedrijfsnetwerken met automatisering en andere programmatische technieken bespaart tijd, vermindert fouten en produceert betere resultaten. Deze technieken bieden ook een herstelpad in het geval van een sitefout waarvoor het netwerk opnieuw moet worden opgebouwd.

We raden u aan om een programmatische infrastructuur als codebenadering voor uw implementaties te gebruiken. U kunt sjablonen of de Azure REST API gebruiken om uw implementatie te bouwen met behulp van parameters als invoer met waarden die u tijdens de ontwerpfase van het project hebt verzameld. U moet inrichtingsgegevens opslaan, zoals SIM-gegevens, switch-/routerconfiguratie en netwerkbeleid in machineleesbare indeling, zodat u in geval van een storing de configuratie opnieuw kunt toepassen op dezelfde manier als u oorspronkelijk hebt gedaan. Een andere best practice om te herstellen van fouten is het implementeren van een reserve Azure Stack Edge-server om de hersteltijd te minimaliseren als de eerste eenheid uitvalt; vervolgens kunt u uw opgeslagen sjablonen en invoer gebruiken om de implementatie snel opnieuw te maken. Raadpleeg de quickstart: Een privé mobiel netwerk en een site implementeren - ARM-sjabloon voor meer informatie over het implementeren van een netwerk met behulp van sjablonen.

U moet ook overwegen hoe u andere Azure-producten en -services integreert met het particuliere bedrijfsnetwerk. Deze producten omvatten Microsoft Entra ID en op rollen gebaseerd toegangsbeheer (RBAC), waarbij u moet overwegen hoe tenants, abonnementen en resourcemachtigingen overeenkomen met het bedrijfsmodel dat tussen u en de onderneming bestaat, en als uw eigen benadering voor klantsysteembeheer. U kunt bijvoorbeeld Azure Blueprints gebruiken om het abonnementen en resourcegroepmodel in te stellen dat het beste werkt voor uw organisatie.