Inzicht in Azure-roldefinities

Als u wilt weten hoe een Azure-rol werkt of als u uw eigen aangepaste Azure-rol maakt, is het handig om te begrijpen hoe rollen worden gedefinieerd. In dit artikel worden de details van roldefinities beschreven en worden enkele voorbeelden gegeven.

Roldefinitie

Een roldefinitie is een verzameling machtigingen. Dit wordt soms gewoon een rol genoemd. Een roldefinitie bevat de acties die kunnen worden uitgevoerd, zoals lezen, schrijven en verwijderen. U kunt ook de acties weergeven die zijn uitgesloten van toegestane acties of acties die betrekking hebben op onderliggende gegevens.

Hieronder ziet u een voorbeeld van de eigenschappen in een roldefinitie wanneer deze wordt weergegeven met behulp van Azure PowerShell:

Name

Id

IsCustom

Description

Actions []

NotActions []

DataActions []

NotDataActions []

AssignableScopes []

Condition

ConditionVersion

Hieronder ziet u een voorbeeld van de eigenschappen in een roldefinitie wanneer deze wordt weergegeven met behulp van de Azure CLI of REST API:

roleName

name

id

roleType

type

description

actions []

notActions []

dataActions []

notDataActions []

assignableScopes []

condition

conditionVersion

createdOn

updatedOn

createdBy

updatedBy

In de volgende tabel wordt beschreven wat de roleigenschappen betekenen.

| Eigenschappen | Beschrijving |

|---|---|

NameroleName |

Weergavenaam van de rol. |

Idname |

Unieke id van de rol. Ingebouwde rollen hebben dezelfde rol-id in clouds. |

id |

Volledig gekwalificeerde unieke id van de rol. Zelfs als de naam van de rol is gewijzigd, verandert de rol-id niet. Het is een best practice om de rol-id in uw scripts te gebruiken. |

IsCustomroleType |

Geeft aan of deze rol een aangepaste rol is. Instellen op true of CustomRole voor aangepaste rollen. Instellen op false of BuiltInRole voor ingebouwde rollen. |

type |

Type object. Ingesteld op Microsoft.Authorization/roleDefinitions. |

Descriptiondescription |

Beschrijving van de rol. |

Actionsactions |

Matrix van tekenreeksen die de besturingsvlakacties specificeert die door de rol kunnen worden uitgevoerd. |

NotActionsnotActions |

Matrix van tekenreeksen die de besturingsvlakacties specificeert die zijn uitgesloten van de toegestane Actions. |

DataActionsdataActions |

Matrix met tekenreeksen die de acties voor het gegevensvlak specificeert waarmee de rol kan worden uitgevoerd voor uw gegevens binnen dat object. |

NotDataActionsnotDataActions |

Matrix van tekenreeksen die de acties voor het gegevensvlak specificeert die zijn uitgesloten van de toegestane DataActions. |

AssignableScopesassignableScopes |

Matrix van tekenreeksen die de bereiken specificeert die de rol beschikbaar is voor toewijzing. |

Conditioncondition |

Voor ingebouwde rollen is voorwaarde-instructie gebaseerd op een of meer acties in roldefinitie. |

ConditionVersionconditionVersion |

Versienummer voorwaarde. De standaardinstelling is 2.0 en is de enige ondersteunde versie. |

createdOn |

De datum- en tijdrol is gemaakt. |

updatedOn |

De datum- en tijdrol is voor het laatst bijgewerkt. |

createdBy |

Voor aangepaste rollen, principal die rol heeft gemaakt. |

updatedBy |

Voor aangepaste rollen, principal die de rol heeft bijgewerkt. |

Indeling van acties

Acties worden opgegeven met tekenreeksen met de volgende indeling:

{Company}.{ProviderName}/{resourceType}/{action}

Het {action} gedeelte van een actiereeks geeft het type acties op dat u op een resourcetype kunt uitvoeren. U ziet bijvoorbeeld de volgende subtekenreeksen in {action}:

| Actiesubtekenreeks | Beschrijving |

|---|---|

* |

Het jokerteken verleent toegang tot alle acties die overeenkomen met de tekenreeks. |

read |

Hiermee schakelt u leesacties (GET) in. |

write |

Hiermee schakelt u schrijfacties (PUT of PATCH) in. |

action |

Hiermee worden aangepaste acties ingeschakeld, zoals het opnieuw opstarten van virtuele machines (POST). |

delete |

Hiermee schakelt u verwijderacties (DELETE) in. |

Voorbeeld van roldefinitie

Hier ziet u de roldefinitie Inzender , zoals weergegeven in Azure PowerShell en Azure CLI. De jokertekenacties onder*Actions geven aan dat de principal die aan deze rol is toegewezen, alle acties kan uitvoeren, of met andere woorden, het kan alles beheren. Dit omvat acties die in de toekomst zijn gedefinieerd, wanneer Azure nieuwe resourcetypen toevoegt. De acties onder NotActions worden afgetrokken van Actions. In het geval van de rol NotActions Inzender verwijdert u de mogelijkheid van deze rol om de toegang tot resources te beheren en ook Azure Blueprints-toewijzingen te beheren.

Rol Inzender zoals weergegeven in Azure PowerShell:

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Rol Inzender zoals weergegeven in Azure CLI:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2015-02-02T21:55:09.880642+00:00",

"description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"condition": null,

"conditionVersion": null,

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2023-07-10T15:10:53.947865+00:00"

}

]

Besturings- en gegevensacties

Op rollen gebaseerd toegangsbeheer voor besturingsvlakacties wordt opgegeven in de Actions eigenschappen NotActions van een roldefinitie. Hier volgen enkele voorbeelden van besturingsvlakacties in Azure:

- Toegang tot een opslagaccount beheren

- Een blobcontainer maken, bijwerken of verwijderen

- Een resourcegroep en alle bijbehorende resources verwijderen

Toegang tot het besturingsvlak wordt niet overgenomen door uw gegevensvlak, mits de verificatiemethode voor containers is ingesteld op het Azure AD-gebruikersaccount en niet op de toegangssleutel. Deze scheiding voorkomt dat rollen met jokertekens (*) onbeperkte toegang hebben tot uw gegevens. Als een gebruiker bijvoorbeeld de rol Lezer voor een abonnement heeft, kan hij of zij het opslagaccount weergeven, maar standaard kunnen ze de onderliggende gegevens niet weergeven.

Voorheen werd op rollen gebaseerd toegangsbeheer niet gebruikt voor gegevensacties. Autorisatie voor gegevensacties varieerde tussen resourceproviders. Hetzelfde autorisatiemodel voor op rollen gebaseerd toegangsbeheer dat wordt gebruikt voor besturingsvlakacties, is uitgebreid tot acties op het gegevensvlak.

Ter ondersteuning van acties voor het gegevensvlak zijn nieuwe gegevenseigenschappen toegevoegd aan de roldefinitie. Gegevensvlakacties worden opgegeven in de DataActions en NotDataActions eigenschappen. Door deze gegevenseigenschappen toe te voegen, wordt de scheiding tussen het besturingsvlak en het gegevensvlak gehandhaafd. Hiermee voorkomt u dat huidige roltoewijzingen met jokertekens (*) plotseling toegang hebben tot gegevens. Hier volgen enkele gegevensvlakacties die kunnen worden opgegeven in DataActions en NotDataActions:

- Een lijst met blobs in een container lezen

- Een opslag-blob in een container schrijven

- Een bericht in een wachtrij verwijderen

Hier volgt de roldefinitie opslagblobgegevenslezer, die acties bevat in zowel de als DataActions de Actions eigenschappen. Met deze rol kunt u de blobcontainer en ook de onderliggende blobgegevens lezen.

De rol Opslagblobgegevenslezer zoals weergegeven in Azure PowerShell:

{

"Name": "Storage Blob Data Reader",

"Id": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"IsCustom": false,

"Description": "Allows for read access to Azure Storage blob containers and data",

"Actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"NotActions": [],

"DataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

De rol Opslagblobgegevenslezer zoals weergegeven in Azure CLI:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2017-12-21T00:01:24.797231+00:00",

"description": "Allows for read access to Azure Storage blob containers and data",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"name": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"permissions": [

{

"actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"condition": null,

"conditionVersion": null,

"dataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"notActions": [],

"notDataActions": []

}

],

"roleName": "Storage Blob Data Reader",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2021-11-11T20:13:55.297507+00:00"

}

]

Alleen acties voor het gegevensvlak kunnen worden toegevoegd aan de DataActions en NotDataActions eigenschappen. Resourceproviders identificeren welke acties gegevensacties zijn door de isDataAction eigenschap in te stellen op true. Zie Bewerkingen van de resourceprovider voor een lijst met de acties waarin isDataAction zich bevindttrue. Rollen die geen gegevensacties hebben, zijn niet vereist om eigenschappen binnen de roldefinitie te hebbenDataActions.NotDataActions

Autorisatie voor alle API-aanroepen van het besturingsvlak wordt verwerkt door Azure Resource Manager. Autorisatie voor API-aanroepen van gegevensvlak wordt verwerkt door een resourceprovider of Azure Resource Manager.

Voorbeeld van gegevensacties

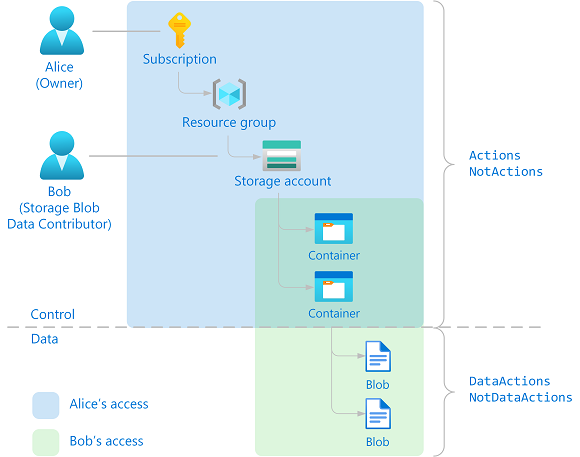

Laten we eens kijken naar een specifiek voorbeeld om beter te begrijpen hoe besturingsvlak- en gegevensvlakacties werken. Alice heeft de rol Eigenaar toegewezen voor het abonnementsbereik. Bob heeft de rol Inzender voor opslagblobgegevens toegewezen aan een opslagaccountbereik. In het volgende diagram ziet u dit voorbeeld.

De rol Eigenaar voor Alice en de rol Inzender voor Opslagblobgegevens voor Bob hebben de volgende acties:

Eigenaar

Acties

*

Inzender voor opslagblobgegevens

Acties

Microsoft.Storage/storageAccounts/blobServices/containers/delete

Microsoft.Storage/storageAccounts/blobServices/containers/read

Microsoft.Storage/storageAccounts/blobServices/containers/write

Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action

DataActions

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action

Omdat Alice een jokertekenactie (*) heeft voor een abonnementsbereik, nemen hun machtigingen over om ze in staat te stellen alle acties op het besturingsvlak uit te voeren. Alice kan containers lezen, schrijven en verwijderen. Alice kan echter geen gegevensvlakacties uitvoeren zonder extra stappen uit te voeren. Alice kan bijvoorbeeld de blobs in een container niet lezen. Om de blobs te lezen, moet Alice de toegangssleutels voor opslag ophalen en gebruiken om toegang te krijgen tot de blobs.

De machtigingen van Bob zijn beperkt tot alleen de Actions en opgegeven rol Opslagblobgegevensbijdrager.DataActions Op basis van de rol kan Bob zowel besturingsvlak- als gegevensvlakacties uitvoeren. Bob kan bijvoorbeeld containers lezen, schrijven en verwijderen in het opgegeven opslagaccount en kan ook de blobs lezen, schrijven en verwijderen.

Zie de Azure Storage-beveiligingshandleiding voor meer informatie over beveiliging van besturings- en gegevensvlakbeveiliging voor opslag.

Welke hulpprogramma's ondersteunen het gebruik van Azure-rollen voor gegevensacties?

Als u gegevensacties wilt weergeven en ermee wilt werken, moet u over de juiste versies van de hulpprogramma's of SDK's beschikken:

| Hulpprogramma | Versie |

|---|---|

| Azure PowerShell | 1.1.0 of hoger |

| Azure-CLI | 2.0.30 of hoger |

| Azure voor .NET | 2.8.0-preview of hoger |

| Azure SDK voor Go | 15.0.0 of hoger |

| Azure voor Java | 1.9.0 of hoger |

| Azure voor Python | 0.40.0 of hoger |

| Azure-SDK voor Ruby | 0.17.1 of hoger |

Als u de gegevensacties in de REST API wilt weergeven en gebruiken, moet u de parameter api-versie instellen op de volgende versie of hoger:

- 2018-07-01

Acties

Met Actions de machtiging worden de besturingsvlakacties opgegeven waarmee de rol kan worden uitgevoerd. Het is een verzameling tekenreeksen die beveiligbare acties van Azure-resourceproviders identificeren. Hier volgen enkele voorbeelden van besturingsvlakacties die kunnen worden gebruikt in Actions.

| Actietekenreeks | Beschrijving |

|---|---|

*/read |

Verleent toegang tot leesacties voor alle resourcetypen van alle Azure-resourceproviders. |

Microsoft.Compute/* |

Verleent toegang tot alle acties voor alle resourcetypen in de Microsoft.Compute-resourceprovider. |

Microsoft.Network/*/read |

Verleent toegang tot leesacties voor alle resourcetypen in de Microsoft.Network-resourceprovider. |

Microsoft.Compute/virtualMachines/* |

Verleent toegang tot alle acties van virtuele machines en de onderliggende resourcetypen. |

microsoft.web/sites/restart/Action |

Verleent toegang om een web-app opnieuw te starten. |

NotActions

Met NotActions de machtiging geeft u de besturingsvlakacties op die worden afgetrokken of uitgesloten van de toegestane Actions waarden met een jokerteken (*). Gebruik de NotActions machtiging als de set acties die u wilt toestaan gemakkelijker is gedefinieerd door af te trekken van Actions die een jokerteken (*). De toegang verleend door een rol (effectieve machtigingen) wordt berekend door de NotActions acties af te trekken van de Actions acties.

Actions - NotActions = Effective control plane permissions

In de volgende tabel ziet u twee voorbeelden van de effectieve besturingsvlakmachtigingen voor een jokertekenactie Microsoft.CostManagement :

| Acties | NotActions | Effectieve machtigingen voor het besturingsvlak |

|---|---|---|

Microsoft.CostManagement/exports/* |

geen | Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/deleteMicrosoft.CostManagement/exports/run/action |

Microsoft.CostManagement/exports/* |

Microsoft.CostManagement/exports/delete |

Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/run/action |

Notitie

Als een gebruiker een rol krijgt toegewezen waarin een actie NotActionswordt uitgesloten en een tweede rol wordt toegewezen die toegang verleent tot dezelfde actie, mag de gebruiker die actie uitvoeren. NotActions is geen regel voor weigeren. Het is gewoon een handige manier om een set toegestane acties te maken wanneer specifieke acties moeten worden uitgesloten.

Verschillen tussen NotActions en weigeringstoewijzingen

NotActions en weigeringstoewijzingen zijn niet hetzelfde en dienen verschillende doeleinden. NotActions zijn een handige manier om specifieke acties af te trekken van een jokerteken (*) actie.

Weigeringstoewijzingen blokkeren dat gebruikers specifieke acties uitvoeren, zelfs als een roltoewijzing hen toegang verleent. Zie Inzicht in weigeringstoewijzingen in Azure voor meer informatie.

DataActions

Met DataActions de machtiging worden de acties voor het gegevensvlak opgegeven waarmee de rol kan worden uitgevoerd voor uw gegevens binnen dat object. Als een gebruiker bijvoorbeeld blobgegevenstoegang heeft tot een opslagaccount, kunnen ze de blobs in dat opslagaccount lezen. Hier volgen enkele voorbeelden van gegevensacties die kunnen worden gebruikt in DataActions.

| Tekenreeks voor gegevensactie | Beschrijving |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Hiermee wordt een blob of een lijst met blobs geretourneerd. |

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

Retourneert het resultaat van het schrijven van een blob. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/read |

Retourneert een bericht. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Retourneert een bericht of het resultaat van het schrijven of verwijderen van een bericht. |

NotDataActions

Met NotDataActions de machtiging worden de acties voor het gegevensvlak opgegeven die worden afgetrokken of uitgesloten van de toegestane DataActions waarden met een jokerteken (*). Gebruik de NotDataActions machtiging als de set acties die u wilt toestaan gemakkelijker is gedefinieerd door af te trekken van DataActions die een jokerteken (*). De toegang verleend door een rol (effectieve machtigingen) wordt berekend door de NotDataActions acties af te trekken van de DataActions acties. Elke resourceprovider biedt de respectieve set API's om te voldoen aan gegevensacties.

DataActions - NotDataActions = Effective data plane permissions

In de volgende tabel ziet u twee voorbeelden van de machtigingen voor het begindatumvlak voor een jokertekenactie van Microsoft.Storage :

| DataActions | NotDataActions | Effectieve machtigingen voor het gegevensvlak |

|---|---|---|

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

geen | Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/deleteMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/delete |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Notitie

Als een gebruiker een rol krijgt toegewezen waarin een gegevensactie NotDataActionswordt uitgesloten en een tweede rol wordt toegewezen die toegang verleent tot dezelfde gegevensactie, mag de gebruiker die gegevensactie uitvoeren. NotDataActions is geen regel voor weigeren. Het is gewoon een handige manier om een set toegestane gegevensacties te maken wanneer specifieke gegevensacties moeten worden uitgesloten.

AssignableScopes

De AssignableScopes eigenschap specificeert de bereiken (hoofdmap, beheergroep, abonnementen of resourcegroepen) waaraan een roldefinitie kan worden toegewezen. U kunt een aangepaste rol beschikbaar maken voor toewijzing in alleen de beheergroep, abonnementen of resourcegroepen waarvoor deze rol is vereist. U moet ten minste één beheergroep, abonnement of resourcegroep gebruiken.

Als AssignableScopes deze bijvoorbeeld is ingesteld op een abonnement, betekent dit dat de aangepaste rol beschikbaar is voor toewijzing op abonnementsbereik voor het opgegeven abonnement, resourcegroepbereik voor elke resourcegroep in het abonnement of resourcebereik voor een resource in het abonnement.

Ingebouwde rollen zijn AssignableScopes ingesteld op het hoofdbereik ("/"). Het hoofdbereik geeft aan dat de rol beschikbaar is voor toewijzing in alle bereiken.

Voorbeelden van geldige toewijsbare bereiken zijn:

| Rol is beschikbaar voor toewijzing | Opmerking |

|---|---|

| Eén abonnement | "/subscriptions/{subscriptionId1}" |

| Twee abonnementen | "/subscriptions/{subscriptionId1}", "/subscriptions/{subscriptionId2}" |

| Resourcegroep van netwerk | "/subscriptions/{subscriptionId1}/resourceGroups/Network" |

| Eén beheergroep | "/providers/Microsoft.Management/managementGroups/{groupId1}" |

| Beheergroep en een abonnement | "/providers/Microsoft.Management/managementGroups/{groupId1}", "/subscriptions/{subscriptionId1}", |

| Alle bereiken (alleen van toepassing op ingebouwde rollen) | "/" |

U kunt slechts één beheergroep in AssignableScopes van een aangepaste rol definiëren.

Hoewel het mogelijk is om een aangepaste rol te maken met een resource-exemplaar met AssignableScopes behulp van de opdrachtregel, wordt dit niet aanbevolen. Elke tenant ondersteunt maximaal 5000 aangepaste rollen. Als u deze strategie gebruikt, kunt u mogelijk uw beschikbare aangepaste rollen uitputten. Uiteindelijk wordt het toegangsniveau bepaald door de aangepaste roltoewijzing (bereik + rolmachtigingen + beveiligingsprincipaal) en niet het niveau van de AssignableScopes aangepaste rol. Maak dus uw aangepaste rollen met AssignableScopes beheergroep, abonnement of resourcegroep, maar wijs de aangepaste rollen toe met een beperkt bereik, zoals resource of resourcegroep.

Zie aangepaste Azure-rollen voor meer informatie over AssignableScopes aangepaste rollen.

Definitie van bevoorrechte beheerdersrol

Bevoorrechte beheerdersrollen zijn rollen die bevoegde beheerderstoegang verlenen, zoals de mogelijkheid om Azure-resources te beheren of rollen toe te wijzen aan andere gebruikers. Als een ingebouwde of aangepaste rol een van de volgende acties bevat, wordt deze beschouwd als bevoegd. Zie Lijst of beheer bevoorrechte beheerdersroltoewijzingen voor meer informatie.

| Actietekenreeks | Beschrijving |

|---|---|

* |

Alle typen resources maken en beheren. |

*/delete |

Resources van alle typen verwijderen. |

*/write |

Schrijf resources van alle typen. |

Microsoft.Authorization/denyAssignments/delete |

Verwijder een weigeringstoewijzing in het opgegeven bereik. |

Microsoft.Authorization/denyAssignments/write |

Maak een weigeringstoewijzing op het opgegeven bereik. |

Microsoft.Authorization/roleAssignments/delete |

Een roltoewijzing verwijderen in het opgegeven bereik. |

Microsoft.Authorization/roleAssignments/write |

Maak een roltoewijzing op het opgegeven bereik. |

Microsoft.Authorization/roleDefinitions/delete |

Verwijder de opgegeven aangepaste roldefinitie. |

Microsoft.Authorization/roleDefinitions/write |

Een aangepaste roldefinitie maken of bijwerken met opgegeven machtigingen en toewijsbare bereiken. |