Automatisch incidenten maken vanuit Microsoft-beveiligingswaarschuwingen

Waarschuwingen die worden geactiveerd in Microsoft-beveiligingsoplossingen die zijn verbonden met Microsoft Sentinel, zoals Microsoft Defender for Cloud Apps en Microsoft Defender for Identity, maken niet automatisch incidenten in Microsoft Sentinel. Wanneer u een Microsoft-oplossing verbindt met Microsoft Sentinel, worden waarschuwingen die in die service worden gegenereerd, standaard opgeslagen als onbewerkte gegevens in Microsoft Sentinel, in de tabel SecurityAlert in uw Microsoft Sentinel-werkruimte. U kunt die gegevens vervolgens gebruiken zoals alle andere onbewerkte gegevens die u in Microsoft Sentinel opneemt.

U kunt Microsoft Sentinel eenvoudig configureren om automatisch incidenten te maken telkens wanneer een waarschuwing wordt geactiveerd in een verbonden Microsoft-beveiligingsoplossing. Volg hiervoor de instructies in dit artikel.

Vereisten

Verbind uw beveiligingsoplossing door de juiste oplossing te installeren vanuit de Content Hub in Microsoft Sentinel en de gegevensconnector in te stellen. Zie Microsoft Sentinel-out-of-the-box-inhoud detecteren en beheren en Microsoft Sentinel-gegevensconnectors voor meer informatie.

Analyseregels voor het maken van microsoft-beveiligingsincidenten gebruiken

Gebruik de regelsjablonen die beschikbaar zijn in Microsoft Sentinel om te kiezen welke verbonden Microsoft-beveiligingsoplossingen automatisch Microsoft Sentinel-incidenten moeten maken. U kunt de regels ook bewerken om specifiekere opties te definiëren voor het filteren van welke waarschuwingen die door de Microsoft-beveiligingsoplossing worden gegenereerd, incidenten moeten maken in Microsoft Sentinel. U kunt er bijvoorbeeld voor kiezen om Microsoft Sentinel-incidenten alleen automatisch te maken op basis van Microsoft Defender met hoge ernst voor cloudwaarschuwingen.

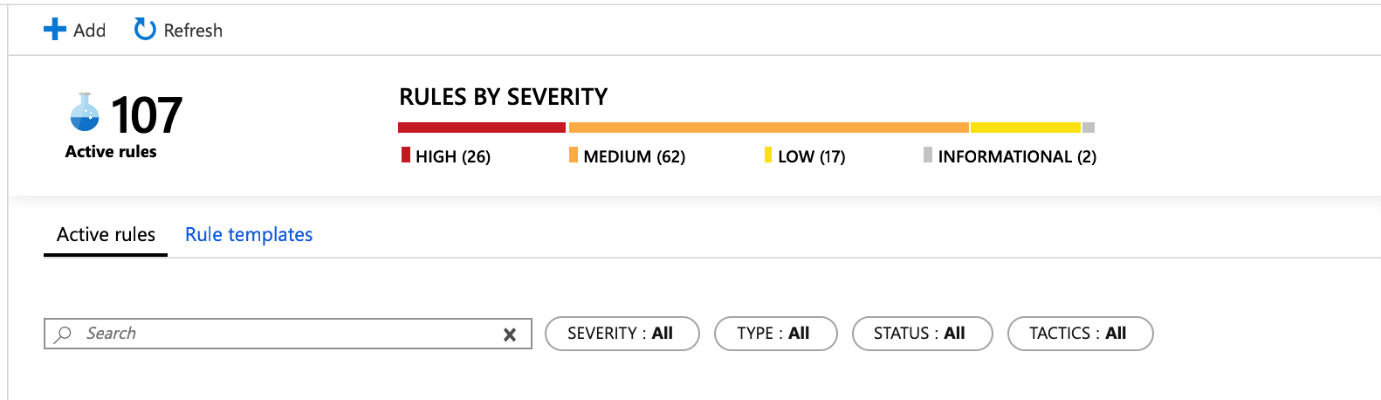

Selecteer in de Azure Portal onder Microsoft Sentinel de optie Analyse.

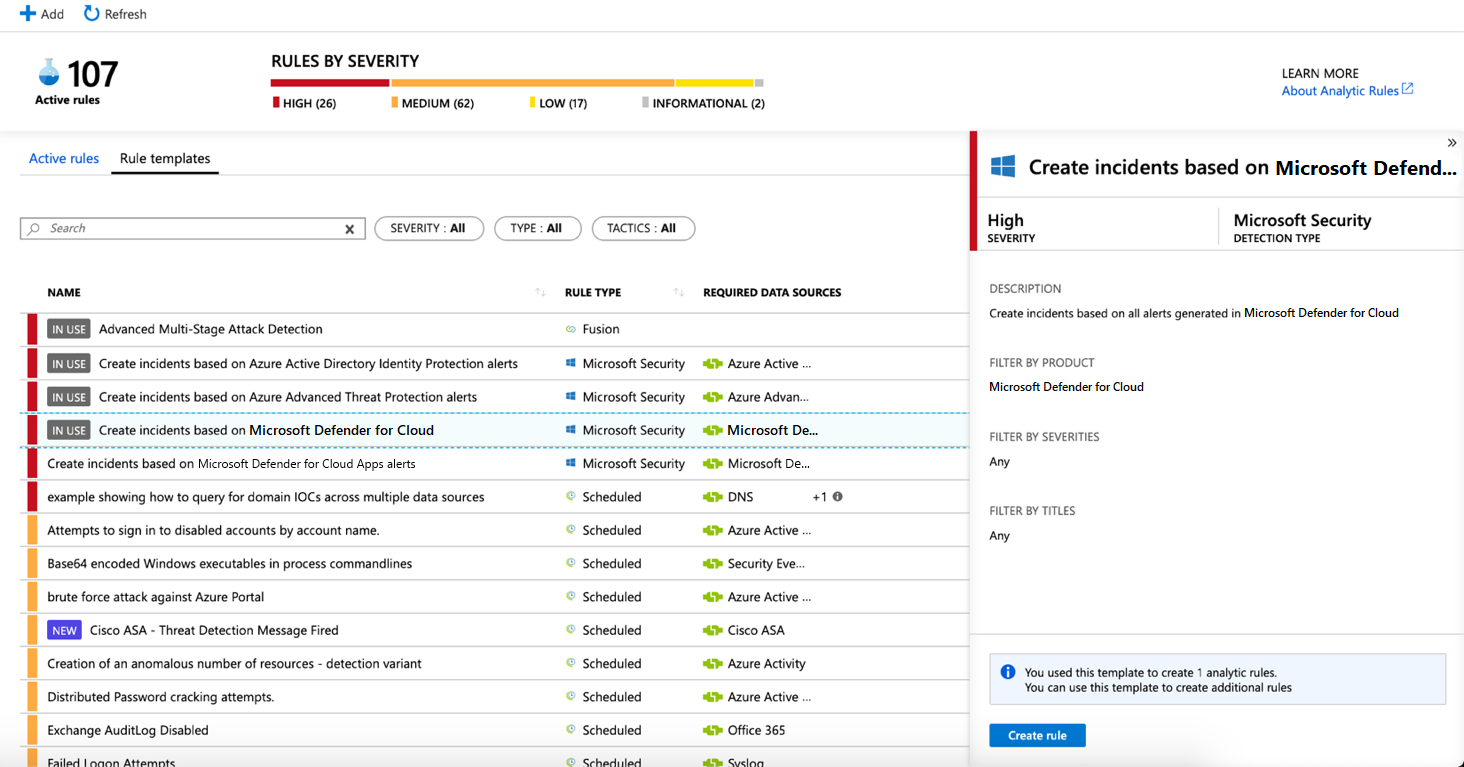

Selecteer het tabblad Regelsjablonen om alle analyseregelsjablonen weer te geven. Als u meer regelsjablonen wilt vinden, gaat u naar de hub Inhoud in Microsoft Sentinel.

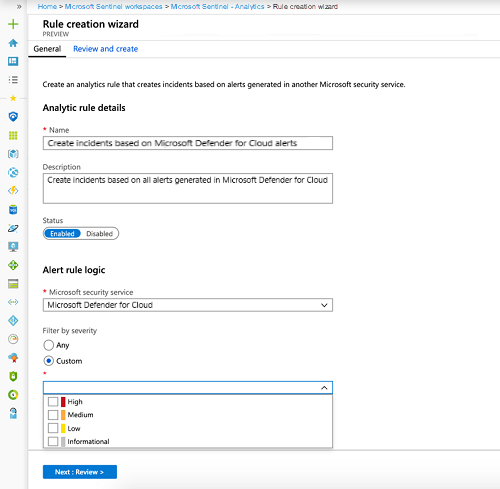

Kies de Microsoft Security Analytics-regelsjabloon die u wilt gebruiken en selecteer Regel maken.

U kunt de details van de regel wijzigen en ervoor kiezen om de waarschuwingen die incidenten genereren te filteren op ernst van de waarschuwing of op tekst in de naam van de waarschuwing.

Als u bijvoorbeeld Microsoft Defender kiest voor Cloud in het veld Microsoft-beveiligingsservice en hoog kiest in het veld Filteren op ernst, worden alleen beveiligingswaarschuwingen met hoge ernst automatisch incidenten in Microsoft Sentinel gegenereerd.

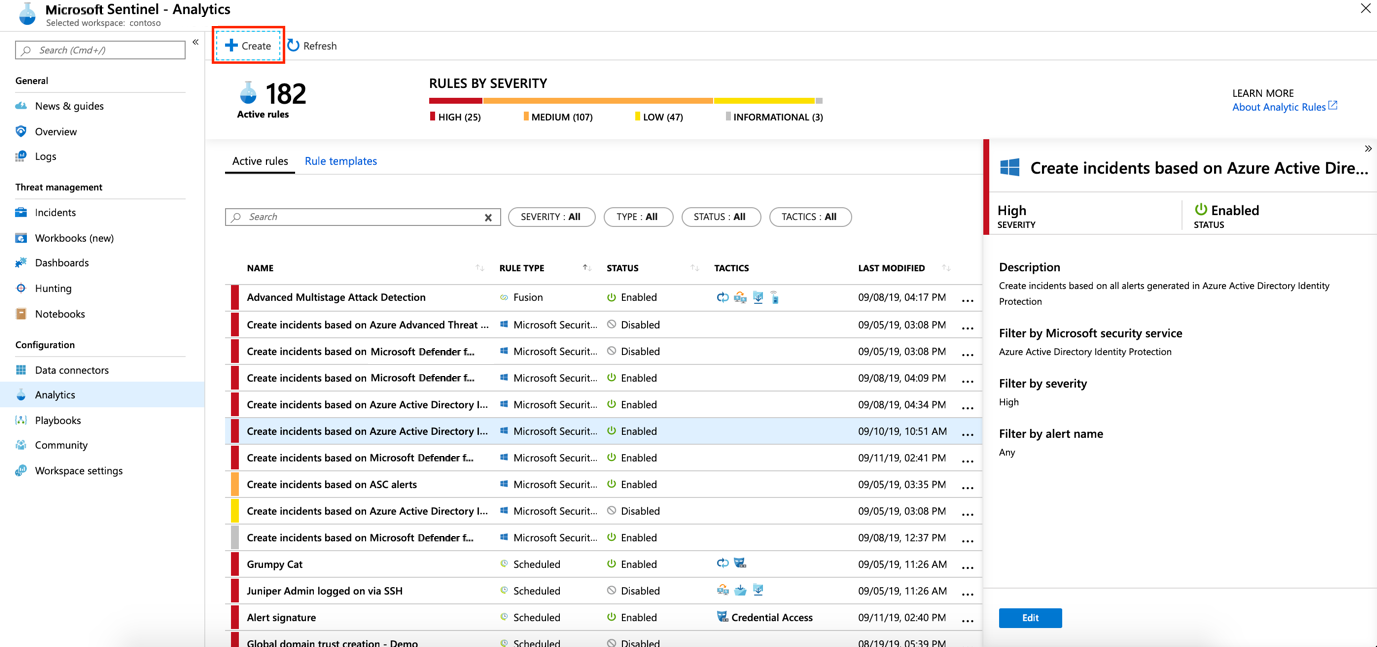

U kunt ook een nieuwe Microsoft-beveiligingsregel maken waarmee waarschuwingen van verschillende Microsoft-beveiligingsservices worden gefilterd door op +Maken te klikken en Microsoft-regel voor het maken van incidenten te selecteren.

U kunt meer dan één Microsoft Security Analytics-regel maken per type Microsoft-beveiligingsservice . Hierdoor worden geen dubbele incidenten gemaakt, omdat elke regel wordt gebruikt als een filter. Zelfs als een waarschuwing overeenkomt met meer dan één Microsoft Security Analytics-regel, wordt er slechts één Microsoft Sentinel-incident gemaakt.

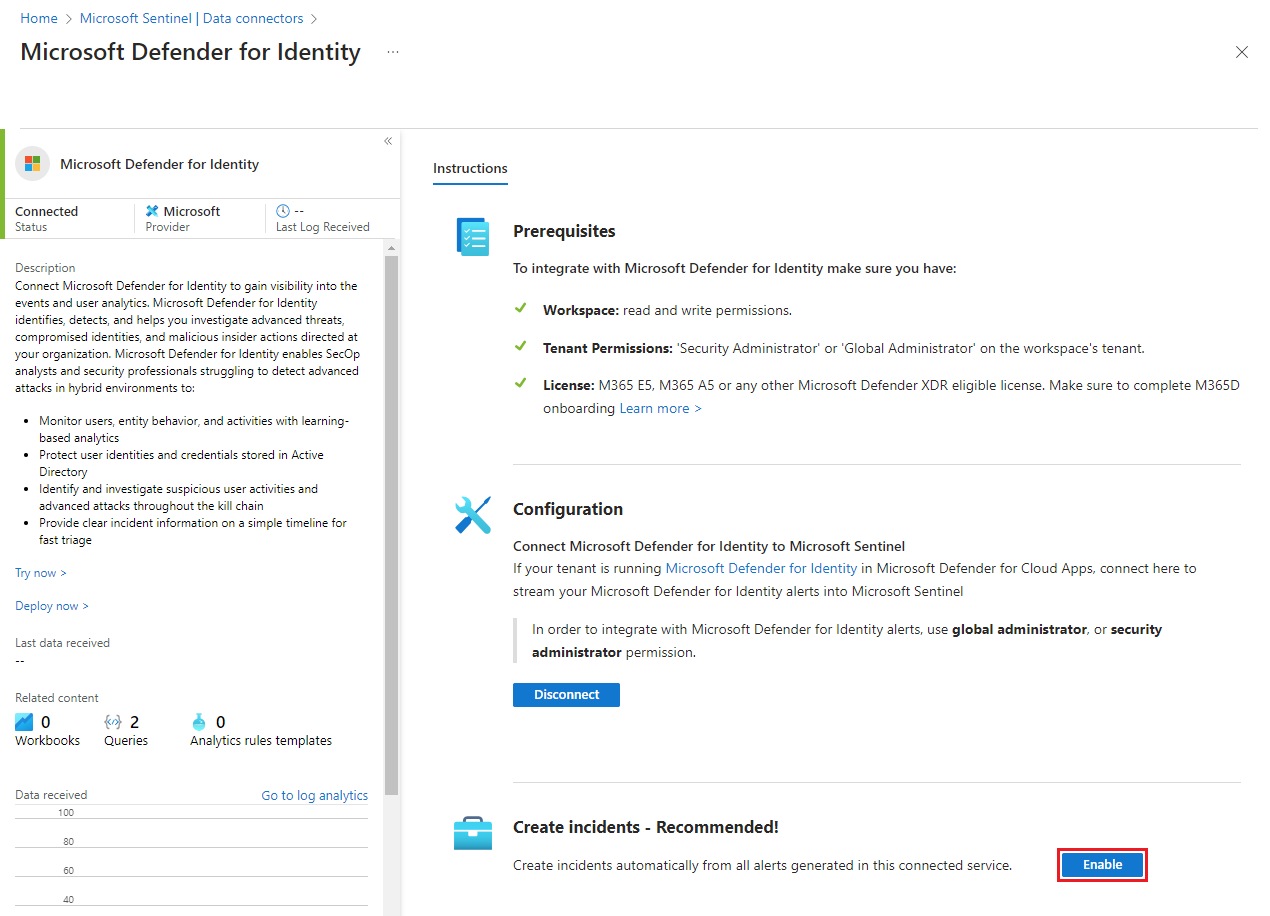

Het automatisch genereren van incidenten tijdens de verbinding inschakelen

Wanneer u verbinding maakt met een Microsoft-beveiligingsoplossing, kunt u selecteren of u wilt dat de waarschuwingen van de beveiligingsoplossing automatisch incidenten genereren in Microsoft Sentinel.

Verbinding maken met een gegevensbron van een Microsoft-beveiligingsoplossing.

Selecteer onder Incidenten maken de optie Inschakelen om de standaardanalyseregel in te schakelen waarmee automatisch incidenten worden gemaakt op basis van waarschuwingen die zijn gegenereerd in de verbonden beveiligingsservice. U kunt deze regel vervolgens bewerken onder Analyse en vervolgens Actieve regels.

Volgende stappen

- U hebt een abonnement op Microsoft Azure nodig om aan de slag te gaan met Microsoft Sentinel. Als u geen abonnement hebt, kunt u zich aanmelden voor een gratis proefversie.

- Meer informatie over het onboarden van uw gegevens naar Microsoft Sentinel en inzicht krijgen in uw gegevens en mogelijke bedreigingen.