Verzamelde gegevens visualiseren

In dit artikel leert u hoe u snel kunt zien wat er in uw omgeving gebeurt met behulp van Microsoft Sentinel. Nadat u uw gegevensbronnen hebt verbonden met Microsoft Sentinel, krijgt u directe visualisatie en analyse van gegevens, zodat u kunt weten wat er gebeurt in al uw verbonden gegevensbronnen. Microsoft Sentinel biedt u werkmappen die u de volledige kracht bieden van hulpprogramma's die al beschikbaar zijn in Azure, evenals tabellen en grafieken die zijn ingebouwd om u analyses te bieden voor uw logboeken en query's. U kunt werkmapsjablonen gebruiken of eenvoudig een nieuwe werkmap maken, helemaal zelf of op basis van een bestaande werkmap.

Visualisatie van gegevens

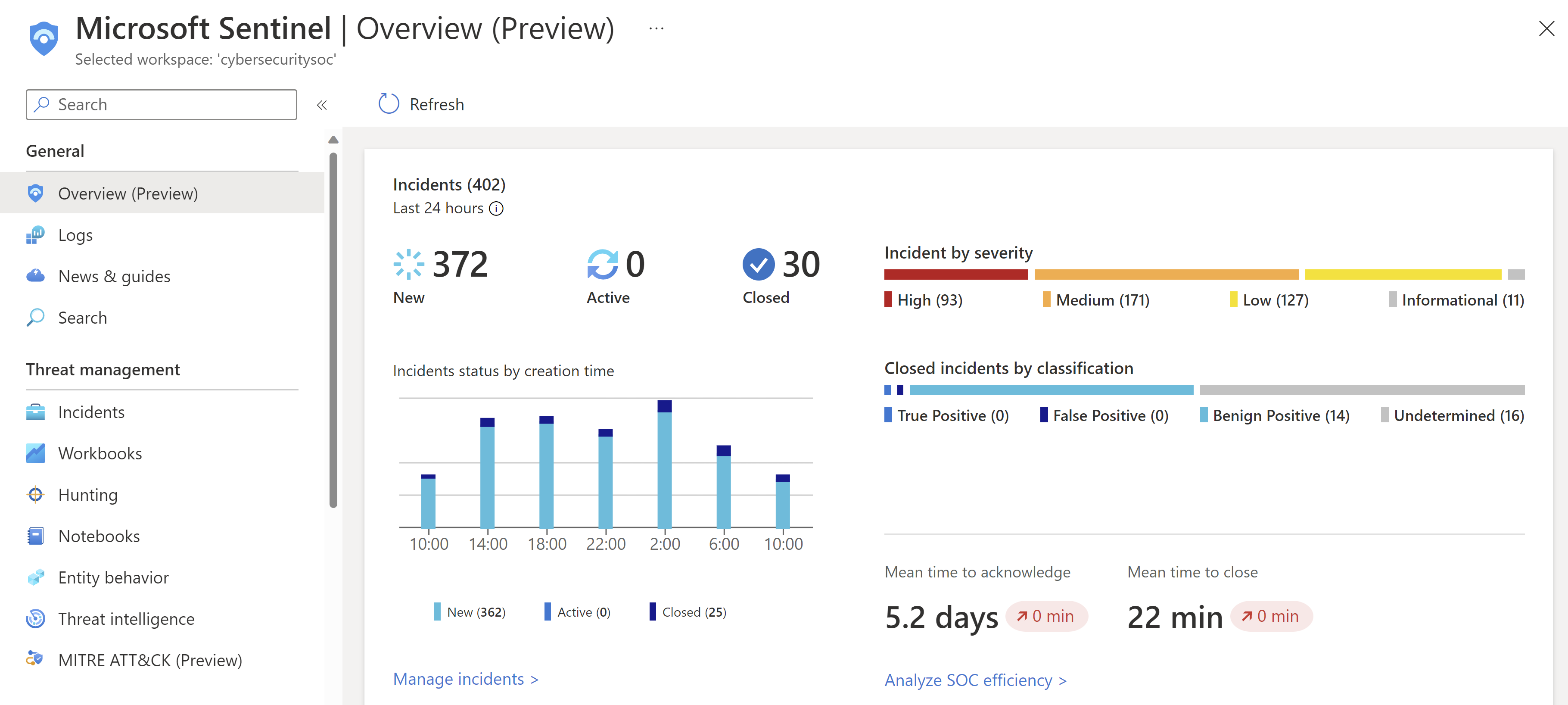

Om te visualiseren en analyseren wat er gebeurt in uw omgeving, is het goed om eerst het overzichtsdashboard te bestuderen. U kunt zich zo een duidelijk beeld vormen van de beveiligingspostuur van uw organisatie. Om u te helpen ruis te verminderen en het aantal waarschuwingen dat u moet controleren en onderzoeken te minimaliseren, gebruikt Microsoft Sentinel een samenvoegingstechniek om waarschuwingen in incidenten te correleren. Incidenten zijn groepen gerelateerde waarschuwingen die samen een incident vormen dat kan worden onderzocht en opgelost en waarvoor een actie kan worden uitgevoerd.

Selecteer Microsoft Sentinel in Azure Portal en selecteer vervolgens de werkruimte die u wilt bewaken.

Als u de gegevens voor alle secties van het dashboard wilt vernieuwen, selecteert u Vernieuwen boven aan het dashboard. Om de prestaties te verbeteren, worden de gegevens voor elke sectie van het dashboard vooraf berekend en ziet u de vernieuwingstijd boven aan elke sectie.

Incidentgegevens weergeven

U ziet verschillende soorten incidentgegevens onder Incidenten.

- Linksboven ziet u het aantal nieuwe, actieve en gesloten incidenten in de afgelopen 24 uur.

- Rechtsboven ziet u incidenten die zijn ingedeeld op ernst en gesloten incidenten door classificatie te sluiten.

- Linksonder breekt een grafiek de status van het incident op door de aanmaaktijd, in intervallen van vier uur.

- Rechtsonder ziet u de gemiddelde tijd om een incident te bevestigen en de gemiddelde tijd om te sluiten, met een koppeling naar de SOC-efficiëntiewerkmap.

Automatiseringsgegevens weergeven

U ziet verschillende typen automatiseringsgegevens onder Automation.

- Bovenaan ziet u een samenvatting van de activiteit automatiseringsregels: Incidenten die worden gesloten door automatisering, de tijd waarop de automatisering is opgeslagen en de status van gerelateerde playbooks.

- Onder de samenvatting geeft een grafiek een overzicht van de aantallen acties die worden uitgevoerd door automatisering, op type actie.

- Onderaan vindt u een telling van de actieve automatiseringsregels met een koppeling naar de automatiseringsblade.

Status van gegevensrecords, gegevensverzamelaars en bedreigingsinformatie weergeven

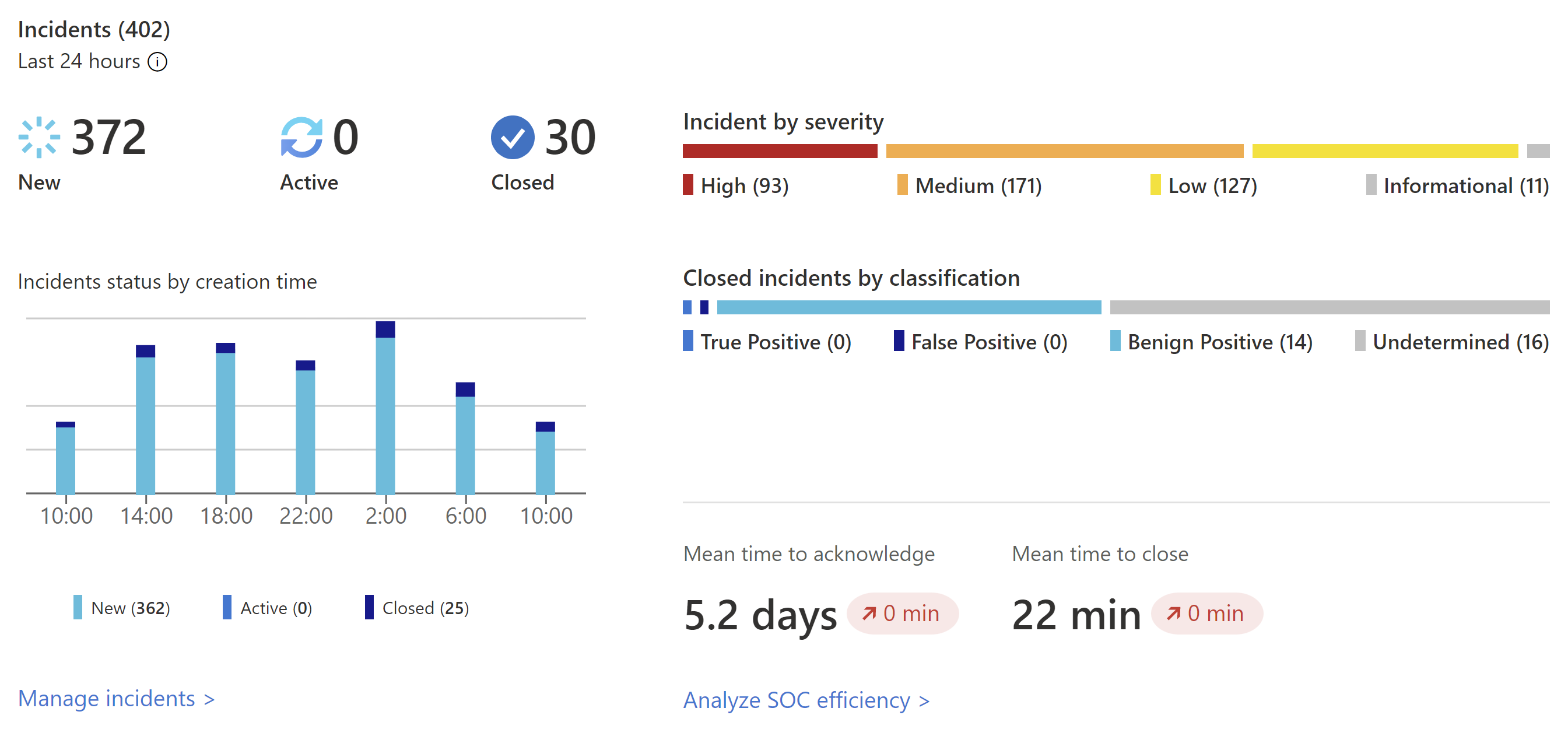

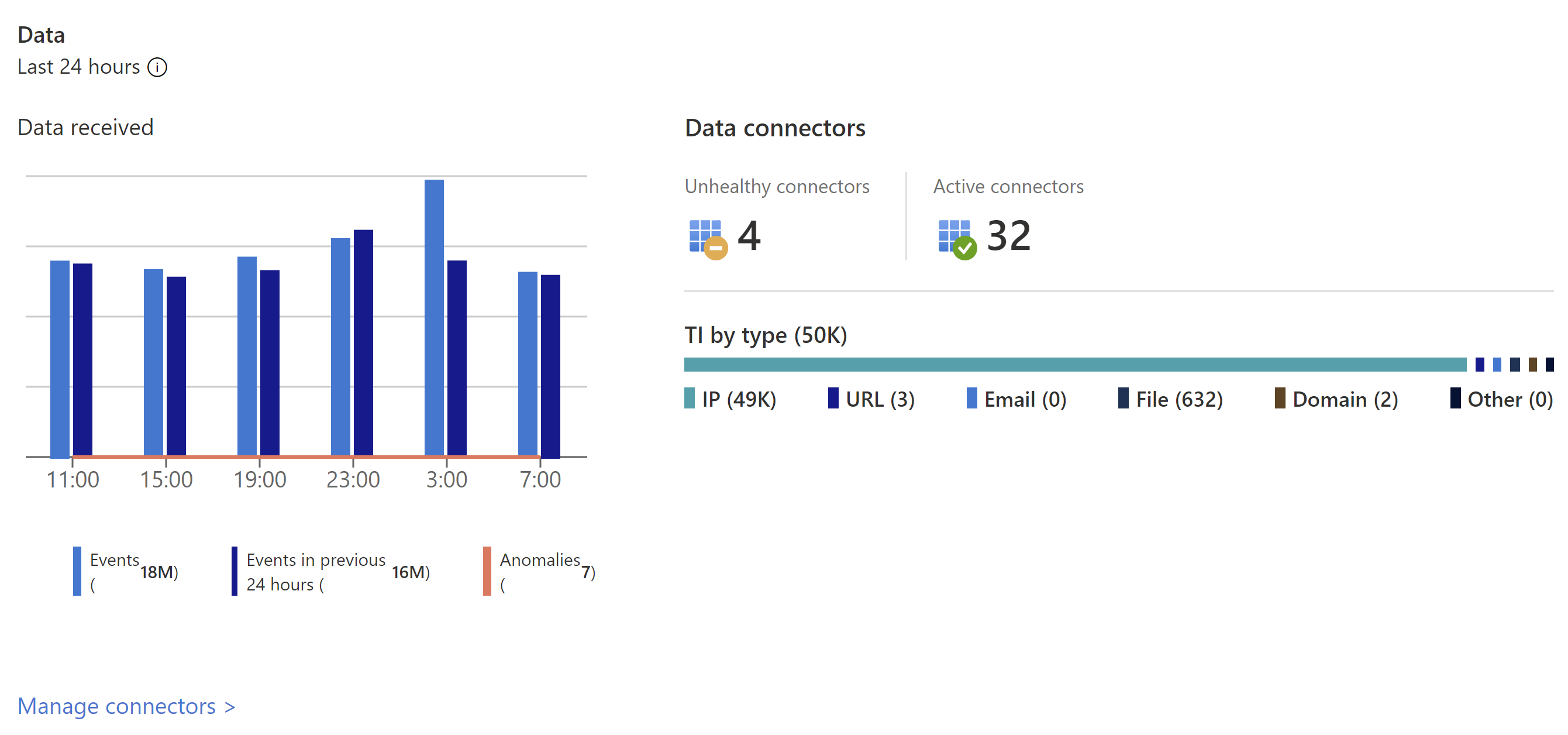

U ziet verschillende typen gegevens over gegevensrecords, gegevensverzamelaars en bedreigingsinformatie onder Gegevens.

- Aan de linkerkant toont een grafiek het aantal records dat Microsoft Sentinel in de afgelopen 24 uur heeft verzameld, vergeleken met de vorige 24 uur en afwijkingen die in die periode zijn gedetecteerd.

- Rechtsboven ziet u een samenvatting van de status van de gegevensconnector, gedeeld door beschadigde en actieve connectors. Beschadigde connectors geven aan hoeveel connectors fouten hebben. Actieve connectors zijn connectors met gegevensstreaming naar Microsoft Sentinel, zoals gemeten door een query die is opgenomen in de connector.

- Rechtsonder ziet u records voor bedreigingsinformatie in Microsoft Sentinel, op indicatie van inbreuk.

Analysegegevens weergeven

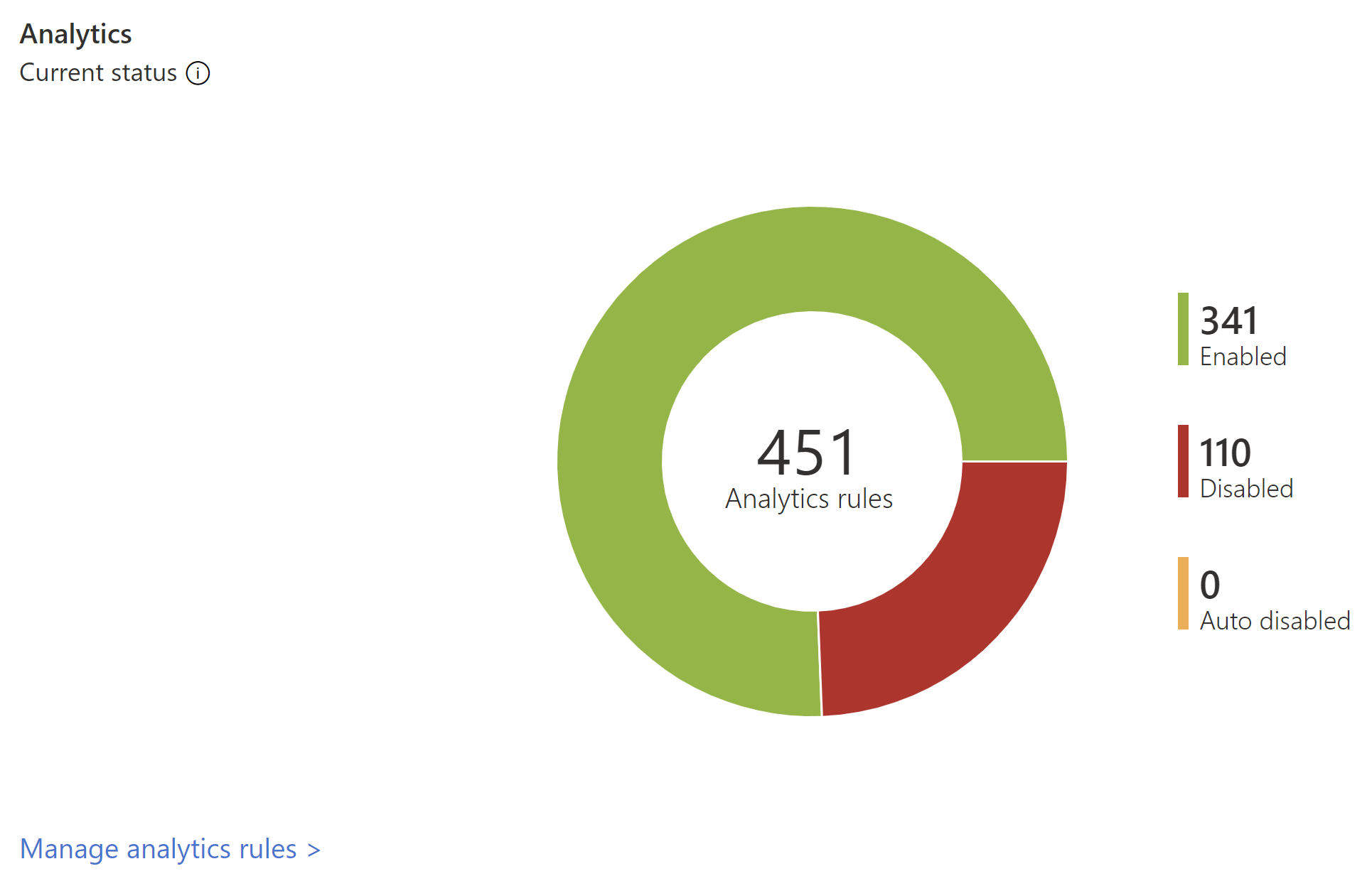

U ziet gegevens voor analyseregels onder Analytics.

U ziet het aantal analyseregels in Microsoft Sentinel, op basis van de status Ingeschakeld, Uitgeschakeld of Automatisch uitgeschakeld.

Werkmappensjablonen gebruiken

Werkmapsjablonen bieden geïntegreerde gegevens uit uw verbonden gegevensbronnen, zodat u dieper kunt ingaan op de gebeurtenissen die in deze services worden gegenereerd. Werkmapsjablonen omvatten Microsoft Entra ID, Azure-activiteitengebeurtenissen en on-premises, die gegevens kunnen zijn van Windows-gebeurtenissen van servers, van waarschuwingen van derden, van derden, waaronder firewallverkeerslogboeken, Office 365 en onveilige protocollen op basis van Windows-gebeurtenissen. De werkmappen zijn gebaseerd op Azure Monitor-werkmappen, zodat u bij het ontwerpen van uw eigen werkmap de beschikking hebt over verbeterde mogelijkheden voor aanpassing en flexibiliteit. Zie Werkmappen voor meer informatie.

- Selecteer onder Instellingen de optie Werkmappen. Onder Mijn werkmappen ziet u al uw opgeslagen werkmap. Onder Sjablonen ziet u de werkmappensjablonen die zijn geïnstalleerd. Als u meer werkmapsjablonen wilt vinden, gaat u naar de Inhoudshub in Microsoft Sentinel om productoplossingen of zelfstandige inhoud te installeren.

- Zoek naar een specifieke werkmap om de hele lijst te zien met beschrijvingen van de mappen.

- Ervan uitgaande dat u Microsoft Entra-id gebruikt om aan de slag te gaan met Microsoft Sentinel, raden we u aan om de Microsoft Entra-oplossing voor Microsoft Sentinel te installeren en de volgende werkmappen te gebruiken:

Microsoft Entra-id: gebruik een van de volgende of beide:

- Met Microsoft Entra-aanmeldingen worden aanmeldingen in de loop van de tijd geanalyseerd om te zien of er afwijkingen zijn. Deze werkmap vermeldt mislukte aanmeldingen op toepassing, apparaat en locatie, zodat u in een oogopslag kunt zien of er iets vreemds aan de hand is. Let met name op meerdere mislukte aanmeldingen.

- Auditlogboeken van Microsoft Entra analyseren beheeractiviteiten, zoals wijzigingen in gebruikers (toevoegen, verwijderen, enzovoort), het maken van groepen en wijzigingen.

Installeer de juiste oplossing om een werkmap toe te voegen voor uw firewall. Installeer bijvoorbeeld de Palo Alto-firewalloplossing voor Microsoft Sentinel om de Palo Alto-werkmappen toe te voegen. De werkmappen analyseren uw firewallverkeer, bieden u correlaties tussen uw firewallgegevens en bedreigingsevenementen en markeert verdachte gebeurtenissen in entiteiten. Werkmappen bieden informatie over trends in uw verkeer en u kunt inzoomen op resultaten en deze filteren.

U kunt de werkmappen aanpassen door de hoofdquery  te bewerken. U kunt op de knop

te bewerken. U kunt op de knop  klikken om naar Log Analytics te gaan om de query daar te bewerken, en u kunt het beletselteken (...) selecteren en tegelgegevens aanpassen selecteren, waarmee u het hoofdtijdfilter kunt bewerken of de specifieke tegels uit de werkmap kunt verwijderen.

klikken om naar Log Analytics te gaan om de query daar te bewerken, en u kunt het beletselteken (...) selecteren en tegelgegevens aanpassen selecteren, waarmee u het hoofdtijdfilter kunt bewerken of de specifieke tegels uit de werkmap kunt verwijderen.

Zie Zelfstudie: Visuele gegevens in Log Analytics voor meer informatie over het werken met query's

Een nieuwe tegel toevoegen

Als u een nieuwe tegel wilt toevoegen, kunt u deze toevoegen aan een bestaande werkmap, ofwel een werkmap die u maakt of een ingebouwde Microsoft Sentinel-werkmap.

- Maak in Log Analytics een tegel met behulp van de instructies in Visual Data in Log Analytics.

- Nadat de tegel is gemaakt, selecteert u onder Vastmakende werkmap waarin u de tegel wilt weergeven.

Nieuwe werkmappen maken

U kunt een nieuwe werkmap helemaal zelf maken of een werkmapsjabloon gebruiken als basis voor uw nieuwe werkmap.

- Als u een volledig nieuwe werkmap wilt maken, selecteert u Werkmappen en vervolgens + Nieuwe werkmap.

- Selecteer het abonnement waarin u de werkmap wilt maken en geef de map een beschrijvende naam. Elke werkmap is net als alle andere elementen een Azure-resource, en u kunt er rollen (Azure RBAC) aan toewijzen om te bepalen wie toegang heeft.

- Als u wilt dat de werkmap kan worden gekozen om er visualisaties aan vast te maken, moet u de map delen. Klik hiervoor op Delen en vervolgens op Gebruikers beheren.

- Gebruik de opties Toegang controleren en Roltoewijzingen zoals u dat zou doen voor andere Azure-resources. Zie Azure-werkmappen delen met behulp van Azure RBAC voor meer informatie.

Voorbeelden van nieuwe werkmappen

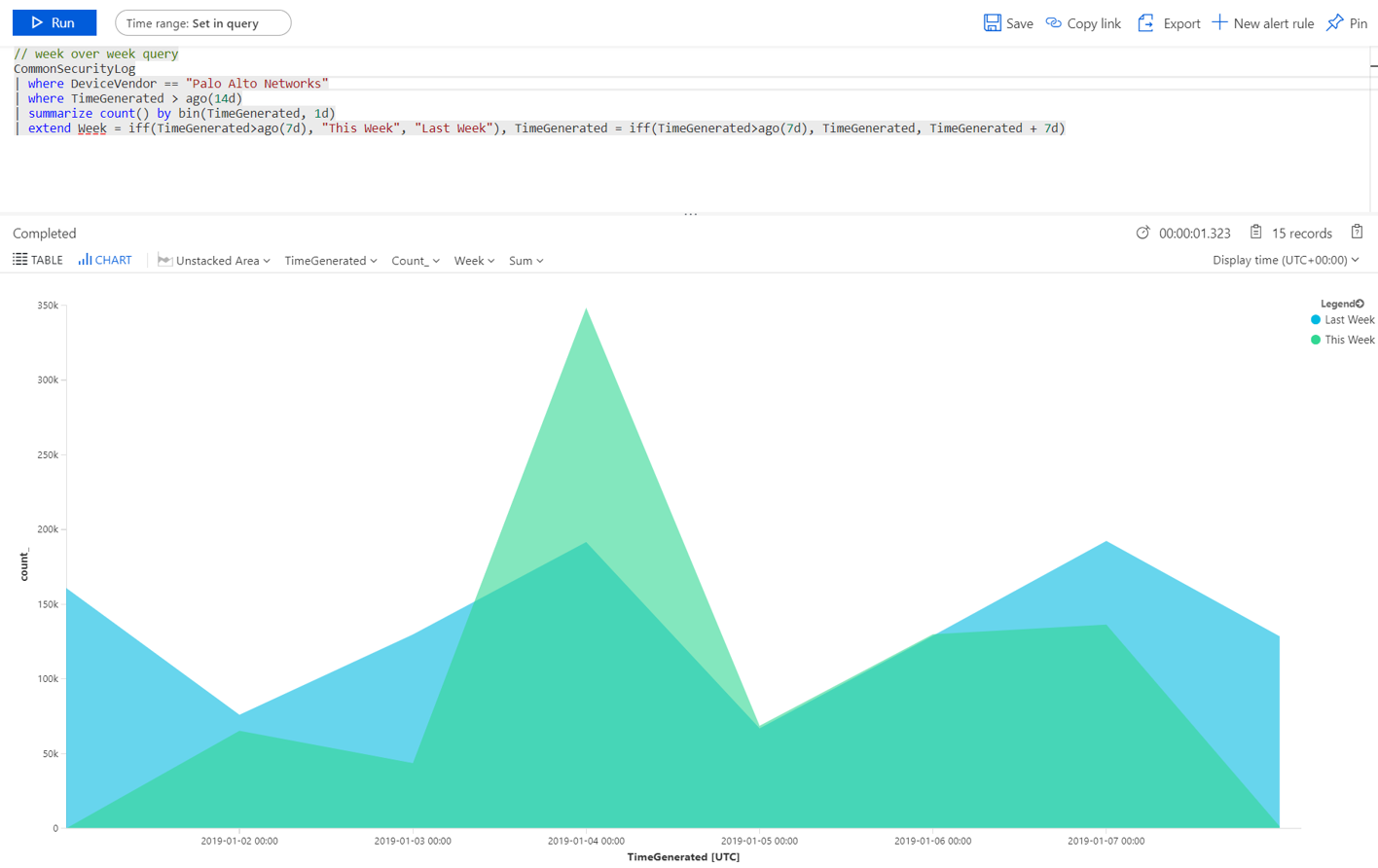

Met de volgende voorbeeldquery kunt u trends vergelijken van verkeer voor verschillende weken. U kunt eenvoudig aanpassen voor welke apparaatleverancier en gegevensbron u de query wilt uitvoeren. In dit voorbeeld wordt SecurityEvent van Windows gebruikt. U kunt de query aanpassen voor uitvoering op AzureActivity of CommonSecurityLog op elke andere firewall.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Mogelijk wilt u een query maken die gegevens uit meerdere bronnen combineert. U kunt een query maken die naar Microsoft Entra-auditlogboeken kijkt voor nieuwe gebruikers die zojuist zijn gemaakt en vervolgens uw Azure-logboeken controleert om te zien of de gebruiker binnen 24 uur na het maken van de roltoewijzing wijzigingen heeft aangebracht. Deze verdachte activiteit zou in dit dashboard worden weergegeven:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

U kunt verschillende werkmappen maken op basis van de rol van de persoon die de gegevens bekijkt en waarnaar ze op zoek zijn. U kunt bijvoorbeeld een werkmap maken voor uw netwerkbeheerder die de firewallgegevens bevat. U kunt ook werkmappen maken op basis van hoe vaak u ze wilt bekijken, of er dingen zijn die u dagelijks wilt bekijken, en andere items die u eenmaal per uur wilt controleren. U kunt bijvoorbeeld elk uur uw Microsoft Entra-aanmeldingen bekijken om te zoeken naar afwijkingen.

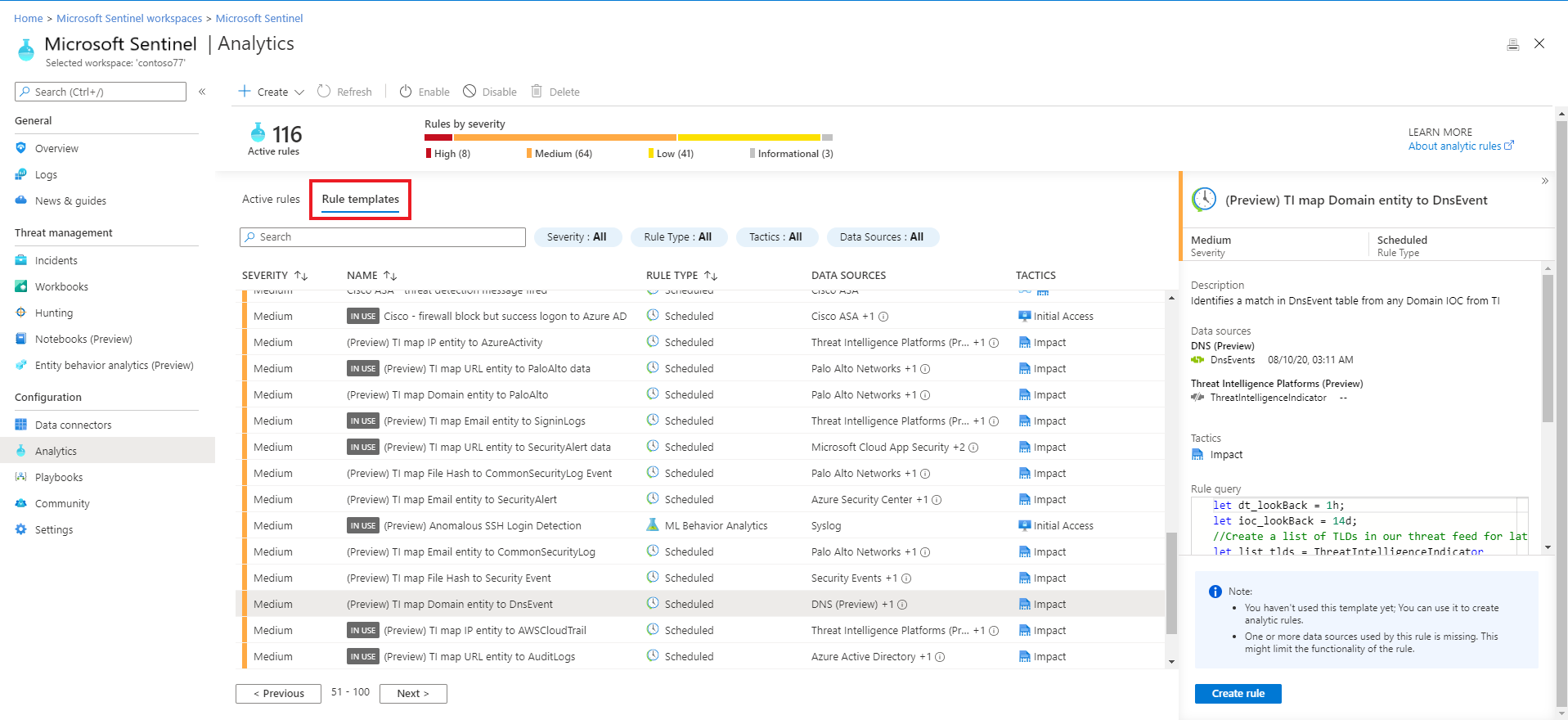

Nieuwe detecties maken

Genereer detecties voor de gegevensbronnen die u hebt verbonden met Microsoft Sentinel om bedreigingen in uw organisatie te onderzoeken.

Wanneer u een nieuwe detectie maakt, maakt u gebruik van de detecties die zijn gemaakt door Microsoft-beveiligingsonderzoekers die zijn afgestemd op de gegevensbronnen die u hebt verbonden.

Als u de geïnstalleerde out-of-the-box-detecties wilt bekijken, gaat u naar Analyse en vervolgens regelsjablonen. Dit tabblad bevat alle geïnstalleerde Microsoft Sentinel-regelsjablonen. Als u meer regelsjablonen wilt vinden, gaat u naar de Inhoudshub in Microsoft Sentinel om productoplossingen of zelfstandige inhoud te installeren.

Zie Ingebouwde analyses ophalen voor meer informatie over out-of-the-box-detecties.

Volgende stappen

Detecteer standaard bedreigingen en maak aangepaste regels voor detectie van bedreigingen om uw reacties op bedreigingen te automatiseren.