Bedreigingen out-of-the-box detecteren

Nadat u Microsoft Sentinel hebt ingesteld om gegevens van alle organisaties te verzamelen, moet u al die gegevens doorzoeken om beveiligingsrisico's voor uw omgeving te detecteren. Maar u hoeft zich geen zorgen te maken. Microsoft Sentinel biedt sjablonen waarmee u regels voor detectie van bedreigingen kunt maken om al dat werk voor u te doen. Deze regels worden analyseregels genoemd.

Het team van Microsoft van beveiligingsexperts en -analisten heeft deze analyseregelsjablonen ontworpen op basis van bekende bedreigingen, veelvoorkomende aanvalsvectoren en escalatieketens van verdachte activiteiten. Regels die op basis van deze sjablonen zijn gemaakt, zoeken automatisch in uw omgeving naar activiteiten die verdacht lijken. Veel van de sjablonen kunnen worden aangepast om te zoeken naar activiteiten of ze te filteren op basis van uw behoeften. De waarschuwingen die door deze regels worden gegenereerd, maken incidenten die u in uw omgeving kunt toewijzen en onderzoeken.

In dit artikel wordt uitgelegd hoe u bedreigingen kunt detecteren met Microsoft Sentinel.

Detecties weergeven

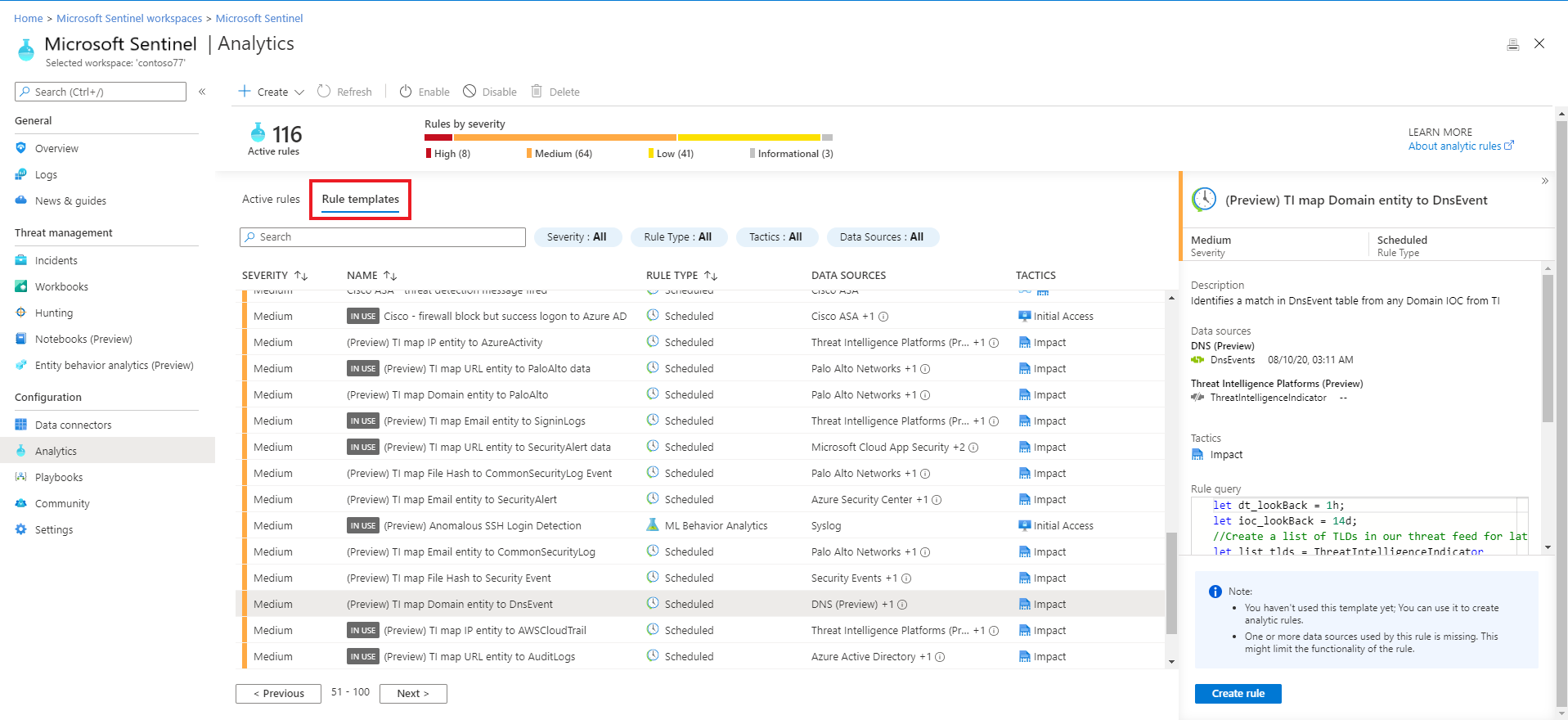

Als u de geïnstalleerde analyseregels en -detecties in Microsoft Sentinel wilt bekijken, gaat u naar sjablonen voor analyseregels>. Dit tabblad bevat alle geïnstalleerde regelsjablonen, afhankelijk van de typen die worden weergegeven in de volgende tabel. Als u meer regelsjablonen wilt vinden, gaat u naar de Inhoudshub in Microsoft Sentinel om de gerelateerde productoplossingen of zelfstandige inhoud te installeren.

Detecties zijn onder andere:

| Regeltype | Beschrijving |

|---|---|

| Microsoft-beveiliging | Met Microsoft-beveiligingssjablonen worden automatisch Microsoft Sentinel-incidenten gemaakt op basis van de waarschuwingen die in andere Microsoft-beveiligingsoplossingen in realtime worden gegenereerd. U kunt Microsoft-beveiligingsregels als sjabloon gebruiken om nieuwe regels met vergelijkbare logica te maken. Zie Automatisch incidenten maken op basis van Beveiligingswaarschuwingen van Microsoft voor meer informatie over beveiligingsregels. |

| Fusion (sommige detecties in preview) |

Microsoft Sentinel maakt gebruik van de Fusion-correlatie-engine, met de schaalbare machine learning-algoritmen, om geavanceerde aanvallen met meerdere fasen te detecteren door veel waarschuwingen en gebeurtenissen met een lage kwaliteit en gebeurtenissen in meerdere producten te correleren in hoogwaardige en bruikbare incidenten. Fusion is standaard ingeschakeld. Omdat de logica verborgen is en daarom niet kan worden aangepast, kunt u slechts één regel maken met deze sjabloon. De Fusion-engine kan ook waarschuwingen correleren die worden geproduceerd door geplande analyseregels met waarschuwingen van andere systemen, waardoor incidenten met hoge kwaliteit worden geproduceerd. |

| Gedragsanalyse van Machine Learning (ML) | ML-sjablonen voor gedragsanalyse zijn gebaseerd op eigen Microsoft Machine Learning-algoritmen, zodat u de interne logica van hoe ze werken en wanneer ze worden uitgevoerd, niet wordt weergegeven. Omdat de logica verborgen is en daarom niet kan worden aangepast, kunt u slechts één regel maken met elke sjabloon van dit type. |

| Bedreigingsinformatie | Profiteer van bedreigingsinformatie die door Microsoft wordt geproduceerd om waarschuwingen en incidenten met hoge kwaliteit te genereren met de Microsoft Threat Intelligence Analytics-regel . Deze unieke regel kan niet worden aangepast, maar wanneer deze functie is ingeschakeld, komt deze automatisch overeen met CEF-logboeken (Common Event Format), Syslog-gegevens of Windows DNS-gebeurtenissen met domein-, IP- en URL-bedreigingsindicatoren van Microsoft Threat Intelligence. Bepaalde indicatoren bevatten meer contextinformatie via MDTI (Microsoft Defender-bedreigingsinformatie). Zie Overeenkomende analyses gebruiken om bedreigingen te detecteren voor meer informatie over het inschakelen van deze regel. Zie Wat is Microsoft Defender-bedreigingsinformatie voor meer informatie over MDTI |

| Anomalie | Sjablonen voor anomalieregels gebruiken machine learning om specifieke typen afwijkend gedrag te detecteren. Elke regel heeft zijn eigen unieke parameters en drempelwaarden die geschikt zijn voor het gedrag dat wordt geanalyseerd. Hoewel de configuraties van out-of-the-box-regels niet kunnen worden gewijzigd of verfijnd, kunt u een regel dupliceren en vervolgens het duplicaat wijzigen en verfijnen. In dergelijke gevallen voert u het duplicaat uit in de flighting-modus en het origineel gelijktijdig in de productiemodus . Vergelijk vervolgens de resultaten en schakel het duplicaat over naar Productie als en wanneer de afstemming naar wens is. Zie Aanpasbare afwijkingen gebruiken voor het detecteren van bedreigingen in Microsoft Sentinel en werken met analyseregels voor anomaliedetectie in Microsoft Sentinel voor meer informatie. |

| Gepland | Geplande analyseregels zijn gebaseerd op query's die zijn geschreven door Microsoft-beveiligingsexperts. U kunt de querylogica zien en er wijzigingen in aanbrengen. U kunt de sjabloon geplande regels gebruiken en de querylogica en planningsinstellingen aanpassen om nieuwe regels te maken. Verschillende nieuwe sjablonen voor geplande analyseregels produceren waarschuwingen die worden gecorreleerd door de Fusion-engine met waarschuwingen van andere systemen om hoogwaardige incidenten te produceren. Zie Geavanceerde detectie van aanvallen met meerdere fasen voor meer informatie. Tip: Regelplanningsopties omvatten het configureren van de regel om elk opgegeven aantal minuten, uren of dagen uit te voeren, waarbij de klok wordt gestart wanneer u de regel inschakelt. We raden u aan rekening te houden met wanneer u een nieuwe of bewerkte analyseregel inschakelt om ervoor te zorgen dat de regels de nieuwe stapel incidenten op tijd krijgen. U kunt bijvoorbeeld een regel gesynchroniseerd uitvoeren wanneer uw SOC-analisten hun werkdag beginnen en de regels vervolgens inschakelen. |

| Bijna realtime (NRT) | NRT-regels zijn een beperkt aantal geplande regels, ontworpen om elke minuut één keer te worden uitgevoerd, zodat u zo snel mogelijk informatie krijgt. Ze werken meestal zoals geplande regels en worden op dezelfde manier geconfigureerd, met enkele beperkingen. Zie Bedreigingen snel detecteren met bijna realtime analyseregels (NRT) in Microsoft Sentinel voor meer informatie. |

Belangrijk

Sommige fusiondetectiesjablonen zijn momenteel beschikbaar in PREVIEW (zie Geavanceerde detectie van aanvallen met meerdere fasen in Microsoft Sentinel om te zien welke sjablonen er zijn). Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Sjablonen voor analyseregels gebruiken

In deze procedure wordt beschreven hoe u sjablonen voor analyseregels gebruikt.

Een sjabloon voor analyseregels gebruiken:

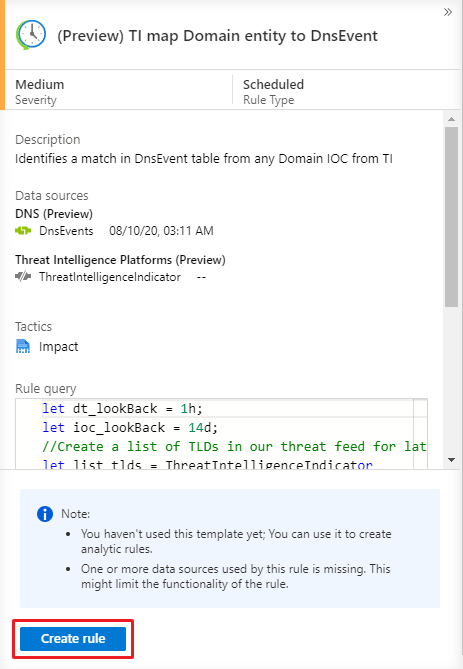

Selecteer op de pagina Microsoft Sentinel >Analytics-regelsjablonen> een sjabloonnaam en selecteer vervolgens de knop Regel maken in het detailvenster om een nieuwe actieve regel te maken op basis van die sjabloon.

Elke sjabloon bevat een lijst met vereiste gegevensbronnen. Wanneer u de sjabloon opent, worden de gegevensbronnen automatisch gecontroleerd op beschikbaarheid. Als er een beschikbaarheidsprobleem is, is de knop Regel maken mogelijk uitgeschakeld of ziet u mogelijk een waarschuwing voor dat effect.

Als u Regel maken selecteert, wordt de wizard Voor het maken van regels geopend op basis van de geselecteerde sjabloon. Alle details worden automatisch ingevuld en met de geplande of Microsoft-beveiligingssjablonen kunt u de logica en andere regelinstellingen aanpassen aan uw specifieke behoeften. U kunt dit proces herhalen om meer regels te maken op basis van de sjabloon. Nadat u de stappen in de wizard voor het maken van regels tot het einde hebt gevolgd, hebt u een regel gemaakt op basis van de sjabloon. De nieuwe regels worden weergegeven op het tabblad Actieve regels .

Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie over het aanpassen van uw regels in de wizard voor het maken van regels.

Tip

Zorg ervoor dat u alle regels inschakelt die zijn gekoppeld aan uw verbonden gegevensbronnen om een volledige beveiligingsdekking voor uw omgeving te garanderen. De meest efficiënte manier om analyseregels in te schakelen, is rechtstreeks vanaf de pagina gegevensconnector, waarin alle gerelateerde regels worden vermeld. Zie Verbinding maken gegevensbronnen voor meer informatie.

U kunt ook regels pushen naar Microsoft Sentinel via API en PowerShell, maar hiervoor is extra inspanning vereist.

Wanneer u API of PowerShell gebruikt, moet u eerst de regels exporteren naar JSON voordat u de regels inschakelt. API of PowerShell kan handig zijn bij het inschakelen van regels in meerdere exemplaren van Microsoft Sentinel met identieke instellingen in elk exemplaar.

Toegangsmachtigingen voor analyseregels

Wanneer u een analyseregel maakt, wordt er een toegangsmachtigingstoken toegepast op de regel en samen opgeslagen. Dit token zorgt ervoor dat de regel toegang heeft tot de werkruimte die de gegevens bevat die door de regel worden opgevraagd en dat deze toegang behouden blijft, zelfs als de maker van de regel geen toegang meer heeft tot die werkruimte.

Er is echter één uitzondering op dit: wanneer er een regel wordt gemaakt voor toegang tot werkruimten in andere abonnementen of tenants, zoals wat er gebeurt in het geval van een MSSP, neemt Microsoft Sentinel extra beveiligingsmaatregelen om onbevoegde toegang tot klantgegevens te voorkomen. Voor dit soort regels worden de referenties van de gebruiker die de regel heeft gemaakt, toegepast op de regel in plaats van een onafhankelijk toegangstoken, zodat wanneer de gebruiker geen toegang meer heeft tot het andere abonnement of de andere tenant, de regel niet meer werkt.

Als u Microsoft Sentinel uitvoert in een scenario voor meerdere abonnementen of meerdere tenants, werkt een van uw analisten of technici geen toegang meer tot een bepaalde werkruimte, dan werken alle regels die door die gebruiker zijn gemaakt, niet meer. U krijgt een statuscontrolebericht met betrekking tot 'onvoldoende toegang tot resource' en de regel wordt automatisch uitgeschakeld nadat het een bepaald aantal keren is mislukt .

Regels exporteren naar een ARM-sjabloon

U kunt uw regel eenvoudig exporteren naar een ARM-sjabloon (Azure Resource Manager) als u uw regels als code wilt beheren en implementeren. U kunt ook regels importeren uit sjabloonbestanden om ze in de gebruikersinterface weer te geven en te bewerken.

Volgende stappen

Als u aangepaste regels wilt maken, gebruikt u bestaande regels als sjablonen of verwijzingen. Door bestaande regels als basislijn te gebruiken, kunt u de meeste logica uitbouwen voordat u de benodigde wijzigingen aanbrengt. Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie.

Als u wilt weten hoe u uw reacties op bedreigingen automatiseert, stelt u geautomatiseerde bedreigingsreacties in Microsoft Sentinel in.

Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer regelsjablonen.