Zelfstudie: Bedreigingen detecteren met behulp van analyseregels in Microsoft Sentinel

Als SIEM-service (Security Information and Event Management) is Microsoft Sentinel verantwoordelijk voor het detecteren van beveiligingsrisico's voor uw organisatie. Dit doet u door de enorme hoeveelheden gegevens te analyseren die worden gegenereerd door alle logboeken van uw systemen.

In deze zelfstudie leert u hoe u een Microsoft Sentinel-analyseregel instelt op basis van een sjabloon om te zoeken naar aanvallen van het Apache Log4j-beveiligingsprobleem in uw omgeving. Met de regel worden gebruikersaccounts en IP-adressen in uw logboeken omlijst als traceerbare entiteiten, worden belangrijke stukjes informatie weergegeven in de waarschuwingen die door de regels worden gegenereerd en pakketwaarschuwingen als incidenten die moeten worden onderzocht.

Wanneer u deze zelfstudie hebt voltooid, kunt u het volgende doen:

- Een analyseregel maken op basis van een sjabloon

- De query en instellingen van een regel aanpassen

- De drie typen waarschuwingsverrijking configureren

- Kies geautomatiseerde bedreigingsreacties voor uw regels

Vereisten

Het volgende moet zijn geïnstalleerd om deze zelfstudie te voltooien:

Een Azure-abonnement. Maak een gratis account als u er nog geen hebt.

Een Log Analytics-werkruimte waarin de Microsoft Sentinel-oplossing is geïmplementeerd en er gegevens in worden opgenomen.

Een Azure-gebruiker met de rol Microsoft Sentinel-inzender die is toegewezen aan de Log Analytics-werkruimte waar Microsoft Sentinel wordt geïmplementeerd.

In deze regel wordt verwezen naar de volgende gegevensbronnen. Hoe meer connectors u hebt geïmplementeerd, hoe effectiever de regel is. U moet ten minste één hebben.

Gegevensbron Log Analytics-tabellen waarnaar wordt verwezen Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM Insights) VM Verbinding maken ion Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (firewall) CommonSecurityLog (PaloAlto) Beveiligingsevenementen SecurityEvents Microsoft Entra ID Aanmeldingslogboeken

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Azure-activiteit AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Aanmelden bij Azure Portal en Microsoft Sentinel

Meld u aan bij de Azure-portal.

Zoek en selecteer Microsoft Sentinel in de zoekbalk.

Zoek en selecteer uw werkruimte in de lijst met beschikbare Microsoft Sentinel-werkruimten.

Een oplossing installeren vanuit de inhoudshub

Selecteer in Microsoft Sentinel in het menu aan de linkerkant onder Inhoudsbeheer de optie Inhoudshub.

Zoek en selecteer de oplossing Log4j-detectie van beveiligingsproblemen.

Selecteer

Installeren/bijwerken in de werkbalk boven aan de pagina.

Installeren/bijwerken in de werkbalk boven aan de pagina.

Een geplande analyseregel maken op basis van een sjabloon

Selecteer Analytics in Microsoft Sentinel in het menu aan de linkerkant onder Configuratie.

Selecteer op de pagina Analyse het tabblad Regelsjablonen .

Voer in het zoekveld bovenaan de lijst met regelsjablonen log4j in.

Selecteer in de gefilterde lijst met sjablonen log4j-beveiligingsproblemen, oftewel Log4Shell IP IOC. Selecteer regel maken in het detailvenster.

De wizard Analyseregel wordt geopend.

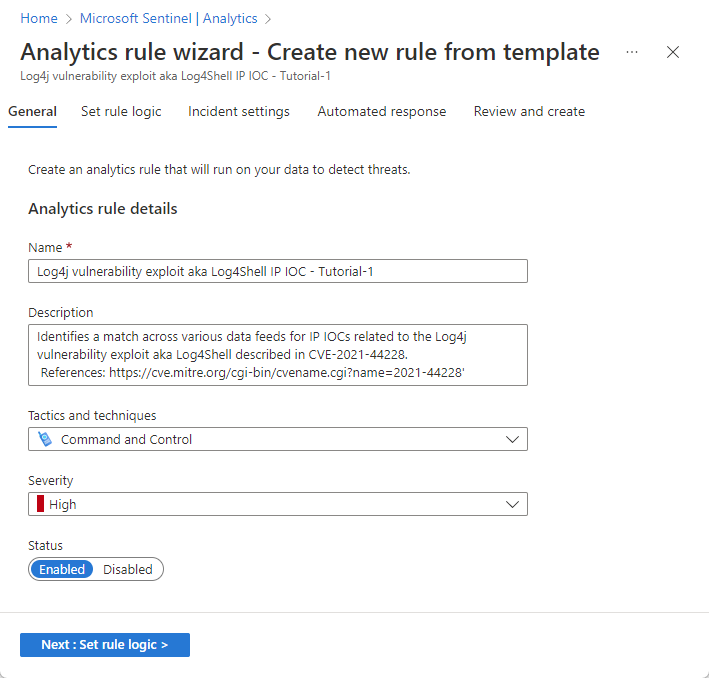

Voer op het tabblad Algemeen in het veld Naam log4j-beveiligingsproblemen in, ook wel Bekend als Log4Shell IP IOC - Tutorial-1.

Laat de rest van de velden op deze pagina staan zoals ze zijn. Dit zijn de standaardinstellingen, maar we voegen in een later stadium aanpassingen toe aan de naam van de waarschuwing.

Als u niet wilt dat de regel onmiddellijk wordt uitgevoerd, selecteert u Uitgeschakeld en wordt de regel toegevoegd aan het tabblad Actieve regels en kunt u deze vanaf daar inschakelen wanneer u deze nodig hebt.

Selecteer Volgende: Regellogica instellen.

Regelquerylogica en configuratie van instellingen controleren

Controleer op het tabblad Regellogica instellen de query zoals deze wordt weergegeven onder de kop Regelquery .

Als u meer querytekst tegelijk wilt zien, selecteert u het diagonale dubbele pijlpictogram in de rechterbovenhoek van het queryvenster om het venster uit te vouwen tot een groter formaat.

Waarschuwingen verrijken met entiteiten en andere details

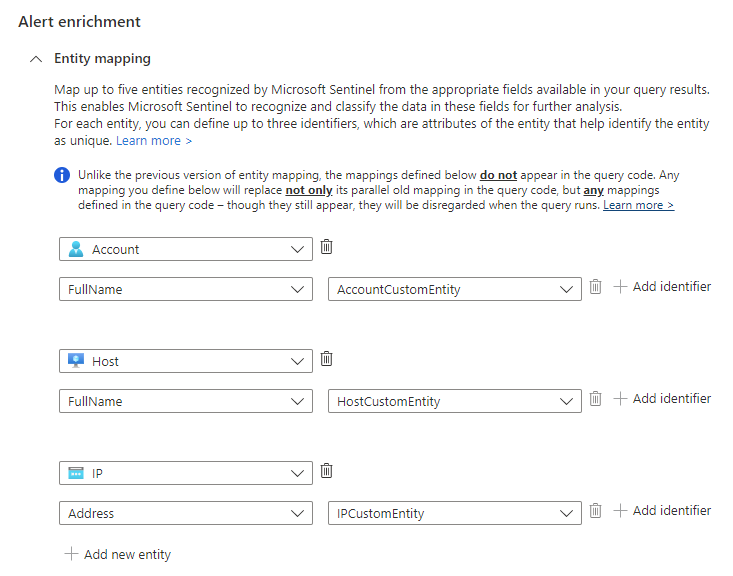

Behoud onder Waarschuwingsverrijking de instellingen voor entiteitstoewijzing zoals ze zijn. Noteer de drie toegewezen entiteiten.

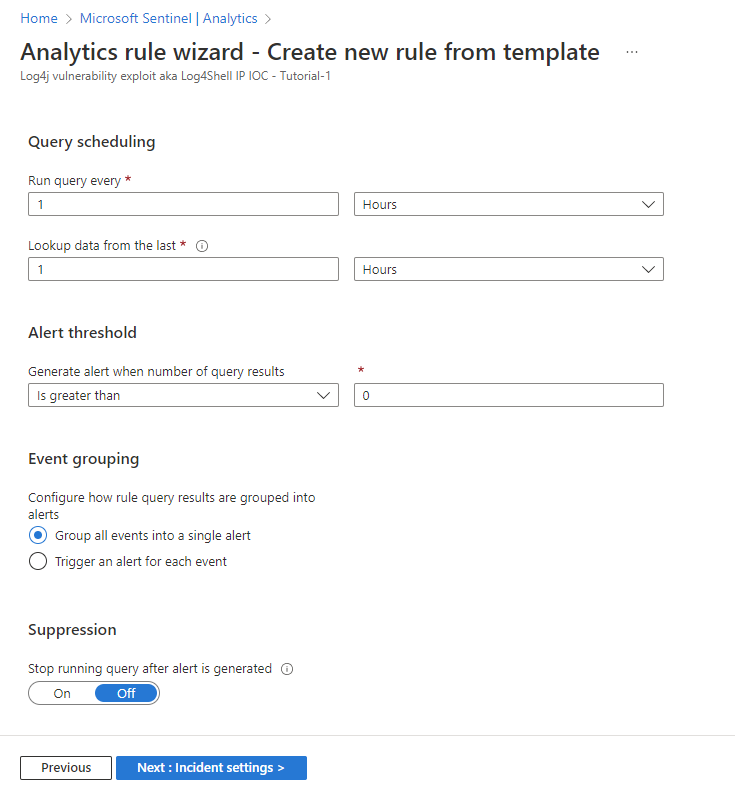

In de sectie Aangepaste details voegen we de tijdstempel van elke gebeurtenis toe aan de waarschuwing, zodat u deze direct in de waarschuwingsdetails kunt zien, zonder dat u hoeft in te zoomen.

- Typ een tijdstempel in het veld Sleutel . Dit is de naam van de eigenschap in de waarschuwing.

- Selecteer tijdstempel in de vervolgkeuzelijst Waarde .

In de sectie Waarschuwingsdetails gaan we de naam van de waarschuwing aanpassen, zodat de tijdstempel van elke instantie wordt weergegeven in de titel van de waarschuwing.

Voer in het veld Indeling van waarschuwingsnaam log4j-beveiligingsprobleem in met de naam Log4Shell IP IOC op {{timestamp}}.

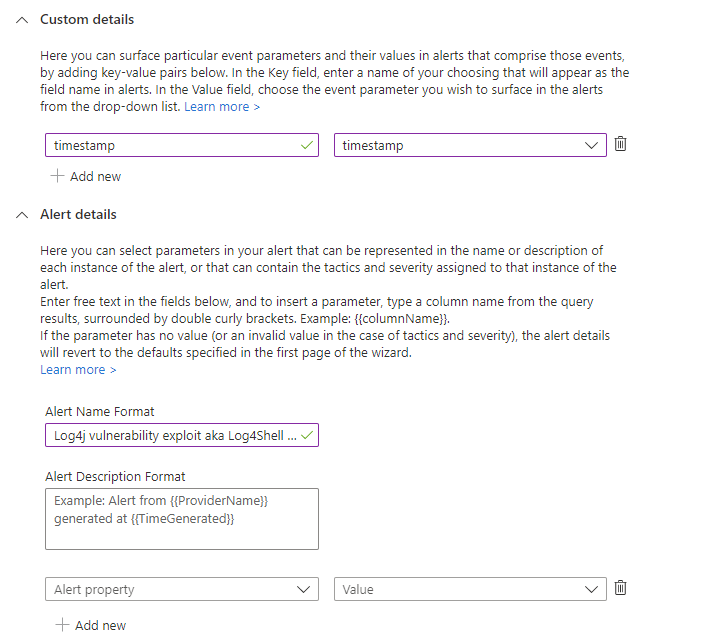

Resterende instellingen controleren

Controleer de overige instellingen op het tabblad Regellogica instellen. Het is echter niet nodig om iets te wijzigen, maar als u het interval wilt wijzigen, bijvoorbeeld. Zorg ervoor dat de lookbackperiode overeenkomt met het interval om continue dekking te behouden.

Queryplanning:

- Voer elke 1 uur een query uit.

- Opzoekgegevens uit het afgelopen 1 uur.

Waarschuwingsdrempel:

- Waarschuwing genereren wanneer het aantal queryresultaten groter is dan 0.

Gebeurtenisgroepering:

- Configureren hoe queryresultaten van regels worden gegroepeerd in waarschuwingen: Groepeer alle gebeurtenissen in één waarschuwing.

Onderdrukking:

- Stop met het uitvoeren van de query nadat de waarschuwing is gegenereerd: Uit.

Selecteer Volgende: Incidentinstellingen.

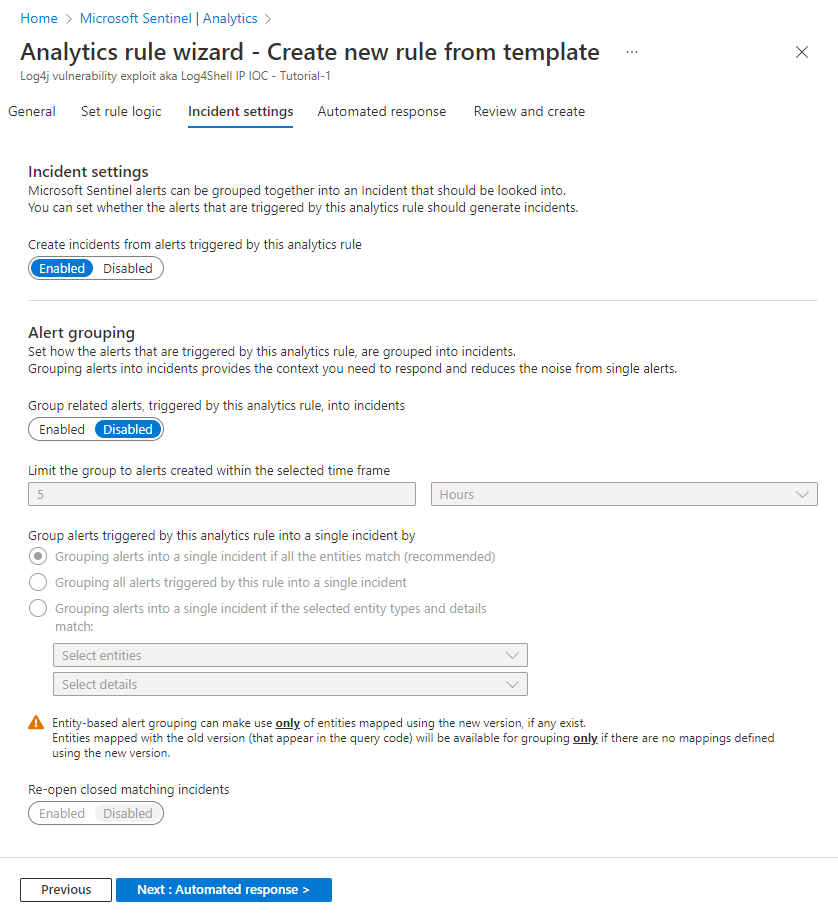

De instellingen voor het maken van incidenten controleren

Controleer de instellingen op het tabblad Incidentinstellingen . U hoeft niets te wijzigen, tenzij u bijvoorbeeld een ander systeem hebt voor het maken en beheren van incidenten. In dat geval wilt u het maken van incidenten uitschakelen.

Incidentinstellingen:

- Incidenten maken op basis van waarschuwingen die worden geactiveerd door deze analyseregel: Ingeschakeld.

Waarschuwingsgroepering:

- Gerelateerde waarschuwingen groeperen, geactiveerd door deze analyseregel, in incidenten: Uitgeschakeld.

Selecteer Volgende: Geautomatiseerd antwoord.

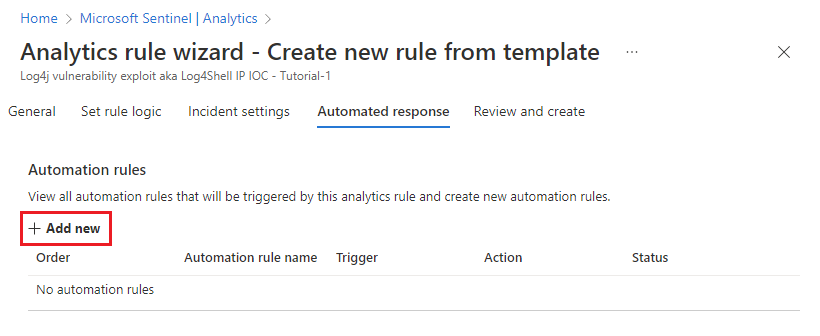

Geautomatiseerde antwoorden instellen en de regel maken

Op het tabblad Automatisch antwoord :

Selecteer + Nieuwe toevoegen om een nieuwe automatiseringsregel te maken voor deze analyseregel. Hiermee opent u de wizard Nieuwe automatiseringsregel maken.

Voer in het veld Naam van de Automation-regel de detectie van misbruik van beveiligingsproblemen in Log4J in - Tutorial-1.

Laat de secties Trigger en Voorwaarden staan zoals ze zijn.

Selecteer onder Acties tags toevoegen in de vervolgkeuzelijst.

- Selecteer + Tag toevoegen.

- Voer Log4J-exploit in het tekstvak in en selecteer OK.

Laat de secties Regelverloop en Volgorde staan zoals ze zijn.

Selecteer Toepassen. U ziet binnenkort uw nieuwe automatiseringsregel in de lijst op het tabblad Automatisch antwoord .

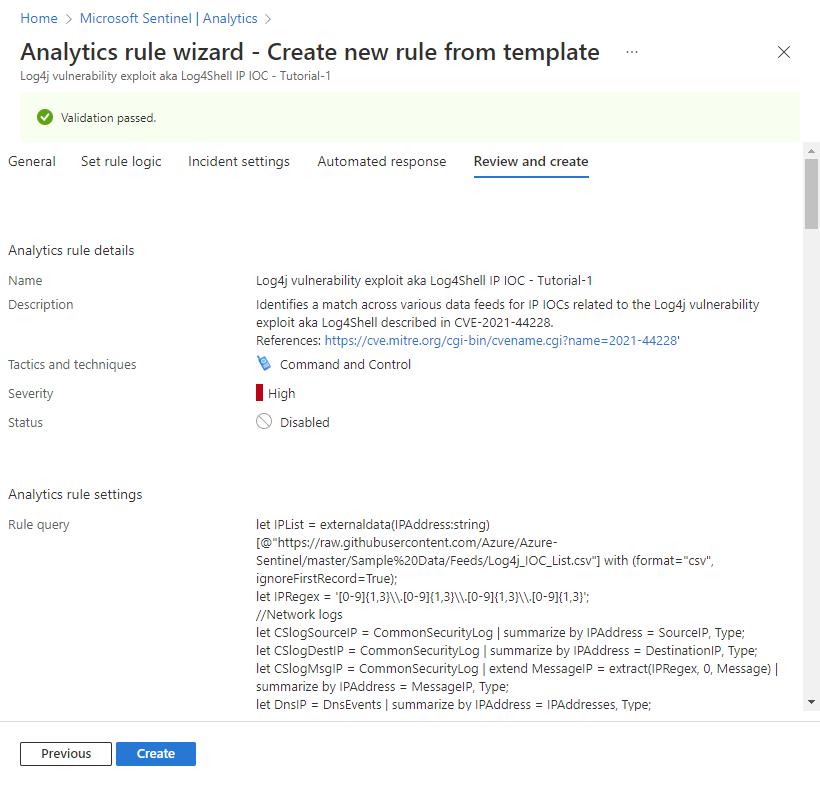

Selecteer Volgende: Controleer of u alle instellingen voor uw nieuwe analyseregel wilt controleren. Wanneer het bericht 'Validatie geslaagd' wordt weergegeven, selecteert u Maken. Tenzij u de regel instelt op Uitgeschakeld op het tabblad Algemeen hierboven, wordt de regel onmiddellijk uitgevoerd.

Selecteer de onderstaande afbeelding voor een weergave van de volledige beoordeling (de meeste querytekst is geknipt voor weergavebaarheid).

Het slagen van de regel controleren

Als u de resultaten wilt bekijken van de waarschuwingsregels die u maakt, gaat u naar de pagina Incidenten .

Als u de lijst met incidenten wilt filteren op incidenten die zijn gegenereerd door uw analyseregel, voert u de naam (of een deel van de naam) in van de analyseregel die u hebt gemaakt in de zoekbalk .

Open een incident waarvan de titel overeenkomt met de naam van de analyseregel. De vlag die u hebt gedefinieerd in de automatiseringsregel, is toegepast op het incident.

Resources opschonen

Als u deze analyseregel niet wilt blijven gebruiken, verwijdert u de analyse- en automatiseringsregels die u hebt gemaakt (of schakelt u deze ten minste uit):

Selecteer op de pagina Analyse het tabblad Actieve regels .

Voer de naam (of een deel van de naam) in van de analyseregel die u hebt gemaakt in de zoekbalk .

(Als deze niet wordt weergegeven, controleert u of filters zijn ingesteld op Alles selecteren.)Markeer het selectievakje naast de regel in de lijst en selecteer Verwijderen in de bovenste banner.

(Als u deze niet wilt verwijderen, kunt uIn plaats daarvan uitschakelen .)Selecteer op de pagina Automation het tabblad Automation-regels .

Voer de naam (of een deel van de naam) in van de automatiseringsregel die u hebt gemaakt in de zoekbalk .

(Als deze niet wordt weergegeven, controleert u of filters zijn ingesteld op Alles selecteren.)Schakel het selectievakje naast de automatiseringsregel in de lijst in en selecteer Verwijderen in de bovenste banner.

(Als u deze niet wilt verwijderen, kunt uIn plaats daarvan uitschakelen .)

Volgende stappen

Nu u hebt geleerd hoe u kunt zoeken naar aanvallen van een veelvoorkomend beveiligingsprobleem met behulp van analyseregels, vindt u meer informatie over wat u kunt doen met analyses in Microsoft Sentinel:

Meer informatie over het volledige scala aan instellingen en configuraties in geplande analyseregels.

Meer informatie over de verschillende typen waarschuwingsverrijking die u hier hebt gezien:

Meer informatie over andere soorten analyseregels in Microsoft Sentinel en hun functie.

Meer informatie over het schrijven van query's in Kusto-querytaal (KQL). Lees deze handige snelzoekgids voor meer informatie over KQL-concepten en -query's.