Azure Disk Encryption met Microsoft Entra ID voor Windows-VM's (vorige release)

Van toepassing op: ✔️ Windows-VM's

De nieuwe versie van Azure Disk Encryption elimineert de vereiste voor het instellen van een Microsoft Entra-toepassingsparameter om VM-schijfversleuteling in te schakelen. Met de nieuwe release bent u niet meer verplicht om Microsoft Entra-referenties op te geven tijdens de stap versleuteling inschakelen. Alle nieuwe VM's moeten worden versleuteld zonder de Microsoft Entra-toepassingsparameters met behulp van de nieuwe release. Zie Azure Disk Encryption voor Windows VMS voor instructies voor het inschakelen van VM-schijfversleuteling met behulp van de nieuwe release. VM's die al zijn versleuteld met Microsoft Entra-toepassingsparameters, worden nog steeds ondersteund en moeten nog steeds worden onderhouden met de Microsoft Entra-syntaxis.

U kunt veel scenario's voor schijfversleuteling inschakelen en de stappen kunnen variëren afhankelijk van het scenario. In de volgende secties worden de scenario's uitgebreider beschreven voor Windows IaaS-VM's. Voordat u schijfversleuteling kunt gebruiken, moeten de vereisten voor Azure Disk Encryption worden voltooid.

Belangrijk

U moet een momentopname maken en/of een back-up maken voordat schijven worden versleuteld. Back-ups zorgen ervoor dat een hersteloptie mogelijk is als er een onverwachte fout optreedt tijdens de versleuteling. Voor VM's met beheerde schijven is een back-up vereist voordat versleuteling plaatsvindt. Zodra een back-up is gemaakt, kunt u de cmdlet Set-AzVMDiskEncryptionExtension gebruiken om beheerde schijven te versleutelen door de parameter -skipVmBackup op te geven. Zie Back-ups maken en herstellen van versleutelde virtuele machines voor meer informatie over het maken van back-ups en het herstellen van versleutelde virtuele machines.

Het versleutelen of uitschakelen van versleuteling kan ertoe leiden dat een VIRTUELE machine opnieuw wordt opgestart.

Versleuteling inschakelen op nieuwe IaaS-VM's die zijn gemaakt op basis van Marketplace

U kunt schijfversleuteling inschakelen op een nieuwe IaaS Windows-VM vanuit Marketplace in Azure met behulp van een Resource Manager-sjabloon. Met de sjabloon wordt een nieuwe versleutelde Windows-VM gemaakt met behulp van de installatiekopieën van de Windows Server 2012-galerie.

Klik in de Resource Manager-sjabloon op Implementeren in Azure.

Selecteer het abonnement, de resourcegroep, de locatie van de resourcegroep, de parameters, de juridische voorwaarden en de overeenkomst. Klik op Aanschaffen om een nieuwe IaaS-VM te implementeren waarvoor versleuteling is ingeschakeld.

Nadat u de sjabloon hebt geïmplementeerd, controleert u de vm-versleutelingsstatus met behulp van uw voorkeursmethode:

Controleer met de Azure CLI met behulp van de opdracht az vm encryption show .

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Controleer met Azure PowerShell met behulp van de cmdlet Get-AzVmDiskEncryptionStatus .

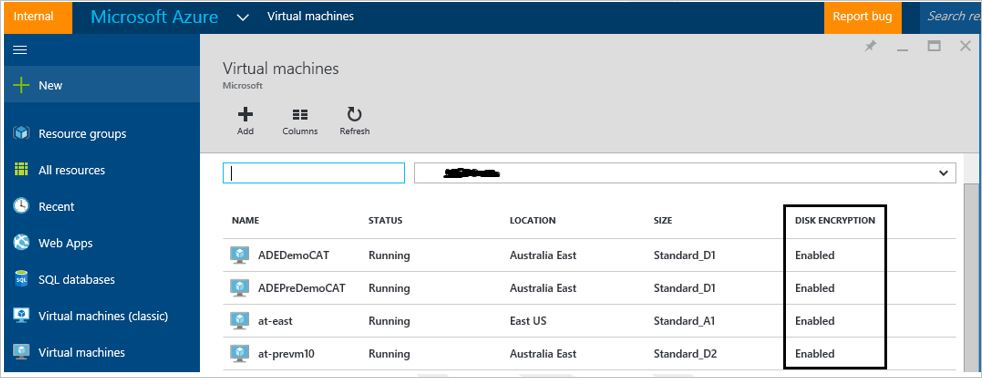

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Selecteer de VIRTUELE machine en klik vervolgens op Schijven onder de kop Instellingen om de versleutelingsstatus in de portal te controleren. In de grafiek onder Versleuteling ziet u of deze is ingeschakeld.

De volgende tabel bevat de Resource Manager-sjabloonparameters voor nieuwe VM's uit het Marketplace-scenario met behulp van de Client-id van Microsoft Entra:

| Parameter | Omschrijving |

|---|---|

| adminUserName | Beheer gebruikersnaam voor de virtuele machine. |

| adminPassword | Beheer gebruikerswachtwoord voor de virtuele machine. |

| newStorageAccountName | Naam van het opslagaccount voor het opslaan van VHD's voor het besturingssysteem en de gegevens. |

| vmSize | Grootte van de VIRTUELE machine. Op dit moment worden alleen de Standard A-, D- en G-serie ondersteund. |

| virtualNetworkName | Naam van het VNet waartoe de VM-NIC moet behoren. |

| subnetName | Naam van het subnet in het VNet waartoe de VM-NIC moet behoren. |

| AADClientID | Client-id van de Microsoft Entra-toepassing met machtigingen voor het schrijven van geheimen naar uw sleutelkluis. |

| AADClientSecret | Clientgeheim van de Microsoft Entra-toepassing met machtigingen voor het schrijven van geheimen naar uw sleutelkluis. |

| keyVaultURL | URL van de sleutelkluis waarnaar de BitLocker-sleutel moet worden geüpload. U kunt deze ophalen met behulp van de cmdlet (Get-AzKeyVault -VaultName "MyKeyVault" -ResourceGroupName "MyKeyVaultResourceGroupName").VaultURI of de Azure CLI az keyvault show --name "MySecureVault" --query properties.vaultUri |

| keyEncryptionKeyURL | URL van de sleutelversleutelingssleutel die wordt gebruikt voor het versleutelen van de gegenereerde BitLocker-sleutel (optioneel). KeyEncryptionKeyURL is een optionele parameter. U kunt uw eigen KEK gebruiken om de gegevensversleutelingssleutel (wachtwoordzingeheim) in uw sleutelkluis verder te beveiligen. |

| keyVaultResourceGroup | Resourcegroep van de sleutelkluis. |

| vmName | De naam van de virtuele machine waarop de versleutelingsbewerking moet worden uitgevoerd. |

Versleuteling inschakelen op bestaande of actieve IaaS Windows-VM's

In dit scenario kunt u versleuteling inschakelen met behulp van een sjabloon, PowerShell-cmdlets of CLI-opdrachten. In de volgende secties wordt uitgebreid uitgelegd hoe u Azure Disk Encryption inschakelt.

Versleuteling inschakelen op bestaande of actieve VM's met Azure PowerShell

Gebruik de cmdlet Set-AzVMDiskEncryptionExtension om versleuteling in te schakelen op een actieve Virtuele IaaS-machine in Azure. Zie de blogposts Azure Disk Encryption verkennen met Azure PowerShell - deel 1 en Azure Disk Encryption verkennen met Azure PowerShell - deel 1 en Azure Disk Encryption verkennen met Azure PowerShell - deel 2 voor meer informatie over het inschakelen van versleuteling met Azure Disk Encryption met behulp van PowerShell-cmdlets.

Versleutel een actieve VM met behulp van een clientgeheim: met het onderstaande script initialiseert u uw variabelen en voert u de cmdlet Set-AzVMDiskEncryptionExtension uit. De resourcegroep, DE VM, de sleutelkluis, de Microsoft Entra-app en het clientgeheim moeten al zijn gemaakt als vereisten. Vervang MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID en My-AAD-client-secret door uw waarden.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId;Versleutel een actieve VM met behulp van KEK om het clientgeheim te verpakken: Met Azure Disk Encryption kunt u een bestaande sleutel in uw sleutelkluis opgeven om versleutelingsgeheimen voor schijven te verpakken die zijn gegenereerd tijdens het inschakelen van versleuteling. Wanneer er een KEK is opgegeven, gebruikt Azure Disk Encryption die sleutel om de versleutelingsgeheimen te verpakken voordat er naar Key Vault wordt geschreven.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId;Notitie

De syntaxis voor de waarde van de parameter disk-encryption-keyvault is de volledige id-tekenreeks: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

De syntaxis voor de waarde van de parameter key-encryption-key is de volledige URI voor de KEK, zoals in: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Controleer of de schijven zijn versleuteld: gebruik de cmdlet Get-AzVmDiskEncryptionStatus om de versleutelingsstatus van een IaaS-VM te controleren.

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Schijfversleuteling uitschakelen: gebruik de cmdlet Disable-AzureRmVMDiskEncryption om de versleuteling uit te schakelen.

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'

Versleuteling inschakelen op bestaande of actieve VM's met Azure CLI

Gebruik de opdracht az vm encryption enable om versleuteling in te schakelen op een actieve Virtuele IaaS-machine in Azure.

Een actieve VM versleutelen met behulp van een clientgeheim:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type [All|OS|Data]Versleutel een actieve VM met behulp van KEK om het clientgeheim in te pakken:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type [All|OS|Data]Notitie

De syntaxis voor de waarde van de parameter disk-encryption-keyvault is de volledige id-tekenreeks: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

De syntaxis voor de waarde van de parameter key-encryption-key is de volledige URI voor de KEK, zoals in: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Controleer of de schijven zijn versleuteld: gebruik de opdracht az vm encryption show om de versleutelingsstatus van een IaaS-VM te controleren.

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Versleuteling uitschakelen: als u versleuteling wilt uitschakelen, gebruikt u de opdracht az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]

De Resource Manager-sjabloon gebruiken

U kunt schijfversleuteling inschakelen op bestaande of actieve IaaS Windows-VM's in Azure met behulp van de Resource Manager-sjabloon om een actieve Windows-VM te versleutelen.

Klik in de quickstart-sjabloon van Azure op Implementeren naar Azure.

Selecteer het abonnement, de resourcegroep, de locatie van de resourcegroep, de parameters, de juridische voorwaarden en de overeenkomst. Klik op Aanschaffen om versleuteling in te schakelen op de bestaande of actieve IaaS-VM.

De volgende tabel bevat de Resource Manager-sjabloonparameters voor bestaande of actieve VM's die gebruikmaken van een Microsoft Entra-client-id:

| Parameter | Omschrijving |

|---|---|

| AADClientID | Client-id van de Microsoft Entra-toepassing met machtigingen voor het schrijven van geheimen naar de sleutelkluis. |

| AADClientSecret | Clientgeheim van de Microsoft Entra-toepassing met machtigingen voor het schrijven van geheimen naar de sleutelkluis. |

| keyVaultName | De naam van de sleutelkluis waarnaar de BitLocker-sleutel moet worden geüpload. U kunt deze ophalen met behulp van de cmdlet (Get-AzKeyVault -ResourceGroupName <MyKeyVaultResourceGroupName>). Vaultname of de Azure CLI-opdracht az keyvault list --resource-group "MySecureGroup" |

| keyEncryptionKeyURL | URL van de sleutelversleutelingssleutel die wordt gebruikt om de gegenereerde BitLocker-sleutel te versleutelen. Deze parameter is optioneel als u nokek selecteert in de vervolgkeuzelijst UseExistingKek. Als u kek selecteert in de vervolgkeuzelijst UseExistingKek, moet u de waarde keyEncryptionKeyURL invoeren. |

| volumeType | Type volume waarop de versleutelingsbewerking wordt uitgevoerd. Geldige waarden zijn besturingssysteem, gegevens en alle. |

| sequenceVersion | Reeksversie van de BitLocker-bewerking. Verhoog dit versienummer telkens wanneer een schijfversleutelingsbewerking wordt uitgevoerd op dezelfde VIRTUELE machine. |

| vmName | De naam van de virtuele machine waarop de versleutelingsbewerking moet worden uitgevoerd. |

Nieuwe IaaS-VM's die zijn gemaakt op basis van door de klant versleutelde VHD en versleutelingssleutels

In dit scenario kunt u versleuteling inschakelen met behulp van de Resource Manager-sjabloon, PowerShell-cmdlets of CLI-opdrachten. In de volgende secties worden de Resource Manager-sjabloon en CLI-opdrachten uitgebreider beschreven.

Gebruik de instructies in de bijlage voor het voorbereiden van vooraf versleutelde installatiekopieën die kunnen worden gebruikt in Azure. Nadat de installatiekopieën zijn gemaakt, kunt u de stappen in de volgende sectie gebruiken om een versleutelde Azure-VM te maken.

Vm's versleutelen met vooraf versleutelde VHD's met Azure PowerShell

U kunt schijfversleuteling op uw versleutelde VHD inschakelen met behulp van de PowerShell-cmdlet Set-AzVMOSDisk. In het onderstaande voorbeeld ziet u enkele algemene parameters.

$VirtualMachine = New-AzVMConfig -VMName "MySecureVM" -VMSize "Standard_A1"

$VirtualMachine = Set-AzVMOSDisk -VM $VirtualMachine -Name "SecureOSDisk" -VhdUri "os.vhd" Caching ReadWrite -Windows -CreateOption "Attach" -DiskEncryptionKeyUrl "https://mytestvault.vault.azure.net/secrets/Test1/514ceb769c984379a7e0230bddaaaaaa" -DiskEncryptionKeyVaultId "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myKVresourcegroup/providers/Microsoft.KeyVault/vaults/mytestvault"

New-AzVM -VM $VirtualMachine -ResourceGroupName "MyVirtualMachineResourceGroup"

Versleuteling inschakelen op een nieuw toegevoegde gegevensschijf

U kunt een nieuwe schijf toevoegen aan een Virtuele Windows-machine met behulp van PowerShell of via Azure Portal.

Versleuteling inschakelen op een nieuw toegevoegde schijf met Azure PowerShell

Wanneer u PowerShell gebruikt om een nieuwe schijf voor Windows-VM's te versleutelen, moet er een nieuwe reeksversie worden opgegeven. De reeksversie moet uniek zijn. Met het onderstaande script wordt een GUID gegenereerd voor de reeksversie. In sommige gevallen kan een nieuw toegevoegde gegevensschijf automatisch worden versleuteld door de Azure Disk Encryption-extensie. Automatische versleuteling treedt meestal op wanneer de VIRTUELE machine opnieuw wordt opgestart nadat de nieuwe schijf online is. Dit wordt meestal veroorzaakt doordat 'Alles' is opgegeven voor het volumetype toen schijfversleuteling eerder op de virtuele machine werd uitgevoerd. Als automatische versleuteling plaatsvindt op een nieuw toegevoegde gegevensschijf, raden we u aan de cmdlet Set-AzVmDiskEncryptionExtension opnieuw uit te voeren met een nieuwe reeksversie. Als uw nieuwe gegevensschijf automatisch is versleuteld en u niet wilt worden versleuteld, ontsleutelt u eerst alle stations en versleutelt u opnieuw met een nieuwe reeksversie die het besturingssysteem voor het volumetype opgeeft.

Versleutel een actieve VM met behulp van een clientgeheim: met het onderstaande script initialiseert u uw variabelen en voert u de cmdlet Set-AzVMDiskEncryptionExtension uit. De resourcegroep, DE VM, de sleutelkluis, de Microsoft Entra-app en het clientgeheim moeten al zijn gemaakt als vereisten. Vervang MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID en My-AAD-client-secret door uw waarden. In dit voorbeeld wordt 'All' gebruikt voor de parameter -VolumeType, die zowel besturingssysteem- als gegevensvolumes bevat. Als u alleen het besturingssysteemvolume wilt versleutelen, gebruikt u 'OS' voor de parameter -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Versleutel een actieve VM met behulp van KEK om het clientgeheim te verpakken: Met Azure Disk Encryption kunt u een bestaande sleutel in uw sleutelkluis opgeven om versleutelingsgeheimen voor schijven te verpakken die zijn gegenereerd tijdens het inschakelen van versleuteling. Wanneer er een KEK is opgegeven, gebruikt Azure Disk Encryption die sleutel om de versleutelingsgeheimen te verpakken voordat er naar Key Vault wordt geschreven. In dit voorbeeld wordt 'All' gebruikt voor de parameter -VolumeType, die zowel besturingssysteem- als gegevensvolumes bevat. Als u alleen het besturingssysteemvolume wilt versleutelen, gebruikt u 'OS' voor de parameter -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Notitie

De syntaxis voor de waarde van de parameter disk-encryption-keyvault is de volledige id-tekenreeks: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

De syntaxis voor de waarde van de parameter key-encryption-key is de volledige URI voor de KEK, zoals in: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Versleuteling inschakelen op een nieuw toegevoegde schijf met Azure CLI

De Azure CLI-opdracht geeft automatisch een nieuwe reeksversie voor u op wanneer u de opdracht uitvoert om versleuteling in te schakelen. Acceptabele waarden voor de parameter volume-ype zijn All, OS en Data. Mogelijk moet u de parameter volumetype wijzigen in het besturingssysteem of gegevens als u slechts één type schijf voor de virtuele machine versleutelt. In de voorbeelden wordt 'Alles' gebruikt voor de parameter volumetype.

Een actieve VM versleutelen met behulp van een clientgeheim:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type "All"Versleutel een actieve VM met behulp van KEK om het clientgeheim in te pakken:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type "all"

Versleuteling inschakelen met verificatie op basis van certificaten op basis van Microsoft Entra-clients.

U kunt clientcertificaatverificatie gebruiken met of zonder KEK. Voordat u de PowerShell-scripts gebruikt, moet het certificaat al zijn geüpload naar de sleutelkluis en op de VIRTUELE machine zijn geïmplementeerd. Als u ook KEK gebruikt, moet de KEK al bestaan. Zie de sectie Verificatie op basis van certificaten voor Microsoft Entra ID van het artikel over vereisten voor meer informatie.

Versleuteling inschakelen met verificatie op basis van certificaten met Azure PowerShell

## Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault, and 'MySecureVM'.

$VMRGName = 'MyVirtualMachineResourceGroup'

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

# Fill in the certificate path and the password so the thumbprint can be set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId

Versleuteling inschakelen met verificatie op basis van certificaten en een KEK met Azure PowerShell

# Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault,, 'MySecureVM', and "KEKName.

$VMRGName = 'MyVirtualMachineResourceGroup';

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$keyEncryptionKeyName ='KEKName';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid;

## Fill in the certificate path and the password so the thumbprint can be read and set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint and a KEK

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId

Versleuteling uitschakelen

U kunt versleuteling uitschakelen met behulp van Azure PowerShell, de Azure CLI of met een Resource Manager-sjabloon.

Schijfversleuteling uitschakelen met Azure PowerShell: als u de versleuteling wilt uitschakelen, gebruikt u de cmdlet Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Versleuteling uitschakelen met de Azure CLI: Als u versleuteling wilt uitschakelen, gebruikt u de opdracht az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]Versleuteling uitschakelen met een Resource Manager-sjabloon:

- Klik op Implementeren naar Azure vanuit schijfversleuteling uitschakelen bij het uitvoeren van een Windows-VM-sjabloon .

- Selecteer het abonnement, de resourcegroep, de locatie, de VM, de juridische voorwaarden en de overeenkomst.

- Klik op Aanschaffen om schijfversleuteling uit te schakelen op een actieve Windows-VM.