Windows-servers onboarden naar de Microsoft Defender for Endpoint-service

Van toepassing op:

- Windows Server 2016 en Windows Server 2012 R2

- Windows Server Semi-Annual Enterprise-kanaal

- Windows Server 2019 en hoger

- Windows Server 2019 Core Edition

- Windows Server 2022

- Microsoft Defender voor Eindpunt

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Defender voor Eindpunt breidt de ondersteuning uit met ook het Windows Server-besturingssysteem. Deze ondersteuning biedt geavanceerde mogelijkheden voor het detecteren en onderzoeken van aanvallen via de Microsoft Defender XDR-console. Ondersteuning voor Windows Server biedt meer inzicht in serveractiviteiten, dekking voor detectie van kernel- en geheugenaanvallen en maakt responsacties mogelijk.

In dit artikel wordt beschreven hoe u specifieke Windows-servers onboardt naar Microsoft Defender voor Eindpunt.

Zie Windows-beveiligingsbasislijnen voor hulp bij het downloaden en gebruiken van Windows-beveiligingsbasislijnen voor Windows-servers.

Tip

Als aanvulling op dit artikel raadpleegt u de installatiehandleiding voor Security Analyzer om best practices te bekijken en te leren hoe u de beveiliging versterkt, de naleving verbetert en met vertrouwen door het cyberbeveiligingslandschap navigeert. Voor een aangepaste ervaring op basis van uw omgeving hebt u toegang tot de handleiding voor automatische installatie van Security Analyzer in het Microsoft 365-beheercentrum.

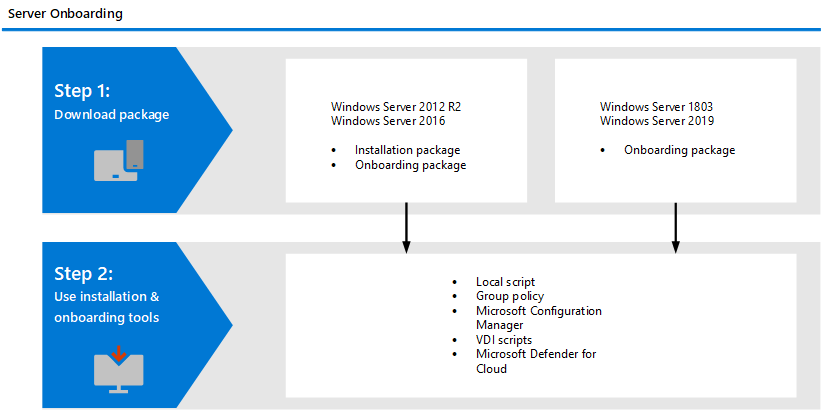

Overzicht van onboarding van Windows Server

U moet de volgende algemene stappen uitvoeren om servers te onboarden.

Opmerking

Windows Hyper-V Server-edities worden niet ondersteund.

Integratie met Microsoft Defender voor Servers:

Microsoft Defender voor Eindpunt kan naadloos worden geïntegreerd met Microsoft Defender voor Servers. U kunt servers automatisch onboarden, servers die worden bewaakt door Microsoft Defender for Cloud laten verschijnen in Defender voor Eindpunt en gedetailleerde onderzoeken uitvoeren als microsoft Defender for Cloud-klant. Ga voor meer informatie naar Uw eindpunten beveiligen met de geïntegreerde EDR-oplossing van Defender for Cloud: Microsoft Defender voor Eindpunt

Opmerking

Voor Windows Server 2016 en Windows Server 2012 R2 kunt u de moderne, geïntegreerde oplossing handmatig installeren/upgraden op deze computers of de integratie gebruiken om servers die onder uw respectieve Microsoft Defender for Server-abonnement vallen, automatisch te implementeren of te upgraden. Meer informatie over het overstappen vindt u op Uw eindpunten beveiligen met de geïntegreerde EDR-oplossing van Defender for Cloud: Microsoft Defender voor Eindpunt.

- Wanneer u Microsoft Defender for Cloud gebruikt om servers te bewaken, wordt automatisch een Defender for Endpoint-tenant gemaakt (in de VS voor Amerikaanse gebruikers, in de EU voor Europese gebruikers en in het VK voor britse gebruikers). Gegevens die door Defender voor Eindpunt worden verzameld, worden opgeslagen in de geografische locatie van de tenant, zoals aangegeven tijdens het inrichten.

- Als u Defender voor Eindpunt gebruikt voordat u Microsoft Defender for Cloud gebruikt, worden uw gegevens opgeslagen op de locatie die u hebt opgegeven bij het maken van uw tenant, zelfs als u op een later tijdstip integreert met Microsoft Defender for Cloud.

- Zodra de configuratie is uitgevoerd, kunt u de locatie waar uw gegevens zijn opgeslagen niet meer wijzigen. Als u uw gegevens naar een andere locatie wilt verplaatsen, neemt u contact op met Microsoft Ondersteuning om de tenant opnieuw in te stellen.

- Servereindpuntbewaking met behulp van deze integratie is uitgeschakeld voor Office 365 GCC-klanten.

- Voorheen was het gebruik van de Microsoft Monitoring Agent (MMA) op Windows Server 2016 en Windows Server 2012 R2 en eerdere versies van Windows Server toegestaan voor de OMS/Log Analytics-gateway om connectiviteit te bieden met Defender-cloudservices. De nieuwe oplossing, zoals Microsoft Defender voor Eindpunt op Windows Server 2022, Windows Server 2019 en Windows 10 of hoger, biedt geen ondersteuning voor deze gateway.

- Linux-servers die zijn onboarden via Microsoft Defender for Cloud hebben hun eerste configuratie ingesteld op het uitvoeren van Defender Antivirus in passieve modus.

Windows Server 2016 en Windows Server 2012 R2:

- Installatie- en onboardingpakketten downloaden

- Het installatiepakket toepassen

- Volg de onboardingstappen voor het bijbehorende hulpprogramma

Windows Server Semi-Annual Enterprise-kanaal en Windows Server 2019:

- Het onboarding-pakket downloaden

- Volg de onboardingstappen voor het bijbehorende hulpprogramma

Windows Server 2016 en Windows Server 2012 R2

Functionaliteit in de moderne geïntegreerde oplossing

De vorige implementatie (vóór april 2022) van de onboarding van Windows Server 2016 en Windows Server 2012 R2 vereist het gebruik van Microsoft Monitoring Agent (MMA).

Het nieuwe geïntegreerde oplossingspakket maakt het eenvoudiger om servers te onboarden door afhankelijkheden en installatiestappen te verwijderen. Het biedt ook een veel uitgebreide functieset. Raadpleeg Windows Server 2012 R2 en 2016 verdedigen voor meer informatie.

Afhankelijk van de server die u onboardt, installeert de geïntegreerde oplossing Microsoft Defender Antivirus en/of de EDR-sensor. In de volgende tabel wordt aangegeven welk onderdeel is geïnstalleerd en wat standaard is ingebouwd.

| Serverversie | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 | ||

| Windows Server 2016 | Ingebouwde | |

| Windows Server 2019 of hoger | Ingebouwde | Ingebouwde |

Als u uw servers eerder hebt onboarden met behulp van MMA, volgt u de richtlijnen in Servermigratie om te migreren naar de nieuwe oplossing.

Belangrijk

Voordat u doorgaat met onboarding, raadpleegt u de sectie Bekende problemen en beperkingen in het nieuwe, geïntegreerde oplossingspakket voor Windows Server 2012 R2 en Windows Server 2016.

Vereisten

Vereisten voor Windows Server 2016 en Windows Server 2012 R2

Het wordt aanbevolen om de meest recente beschikbare SSU en LCU op de server te installeren.

- De Servicing Stack Update (SSU) van 14 september 2021 of hoger moet zijn geïnstalleerd.

- De meest recente cumulatieve update (LCU) van 20 september 2018 of hoger moet zijn geïnstalleerd.

- Schakel de functie Microsoft Defender Antivirus in en zorg ervoor dat deze up-to-date is. Zie Defender Antivirus opnieuw inschakelen op Windows Server als dit is uitgeschakeld en Defender Antivirus opnieuw inschakelen op Windows Server als het is verwijderd voor meer informatie over het inschakelen van Defender Antivirus op Windows Server.

- Download en installeer de nieuwste platformversie met behulp van Windows Update. U kunt het updatepakket ook handmatig downloaden vanuit de Microsoft Update-catalogus of vanuit MMPC.

Vereisten voor het uitvoeren van beveiligingsoplossingen van derden

Als u van plan bent een antimalwareoplossing van derden te gebruiken, moet u Microsoft Defender Antivirus uitvoeren in passieve modus. Vergeet niet om de passieve modus in te stellen tijdens het installatie- en onboardingproces.

Opmerking

Als u Microsoft Defender for Endpoint installeert op servers met McAfee Endpoint Security (ENS) of VirusScan Enterprise (VSE), moet de versie van het McAfee-platform mogelijk worden bijgewerkt om ervoor te zorgen dat Microsoft Defender Antivirus niet wordt verwijderd of uitgeschakeld. Zie het artikel McAfee Knowledge Center voor meer informatie over de vereiste specifieke versienummers.

Updatepakketten voor Microsoft Defender voor Eindpunt op Windows Server 2016 en Windows Server 2012 R2

Als u regelmatig productverbeteringen en correcties voor het onderdeel EDR-sensor wilt ontvangen, moet u ervoor zorgen dat Windows Update KB5005292 wordt toegepast of goedgekeurd. Zie Bovendien Microsoft Defender Antivirus-updates beheren en basislijnen toepassen om beveiligingsonderdelen bijgewerkt te houden.

Als u Windows Server Update Services (WSUS) en/of Microsoft Endpoint Configuration Manager gebruikt, is deze nieuwe 'Microsoft Defender voor Eindpunt-update voor EDR Sensor' beschikbaar onder de categorie 'Microsoft Defender voor Eindpunt'.

Overzicht van onboardingstappen

- STAP 1: De installatie- en onboardingpakketten downloaden

- STAP 2: Het installatie- en onboardingpakket toepassen

- STAP 3: Voltooi de onboardingstappen

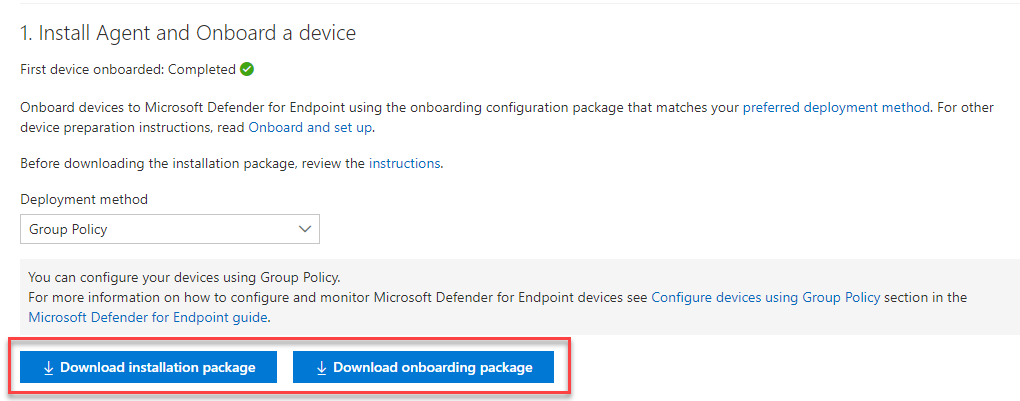

STAP 1: Installatie- en onboardingpakketten downloaden

U moet zowel de installatie- als onboardingpakketten downloaden vanuit de portal.

Opmerking

Het installatiepakket wordt maandelijks bijgewerkt. Zorg ervoor dat u het meest recente pakket downloadt voor gebruik. Als u na de installatie wilt bijwerken, hoeft u het installatiepakket niet opnieuw uit te voeren. Als u dat doet, vraagt het installatieprogramma u eerst om te offboarden, omdat dat een vereiste is voor verwijdering. Zie Updatepakketten voor Microsoft Defender voor Eindpunt op Windows Server 2012 R2 en 2016.

Opmerking

Op Windows Server 2016 en Windows Server 2012 R2 moet Microsoft Defender Antivirus eerst als onderdeel worden geïnstalleerd (zie Overschakelen naar MDE) en volledig worden bijgewerkt voordat u doorgaat met de installatie.

Als u een antimalwareoplossing gebruikt die niet van Microsoft is, moet u uitsluitingen voor Microsoft Defender Antivirus (uit deze lijst met Microsoft Defender-processen op het tabblad Defender-processen) toevoegen aan de niet-Microsoft-oplossing vóór de installatie. Het wordt ook aanbevolen om niet-Microsoft-beveiligingsoplossingen toe te voegen aan de uitsluitingslijst van Defender Antivirus.

Het installatiepakket bevat een MSI-bestand waarmee de Microsoft Defender for Endpoint-agent wordt geïnstalleerd.

Het onboarding-pakket bevat het volgende bestand:

WindowsDefenderATPOnboardingScript.cmd- bevat het onboardingscript

Volg deze stappen om de pakketten te downloaden:

Ga in Microsoft Defender XDR naar Instellingen > Voor onboarding van eindpunten>.

Selecteer Windows Server 2016 en Windows Server 2012 R2.

Selecteer Installatiepakket downloaden en sla het .msi-bestand op.

Selecteer Onboarding-pakket downloaden en sla het .zip-bestand op.

Installeer het installatiepakket met behulp van een van de opties voor het installeren van Microsoft Defender Antivirus. Voor de installatie zijn beheerdersmachtigingen vereist.

Belangrijk

Een lokaal onboardingscript is geschikt voor een proof-of-concept, maar mag niet worden gebruikt voor productie-implementatie. Voor een productie-implementatie raden we u aan Groepsbeleid of Microsoft Endpoint Configuration Manager te gebruiken.

STAP 2: Het installatie- en onboardingpakket toepassen

In deze stap installeert u de preventie- en detectieonderdelen die nodig zijn voordat u uw apparaat onboardt naar de Microsoft Defender voor Eindpunt-cloudomgeving, om de machine voor te bereiden op onboarding. Zorg ervoor dat aan alle vereisten is voldaan.

Opmerking

Microsoft Defender Antivirus wordt geïnstalleerd en is actief, tenzij u deze instelt op passieve modus.

Opties voor het installeren van de Microsoft Defender voor Eindpunt-pakketten

In de vorige sectie hebt u een installatiepakket gedownload. Het installatiepakket bevat het installatieprogramma voor alle Onderdelen van Microsoft Defender voor Eindpunt.

U kunt een van de volgende opties gebruiken om de agent te installeren:

- Installeren via de opdrachtregel

- Installeren met behulp van een script

- De installatie- en onboardingpakketten toepassen met behulp van Groepsbeleid

Microsoft Defender for Endpoint installeren via de opdrachtregel

Gebruik het installatiepakket uit de vorige stap om Microsoft Defender voor Eindpunt te installeren.

Voer de volgende opdracht uit om Microsoft Defender voor Eindpunt te installeren:

Msiexec /i md4ws.msi /quiet

Als u wilt verwijderen, moet u ervoor zorgen dat de machine eerst is offboarded met behulp van het juiste offboarding-script. Gebruik vervolgens Programma's > en onderdelen van het Configuratiescherm > om de verwijdering uit te voeren.

U kunt ook de volgende verwijderingsopdracht uitvoeren om Microsoft Defender voor Eindpunt te verwijderen:

Msiexec /x md4ws.msi /quiet

U moet hetzelfde pakket gebruiken dat u hebt gebruikt voor de installatie om de bovenstaande opdracht te laten slagen.

De /quiet schakeloptie onderdrukt alle meldingen.

Opmerking

Microsoft Defender Antivirus gaat niet automatisch over naar de passieve modus. U kunt ervoor kiezen om Microsoft Defender Antivirus zo in te stellen dat deze wordt uitgevoerd in de passieve modus als u een niet-Microsoft-antivirus-/antimalwareoplossing gebruikt. Voor opdrachtregelinstallaties stelt de optionele microsoft FORCEPASSIVEMODE=1 Defender Antivirus-component onmiddellijk in op passieve modus om interferentie te voorkomen. Stel vervolgens de registersleutel ForceDefenderPassiveMode in om ervoor te zorgen dat Defender Antivirus na onboarding in de passieve modus blijft om mogelijkheden zoals EDR Block te ondersteunen.

Ondersteuning voor Windows Server biedt meer inzicht in serveractiviteiten, dekking voor detectie van kernel- en geheugenaanvallen en maakt responsacties mogelijk.

Microsoft Defender voor Eindpunt installeren met behulp van een script

U kunt het helperscript voor installatieprogramma's gebruiken om de installatie, verwijdering en onboarding te automatiseren.

Opmerking

Het installatiescript is ondertekend. Bij wijzigingen in het script wordt de handtekening ongeldig. Wanneer u het script downloadt van GitHub, wordt u aangeraden om onbedoelde wijzigingen te voorkomen door de bronbestanden te downloaden als een zip-archief en deze vervolgens uit te pakken om het install.ps1-bestand te verkrijgen (klik op de hoofdpagina Code op de vervolgkeuzelijst Code en selecteer ZIP downloaden).

Dit script kan worden gebruikt in verschillende scenario's, waaronder scenario's die worden beschreven in Servermigratiescenario's van de vorige, op MMA gebaseerde Microsoft Defender voor Eindpunt-oplossing en voor implementatie met behulp van Groepsbeleid, zoals hieronder wordt beschreven.

De installatie- en onboardingpakketten van Microsoft Defender voor Eindpunt toepassen met behulp van groepsbeleid bij het uitvoeren van de installatie met een installatiescript

Een groepsbeleid maken:

Open de Console groepsbeleidsbeheer (GPMC), klik met de rechtermuisknop op Groepsbeleidsobjecten die u wilt configureren en selecteer Nieuw. Voer de naam in van het nieuwe groepsbeleidsobject in het dialoogvenster dat wordt weergegeven en selecteer OK.Open de Console groepsbeleidsbeheer (GPMC), klik met de rechtermuisknop op het groepsbeleidsobject (GPO) dat u wilt configureren en selecteer Bewerken.

Ga in de Editor voor groepsbeleidsbeheer naar Computerconfiguratie, vervolgens Voorkeuren en vervolgens Configuratiescherm-instellingen.

Klik met de rechtermuisknop op Geplande taken, wijs Nieuw aan en klik vervolgens op Onmiddellijke taak (ten minste Windows 7).

Ga in het taakvenster dat wordt geopend naar het tabblad Algemeen . Selecteer onder Beveiligingsoptiesde optie Gebruiker of groep wijzigen en typ SYSTEM en selecteer vervolgens Namen controleren en ok. NT AUTHORITY\SYSTEM wordt weergegeven als het gebruikersaccount als de taak wordt uitgevoerd.

Selecteer Uitvoeren of de gebruiker is aangemeld of niet en schakel het selectievakje Uitvoeren met de hoogste bevoegdheden in.

Typ in het veld Naam een geschikte naam voor de geplande taak (bijvoorbeeld Defender voor eindpuntimplementatie).

Ga naar het tabblad Acties en selecteer Nieuw... Zorg ervoor dat Een programma starten is geselecteerd in het veld Actie . Het installatiescript verwerkt de installatie en voert de onboardingstap onmiddellijk uit nadat de installatie is voltooid. Selecteer C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe geef vervolgens de argumenten op:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdOpmerking

De aanbevolen instelling voor uitvoeringsbeleid is

Allsigned. Hiervoor moet het handtekeningcertificaat van het script worden geïmporteerd in het archief met vertrouwde uitgevers van lokale computer als het script wordt uitgevoerd als SYSTEM op het eindpunt.Vervang \\servername-or-dfs-space\share-name door het UNC-pad, met behulp van de FQDN (Fully Qualified Domain Name) van de bestandsserver van het gedeelde install.ps1-bestand . Het installatiepakket md4ws.msi moet in dezelfde map worden geplaatst. Zorg ervoor dat de machtigingen van het UNC-pad schrijftoegang toestaan tot het computeraccount dat het pakket installeert, om het maken van logboekbestanden te ondersteunen. Als u het maken van logboekbestanden wilt uitschakelen (niet aanbevolen), kunt u de parameters -noETL -noMSILog gebruiken.

Voor scenario's waarin u wilt dat Microsoft Defender Antivirus naast elkaar bestaat met antimalwareoplossingen van Microsoft, voegt u de parameter $Passive toe om de passieve modus in te stellen tijdens de installatie.

Selecteer OK en sluit alle geopende GPMC-vensters.

Als u het groepsbeleidsobject wilt koppelen aan een organisatie-eenheid (OE), klikt u met de rechtermuisknop en selecteert u Een bestaand groepsbeleidsobject koppelen. Selecteer in het dialoogvenster dat wordt weergegeven het groepsbeleidsobject dat u wilt koppelen. Selecteer OK.

Zie Instellingen voor voorbeeldverzameling configureren en Andere aanbevolen configuratie-instellingen voor meer configuratie-instellingen.

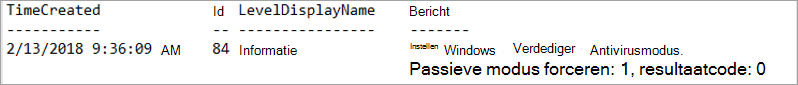

STAP 3: Voltooi de onboardingstappen

De volgende stappen zijn alleen van toepassing als u een antimalwareoplossing van derden gebruikt. U moet de volgende instelling voor de passieve modus van Microsoft Defender Antivirus toepassen. Controleer of deze juist is geconfigureerd:

Stel de volgende registervermelding in:

- Pad:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Naam:

ForceDefenderPassiveMode - Type:

REG_DWORD - Waarde:

1

- Pad:

Bekende problemen en beperkingen in het nieuwe, geïntegreerde oplossingspakket voor Windows Server 2016 en Windows Server 2012 R2

Belangrijk

Download altijd het meest recente installatiepakket via de Microsoft Defender-portal (https://security.microsoft.com) voordat u een nieuwe installatie uitvoert en zorg ervoor dat aan de vereisten is voldaan. Zorg ervoor dat u na de installatie regelmatig bijwerkt met behulp van onderdeelupdates die worden beschreven in de sectie Updatepakketten voor Microsoft Defender voor Eindpunt op Windows Server 2012 R2 en 2016.

Een update van het besturingssysteem kan een installatieprobleem veroorzaken op computers met tragere schijven vanwege een time-out met service-installatie. De installatie mislukt met het bericht 'Kan c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend niet vinden'. Gebruik het meest recente installatiepakket en het meest recente install.ps1 script om de mislukte installatie indien nodig te wissen.

de gebruikersinterface op Windows Server 2016 en Windows Server 2012 R2 staat alleen basisbewerkingen toe. Als u bewerkingen lokaal op een apparaat wilt uitvoeren, raadpleegt u Microsoft Defender voor Eindpunt beheren met PowerShell, WMI en MPCmdRun.exe. Als gevolg hiervan werken functies die specifiek afhankelijk zijn van gebruikersinteractie, zoals wanneer de gebruiker wordt gevraagd een beslissing te nemen of een specifieke taak uit te voeren, mogelijk niet zoals verwacht. Het wordt aanbevolen om de gebruikersinterface uit te schakelen of niet in te schakelen en geen gebruikersinteractie op een beheerde server te vereisen, omdat dit van invloed kan zijn op de beveiligingsmogelijkheden.

Niet alle regels voor het verminderen van kwetsbaarheid voor aanvallen zijn van toepassing op alle besturingssystemen. Zie Regels voor het verminderen van kwetsbaarheid voor aanvallen.

Upgrades van besturingssystemen worden niet ondersteund. Offboard en vervolgens verwijderen voordat u een upgrade uitvoert. Het installatiepakket kan alleen worden gebruikt voor het upgraden van installaties die nog niet zijn bijgewerkt met het nieuwe antimalwareplatform of EDR-sensorupdatepakketten.

Als u de nieuwe oplossing automatisch wilt implementeren en onboarden met behulp van Microsoft Endpoint Configuration Manager (MECM), moet u versie 2207 of hoger hebben. U kunt nog steeds met behulp van versie 2107 configureren en implementeren met het hotfixpakket, maar hiervoor zijn aanvullende implementatiestappen vereist. Zie Migratiescenario's voor Microsoft Endpoint Configuration Manager voor meer informatie.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 en Windows Server 2022

Pakket downloaden

Ga in Microsoft Defender XDR naar Instellingen > Eindpunten > Apparaatbeheer > Onboarding.

Selecteer Windows Server 1803 en 2019.

Selecteer Pakket downloaden. Sla deze op als WindowsDefenderATPOnboardingPackage.zip.

Volg de stappen in de sectie De onboardingstappen voltooien .

De onboarding en installatie controleren

Controleer of Microsoft Defender Antivirus en Microsoft Defender voor Eindpunt actief zijn.

Een detectietest uitvoeren om onboarding te controleren

Nadat u het apparaat hebt onboarden, kunt u ervoor kiezen om een detectietest uit te voeren om te controleren of een apparaat correct is onboarding voor de service. Zie Een detectietest uitvoeren op een nieuw onboarded Microsoft Defender for Endpoint-apparaat voor meer informatie.

Opmerking

Het uitvoeren van Microsoft Defender Antivirus is niet vereist, maar wordt aanbevolen. Als een ander antivirusproduct de primaire oplossing voor eindpuntbeveiliging is, kunt u Defender Antivirus uitvoeren in de passieve modus. U kunt alleen bevestigen dat de passieve modus is ingeschakeld nadat u hebt gecontroleerd of de sensor van Microsoft Defender for Endpoint (SENSE) wordt uitgevoerd.

Voer de volgende opdracht uit om te controleren of Microsoft Defender Antivirus is geïnstalleerd:

Opmerking

Deze verificatiestap is alleen vereist als u Microsoft Defender Antivirus gebruikt als uw actieve antimalwareoplossing.

sc.exe query WindefendAls het resultaat 'De opgegeven service bestaat niet als een geïnstalleerde service' is, moet u Microsoft Defender Antivirus installeren.

Zie Groepsbeleidsinstellingen gebruiken om Microsoft Defender Antivirus te configureren en te beheren voor informatie over het gebruik van groepsbeleid voor het configureren en beheren van Microsoft Defender Antivirus op uw Windows-servers.

Voer de volgende opdracht uit om te controleren of Microsoft Defender voor Eindpunt wordt uitgevoerd:

sc.exe query senseHet resultaat moet aangeven dat het wordt uitgevoerd. Als u problemen ondervindt met onboarding, raadpleegt u Problemen met onboarding oplossen.

Een detectietest uitvoeren

Volg de stappen in Een detectietest uitvoeren op een nieuw onboarded apparaat om te controleren of de server rapporteert aan Defender voor de Eindpuntservice.

Volgende stappen

Nadat de onboarding van apparaten naar de service is voltooid, moet u de afzonderlijke onderdelen van Microsoft Defender voor Eindpunt configureren. Volg Mogelijkheden configureren om te worden begeleid bij het inschakelen van de verschillende onderdelen.

Offboard Windows-servers

U kunt Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019 en Windows Server 2019 Core Edition offboarden in dezelfde methode die beschikbaar is voor Windows 10-clientapparaten.

- Offboard-apparaten met groepsbeleid

- Offboard-apparaten met Behulp van Configuration Manager

- Offboard-apparaten met hulpprogramma's voor mobile device management

- Offboard-apparaten met een lokaal script

Na offboarding kunt u doorgaan met het verwijderen van het geïntegreerde oplossingspakket op Windows Server 2016 en Windows Server 2012 R2.

Voor andere Windows-serverversies hebt u twee opties om Windows-servers van de service te offboarden:

- De MMA-agent verwijderen

- De configuratie van de Defender for Endpoint-werkruimte verwijderen

Opmerking

Deze offboarding-instructies voor andere Windows-serverversies zijn ook van toepassing als u de vorige Microsoft Defender voor Eindpunt voor Windows Server 2016 en Windows Server 2012 R2 uitvoert waarvoor de MMA is vereist. Instructies voor het migreren naar de nieuwe geïntegreerde oplossing zijn bij Servermigratiescenario's in Microsoft Defender voor Eindpunt.

Verwante artikelen

- Windows-apparaten onboarden met Behulp van Configuration Manager

- Onboarden eerdere versies van Windows

- Onboarden Windows 10-apparaten

- Niet-Windows-apparaten onboarden

- Proxy- en internetconnectiviteitsinstellingen configureren

- Een detectietest uitvoeren op een nieuw onboarded Defender for Endpoint-apparaat

- Problemen met onboarding van Microsoft Defender voor Eindpunt oplossen

- Naadloze eenmalige aanmelding van Microsoft Entra

- Problemen met onboarding oplossen met betrekking tot Beveiligingsbeheer voor Microsoft Defender voor Eindpunt

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor