Onboarden eerdere versies van Windows

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Platforms

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows Server 8,1 Enterprise

- Windows Server 2008 R2 SP1

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Defender voor Eindpunt breidt de ondersteuning uit met besturingssystemen op lager niveau en biedt geavanceerde mogelijkheden voor detectie en onderzoek van aanvallen in ondersteunde Windows-versies.

Als u downlevel Windows-clienteindpunten wilt onboarden naar Defender voor Eindpunt, moet u het volgende doen:

- System Center Endpoint Protection-clients configureren en bijwerken

- Microsoft Monitoring Agent (MMA) installeren en configureren om sensorgegevens te rapporteren

Voor Windows Server 2008 R2 SP1 kunt u onboarden via Microsoft Defender voor cloud.

Opmerking

Een zelfstandige serverlicentie voor Defender voor Eindpunt is per knooppunt vereist om een Windows-server te onboarden via Microsoft Monitoring Agent (optie 1). U kunt ook een Microsoft Defender voor servers-licentie per knooppunt gebruiken om een Windows-server te onboarden via Microsoft Defender voor cloud (optie 2). Zie Ondersteunde functies die beschikbaar zijn in Microsoft Defender voor Cloud.

Tip

Nadat u het apparaat hebt onboarden, kunt u ervoor kiezen om een detectietest uit te voeren om te controleren of het apparaat op de juiste manier is onboarded voor de service. Zie Een detectietest uitvoeren op een nieuw onboarded Defender for Endpoint-eindpunt voor meer informatie.

System Center Endpoint Protection-clients configureren en bijwerken

Defender voor Eindpunt kan worden geïntegreerd met System Center Endpoint Protection om malwaredetecties zichtbaar te maken en de verspreiding van een aanval in uw organisatie te stoppen door mogelijk schadelijke bestanden of verdachte malware te verbieden.

De volgende stappen zijn vereist om deze integratie in te schakelen:

- Installeer de update van het antimalwareplatform van januari 2017 voor Endpoint Protection-clients

- Het cloudbeveiligingsservicelidmaatschap van de SCEP-client configureren naar de instelling Geavanceerd

- Configureer uw netwerk om verbindingen met de Microsoft Defender Antivirus-cloud toe te staan. Zie Netwerkverbindingen voor Microsoft Defender Antivirus configureren en valideren voor meer informatie

Microsoft Monitoring Agent (MMA) installeren en configureren

Voordat u begint

Bekijk de volgende details om de minimale systeemvereisten te controleren:

Installeer het maandelijkse updatepakket van februari 2018 - Directe downloadkoppeling van de Windows Update catalogus is hier beschikbaar

Installeer de onderhoudsstackupdate van 12 maart 2019 (of hoger) - Directe downloadkoppeling van de Windows Update-catalogus is hier beschikbaar

De ondersteuningsupdate voor SHA-2-codeondertekening installeren - Directe downloadkoppeling van de Windows Update-catalogus is hier beschikbaar

Opmerking

Alleen van toepassing op Windows Server 2008 R2, Windows 7 SP1 Enterprise en Windows 7 SP1 Pro.

De update voor klantervaring en diagnostische telemetrie installeren

Microsoft .Net Framework 4.5.2 of hoger installeren

Opmerking

Voor de installatie van .NET 4.5 moet u uw computer mogelijk opnieuw opstarten na de installatie.

Voldoe aan de minimale systeemvereisten van de Azure Log Analytics-agent. Zie Gegevens verzamelen van computers in uw omgeving met Log Analytics voor meer informatie

Installatiestappen

Download het installatiebestand van de agent: Windows 64-bits agent of Windows 32-bits agent.

Opmerking

Vanwege de afschaffing van SHA-1-ondersteuning door de MMA-agent, moet de MMA-agent versie 10.20.18029 of hoger zijn.

Haal de werkruimte-id op:

- Selecteer in het navigatiedeelvenster van Defender voor Eindpunt de optie Instellingen > Apparaatbeheer > Onboarding

- Het besturingssysteem selecteren

- De werkruimte-id en werkruimtesleutel kopiëren

Kies met de werkruimte-id en werkruimtesleutel een van de volgende installatiemethoden om de agent te installeren:

Installeer de agent handmatig met behulp van setup.

Selecteer op de pagina Opties voor agentinstellingende optie De agent verbinden met Azure Log Analytics (OMS)

Opmerking

Als u een klant van de Amerikaanse overheid bent, moet u onder 'Azure Cloud' 'Azure US Government' kiezen als u de installatiewizard gebruikt, of als u een opdrachtregel of een script gebruikt: stel de parameter 'OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE' in op 1.

Als u een proxy gebruikt om verbinding te maken met internet, raadpleegt u de sectie Proxy- en internetverbindingsinstellingen configureren.

Als u klaar bent, ziet u binnen een uur onboarding-eindpunten in de portal.

Proxy- en internetconnectiviteitsinstellingen configureren

Als uw servers een proxy moeten gebruiken om te communiceren met Defender voor Eindpunt, gebruikt u een van de volgende methoden om de MMA te configureren voor het gebruik van de proxyserver:

Als een proxy of firewall in gebruik is, moet u ervoor zorgen dat servers rechtstreeks en zonder SSL-interceptie toegang hebben tot alle url's van de Microsoft Defender voor Eindpunt service. Zie Toegang tot Microsoft Defender voor Eindpunt service-URL's inschakelen voor meer informatie. Het gebruik van SSL-interceptie voorkomt dat het systeem communiceert met de Defender for Endpoint-service.

Als u klaar bent, ziet u binnen een uur onboarded Windows-servers in de portal.

Windows-servers onboarden via Microsoft Defender for Cloud

Selecteer in het navigatiedeelvenster Microsoft Defender XDR Instellingen>Eindpunten>Onboarding van apparaatbeheer>.

Selecteer Windows Server 2008 R2 SP1 als besturingssysteem.

Klik op Servers onboarden in Microsoft Defender voor cloud.

Volg de onboarding-instructies in Microsoft Defender voor Eindpunt met Microsoft Defender voor Cloud en als u Azure ARC gebruikt, volgt u de onboarding-instructies in Integratie van de Microsoft Defender voor Eindpunt inschakelen.

Nadat u de onboarding-stappen hebt voltooid, moet u System Center Endpoint Protection clients configureren en bijwerken.

Opmerking

- Als u wilt dat onboarding via Microsoft Defender voor servers werkt zoals verwacht, moet de server een juiste werkruimte en sleutel hebben geconfigureerd binnen de MMA-instellingen (Microsoft Monitoring Agent).

- Zodra de configuratie is uitgevoerd, wordt het juiste cloudmanagement pack op de computer geïmplementeerd en wordt het sensorproces (MsSenseS.exe) geïmplementeerd en gestart.

- Dit is ook vereist als de server is geconfigureerd voor het gebruik van een OMS-gatewayserver als proxy.

Onboarding controleren

Controleer of Microsoft Defender Antivirus en Microsoft Defender voor Eindpunt worden uitgevoerd.

Opmerking

Het uitvoeren van Microsoft Defender Antivirus is niet vereist, maar het wordt aanbevolen. Als een ander antivirusproduct de primaire oplossing voor eindpuntbeveiliging is, kunt u Defender Antivirus uitvoeren in passieve modus. U kunt alleen controleren of de passieve modus is ingeschakeld nadat u hebt gecontroleerd of Microsoft Defender voor Eindpunt sensor (SENSE) actief is.

Opmerking

Aangezien Microsoft Defender Antivirus alleen wordt ondersteund voor Windows 10 en Windows 11, is stap 1 niet van toepassing bij het uitvoeren van Windows Server 2008 R2 SP1.

Voer de volgende opdracht uit om te controleren of Microsoft Defender Antivirus is geïnstalleerd:

sc.exe query WindefendAls het resultaat 'De opgegeven service bestaat niet als een geïnstalleerde service' is, moet u Microsoft Defender Antivirus installeren. Zie Microsoft Defender Antivirus in Windows 10 voor meer informatie.

Zie Groepsbeleid-instellingen gebruiken om Microsoft Defender Antivirus te configureren en te beheren voor informatie over het gebruik van groepsbeleid voor het configureren en beheren van Microsoft Defender Antivirus op uw Windows-servers.

Als u problemen ondervindt met onboarding, raadpleegt u Problemen met onboarding oplossen.

Een detectietest uitvoeren

Volg de stappen in Een detectietest uitvoeren op een nieuw onboarded apparaat om te controleren of de server rapporteert aan Defender voor de Eindpuntservice.

Onboarding van eindpunten zonder beheeroplossing

Groepsbeleid gebruiken

Stap 1: Download de bijbehorende update voor uw eindpunt.

Navigeer naar c:\windows\sysvol\domain\scripts (wijzigingsbeheer kan nodig zijn op een van de domeincontrollers.)

Maak een map met de naam MMA.

Download het volgende en plaats deze in de MMA-map:

- Update voor klantervaring en diagnostische telemetrie:

Voor Windows Server 2008 R2 SP1 zijn ook de volgende updates vereist:

Maandelijks updatepakket van februari 2018 - KB4074598 (Windows Server 2008 R2)

Microsoft Update-catalogus

Updates voor Windows Server 2008 R2 x64 downloaden.NET Framework 3.5.1 (KB315418)

Voor Windows Server 2008 R2 x64Opmerking

In dit artikel wordt ervan uitgegaan dat u x64-servers gebruikt (MMA Agent .exe x64 Nieuwe SHA-2-compatibele versie).

Stap 2: een bestandsnaam maken DeployMMA.cmd (met behulp van Kladblok) Voeg de volgende regels toe aan het cmd-bestand. Houd er rekening mee dat u uw WERKRUIMTE-id en -SLEUTEL nodig hebt.

De volgende opdracht is een voorbeeld. Vervang de volgende waarden:

- KB: gebruik de toepasselijke KB die relevant is voor het eindpunt dat u onboardt

- Werkruimte-id en SLEUTEL: uw id en sleutel gebruiken

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

groepsbeleid-configuratie

Maak een nieuw groepsbeleid specifiek voor het onboarden van apparaten, zoals 'Microsoft Defender voor Eindpunt Onboarding'.

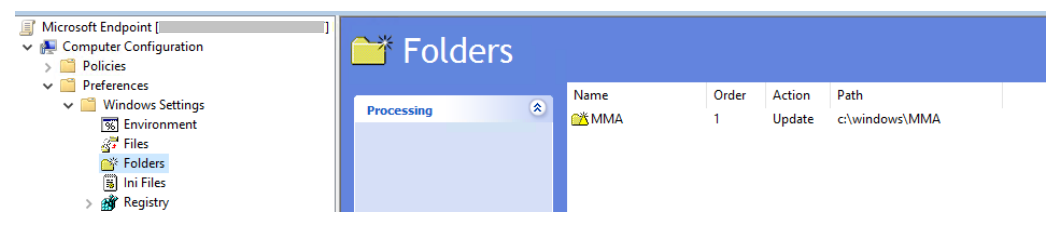

Maak een groepsbeleid map met de naam c:\windows\MMA

Hiermee wordt een nieuwe map toegevoegd op elke server waarop het GPO wordt toegepast, genaamd MMA, en wordt opgeslagen in c:\windows. Deze bevat de installatiebestanden voor het MMA-, vereisten- en installatiescript.

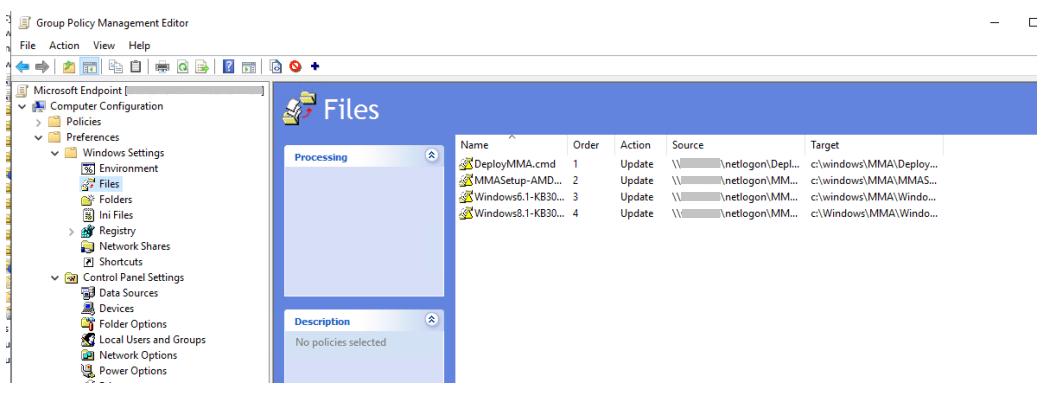

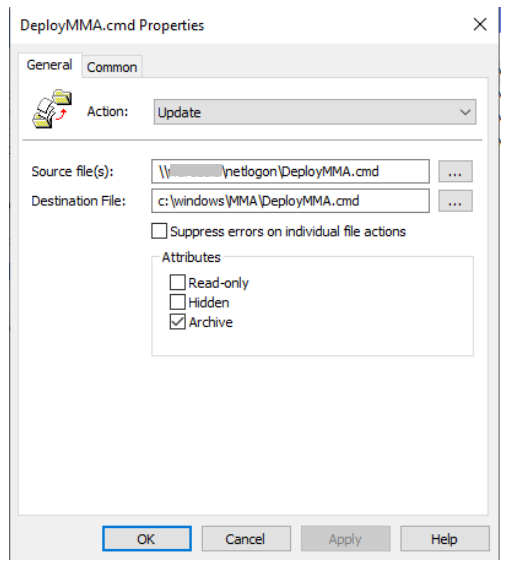

Maak een groepsbeleid Bestanden-voorkeur voor elk van de bestanden die zijn opgeslagen in Net-aanmelding.

De bestanden worden gekopieerd van DOMAIN\NETLOGON\MMA\bestandsnaam naar C:\windows\MMA\bestandsnaam, zodat de installatiebestanden lokaal op de server zijn:

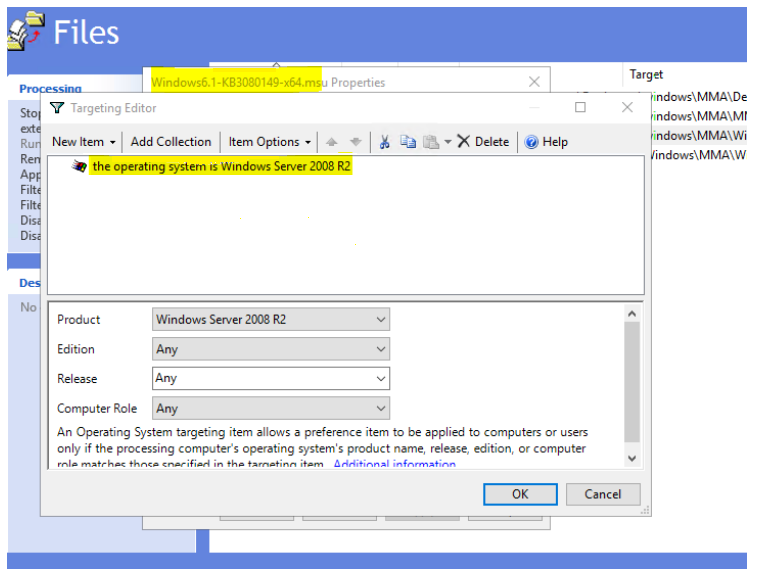

Herhaal het proces, maar maak een doel op itemniveau op het tabblad COMMON, zodat het bestand alleen wordt gekopieerd naar de juiste platform-/besturingssysteemversie binnen het bereik:

Voor Windows Server 2008 R2 hebt u het volgende nodig (en wordt alleen naar beneden gekopieerd):

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

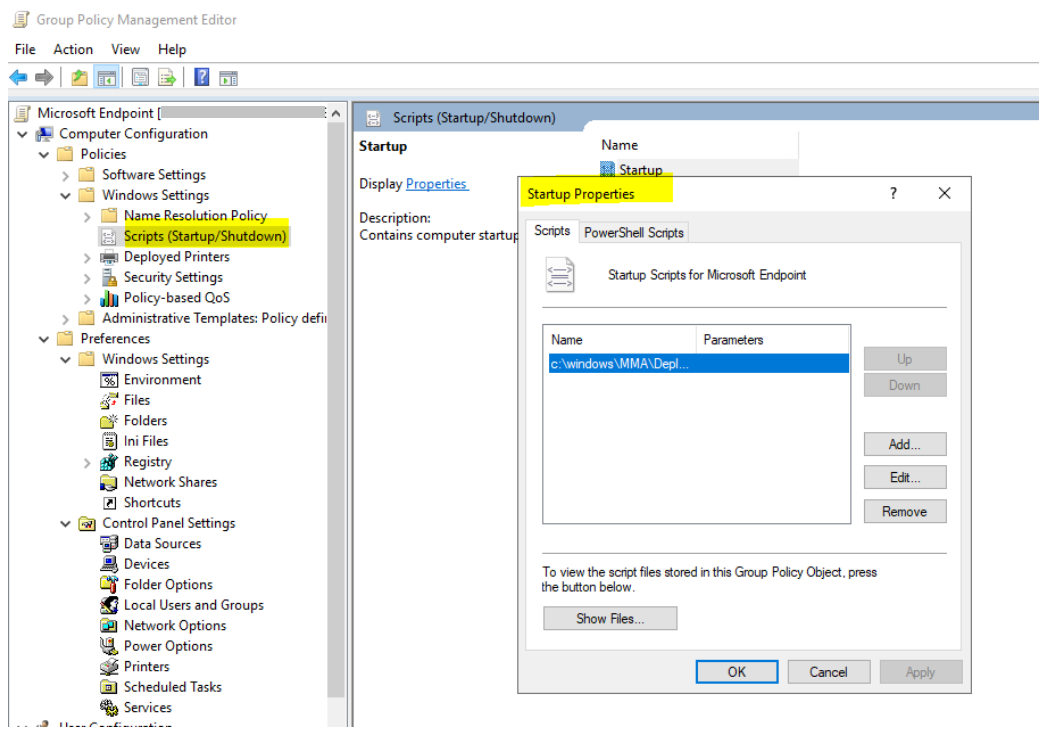

Zodra dit is gebeurd, moet u een beleid voor opstartscripts maken:

De naam van het bestand dat hier moet worden uitgevoerd, is c:\windows\MMA\DeployMMA.cmd. Zodra de server opnieuw is opgestart als onderdeel van het opstartproces, wordt de KB Update voor klantervaring en diagnostische telemetrie geïnstalleerd en wordt vervolgens de MMA-agent geïnstalleerd, terwijl de werkruimte-id en -sleutel worden ingesteld, waarna de server wordt onboarded.

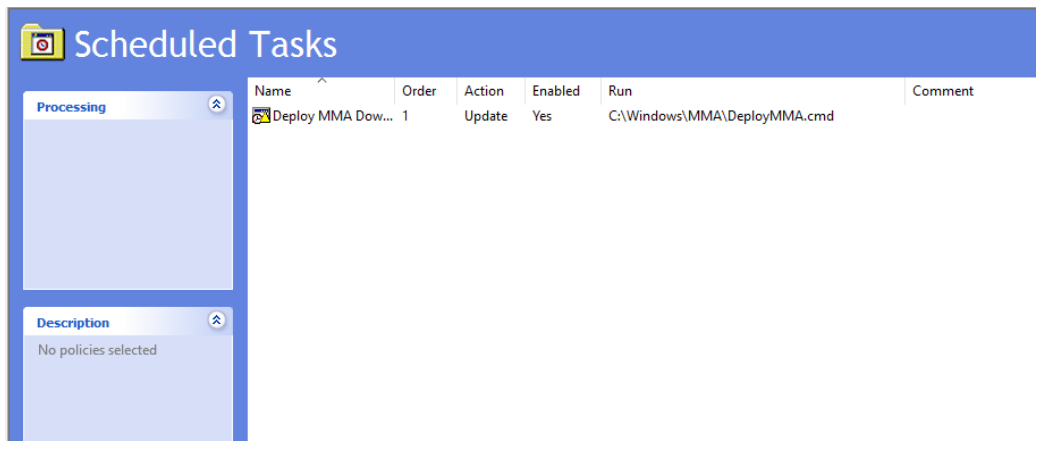

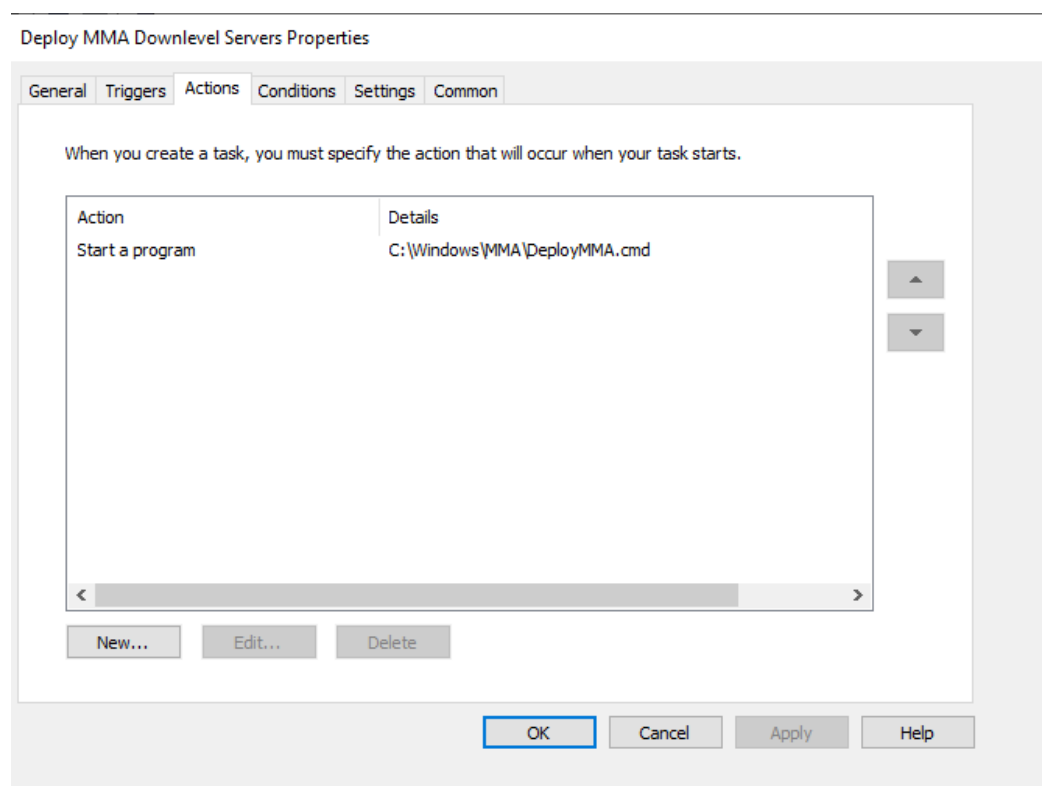

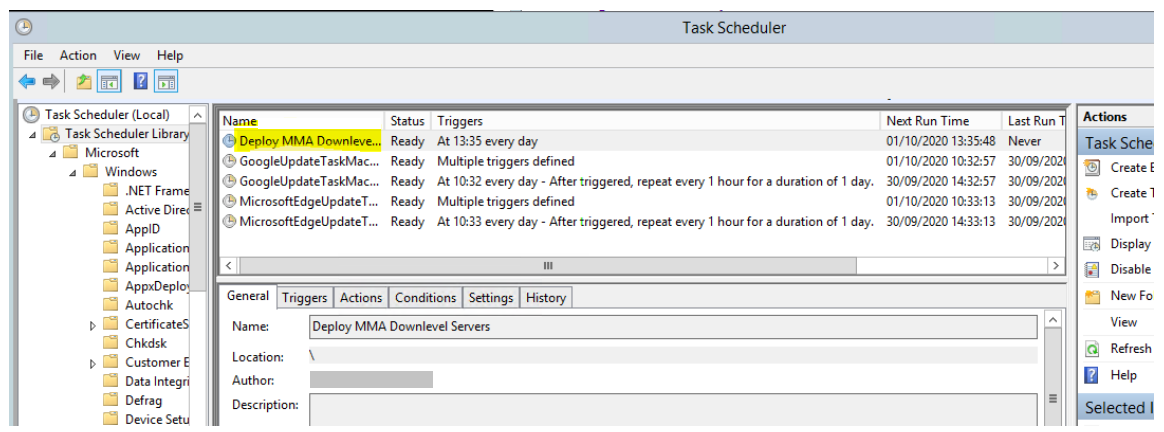

U kunt ook een onmiddellijke taak gebruiken om de deployMMA.cmd uit te voeren als u niet alle servers opnieuw wilt opstarten.

Dit kan in twee fasen. Maak eerst de bestanden en de map in GPO: geef het systeem de tijd om ervoor te zorgen dat het groepsbeleidsobject is toegepast en dat alle servers de installatiebestanden hebben. Voeg vervolgens de onmiddellijke taak toe. Hiermee wordt hetzelfde resultaat bereikt zonder dat u opnieuw hoeft op te starten.

Omdat het script een afsluitmethode heeft en niet opnieuw wordt uitgevoerd als de MMA is geïnstalleerd, kunt u ook een dagelijkse geplande taak gebruiken om hetzelfde resultaat te bereiken. Net als bij een Configuration Manager nalevingsbeleid wordt dagelijks gecontroleerd of de MMA aanwezig is.

Zoals vermeld in de documentatie voor onboarding voor Server specifiek rond Server 2008 R2 raadpleegt u hieronder: Voor Windows Server 2008 R2 SP1 moet u voldoen aan de volgende vereisten:

- Het maandelijkse updatepakket van februari 2018 installeren

- Installeer .NET Framework 4.5 (of hoger) of KB3154518

Controleer of de KB's aanwezig zijn voordat u Windows Server 2008 R2 onboardt. Met dit proces kunt u alle servers onboarden als u geen Configuration Manager servers beheert.

Offboard-eindpunten

U hebt twee opties voor het offboarden van Windows-eindpunten van de service:

- De MMA-agent verwijderen

- De configuratie van de Defender for Endpoint-werkruimte verwijderen

Opmerking

Offboarding zorgt ervoor dat het Windows-eindpunt stopt met het verzenden van sensorgegevens naar de portal, maar gegevens van het eindpunt, inclusief verwijzingen naar eventuele waarschuwingen die het heeft gehad, worden maximaal 6 maanden bewaard.

De MMA-agent verwijderen

Als u het Windows-eindpunt wilt offboarden, kunt u de MMA-agent verwijderen of deze loskoppelen van de rapportage naar uw Defender voor Eindpunt-werkruimte. Na het offboarden van de agent verzendt het eindpunt geen sensorgegevens meer naar Defender for Endpoint. Zie Een agent uitschakelen voor meer informatie.

De configuratie van de Defender for Endpoint-werkruimte verwijderen

U kunt een van de volgende methoden gebruiken:

- De configuratie van de Defender for Endpoint-werkruimte verwijderen uit de MMA-agent

- Een PowerShell-opdracht uitvoeren om de configuratie te verwijderen

De configuratie van de Defender for Endpoint-werkruimte verwijderen uit de MMA-agent

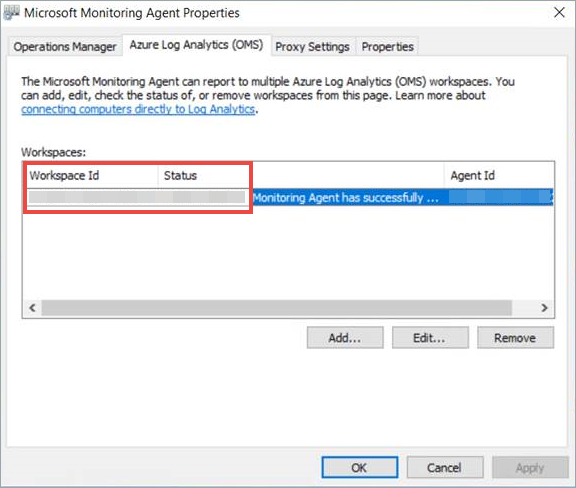

Selecteer in de Eigenschappen van Microsoft Monitoring Agent het tabblad Azure Log Analytics (OMS).

Selecteer de werkruimte Defender voor Eindpunt en klik op Verwijderen.

Een PowerShell-opdracht uitvoeren om de configuratie te verwijderen

Uw werkruimte-id ophalen:

- Selecteer in het navigatiedeelvenster Instellingen>Onboarding.

- Selecteer het relevante besturingssysteem en haal uw werkruimte-id op.

Open een PowerShell met verhoogde bevoegdheid en voer de volgende opdracht uit. Gebruik de werkruimte-id die u hebt verkregen en vervang

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.