Overzicht van Microsoft Defender voor Eindpunt op iOS

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Opmerking

Defender voor Eindpunt in iOS gebruikt een VPN om de functie Webbeveiliging te bieden. Dit is geen gewone VPN en is een lokale/zelf-lusende VPN die geen verkeer buiten het apparaat afneemt.

Voorwaardelijke toegang met Defender voor Eindpunt in iOS

Microsoft Defender voor Eindpunt op iOS samen met Microsoft Intune en Microsoft Entra ID maakt het afdwingen van apparaatcompatibiliteit en beleid voor voorwaardelijke toegang mogelijk op basis van de apparaatrisicoscore. Defender voor Eindpunt is een MTD-oplossing (Mobile Threat Defense) die u kunt implementeren om deze mogelijkheid te gebruiken via Intune.

Zie Defender voor Eindpunt en Intune voor meer informatie over het instellen van voorwaardelijke toegang met Defender voor Eindpunt in iOS.

Webbeveiliging en VPN

Defender voor Eindpunt op iOS bevat en schakelt standaard webbeveiliging in, waarmee apparaten worden beveiligd tegen webbedreigingen en gebruikers worden beschermd tegen phishingaanvallen. Antiphishing en aangepaste indicatoren (URL en domein) worden ondersteund als onderdeel van webbeveiliging. Aangepaste ip-indicatoren worden momenteel niet ondersteund in iOS. Filteren van webinhoud wordt momenteel niet ondersteund op mobiele platforms (Android en iOS).

Defender voor Eindpunt in iOS maakt gebruik van een VPN om deze mogelijkheid te bieden. De VPN is lokaal en in tegenstelling tot traditionele VPN wordt netwerkverkeer niet buiten het apparaat verzonden.

Hoewel deze standaard is ingeschakeld, kunnen er enkele gevallen zijn waarvoor u VPN moet uitschakelen. U wilt bijvoorbeeld bepaalde apps uitvoeren die niet werken wanneer een VPN is geconfigureerd. In dergelijke gevallen kunt u ervoor kiezen om VPN uit te schakelen vanuit de app op het apparaat door de volgende stappen uit te voeren:

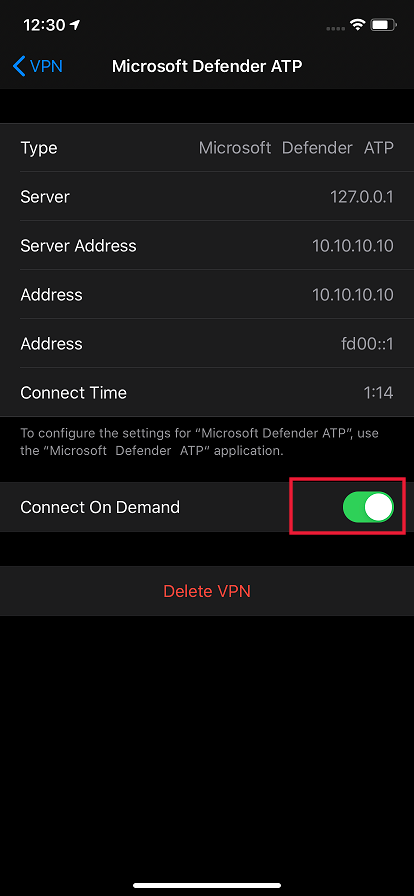

Open op uw iOS-apparaat de app Instellingen , selecteer Algemeen en vervolgens VPN.

Selecteer de knop i voor Microsoft Defender voor Eindpunt.

Schakel Verbinding maken op aanvraag uit om VPN uit te schakelen.

Opmerking

Webbeveiliging is niet beschikbaar wanneer VPN is uitgeschakeld. Als u webbeveiliging opnieuw wilt inschakelen, opent u de app Microsoft Defender voor Eindpunt op het apparaat en selecteert u VPN starten.

Webbeveiliging uitschakelen

Webbeveiliging is een van de belangrijkste functies van Defender voor Eindpunt en hiervoor is een VPN vereist. De gebruikte VPN is een lokale/loopback-VPN en geen traditionele VPN, maar er zijn verschillende redenen waarom klanten mogelijk niet de voorkeur geven aan de VPN. Als u geen VPN wilt instellen, kunt u webbeveiliging uitschakelen en Defender voor Eindpunt implementeren zonder die functie. Andere Defender voor Eindpunt-functies blijven werken.

Deze configuratie is beschikbaar voor zowel de ingeschreven (MDM)-apparaten als niet-ingeschreven (MAM)-apparaten. Voor klanten met MDM kunnen beheerders webbeveiliging configureren via beheerde apparaten in de app-configuratie. Voor klanten zonder inschrijving kunnen beheerders met MAM de webbeveiliging configureren via beheerde apps in de app-configuratie.

Webbeveiliging configureren

Webbeveiliging uitschakelen met MDM

Gebruik de volgende stappen om webbeveiliging voor ingeschreven apparaten uit te schakelen.

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam, Platform > iOS/iPadOS.

Selecteer Microsoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingende optie Configuration Designer gebruiken, voeg vervolgens toe

WebProtectionals de sleutel en stel het waardetype in opString.- Standaard is

WebProtection = true. Een beheerder moet instellenWebProtection = falsedat webbeveiliging wordt uitgeschakeld. - Defender voor Eindpunt verzendt de heartbeat naar de Microsoft Defender-portal wanneer een gebruiker de app opent.

- Selecteer Volgende en wijs dit profiel vervolgens toe aan doelapparaten/gebruikers.

- Standaard is

Webbeveiliging uitschakelen met mam

Gebruik de volgende stappen om webbeveiliging uit te schakelen voor niet-ingeschreven apparaten.

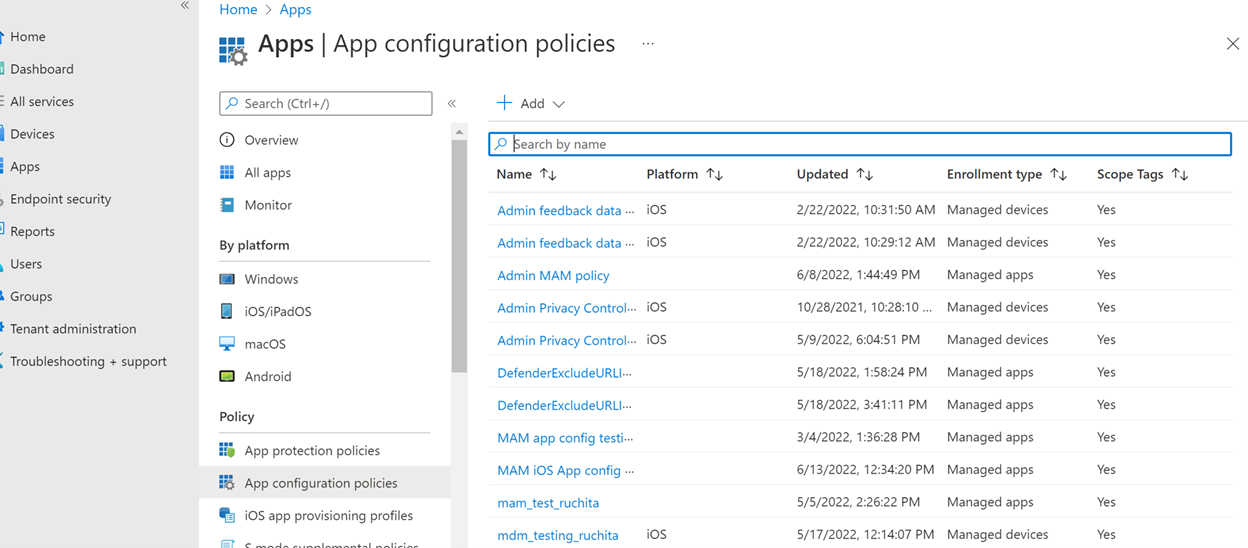

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde appstoevoegen>.

Geef het beleid een naam.

Kies onder Openbare apps selecterende optie Microsoft Defender voor Eindpunt als de doel-app.

Voeg

WebProtectionop de pagina Instellingen onder Algemene configuratie-instellingen toe als de sleutel en stel de waarde ervan in opfalse.- Standaard is

WebProtection = true. Een beheerder kan instellenWebProtection = falsedat webbeveiliging wordt uitgeschakeld. - Defender voor Eindpunt verzendt de heartbeat naar de Microsoft Defender-portal wanneer een gebruiker de app opent.

- Selecteer Volgende en wijs dit profiel vervolgens toe aan doelapparaten/gebruikers.

- Standaard is

Opmerking

De WebProtection sleutel is niet van toepassing op het besturingsfilter in de lijst met apparaten onder supervisie. Als u webbeveiliging wilt uitschakelen voor apparaten onder supervisie, kunt u het profiel Filter voor besturingselementen verwijderen.

Netwerkbeveiliging configureren

Netwerkbeveiliging in Microsoft Defender voor eindpunt is standaard uitgeschakeld. Beheerders kunnen de volgende stappen gebruiken om netwerkbeveiliging te configureren. Deze configuratie is beschikbaar voor zowel ingeschreven apparaten via MDM-configuratie als niet-ingeschreven apparaten via MAM-configuratie.

Opmerking

Er moet slechts één beleid worden gemaakt voor netwerkbeveiliging, via MDM of MAM. Voor initialisatie van netwerkbeveiliging moet de eindgebruiker de app eenmaal openen.

Netwerkbeveiliging configureren met MDM

Voer de volgende stappen uit om netwerkbeveiliging in te stellen met behulp van MDM-configuratie voor ingeschreven apparaten:

Navigeer in het Microsoft Intune-beheercentrum naarApp-configuratiebeleid> voor apps>Beheerde apparatentoevoegen>.

Geef de naam en beschrijving op voor het beleid. Kies onder Platformde optie iOS/iPad.

Kies in de doel-app Microsoft Defender voor Eindpunt.

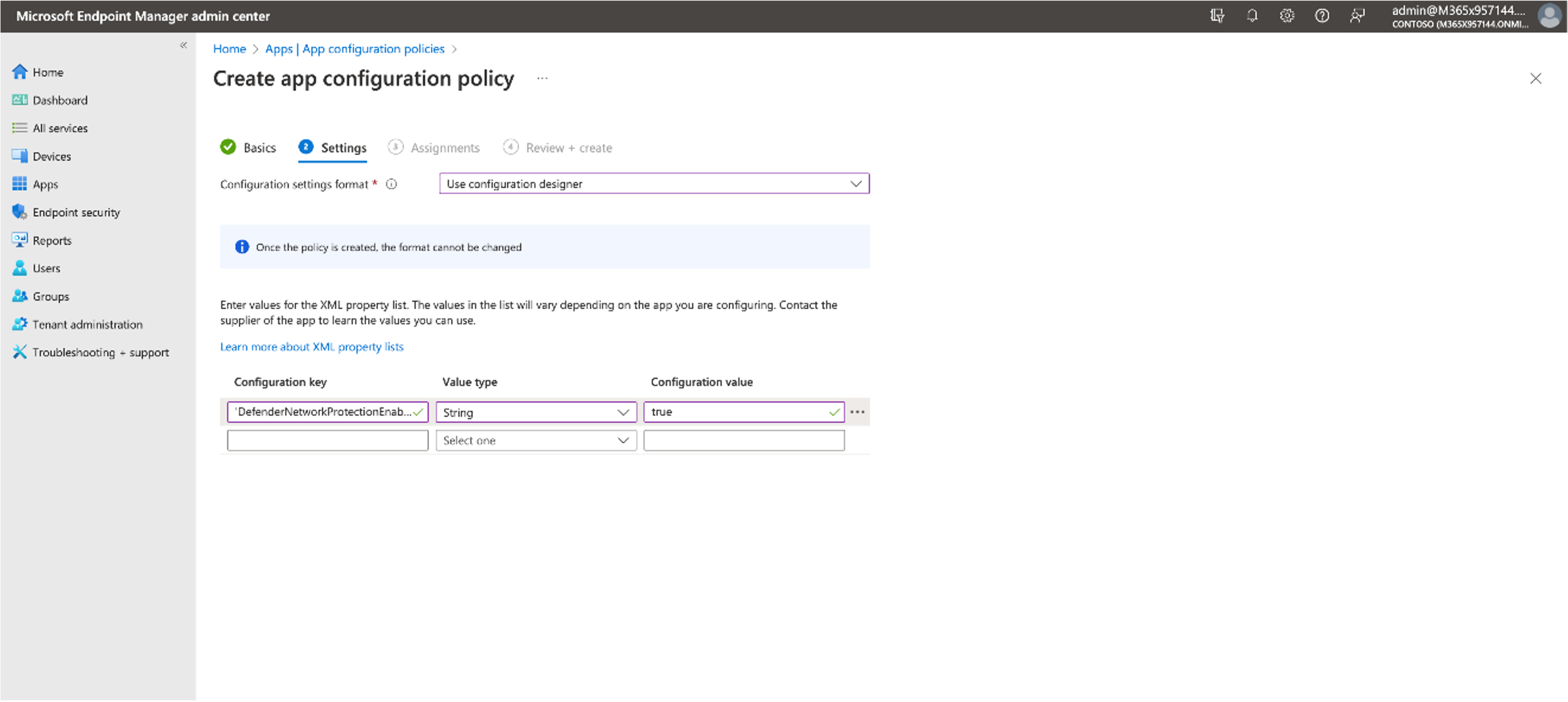

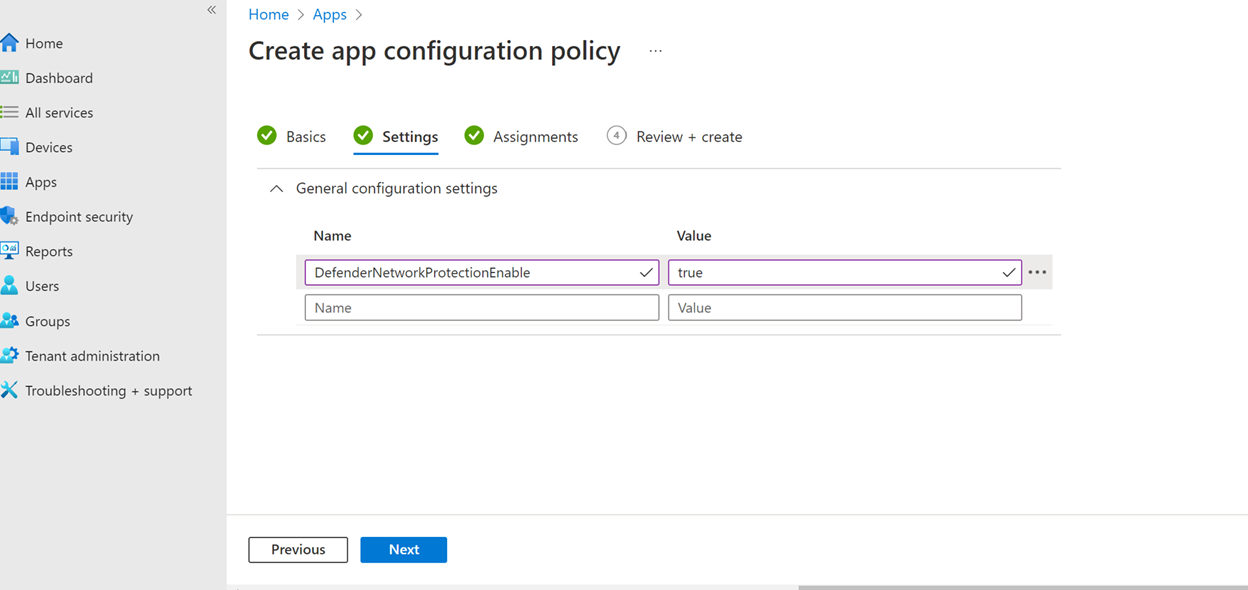

Kies op de pagina Instellingen de indeling configuratie-instellingen Configuration Designer gebruiken.

Voeg toe

DefenderNetworkProtectionEnableals de configuratiesleutel. Stel het waardetype in alsStringen stel de waarde in opfalseom netwerkbeveiliging uit te schakelen. (Netwerkbeveiliging is standaard ingeschakeld.)Voor andere configuraties met betrekking tot netwerkbeveiliging voegt u de volgende sleutels toe, kiest u het bijbehorende waardetype en de bijbehorende waarde.

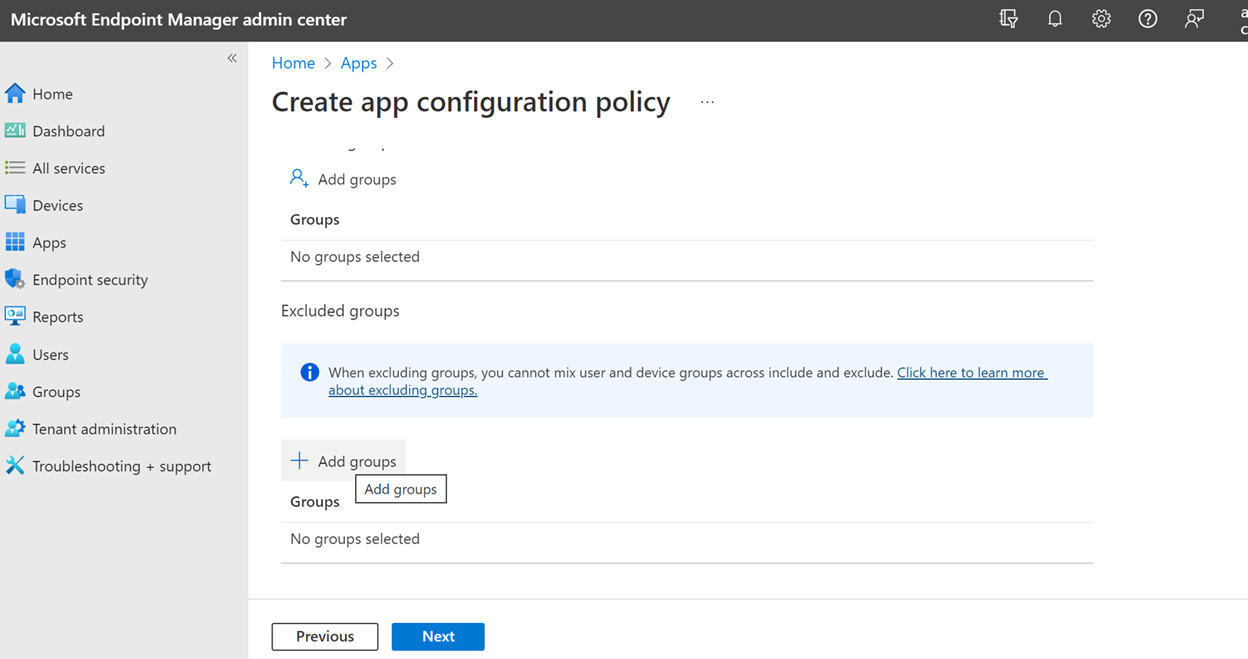

Sleutel Waardetype: Standaard (true-enable, false-disable) Beschrijving DefenderOpenNetworkDetectionGeheel getal 2 1 - Controle, 0 - Uitschakelen, 2 - Inschakelen (standaard). Deze instelling wordt beheerd door een IT-beheerder om respectievelijk open netwerkdetectie te controleren, uit te schakelen of in te schakelen. In de controlemodus worden waarschuwingen alleen verzonden naar de Microsoft Defender-portal zonder ervaring voor eindgebruikers. Voor de eindgebruikerservaring stelt u deze in op Enable.DefenderEndUserTrustFlowEnableTekenreeks vals true - inschakelen, onwaar - uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om de in-app-ervaring van de eindgebruiker in- of uit te schakelen om de onveilige en verdachte netwerken te vertrouwen en uit te schakelen. DefenderNetworkProtectionAutoRemediationTekenreeks waar true - inschakelen, onwaar - uitschakelen; Deze instelling wordt door de IT-beheerder gebruikt om de herstelwaarschuwingen in of uit te schakelen die worden verzonden wanneer een gebruiker herstelactiviteiten uitvoert, zoals het overschakelen naar veiligere WIFI-toegangspunten. DefenderNetworkProtectionPrivacyTekenreeks waar true - inschakelen, onwaar - uitschakelen; Deze instelling wordt beheerd door de IT-beheerder om privacy in of uit te schakelen in netwerkbeveiliging. Als privacy is uitgeschakeld, wordt de toestemming van de gebruiker om de schadelijke wifi te delen weergegeven. Als privacy is ingeschakeld, wordt er geen gebruikerstoestemming weergegeven en worden er geen app-gegevens verzameld. In de sectie Toewijzingen kan een beheerder groepen gebruikers kiezen om op te nemen en uit te sluiten van het beleid.

Controleer en maak het configuratiebeleid.

Netwerkbeveiliging configureren met behulp van MAM

Gebruik de volgende procedure om MAM-configuratie in te stellen voor niet-ingeschreven apparaten voor netwerkbeveiliging (Authenticator-apparaatregistratie is vereist voor MAM-configuratie) in iOS-apparaten.

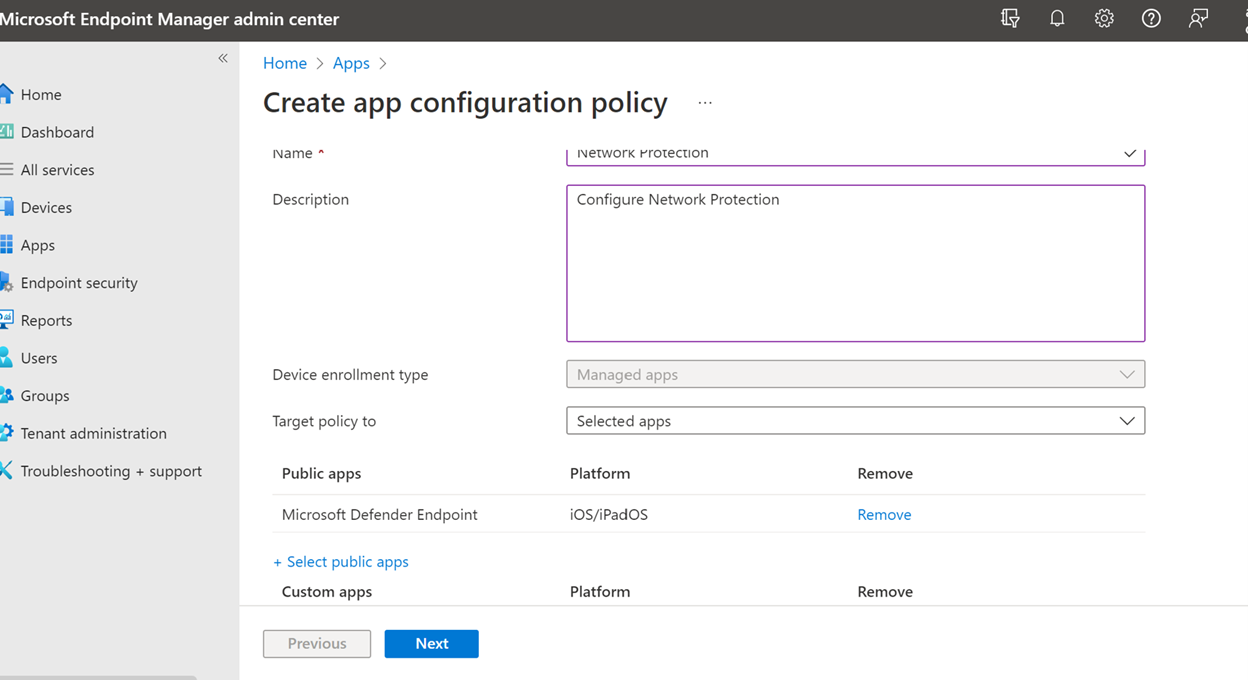

Navigeer in het Microsoft Intune-beheercentrum naarApp-configuratiebeleid> voor apps>Toevoegen>Beheerde apps>Een nieuw app-configuratiebeleid maken.

Geef een naam en beschrijving op om het beleid uniek te identificeren. Selecteer vervolgens Openbare apps selecteren en kies Microsoft Defender voor platform iOS/iPadOS.

Voeg op de pagina InstellingenDefenderNetworkProtectionEnable toe als de sleutel en de waarde voor

falsehet uitschakelen van netwerkbeveiliging. (Netwerkbeveiliging is standaard ingeschakeld.)Voor andere configuraties met betrekking tot netwerkbeveiliging voegt u de volgende sleutels en de bijbehorende waarde toe.

Sleutel Standaard (waar - inschakelen, onwaar - uitschakelen) Beschrijving DefenderOpenNetworkDetection2 1 - Controle, 0 - Uitschakelen, 2 - Inschakelen (standaard). Deze instelling wordt beheerd door een IT-beheerder om open netwerkdetectie in te schakelen, te controleren of uit te schakelen. In de controlemodus worden waarschuwingen alleen verzonden naar de ATP-portal zonder gebruikerservaring. Voor gebruikerservaring stelt u de configuratie in op de modus Inschakelen. DefenderEndUserTrustFlowEnablevals true - inschakelen, onwaar - uitschakelen; Deze instelling wordt gebruikt door IT-beheerders om de in-app-ervaring van de eindgebruiker in- of uit te schakelen om de onveilige en verdachte netwerken te vertrouwen en uit te schakelen. DefenderNetworkProtectionAutoRemediationwaar true - inschakelen, onwaar - uitschakelen; Deze instelling wordt door de IT-beheerder gebruikt om de herstelwaarschuwingen in of uit te schakelen die worden verzonden wanneer een gebruiker herstelactiviteiten uitvoert, zoals het overschakelen naar veiligere WIFI-toegangspunten. DefenderNetworkProtectionPrivacywaar true - inschakelen, onwaar - uitschakelen; Deze instelling wordt beheerd door de IT-beheerder om privacy in of uit te schakelen in netwerkbeveiliging. Als privacy is uitgeschakeld, wordt de toestemming van de gebruiker om de schadelijke wifi te delen weergegeven. Als privacy is ingeschakeld, wordt er geen gebruikerstoestemming weergegeven en worden er geen app-gegevens verzameld. In de sectie Toewijzingen kan een beheerder groepen gebruikers kiezen om op te nemen en uit te sluiten van het beleid.

Controleer en maak het configuratiebeleid.

Co-existentie van meerdere VPN-profielen

Apple iOS biedt geen ondersteuning voor meerdere VPN's voor het hele apparaat om tegelijkertijd actief te zijn. Hoewel er meerdere VPN-profielen op het apparaat kunnen bestaan, kan slechts één VPN tegelijk actief zijn.

Microsoft Defender for Endpoint-risicosignaal configureren in app-beveiligingsbeleid (MAM)

Microsoft Defender voor Eindpunt op iOS schakelt het scenario app-beveiligingsbeleid in. Eindgebruikers kunnen de nieuwste versie van de app rechtstreeks vanuit de Apple App Store installeren. Zorg ervoor dat het apparaat is geregistreerd bij Authenticator met hetzelfde account dat wordt gebruikt voor onboarding in Defender voor een geslaagde MAM-registratie.

Microsoft Defender voor Eindpunt kan worden geconfigureerd voor het verzenden van bedreigingssignalen die moeten worden gebruikt in app-beveiligingsbeleid (APP, ook wel bekend als MAM) op iOS/iPadOS. Met deze mogelijkheid kunt u Microsoft Defender voor Eindpunt ook gebruiken om de toegang tot bedrijfsgegevens te beveiligen vanaf niet-ingeschreven apparaten.

Volg de stappen in de volgende koppeling om app-beveiligingsbeleid in te stellen met Microsoft Defender voor Eindpunt Defender-risicosignalen configureren in app-beveiligingsbeleid (MAM)

Zie Beveiligingsbeleidsinstellingen voor iOS-apps voor meer informatie over MAM- of app-beveiligingsbeleid.

Privacybesturingselementen

Microsoft Defender voor Eindpunt op iOS maakt privacybeheer mogelijk voor zowel beheerders als eindgebruikers. Dit omvat de besturingselementen voor ingeschreven (MDM) en niet-ingeschreven (MAM)-apparaten.

Als u MDM gebruikt, kunnen uw beheerders privacybesturingselementen configureren via beheerde apparaten in de app-configuratie. Als u MAM gebruikt zonder inschrijving, kunnen uw beheerders privacybesturingselementen configureren via beheerde apps in de app-configuratie. Eindgebruikers kunnen ook privacyinstellingen configureren in Microsoft Defender-app-instellingen.

Privacy configureren in phish-waarschuwingsrapport

Klanten kunnen nu privacybeheer inschakelen voor het phish-rapport dat is verzonden door Microsoft Defender voor Eindpunt op iOS, zodat de domeinnaam niet wordt opgenomen als onderdeel van een phish-waarschuwing wanneer een phish-website wordt gedetecteerd en geblokkeerd door Microsoft Defender for Endpoint.

Privacybesturingselementen configureren in MDM

Gebruik de volgende stappen om privacy in te schakelen en niet de domeinnaam te verzamelen als onderdeel van het phish-waarschuwingsrapport voor ingeschreven apparaten.

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam, Platform > iOS/iPadOS, selecteer het profieltype.

Selecteer Microsoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingende optie Configuration Designer gebruiken en voeg toe

DefenderExcludeURLInReportals sleutel en stel het waardetype in op Booleaanse waarde.- Als u privacy wilt inschakelen en niet de domeinnaam wilt verzamelen, voert u de waarde in als

trueen wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld opfalse. - Voor gebruikers waarvoor de sleutel is ingesteld als

true, bevat de phish-waarschuwing niet de domeinnaamgegevens wanneer een schadelijke site wordt gedetecteerd en geblokkeerd door Defender for Endpoint.

- Als u privacy wilt inschakelen en niet de domeinnaam wilt verzamelen, voert u de waarde in als

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Privacybesturingselementen configureren in MAM

Gebruik de volgende stappen om privacy in te schakelen en niet de domeinnaam te verzamelen als onderdeel van het phish-waarschuwingsrapport voor niet-ingeschreven apparaten.

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde appstoevoegen>.

Geef het beleid een naam.

Kies onder Openbare apps selecterende optie Microsoft Defender voor Eindpunt als de doel-app.

Voeg op de pagina Instellingen onder Algemene configuratie-instellingen toe

DefenderExcludeURLInReportals de sleutel en stel de waarde ervan in alstrue.- Als u privacy wilt inschakelen en niet de domeinnaam wilt verzamelen, voert u de waarde in als

trueen wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld opfalse. - Voor gebruikers waarvoor de sleutel is ingesteld als

true, bevat de phish-waarschuwing niet de domeinnaamgegevens wanneer een schadelijke site wordt gedetecteerd en geblokkeerd door Defender for Endpoint.

- Als u privacy wilt inschakelen en niet de domeinnaam wilt verzamelen, voert u de waarde in als

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Privacybesturingselementen voor eindgebruikers configureren in de Microsoft Defender-app

Deze besturingselementen helpen de eindgebruiker bij het configureren van de informatie die wordt gedeeld met de organisatie.

Voor apparaten onder supervisie zijn besturingselementen voor eindgebruikers niet zichtbaar. De beheerder bepaalt en bepaalt de instellingen. Voor apparaten zonder supervisie wordt het besturingselement echter weergegeven onder Instellingen > Privacy.

Gebruikers zien een wisselknop voor Onveilige site-informatie. Deze wisselknop is alleen zichtbaar als de beheerder heeft ingesteld DefenderExcludeURLInReport = true.

Als dit is ingeschakeld door een beheerder, kunnen gebruikers opgeven of onveilige site-informatie naar hun organisatie moet worden verzonden. Standaard is dit ingesteld op false, wat betekent dat er geen onveilige site-informatie wordt verzonden. Als de gebruiker deze wisselt naar true, worden onveilige sitegegevens verzonden.

Het in- of uitschakelen van privacyinstellingen heeft geen invloed op de apparaatnalevingscontrole of voorwaardelijke toegang.

Opmerking

Op apparaten onder supervisie met het configuratieprofiel heeft Microsoft Defender voor Eindpunt toegang tot de volledige URL. Als wordt vastgesteld dat deze phishing is, wordt deze geblokkeerd. Op een apparaat zonder supervisie heeft Microsoft Defender voor Eindpunt alleen toegang tot de domeinnaam. Als het domein geen phishing-URL is, wordt dit niet geblokkeerd.

Optionele machtigingen

Microsoft Defender voor Eindpunt op iOS schakelt optionele machtigingen in de onboardingstroom in. Momenteel zijn de machtigingen die vereist zijn voor Defender voor Eindpunt verplicht in de onboardingstroom. Met deze functie kunnen beheerders Defender voor Eindpunt implementeren op BYOD-apparaten zonder de verplichte VPN-machtiging af te dwingen tijdens de onboarding. Eindgebruikers kunnen de app onboarden zonder de verplichte machtigingen en kunnen deze machtigingen later controleren. Deze functie is momenteel alleen aanwezig voor ingeschreven apparaten (MDM).

Optionele machtigingen configureren met MDM

Beheerders kunnen de volgende stappen gebruiken om optionele VPN-machtigingen in te schakelen voor ingeschreven apparaten.

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam en selecteer Platform > iOS/iPadOS.

Selecteer Microsoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingende optie Configuration Designer gebruiken en voeg toe

DefenderOptionalVPNals sleutel en stel het waardetype in opBoolean.- Als u optionele VPN-machtigingen wilt inschakelen, voert u de waarde in als

trueen wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld opfalse. - Voor gebruikers met een sleutel die is ingesteld als

true, kunnen de gebruikers de app onboarden zonder de VPN-machtiging te geven.

- Als u optionele VPN-machtigingen wilt inschakelen, voert u de waarde in als

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Optionele machtigingen configureren als eindgebruiker

Eindgebruikers installeren en openen de Microsoft Defender-app om te beginnen met onboarding.

- Als een beheerder optionele machtigingen heeft ingesteld, kan de gebruiker de VPN-machtiging overslaan en onboarding voltooien.

- Zelfs als de gebruiker VPN heeft overgeslagen, kan het apparaat onboarden en wordt er een heartbeat verzonden.

- Als VPN is uitgeschakeld, is webbeveiliging niet actief.

- Later kan de gebruiker webbeveiliging inschakelen vanuit de app, waarmee de VPN-configuratie op het apparaat wordt geïnstalleerd.

Opmerking

Optionele machtiging verschilt van Webbeveiliging uitschakelen. Optionele VPN-machtiging helpt alleen om de machtiging over te slaan tijdens onboarding, maar de eindgebruiker kan deze later controleren en inschakelen. Met Webbeveiliging uitschakelen kunnen gebruikers de Defender for Endpoint-app onboarden zonder de webbeveiliging. Deze kan later niet worden ingeschakeld.

Jailbreakdetectie

Microsoft Defender voor Eindpunt biedt de mogelijkheid om onbeheerde en beheerde apparaten te detecteren die zijn gekraakt. Deze jailbreakcontroles worden periodiek uitgevoerd. Als een apparaat wordt gedetecteerd als jailbroken, treden deze gebeurtenissen op:

- Een waarschuwing met een hoog risico wordt gerapporteerd aan de Microsoft Defender-portal. Als apparaatcompatibiliteit en voorwaardelijke toegang is ingesteld op basis van de risicoscore van het apparaat, heeft het apparaat geen toegang tot bedrijfsgegevens.

- Gebruikersgegevens in de app worden gewist. Wanneer de gebruiker de app opent na jailbreaking, wordt het VPN-profiel (alleen Defender for Endpoint loopback VPN-profiel) ook verwijderd en wordt er geen webbeveiliging aangeboden. VPN-profielen die door Intune worden geleverd, worden niet verwijderd.

Nalevingsbeleid configureren voor gekraakte apparaten

Als u wilt voorkomen dat bedrijfsgegevens worden geopend op gekraakte iOS-apparaten, raden we u aan het volgende nalevingsbeleid in te stellen voor Intune.

Opmerking

Jailbreakdetectie is een mogelijkheid die wordt geboden door Microsoft Defender voor Eindpunt in iOS. We raden u echter aan dit beleid in te stellen als een extra beveiligingslaag tegen jailbreakscenario's.

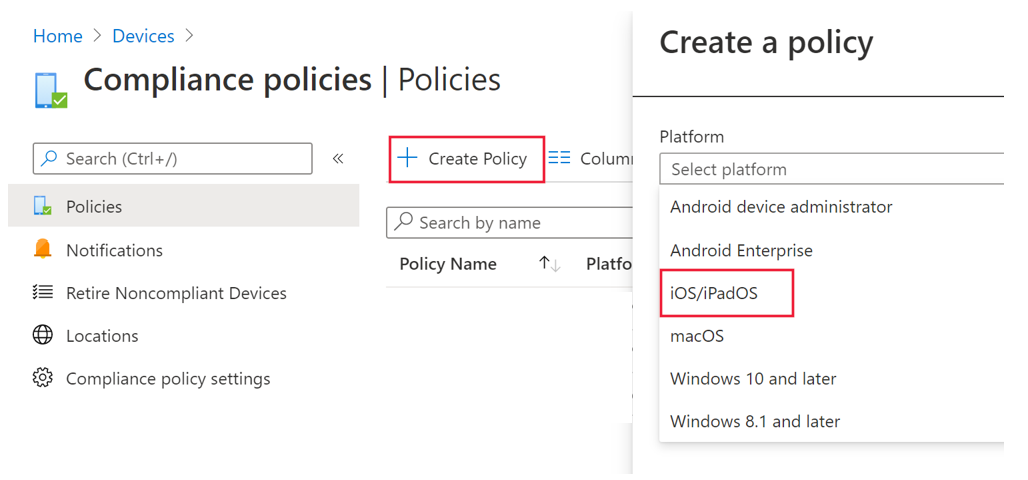

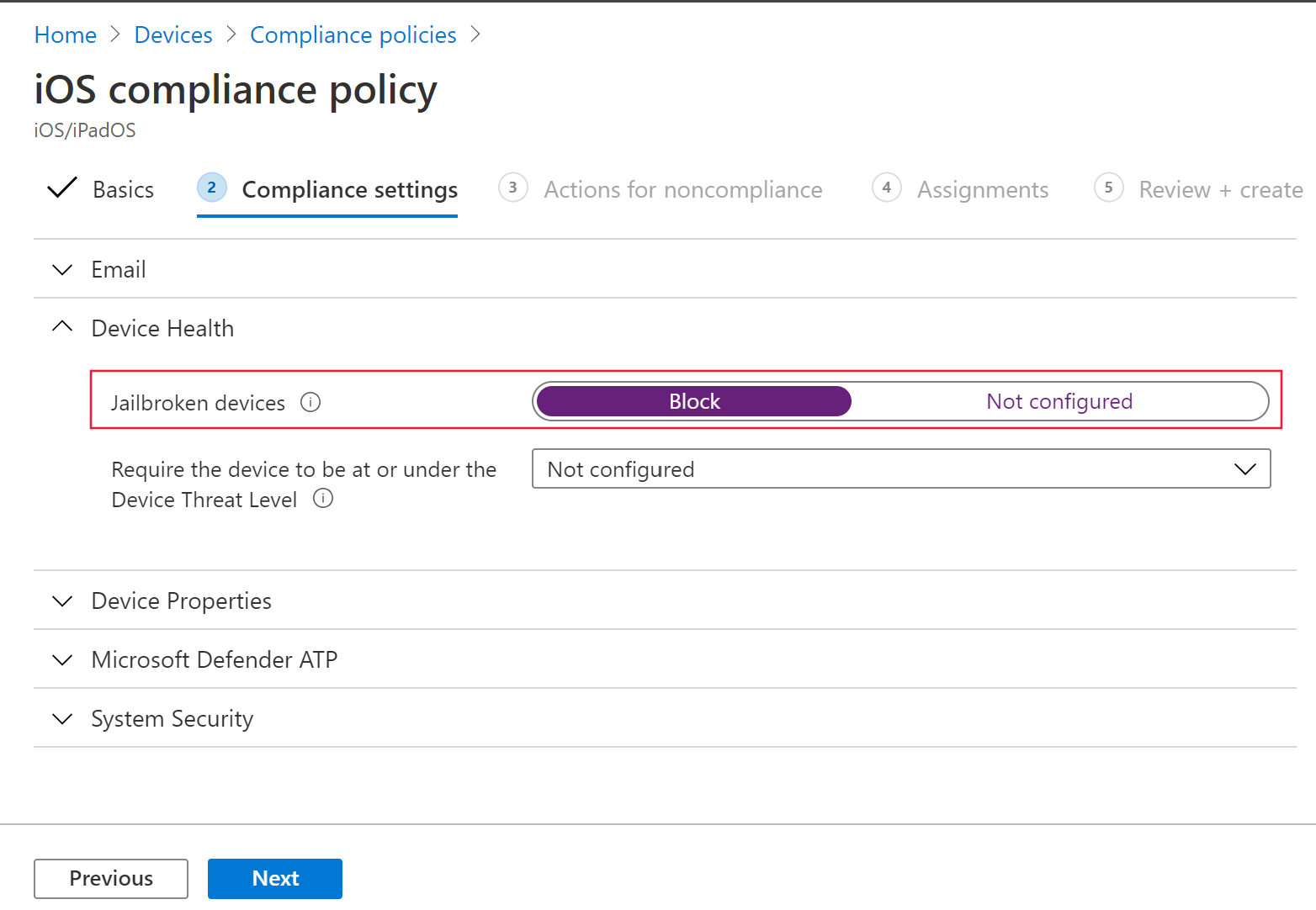

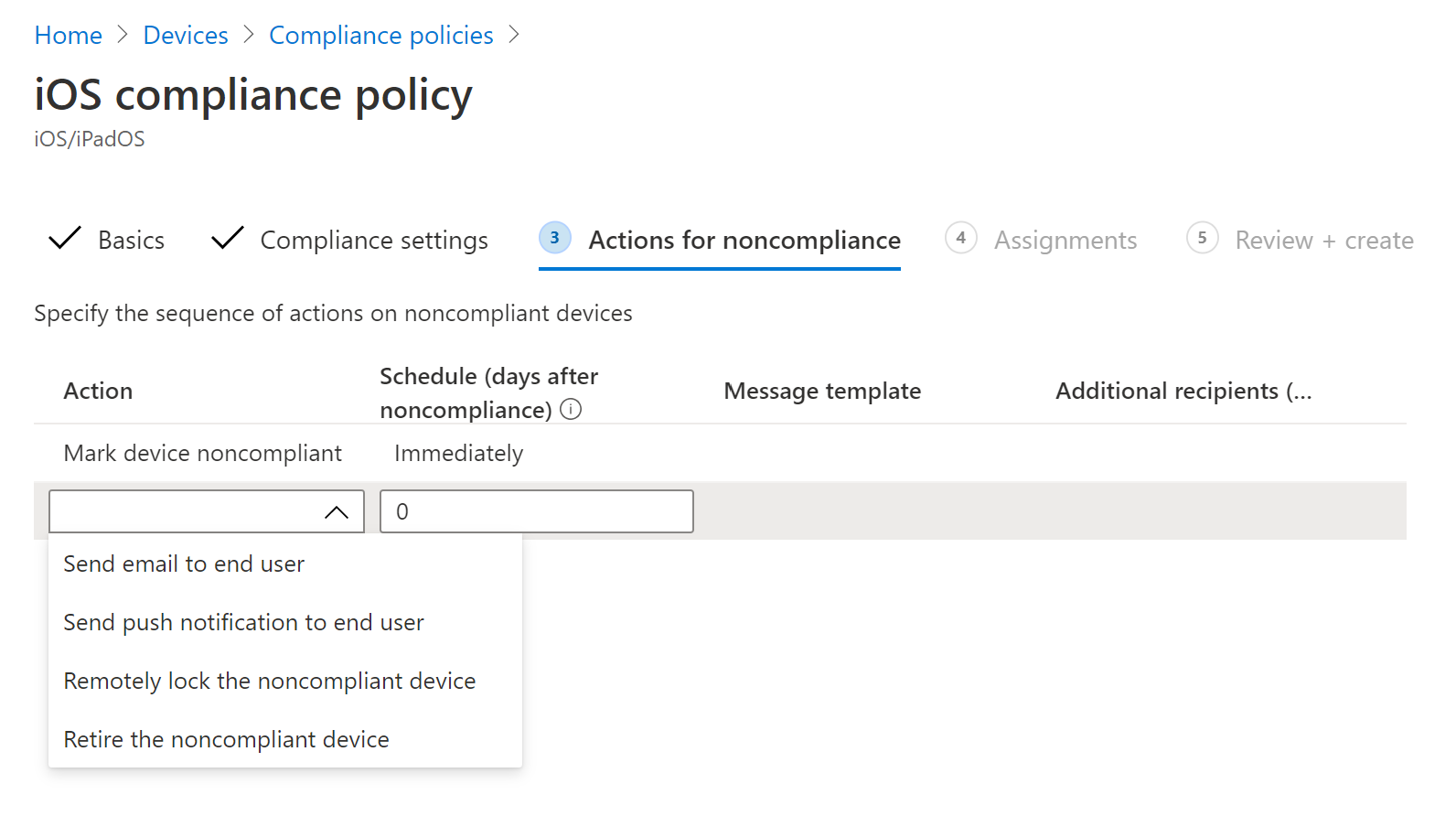

Volg de onderstaande stappen om een nalevingsbeleid te maken voor gekraakte apparaten.

Ga in het Microsoft Intune-beheercentrum naarNalevingsbeleid> voor apparaten>Beleid maken. Selecteer 'iOS/iPadOS' als platform en selecteer Maken.

Geef een naam van het beleid op, zoals Nalevingsbeleid voor Jailbreak.

Selecteer op de pagina nalevingsinstellingen de optie om de sectie Apparaatstatus uit te vouwen en selecteer

Blockin het veld Gekraakte apparaten .Selecteer in de sectie Acties voor niet-naleving de acties op basis van uw vereisten en selecteer vervolgens Volgende.

Selecteer in de sectie Toewijzingen de gebruikersgroepen die u wilt opnemen voor dit beleid en selecteer vervolgens Volgende.

Controleer in de sectie Controleren en maken of alle ingevoerde gegevens juist zijn en selecteer vervolgens Maken.

Aangepaste indicatoren configureren

Met Defender voor Eindpunt in iOS kunnen beheerders ook aangepaste indicatoren configureren op iOS-apparaten. Zie Indicatoren beheren voor meer informatie over het configureren van aangepaste indicatoren.

Opmerking

Defender voor Eindpunt in iOS ondersteunt het maken van aangepaste indicatoren alleen voor URL's en domeinen. Aangepaste ip-indicatoren worden niet ondersteund in iOS.

Voor iOS worden er geen waarschuwingen gegenereerd op Microsoft Defender XDR wanneer de URL of het domein dat in de indicator is ingesteld, wordt geopend.

Evaluatie van beveiligingsproblemen van apps configureren

Het verminderen van cyberrisico's vereist een uitgebreid op risico gebaseerd beheer van beveiligingsproblemen om al uw grootste beveiligingsproblemen in uw meest kritieke assets te identificeren, te evalueren, op te lossen en bij te houden, allemaal in één oplossing. Ga naar deze pagina voor meer informatie over Microsoft Defender Vulnerability Management in Microsoft Defender voor Eindpunt.

Defender voor Eindpunt op iOS ondersteunt evaluaties van beveiligingsproblemen van het besturingssysteem en apps. Evaluatie van beveiligingsproblemen van iOS-versies is beschikbaar voor zowel ingeschreven (MDM) als niet-ingeschreven (MAM)-apparaten. Evaluatie van beveiligingsproblemen van apps is alleen voor ingeschreven (MDM)-apparaten. Beheerders kunnen de volgende stappen gebruiken om de evaluatie van beveiligingsproblemen van apps te configureren.

Op een apparaat onder supervisie

Zorg ervoor dat het apparaat is geconfigureerd in de supervisiemodus.

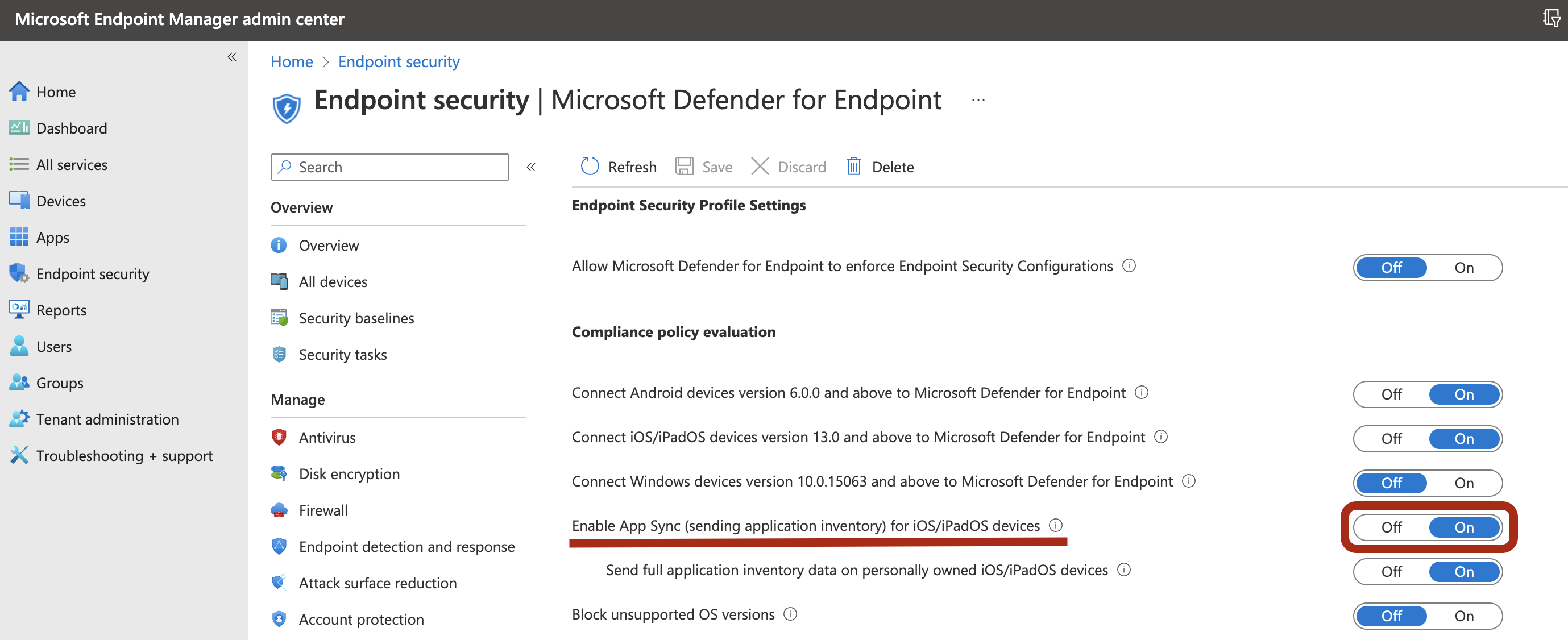

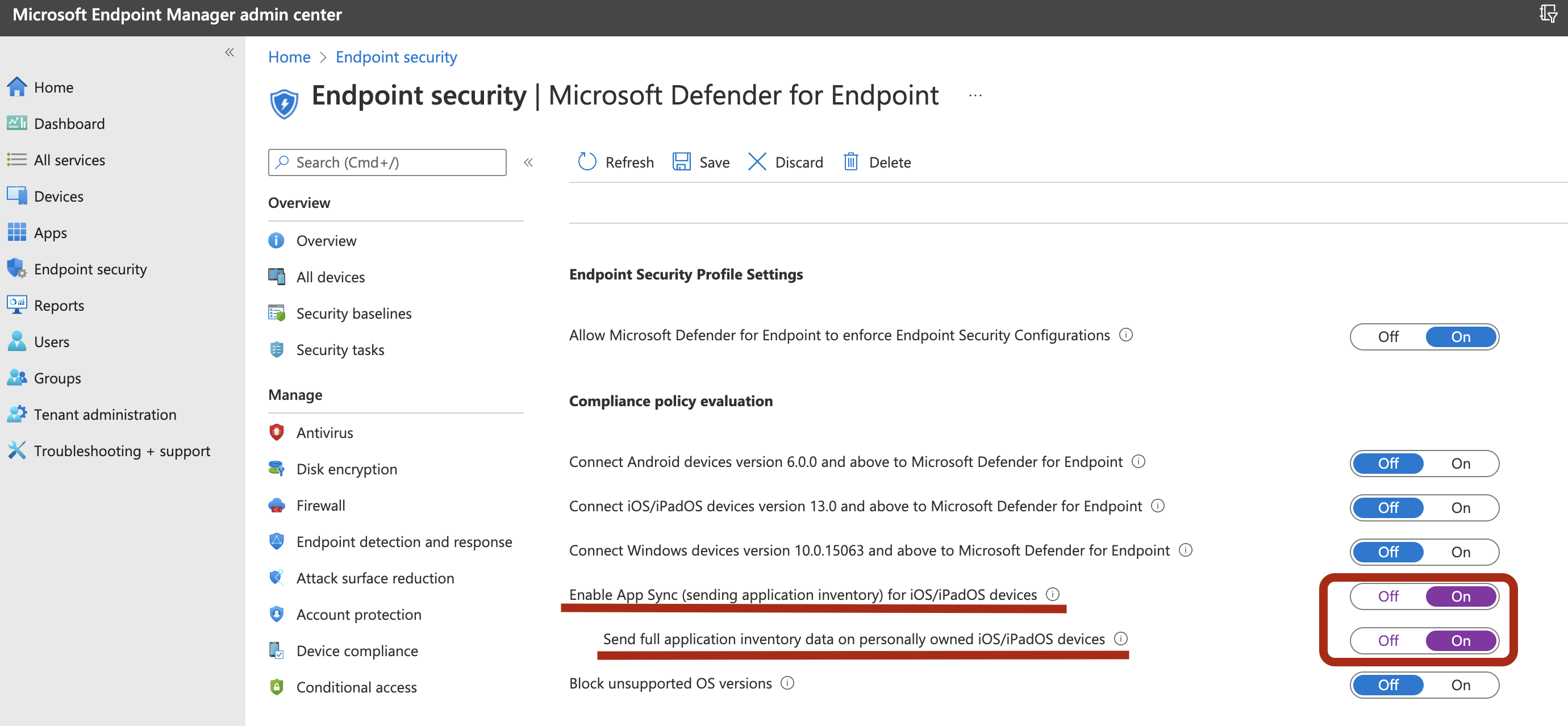

Als u de functie wilt inschakelen in het Microsoft Intune-beheercentrum, gaat u naar Eindpuntbeveiliging>Microsoft Defender voor Eindpunt>App-synchronisatie inschakelen voor iOS-/iPadOS-apparaten.

Opmerking

Als u de lijst met alle apps wilt ophalen, inclusief niet-beheerde apps, moet de beheerder de instelling Volledige toepassingsinventarisatiegegevens verzenden op iOS-/iPadOS-apparaten in persoonlijk eigendom inschakelen in de Intune-beheerportal voor de apparaten onder supervisie die zijn gemarkeerd als 'Persoonlijk'. Voor apparaten onder supervisie die zijn gemarkeerd als 'Zakelijk' in de Intune-beheerportal, hoeft de beheerder Volledige toepassingsinventarisatiegegevens verzenden op iOS-/iPadOS-apparaten in persoonlijk eigendom niet in te schakelen.

Op een apparaat zonder supervisie

Als u de functie wilt inschakelen in het Microsoft Intune-beheercentrum, gaat u naar Eindpuntbeveiliging>Microsoft Defender voor Eindpunt>App-synchronisatie inschakelen voor iOS-/iPadOS-apparaten.

Schakel de wisselknop Volledige toepassingsinventarisatiegegevens verzenden op iOS-/iPadOS-apparaten in persoonlijk eigendom in om de lijst met alle apps op te halen, inclusief niet-beheerde apps.

Gebruik de volgende stappen om de privacyinstelling te configureren.

Ga naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam, Platform>iOS/iPadOS.

Selecteer Microsoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg toe

DefenderTVMPrivacyModeals de sleutel. Stel het waardetype in opString.- Als u privacy wilt uitschakelen en de lijst met geïnstalleerde apps wilt verzamelen, geeft u de waarde op als

Falseen wijst u dit beleid vervolgens toe aan gebruikers. - Deze waarde is standaard ingesteld op

Truevoor apparaten zonder supervisie. - Voor gebruikers waarvan de sleutel is ingesteld als

False, verzendt Defender voor Eindpunt de lijst met apps die op het apparaat zijn geïnstalleerd voor evaluatie van beveiligingsproblemen.

- Als u privacy wilt uitschakelen en de lijst met geïnstalleerde apps wilt verzamelen, geeft u de waarde op als

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Het in- of uitschakelen van privacyinstellingen heeft geen invloed op de apparaatnalevingscontrole of voorwaardelijke toegang.

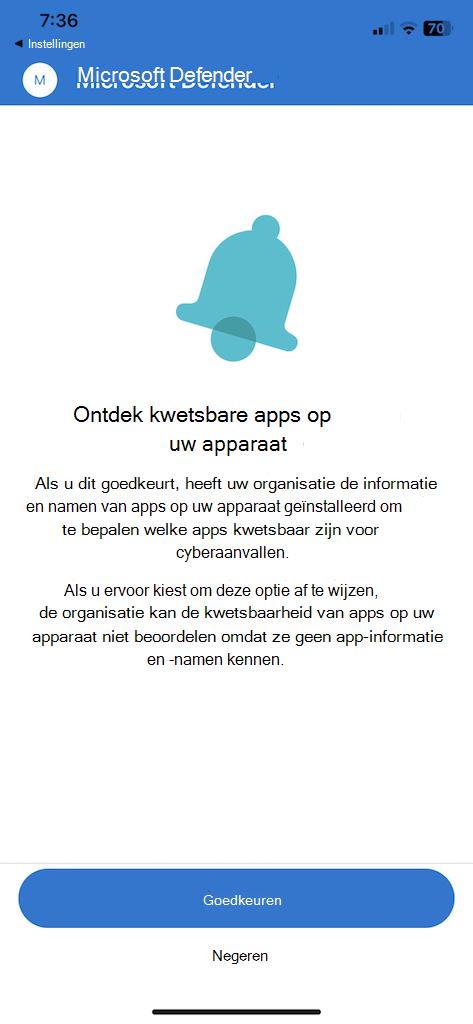

Zodra de configuratie is toegepast, moeten eindgebruikers de app openen om de privacyinstelling goed te keuren.

- Het privacygoedkeuringsscherm wordt alleen weergegeven voor apparaten zonder supervisie.

- Alleen als de eindgebruiker de privacy goedkeurt, worden de app-gegevens verzonden naar de Defender voor Eindpunt-console.

Zodra de clientversies zijn geïmplementeerd op doel-iOS-apparaten, wordt de verwerking gestart. Beveiligingsproblemen die op deze apparaten zijn gevonden, worden weergegeven in het Dashboard Beheer van Defender-beveiligingsproblemen. De verwerking kan enkele uren (maximaal 24 uur) duren. Dit tijdsbestek geldt met name voor de volledige lijst met apps die worden weergegeven in de software-inventaris.

Opmerking

Als u een SSL-inspectieoplossing gebruikt op uw iOS-apparaat, voegt u de domeinnamen securitycenter.windows.com (in commerciële omgevingen) en securitycenter.windows.us (in GCC-omgevingen) toe om de functies voor het beheer van bedreigingen en beveiligingsproblemen te laten werken.

Afmelden uitschakelen

Defender voor Eindpunt op iOS ondersteunt implementatie zonder afmeldingsknop in de app om te voorkomen dat gebruikers zich afmelden bij de Defender-app. Dit is belangrijk om te voorkomen dat gebruikers het apparaat knoeien.

Deze configuratie is beschikbaar voor zowel de ingeschreven (MDM)-apparaten als niet-ingeschreven (MAM)-apparaten. Beheerders kunnen de volgende stappen gebruiken om afmelden uitschakelen te configureren

Afmelden uitschakelen configureren met MDM

Voor ingeschreven apparaten (MDM)

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam en selecteer vervolgens Platform>iOS/iPadOS.

Selecteer

Microsoft Defender for Endpointals de doel-app.Selecteer op de pagina Instellingende optie Configuration Designer gebruiken en voeg toe

DisableSignOutals de sleutel. Stel het waardetype in opString.- Standaard is

DisableSignOut = false. - Een beheerder kan instellen

DisableSignOut = truedat de afmeldingsknop in de app wordt uitgeschakeld. Gebruikers zien de afmeldingsknop niet zodra het beleid is gepusht.

- Standaard is

Selecteer Volgende en wijs dit beleid vervolgens toe aan doelapparaten/gebruikers.

Afmelden uitschakelen configureren met mam

Voor niet-ingeschreven apparaten (MAM)

Navigeer in het Microsoft Intune-beheercentrum naarApp-configuratiebeleid> voor apps>Beheerde appstoevoegen>.

Geef het beleid een naam.

Selecteer onder Openbare apps selecteren de optie

Microsoft Defender for Endpointals de doel-app.Voeg op de pagina Instellingen toe

DisableSignOutals de sleutel en stel de waarde ervan in alstrue.- Standaard is

DisableSignOut = false. - Een beheerder kan instellen

DisableSignOut = truedat de afmeldingsknop in de app wordt uitgeschakeld. Gebruikers zien de afmeldingsknop niet zodra het beleid is gepusht.

- Standaard is

Selecteer Volgende en wijs dit beleid vervolgens toe aan doelapparaten/gebruikers.

Apparaatlabels

Defender voor Eindpunt in iOS maakt het bulksgewijs taggen van mobiele apparaten mogelijk tijdens de onboarding door de beheerders toe te staan tags in te stellen via Intune. De beheerder kan de apparaattags configureren via Intune via configuratiebeleid en deze pushen naar de apparaten van de gebruiker. Zodra de gebruiker Defender heeft geïnstalleerd en geactiveerd, geeft de client-app de apparaattags door aan de Microsoft Defender-portal. De apparaattags worden weergegeven op de apparaten in de Apparaatinventaris.

Deze configuratie is beschikbaar voor zowel de ingeschreven (MDM)-apparaten als niet-ingeschreven (MAM)-apparaten. Beheerders kunnen de volgende stappen gebruiken om de apparaattags te configureren.

Apparaattags configureren met MDM

Voor ingeschreven apparaten (MDM)

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam en selecteer vervolgens Platform>iOS/iPadOS.

Selecteer

Microsoft Defender for Endpointals de doel-app.Selecteer op de pagina Instellingende optie Configuration Designer gebruiken en voeg toe

DefenderDeviceTagals de sleutel. Stel het waardetype in opString.- Een beheerder kan een nieuwe tag toewijzen door de sleutel

DefenderDeviceTagtoe te voegen en een waarde in te stellen voor de apparaattag. - Een beheerder kan een bestaande tag bewerken door de waarde van de sleutel

DefenderDeviceTagte wijzigen. - Een beheerder kan een bestaande tag verwijderen door de sleutel

DefenderDeviceTagte verwijderen.

- Een beheerder kan een nieuwe tag toewijzen door de sleutel

Selecteer Volgende en wijs dit beleid vervolgens toe aan doelapparaten/gebruikers.

Apparaattags configureren met mam

Voor niet-ingeschreven apparaten (MAM)

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde appstoevoegen>.

Geef het beleid een naam.

Kies

Microsoft Defender for Endpointonder Openbare apps selecteren als de doel-app.Voeg op de pagina Instellingen toe

DefenderDeviceTagals de sleutel (onder Algemene configuratie-instellingen).- Een beheerder kan een nieuwe tag toewijzen door de sleutel

DefenderDeviceTagtoe te voegen en een waarde in te stellen voor apparaattag. - Een beheerder kan een bestaande tag bewerken door de waarde van de sleutel

DefenderDeviceTagte wijzigen. - Een beheerder kan een bestaande tag verwijderen door de sleutel

DefenderDeviceTagte verwijderen.

- Een beheerder kan een nieuwe tag toewijzen door de sleutel

Selecteer Volgende en wijs dit beleid vervolgens toe aan doelapparaten/gebruikers.

Opmerking

De Microsoft Defender-app moet worden geopend om tags te synchroniseren met Intune en door te geven aan de Microsoft Defender-portal. Het kan tot 18 uur duren voordat tags worden weergegeven in de portal.

Meldingen over update van het besturingssysteem onderdrukken

Er is een configuratie beschikbaar voor klanten om meldingen over besturingssysteemupdates te onderdrukken in Defender voor Eindpunt op iOS. Zodra de configuratiesleutel is ingesteld in het intune-app-configuratiebeleid, verzendt Defender voor Eindpunt geen meldingen op het apparaat voor updates van het besturingssysteem. Wanneer u echter de Microsoft Defender-app opent, is de kaart Apparaatstatus zichtbaar en wordt de status van uw besturingssysteem weergegeven.

Deze configuratie is beschikbaar voor zowel de ingeschreven (MDM)-apparaten als niet-ingeschreven (MAM)-apparaten. Beheerders kunnen de volgende stappen gebruiken om de melding van de besturingssysteemupdate te onderdrukken.

Updatemeldingen voor het besturingssysteem configureren met MDM

Voor ingeschreven apparaten (MDM)

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam en selecteer Platform>iOS/iPadOS.

Selecteer

Microsoft Defender for Endpointals de doel-app.Selecteer op de pagina Instellingende optie Configuration Designer gebruiken en voeg toe

SuppressOSUpdateNotificationals de sleutel. Stel het waardetype in opString.- Standaard is

SuppressOSUpdateNotification = false. - Een beheerder kan instellen

SuppressOSUpdateNotification = trueom de updatemeldingen van het besturingssysteem te onderdrukken. - Selecteer Volgende en wijs dit beleid toe aan doelapparaten/gebruikers.

- Standaard is

Updatemeldingen voor het besturingssysteem configureren met behulp van MAM

Voor niet-ingeschreven apparaten (MAM)

Navigeer in het Microsoft Intune-beheercentrum naarApp-configuratiebeleid> voor apps>Beheerde appstoevoegen>.

Geef het beleid een naam.

Kies

Microsoft Defender for Endpointonder Openbare apps selecteren als de doel-app.Voeg op de pagina Instellingen toe

SuppressOSUpdateNotificationals de sleutel (onder Algemene configuratie-instellingen).- Standaard is

SuppressOSUpdateNotification = false. - Een beheerder kan instellen

SuppressOSUpdateNotification = trueom de updatemeldingen van het besturingssysteem te onderdrukken.

- Standaard is

Selecteer Volgende en wijs dit beleid toe aan doelapparaten/gebruikers.

De optie configureren om in-app feedback te verzenden

Klanten hebben nu de mogelijkheid om de mogelijkheid te configureren om feedbackgegevens naar Microsoft te verzenden binnen de Defender voor Eindpunt-app. Feedbackgegevens helpen Microsoft producten te verbeteren en problemen op te lossen.

Opmerking

Voor cloudklanten van de Amerikaanse overheid is het verzamelen van feedbackgegevens standaard uitgeschakeld.

Gebruik de volgende stappen om de optie voor het verzenden van feedbackgegevens naar Microsoft te configureren:

Ga in het Microsoft Intune-beheercentrum naar Apps>App-configuratiebeleid>Beheerde apparatentoevoegen>.

Geef het beleid een naam en selecteer Platform > iOS/iPadOS als profieltype.

Selecteer

Microsoft Defender for Endpointals de doel-app.Selecteer op de pagina Instellingende optie Configuration Designer gebruiken en voeg toe

DefenderFeedbackDataals sleutel en stel het waardetype in opBoolean.- Als u de mogelijkheid van eindgebruikers om feedback te geven wilt verwijderen, stelt u de waarde in op

falseen wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld optrue. Voor amerikaanse overheidsklanten is de standaardwaarde ingesteld op 'false'. - Voor gebruikers waarvoor de sleutel is ingesteld als

true, is er een optie om feedbackgegevens naar Microsoft te verzenden binnen de app (Menu>Help & Feedback>feedback verzenden naar Microsoft).

- Als u de mogelijkheid van eindgebruikers om feedback te geven wilt verwijderen, stelt u de waarde in op

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Onveilige sites melden

Phishingwebsites imiteren betrouwbare websites voor het verkrijgen van uw persoonlijke of financiële gegevens. Ga naar de pagina Feedback geven over netwerkbeveiliging om een website te melden die mogelijk een phishingsite is.

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor