Microsoft Defender voor Eindpunt implementeren op iOS met Microsoft Intune

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

In dit onderwerp wordt beschreven hoe u Defender for Endpoint op iOS implementeert op geregistreerde apparaten in de Microsoft Intune-bedrijfsportal. Zie iOS-/iPadOS-apparaten inschrijven bij Intune voor meer informatie over Microsoft Intune-apparaatinschrijving.

Voordat u begint

Zorg ervoor dat u toegang hebt tot het Microsoft Intune-beheercentrum.

Zorg ervoor dat de iOS-inschrijving is uitgevoerd voor uw gebruikers. Aan gebruikers moet een Defender voor Eindpunt-licentie zijn toegewezen om Defender voor Eindpunt in iOS te kunnen gebruiken. Raadpleeg Licenties toewijzen aan gebruikers voor instructies over het toewijzen van licenties.

Zorg ervoor dat de eindgebruikers de bedrijfsportal-app hebben geïnstalleerd, zijn aangemeld en dat de inschrijving is voltooid.

Opmerking

Microsoft Defender voor Eindpunt op iOS is beschikbaar in de Apple App Store.

In deze sectie wordt het volgende behandeld:

Implementatiestappen (van toepassing op apparaten onder supervisie en apparaten zonder supervisie ): beheerders kunnen Defender voor Eindpunt implementeren op iOS via microsoft Intune-bedrijfsportal. Deze stap is niet nodig voor VPP-apps (volume-aankoop).

Volledige implementatie (alleen voor apparaten onder supervisie): beheerders kunnen ervoor kiezen om een van de opgegeven profielen te implementeren.

- Zero touch (Silent) Control Filter : biedt webbeveiliging zonder de lokale loopback-VPN en maakt ook stille onboarding voor gebruikers mogelijk. De app wordt automatisch geïnstalleerd en geactiveerd zonder dat de gebruiker de app hoeft te openen.

- Controlefilter : biedt webbeveiliging zonder de lokale loopback-VPN.

Automatische onboarding instellen (alleen voor apparaten zonder supervisie ): beheerders kunnen de onboarding van Defender for Endpoint voor gebruikers op twee verschillende manieren automatiseren:

- Zero Touch (Silent) Onboarding : de app wordt automatisch geïnstalleerd en geactiveerd zonder dat gebruikers de app hoeven te openen.

- Automatische onboarding van VPN - Defender voor Eindpunt VPN-profiel wordt automatisch ingesteld zonder dat de gebruiker dit hoeft te doen tijdens de onboarding. Deze stap wordt niet aanbevolen in Zero touch-configuraties.

Instellingen voor gebruikersinschrijving (alleen voor apparaten die zijn ingeschreven voor Intune-gebruikers): beheerders kunnen de Defender voor Eindpunt-app ook implementeren en configureren op de intune-apparaten die door de gebruiker zijn ingeschreven.

Onboarding en status controleren: deze stap is van toepassing op alle inschrijvingstypen om ervoor te zorgen dat de app op het apparaat is geïnstalleerd, dat de onboarding is voltooid en het apparaat zichtbaar is in de Microsoft Defender-portal. Het kan worden overgeslagen voor de zero touch (stille) onboarding.

Implementatiestappen (van toepassing op apparaten onder supervisie en apparaten zonder supervisie)

Implementeer Defender voor Eindpunt op iOS via Microsoft Intune-bedrijfsportal.

iOS Store-app toevoegen

Ga in het Microsoft Intune-beheercentrum naar Apps>iOS/iPadOS>Store-app toevoegen> en klik op Selecteren.

Klik op de pagina App toevoegen op Zoeken in de App Store en typ Microsoft Defender in de zoekbalk. Klik in de sectie met zoekresultaten op Microsoft Defender en klik op Selecteren.

Selecteer iOS 15.0 als minimumbesturingssysteem. Bekijk de rest van de informatie over de app en klik op Volgende.

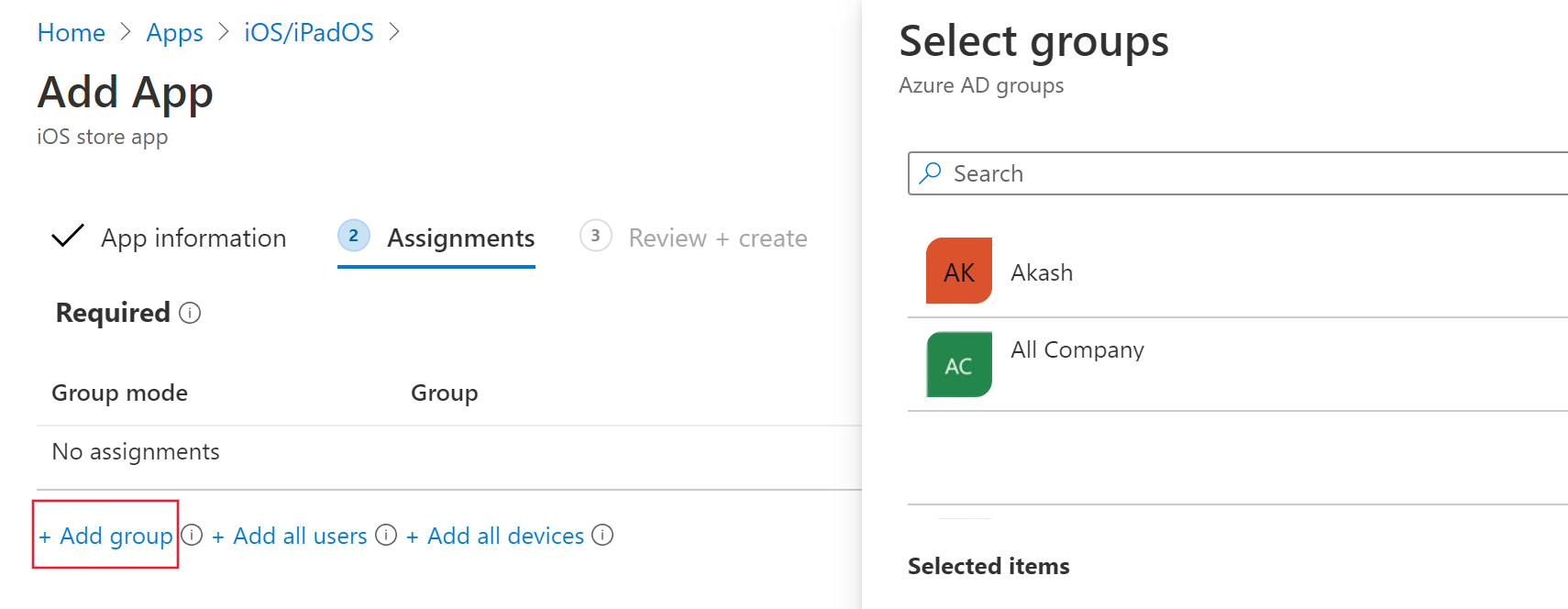

Ga in de sectie Toewijzingen naar de sectie Vereist en selecteer Groep toevoegen. U kunt vervolgens de gebruikersgroep(en) kiezen die u wilt gebruiken voor Defender voor Eindpunt in de iOS-app. Klik op Selecteren en vervolgens op Volgende.

Opmerking

De geselecteerde gebruikersgroep moet bestaan uit door Microsoft Intune ingeschreven gebruikers.

Controleer in de sectie Controleren en maken of alle ingevoerde gegevens juist zijn en selecteer vervolgens Maken. Over enkele ogenblikpen moet de Defender voor Eindpunt-app zijn gemaakt en wordt er een melding weergegeven in de rechterbovenhoek van de pagina.

Selecteer op de pagina met app-informatie die wordt weergegeven in de sectie Controleren de optie Apparaatinstallatiestatus om te controleren of de installatie van het apparaat is voltooid.

Implementatie voor apparaten onder supervisie voltooien

De Microsoft Defender voor Eindpunt op iOS-app heeft speciale mogelijkheden voor iOS-/iPadOS-apparaten onder supervisie, gezien de verbeterde beheermogelijkheden die door het platform op dit type apparaten worden geboden. Het kan ook webbeveiliging bieden zonder een lokale VPN op het apparaat in te stellen. Dit biedt eindgebruikers een naadloze ervaring terwijl ze nog steeds worden beschermd tegen phishing en andere webaanvallen.

Beheerders kunnen de volgende stappen gebruiken om apparaten onder supervisie te configureren.

Supervisiemodus configureren via Microsoft Intune

Configureer de supervisiemodus voor defender voor eindpunt-app via een app-configuratiebeleid en apparaatconfiguratieprofiel.

App-configuratiebeleid

Opmerking

Dit app-configuratiebeleid voor apparaten onder supervisie is alleen van toepassing op beheerde apparaten en moet als best practice worden gericht op ALLE beheerde iOS-apparaten.

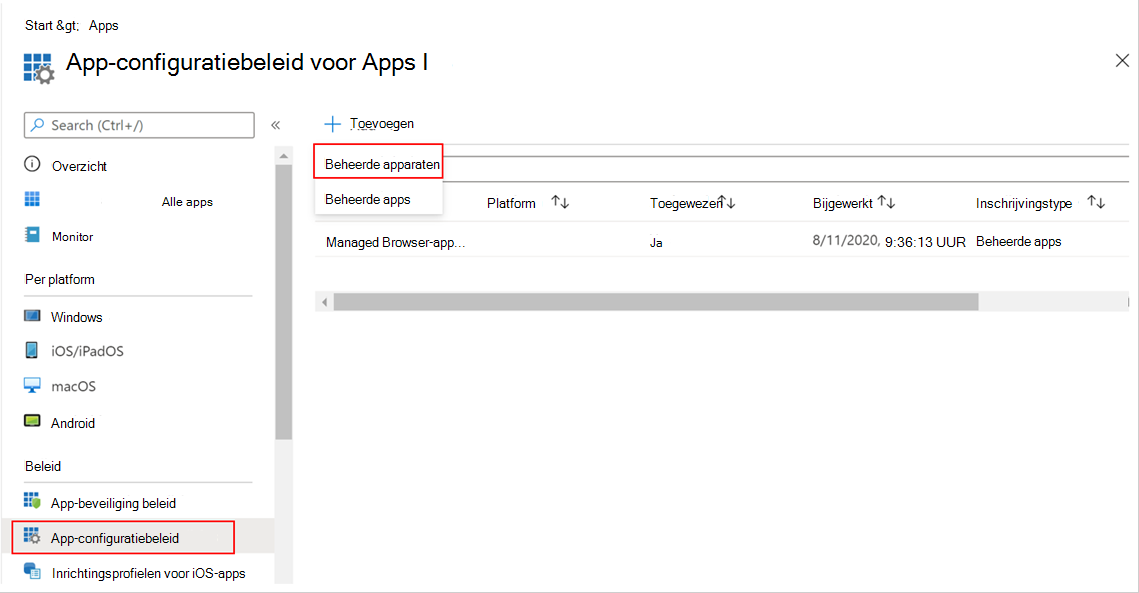

Meld u aan bij het Microsoft Intune-beheercentrum en ga naarApp-configuratiebeleid>>toevoegen. Selecteer Beheerde apparaten.

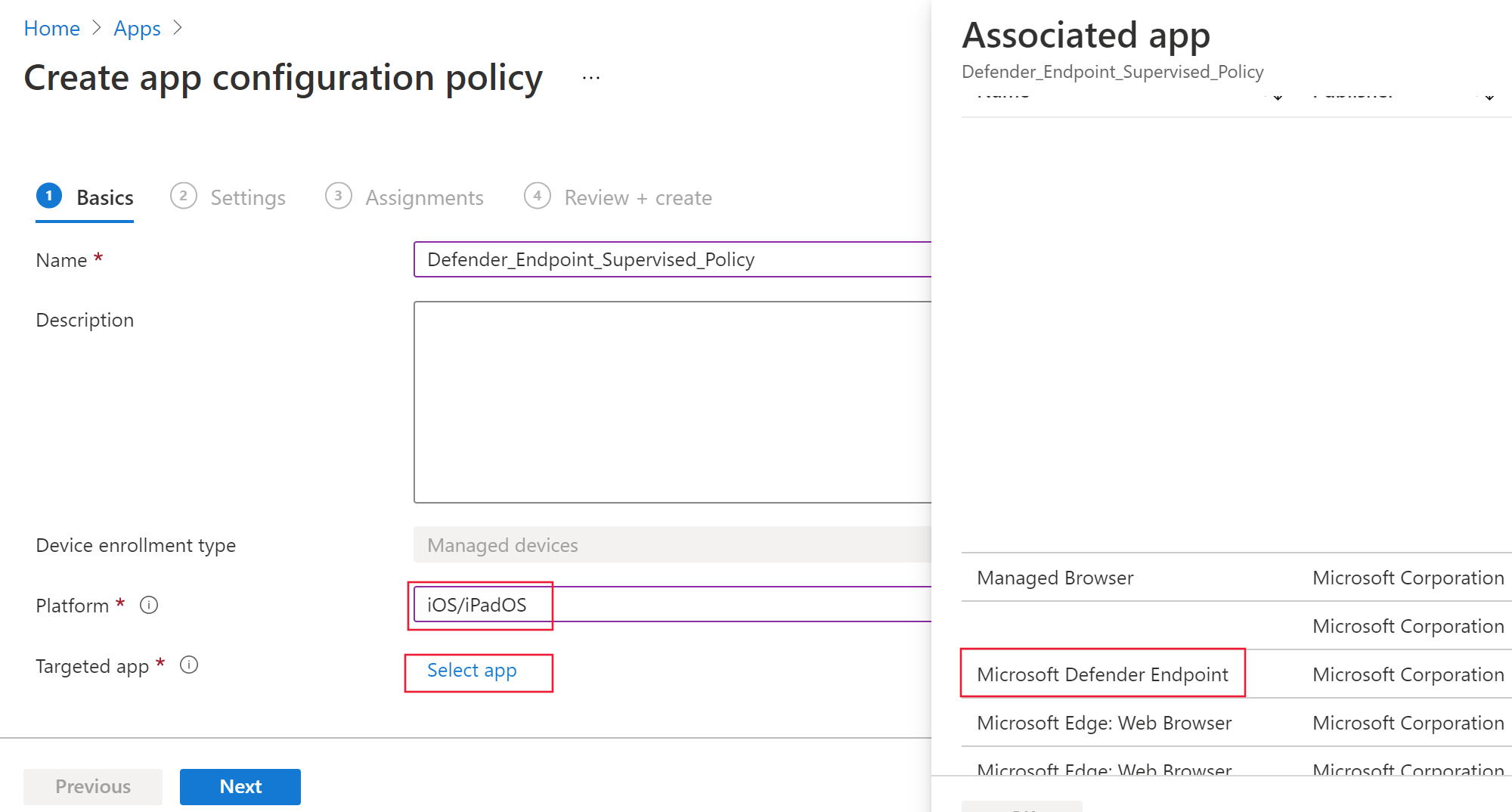

Geef op de pagina App-configuratiebeleid maken de volgende informatie op:

- Beleidsnaam

- Platform: selecteer iOS/iPadOS

- Doel-app: Selecteer Microsoft Defender voor Eindpunt in de lijst

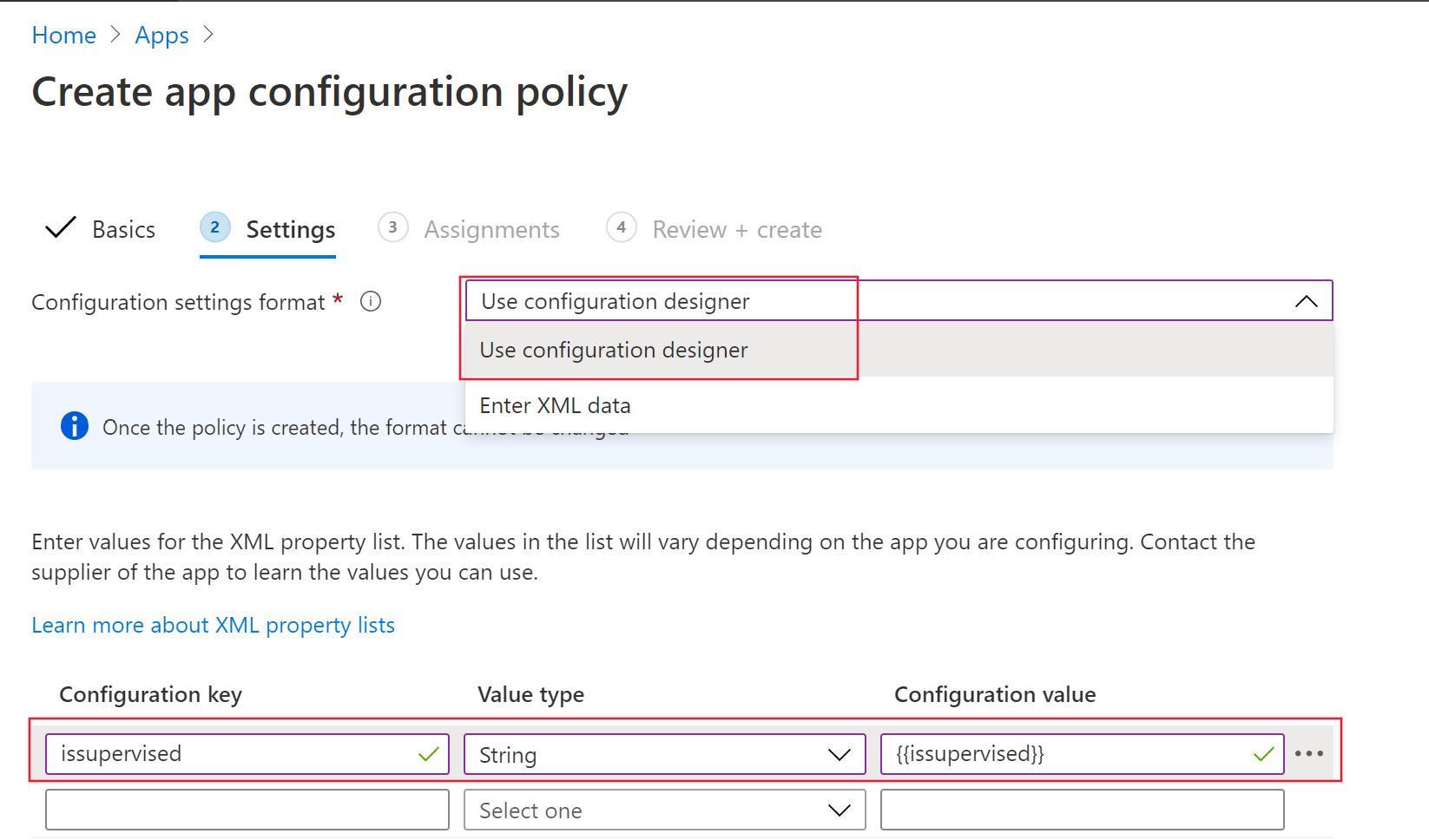

Selecteer in het volgende scherm Configuration Designer gebruiken als indeling. Geef de volgende eigenschappen op:

- Configuratiesleutel:

issupervised - Waardetype: Tekenreeks

- Configuratiewaarde:

{{issupervised}}

- Configuratiesleutel:

Selecteer Volgende om de pagina Bereiktags te openen. Bereiktags zijn optioneel. Selecteer Volgende om door te gaan.

Selecteer op de pagina Toewijzingen de groepen die dit profiel zullen ontvangen. Voor dit scenario is het best practice om alle apparaten te targeten. Raadpleeg Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Bij het implementeren naar gebruikersgroepen moet een gebruiker zich aanmelden bij een apparaat voordat het beleid van toepassing is.

Klik op Volgende.

Kies op de pagina Controleren en maken de optie Maken zodra u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst met configuratieprofielen.

Apparaatconfiguratieprofiel (controlefilter)

Opmerking

Voor apparaten met iOS/iPadOS (in de supervisiemodus) is er een aangepast .mobileconfig-profiel , dat het ControlFilter-profiel wordt genoemd, beschikbaar. Met dit profiel wordt webbeveiliging ingeschakeld zonder de lokale loopback-VPN op het apparaat in te stellen. Dit biedt eindgebruikers een naadloze ervaring terwijl ze nog steeds worden beschermd tegen phishing en andere webaanvallen.

Het ControlFilter-profiel werkt echter niet met Always-On VPN (AOVPN) vanwege platformbeperkingen.

Beheerders implementeren een van de opgegeven profielen.

Zero touch (Silent) Control Filter : met dit profiel kunnen gebruikers op de achtergrond onboarden. Download het configuratieprofiel van ControlFilterZeroTouch

Controlefilter : download het configuratieprofiel van ControlFilter.

Nadat het profiel is gedownload, implementeert u het aangepaste profiel. Volg de onderstaande stappen:

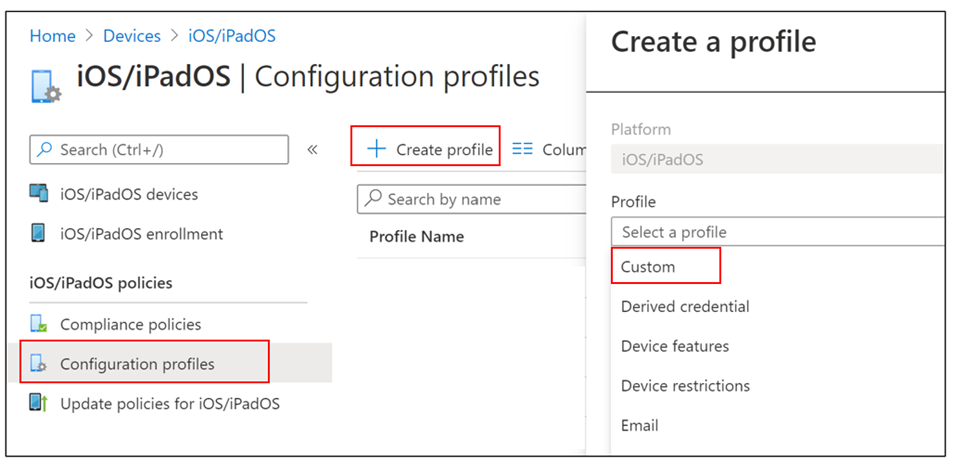

Navigeer naar Apparaten>iOS-/iPadOS-configuratieprofielen>>Profiel maken.

Selecteer ProfieltypeSjablonen> en Sjabloonnaam>Aangepast.

Geef een naam van het profiel op. Wanneer u wordt gevraagd een configuratieprofielbestand te importeren, selecteert u het bestand dat u in de vorige stap hebt gedownload.

Selecteer in de sectie Toewijzing de apparaatgroep waarop u dit profiel wilt toepassen. Als best practice moet dit worden toegepast op alle beheerde iOS-apparaten. Selecteer Volgende.

Opmerking

Het maken van een apparaatgroep wordt ondersteund in zowel Defender voor Eindpunt-abonnement 1 als abonnement 2.

Kies op de pagina Controleren en maken de optie Maken zodra u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst met configuratieprofielen.

Automatische onboarding instellen (alleen voor apparaten zonder supervisie)

Beheerders kunnen de onboarding van Defender voor gebruikers op twee verschillende manieren automatiseren met zero touch(silent) onboarding of automatische onboarding van VPN.

Zero-touch (stille) onboarding van Microsoft Defender voor Eindpunt

Opmerking

Zero-touch kan niet worden geconfigureerd op iOS-apparaten die zijn ingeschreven zonder gebruikersaffiniteit (apparaten zonder gebruiker of gedeelde apparaten).

Beheerders kunnen Microsoft Defender voor Eindpunt configureren om op de achtergrond te implementeren en te activeren. In deze stroom maakt de beheerder een implementatieprofiel en wordt de gebruiker op de hoogte gesteld van de installatie. Defender voor Eindpunt wordt automatisch geïnstalleerd zonder dat de gebruiker de app hoeft te openen. Volg de onderstaande stappen om zero-touch of stille implementatie van Defender voor Eindpunt in te stellen op ingeschreven iOS-apparaten:

Ga in het Microsoft Intune-beheercentrum naar Apparaten>Configuratieprofielen>Profiel maken.

Kies Platform als iOS/iPadOS, Profieltype als Sjablonen en Sjabloonnaam als VPN. Selecteer Maken.

Typ een naam voor het profiel en selecteer Volgende.

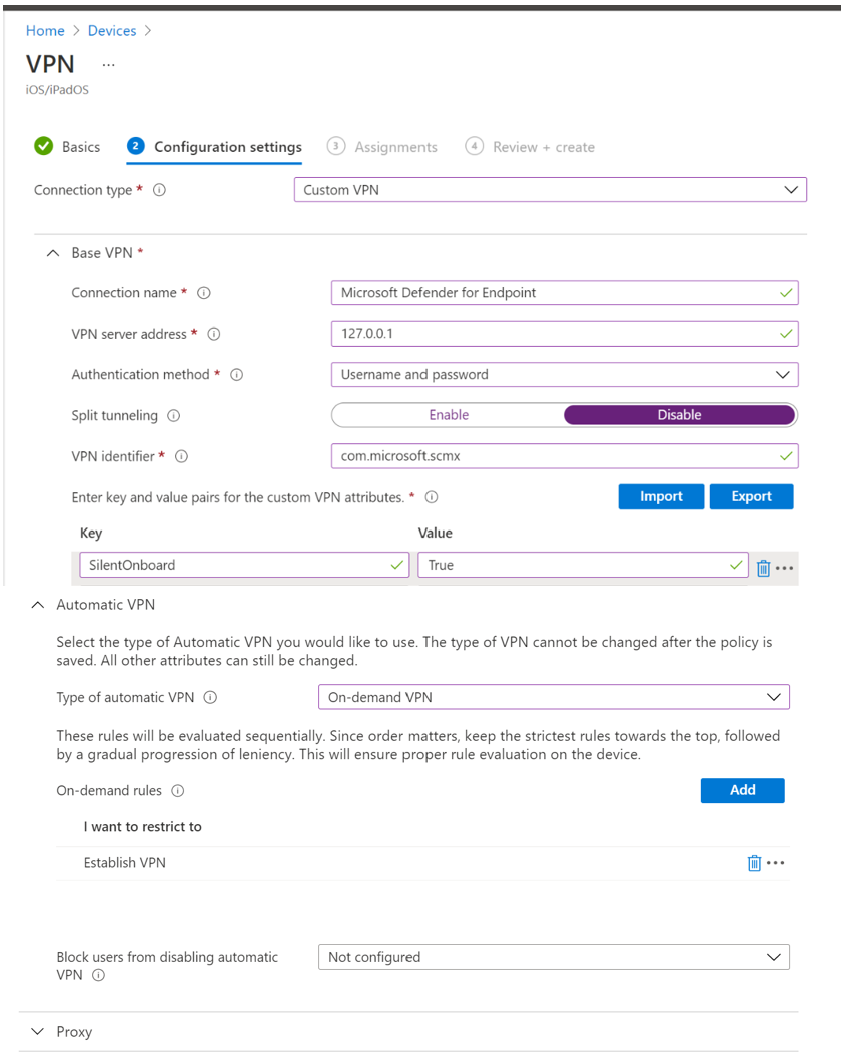

Selecteer Aangepaste VPN bij Verbindingstype en voer in de sectie Basis-VPN het volgende in:

- Verbindingsnaam = Microsoft Defender voor Eindpunt

- VPN-serveradres = 127.0.0.1

- Verificatiemethode = 'Gebruikersnaam en wachtwoord'

- Split Tunneling = Uitschakelen

- VPN-id = com.microsoft.scmx

- Voer in de sleutel-waardeparen de sleutel SilentOnboard in en stel de waarde in op True.

- Type automatische VPN = VPN op aanvraag

- Selecteer Toevoegen voor Regels op aanvraag en selecteer Ik wil het volgende doen = VPN verbinden, ik wil beperken tot = Alle domeinen.

- Beheerders kunnen Ja selecteren in Blokkeren gebruikers om automatische VPN uit te schakelen om vpn niet uit te schakelen. Standaard is dit niet geconfigureerd en kunnen gebruikers VPN alleen uitschakelen in de instellingen.

- Als u wilt toestaan dat gebruikers de VPN-wisselknop wijzigen vanuit de app, voegt u EnableVPNToggleInApp = TRUE toe in de sleutel-waardeparen. Standaard kunnen gebruikers de wisselknop niet wijzigen vanuit de app.

Selecteer Volgende en wijs het profiel toe aan doelgebruikers.

Controleer in de sectie Controleren en maken of alle ingevoerde gegevens juist zijn en selecteer vervolgens Maken.

Zodra de bovenstaande configuratie is voltooid en gesynchroniseerd met het apparaat, vinden de volgende acties plaats op de beoogde iOS-apparaten:

- Microsoft Defender voor Eindpunt wordt geïmplementeerd en op de achtergrond onboarding uitgevoerd en het apparaat wordt weergegeven in de Defender for Endpoint-portal.

- Er wordt een voorlopige melding verzonden naar het gebruikersapparaat.

- Webbeveiliging en andere functies worden geactiveerd.

Opmerking

- Het instellen van zero touch kan tot 5 minuten duren op de achtergrond.

- Voor apparaten onder supervisie kunnen beheerders Zero touch-onboarding instellen met het ZeroTouch-filterprofiel voor besturingselementen. Het VPN-profiel van Defender voor Eindpunt wordt niet geïnstalleerd op het apparaat en webbeveiliging wordt geleverd door het filterprofiel voor besturingselementen.

Automatische onboarding van VPN-profiel (vereenvoudigde onboarding)

Opmerking

Deze stap vereenvoudigt het onboardingproces door het VPN-profiel in te stellen. Als u Zero touch gebruikt, hoeft u deze stap niet uit te voeren.

Voor apparaten zonder supervisie wordt een VPN gebruikt om de functie Webbeveiliging te bieden. Dit is geen gewone VPN en is een lokale/zelf-lusende VPN die geen verkeer buiten het apparaat afneemt.

Beheerders kunnen de automatische installatie van een VPN-profiel configureren. Hiermee wordt het VPN-profiel voor Defender voor Eindpunt automatisch ingesteld zonder dat de gebruiker dit hoeft te doen tijdens de onboarding.

Ga in het Microsoft Intune-beheercentrum naar Apparaten>Configuratieprofielen>Profiel maken.

Kies Platform als iOS/iPadOS en Profieltype als VPN. Klik op Maken.

Typ een naam voor het profiel en klik op Volgende.

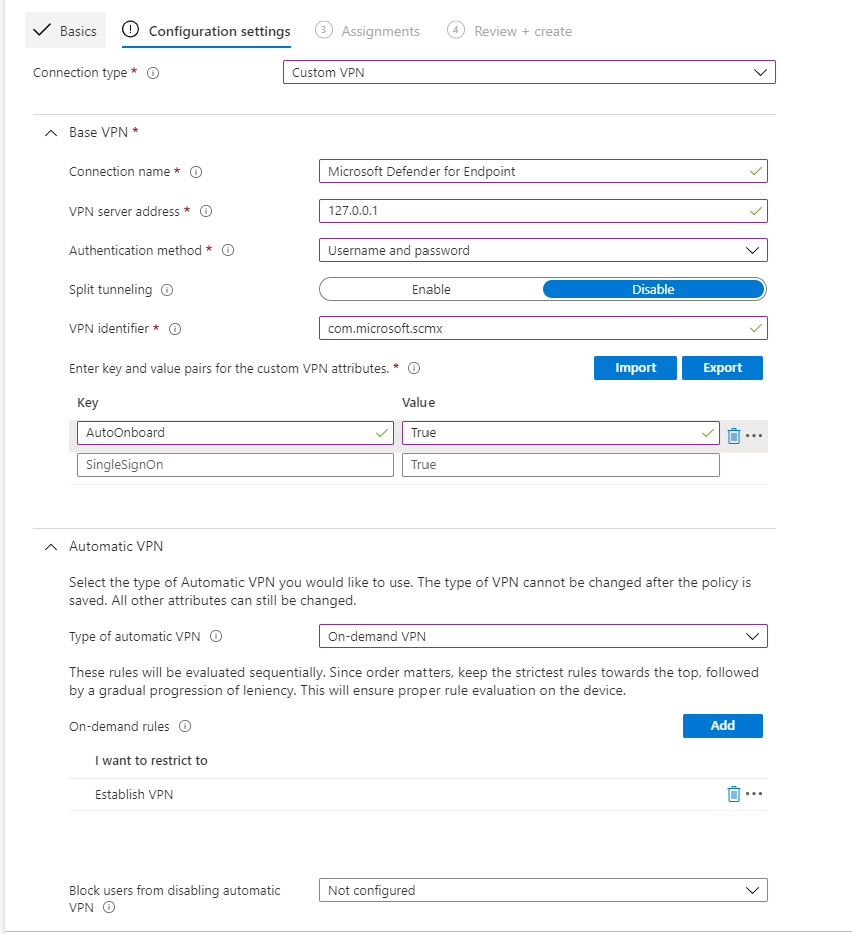

Selecteer Aangepaste VPN bij Verbindingstype en voer in de sectie Basis-VPN het volgende in:

Verbindingsnaam = Microsoft Defender voor Eindpunt

VPN-serveradres = 127.0.0.1

Verificatiemethode = 'Gebruikersnaam en wachtwoord'

Split Tunneling = Uitschakelen

VPN-id = com.microsoft.scmx

Voer in de sleutel-waardeparen de sleutel AutoOnboard in en stel de waarde in op Waar.

Type automatische VPN = VPN op aanvraag

Selecteer Toevoegen voor Regels op aanvraag en selecteer Ik wil het volgende doen = VPN verbinden, ik wil beperken tot = Alle domeinen.

Als u wilt vereisen dat VPN niet kan worden uitgeschakeld op het apparaat van een gebruiker, kunnen beheerders Ja selecteren in Gebruikers blokkeren om automatische VPN uit te schakelen. Deze instelling is standaard niet geconfigureerd en gebruikers kunnen VPN alleen uitschakelen in instellingen.

Als u wilt toestaan dat gebruikers de VPN-wisselknop wijzigen vanuit de app, voegt u EnableVPNToggleInApp = TRUE toe in de sleutel-waardeparen. Standaard kunnen gebruikers de wisselknop niet wijzigen vanuit de app.

Klik op Volgende en wijs het profiel toe aan doelgebruikers.

Controleer in de sectie Controleren en maken of alle ingevoerde gegevens juist zijn en selecteer vervolgens Maken.

Gebruikersinschrijving instellen (alleen voor apparaten die zijn ingeschreven voor Intune-gebruikers)

Microsoft Defender iOS-app kan worden geïmplementeerd op de intune-apparaten die door de gebruiker zijn ingeschreven met behulp van de volgende stappen.

Beheerder

Gebruikersinschrijvingsprofiel instellen in Intune. Intune ondersteunt accountgestuurde Apple-gebruikersinschrijving en Apple-gebruikersinschrijving met de bedrijfsportal. Lees meer over de vergelijking van de twee methoden en selecteer er een.

Invoegtoepassing voor eenmalige aanmelding instellen. Authenticator-app met SSO-extensie is een vereiste voor gebruikersinschrijving op een iOS-apparaat.

- Apparaatconfiguratieprofiel maken in Intune- iOS/iPadOS Enterprise SSO-invoegtoepassing configureren met MDM | Microsoft Learn.

- Zorg ervoor dat u deze twee sleutels toevoegt in de bovenstaande configuratie:

- App-bundel-id: neem de bundel-id van de Defender-app op in deze lijst com.microsoft.scmx

- Aanvullende configuratie: Sleutel - device_registration ; Type - Tekenreeks ; Waarde- {{DEVICEREGISTRATION}}

Stel de MDM-sleutel in voor gebruikersinschrijving.

- Ga in Intune naar Ga naar Apps > App-configuratiebeleid > Beheerde apparaten toevoegen >

- Geef het beleid een naam, selecteer Platform > iOS/iPadOS,

- Selecteer Microsoft Defender voor Eindpunt als de doel-app.

- Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg UserEnrolmentEnabled toe als sleutel, waardetype als Tekenreeks, waarde als Waar.

De beheerder kan Defender pushen als een vereiste VPP-app vanuit Intune.

Eindgebruiker

De Defender-app wordt geïnstalleerd op het apparaat van de gebruiker. De gebruiker meldt zich aan en voltooit de onboarding. Zodra de onboarding van het apparaat is voltooid, wordt het weergegeven in de Defender-beveiligingsportal onder Apparaatinventaris.

Ondersteunde functies en beperkingen

- Ondersteunt alle huidige mogelijkheden van Defender voor Eindpunt iOS, zoals webbeveiliging, netwerkbeveiliging, jailbreakdetectie, beveiligingsproblemen in het besturingssysteem en apps, waarschuwingen in de Defender-beveiligingsportal en nalevingsbeleid.

- Zero touch (stille) implementatie en automatische onboarding van VPN wordt niet ondersteund met gebruikersinschrijving, omdat beheerders geen apparaatbreed VPN-profiel kunnen pushen met Gebruikersinschrijving.

- Voor het beheer van beveiligingsproblemen van apps zijn alleen apps in het werkprofiel zichtbaar.

- Het kan tot 10 minuten duren voordat nieuwe onboardingsapparaten compatibel zijn als deze zijn gericht op nalevingsbeleid.

- Lees meer over de beperkingen en mogelijkheden voor gebruikersinschrijving.

Onboarding voltooien en status controleren

Zodra Defender voor Eindpunt op iOS op het apparaat is geïnstalleerd, ziet u het app-pictogram.

Tik op het pictogram van de Defender for Endpoint-app (MSDefender) en volg de instructies op het scherm om de onboardingstappen te voltooien. De details omvatten acceptatie door eindgebruikers van iOS-machtigingen die zijn vereist voor Defender voor Eindpunt in iOS.

Opmerking

Sla deze stap over als u zero touch (silent) onboarding configureert. Het handmatig starten van de toepassing is niet nodig als zero touch (silent) onboarding is geconfigureerd.

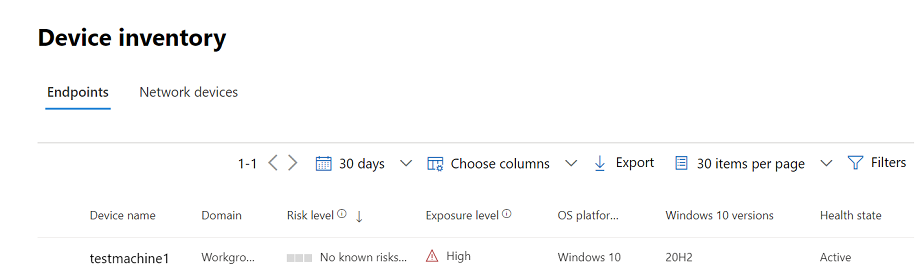

Wanneer de onboarding is voltooid, wordt het apparaat weergegeven in de lijst Apparaten in de Microsoft Defender-portal.

Volgende stappen

- App-beveiligingsbeleid configureren voor het opnemen van Defender voor Eindpunt-risicosignalen (MAM)

- Defender voor Eindpunt configureren op iOS-functies

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor