Apparaatbeheer voor macOS

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

- Microsoft Defender voor Bedrijven

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Vereisten

Apparaatbeheer voor macOS heeft de volgende vereisten:

- Microsoft Defender voor Eindpunt rechten (kan proefversie zijn)

- Minimale versie van het besturingssysteem: macOS 11 of hoger

- Minimale productversie: 101.34.20

Overzicht

met Microsoft Defender voor Eindpunt functie Apparaatbeheer kunt u het volgende doen:

- De lees-, schrijf- of uitvoeringstoegang tot verwisselbare opslag controleren, toestaan of voorkomen; En

- Beheer iOS- en draagbare apparaten en met Apple APFS versleutelde apparaten en Bluetooth-media, met of zonder uitsluitingen.

Uw eindpunten voorbereiden

Microsoft Defender voor Eindpunt rechten (kan proefversie zijn)

Minimale versie van het besturingssysteem: macOS 11 of hoger

Volledige schijftoegang implementeren: mogelijk hebt u dit https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig al eerder gemaakt en geïmplementeerd voor andere MDE functies. U moet volledige schijftoegang verlenen voor een nieuwe toepassing:

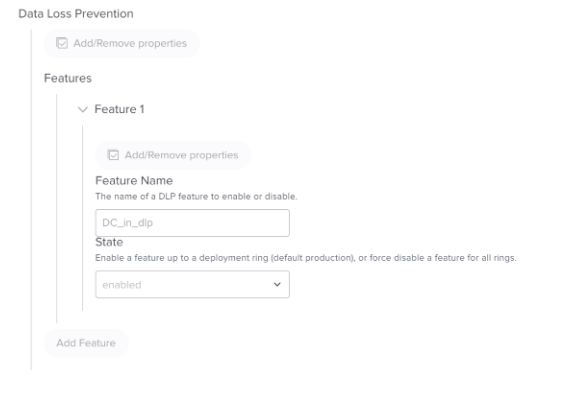

com.microsoft.dlp.daemon.Schakel Apparaatbeheer in op de MDE voorkeursinstelling:

Preventie van gegevensverlies (DLP)/Functies/

Voer bij Functienaam 'DC_in_dlp' in

Voer bij Status 'ingeschakeld' in

Voorbeeld 1: JAMF met behulp van schema.json.

Voorbeeld 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Minimale productversie: 101.91.92 of hoger

Voer de mdatp-versie uit via Terminal om de productversie op uw clientcomputer te zien:

Meer informatie over beleidsregels

Beleid bepaalt het gedrag van apparaatbeheer voor macOS. Het beleid is via Intune of JAMF gericht op een verzameling computers of gebruikers.

Het beleid Apparaatbeheer voor macOS bevat instellingen, groepen en regels:

- Met de globale instelling 'instellingen' kunt u de globale omgeving definiëren.

- Met de groep 'groepen' kunt u mediagroepen maken. Bijvoorbeeld een geautoriseerde USB-groep of een versleutelde USB-groep.

- Met een toegangsbeleidsregel met de naam 'regels' kunt u beleid maken om elke groep te beperken. Sta bijvoorbeeld alleen geautoriseerde gebruiker toe om een USB-groep met een schrijftoegang toe te staan.

Opmerking

U wordt aangeraden de voorbeelden op de GitHub te gebruiken om de eigenschappen te begrijpen: mdatp-devicecontrol/Removable Storage Access Control Samples/macOS/policy at main - microsoft/mdatp-devicecontrol (github.com).

U kunt ook de scripts op mdatp-devicecontrol/tree/main/python#readme at main - microsoft/mdatp-devicecontrol (github.com) gebruiken om windows-apparaatbeheerbeleid te vertalen naar macOS-beleid voor apparaatbeheer of om macOS Device Control V1-beleid te vertalen naar dit V2-beleid.

Opmerking

Er zijn bekende problemen met apparaatbeheer voor macOS waarmee klanten rekening moeten houden bij het maken van beleid.

Aanbevolen procedures

Apparaatbeheer voor macOS heeft vergelijkbare mogelijkheden als Apparaatbeheer voor Windows, maar macOS en Windows bieden verschillende onderliggende mogelijkheden voor het beheren van apparaten, dus er zijn enkele belangrijke verschillen:

- macOS heeft geen gecentraliseerde Apparaatbeheer of weergave van apparaten. Toegang wordt verleend/geweigerd aan toepassingen die communiceren met apparaten. Daarom is er op macOS een uitgebreidere set toegangstypen. Op een

portableDeviceapparaat kan het besturingselement voor macOS bijvoorbeeld weigeren of toestaandownload_photos_from_device. - Om consistent te blijven met Windows, zijn

generic_reader toegangstypen engeneric_writegeneric_execute. Beleidsregels met algemene toegangstypen hoeven niet te worden gewijzigd als/wanneer er in de toekomst extra specifieke toegangstypen worden toegevoegd. De best practice is om algemene toegangstypen te gebruiken, tenzij er een specifiekere bewerking moet worden geweigerd/toegestaan. - Het maken van beleid

denymet algemene toegangstypen is de beste manier om alle bewerkingen voor dat type apparaat (bijvoorbeeld Android-telefoons) volledig te blokkeren, maar er kunnen nog steeds hiaten zijn als de bewerking wordt uitgevoerd met behulp van een toepassing die niet wordt ondersteund door macOS-apparaatbeheer.

Instellingen

Dit zijn de eigenschappen die u kunt gebruiken bij het maken van de groepen, regels en instellingen in het beleid voor apparaatbeheer voor macOS.

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

| Functies | Functiespecifieke configuraties | U kunt instellen disable op false of true voor de volgende functies:- removableMedia- appleDevice- portableDevice, inclusief camera- of PTP-media- bluetoothDeviceDe standaardwaarde is true, dus als u deze waarde niet configureert, wordt deze niet toegepast, zelfs niet als u een aangepast beleid maakt voor removableMedia, omdat deze standaard is uitgeschakeld. |

| Globale | Standaard afdwinging instellen | U kunt instellen defaultEnforcement op- allow (standaard)- deny |

| Ux | U kunt een hyperlink instellen voor de melding. | navigationTarget: string. Voorbeeld: "http://www.microsoft.com" |

Groep

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

$type |

Het type groep | "apparaat" |

id |

GUID, een unieke id, vertegenwoordigt de groep en wordt gebruikt in het beleid. | U kunt de id genereren via New-Guid (Microsoft.PowerShell.Utility) - PowerShell of de opdracht uuidgen in macOS |

name |

Beschrijvende naam voor de groep. | tekenreeks |

query |

De media-aandacht onder deze groep | Zie de queryeigenschappentabellen hieronder voor meer informatie. |

Query

Apparaatbeheer ondersteunt twee soorten query's:

Querytype 1 is als volgt:

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

$type |

De logische bewerking identificeren die moet worden uitgevoerd op de componenten | all: alle kenmerken onder de -componenten zijn een en-relatie . Als de beheerder bijvoorbeeld en serialNumberplaatst vendorId voor elke aangesloten USB, controleert het systeem of de USB aan beide waarden voldoet.en: is gelijk aan alle elke: De kenmerken onder de -componenten zijn Of-relatie . Als de beheerder bijvoorbeeld en serialNumberplaatst vendorId voor elke aangesloten USB, voert het systeem de afdwinging uit zolang de USB een identieke vendorId waarde of serialNumber waarde heeft. of: is gelijk aan een |

clauses |

Gebruik de eigenschap mediaapparaat om groepsvoorwaarde in te stellen. | Een matrix met componentobjecten die worden geëvalueerd om het groepslidmaatschap te bepalen. Zie de sectie Component hieronder. |

Querytype 2 is als volgt:

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

$type |

De logische bewerking identificeren die moet worden uitgevoerd op de subquery | not: logische ontkenning van een query |

query |

Een subquery | Een query die wordt genegeerd. |

Component

Componenteigenschappen

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

$type |

Het type component | Zie de volgende tabel voor ondersteunde componenten. |

value |

$type specifieke waarde die u wilt gebruiken |

Ondersteunde componenten

| component $type | waarde | Beschrijving |

|---|---|---|

primaryId |

Een van: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

4-cijferige hexadecimale tekenreeks | Komt overeen met de leverancier-id van een apparaat |

productId |

4-cijferige hexadecimale tekenreeks | Komt overeen met de product-id van een apparaat |

serialNumber |

tekenreeks | Komt overeen met het serienummer van een apparaat. Komt niet overeen als het apparaat geen serienummer heeft. |

encryption |

apfs | Komt overeen als een apparaat is versleuteld met apfs. |

groupId |

UUID-tekenreeks | Komt overeen als een apparaat lid is van een andere groep. De waarde vertegenwoordigt de UUID van de groep die overeenkomt met. De groep moet worden gedefinieerd binnen het beleid voorafgaand aan de component. |

Toegangsbeleidsregel

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

id |

GUID, een unieke id, vertegenwoordigt de regel en wordt gebruikt in het beleid. | New-Guid (Microsoft.PowerShell.Utility) - PowerShell uuidgen |

name |

Tekenreeks, de naam van het beleid en wordt weergegeven op de pop-up op basis van de beleidsinstelling. | |

includeGroups |

De groep(en) waarop het beleid wordt toegepast. Als er meerdere groepen zijn opgegeven, is het beleid van toepassing op alle media in al deze groepen. Als deze niet is opgegeven, is de regel van toepassing op alle apparaten. | De id-waarde in de groep moet in dit exemplaar worden gebruikt. Als meerdere groepen zich in de includeGroupsbevinden, is dit AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

De groep(en) waarop het beleid niet van toepassing is. | De id-waarde in de groep moet in dit exemplaar worden gebruikt. Als meerdere groepen zich in de excludeGroups bevinden, is dit OF. |

entries |

Eén regel kan meerdere vermeldingen hebben; elke vermelding met een unieke GUID vertelt Apparaatbeheer één beperking. | Zie de tabel met vermeldingseigenschappen verderop in dit artikel voor meer informatie. |

De volgende tabel bevat de eigenschappen die u in uw vermelding kunt gebruiken:

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

$type |

Omvat: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| Handhaving | - $type:- allow- deny- auditAllow- auditDenyWanneer $type toestaan is geselecteerd, ondersteunt de waarde van opties: - disable_audit_allowZelfs als Toestaan plaatsvindt en de instelling auditAllow is geconfigureerd, verzendt het systeem geen gebeurtenis. Wanneer $type weigeren is geselecteerd, ondersteunt de waarde van opties: disable_audit_denyZelfs als Blokkeren plaatsvindt en de instelling auditDeny is geconfigureerd, geeft het systeem geen melding weer en verzendt het geen gebeurtenis. Wanneer $type auditAllow is geselecteerd, ondersteunt de waarde van opties: send_eventWanneer $type auditDeny is geselecteerd, ondersteunt de waarde van opties: send_eventshow_notification |

|

access |

Geef een of meer toegangsrechten op voor deze regel. Deze kunnen apparaatspecifieke gedetailleerde machtigingen of bredere algemene machtigingen omvatten. Zie de onderstaande tabel voor meer informatie over de geldige toegangstypen voor een bepaalde vermelding $type. | |

id |

UUID |

De volgende tabel bevat de eigenschappen die u in de vermelding kunt gebruiken:

Handhaving

Naam van afdwingingseigenschap

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

$type |

Het type afdwinging | Zie de onderstaande tabel voor ondersteunde afdwingingen |

options |

$type specifieke waarde die u wilt gebruiken | Een matrix met opties voor de vermelding. Kan worden weggelaten als geen opties gewenst zijn. |

Afdwingingstype

| Eigenschapsnaam | Beschrijving | Opties |

|---|---|---|

Enforcement $type |

options waarden [tekenreeks] |

Beschrijving |

allow |

disable_audit_allow |

Zelfs als Toestaan plaatsvindt en de instelling auditAllow is geconfigureerd, verzendt het systeem geen gebeurtenis. |

deny |

disable_audit_deny |

Zelfs als Blokkeren plaatsvindt en de instelling auditDeny is geconfigureerd, geeft het systeem geen melding weer en verzendt het geen gebeurtenis. |

auditAllow |

send_event |

Telemetrie verzenden |

auditDeny |

- send_event- show_notification |

- Telemetrie verzenden - Blok-UX weergeven aan gebruiker |

Toegangstypen

| $type | access-waarden [tekenreeks] | Algemene toegang | Beschrijving |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | foto downloaden van het specifieke iOS-apparaat naar de lokale computer |

| appleDevice | download_files_from_device | generic_read | bestand(en) downloaden van het specifieke iOS-apparaat naar de lokale computer |

| appleDevice | sync_content_to_device | generic_write | inhoud van de lokale computer synchroniseren naar een specifiek iOS-apparaat |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | Debug | generic_execute | ADB-hulpprogrammabeheer |

| *removableMedia | Lezen | generic_read | |

| removableMedia | Schrijven | generic_write | |

| removableMedia | Uitvoeren | generic_execute | generic_read |

| bluetoothApparaat | download_files_from_device | ||

| bluetoothApparaat | send_files_to_device | generic_write | |

| Generieke | generic_read | Gelijk aan het instellen van alle toegangswaarden die in deze tabel worden aangegeven en die zijn toegewezen aan generic_read. | |

| Generieke | generic_write | Gelijk aan het instellen van alle toegangswaarden die in deze tabel worden aangegeven en die zijn toegewezen aan generic_write. | |

| Generieke | generic_execute | Gelijk aan het instellen van alle toegangswaarden die in deze tabel worden aangegeven en die zijn toegewezen aan generic_execute. |

Eindgebruikerservaring

Zodra Weigeren plaatsvindt en de melding is ingeschakeld in het beleid, ziet de eindgebruiker een dialoogvenster:

Status

Gebruik mdatp health --details device_control om de status van apparaatbeheer te controleren:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- functieversie, ziet u ["v2"]. (Apparaatbeheer is ingeschakeld, maar niet geconfigureerd.)- [] - Apparaatbeheer is niet geconfigureerd op deze computer.

- ["v1"] - U gebruikt een preview-versie van Apparaatbeheer. Migreer naar versie 2 met behulp van deze handleiding. v1 wordt beschouwd als verouderd en wordt niet beschreven in deze documentatie.

- ["v1","v2"] - U hebt zowel v1 als v2 ingeschakeld. Offboard van v1.

v1_configured- v1-configuratie wordt toegepastv1_enforcement_level- wanneer v1 is ingeschakeldv2_configured- v2-configuratie wordt toegepastv2_state- v2-status,enabledindien volledig werkendv2_sensor_connection- ifcreated_ok, heeft Device Control verbinding gemaakt met de systeemextensiev2_full_disk_access- zo nietapproved, kan Apparaatbeheer sommige of alle bewerkingen niet voorkomen

Rapportage

U kunt de beleids-gebeurtenis zien in het rapport Geavanceerde opsporing en apparaatbeheer. Zie De gegevens van uw organisatie beveiligen met Apparaatbeheer voor meer informatie.

Scenario's

Hier volgen enkele veelvoorkomende scenario's om u vertrouwd te maken met Microsoft Defender voor Eindpunt en Microsoft Defender voor Eindpunt Apparaatbeheer.

Scenario 1: Verwijderbare media weigeren, maar specifieke USB's toestaan

In dit scenario moet u twee groepen maken: één groep voor een verwisselbare media en een andere groep voor goedgekeurde USB-groepen. U moet ook een toegangsbeleidsregel maken.

Stap 1: Instellingen: Apparaatbeheer inschakelen en Standaard afdwingen instellen

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Stap 2: Groepen: Creatie een verwisselbare mediagroep en goedgekeurde USB-groep

- Creatie een groep voor alle verwisselbare mediaapparaten.

- Creatie een groep voor goedgekeurde USBs.

- Combineer deze groepen tot één

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Stap 3: Regels: Creatie beleid voor weigeren voor niet-toegestane USB's

Creatie toegangsbeleidsregel en zet deze in rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

In dit geval hebt u slechts één toegangsregelbeleid, maar als u er meerdere hebt, moet u alles toevoegen aan rules.

Bekende problemen

Waarschuwing

Apparaatbeheer in macOS beperkt Android-apparaten die zijn verbonden via de PTP-modus. Apparaatbesturing beperkt geen andere modi, zoals Bestandsoverdracht, USB-tethering en MIDI.

Zie ook

- Apparaatbeheer implementeren met behulp van Intune

- Apparaatbeheer implementeren met jamf

- Apparaatbeheer handmatig implementeren

- Veelgestelde vragen over macOS Device Control (FAQ)

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.