Gebeurtenissen en informatie over apparaatbeheer weergeven in Microsoft Defender voor Eindpunt

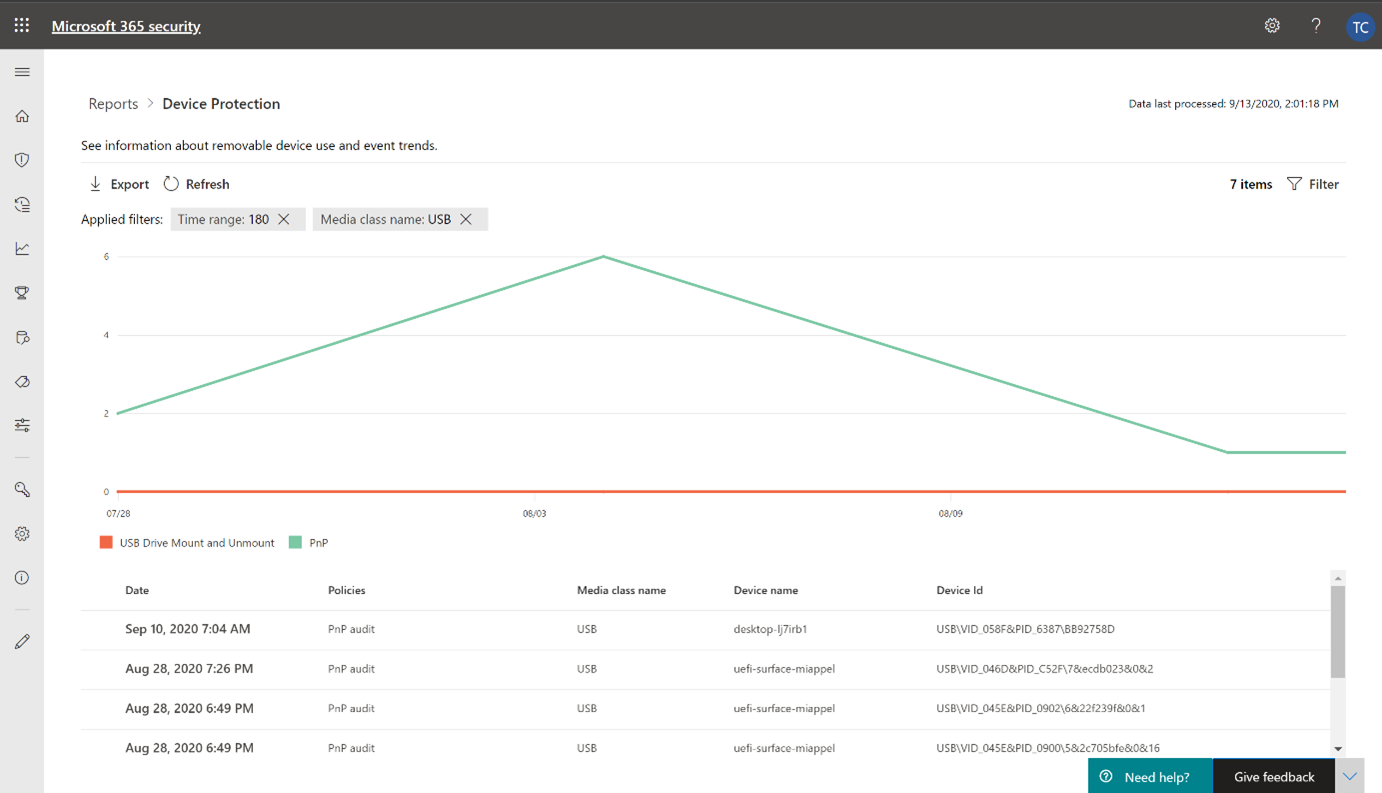

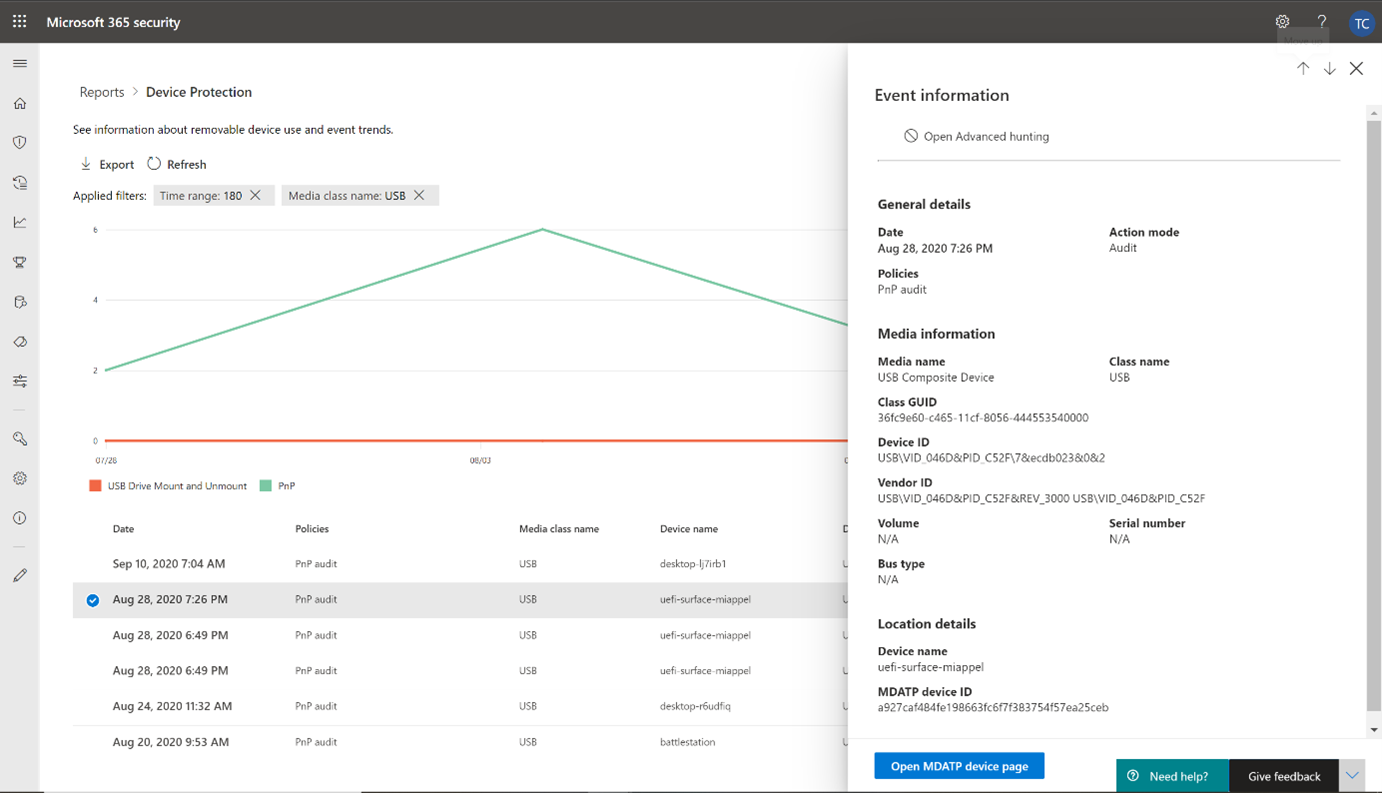

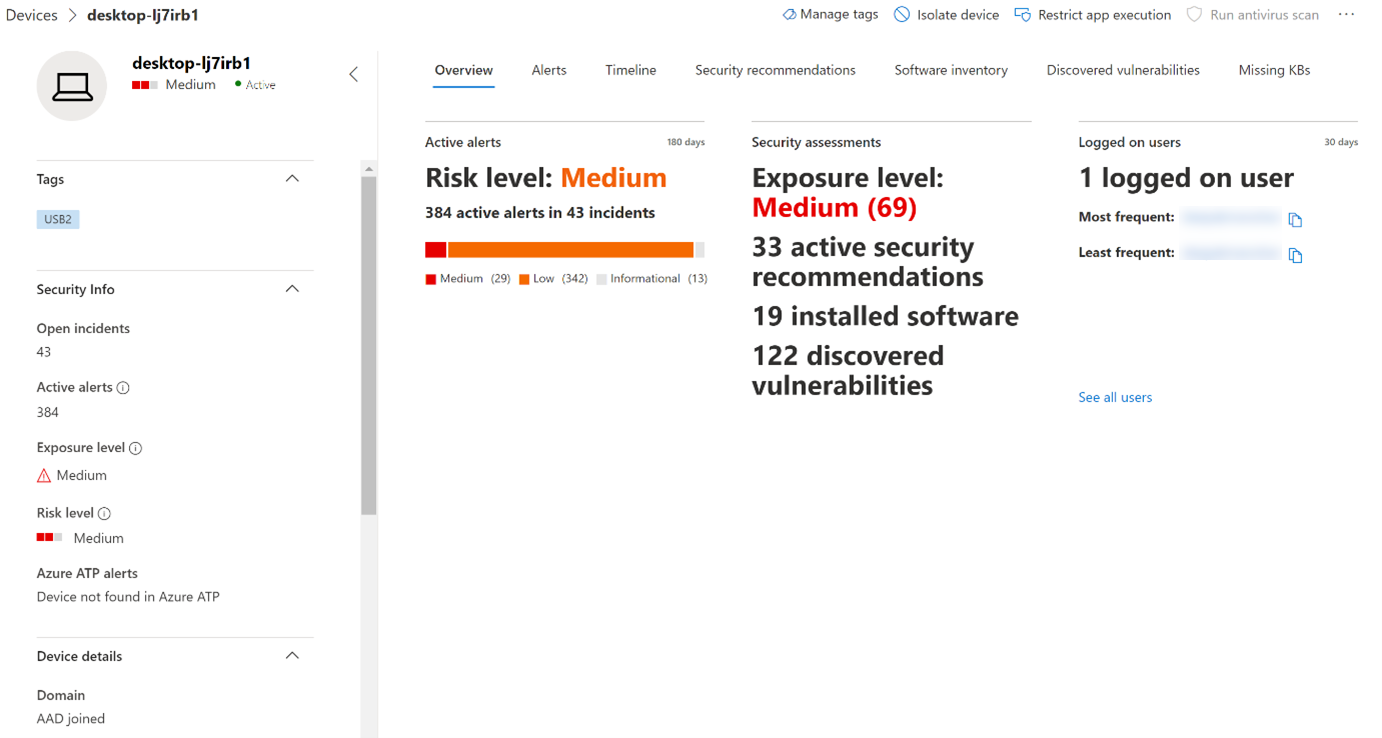

Microsoft Defender voor Eindpunt-apparaatbeheer helpt uw organisatie te beschermen tegen mogelijk gegevensverlies, malware of andere cyberdreigingen door toe te staan of te voorkomen dat bepaalde apparaten worden verbonden met de computers van gebruikers. Uw beveiligingsteam kan informatie bekijken over gebeurtenissen voor apparaatbeheer met geavanceerde opsporing of met behulp van het apparaatbeheerrapport.

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Voor toegang tot de Microsoft Defender-portal moet uw abonnement Microsoft 365 voor E5-rapportage bevatten.

Selecteer elk tabblad voor meer informatie over geavanceerde opsporing en het rapport over apparaatbeheer.

Geavanceerd opsporen

Van toepassing op:

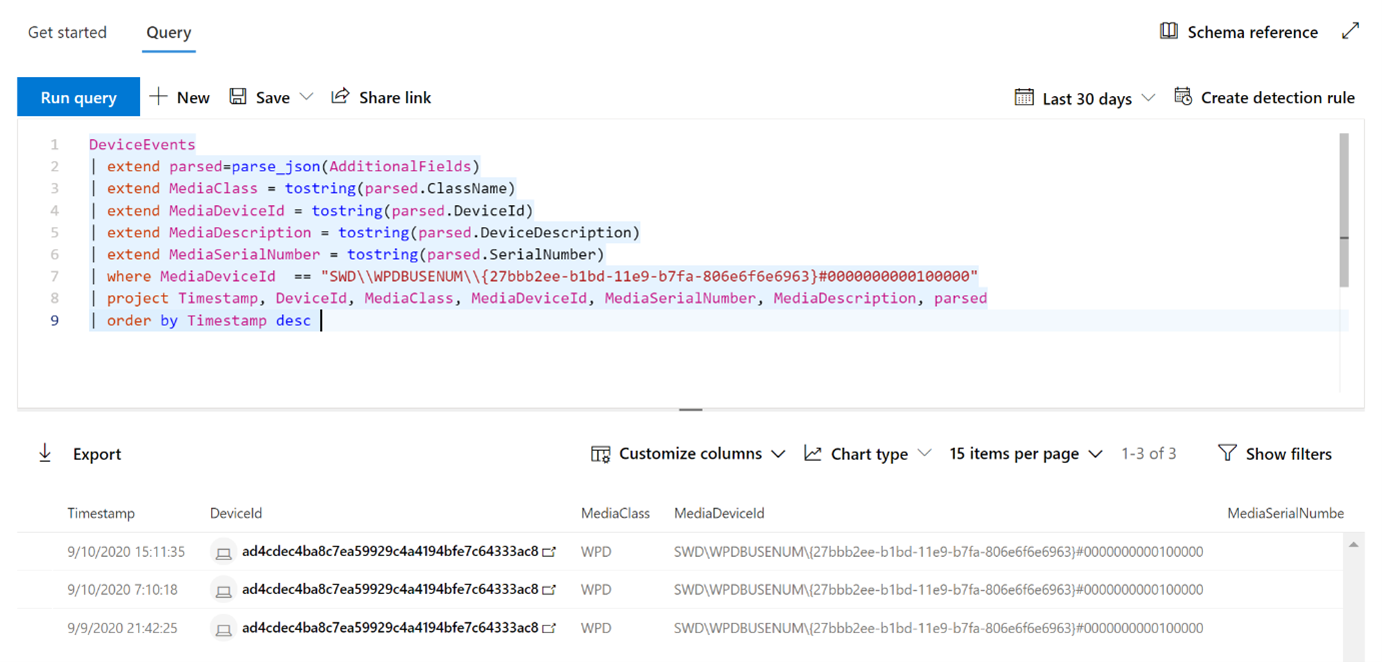

Wanneer een apparaatbeheerbeleid wordt geactiveerd, is een gebeurtenis zichtbaar met geavanceerde opsporing, ongeacht of deze is gestart door het systeem of door de gebruiker die zich heeft aangemeld. Deze sectie bevat enkele voorbeeldquery's die u kunt gebruiken bij geavanceerde opsporing.

Voorbeeld 1: Verwisselbaar opslagbeleid geactiveerd door afdwingen op schijf- en bestandssysteemniveau

Wanneer een RemovableStoragePolicyTriggered actie plaatsvindt, is er informatie over de afdwinging op schijf- en bestandssysteemniveau beschikbaar.

Tip

Op dit moment geldt voor geavanceerde opsporing een limiet van 300 gebeurtenissen per apparaat per dag voor RemovableStoragePolicyTriggered gebeurtenissen. Gebruik het rapport apparaatbeheer om aanvullende gegevens weer te geven.

//RemovableStoragePolicyTriggered: event triggered by Disk and file system level enforcement for both Printer and Removable storage based on your policy

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Tip

Wil je meer weten? Neem contact op met de Microsoft Security-community in onze Tech Community: Microsoft Defender for Endpoint Tech Community.

Zie ook

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor