Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel vindt u informatie over het installeren van de Log Analytics-agent op Windows-computers met behulp van de volgende methoden:

- Handmatige installatie met behulp van de installatiewizard of opdrachtregel.

- Azure Automation Gewenste Statusconfiguratie (DSC).

De installatiemethoden die in dit artikel worden beschreven, worden doorgaans gebruikt voor virtuele machines on-premises of in andere clouds. Zie Installatieopties voor efficiëntere opties die u voor virtuele Azure-machines kunt gebruiken.

Belangrijk

De verouderde Log Analytics-agentis vanaf 31 augustus 2024 afgeschaft. Microsoft biedt geen ondersteuning meer voor de Log Analytics-agent. Als u de Log Analytics-agent gebruikt om gegevens op te nemen naar Azure Monitor, migreert u nu naar de Azure Monitor-agent.

Notitie

Als u de Log Analytics-agent installeert, hoeft u de computer doorgaans niet opnieuw op te starten.

Vereisten

Ondersteunde besturingssystemen

Zie Overzicht van Azure Monitor-agents voor een lijst met Windows-versies die worden ondersteund door de Log Analytics-agent.

Ondersteuningsvereiste voor SHA-2-codeondertekening

De Windows-agent begon uitsluitend SHA-2-ondertekening te gebruiken op 17 augustus 2020. Deze wijziging heeft gevolgen voor klanten die de Log Analytics-agent op een verouderd besturingssysteem gebruiken als onderdeel van een Azure-service, zoals Azure Monitor, Azure Automation, Azure Update Management, Azure Wijzigingen bijhouden, Microsoft Defender voor Cloud, Microsoft Sentinel en Windows Defender Advanced Threat Protection.

Voor de wijziging is geen actie van de klant vereist, tenzij u de agent uitvoert op een oudere versie van het besturingssysteem, zoals Windows 7, Windows Server 2008 R2 en Windows Server 2008. Klanten die een oudere versie van het besturingssysteem uitvoeren, moesten de volgende acties uitvoeren op hun computers vóór 17 augustus 2020 of hun agents stopten met het verzenden van gegevens naar hun Log Analytics-werkruimten:

Installeer het nieuwste servicepack voor uw besturingssysteem. De vereiste servicepackversies zijn:

- Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

Installeer de SHA-2-ondertekeningsupdates voor uw besturingssysteem, zoals beschreven in de ondersteuningsvereisten voor ondertekening van SHA-2-programmacode voor Windows en WSUS.

Werk bij naar de nieuwste versie van de Windows-agent (versie 10.20.18067).

U wordt aangeraden de agent te configureren voor het gebruik van TLS 1.2.

Vereisten voor netwerkfirewall

Zie het overzicht van de Log Analytics-agent voor de netwerkvereisten voor de Windows-agent.

Agent configureren voor het gebruik van TLS 1.2

TLS 1.2-protocol zorgt voor de beveiliging van gegevens die onderweg zijn voor communicatie tussen de Windows-agent en de Log Analytics-service. Als u een installatie uitvoert op een besturingssysteem zonder TLS dat standaard is ingeschakeld, configureert u TLS 1.2 met behulp van de onderstaande stappen.

Zoek de volgende registersubsleutel: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

Maak een subsleutel onder Protocollen voor TLS 1.2: HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

Maak een Client-subsleutel onder de TLS 1.2-protocolversiesubsleutel die u eerder hebt gemaakt. Bijvoorbeeld HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client.

Maak de volgende DWORD-waarden onder HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client:

- Ingeschakeld [Waarde = 1]

- DisabledByDefault [Waarde = 0]

Configureer .NET Framework 4.6 of hoger om beveiligde cryptografie te ondersteunen, omdat deze standaard is uitgeschakeld. De sterke cryptografie maakt gebruik van veiligere netwerkprotocollen zoals TLS 1.2 en blokkeert protocollen die niet beveiligd zijn.

Zoek de volgende registersubsleutel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\. NETFramework\v4.0.30319.

Maak de DWORD-waarde SchUseStrongCrypto onder deze subsleutel met de waarde 1.

Zoek de volgende registersubsleutel: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\. NETFramework\v4.0.30319.

Maak de DWORD-waarde SchUseStrongCrypto onder deze subsleutel met de waarde 1.

Start het systeem opnieuw op om de instellingen van kracht te laten worden.

Werkruimte-id en -sleutel

Ongeacht de gebruikte installatiemethode hebt u de werkruimte-id en -sleutel nodig voor de Log Analytics-werkruimte waarmee de agent verbinding maakt. Selecteer de werkruimte in het menu Log Analytics-werkruimten in Azure Portal. Selecteer vervolgens agents in de sectie Instellingen.

Notitie

U kunt de agent niet configureren om te rapporteren aan meer dan één werkruimte tijdens de eerste installatie. Voeg een werkruimte toe of verwijder deze na de installatie door de instellingen bij te werken uit Configuratiescherm of PowerShell.

Notitie

Hoewel het mogelijk is om de gedeelde sleutels van de Log Analytics-werkruimte opnieuw te genereren, is het niet de bedoeling dat de toegang tot agents die momenteel deze sleutels gebruiken onmiddellijk wordt beperkt. Agents gebruiken de sleutel om een certificaat te genereren dat na drie maanden verloopt. Het opnieuw genereren van de gedeelde sleutels voorkomt dat agents hun certificaten vernieuwen en deze certificaten niet blijven gebruiken totdat ze verlopen.

De agent installeren

Belangrijk

De verouderde Log Analytics-agentis vanaf 31 augustus 2024 afgeschaft. Microsoft biedt geen ondersteuning meer voor de Log Analytics-agent. Als u de Log Analytics-agent gebruikt om gegevens op te nemen naar Azure Monitor, migreert u nu naar de Azure Monitor-agent.

Met de volgende stappen installeert en configureert u de Log Analytics-agent in De Azure- en Azure Government-cloud met behulp van de installatiewizard voor de agent op uw computer. Als u wilt weten hoe u de agent configureert om ook te rapporteren aan een System Center Operations Manager-beheergroep, raadpleeg de Operations Manager-agent installeren met de wizard Agent instellen.

Selecteer in uw Log Analytics-werkruimte, op de pagina Windows-servers waarnaar u eerder hebt genavigeerd, de juiste Windows-agentversie om te downloaden, afhankelijk van de processorarchitectuur van het Windows-besturingssysteem.

Voer Setup uit om de agent op de computer te installeren.

Klik op de Welkomstpagina op Volgende.

Lees op de pagina Licentievoorwaarden de licentie en klik vervolgens op Ik ga akkoord

Wijzig of behoud de standaard installatiemap op de pagina Bestemmingsfolder en klik vervolgens op Volgende.

Op de pagina Installatieopties voor agent kiest u ervoor de agent verbinding te laten maken met Azure Log Analytics en klikt u op Volgende.

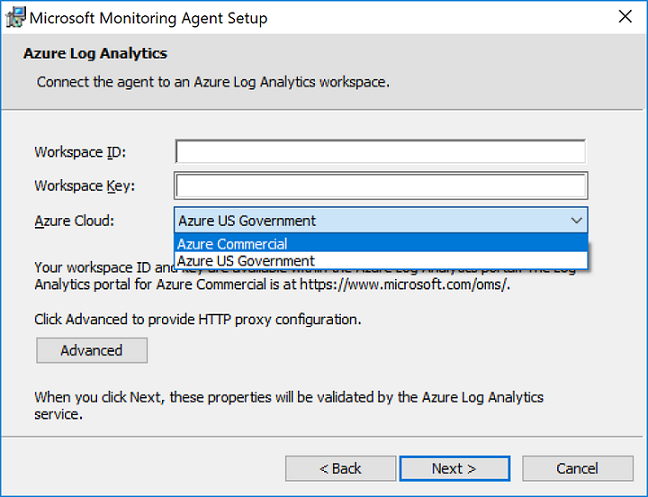

Voer op de pagina Azure Log Analytics het volgende uit:

- Plak de Werkruimte-id en Werkruimtesleutel (primaire sleutel) die u eerder hebt gekopieerd. Als u de computer wilt laten rapporteren bij een Log Analytics-werkruimte in de Azure Government-cloud, selecteert u Azure US Government in de vervolgkeuzelijst Azure Cloud.

- Als de computer met de Log Analytics-service moet communiceren via een proxyserver, klikt u op Geavanceerd en geeft u de URL en het poortnummer van de proxyserver op. Als er voor uw proxyserver verificatie is vereist, voert u de gebruikersnaam en het wachtwoord in voor verificatie met de proxyserver. Klik vervolgens op Volgende.

Klik op Volgende zodra u de benodigde configuratie-instellingen hebt opgegeven.

Controleer op de pagina Gereed om te installeren uw keuzes en klik op Installeren.

Klik op de pagina Configuratie voltooid op Voltooien.

Wanneer u klaar bent, wordt de Microsoft Monitoring Agent weergegeven in het Configuratiescherm. Controleer de connectiviteit van de agent met Log Analytics om te bevestigen dat deze rapporteert aan Log Analytics.

Agentconnectiviteit met Azure Monitor controleren

Nadat de installatie van de agent is voltooid, kunt u controleren of deze op twee manieren is verbonden en rapporteert.

Zoek vanuit System and Security in Configuratiescherm het item Microsoft Monitoring Agent. Selecteer deze optie en op het tabblad Azure Log Analytics moet de agent een bericht weergeven waarin staat dat de Microsoft Monitoring Agent verbinding heeft gemaakt met de Microsoft Operations Management Suite-service.

U kunt ook een logboekquery uitvoeren in Azure Portal:

Zoek en selecteer Monitor in Azure Portal.

Selecteer Logboeken in het menu.

Voer in het deelvenster Logboeken in het queryveld het volgende in:

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

In de geretourneerde zoekresultaten zou u hartslagrecords voor de computer moeten zien die aangeven dat deze verbonden is met en rapportage uitvoert aan de service.

Cachegegevens

Gegevens van de Log Analytics-agent worden opgeslagen in de cache op de lokale computer op C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State voordat deze naar Azure Monitor wordt verzonden. De agent probeert elke 20 seconden te uploaden. Als het mislukt, wordt een exponentieel toenemende tijd gewacht totdat het slaagt. Het wacht 30 seconden voor de tweede poging, 60 seconden vóór de volgende, 120 seconden, enzovoort tot een maximum van 8,5 uur tussen nieuwe pogingen totdat het opnieuw verbinding maakt. Deze wachttijd is enigszins willekeurig om te voorkomen dat alle agents tegelijkertijd verbinding proberen te maken. Oudste gegevens worden verwijderd wanneer de maximale buffer wordt bereikt.

De standaardcachegrootte is 50 MB, maar kan worden geconfigureerd tussen minimaal 5 MB en maximaal 1,5 GB. Deze wordt opgeslagen in de registersleutel HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum. De waarde vertegenwoordigt het aantal pagina's, met 8 kB per pagina.

Volgende stappen

- Raadpleeg Het beheren en onderhouden van de Log Analytics-agent voor Windows en Linux voor meer informatie over het opnieuw configureren, upgraden of verwijderen van de agent van de virtuele machine.

- Raadpleeg Het oplossen van problemen met de Windows-agent als u problemen ondervindt tijdens het installeren of beheren van de agent.