Onboarding met behulp van Microsoft Intune

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Microsoft Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Dit artikel fungeert als een voorbeeld van de onboardingmethode.

In het artikel Planning zijn er verschillende methoden beschikbaar voor het onboarden van apparaten voor de service. In dit artikel wordt de cloudeigen architectuur besproken.

Hoewel Defender voor Eindpunt onboarding van verschillende eindpunten en hulpprogramma's ondersteunt, worden deze in dit artikel niet behandeld. Zie Overzicht van onboarding voor informatie over algemene onboarding met behulp van andere ondersteunde implementatiehulpprogramma's en -methoden.

De Microsoft Intune productfamilie is een oplossingsplatform dat verschillende services met elkaar verenigt. Het omvat Microsoft Intune en Microsoft Configuration Manager.

In dit artikel worden gebruikers begeleid in:

- Stap 1: Apparaten onboarden bij de service door een groep te maken in Microsoft Intune om configuraties toe te wijzen op

- Stap 2: Defender for Endpoint-mogelijkheden configureren met behulp van Microsoft Intune

Deze onboarding-richtlijnen helpen u bij het doorlopen van de volgende basisstappen die u moet uitvoeren bij het gebruik van Microsoft Intune:

- Doelapparaten of gebruikers identificeren

- Een Microsoft Entra groep maken (gebruiker of apparaat)

- Een configuratieprofiel maken

- In Microsoft Intune helpen we u bij het maken van een afzonderlijk beleid voor elke mogelijkheid.

Middelen

Dit zijn de koppelingen die u nodig hebt voor de rest van het proces:

Ga voor meer informatie over Microsoft Intune naar Microsoft Intune veilig identiteiten beheert, apps beheert en apparaten beheert.

Stap 1: Apparaten onboarden door een groep te maken in Intune om configuraties toe te wijzen op

Doelapparaten of gebruikers identificeren

In deze sectie maken we een testgroep waaraan u uw configuraties kunt toewijzen.

Opmerking

Intune gebruikt Microsoft Entra groepen om apparaten en gebruikers te beheren. Als Intune-beheerder kunt u groepen instellen die voldoen aan de behoeften van uw organisatie.

Zie Groepen toevoegen om gebruikers en apparaten te organiseren voor meer informatie.

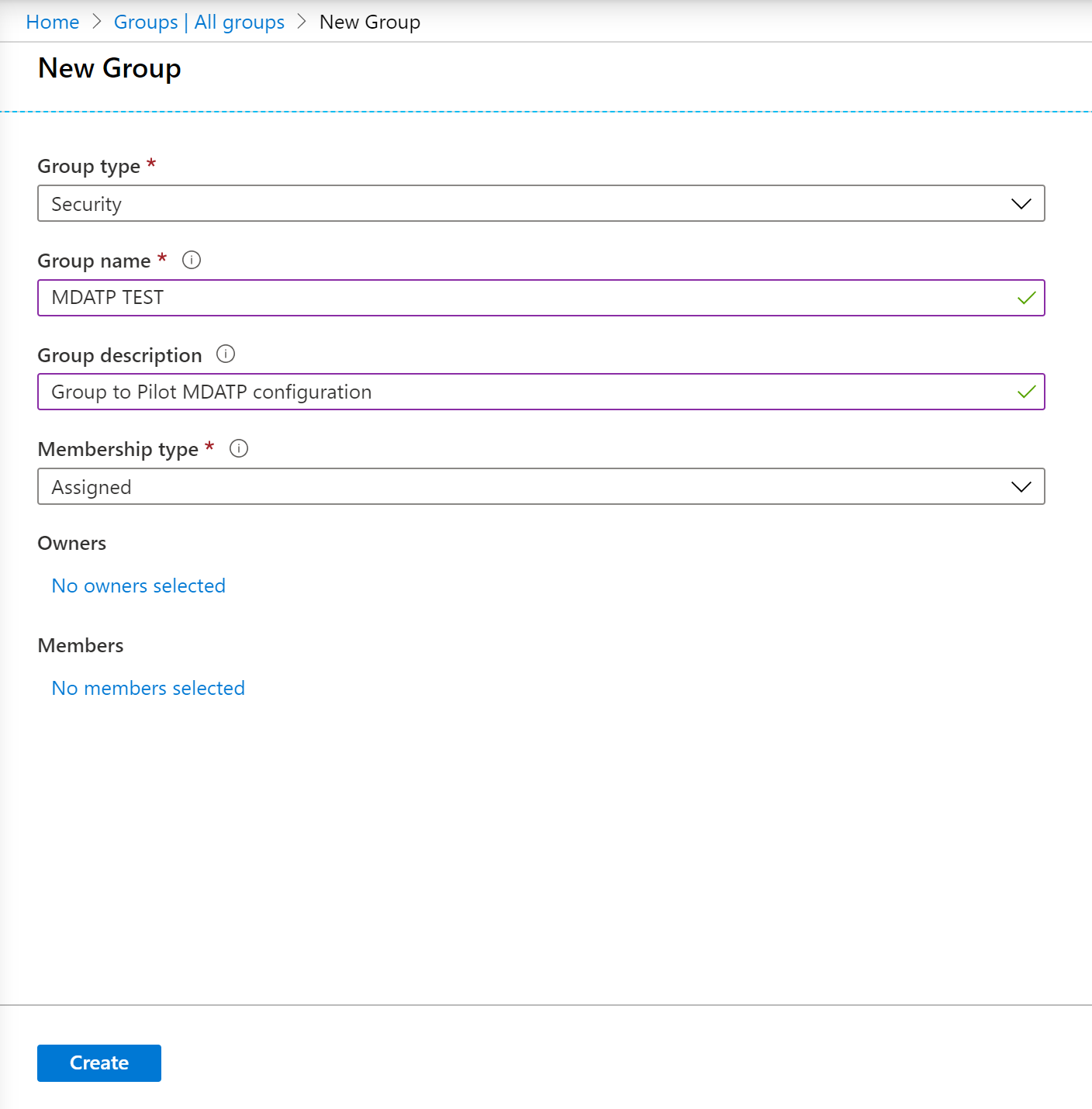

Een groep maken

Open het Microsoft Intune-beheercentrum.

Open Groepen > Nieuwe groep.

Voer details in en maak een nieuwe groep.

Voeg uw testgebruiker of -apparaat toe.

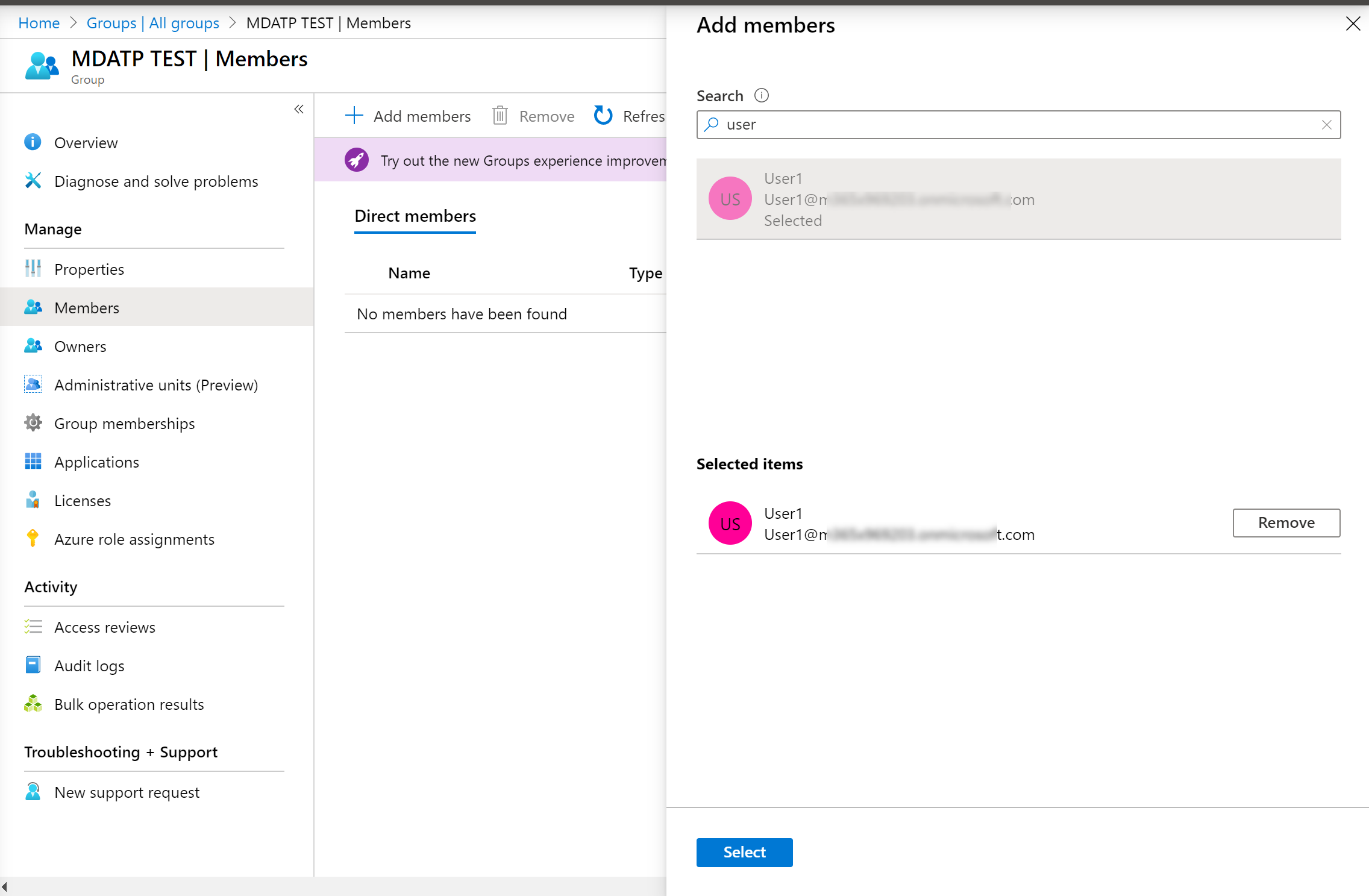

Open in het deelvenster Groepen > alle groepen de nieuwe groep.

Selecteer Leden > Leden toevoegen.

Zoek uw testgebruiker of apparaat en selecteer het.

Uw testgroep heeft nu een lid om te testen.

Stap 2: Creatie configuratiebeleid om Microsoft Defender voor Eindpunt mogelijkheden te configureren

In de volgende sectie maakt u verschillende configuratiebeleidsregels.

Eerst is een configuratiebeleid om te selecteren welke groepen gebruikers of apparaten worden toegevoegd aan Defender voor Eindpunt:

Vervolgens gaat u door met het maken van verschillende typen eindpuntbeveiligingsbeleidsregels:

Detectie van en reactie op eindpunt

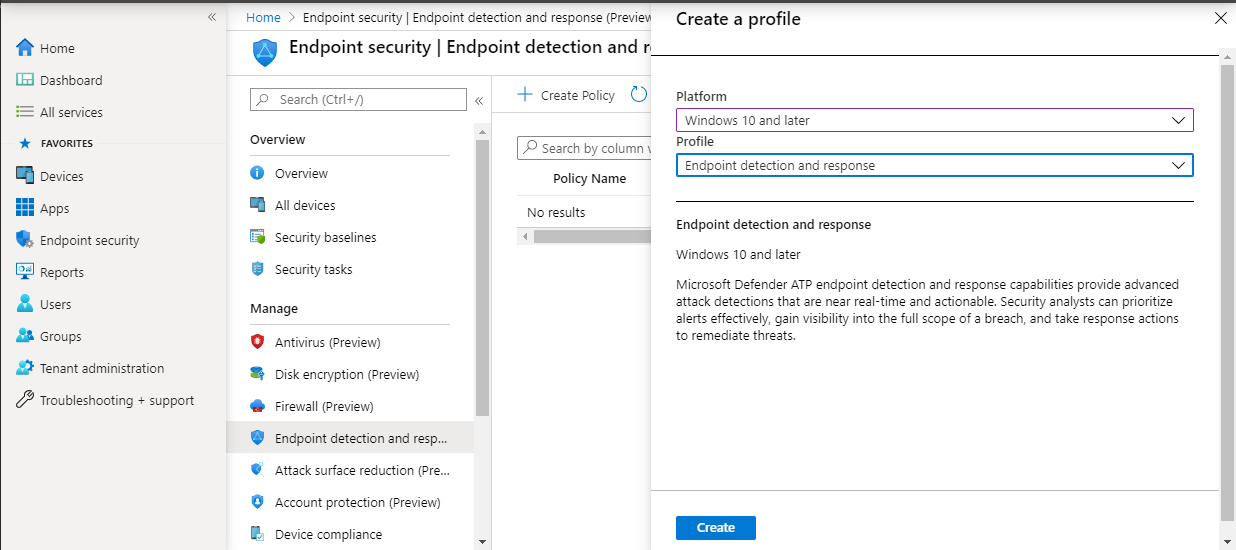

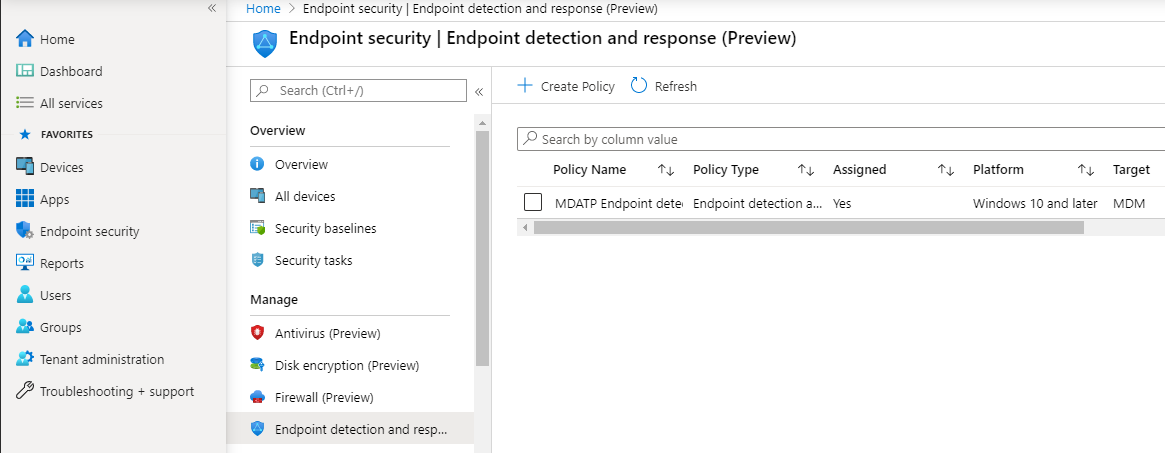

Open het Intune-beheercentrum.

Navigeer naar Eindpuntbeveiliging > Eindpuntdetectie en -respons. Selecteer Creatie Beleid.

Selecteer onder Platform de optie Windows 10, Windows 11 en Windows Server, Profiel - Eindpuntdetectie en antwoord > Creatie.

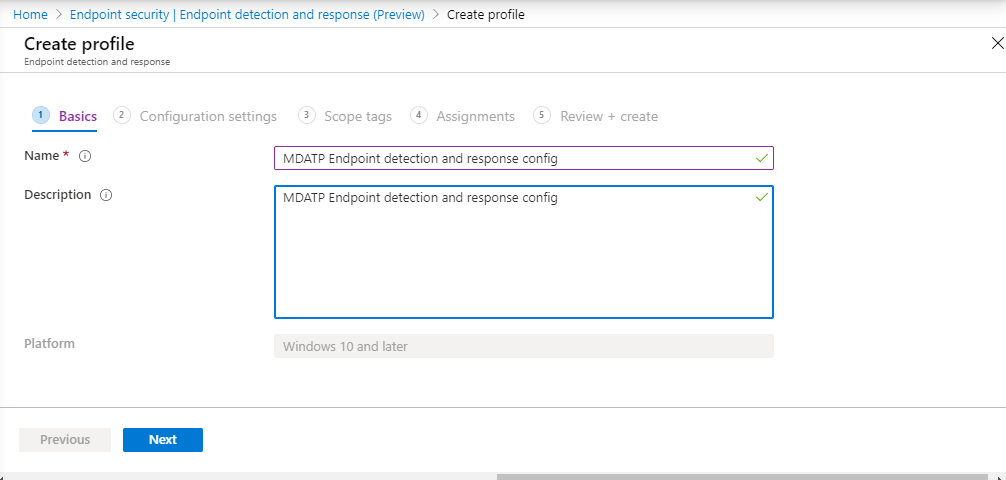

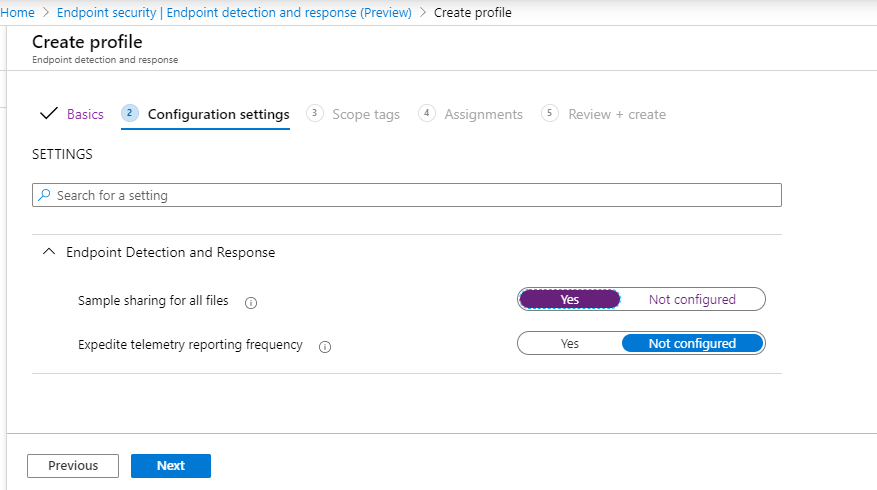

Voer een naam en beschrijving in en selecteer vervolgens Volgende.

Selecteer instellingen zoals vereist en selecteer vervolgens Volgende.

Opmerking

In dit geval is dit automatisch ingevuld omdat Defender voor Eindpunt al is geïntegreerd met Intune. Zie Microsoft Defender voor Eindpunt inschakelen in Intune voor meer informatie over de integratie.

De volgende afbeelding is een voorbeeld van wat u ziet wanneer Microsoft Defender voor Eindpunt NIET is geïntegreerd met Intune:

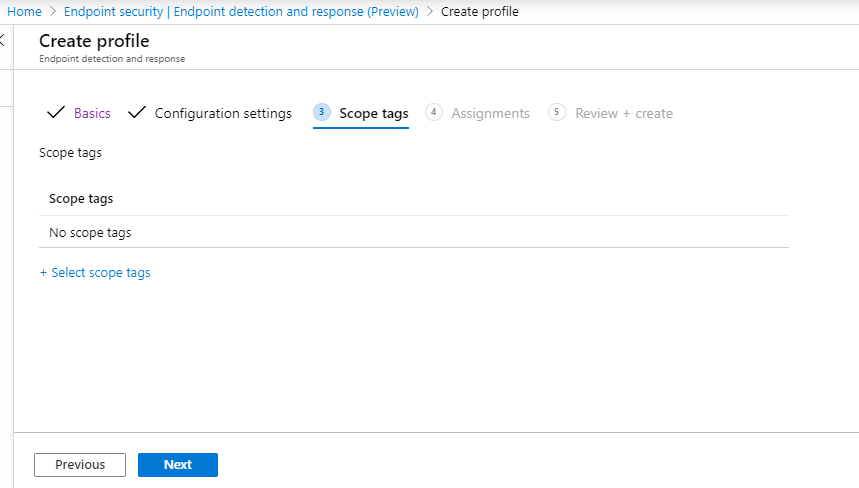

Voeg zo nodig bereiktags toe en selecteer volgende.

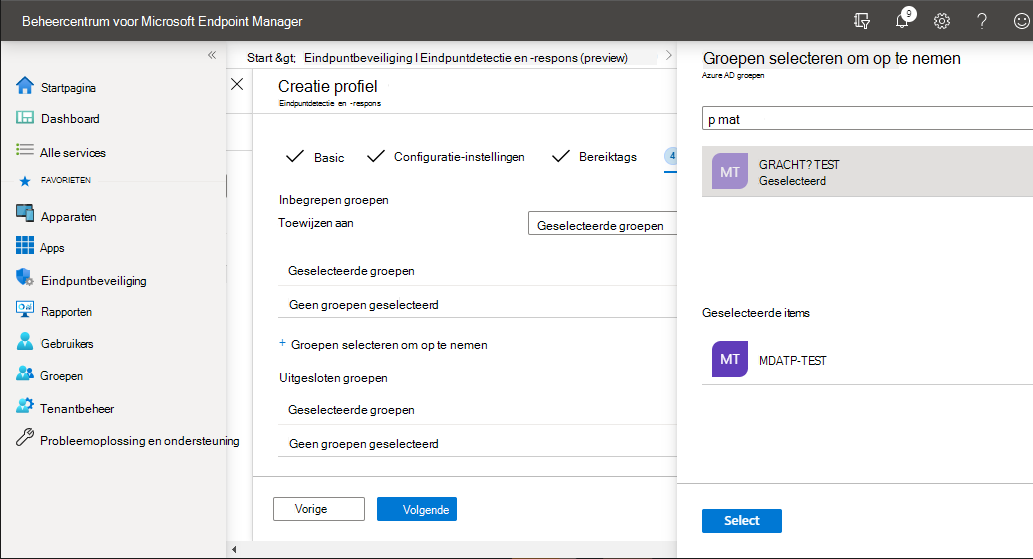

Voeg een testgroep toe door te klikken op Groepen selecteren om op te nemen , kies uw groep en selecteer vervolgens Volgende.

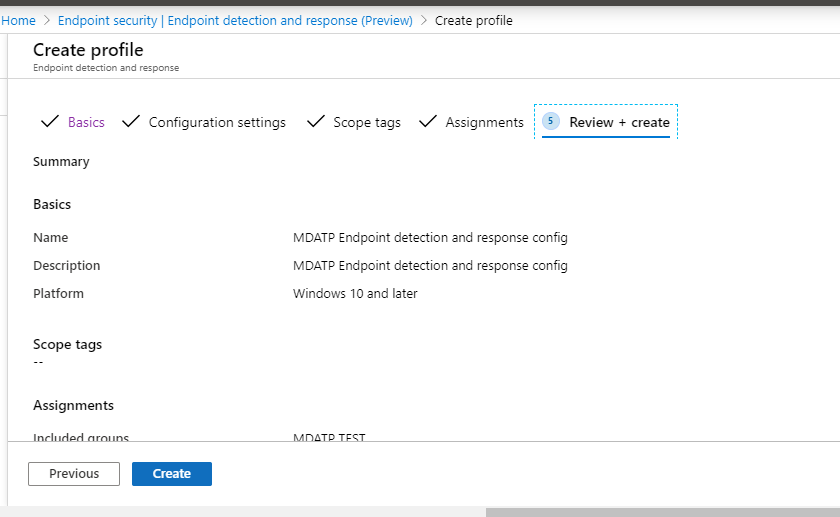

Controleer en accepteer en selecteer vervolgens Creatie.

U kunt het voltooide beleid bekijken.

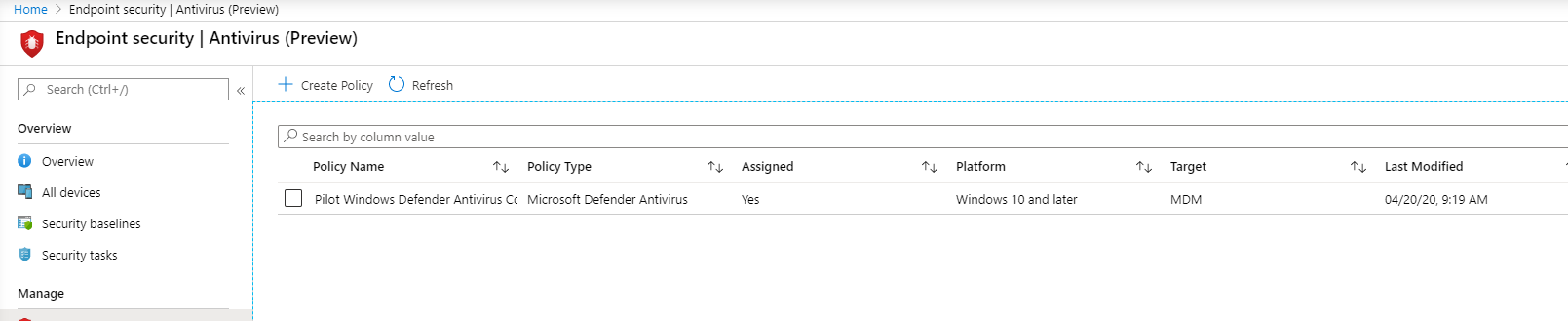

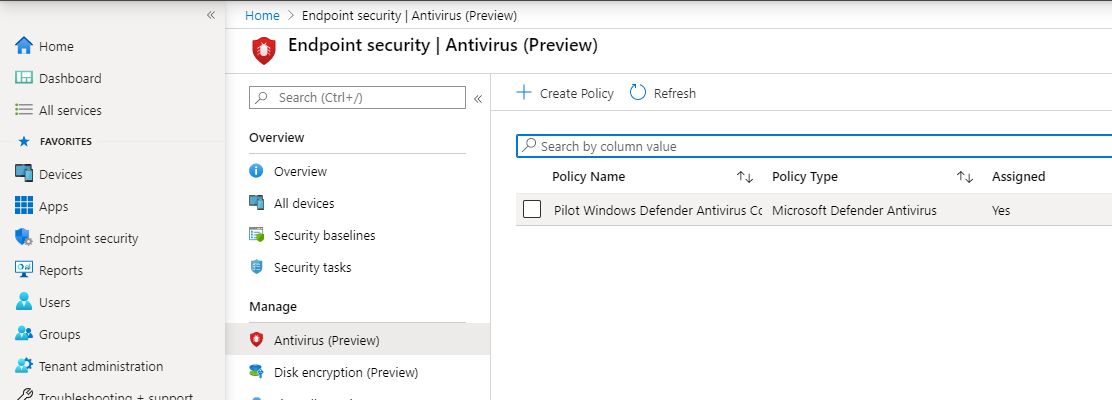

Beveiliging van de volgende generatie

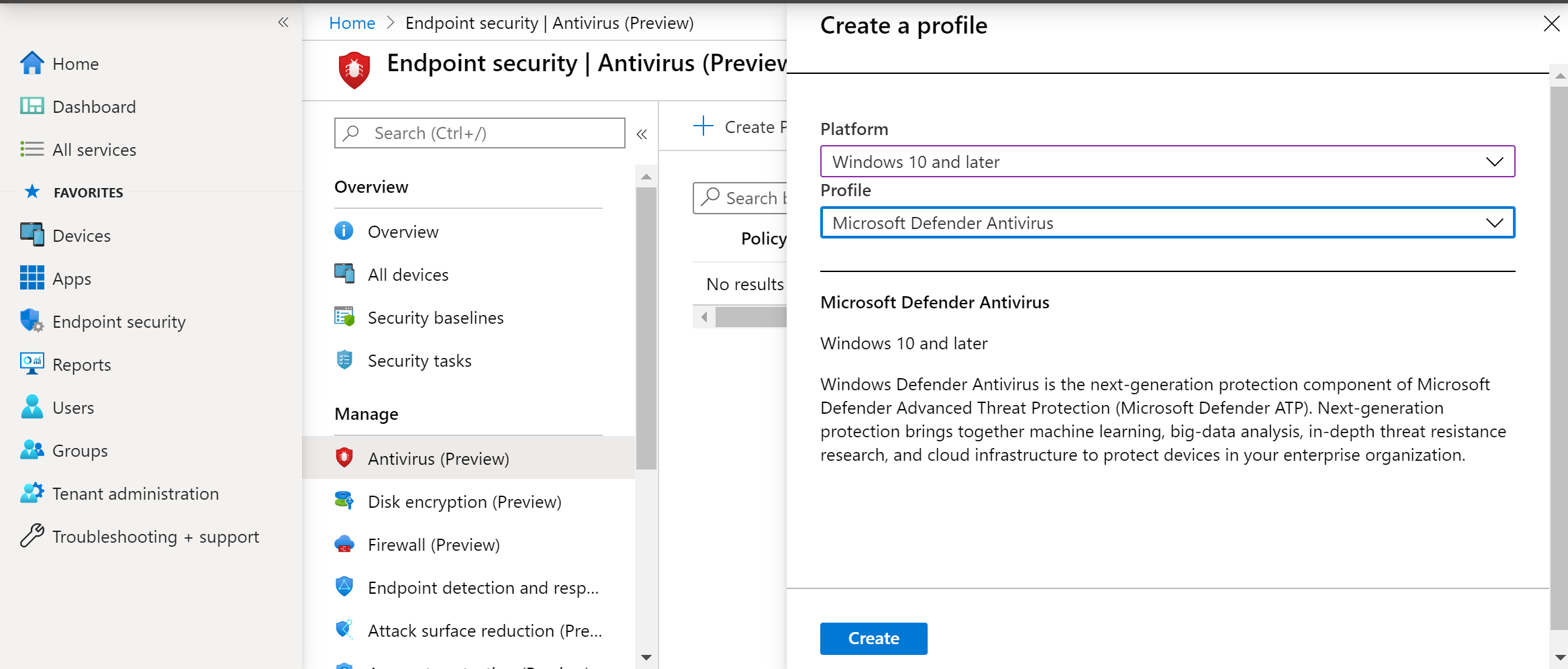

Open het Intune-beheercentrum.

Navigeer naar Endpoint Security > Antivirus > Creatie Policy.

Selecteer Platform - Windows 10 en hoger - Windows en Profiel - Microsoft Defender Antivirus > Creatie.

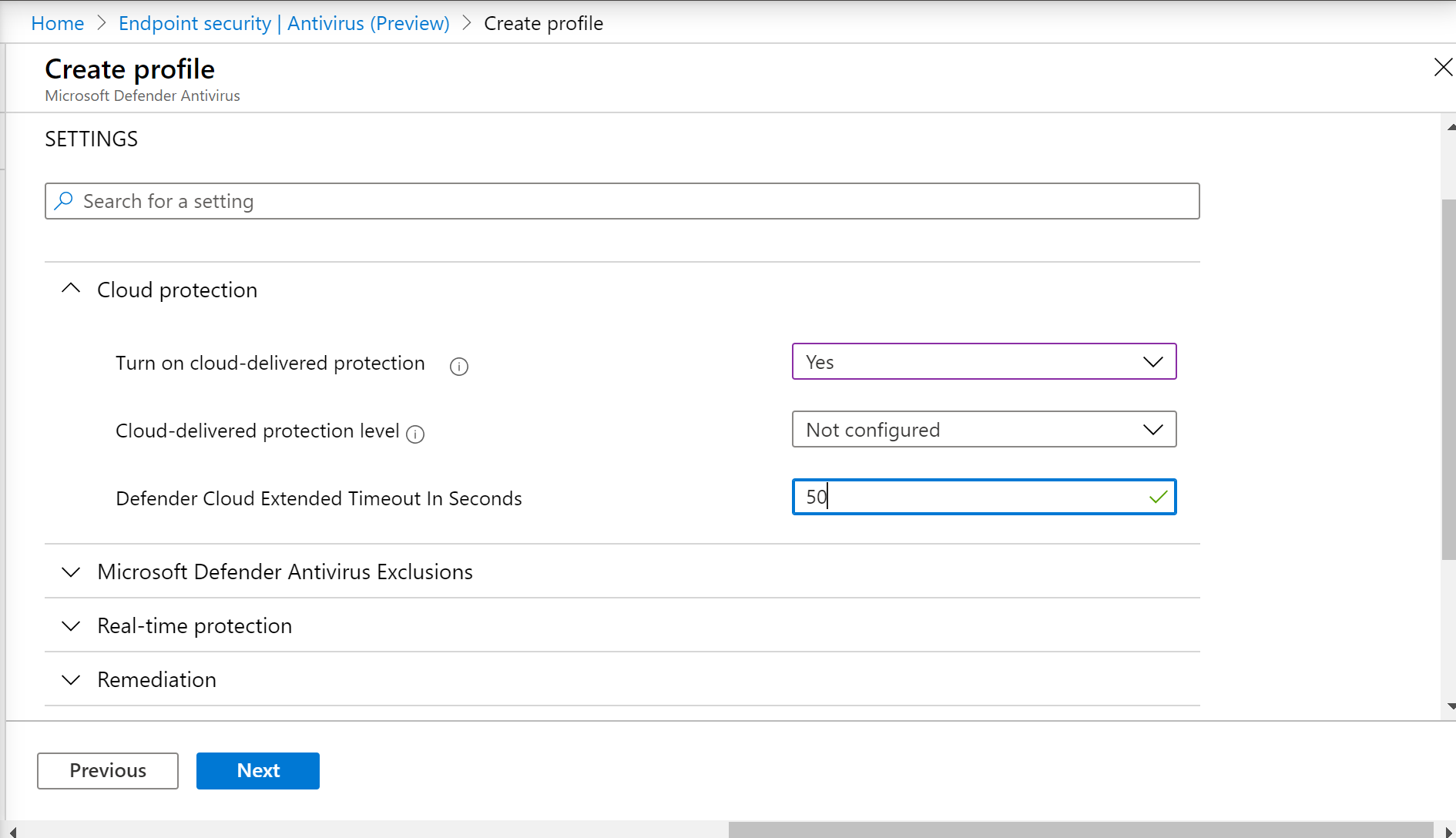

Voer naam en beschrijving in en selecteer volgende.

Op de pagina Configuratie-instellingen: Stel de configuraties in die u nodig hebt voor Microsoft Defender Antivirus (cloudbeveiliging, uitsluitingen, Real-Time beveiliging en herstel).

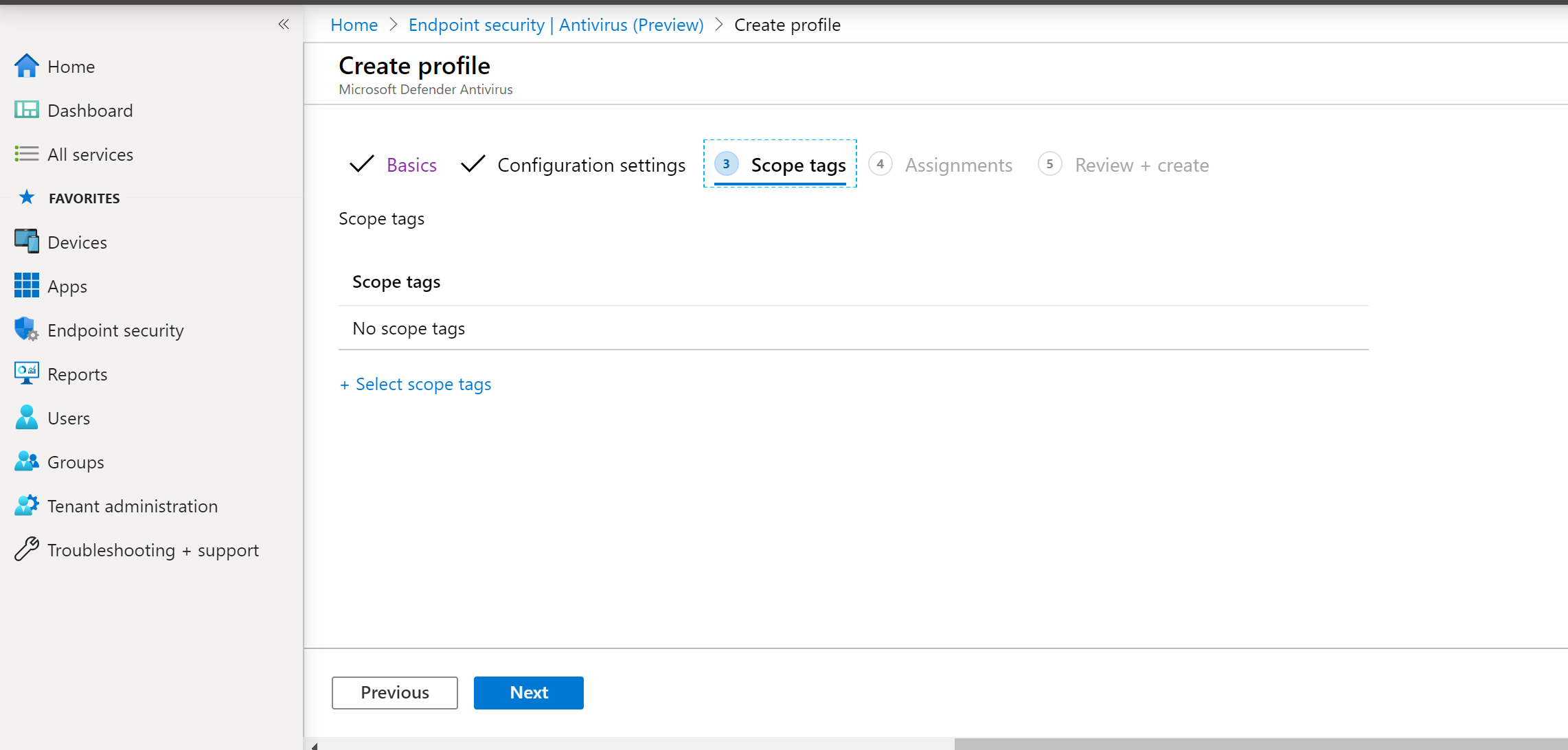

Voeg zo nodig bereiktags toe en selecteer volgende.

Selecteer groepen die u wilt opnemen, wijs toe aan uw testgroep en selecteer vervolgens Volgende.

Controleer en maak en selecteer vervolgens Creatie.

U ziet het configuratiebeleid dat u hebt gemaakt.

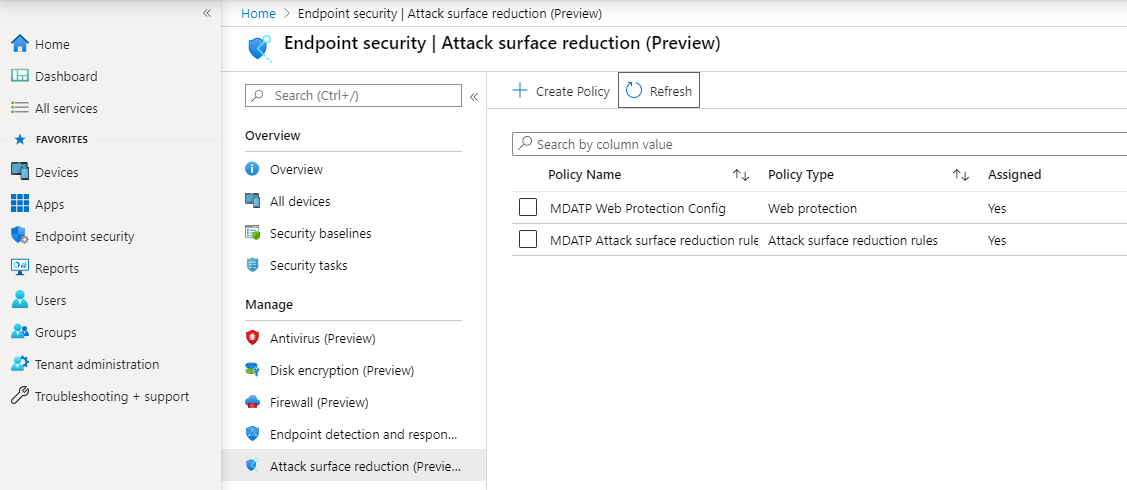

Kwetsbaarheid voor aanvallen verminderen - Regels voor het verminderen van kwetsbaarheid voor aanvallen

Open het Intune-beheercentrum.

Navigeer naar Eindpuntbeveiliging > Kwetsbaarheid voor aanvallen verminderen.

Selecteer Creatie Beleid.

Selecteer Platform - Windows 10 en Later - Profiel - Regels > voor het verminderen van kwetsbaarheid voor aanvallen Creatie.

Voer een naam en beschrijving in en selecteer vervolgens Volgende.

Op de pagina Configuratie-instellingen: Stel de configuraties in die u nodig hebt voor regels voor het verminderen van kwetsbaarheid voor aanvallen en selecteer vervolgens Volgende.

Opmerking

We gaan alle regels voor het verminderen van kwetsbaarheid voor aanvallen configureren voor Controle.

Zie Regels voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie.

Voeg zo nodig bereiktags toe en selecteer volgende.

Selecteer groepen die u wilt opnemen en toewijzen aan testgroep en selecteer vervolgens Volgende.

Controleer de details en selecteer vervolgens Creatie.

Bekijk het beleid.

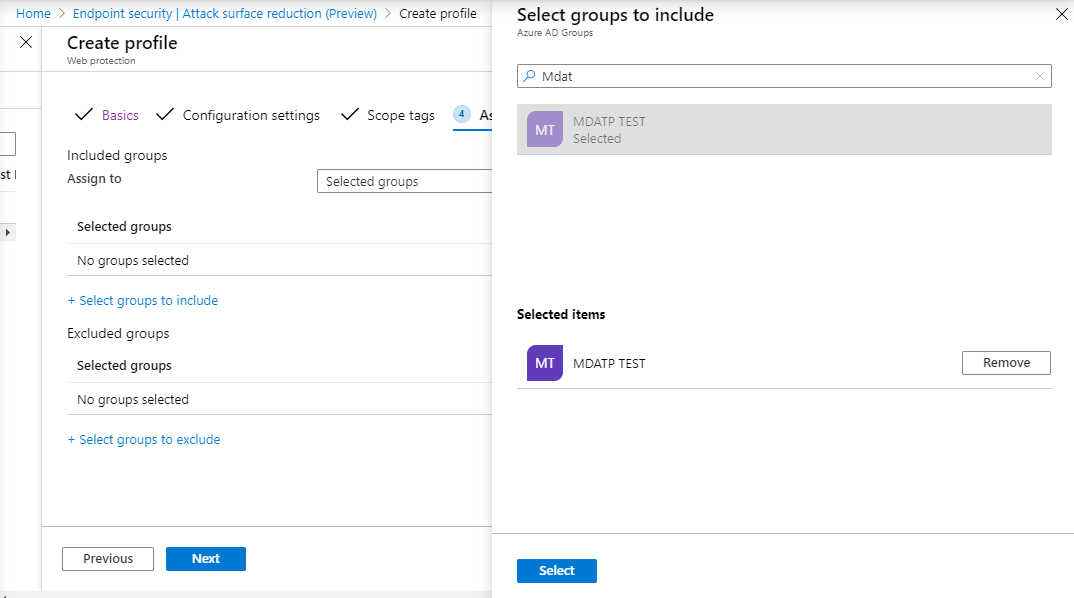

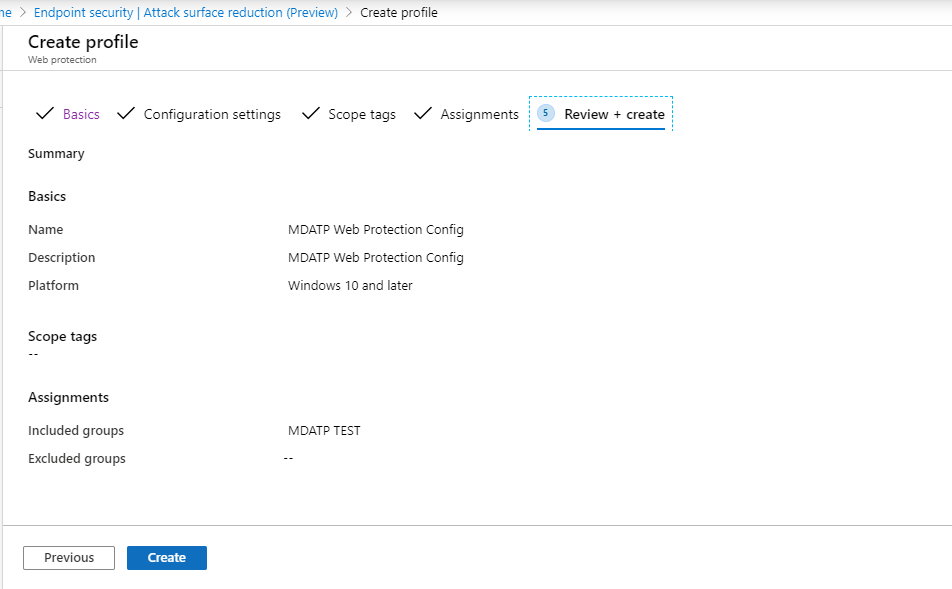

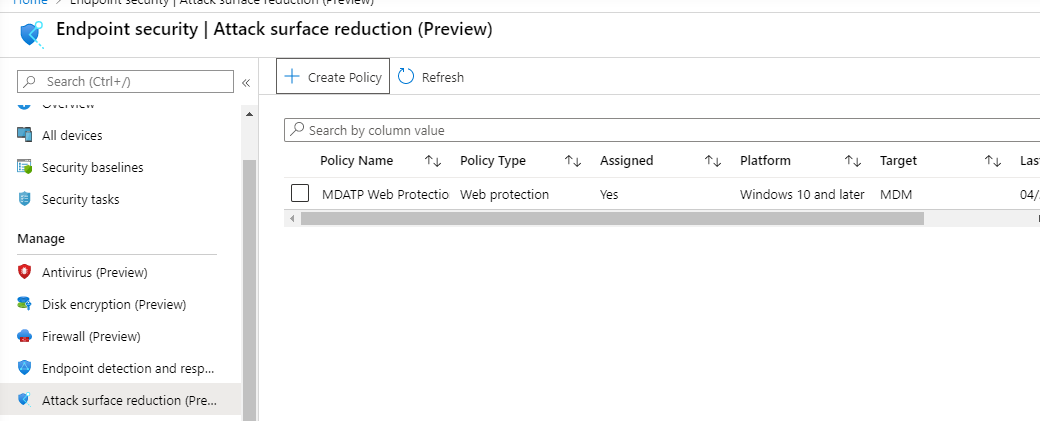

Kwetsbaarheid voor aanvallen verminderen - Webbeveiliging

Open het Intune-beheercentrum.

Navigeer naar Eindpuntbeveiliging > Kwetsbaarheid voor aanvallen verminderen.

Selecteer Creatie Beleid.

Selecteer Windows 10 en hoger - Webbeveiliging > Creatie.

Voer een naam en beschrijving in en selecteer vervolgens Volgende.

Op de pagina Configuratie-instellingen: Stel de configuraties in die u nodig hebt voor webbeveiliging en selecteer vervolgens Volgende.

Voeg bereiktags toe zoals vereist > Volgende.

Selecteer Toewijzen aan testgroep > Volgende.

Selecteer Controleren en Creatie Creatie>.

Bekijk het beleid.

Configuratie-instellingen valideren

Bevestigen dat beleidsregels zijn toegepast

Zodra het configuratiebeleid is toegewezen, duurt het enige tijd om toe te passen.

Zie configuratiegegevens Intune voor meer informatie over de tijdsinstellingen.

Als u wilt controleren of het configuratiebeleid is toegepast op uw testapparaat, volgt u het volgende proces voor elk configuratiebeleid.

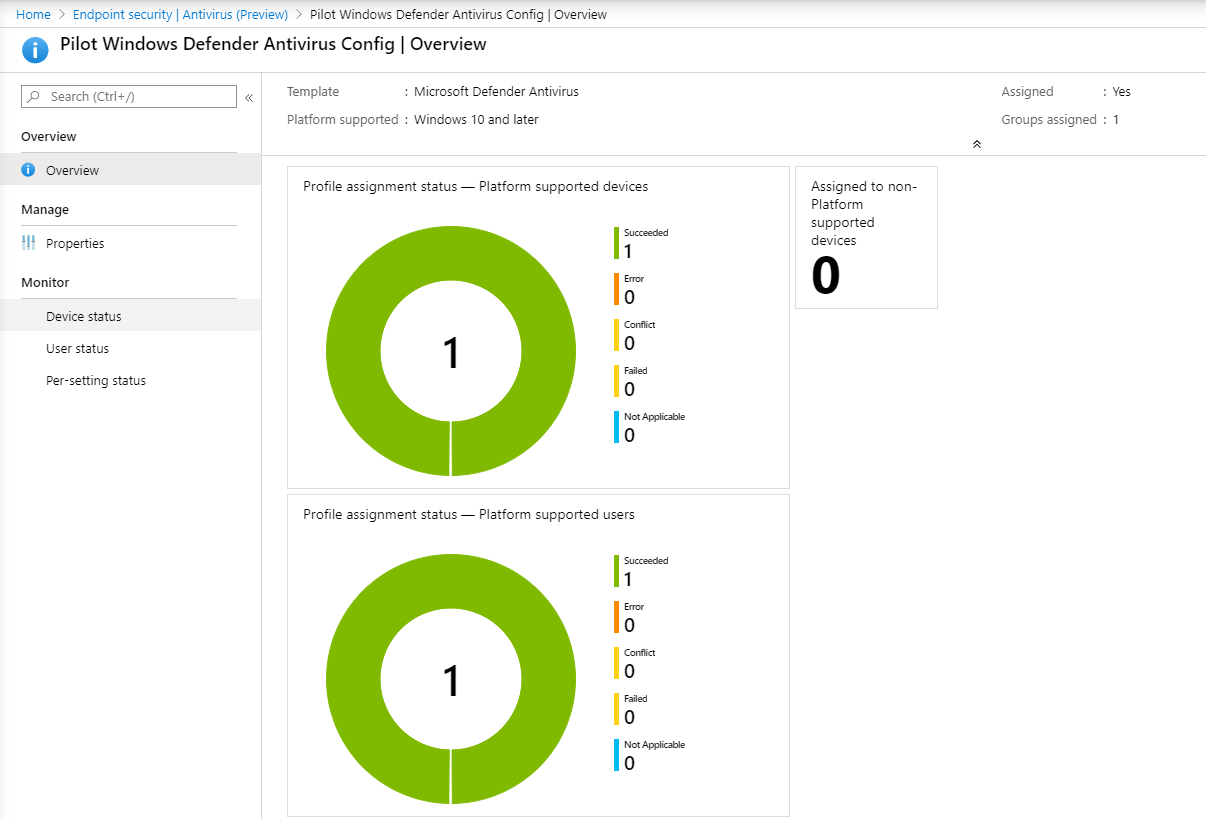

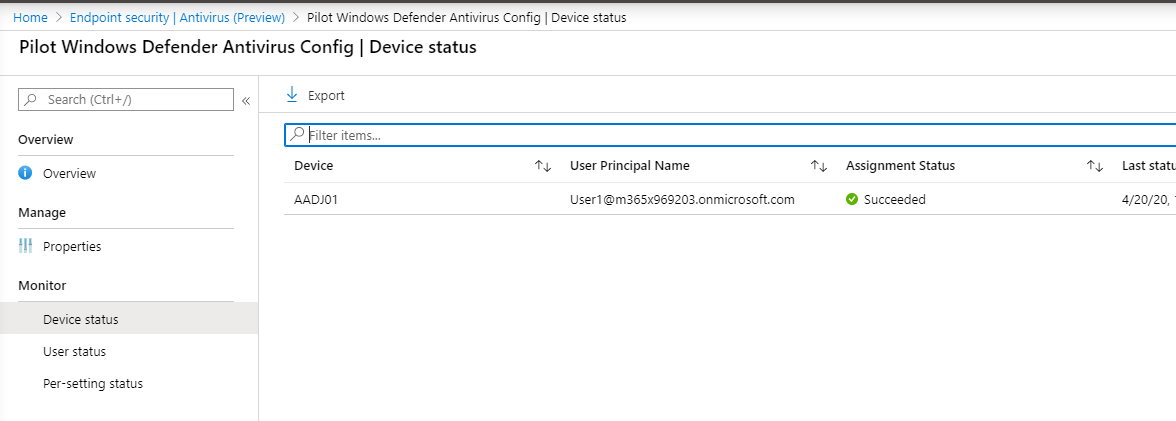

Open het Intune-beheercentrum en navigeer naar het relevante beleid, zoals weergegeven in de vorige sectie. In het volgende voorbeeld ziet u de beveiligingsinstellingen van de volgende generatie.

Selecteer configuratiebeleid om de beleidsstatus weer te geven.

Selecteer Apparaatstatus om de status te bekijken.

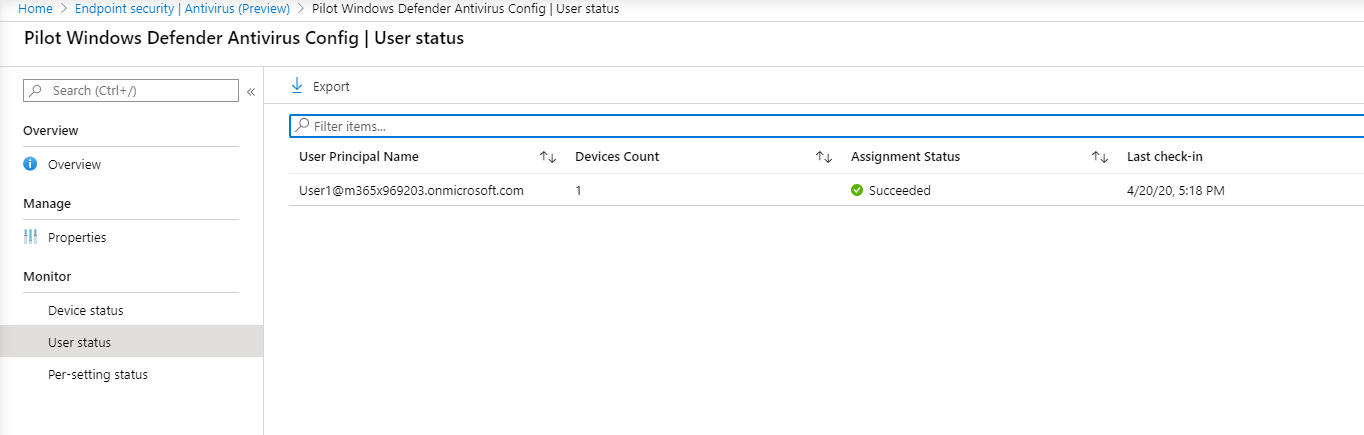

Selecteer Gebruikersstatus om de status te bekijken.

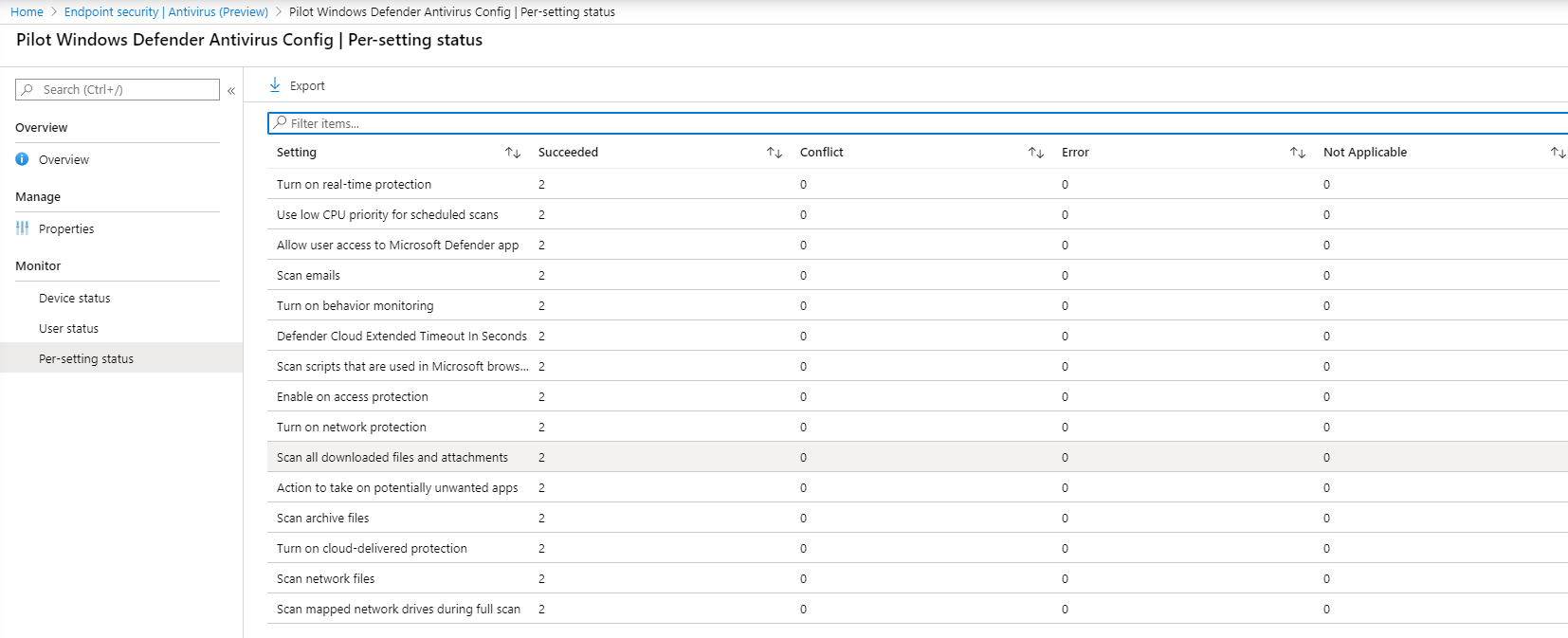

Selecteer Status per instelling om de status te bekijken.

Tip

Deze weergave is erg handig om instellingen te identificeren die conflicteren met een ander beleid.

Eindpuntdetectie en -reactie bevestigen

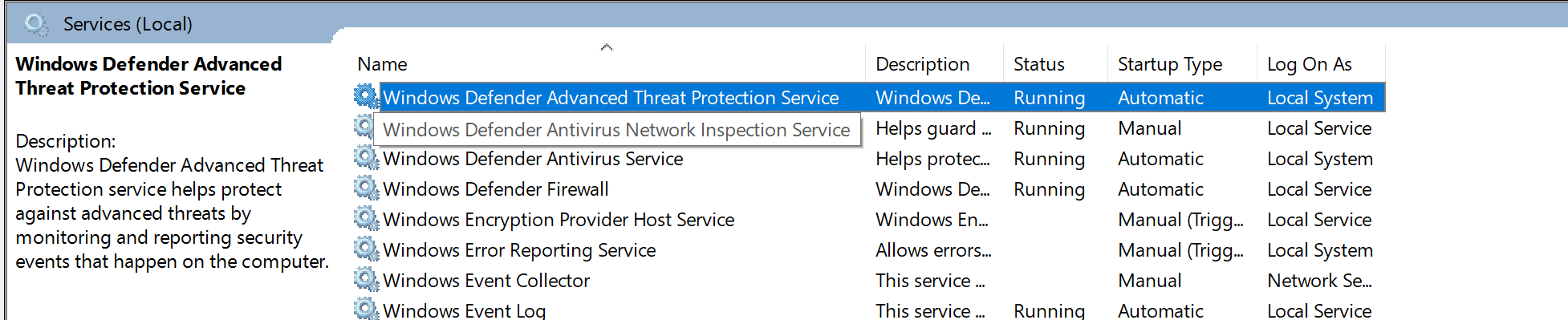

Voordat u de configuratie toepast, moet de Defender for Endpoint Protection-service niet worden gestart.

Nadat de configuratie is toegepast, moet de Defender for Endpoint Protection-service worden gestart.

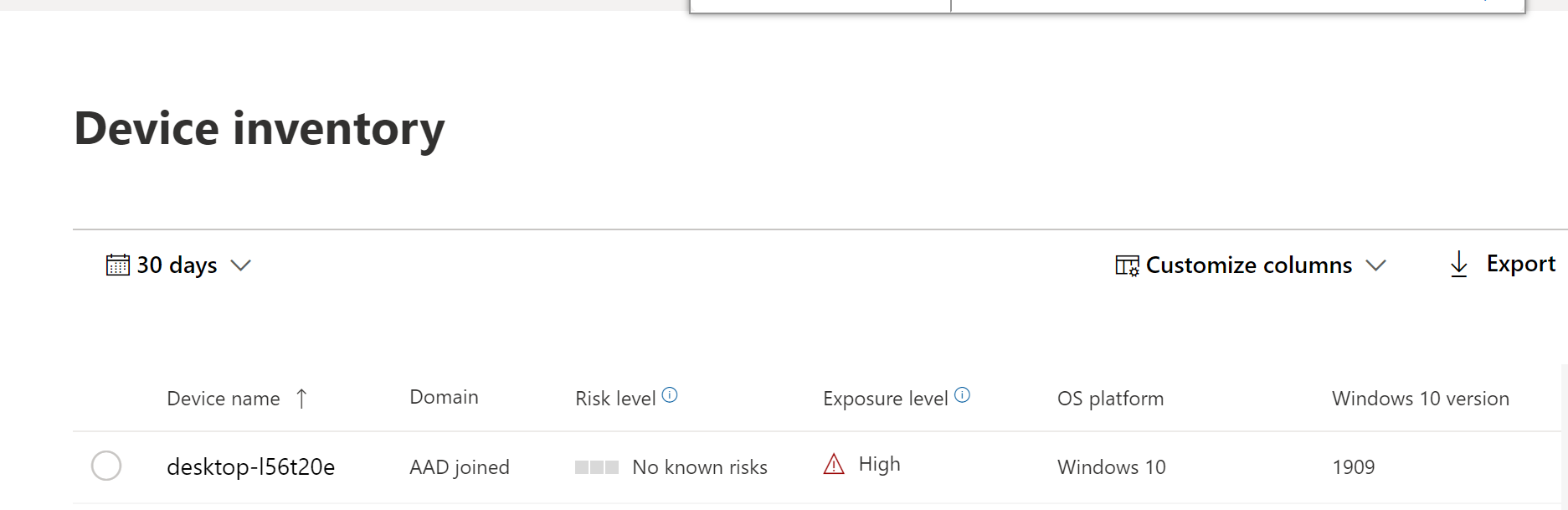

Nadat de services op het apparaat worden uitgevoerd, wordt het apparaat weergegeven in Microsoft Defender portal.

Beveiliging van de volgende generatie bevestigen

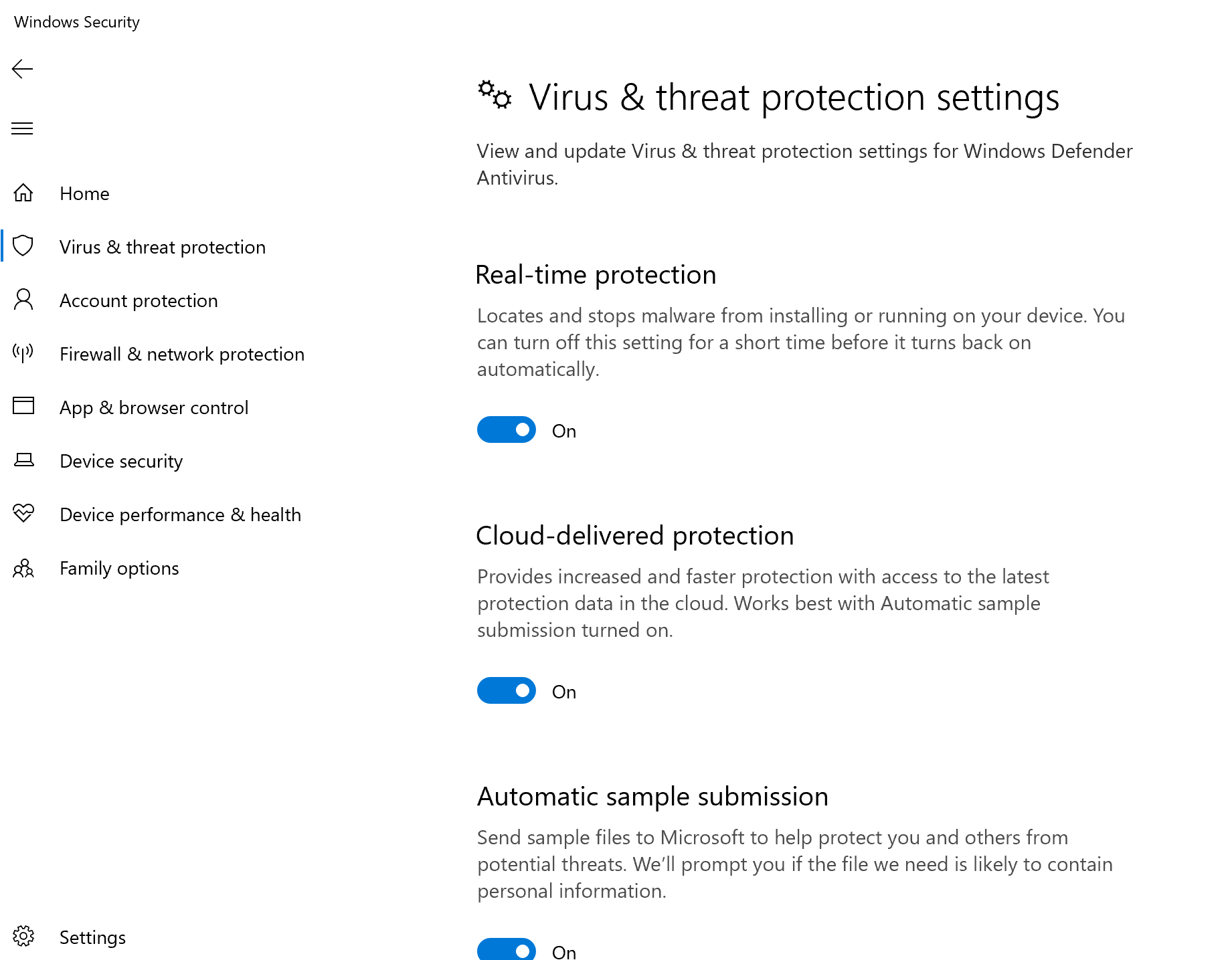

Voordat u het beleid toepast op een testapparaat, moet u de instellingen handmatig kunnen beheren, zoals wordt weergegeven in de volgende afbeelding:

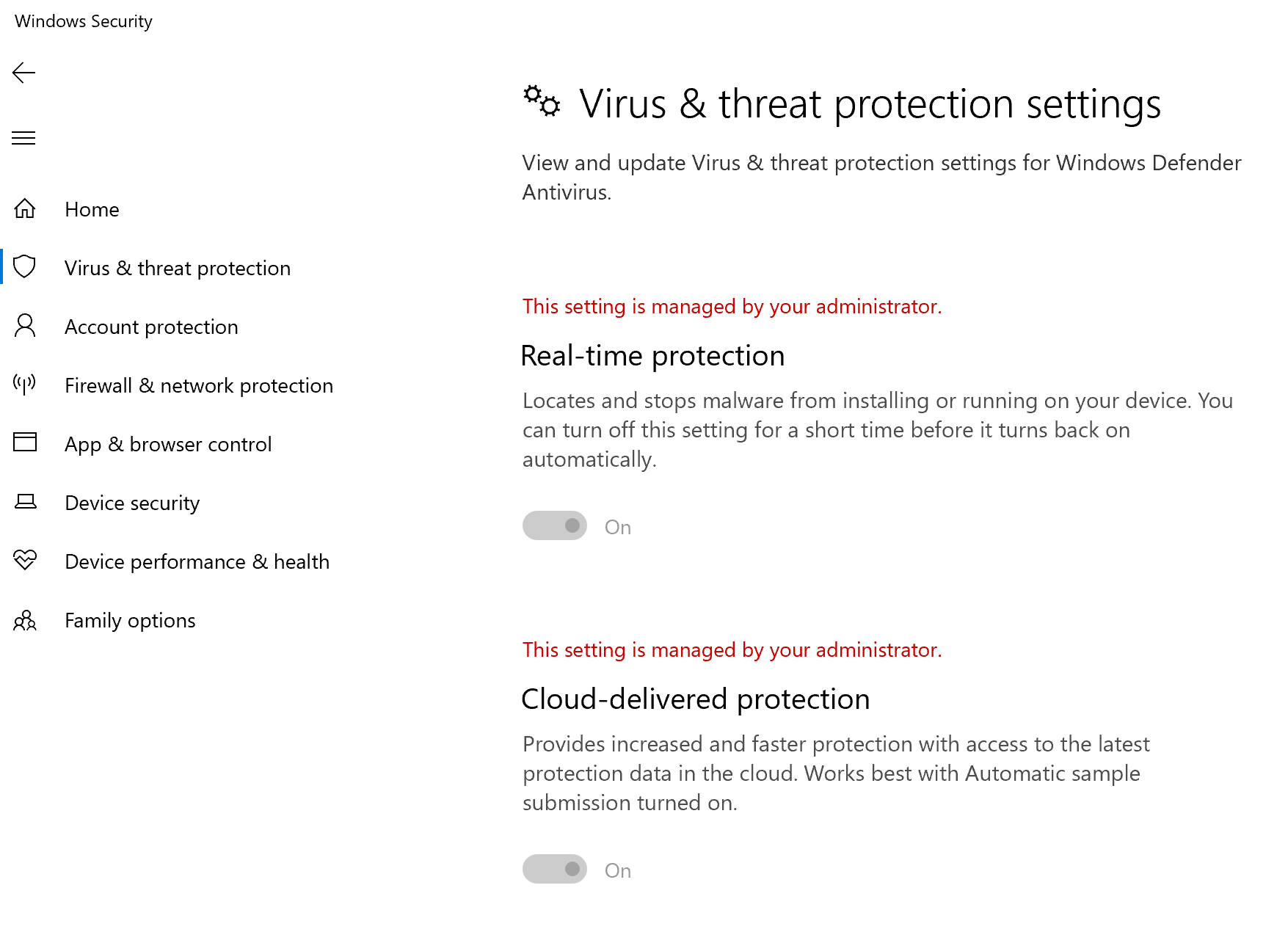

Nadat het beleid is toegepast, kunt u de instellingen niet meer handmatig beheren.

Opmerking

In de volgende afbeelding wordt Cloudbeveiliging inschakelen en Realtime-beveiliging inschakelen weergegeven als beheerd.

Kwetsbaarheid voor aanvallen verminderen bevestigen - Regels voor het verminderen van kwetsbaarheid voor aanvallen

Voordat u het beleid toepast op een testapparaat, opent u een PowerShell-venster en typt u

Get-MpPreference.U ziet de volgende regels zonder inhoud:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Nadat u het beleid op een testapparaat hebt toegepast, opent u een PowerShell Windows en typt u

Get-MpPreference.U ziet de volgende regels met inhoud, zoals wordt weergegeven in de volgende afbeelding:

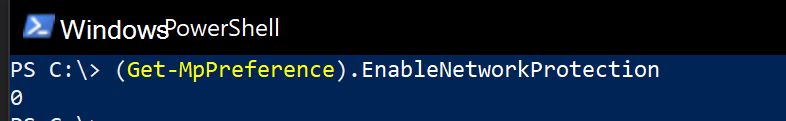

Kwetsbaarheid voor aanvallen verminderen bevestigen - Webbeveiliging

Open op het testapparaat een PowerShell Windows en typ

(Get-MpPreference).EnableNetworkProtection.Dit moet reageren met een 0, zoals wordt weergegeven in de volgende afbeelding:

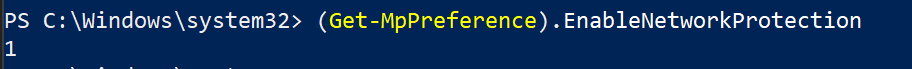

Nadat u het beleid hebt toegepast, opent u een PowerShell Windows en typt u

(Get-MpPreference).EnableNetworkProtection.U ziet een antwoord met een 1, zoals wordt weergegeven in de volgende afbeelding:

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor