Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Gebruik de informatie en procedures in dit artikel om Microsoft Defender voor Eindpunt te verbinden met Intune en vervolgens apparaten te onboarden en te configureren voor Defender for Endpoint. De informatie in dit artikel omvat de volgende algemene stappen:

- Maak een service-naar-service-verbinding tussen Intune en Microsoft Defender voor Eindpunt. Met deze verbinding kunnen Intune communiceren met Microsoft Defender op apparaten, inclusief installatie (onboarding) en configuratie van de Defender for Endpoint-client en integratie van machinerisicoscores van ondersteunde apparaten die u beheert met Intune. Zie de vereisten voor het gebruik van Microsoft Defender voor Eindpunt met Intune.

- Apparaten onboarden bij Defender voor Eindpunt. U onboardt apparaten om ze te configureren voor communicatie met Microsoft Defender voor Eindpunt en om gegevens te verstrekken die helpen bij het beoordelen van hun risiconiveau. Elk platform heeft afzonderlijke vereisten voor onboarding naar Defender.

- Gebruik Intune nalevingsbeleid voor apparaten om het risiconiveau in te stellen dat u wilt toestaan. Microsoft Defender voor Eindpunt rapporteert over het risiconiveau van apparaten. Apparaten die het toegestane risiconiveau overschrijden, worden geïdentificeerd als niet-compatibel.

- Gebruik beleid voor voorwaardelijke toegang om te voorkomen dat gebruikers toegang hebben tot bedrijfsresources tijdens het gebruik van een apparaat dat is geïdentificeerd als niet-compatibel.

- Gebruikapp-beveiligingsbeleid voor Android en iOS/iPadOS om risiconiveaus voor apparaten in te stellen. App-beveiliging-beleid werkt met zowel ingeschreven als niet-ingeschreven apparaten.

Naast het beheren van instellingen voor Microsoft Defender voor Eindpunt op apparaten die zijn ingeschreven met Intune, kunt u defender voor eindpunt-beveiligingsconfiguraties beheren op apparaten die niet zijn ingeschreven bij Intune. Dit scenario heet Beveiligingsbeheer voor Microsoft Defender voor Eindpunt en vereist dat de wisselknop Toestaan Microsoft Defender voor Eindpunt om eindpuntbeveiligingsconfiguraties af te dwingen op Aan wordt geconfigureerd. Zie Microsoft Defender voor Eindpunt Security Configuration Management voor meer informatie.

Belangrijk

Beheer van Android-apparaatbeheerders is afgeschaft en niet meer beschikbaar voor apparaten met toegang tot Google Mobile Services (GMS). Als u momenteel apparaatbeheer gebruikt, raden we u aan over te schakelen naar een andere Android-beheeroptie. Ondersteunings- en help-documentatie blijft beschikbaar voor sommige apparaten zonder GMS, met Android 15 en eerder. Zie Ondersteuning voor Android-apparaatbeheerder op GMS-apparaten beëindigen voor meer informatie.

Microsoft Defender voor Eindpunt verbinden met Intune

Voordat Intune en Defender voor Eindpunt kunnen samenwerken, moet u de service-naar-service-verbinding tussen Intune en Microsoft Defender voor Eindpunt instellen. Dit is een eenmalige actie per tenant. Setup vereist beheerderstoegang tot zowel de Microsoft Defender-beveiligingscentrum als het Microsoft Intune-beheercentrum.

Integratie van Intune en Microsoft Defender voor Eindpunt inschakelen

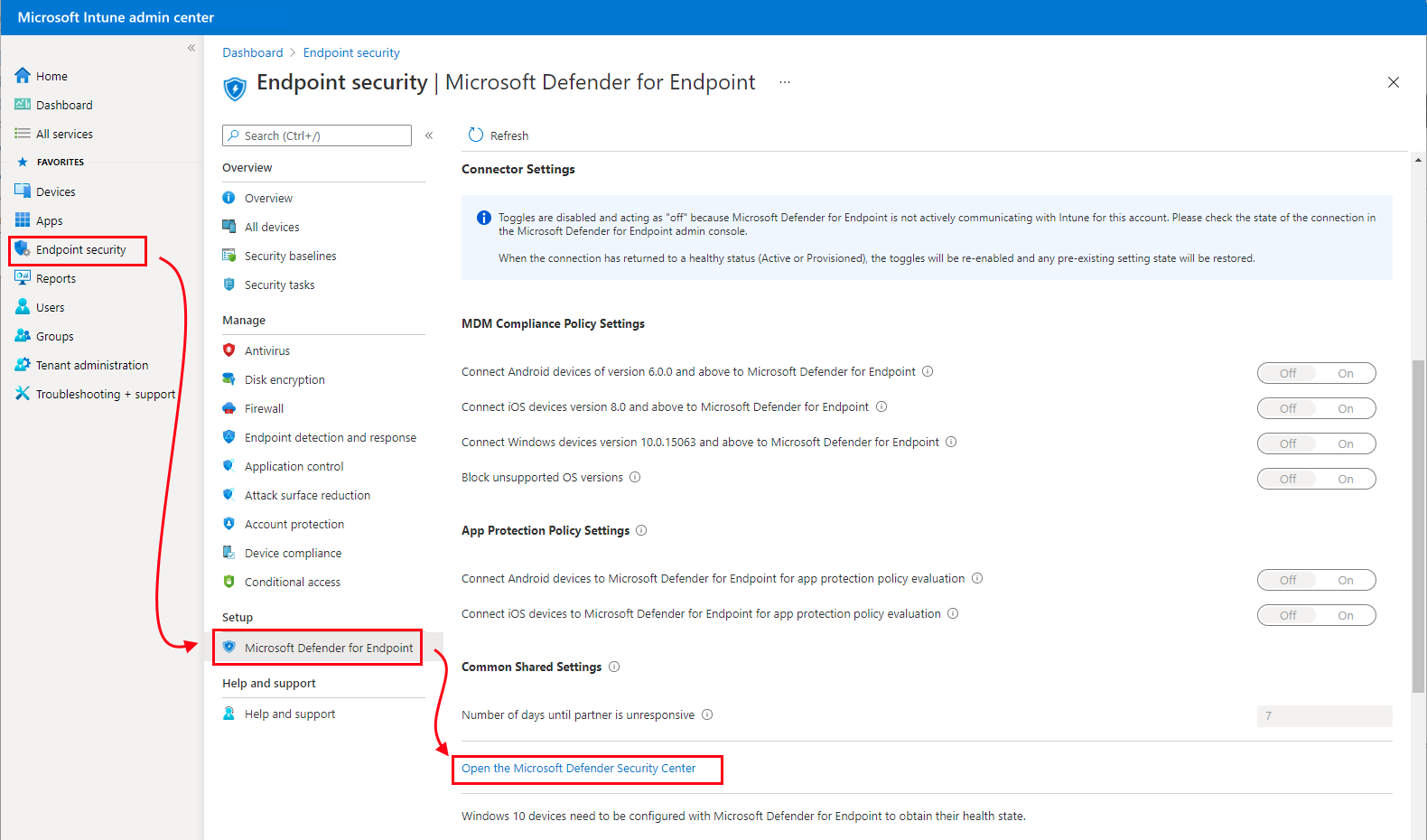

Open de Microsoft Defender voor Eindpunt-portal op security.microsoft.com. Het Intune-beheercentrum bevat ook een koppeling naar de Defender for Endpoint-portal:

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Microsoft Defender voor Eindpunt en controleer de verbindingsstatus bovenaan de pagina. Als deze is ingeschakeld, zijn Defender en Intune al verbonden en kunt u doorgaan naar stap 2.

Als de status Niet beschikbaar is, gaat u hier verder.

Schuif omlaag naar de onderkant van de pagina Microsoft Defender voor Eindpunt en selecteer de koppeling De Microsoft Defender-beveiligingscentrum openen om de Microsoft Defender voor de portal te openen en ga door met de volgende genummerde stap.

Tip

Als de verbinding al actief is, luidt de koppeling om de Defender-portal te openen: Open de Microsoft Defender voor Eindpunt-beheerconsole.

-

Gebruik het linkerdeelvenster om omlaag te schuiven en Instellingen>Eindpunten te selecteren. Selecteer vervolgens in het deelvenster Eindpunten de optie Geavanceerde functies.

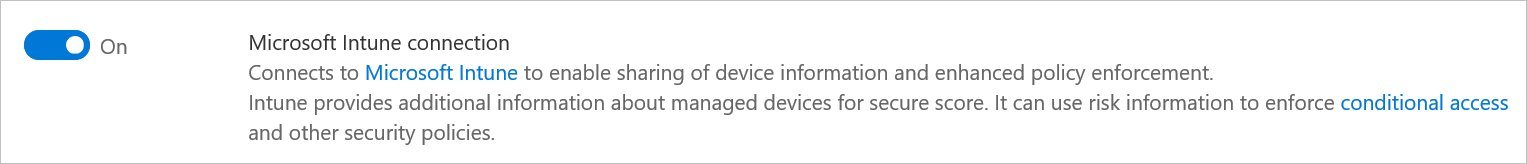

Schuif in het deelvenster geavanceerde functies omlaag om de vermelding voor Microsoft Intune verbinding te zoeken en stel de wisselknop in op Aan.

Selecteer Voorkeuren opslaan om de verbinding tussen Intune en Defender voor Eindpunt te voltooien.

Opmerking

Zodra de verbinding tot stand is gebracht, worden de services naar verwachting minstens één keer per 24 uur met elkaar gesynchroniseerd. Het aantal dagen zonder synchronisatie totdat de verbinding als niet reageert, kan worden geconfigureerd in het Microsoft Intune-beheercentrum. Selecteer Eindpuntbeveiliging>Microsoft Defender voor Eindpunt>Aantal dagen totdat de partner niet meer reageert

Ga terug naar Microsoft Defender voor Eindpunt pagina in het Microsoft Intune-beheercentrum waar u aspecten van de Integratie van Defender voor Eindpunt configureert. De verbindingsstatus moet nu Ingeschakeld worden weergegeven.

Controleer op deze pagina elke categorie en de beschikbare configuraties voor platformondersteuning en platformspecifieke opties die u wilt gebruiken, en stel deze in op Aan. U kunt later terugkeren om een van deze opties in of uit te schakelen.

Als u de volgende integraties van Microsoft Defender voor Eindpunt wilt instellen, moet aan uw account een Intune RBAC-rol (op rollen gebaseerd toegangsbeheer) worden toegewezen die lezen en wijzigen bevat voor de machtiging Mobile Threat Defense in Intune. De ingebouwde beheerdersrol Endpoint Security Manager voor Intune bevat deze machtigingen.

Evaluatie van nalevingsbeleid : als u Defender voor Eindpunt wilt gebruiken met nalevingsbeleid, configureert u het volgende onder Evaluatie van nalevingsbeleid voor de platforms die u ondersteunt:

- Android-apparaten verbinden op Microsoft Defender voor Eindpunt instellen op Aan

- Stel iOS-/iPadOS-apparaten verbinden op Microsoft Defender voor Eindpunt in op Aan

- Stel Windows-apparaten verbinden in op Microsoft Defender voor Eindpunt op Aan

Wanneer deze configuraties Aan zijn, worden toepasselijke apparaten die u beheert met Intune en apparaten die u in de toekomst inschrijft, verbonden met Microsoft Defender voor Eindpunt voor naleving.

Voor iOS-apparaten ondersteunt Defender voor Eindpunt ook de volgende instellingen die helpen bij de evaluatie van beveiligingsproblemen van apps op Microsoft Defender voor Eindpunt voor iOS. Zie Evaluatie van beveiligingsproblemen van apps configureren voor meer informatie over het gebruik van de volgende twee instellingen.

App-synchronisatie inschakelen voor iOS-apparaten: stel deze optie in op Aan om Defender voor Eindpunt toe te staan metagegevens van iOS-toepassingen op te vragen bij Intune voor gebruik voor bedreigingsanalysedoeleinden. Het iOS-apparaat moet via MDM zijn ingeschreven en bijgewerkte app-gegevens opgeven tijdens het inchecken van het apparaat.

Volledige toepassingsinventarisgegevens verzenden op iOS-/iPadOS-apparaten in persoonlijk eigendom: met deze instelling worden de toepassingsinventarisatiegegevens bepaald die Intune deelt met Defender voor Eindpunt wanneer Defender voor Eindpunt app-gegevens synchroniseert en de app-inventarislijst aanvraagt.

Wanneer deze optie is ingesteld op Aan, kan Defender voor Eindpunt een lijst met toepassingen aanvragen bij Intune voor iOS-/iPadOS-apparaten in persoonlijk eigendom. Deze lijst bevat niet-beheerde apps en apps die zijn geïmplementeerd via Intune.

Als deze optie is ingesteld op Uit, worden er geen gegevens over niet-beheerde apps opgegeven. Intune deelt wel gegevens voor de apps die zijn geïmplementeerd via Intune.

Zie Mobile Threat Defense wisselknopopties voor meer informatie.

App-beveiliging beleidsevaluatie: configureer de volgende schakelknoppen voor het gebruik van Defender voor Eindpunt met Intune app-beveiligingsbeleid voor Android en iOS/iPadOS het volgende onder App-beveiliging beleidsevaluatie voor de platforms die u gebruikt:

- Stel Android-apparaten verbinden in op Microsoft Defender voor Eindpunt op Aan.

- Stel iOS-/iPadOS-apparaten verbinden in op Microsoft Defender voor Eindpunt op Aan.

Zie Mobile Threat Defense wisselknopopties voor meer informatie.

Klik op Opslaan.

Tip

Vanaf de Intune servicerelease van augustus 2023 (2308) worden klassieke beleidsregels voor voorwaardelijke toegang (CA) niet meer gemaakt voor de Microsoft Defender voor Eindpunt-connector. Als uw tenant een klassiek CA-beleid heeft dat eerder is gemaakt voor integratie met Microsoft Defender voor Eindpunt, kan dit worden verwijderd. Als u het klassieke beleid voor voorwaardelijke toegang wilt weergeven, gaat u in Azure naar Microsoft Entra ID>Klassiek beleidvoor voorwaardelijke toegang>.

Onboard-apparaten

Nadat de service-naar-serviceverbinding tussen Intune en Microsoft Defender voor Eindpunt tot stand is gebracht, gebruikt u Intune om uw beheerde apparaten te onboarden voor Microsoft Defender voor Eindpunt. Onboarding omvat het inschrijven van apparaten bij de Defender for Endpoint-service om ervoor te zorgen dat ze worden beveiligd en bewaakt op beveiligingsrisico's en het verzamelen van gegevens over apparaatrisiconiveaus mogelijk maakt.

Wanneer u apparaten onboardt, moet u de meest recente versie van Microsoft Defender voor Eindpunt voor elk platform gebruiken.

Het proces voor het onboarden van apparaten bij Defender voor Eindpunt verschilt per platform.

Onboard Windows-apparaten

Wanneer er een verbinding tussen Intune en Defender tot stand is gebracht, ontvangt Intune automatisch een onboardingconfiguratiepakket van Defender dat door Intune kan worden gebruikt om Windows-apparaten te onboarden. Dit pakket wordt gebruikt door Intune EDR-beleid om apparaten te configureren om te communiceren met Microsoft Defender voor Eindpunt services en om bestanden te scannen en bedreigingen te detecteren. De onboardingsapparaten rapporteren ook hun risiconiveau aan Microsoft Defender voor Eindpunt op basis van uw nalevingsbeleid.

Onboarding van een apparaat met behulp van het configuratiepakket is een eenmalige actie.

Als u het onboardingpakket voor Windows-apparaten wilt implementeren, kunt u ervoor kiezen om een vooraf geconfigureerde EDR-beleidsoptie te gebruiken, die wordt geïmplementeerd in de groep Alle apparaten om alle toepasselijke Windows-apparaten te onboarden. U kunt ook handmatig het EDR-beleid maken voor gedetailleerdere implementaties. Hiervoor moet u een paar extra stappen uitvoeren.

Het vooraf geconfigureerde beleid gebruiken

Met dit pad geeft u een naam op voor het onboardingbeleid en selecteert u zowel het platform als het profiel. Andere instellingen zijn vooraf geselecteerd en omvatten het gebruik van het onboardingpakket zonder aanvullende instellingen, het gebruik van de standaardbereiktag en toewijzing aan de groep Alle apparaten . U kunt deze opties niet wijzigen tijdens het maken van beleid, maar u kunt later terugkeren om de beleidsdetails te bewerken.

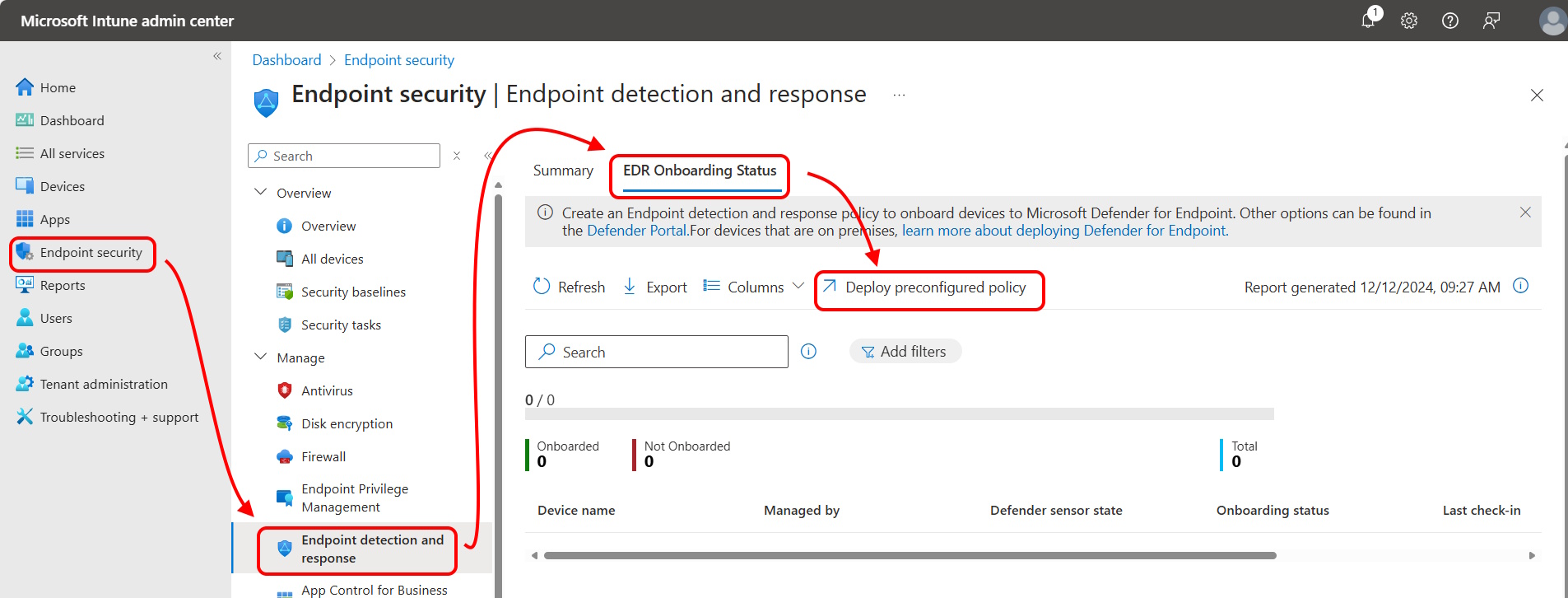

Open het Microsoft Intune-beheercentrum, ga naar Eindpuntbeveiliging>Eindpuntdetectie en -respons> en selecteer het tabblad EDR-onboardingstatus.

Selecteer op dit tabblad Vooraf geconfigureerd beleid implementeren.

Bij Platform selecteert u Windows voor apparaten die rechtstreeks worden beheerd door Intune of Windows (ConfigMgr) voor apparaten die worden beheerd via het scenario Tenantkoppeling. Selecteer voor Profiel de optie Eindpuntdetectie en -respons.

Geef een naam op voor het beleid.

Op de pagina Controleren en maken kunt u de configuratie van dit beleid bekijken. Wanneer u klaar bent, selecteert u Opslaan om dit beleid op te slaan, dat onmiddellijk wordt geïmplementeerd in de groep Alle apparaten .

Maak uw eigen EDR-beleid:

Met dit pad kunt u alle aspecten van het initiële onboardingbeleid definiëren voordat het op apparaten wordt geïmplementeerd.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Eindpuntdetectie en -respons> en selecteer op het tabblad Samenvattingde optie Beleid maken.

Voor Platform selecteert u Windows, voor Profiel selecteert u Eindpuntdetectie en -respons en selecteert u vervolgens Maken.

Voer op de pagina Basisinformatie een naam en beschrijving (optioneel) in voor het profiel en kies vervolgens Volgende.

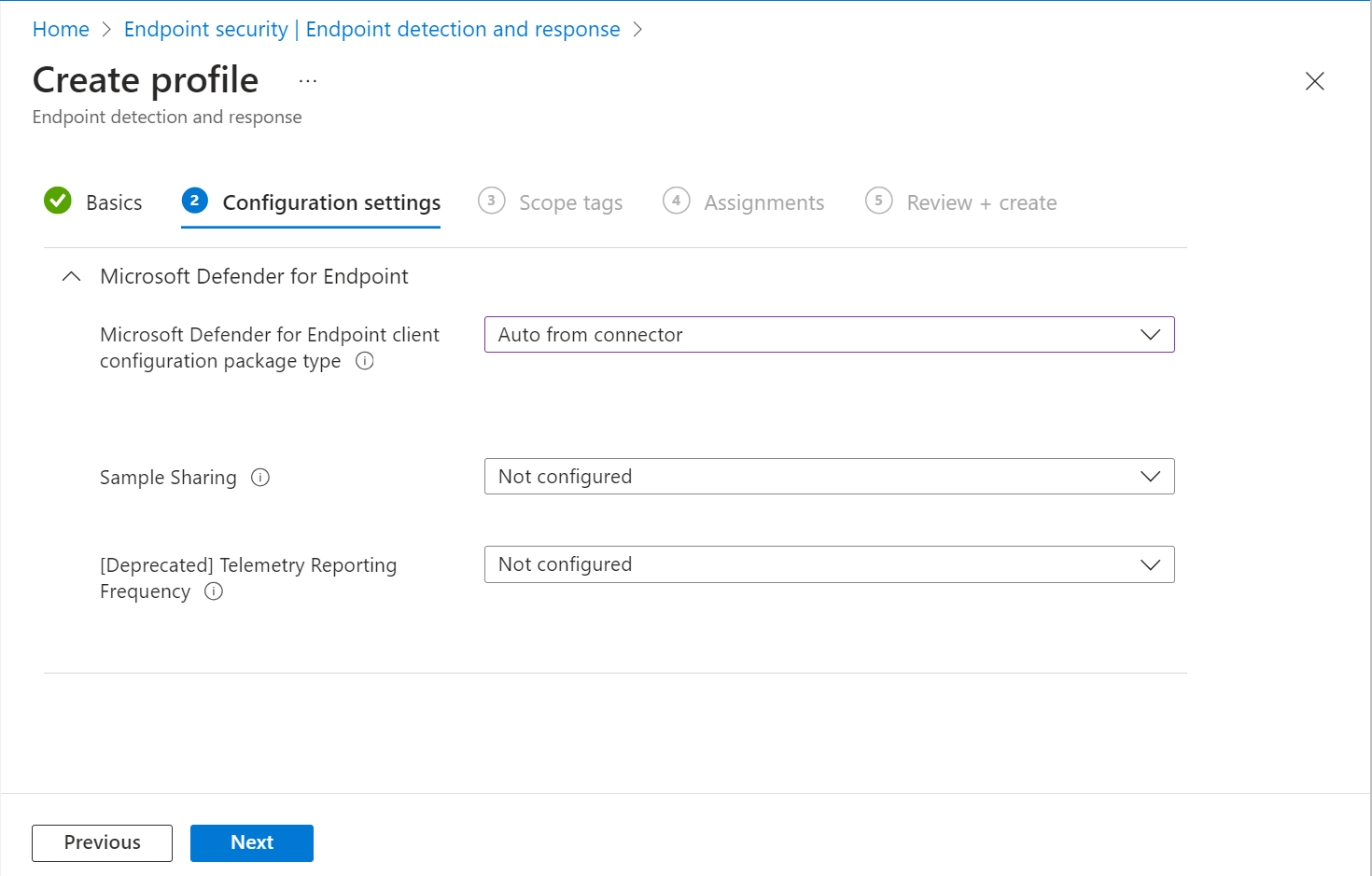

Configureer op de pagina Configuratie-instellingen de volgende opties, afhankelijk van uw behoeften:

Microsoft Defender voor Eindpunt clientconfiguratiepakkettype: Selecteer Automatisch van connector. Met deze optie gebruikt het onboardingbeleid automatisch de onboarding-blob die Intune ontvangen van Microsoft Defender. Als u onboarding uitvoert naar een andere of verbroken Defender for Endpoint-implementatie, selecteert u Onboard en plakt u de tekst uit het blobbestand WindowsDefenderATP.onboarding in het veld Onboarding (apparaat).

Voorbeeld delen: retourneert of stelt de Microsoft Defender voor Eindpunt configuratieparameter Voorbeeld delen in.

[Afgeschaft] Frequentie van telemetrierapportage: deze instelling is afgeschaft en is niet meer van toepassing op nieuwe apparaten. De instelling blijft zichtbaar in de gebruikersinterface van het beleid voor zichtbaarheid van oudere beleidsregels waarvoor dit is geconfigureerd.

Opmerking

In de voorgaande schermopname ziet u uw configuratieopties nadat u een verbinding tussen Intune en Microsoft Defender voor Eindpunt hebt geconfigureerd. Wanneer de verbinding is gemaakt, worden de details voor de onboarding- en offboarding-blobs automatisch gegenereerd en overgebracht naar Intune.

Als u deze verbinding niet hebt geconfigureerd, bevat de instelling Microsoft Defender voor Eindpunt clientconfiguratiepakket alleen opties voor het opgeven van onboard- en offboard-blobs.

Selecteer Volgende om de pagina Bereiktags te openen. Bereiktags zijn optioneel. Selecteer Volgende om door te gaan.

Selecteer op de pagina Toewijzingen de groepen die dit profiel zullen ontvangen. Raadpleeg Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Wanneer u implementeert in gebruikersgroepen, moet een gebruiker zich aanmelden op een apparaat voordat het beleid van toepassing is en kan het apparaat onboarden naar Defender for Endpoint.

Selecteer Volgende om door te gaan.

Kies op de pagina Controleren en maken de optie Maken zodra u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst wanneer u het beleidstype selecteert voor het profiel dat u hebt gemaakt.

Tip

Wanneer u meerdere beleidsregels of beleidstypen gebruikt, zoals apparaatconfiguratiebeleid en eindpuntdetectie en antwoordbeleid voor het beheren van dezelfde apparaatinstellingen, kunt u beleidsconflicten voor apparaten maken. Zie Conflicten beheren in het artikel Beveiligingsbeleid beheren voor meer informatie over conflicten.

MacOS-apparaten onboarden

Nadat u de service-naar-service-verbinding tussen Intune en Microsoft Defender voor Eindpunt tot stand hebt gebracht, kunt u macOS-apparaten onboarden voor Microsoft Defender voor Eindpunt. Onboarding configureert apparaten om te communiceren met Microsoft Defender Endpoint, dat vervolgens gegevens verzamelt over het risiconiveau van apparaten.

Intune biedt geen ondersteuning voor een automatisch onboardingpakket voor macOS, zoals voor Windows-apparaten. Zie Microsoft Defender voor Eindpunt voor macOS voor configuratierichtlijnen voor Intune.

Zie Microsoft Defender voor Eindpunt voor Mac in de microsoft 365-beveiligingsdocumentatie voor meer informatie over Microsoft Defender voor Eindpunt voor Mac en wat er nieuw is in de nieuwste release.

Android-apparaten onboarden

Nadat u de service-naar-serviceverbinding tussen Intune en Microsoft Defender voor Eindpunt tot stand hebt gebracht, kunt u Android-apparaten onboarden naar Microsoft Defender voor Eindpunt.

Intune biedt geen ondersteuning voor een automatisch onboardingpakket voor Android, zoals voor Windows-apparaten. Zie Overzicht van Microsoft Defender voor Eindpunt voor Android in de documentatie voor de Microsoft Defender voor Eindpunt voor de vereisten en onboarding-instructies voor Android voor configuratierichtlijnen voor Intune.

Voor apparaten met Android kunt u ook Intune-beleid gebruiken om Microsoft Defender voor Eindpunt op Android te wijzigen. Zie Microsoft Defender voor Eindpunt webbeveiliging voor meer informatie.

iOS-/iPadOS-apparaten onboarden

Nadat u de service-naar-serviceverbinding tussen Intune en Microsoft Defender voor Eindpunt tot stand hebt gebracht, kunt u iOS-/iPadOS-apparaten onboarden naar Microsoft Defender voor Eindpunt.

Intune biedt geen ondersteuning voor een automatisch onboardingpakket voor iOS/iPadOS, zoals voor Windows-apparaten. Zie Overzicht van Microsoft Defender voor Eindpunt voor iOS in de Microsoft Defender voor Eindpunt documentatie voor vereisten en onboarding-instructies voor iOS/iPadOS voor configuratierichtlijnen voor Intune.

Voor apparaten waarop iOS/iPadOS (in de supervisiemodus) wordt uitgevoerd, is er speciale mogelijkheid gezien de verbeterde beheermogelijkheden die het platform biedt op deze typen apparaten. Als u van deze mogelijkheden wilt profiteren, moet de Defender-app weten of een apparaat zich in de supervisiemodus bevindt. Zie Implementatie voor apparaten onder supervisie voltooien voor meer informatie.

Meld je aan bij het Microsoft Intune-beheercentrum.

SelecteerApps-configuratie>>maken en selecteer vervolgensBeheerde apparaten in de vervolgkeuzelijst.

Voer op de pagina Basisinformatie een Naam en Beschrijving (optioneel) in voor het profiel, selecteer Platform als iOS/iPadOS en kies Volgende.

Selecteer Doel-app als Microsoft Defender voor iOS.

Stel op de pagina Instellingen de configuratiesleutel in als issupervised en vervolgens Waardetype als tekenreeks met {{issupervised}} als de waarde Configuratie.

Selecteer Volgende om de pagina Bereiktags te openen. Bereiktags zijn optioneel. Selecteer Volgende om door te gaan.

Selecteer op de pagina Toewijzingen de groepen die dit profiel zullen ontvangen. Voor dit scenario is het een best practice om alle apparaten te targeten. Raadpleeg Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Wanneer u beleid implementeert in gebruikersgroepen, moet een gebruiker zich aanmelden op een apparaat voordat het beleid van toepassing is.

Selecteer Volgende.

Kies op de pagina Controleren en maken de optie Maken zodra u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst met configuratieprofielen.

Het aantal apparaten weergeven dat is voorbereid op Microsoft Defender voor Eindpunt

U kunt een rapport over de onboardingstatus van apparaten bekijken vanuit het Intune-beheercentrum door naarEindpuntdetectie en -respons> voor eindpuntbeveiliging> te gaan en het tabblad EDR-onboardingstatus te selecteren.

Als u deze informatie wilt weergeven, moet aan uw account een Intune rol worden toegewezen die Lezen bevat voor de Microsoft Defender Advanced Threat Protection-machtiging.

Nalevingsbeleid maken en toewijzen om het risiconiveau van het apparaat in te stellen

Voor Android-, iOS-/iPadOS- en Windows-apparaten bepaalt het nalevingsbeleid het risiconiveau dat u als acceptabel beschouwt voor een apparaat.

Als u niet bekend bent met het maken van nalevingsbeleid, raadpleegt u de procedure Een beleid maken in het artikel Een nalevingsbeleid maken in Microsoft Intune artikel. De volgende informatie is specifiek voor het configureren van Microsoft Defender voor Eindpunt als onderdeel van een nalevingsbeleid.

Meld je aan bij het Microsoft Intune-beheercentrum.

SelecteerApparatencompatibiliteit>. Selecteer op het tabblad Beleidde optie + Beleid maken.

Gebruik voor Platform de vervolgkeuzelijst om een van de volgende opties te selecteren:

- Android apparaatbeheerder

- Android Enterprise

- iOS/iPadOS

- Windows 10 en hoger

Selecteer vervolgens Maken.

Geef op het tabblad Basisinformatie een naam op waarmee u dit beleid later kunt identificeren. Je kunt er ook voor kiezen om een Beschrijving op te geven.

Vouw op het tabblad Nalevingsinstellingen de categorie Microsoft Defender voor Eindpunt uit en stel de optie Vereisen dat het apparaat op of onder de risicoscore van de machine moet staan in op het gewenste niveau.

Classificaties op bedreigingsniveau worden bepaald door Microsoft Defender voor Eindpunt.

- Duidelijk: dit niveau is het veiligste. Het apparaat kan geen bestaande bedreigingen hebben en nog steeds toegang krijgen tot bedrijfsbronnen. Als er bedreigingen worden gevonden, wordt het apparaat geëvalueerd als niet-compatibel. (Microsoft Defender voor Eindpunt gebruikt de waarde Veilig.)

- Laag: het apparaat is compatibel als er alleen bedreigingen op laag niveau bestaan. Apparaten met een gemiddeld of hoog bedreigingsniveau zijn niet compatibel.

- Gemiddeld: het apparaat is compatibel als de bedreigingen op het apparaat laag of gemiddeld zijn. Als bedreigingen op hoog niveau worden gedetecteerd, wordt het apparaat als niet-compatibel vastgesteld.

- Hoog: dit niveau is het minst veilig en staat alle bedreigingsniveaus toe. Apparaten met een hoog, gemiddeld of laag bedreigingsniveau worden beschouwd als compatibel.

Voltooi de configuratie van het beleid, inclusief de toewijzing van het beleid aan toepasselijke groepen.

App-beveiligingsbeleid maken en toewijzen om het risiconiveau van het apparaat in te stellen

Gebruik de procedure om een toepassingsbeveiligingsbeleid te maken voor iOS/iPadOS of Android en gebruik de volgende informatie op de pagina's Apps, Voorwaardelijk starten en Toewijzingen :

Apps: selecteer de apps waarop u het app-beveiligingsbeleid wilt toepassen. Voor deze functieset worden deze apps geblokkeerd of selectief gewist op basis van apparaatrisico-evaluatie van de door u gekozen Mobile Threat Defense-leverancier.

Voorwaardelijk starten: gebruik onder Apparaatvoorwaarden de vervolgkeuzelijst om Maximaal toegestaan bedreigingsniveau voor apparaten te selecteren.

Opties voor de waarde van het bedreigingsniveau:

- Beveiligd: dit niveau is het veiligste niveau. Het apparaat kan geen bedreigingen hebben en nog steeds toegang krijgen tot bedrijfsbronnen. Als er bedreigingen worden gevonden, wordt het apparaat geëvalueerd als niet-compatibel.

- Laag: het apparaat is compatibel als er alleen bedreigingen van een laag niveau aanwezig zijn. Alles wat hoger is, plaatst het apparaat in een niet-compatibele status.

- Gemiddeld: het apparaat is compatibel als de bedreigingen op het apparaat laag of gemiddeld zijn. Als bedreigingen op hoog niveau worden gedetecteerd, wordt het apparaat als niet-compatibel vastgesteld.

- Hoog: dit niveau is het minst veilig en staat alle bedreigingsniveaus toe, waarbij Mobile Threat Defense alleen wordt gebruikt voor rapportagedoeleinden. Op apparaten moet de MTD-app zijn geactiveerd met deze instelling.

Opties voor actie:

- Toegang blokkeren

- Gegevens wissen

Toewijzingen: wijs het beleid toe aan groepen gebruikers. De apparaten die door de leden van de groep worden gebruikt, worden geëvalueerd op toegang tot bedrijfsgegevens op doel-apps via Intune app-beveiliging.

Belangrijk

Als u een app-beveiligingsbeleid maakt voor een beveiligde app, wordt het bedreigingsniveau van het apparaat beoordeeld. Afhankelijk van de configuratie worden apparaten die niet aan een acceptabel niveau voldoen, geblokkeerd of selectief gewist via voorwaardelijke start. Als ze worden geblokkeerd, hebben ze geen toegang tot bedrijfsresources totdat de bedreiging op het apparaat is opgelost en gerapporteerd aan Intune door de gekozen MTD-leverancier.

Een beleid voor voorwaardelijke toegang maken

Beleid voor voorwaardelijke toegang kan gegevens uit Microsoft Defender voor Eindpunt gebruiken om de toegang tot resources te blokkeren voor apparaten die het bedreigingsniveau overschrijden dat u hebt ingesteld. U kunt de toegang van het apparaat tot bedrijfsresources, zoals SharePoint of Exchange Online, blokkeren.

Tip

Voorwaardelijke toegang is een Microsoft Entra-technologie. Het knooppunt voor voorwaardelijke toegang in het Microsoft Intune-beheercentrum is het knooppunt van Microsoft Entra.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Eindpuntbeveiliging>Voorwaardelijke toegang>Nieuw beleid maken. Omdat Intune de gebruikersinterface voor het maken van beleid voor voorwaardelijke toegang vanuit de Azure Portal presenteert, is de interface anders dan de werkstroom voor het maken van beleid waarmee u mogelijk bekend bent.

Voer een beleidsnaam in.

Gebruik voor Gebruikers de tabbladen Opnemen en Uitsluiten om groepen te configureren die dit beleid ontvangen.

Voor Doelresources stelt u Selecteren waarop dit beleid van toepassing is opcloud-apps in en kiest u vervolgens welke apps u wilt beveiligen. Kies bijvoorbeeld Apps selecteren en zoek en selecteer vervolgens Office 365 SharePoint Online en Office 365 Exchange Online.

Bij Voorwaarden selecteert u Client-apps en stelt u configureren in op Ja. Schakel vervolgens de selectievakjes voor browser- en mobiele apps en desktopclients in. Selecteer vervolgens Gereed om de configuratie van de client-app op te slaan.

Voor Verlenen configureert u dit beleid om toe te passen op basis van nalevingsregels voor apparaten. Bijvoorbeeld:

- Selecteer Toegang verlenen.

- Schakel het selectievakje in voor Vereisen dat het apparaat is gemarkeerd als compatibel.

- Selecteer Alle geselecteerde besturingselementen vereisen. Kies Selecteren om de toekenningsconfiguratie op te slaan.

Voor Beleid inschakelen selecteert u Aan en vervolgens Maken om uw wijzigingen op te slaan.

Verwante onderwerpen

- Microsoft Defender voor Eindpunt-instellingen configureren in Android

- Naleving van risiconiveaus bewaken

Meer informatie in de documentatie voor Intune:

- Beveiligingstaken met Defender for Endpoints Management gebruiken om problemen op apparaten op te lossen

- Aan de slag met nalevingsbeleid voor apparaten

- Overzicht van app-beveiligingsbeleid

Meer informatie in de documentatie voor Microsoft Defender voor Eindpunt: