STAP 3: De clientverbinding met Microsoft Defender voor Eindpunt service-URL's controleren

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Controleer of clients verbinding kunnen maken met de SERVICE-URL's van Defender for Endpoint met behulp van Defender for Endpoint Client Analyzer om ervoor te zorgen dat eindpunten telemetrie kunnen communiceren met de service.

Zie Problemen met sensorstatus oplossen met behulp van Microsoft Defender voor Eindpunt Client Analyzer voor meer informatie over De Defender for Endpoint Client Analyzer.

Opmerking

U kunt Defender for Endpoint Client Analyzer uitvoeren op apparaten vóór en na de onboarding.

- Bij het testen op een apparaat dat is toegevoegd aan Defender for Endpoint, gebruikt het hulpprogramma de onboardingparameters.

- Bij het testen op een apparaat dat nog niet is toegevoegd aan Defender for Endpoint, gebruikt het hulpprogramma de standaardwaarden van de VS, het VK en de EU.

Voor de geconsolideerde service-URL's die worden geleverd door gestroomlijnde connectiviteit (standaard voor nieuwe tenants), moet u bij het testen van apparaten die nog niet zijn toegevoegd aan Defender for Endpoint, uitvoerenmdeclientanalyzer.cmdmet-o <path to MDE onboarding package >. De opdracht gebruikt geoparameters uit het onboarding-script om de connectiviteit te testen. Anders wordt de standaardtest vóór onboarding uitgevoerd op basis van de standaard-URL die is ingesteld. Zie de volgende sectie voor meer informatie.

Controleer of de proxyconfiguratie is voltooid. De WinHTTP kan vervolgens detecteren en communiceren via de proxyserver in uw omgeving, en vervolgens staat de proxyserver verkeer naar de URL's van de Defender for Endpoint-service toe.

Download het hulpprogramma Microsoft Defender voor Eindpunt Client Analyzer waarop defender voor eindpuntsensor wordt uitgevoerd.

Pak de inhoud van MDEClientAnalyzer.zip op het apparaat uit.

Open een opdrachtpromptregel met verhoogde bevoegdheid:

- Go to Start and type cmd.

- Klik met de rechtermuisknop op Opdrachtprompt en selecteer Als beheerder uitvoeren.

Voer de volgende opdracht in en druk op Enter:

HardDrivePath\MDEClientAnalyzer.cmdVervang HardDrivePath door het pad waar het hulpprogramma MDEClientAnalyzer is gedownload. Bijvoorbeeld:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdHet hulpprogramma maakt en extraheert het MDEClientAnalyzerResult.zip-bestand in de map voor gebruik in het HardDrivePath.

Open MDEClientAnalyzerResult.txt en controleer of u de proxyconfiguratiestappen hebt uitgevoerd om serverdetectie en toegang tot de service-URL's in te schakelen.

Het hulpprogramma controleert de connectiviteit van DE SERVICE-URL's van Defender for Endpoint. Zorg ervoor dat de Defender voor Eindpunt-client is geconfigureerd voor interactie. Het hulpprogramma drukt de resultaten af in het MDEClientAnalyzerResult.txt-bestand voor elke URL die mogelijk kan worden gebruikt om te communiceren met de Defender for Endpoint-services. Bijvoorbeeld:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Als een van de connectiviteitsopties een status (200) retourneert, kan de Defender voor Eindpunt-client correct communiceren met de geteste URL met behulp van deze connectiviteitsmethode.

Als de resultaten van de connectiviteitscontrole echter aangeven dat er een fout is, wordt een HTTP-fout weergegeven (zie HTTP-statuscodes). U kunt vervolgens de URL's gebruiken in de tabel die wordt weergegeven in Toegang tot Defender for Endpoint-service-URL's in de proxyserver inschakelen. De URL's die beschikbaar zijn voor gebruik, zijn afhankelijk van de regio die is geselecteerd tijdens de onboardingprocedure.

Opmerking

De connectiviteitscontroles van het hulpprogramma Connectivity Analyzer zijn niet compatibel met de regel Voor het verminderen van kwetsbaarheid voor aanvallen blokkeren proces dat afkomstig is van PSExec- en WMI-opdrachten. U moet deze regel tijdelijk uitschakelen om het hulpprogramma voor connectiviteit uit te voeren. U kunt ook tijdelijk ASR-uitsluitingen toevoegen bij het uitvoeren van de analyse.

Wanneer de TelemetryProxyServer is ingesteld in het register of via groepsbeleid, valt Defender voor Eindpunt terug en krijgt deze geen toegang tot de gedefinieerde proxy.

Connectiviteit testen met de gestroomlijnde onboardingmethode

Als u de connectiviteit test op een apparaat dat nog niet is toegevoegd aan Defender voor Eindpunt met behulp van de gestroomlijnde aanpak (relevant voor zowel nieuwe als migrerende apparaten):

Download het gestroomlijnde onboardingpakket voor het relevante besturingssysteem.

Pak de .cmd uit het onboarding-pakket.

Volg de instructies in de vorige sectie om de Client Analyzer te downloaden.

Voer

mdeclientanalyzer.cmd -o <path to onboarding cmd file>uit vanuit de map MDEClientAnalyzer. De opdracht maakt gebruik van geoparameters uit het onboardingscript om de connectiviteit te testen.

Als u de connectiviteit test op een apparaat dat is toegevoegd aan Defender voor Eindpunt met behulp van het gestroomlijnde onboardingpakket, voert u de Defender for Endpoint Client Analyzer uit zoals normaal. Het hulpprogramma gebruikt de geconfigureerde onboardingparameters om de connectiviteit te testen.

Zie Onboarding devices using streamlined device connectivity (Apparaten onboarden met gestroomlijnde apparaatconnectiviteit) voor meer informatie over het openen van een gestroomlijnd onboardingscript.

MMA-service-URL-verbindingen (Microsoft Monitoring Agent)

Raadpleeg de volgende richtlijnen om de vereiste voor jokerteken (*) voor uw specifieke omgeving te elimineren bij het gebruik van de Microsoft Monitoring Agent (MMA) voor eerdere versies van Windows.

Onboard a previous operating system with the Microsoft Monitoring Agent (MMA) into Defender for Endpoint (zie Eerdere versies van Windows onboarden op Defender for Endpoint en Onboard Windows servers voor meer informatie).

Zorg ervoor dat de machine met succes rapporteert in de Microsoft Defender portal.

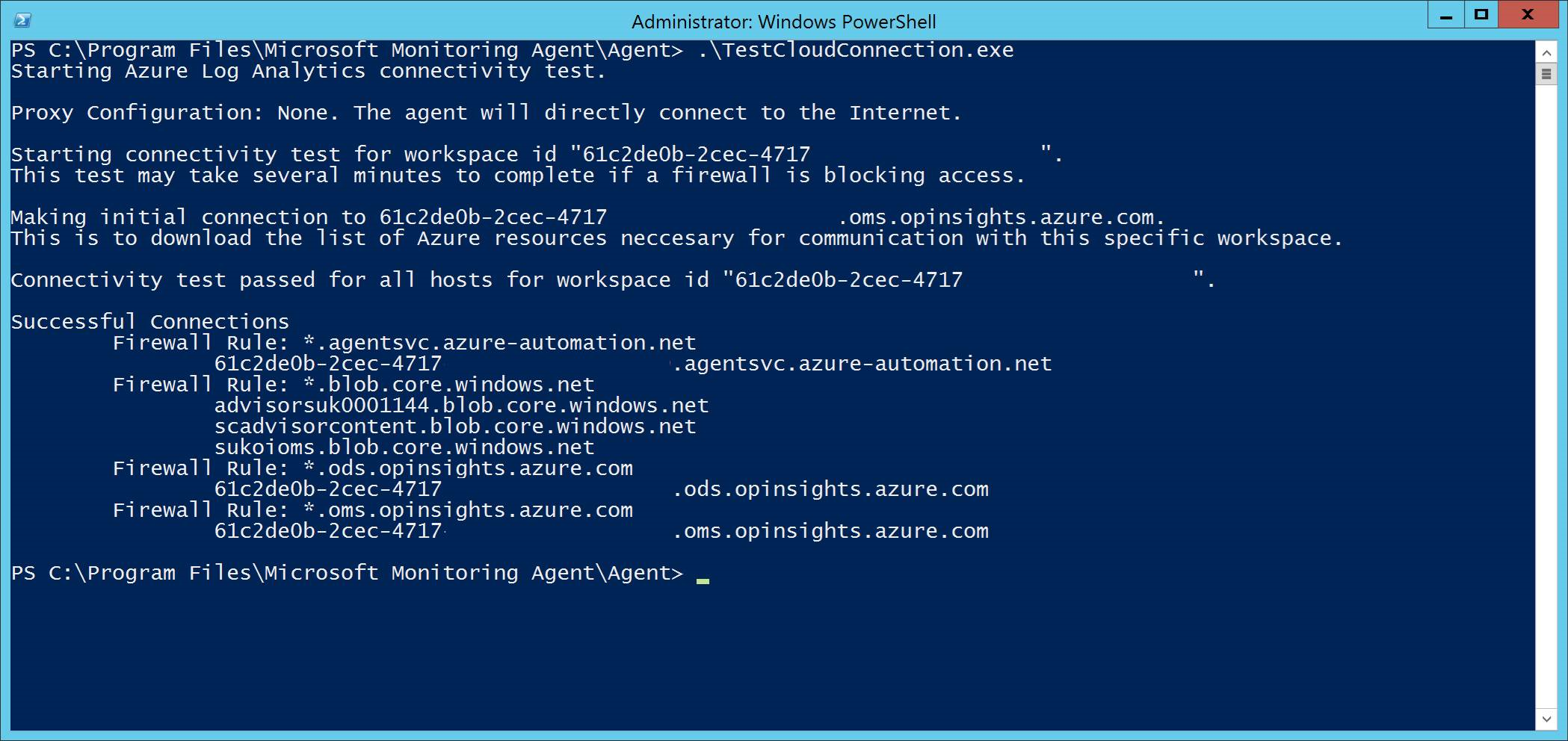

Voer het hulpprogramma TestCloudConnection.exe uit

C:\Program Files\Microsoft Monitoring Agent\Agentom de connectiviteit te valideren en om de vereiste URL's voor uw specifieke werkruimte op te halen.Controleer de lijst met Microsoft Defender voor Eindpunt URL's voor de volledige lijst met vereisten voor uw regio (raadpleeg het spreadsheet voor service-URL's).

De jokertekens (*) die worden gebruikt in *.ods.opinsights.azure.com, *.oms.opinsights.azure.comen *.agentsvc.azure-automation.net URL-eindpunten kunnen worden vervangen door uw specifieke werkruimte-id. De werkruimte-id is specifiek voor uw omgeving en werkruimte. U vindt deze in de sectie Onboarding van uw tenant in de Microsoft Defender portal.

Het *.blob.core.windows.net URL-eindpunt kan worden vervangen door de URL's die worden weergegeven in de sectie Firewallregel: *.blob.core.windows.net van de testresultaten.

Opmerking

In het geval van onboarding via Microsoft Defender voor Cloud kunnen meerdere werkruimten worden gebruikt. U moet de TestCloudConnection.exe procedure uitvoeren op de onboarded machine vanuit elke werkruimte (om te bepalen of er wijzigingen zijn in de *.blob.core.windows.net URL's tussen de werkruimten).

Volgende stap

Onboard Windows ClientOnboard Windows ServerOnboard niet-Windows-apparaten onboarden

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor