Vertrouwde ARC-sealers configureren

E-mailverificatie helpt bij het valideren van e-mail die is verzonden naar en van uw Microsoft 365-organisatie om vervalste afzenders te voorkomen die worden gebruikt in zakelijke e-mailcompromittatie (BEC), ransomware en andere phishingaanvallen.

Maar sommige legitieme e-mailservices kunnen berichten wijzigen voordat ze worden bezorgd bij uw Microsoft 365-organisatie. Het wijzigen van inkomende berichten in overdracht kan en zal waarschijnlijk de volgende e-mailverificatiefouten veroorzaken in Microsoft 365:

- SPF mislukt vanwege de nieuwe berichtbron (IP-adres).

- DKIM mislukt vanwege inhoudswijziging.

- DMARC mislukt vanwege de SPF- en DKIM-fouten.

Geverifieerde ontvangen keten (ARC) helpt bij het verminderen van inkomende e-mailverificatiefouten door berichtwijziging door legitieme e-mailservices. ARC behoudt de oorspronkelijke e-mailverificatiegegevens in de e-mailservice. U kunt uw Microsoft 365-organisatie configureren om de service te vertrouwen die het bericht heeft gewijzigd en om die oorspronkelijke informatie te gebruiken in e-mailverificatiecontroles.

Wanneer gebruikt u vertrouwde ARC-sealers?

Een Microsoft 365-organisatie moet vertrouwde ARC-sealers alleen identificeren wanneer berichten die zijn bezorgd bij Microsoft 365-geadresseerden regelmatig op de volgende manieren worden beïnvloed:

- De tussenliggende service wijzigt de berichtkop of e-mailinhoud.

- De berichtwijzigingen zorgen ervoor dat verificatie om andere redenen mislukt (bijvoorbeeld door bijlagen te verwijderen).

Nadat een beheerder een vertrouwde ARC-sealer in de Defender-portal heeft toegevoegd, gebruikt Microsoft 365 de oorspronkelijke e-mailverificatiegegevens die de ARC-sealer verstrekt om de berichten te valideren die via de service naar Microsoft 365 zijn verzonden.

Tip

Voeg alleen legitieme, vereiste services toe als vertrouwde ARC-sealers in uw Microsoft 365-organisatie. Met deze actie kunnen betrokken berichten e-mailverificatiecontroles doorstaan en wordt voorkomen dat legitieme berichten worden bezorgd in de map Ongewenste e-mail, in quarantaine worden geplaatst of geweigerd vanwege e-mailverificatiefouten.

Wat moet u weten voordat u begint?

U opent de Microsoft Defender-portal op https://security.microsoft.com. Gebruik om rechtstreeks naar de pagina https://security.microsoft.com/authenticationE-mailverificatie-instellingen te gaan.

Zie Verbinding maken met Exchange Online PowerShell als u verbinding wilt maken met Exchange Online PowerShell. Zie Verbinding maken met Exchange Online Protection PowerShell als je verbinding wilt maken met zelfstandige EOP PowerShell.

Aan u moeten machtigingen zijn toegewezen voordat u de procedures in dit artikel kunt uitvoeren. U hebt de volgende opties:

Microsoft Defender XDR Op rollen gebaseerd toegangsbeheer (RBAC) (Als e-mail & samenwerking>Defender voor Office 365-machtigingenactief is

. Is alleen van invloed op de Defender-portal, niet op PowerShell: Autorisatie en instellingen/Beveiligingsinstellingen/Basisbeveiligingsinstellingen (beheren) of Autorisatie en instellingen/Beveiligingsinstellingen/Kernbeveiligingsinstellingen (lezen).

. Is alleen van invloed op de Defender-portal, niet op PowerShell: Autorisatie en instellingen/Beveiligingsinstellingen/Basisbeveiligingsinstellingen (beheren) of Autorisatie en instellingen/Beveiligingsinstellingen/Kernbeveiligingsinstellingen (lezen).Exchange Online-machtigingen: lidmaatschap van de rolgroepen Organisatiebeheer of Beveiligingsbeheerder .

Microsoft Entra-machtigingen: lidmaatschap van de rol Globale beheerder* of Beveiligingsbeheerder geeft gebruikers de vereiste machtigingen en machtigingen voor andere functies in Microsoft 365.

Belangrijk

* Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Het gebruik van accounts met lagere machtigingen helpt de beveiliging voor uw organisatie te verbeteren. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

De Microsoft Defender-portal gebruiken om vertrouwde ARC-sealers toe te voegen

Ga in de Microsoft Defender-portal op https://security.microsoft.comnaar E-mail & Samenwerkingsbeleid>& Regels>Bedreigingsbeleid>Instellingen voor e-mailverificatie in de sectie >RegelsARC . Als u rechtstreeks naar de pagina E-mailverificatie-instellingen wilt gaan, gebruikt https://security.microsoft.com/authenticationu .

Controleer op de pagina Instellingen voor e-mailverificatie of het tabblad ARC is geselecteerd en selecteer

vervolgens Toevoegen.

vervolgens Toevoegen.Tip

Als vertrouwde sealers al worden weergegeven op het tabblad ARC , selecteert u

Bewerken.

Bewerken.Voer in de flyout Vertrouwde ARC-sealers toevoegen die wordt geopend het domein voor vertrouwde ondertekening in het vak in (bijvoorbeeld fabrikam.com).

De domeinnaam moet overeenkomen met het domein dat wordt weergegeven in de d-waarde in de headers ARC-Seal en ARC-Message-Signature in betrokken berichten. Gebruik de volgende methoden om de berichtkop weer te geven:

- Internetberichtkoppen weergeven in Outlook.

- Gebruik de Message Header Analyzer op https://mha.azurewebsites.net.

Herhaal deze stap zo vaak als nodig is. Als u een bestaande vermelding wilt verwijderen, selecteert u

naast de vermelding.

naast de vermelding.Wanneer u klaar bent in de flyout Vertrouwde ARC-sealers toevoegen , selecteert u Opslaan

Exchange Online PowerShell gebruiken om vertrouwde ARC-sealers toe te voegen

Als u liever PowerShell gebruikt om vertrouwde ARC-sealers weer te geven, toe te voegen of te verwijderen, maakt u verbinding met Exchange Online PowerShell om de volgende opdrachten uit te voeren.

Bestaande vertrouwde ARC-sealers weergeven

Get-ArcConfigAls er geen vertrouwde ARC-sealers zijn geconfigureerd, retourneert de opdracht geen resultaten.

Vertrouwde ARC-sealers toevoegen of verwijderen

Als u bestaande ARC-sealers wilt vervangen door de waarden die u opgeeft, gebruikt u de volgende syntaxis:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"De waarde TenantId\ is niet vereist in uw eigen organisatie, alleen in gedelegeerde organisaties. Het is een GUID die zichtbaar is in veel BEHEERPORTAL-URL's in Microsoft 365 (de

tid=waarde). Bijvoorbeeld a32d39e2-3702-4ff5-9628-31358774c091.In dit voorbeeld worden 'cohovineyard.com' en 'tailspintoys.com' geconfigureerd als de enige vertrouwde ARC-sealers in de organisatie.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Als u bestaande waarden wilt behouden, moet u de ARC-sealers opnemen die u wilt behouden, samen met de nieuwe ARC-sealers die u wilt toevoegen.

Als u ARC-sealers wilt toevoegen of verwijderen zonder de andere vermeldingen te beïnvloeden, raadpleegt u de sectie Voorbeelden in Set-ArcConfig.

Een vertrouwde ARC-sealer valideren

Als er een ARC-verzegeling van een service is voordat het bericht Microsoft 365 bereikt, controleert u de berichtkop op de meest recente ARC-headers nadat het bericht is bezorgd.

Zoek in de laatste header ARC-Authentication-Results naar arc=pass en oda=1. Deze waarden geven aan:

- De vorige ARC is geverifieerd.

- De vorige ARC-sealer wordt vertrouwd.

- Het vorige pass-resultaat kan worden gebruikt om de huidige DMARC-fout te overschrijven.

Bijvoorbeeld:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Als u wilt controleren of het ARC-resultaat is gebruikt om een DMARC-fout te overschrijven, zoekt compauth=pass u naar en reason=130 in de laatste header authentication-results . Bijvoorbeeld:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

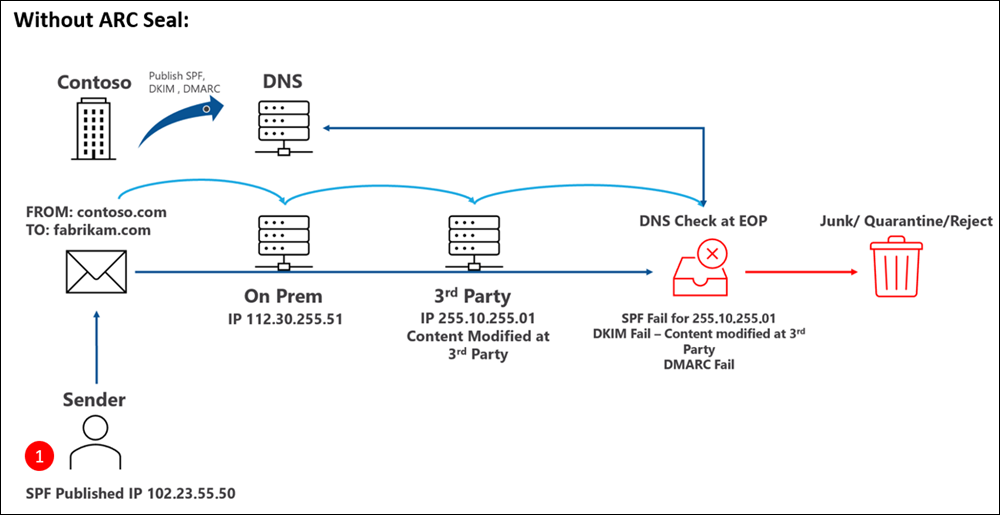

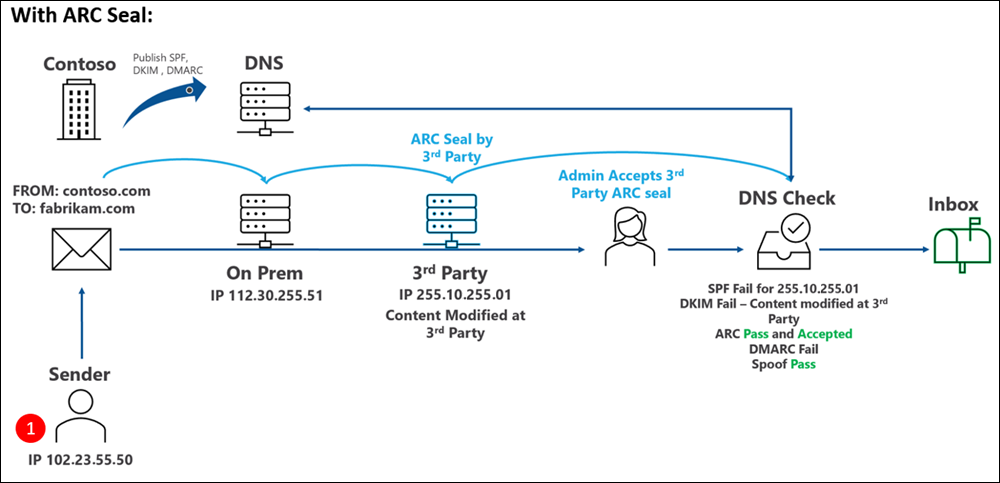

Stroomdiagrammen voor vertrouwde ARC-sealer-e-mail

De diagrammen in deze sectie contrasteren de e-mailstroom en het effect op e-mailverificatieresultaten met en zonder een vertrouwde ARC-sealer. In beide diagrammen maakt de Microsoft 365-organisatie gebruik van een legitieme e-mailservice die binnenkomende e-mail wijzigt voordat deze in Microsoft 365 wordt bezorgd. Deze wijziging onderbreekt de e-mailstroom, waardoor e-mailverificatiefouten kunnen optreden door het bron-IP-adres te wijzigen en de koptekst van het e-mailbericht bij te werken.

In dit diagram ziet u het resultaat zonder een vertrouwde ARC-sealer:

In dit diagram ziet u het resultaat met een vertrouwde ARC-sealer:

Volgende stappen

Controleer uw ARC-headers met Message Header Analyzer op https://mha.azurewebsites.net.

Controleer de configuratieprocedures voor SPF, DKIM, DMARC.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor