DKIM instellen om e-mail te ondertekenen vanuit uw Microsoft 365-domein

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

DomainKeys Identified Mail (DKIM) is een methode voor e-mailverificatie waarmee e-mail kan worden gevalideerd die is verzonden vanuit uw Microsoft 365-organisatie om vervalste afzenders te voorkomen die worden gebruikt bij zakelijke e-mailvervalsing (BEC), ransomware en andere phishingaanvallen.

Het primaire doel van DKIM is om te controleren of een bericht tijdens de overdracht niet is gewijzigd. Meer specifiek:

- Een of meer persoonlijke sleutels worden gegenereerd voor een domein en worden door het bron-e-mailsysteem gebruikt om belangrijke onderdelen van uitgaande berichten digitaal te ondertekenen. Deze berichtonderdelen omvatten:

- Van, Aan, Onderwerp, MIME-versie, Inhoudstype, Datum en andere berichtkopvelden (afhankelijk van het bron-e-mailsysteem).

- De hoofdtekst van het bericht.

- De digitale handtekening wordt opgeslagen in het veld DKIM-Signature-header in de berichtkop en blijft geldig zolang tussenliggende e-mailsystemen de ondertekende delen van het bericht niet wijzigen. Het ondertekeningsdomein wordt geïdentificeerd door de waarde d= in het veld DKIM-Signature-header .

- De bijbehorende openbare sleutels worden opgeslagen in DNS-records voor het ondertekeningsdomein (CNAME-records in Microsoft 365; andere e-mailsystemen kunnen TXT-records gebruiken).

- Doel-e-mailsystemen gebruiken de waarde d= in het veld DKIM-Signature-header om het volgende te doen:

- Identificeer het ondertekeningsdomein.

- Zoek de openbare sleutel op in de DKIM DNS-record voor het domein.

- Gebruik de openbare sleutel in de DKIM DNS-record voor het domein om de berichthandtekening te verifiëren.

Belangrijke feiten over DKIM:

- Het domein dat wordt gebruikt om DKIM het bericht te ondertekenen, hoeft niet overeen te komen met het domein in de E-MAIL FROM- of Van-adressen in het bericht. Zie Waarom internet-e-mail verificatie nodig heeft voor meer informatie over deze adressen.

- Een bericht kan meerdere DKIM-handtekeningen per verschillende domeinen hebben. In feite ondertekenen veel gehoste e-mailservices het bericht met behulp van het servicedomein en ondertekenen het bericht opnieuw met behulp van het klantdomein nadat de klant DKIM-ondertekening voor het domein heeft geconfigureerd.

Voordat we aan de slag gaan, moet u het volgende weten over DKIM in Microsoft 365 op basis van uw e-maildomein:

Als u alleen het Moera-domein (Microsoft Online Email Routing Address) gebruikt voor e-mail (bijvoorbeeld contoso.onmicrosoft.com): u hoeft niets te doen. Microsoft maakt automatisch een 2048-bits openbaar-persoonlijk sleutelpaar van uw eerste *.onmicrosoft.com-domein. Uitgaande berichten worden automatisch DKIM-ondertekend met behulp van de persoonlijke sleutel. De openbare sleutel wordt gepubliceerd in een DNS-record, zodat doel-e-mailsystemen de DKIM-handtekening van berichten kunnen verifiëren.

Maar u kunt DKIM-ondertekening ook handmatig configureren met behulp van het domein *.onmicrosoft.com. Zie de sectie De Defender-portal gebruiken om DKIM-ondertekening van uitgaande berichten aan te passen met behulp van de *.onmicrosoft.com domein verderop in dit artikel voor instructies.

Zie de sectie DKIM-ondertekening van uitgaande e-mail van Microsoft 365 verifiëren verderop in dit artikel om te controleren of uitgaande berichten automatisch DKIM-ondertekend worden.

Zie Waarom heb ik een 'onmicrosoft.com'-domein? voor meer informatie over *.onmicrosoft.com-domeinen.

Als u een of meer aangepaste domeinen gebruikt voor e-mail (bijvoorbeeld contoso.com): hoewel alle uitgaande e-mail van Microsoft 365 automatisch wordt ondertekend door het MOERA-domein, hebt u nog steeds meer werk te doen voor maximale e-mailbeveiliging:

DKIM-ondertekening configureren met aangepaste domeinen of subdomeinen: een bericht moet DKIM zijn ondertekend door het domein in het Van-adres. U wordt ook aangeraden DMARC te configureren, waarna DKIM alleen DMARC-validatie doorgeeft als het domein waarop DKIM het bericht heeft ondertekend en het domein in het Van-adres zijn uitgelijnd.

Overwegingen voor subdomeinen:

Voor e-mailservices die niet onder uw directe beheer zijn (bijvoorbeeld bulk-e-mailservices), raden we u aan een subdomein (bijvoorbeeld marketing.contoso.com) te gebruiken in plaats van uw hoofd-e-maildomein (bijvoorbeeld contoso.com). U wilt niet dat problemen met e-mail die vanuit deze e-mailservices worden verzonden, van invloed zijn op de reputatie van e-mail die is verzonden door werknemers in uw hoofd-e-maildomein. Zie Kan ik aangepaste subdomeinen of meerdere domeinen toevoegen aan Microsoft 365 voor meer informatie over het toevoegen van subdomeinen.

Elk subdomein dat u gebruikt om e-mail te verzenden vanuit Microsoft 365 vereist een eigen DKIM-configuratie.

Tip

Email verificatiebeveiliging voor niet-gedefinieerde subdomeinen wordt gedekt door DMARC. Alle subdomeinen (gedefinieerd of niet) nemen de DMARC-instellingen van het bovenliggende domein over (die per subdomein kunnen worden overschreven). Zie DMARC instellen om het van-adresdomein te valideren voor afzenders in Microsoft 365 voor meer informatie.

Als u geregistreerde maar ongebruikte domeinen hebt: als u geregistreerde domeinen hebt die niet worden gebruikt voor e-mail of iets anders (ook wel geparkeerde domeinen genoemd), publiceert u geen DKIM-records voor deze domeinen. Het ontbreken van een DKIM-record (dus het ontbreken van een openbare sleutel in DNS om de berichthandtekening te valideren) voorkomt DKIM-validatie van vervalste domeinen.

DKIM alleen is niet genoeg. Voor het beste niveau van e-mailbeveiliging voor uw aangepaste domeinen moet u ook SPF en DMARC configureren als onderdeel van uw algehele e-mailverificatiestrategie . Zie de sectie Volgende stappen aan het einde van dit artikel voor meer informatie.

In de rest van dit artikel worden de DKIM CNAME-records beschreven die u moet maken voor aangepaste domeinen in Microsoft 365 en configuratieprocedures voor DKIM met behulp van aangepaste domeinen.

Tip

Het configureren van DKIM-ondertekening met behulp van een aangepast domein is een combinatie van procedures in Microsoft 365 en procedures bij de domeinregistrar van het aangepaste domein.

We bieden instructies voor het maken van CNAME-records voor verschillende Microsoft 365-services bij veel domeinregistrars. U kunt deze instructies als uitgangspunt gebruiken om de DKIM CNAME-records te maken. Zie DNS-records toevoegen om uw domein te verbinden voor meer informatie.

Als u niet bekend bent met dns-configuratie, neemt u contact op met uw domeinregistrar en vraagt u om hulp.

Syntaxis voor DKIM CNAME-records

Tip

U gebruikt de Defender-portal of Exchange Online PowerShell om de vereiste CNAME-waarden voor DKIM-ondertekening van uitgaande berichten te bekijken met behulp van een aangepast domein. De waarden die hier worden weergegeven, zijn alleen ter illustratie. Als u de waarden wilt ophalen die vereist zijn voor uw aangepaste domeinen of subdomeinen, gebruikt u de procedures verderop in dit artikel.

DKIM wordt uitgebreid beschreven in RFC 6376.

De basissyntaxis van de DKIM CNAME-records voor aangepaste domeinen die e-mail verzenden vanuit Microsoft 365 is:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

In Microsoft 365 worden twee openbaar-persoonlijke sleutelparen gegenereerd wanneer DKIM-ondertekening met een aangepast domein of subdomein is ingeschakeld. De persoonlijke sleutels die worden gebruikt om het bericht te ondertekenen, zijn niet toegankelijk. De CNAME-records verwijzen naar de bijbehorende openbare sleutels die worden gebruikt om de DKIM-handtekening te verifiëren. Deze records worden selectors genoemd.

- Er is slechts één selector actief en wordt gebruikt wanneer DKIM-ondertekening met een aangepast domein is ingeschakeld.

- De tweede selector is inactief. Het wordt alleen geactiveerd en gebruikt na een toekomstige DKIM-sleutelrotatie en vervolgens pas nadat de oorspronkelijke selector is gedeactiveerd.

De selector die wordt gebruikt om de DKIM-handtekening te verifiëren (waarmee de persoonlijke sleutel wordt afgeleid die is gebruikt om het bericht te ondertekenen) wordt opgeslagen in de waarde s= in het veld DKIM-Signature-header (bijvoorbeeld

s=selector1-contoso-com).Hostnaam: de waarden zijn hetzelfde voor alle Microsoft 365-organisaties:

selector1._domainkeyenselector2._domainkey.<CustomDomain>: het aangepaste domein of subdomein met punten die zijn vervangen door streepjes. Wordt

contoso-combijvoorbeeldcontoso.com, ofmarketing.contoso.comwordtmarketing-contoso-com.<InitialDomain>: de *.onmicrosoft.com die u hebt gebruikt bij het inschrijven bij Microsoft 365 (bijvoorbeeld contoso.onmicrosoft.com).

Uw organisatie heeft bijvoorbeeld de volgende domeinen in Microsoft 365:

- Eerste domein: cohovineyardandwinery.onmicrosoft.com

- Aangepaste domeinen: cohovineyard.com en cohowinery.com

U moet twee CNAME-records maken in elk aangepast domein, voor in totaal vier CNAME-records:

CNAME-records in het cohovineyard.com domein:

Hostnaam:

selector1._domainkey

Verwijst naar adres of waarde:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comHostnaam:

selector2._domainkey

Verwijst naar adres of waarde:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comCNAME-records in het cohowinery.com-domein:

Hostnaam:

selector1._domainkey

Verwijst naar adres of waarde:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comHostnaam:

selector2._domainkey

Verwijst naar adres of waarde:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

DKIM-ondertekening van uitgaande berichten configureren in Microsoft 365

De Defender-portal gebruiken om DKIM-ondertekening van uitgaande berichten in te schakelen met behulp van een aangepast domein

Tip

Als u DKIM-ondertekening van uitgaande berichten inschakelt met behulp van een aangepast domein, schakelt DKIM-ondertekening effectief over van het gebruik van het initiële *.onmicrosoft.com-domein naar het gebruik van het aangepaste domein.

U kunt een aangepast domein of subdomein gebruiken om uitgaande e-mail van DKIM af te melden nadat het domein is toegevoegd aan Microsoft 365. Zie Een domein toevoegen voor instructies.

De belangrijkste factor die bepaalt wanneer een aangepast domein DKIM-uitgaande e-mail start, is de CNAME-recorddetectie in DNS.

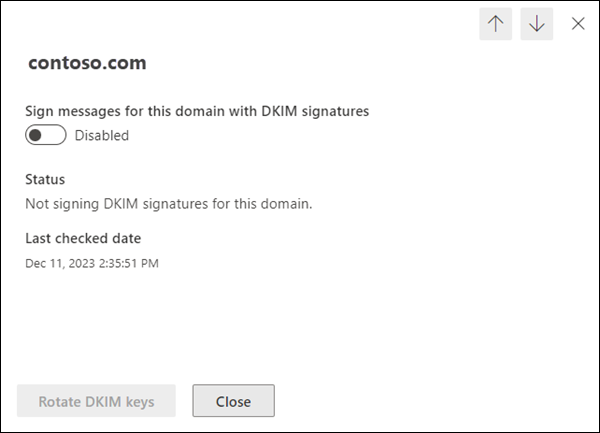

Als u de procedures in deze sectie wilt gebruiken, moet het aangepaste domein of subdomein worden weergegeven op het tabblad DKIM van de pagina Email verificatie-instellingen op https://security.microsoft.com/authentication?viewid=DKIM. De eigenschappen van het domein in de flyout details moeten de volgende waarden bevatten:

- De wisselknop Berichten ondertekenen voor dit domein met DKIM-handtekeningen is ingesteld op Uitgeschakeld

.

. - De waarde Status is DKIM-handtekeningen niet ondertekenen voor het domein.

- DKIM-sleutels maken is niet aanwezig. DKIM-sleutels draaien is zichtbaar, maar wordt grijs weergegeven.

Ga door als het domein voldoet aan deze vereisten.

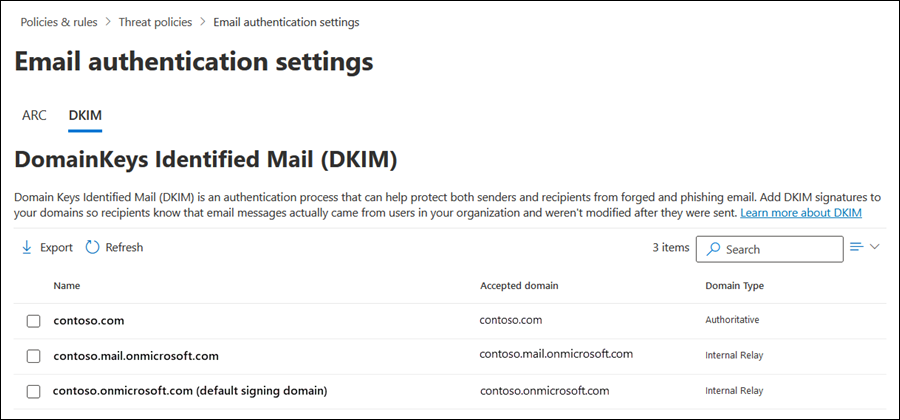

Ga in de Defender-portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Email pagina verificatie-instellingen. U kunt ook rechtstreeks naar de pagina https://security.microsoft.com/authenticationEmail verificatie-instellingen gaan.

Selecteer op de pagina Email verificatie-instellingen het tabblad DKIM.

Selecteer op het tabblad DKIM het aangepaste domein dat u wilt configureren door ergens in de rij te klikken, behalve het selectievakje naast de naam.

Selecteer in de flyout domeingegevens die wordt geopend de wisselknop Berichten voor dit domein ondertekenen met DKIM-handtekeningen die momenteel is ingesteld op Uitgeschakeld

.

.Noteer de datumwaarde Laatst gecontroleerd .

Er wordt een dialoogvenster Clientfout geopend. De fout bevat de waarden die moeten worden gebruikt in de twee CNAME-records die u maakt bij de domeinregistrar voor het domein.

In dit voorbeeld wordt het aangepaste domein contoso.com en is het eerste domein voor de Microsoft 365-organisatie contoso.onmicrosoft.com. Het foutbericht ziet er als volgt uit:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Daarom zijn de CNAME-records die u in DNS moet maken voor het contoso.com domein:

Hostnaam:

selector1._domainkey

Verwijst naar adres of waarde:selector1-contoso-com._domainkey.contoso.onmicrosoft.comHostnaam:

selector2._domainkey

Verwijst naar adres of waarde:selector2-contoso-com._domainkey.contoso.onmicrosoft.comKopieer de informatie uit het foutdialoogvenster (selecteer de tekst en druk op Ctrl+C) en selecteer vervolgens OK.

Laat de flyout met domeingegevens geopend.

Ga in een ander browsertabblad of -venster naar de domeinregistrar voor het domein en maak vervolgens de twee CNAME-records met behulp van de informatie uit de vorige stap.

We bieden instructies voor het maken van CNAME-records voor verschillende Microsoft 365-services bij veel domeinregistrars. U kunt deze instructies als uitgangspunt gebruiken om de DKIM CNAME-records te maken. Zie DNS-records toevoegen om uw domein te verbinden voor meer informatie.

Het duurt enkele minuten (of mogelijk langer) voordat Microsoft 365 de nieuwe CNAME-records detecteert die u hebt gemaakt.

Na een tijdje keert u terug naar de domeineigenschappen die u in stap 5 hebt geopend en selecteert u de wisselknop Berichten voor dit domein ondertekenen met DKIM-handtekeningen .

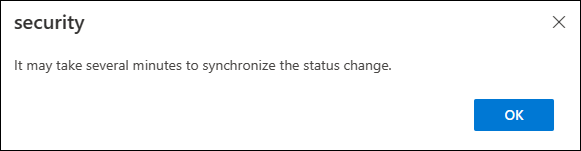

Na enkele seconden wordt het volgende dialoogvenster geopend:

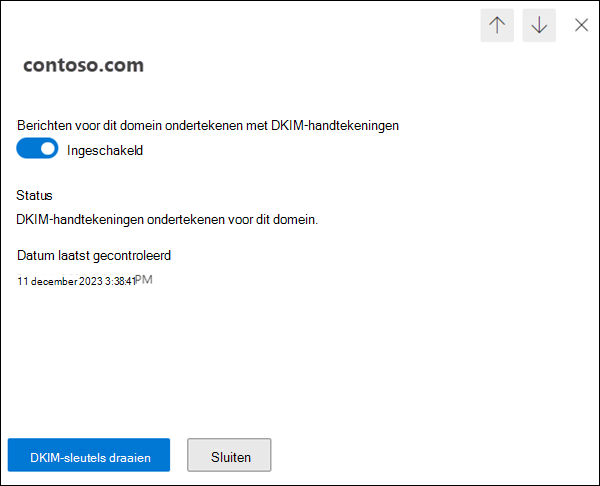

Nadat u OK hebt geselecteerd om het dialoogvenster te sluiten, controleert u de volgende instellingen in de flyout details:

- De wisselknop Berichten ondertekenen voor dit domein met DKIM-handtekeningen is ingesteld op Ingeschakeld

.

. - De waarde Status is DKIM-handtekeningen ondertekenen voor dit domein.

- DKIM-sleutels draaien is beschikbaar.

- Datum laatst gecontroleerd: de datum en tijd moeten recenter zijn dan de oorspronkelijke waarde in stap 4.

- De wisselknop Berichten ondertekenen voor dit domein met DKIM-handtekeningen is ingesteld op Ingeschakeld

Gebruik de Defender-portal om DKIM-ondertekening van uitgaande berichten aan te passen met behulp van het domein *.onmicrosoft.com

Zoals eerder in dit artikel is beschreven, wordt het eerste *.onmicrosoft.com-domein automatisch geconfigureerd om alle uitgaande e-mail van uw Microsoft 365-organisatie te ondertekenen en moet u aangepaste domeinen configureren voor DKIM-ondertekening van uitgaande berichten.

Maar u kunt ook de procedures in deze sectie gebruiken om DKIM-ondertekening te beïnvloeden met behulp van het *.onmicrosoft.com-domein:

- Nieuwe sleutels genereren. De nieuwe sleutels worden automatisch toegevoegd en gebruikt in de Microsoft 365-datacenters.

- Laat de eigenschappen van het domein *.onmicrosoft.com correct worden weergegeven in de flyout met details van het domein op het tabblad DKIM van de pagina Email verificatie-instellingen op https://security.microsoft.com/authentication?viewid=DKIM of in PowerShell. Dit resultaat maakt toekomstige bewerkingen op de DKIM-configuratie voor het domein mogelijk (bijvoorbeeld handmatige sleutelrotatie).

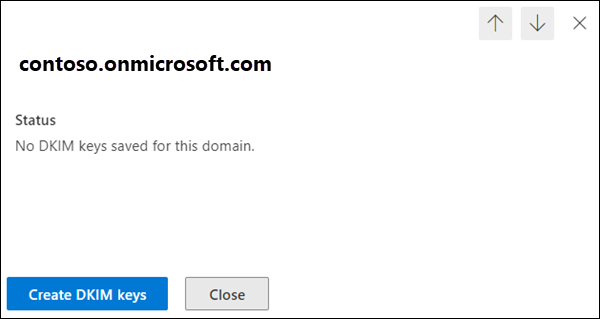

Als u de procedures in deze sectie wilt gebruiken, moet het domein *.onmicrosoft.com worden weergegeven op het tabblad DKIM van de pagina Email verificatie-instellingen op https://security.microsoft.com/authentication?viewid=DKIM. De eigenschappen van het domein *.onmicrosoft.com in de flyout details moeten de volgende waarden bevatten:

- De wisselknop Berichten ondertekenen voor dit domein met DKIM-handtekeningen is niet beschikbaar.

- De statuswaarde is Geen DKIM-sleutels die zijn opgeslagen voor dit domein.

- DKIM-sleutels maken is aanwezig.

Ga door als het domein voldoet aan deze vereisten.

Ga in de Defender-portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Email pagina verificatie-instellingen. U kunt ook rechtstreeks naar de pagina https://security.microsoft.com/authenticationEmail verificatie-instellingen gaan.

Selecteer op de pagina Email verificatie-instellingen het tabblad DKIM.

Selecteer op het tabblad DKIM het domein *.onmicrosoft.com dat u wilt configureren door ergens in de rij te klikken, behalve het selectievakje naast de naam.

Selecteer DKIM-sleutels maken in de flyout voor domeindetails die wordt geopend.

Wanneer het maken van de DKIM-sleutel is voltooid, wordt het dialoogvenster CNAME's publiceren geopend. Selecteer Sluiten.

U kunt de CNAME-records voor het domein *.onmicrosoft.com niet maken, dus u hoeft de waarden niet te kopiëren. Microsoft zorgt voor de vereiste DNS-configuratie.

Nadat u Sluiten hebt geselecteerd, bevindt u zich weer in de flyout met domeindetails, waar de wisselknop Berichten voor dit domein ondertekenen met DKIM-handtekeningenuitgeschakeld

is.

is.Schuif de wisselknop Berichten voor dit domein ondertekenen met DKIM-handtekeningen naar Ingeschakeld

en selecteer OK in het bevestigingsdialoogvenster dat wordt geopend.

en selecteer OK in het bevestigingsdialoogvenster dat wordt geopend.Wanneer u klaar bent in de flyout met domeingegevens, selecteert u Sluiten.

Gebruik Exchange Online PowerShell om DKIM-ondertekening van uitgaande berichten te configureren

Als u liever PowerShell gebruikt om DKIM-ondertekening van uitgaande berichten in te schakelen met behulp van een aangepast domein of om DKIM-ondertekening aan te passen voor het *.onmicrosoft.com-domein, maakt u verbinding met Exchange Online PowerShell om de volgende opdrachten uit te voeren.

Tip

Voordat u DKIM-ondertekening kunt configureren met behulp van het aangepaste domein, moet u het domein toevoegen aan Microsoft 365. Zie Een domein toevoegen voor instructies. Voer de volgende opdracht uit om te bevestigen dat het aangepaste domein beschikbaar is voor DKIM-configuratie: Get-AcceptedDomain.

Zoals eerder in dit artikel is beschreven, is uw *.onmicrosoft.com domein al standaard bezig met het ondertekenen van uitgaande e-mail. Tenzij u DKIM-ondertekening handmatig hebt geconfigureerd voor het domein *.onmicrosoft.com in de Defender-portal of in PowerShell, wordt de *.onmicrosoft.com doorgaans niet weergegeven in de uitvoer van Get-DkimSigningConfig.

Voer de volgende opdracht uit om de beschikbaarheid en DKIM-status van alle domeinen in de organisatie te controleren:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEVoor het domein waarvoor u DKIM-ondertekening wilt configureren, bepaalt de uitvoer van de opdracht in stap 1 wat u moet doen:

Het domein wordt weergegeven met de volgende waarden:

- Ingeschakeld: Onwaar

-

Status:

CnameMissing

Ga naar stap 3 om de selectorwaarden te kopiëren.

Of

Het domein wordt niet vermeld:

Vervang Domein> door <de waarde van het domein en voer vervolgens de volgende opdracht uit:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- De parameter BodyCanonicalization geeft het gevoeligheidsniveau voor wijzigingen in de berichttekst op:

- Ontspannen: wijzigingen in witruimte en wijzigingen in lege regels aan het einde van de berichttekst worden getolereerd. Dit is de standaardwaarde.

- Eenvoudig: alleen wijzigingen in lege regels aan het einde van de berichttekst worden getolereerd.

- De parameter HeaderCanonicalization geeft het gevoeligheidsniveau voor wijzigingen in de berichtkop op:

- Ontspannen: algemene wijzigingen in de berichtkop worden getolereerd. Bijvoorbeeld kopveldregel opnieuw inpakken, wijzigingen in onnodige witruimte of lege regels en wijzigingen in het geval van veldnamen. Dit is de standaardwaarde.

- Eenvoudig: wijzigingen in de veldnamen worden niet getolereerd.

- De parameter KeySize geeft de bitgrootte van de openbare sleutel in de DKIM-record op:

-

- Dit is de standaardwaarde.

-

-

Bijvoorbeeld:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- De parameter BodyCanonicalization geeft het gevoeligheidsniveau voor wijzigingen in de berichttekst op:

Voer de opdracht uit stap 1 opnieuw uit om te bevestigen dat het domein wordt vermeld met de volgende eigenschapswaarden:

- Ingeschakeld: Onwaar

-

Status:

CnameMissing

Ga naar stap 3 om de selectorwaarden te kopiëren.

Kopieer de waarden Selector1CNAME en Selector2CNAME voor het domein uit de uitvoer van de opdracht uit stap 1.

De CNAME-records die u moet maken bij de domeinregistrar voor het domein zien er als volgt uit:

Hostnaam:

selector1._domainkey

Verwijst naar adres of waarde:<Selector1CNAME value>Hostnaam:

selector2._domainkey

Verwijst naar adres of waarde:<Selector2CNAME value>Bijvoorbeeld:

Hostnaam:

selector1._domainkey

Verwijst naar adres of waarde:selector1-contoso-com._domainkey.contoso.onmicrosoft.comHostnaam:

selector2._domainkey

Verwijst naar adres of waarde:selector2-contoso-com._domainkey.contoso.onmicrosoft.comVoer een van de volgende stappen uit:

Aangepast domein: maak bij de domeinregistrar voor het domein de twee CNAME-records met behulp van de informatie uit de vorige stap.

We bieden instructies voor het maken van CNAME-records voor verschillende Microsoft 365-services bij veel domeinregistrars. U kunt deze instructies als uitgangspunt gebruiken om de DKIM CNAME-records te maken. Zie DNS-records toevoegen om uw domein te verbinden voor meer informatie.

Het duurt enkele minuten (of mogelijk langer) voordat Microsoft 365 de nieuwe CNAME-records detecteert die u hebt gemaakt.

*.onmicrosoft.com domein: ga naar stap 5.

Ga na een tijdje terug naar Exchange Online PowerShell, vervang Domein> door <het domein dat u hebt geconfigureerd en voer de volgende opdracht uit:

Set-DkimSigningConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- De parameter BodyCanonicalization geeft het gevoeligheidsniveau voor wijzigingen in de berichttekst op:

- Ontspannen: wijzigingen in witruimte en wijzigingen in lege regels aan het einde van de berichttekst worden getolereerd. Dit is de standaardwaarde.

- Eenvoudig: alleen wijzigingen in lege regels aan het einde van de berichttekst worden getolereerd.

- De parameter HeaderCanonicalization geeft het gevoeligheidsniveau voor wijzigingen in de berichtkop op:

- Ontspannen: algemene wijzigingen in de berichtkop worden getolereerd. Bijvoorbeeld kopveldregel opnieuw inpakken, wijzigingen in onnodige witruimte of lege regels en wijzigingen in het geval van veldnamen. Dit is de standaardwaarde.

- Eenvoudig: wijzigingen in de veldnamen worden niet getolereerd.

Bijvoorbeeld:

Set-DkimSigningConfig -Identity contoso.com -Enabled $trueOf

Set-DkimSigningConfig -Identity contoso.onmicrosoft.com -Enabled $trueAls Microsoft 365 voor een aangepast domein de CNAME-records bij de domeinregistrar kan detecteren, wordt de opdracht zonder fouten uitgevoerd en wordt het domein nu gebruikt om uitgaande berichten van het domein af te melden.

Als de CNAME-records niet worden gedetecteerd, krijgt u een fout met de waarden die moeten worden gebruikt in de CNAME-records. Controleer op typefouten in de waarden bij de domeinregistrar (eenvoudig te doen met de streepjes, punten en onderstrepingen!), wacht nog even en voer de opdracht vervolgens opnieuw uit.

Voor een *.onmicrosoft.com-domein dat eerder niet werd vermeld, wordt de opdracht zonder fouten uitgevoerd.

- De parameter BodyCanonicalization geeft het gevoeligheidsniveau voor wijzigingen in de berichttekst op:

Als u wilt controleren of het domein nu is geconfigureerd voor DKIM-ondertekeningsberichten, voert u de opdracht uit vanuit stap 1.

Het domein moet de volgende eigenschapswaarden hebben:

- Ingeschakeld: Waar

-

Status:

Valid

Zie de volgende artikelen voor gedetailleerde syntaxis- en parameterinformatie:

DKIM-sleutels draaien

Om dezelfde redenen dat u regelmatig wachtwoorden moet wijzigen, moet u de DKIM-sleutel die wordt gebruikt voor DKIM-ondertekening periodiek wijzigen. Het vervangen van de DKIM-sleutel voor een domein wordt DKIM-sleutelrotatie genoemd.

De relevante informatie over DKIM-sleutelrotatie voor een domein Microsoft 365 wordt weergegeven in de uitvoer van de volgende opdracht in Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: de UTC-datum/tijd waarop het dkim-sleutelpaar voor openbaar en privé is gemaakt.

- RotateOnDate: de datum/tijd van de vorige of volgende DKIM-sleutelrotatie.

-

SelectorBeforeRotateOnDate: Voor DKIM-ondertekening met een aangepast domein in Microsoft 365 zijn twee CNAME-records in het domein vereist. Deze eigenschap toont de CNAME-record die DKIM gebruikt vóór de datum-tijd RotateOnDate (ook wel een selector genoemd). De waarde is

selector1ofselector2en verschilt van de waarde SelectorAfterRotateOnDate . -

SelectorAfterRotateOnDate: toont de CNAME-record die DKIM gebruikt na de datum-tijd van RotateOnDate . De waarde is

selector1ofselector2en verschilt van de waarde SelectorBeforeRotateOnDate .

Wanneer u een DKIM-sleutelrotatie uitvoert voor een domein, zoals beschreven in deze sectie, is de wijziging niet onmiddellijk. Het duurt vier dagen (96 uur) voordat de nieuwe persoonlijke sleutel begint met het ondertekenen van berichten (de datum/tijd van RotateOnDate en de bijbehorende selectorAfterRotateOnDate-waarde ). Tot die tijd wordt de bestaande persoonlijke sleutel gebruikt (de bijbehorende selectorBeforeRotateOnDate-waarde ).

Tip

De belangrijkste factor die bepaalt wanneer een aangepast domein DKIM-uitgaande e-mail start, is de CNAME-recorddetectie in DNS.

Als u de bijbehorende openbare sleutel wilt bevestigen die wordt gebruikt om de DKIM-handtekening te verifiëren (waarmee de persoonlijke sleutel wordt afgeleid die is gebruikt om het bericht te ondertekenen), controleert u de waarde s= in het veld DKIM-Signature-header (bijvoorbeeld de selector s=selector1-contoso-com).

Tip

Voor aangepaste domeinen kunt u DKIM-sleutels alleen draaien op domeinen die zijn ingeschakeld voor DKIM-ondertekening (de waarde Status is Ingeschakeld).

Er is momenteel geen automatische DKIM-sleutelrotatie voor het domein *.onmicrosoft.com. U kunt de DKIM-sleutels handmatig draaien, zoals beschreven in deze sectie. Als DKIM-sleutels draaien niet beschikbaar is in de eigenschappen van het domein *.onmicrosoft.com, gebruikt u de procedures in De Defender-portal gebruiken om DKIM-ondertekening van uitgaande berichten aan te passen met behulp van de sectie *.onmicrosoft.com domein eerder in dit artikel.

De Defender-portal gebruiken om DKIM-sleutels voor een aangepast domein te draaien

Ga in de Defender-portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Email pagina verificatie-instellingen. U kunt ook rechtstreeks naar de pagina https://security.microsoft.com/authenticationEmail verificatie-instellingen gaan.

Selecteer op de pagina Email verificatie-instellingen het tabblad DKIM.

Selecteer op het tabblad DKIM het domein dat u wilt configureren door te klikken op een andere plaats in de rij dan het selectievakje naast de naam.

Selecteer dkim-sleutels draaien in de flyout met domeindetails die wordt geopend.

De instellingen in de flyout details veranderen in de volgende waarden:

- Status: sleutels voor dit domein roteren en DKIM-handtekeningen ondertekenen.

- DKIM-sleutels draaien wordt grijs weergegeven.

Na vier dagen (96 uur) begint de nieuwe DKIM-sleutel uitgaande berichten voor het aangepaste domein te ondertekenen. Tot die tijd wordt de huidige DKIM-sleutel gebruikt.

U kunt zien wanneer de nieuwe DKIM-sleutel wordt gebruikt wanneer de statuswaarde verandert van Roterende sleutels voor dit domein en DKIM-handtekeningen ondertekenen in DKIM-handtekeningen ondertekenen voor dit domein.

Als u de bijbehorende openbare sleutel wilt bevestigen die wordt gebruikt om de DKIM-handtekening te verifiëren (waarmee de persoonlijke sleutel wordt afgeleid die is gebruikt om het bericht te ondertekenen), controleert u de waarde s= in het veld DKIM-Signature-header (bijvoorbeeld de selector s=selector1-contoso-com).

Gebruik Exchange Online PowerShell om de DKIM-sleutels voor een domein te draaien en de bitdiepte te wijzigen

Als u liever PowerShell gebruikt om DKIM-sleutels voor een domein te draaien, maakt u verbinding met Exchange Online PowerShell om de volgende opdrachten uit te voeren.

Voer de volgende opdracht uit om de beschikbaarheid en DKIM-status van alle domeinen in de organisatie te controleren:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateGebruik de volgende syntaxis voor het domein waarvoor u DKIM-sleutels wilt draaien:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Als u de bitdiepte van de nieuwe DKIM-sleutels niet wilt wijzigen, gebruikt u de parameter KeySize niet.

In dit voorbeeld worden DKIM-sleutels voor het contoso.com domein geroteerd en gewijzigd in een 2048-bits sleutel.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048In dit voorbeeld worden DKIM-sleutels voor het contoso.com domein geroteerd zonder de bitdiepte van de sleutel te wijzigen.

Rotate-DkimSigningConfig -Identity contoso.comVoer de opdracht uit stap 1 opnieuw uit om de volgende eigenschapswaarden te bevestigen:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Doel-e-mailsystemen gebruiken de openbare sleutel in de CNAME-record die is geïdentificeerd door de eigenschap SelectorBeforeRotateOnDate om de DKIM-handtekening in berichten te controleren (wat de persoonlijke sleutel afleid die is gebruikt om DKIM het bericht te ondertekenen).

Na de datum/tijd RotateOnDate gebruikt DKIM de nieuwe persoonlijke sleutel om berichten te ondertekenen en gebruiken doel-e-mailsystemen de bijbehorende openbare sleutel in de CNAME-record die wordt geïdentificeerd door de eigenschap SelectorAfterRotateOnDate om de DKIM-handtekening in berichten te verifiëren.

Als u de bijbehorende openbare sleutel wilt bevestigen die wordt gebruikt om de DKIM-handtekening te verifiëren (waarmee de persoonlijke sleutel wordt afgeleid die is gebruikt om het bericht te ondertekenen), controleert u de waarde s= in het veld DKIM-Signature-header (bijvoorbeeld de selector

s=selector1-contoso-com).

Zie de volgende artikelen voor gedetailleerde syntaxis- en parameterinformatie:

DKIM-ondertekening van uitgaande berichten uitschakelen met een aangepast domein

Zoals eerder in dit artikel is beschreven, schakelt DKIM-ondertekening van uitgaande berichten met behulp van een aangepast domein effectief over van het gebruik van het *.onmicrosoft.com-domein naar het gebruik van het aangepaste domein.

Wanneer u DKIM-ondertekening uitschakelt met behulp van een aangepast domein, schakelt u DKIM-ondertekening niet volledig uit voor uitgaande e-mail. DKIM-ondertekening schakelt uiteindelijk terug naar het gebruik van het domein *.onmicrosoft.

De Defender-portal gebruiken om DKIM-ondertekening van uitgaande berichten met behulp van een aangepast domein uit te schakelen

Ga in de Defender-portal op https://security.microsoft.comnaar Email & samenwerkingsbeleid>& regels>Bedreigingsbeleid>Email pagina verificatie-instellingen. U kunt ook rechtstreeks naar de pagina https://security.microsoft.com/authenticationEmail verificatie-instellingen gaan.

Selecteer op de pagina Email verificatie-instellingen het tabblad DKIM.

Selecteer op het tabblad DKIM het domein dat u wilt configureren door te klikken op een andere plaats in de rij dan het selectievakje naast de naam.

Schuif in de flyout domeingegevens die wordt geopend de wisselknop Berichten voor dit domein ondertekenen met DKIM-handtekeningen op Uitgeschakeld

.

.

Gebruik Exchange Online PowerShell om DKIM-ondertekening van uitgaande berichten met een aangepast domein uit te schakelen

Als u liever PowerShell gebruikt om DKIM-ondertekening van uitgaande berichten uit te schakelen met behulp van een aangepast domein, maakt u verbinding met Exchange Online PowerShell om de volgende opdrachten uit te voeren.

Voer de volgende opdracht uit om de beschikbaarheid en DKIM-status van alle domeinen in de organisatie te controleren:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusElk aangepast domein waarvoor u DKIM-ondertekening kunt uitschakelen, heeft de volgende eigenschapswaarden:

- Ingeschakeld: Waar

-

Status:

Valid

Gebruik de volgende syntaxis voor het domein waarvoor u DKIM-ondertekening wilt uitschakelen:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseIn dit voorbeeld wordt DKIM-ondertekening uitgeschakeld met behulp van het aangepaste domein contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

DKIM-ondertekening van uitgaande e-mail van Microsoft 365 controleren

Tip

Voordat u de methoden in deze sectie gebruikt om DKIM-ondertekening van uitgaande e-mail te testen, wacht u enkele minuten na eventuele DKIM-configuratiewijzigingen om de wijzigingen door te geven.

Gebruik een van de volgende methoden om dkim-ondertekening van uitgaande e-mail van Microsoft 365 te controleren:

Testberichten verzenden en de gerelateerde headervelden weergeven vanuit de berichtkop in het doel-e-mailsysteem:

Verzend een bericht van een account in uw Domein met Microsoft 365 DKIM-functionaliteit naar een geadresseerde in een ander e-mailsysteem (bijvoorbeeld outlook.com of gmail.com).

Tip

Verzend geen e-mail naar AOL voor DKIM-tests. AOL kan de DKIM-controle overslaan als de SPF-controle slaagt.

Bekijk de berichtkop in het doelpostvak. Bijvoorbeeld:

- Internetberichtkoppen weergeven in Outlook.

- Gebruik de Message Header Analyzer op https://mha.azurewebsites.net.

Zoek het veld DKIM-Signature-header in de berichtkop. Het veld header ziet eruit als in het volgende voorbeeld:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: het domein dat is gebruikt om DKIM het bericht te ondertekenen.

- s=: de selector (openbare sleutel in de DNS-record in het domein) die is gebruikt voor het ontsleutelen en verifiëren van de DKIM-handtekening van het bericht.

Zoek het veld Authentication-Results header in de berichtkop. Hoewel doel-e-mailsystemen enigszins verschillende indelingen kunnen gebruiken om binnenkomende e-mail af te stempelen, moet het veld voor de header DKIM=pass of DKIM=OK bevatten. Bijvoorbeeld:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comTip

De DKIM-handtekening wordt weggelaten onder een van de volgende voorwaarden:

- De e-mailadressen van de afzender en de geadresseerde bevinden zich in hetzelfde domein.

- De e-mailadressen van de afzender en de geadresseerde bevinden zich in verschillende domeinen die worden beheerd door dezelfde organisatie.

In beide gevallen bestaat het veld DKIM-Signature-header niet in de berichtkop en ziet het veld Authentication-Results-header eruit als in het volgende voorbeeld:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

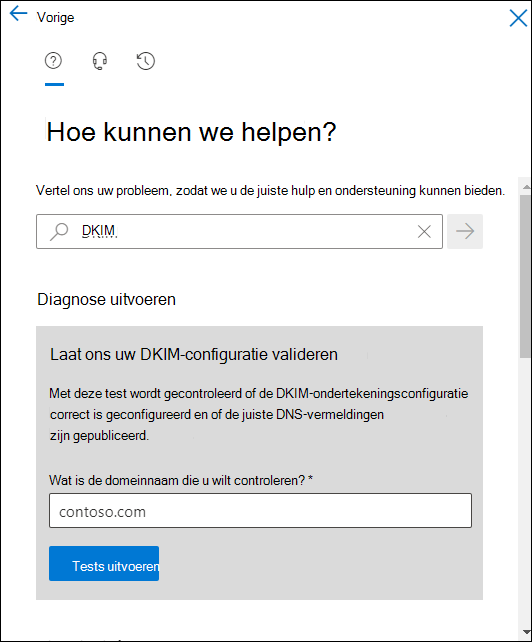

Gebruik de test in Microsoft 365 Help: voor deze functie is een account voor globale beheerders* vereist en deze functie is niet beschikbaar in Microsoft 365 Government Community Cloud (GCC), GCC High, DoD of Office 365 beheerd door 21Vianet.

Belangrijk

* Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Het gebruik van accounts met lagere machtigingen helpt de beveiliging voor uw organisatie te verbeteren. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

DKIM-ondertekening van e-mail vanuit uw aangepaste domein bij andere e-mailservices

Bij sommige e-mailserviceproviders of software-as-a-serviceproviders kunt u DKIM-ondertekening inschakelen voor uw e-mail die afkomstig is van de service. De methoden zijn echter volledig afhankelijk van de e-mailservice.

Tip

Zoals eerder in dit artikel is vermeld, raden we u aan subdomeinen te gebruiken voor e-mailsystemen of -services die u niet rechtstreeks beheert.

Uw e-maildomein in Microsoft 365 is bijvoorbeeld contoso.com en u gebruikt de bulkmailservice Adatum voor marketing-e-mail. Als Adatum DKIM-ondertekening van berichten van afzenders in uw domein in hun service ondersteunt, kunnen de berichten de volgende elementen bevatten:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

In dit voorbeeld zijn de volgende stappen vereist:

Adatum geeft Contoso een openbare sleutel die kan worden gebruikt voor DKIM-ondertekening van uitgaande Contoso-e-mail van hun service.

Contoso publiceert de openbare DKIM-sleutel in DNS bij de domeinregistrar voor het subdomein marketing.contoso.com (een TXT-record of een CNAME-record).

Wanneer Adatum e-mail verzendt van afzenders in het marketing.contoso.com domein, worden de berichten DKIM-ondertekend met behulp van de persoonlijke sleutel die overeenkomt met de openbare sleutel die ze in de eerste stap aan Contoso hebben gegeven.

Als het doel-e-mailsysteem DKIM controleert op binnenkomende berichten, worden de berichten doorGEGEVEN aan DKIM omdat ze DKIM-ondertekend zijn.

Als het doel-e-mailsysteem DMARC controleert op binnenkomende berichten, komt het domein in de DKIM-handtekening (de d= waarde in het veld DKIM-Signature-header ) overeen met het domein in het Van-adres dat wordt weergegeven in e-mailclients, zodat de berichten ook DMARC kunnen passeren:

Van: sender@marketing.contoso.com

d=: marketing.contoso.com

Volgende stappen

Zoals beschreven in Hoe SPF, DKIM en DMARC samenwerken om afzenders van e-mailberichten te verifiëren, is DKIM alleen niet voldoende om spoofing van uw Microsoft 365-domein te voorkomen. U moet ook SPF en DMARC configureren voor de best mogelijke beveiliging. Zie voor instructies:

Voor e-mail die naar Microsoft 365 komt, moet u mogelijk ook vertrouwde ARC-sealers configureren als u services gebruikt waarmee berichten die worden verzonden, worden gewijzigd voordat ze aan uw organisatie worden bezorgd. Zie Vertrouwde ARC-sealers configureren voor meer informatie.

Tip

Het is bekend dat Exchange 2016 en Exchange 2019 berichten wijzigen die er doorheen stromen, wat van invloed kan zijn op DKIM.