Reactie op incidenten in de Microsoft Defender-portal

Een incident in de Microsoft Defender-portal is een verzameling gerelateerde waarschuwingen en bijbehorende gegevens die het verhaal van een aanval vormen. Het is ook een casebestand dat uw SOC kan gebruiken om die aanval te onderzoeken en de reactie erop te beheren, implementeren en documenteer.

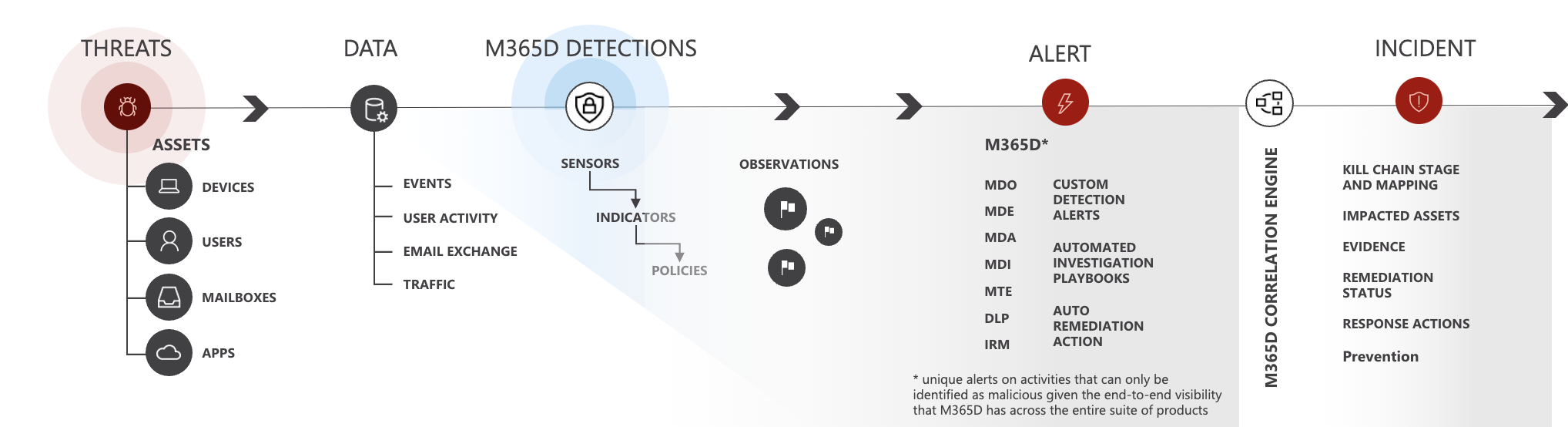

De Microsoft Sentinel- en Microsoft Defender-services maken waarschuwingen wanneer ze een verdachte of schadelijke gebeurtenis of activiteit detecteren. Afzonderlijke waarschuwingen bieden waardevol bewijs van een voltooide of doorlopende aanval. Steeds vaker voorkomende en geavanceerde aanvallen maken echter gebruik van verschillende technieken en vectoren tegen verschillende typen activatiteiten, zoals apparaten, gebruikers en postvakken. Het resultaat is meerdere waarschuwingen, van meerdere bronnen, voor meerdere activatiteiten in uw digitale activa.

Omdat afzonderlijke waarschuwingen slechts een deel van het verhaal vertellen en omdat het handmatig groeperen van afzonderlijke waarschuwingen om inzicht te krijgen in een aanval lastig en tijdrovend kan zijn, identificeert het geïntegreerde platform voor beveiligingsbewerkingen automatisch waarschuwingen die gerelateerd zijn, van zowel Microsoft Sentinel als Microsoft Defender XDR, en worden ze en de bijbehorende informatie samengevoegd tot een incident.

Als u gerelateerde waarschuwingen in een incident groepeert, krijgt u een uitgebreid overzicht van een aanval. U kunt bijvoorbeeld het volgende zien:

- Waar de aanval begon.

- Welke tactieken werden gebruikt.

- Hoe ver de aanval in uw digitale bezit is gegaan.

- Het bereik van de aanval, zoals het aantal apparaten, gebruikers en postvakken dat is beïnvloed.

- Alle gegevens die aan de aanval zijn gekoppeld.

Het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal bevat methoden voor het automatiseren en helpen bij het opsporen, onderzoeken en oplossen van incidenten.

Microsoft Copilot in Defender maakt gebruik van AI om analisten te ondersteunen met complexe en tijdrovende dagelijkse werkstromen, waaronder end-to-end incidentonderzoek en -respons met duidelijk beschreven aanvalsverhalen, stapsgewijze richtlijnen voor herstel en overzicht van incidentactiviteiten, KQL-opsporing in natuurlijke taal en analyse van deskundige code, waarbij de SOC-efficiëntie in Microsoft Sentinel- en Defender XDR-gegevens wordt geoptimaliseerd.

Deze mogelijkheid is een aanvulling op de andere op AI gebaseerde functionaliteit die Microsoft Sentinel aan het uniforme platform biedt, op het gebied van analyse van gebruikers- en entiteitsgedrag, anomaliedetectie, detectie van bedreigingen met meerdere fasen en meer.

Automatische onderbreking van aanvallen maakt gebruik van signalen met hoge betrouwbaarheid die zijn verzameld van Microsoft Defender XDR en Microsoft Sentinel om automatisch actieve aanvallen op machinesnelheid te verstoren, waardoor de bedreiging wordt beperkt en de impact wordt beperkt.

Als dit is ingeschakeld, kan Microsoft Defender XDR automatisch waarschuwingen van Microsoft 365- en Entra ID-bronnen onderzoeken en oplossen via automatisering en kunstmatige intelligentie. U kunt ook extra herstelstappen uitvoeren om de aanval op te lossen.

Microsoft Sentinel-automatiseringsregels kunnen de triage, toewijzing en het beheer van incidenten automatiseren, ongeacht de bron. Ze kunnen tags toepassen op incidenten op basis van hun inhoud, luidruchtige (fout-positieve) incidenten onderdrukken en opgeloste incidenten sluiten die voldoen aan de juiste criteria, waarbij een reden wordt opgegeven en opmerkingen worden toegevoegd.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde platform voor beveiligingsbewerkingen van Microsoft in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Incidenten en waarschuwingen in de Microsoft Defender-portal

U beheert incidenten vanuit Onderzoek & respons > Incidenten & waarschuwingen > Incidenten bij het snel starten van de Microsoft Defender-portal. Hier volgt een voorbeeld:

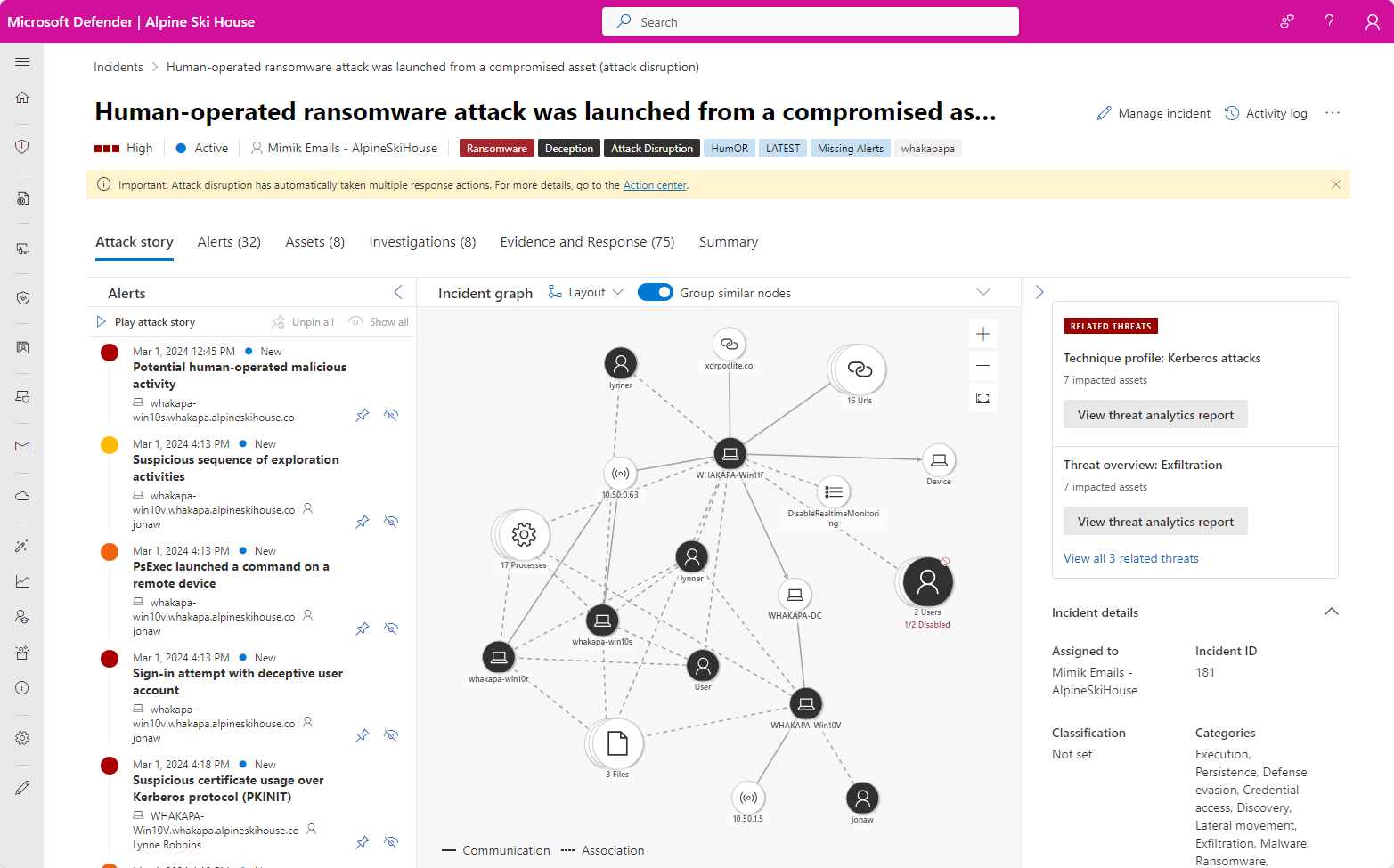

Als u de naam van een incident selecteert, wordt de incidentpagina weergegeven, te beginnen met het hele aanvalsverhaal van het incident, waaronder:

Waarschuwingspagina binnen incident: het bereik van waarschuwingen met betrekking tot het incident en de bijbehorende informatie op hetzelfde tabblad.

Grafiek: Een visuele weergave van de aanval die de verschillende verdachte entiteiten die deel uitmaken van de aanval verbindt met de asset-entiteiten die de doelen van de aanval vormen, zoals gebruikers, apparaten, apps en postvakken.

U kunt de asset- en andere entiteitsdetails rechtstreeks vanuit de grafiek bekijken en hierop reageren met antwoordopties, zoals het uitschakelen van een account, het verwijderen van een bestand of het isoleren van een apparaat.

De incidentpagina bestaat uit de volgende tabbladen:

Aanvalsverhaal

Dit tabblad bevat de tijdlijn van de aanval, met inbegrip van alle waarschuwingen, asset-entiteiten en herstelacties die zijn uitgevoerd.

Waarschuwingen

Alle waarschuwingen met betrekking tot het incident, de bijbehorende bronnen en informatie.

Activa

Alle assets (beveiligde entiteiten zoals apparaten, gebruikers, postvakken, apps en cloudresources) waarvan is vastgesteld dat ze deel uitmaken van of gerelateerd zijn aan het incident.

Onderzoeken

Alle geautomatiseerde onderzoeken die worden geactiveerd door waarschuwingen in het incident, inclusief de status van het onderzoek en de resultaten ervan.

Bewijs en antwoord

Alle verdachte entiteiten in de waarschuwingen van het incident, die bewijs vormen dat het aanvalsverhaal ondersteunt. Deze entiteiten kunnen IP-adressen, bestanden, processen, URL's, registersleutels en -waarden bevatten, en meer.

Samenvatting

Een kort overzicht van de betrokken assets die zijn gekoppeld aan waarschuwingen.

Opmerking

Als u de waarschuwingsstatus niet-ondersteund ziet , betekent dit dat de mogelijkheden voor geautomatiseerd onderzoek die waarschuwing niet kunnen ophalen om een geautomatiseerd onderzoek uit te voeren. U kunt deze waarschuwingen echter handmatig onderzoeken.

Voorbeeld van een werkstroom voor incidentrespons in de Microsoft Defender-portal

Hier volgt een voorbeeld van een werkstroom voor het reageren op incidenten in Microsoft 365 met de Microsoft Defender-portal.

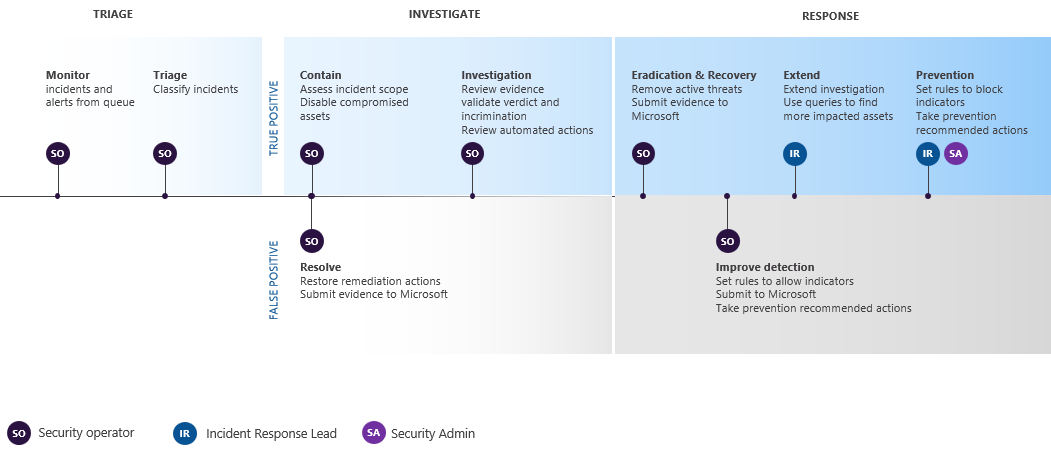

Identificeer voortdurend de incidenten met de hoogste prioriteit voor analyse en oplossing in de incidentwachtrij en bereid ze voor op reactie. Dit is een combinatie van:

- Triging om de incidenten met de hoogste prioriteit te bepalen door de incidentwachtrij te filteren en te sorteren.

- Incidenten beheren door de titel ervan te wijzigen, ze toe te wijzen aan een analist en tags en opmerkingen toe te voegen.

U kunt automatiseringsregels van Microsoft Sentinel gebruiken om sommige incidenten automatisch te sorteren en te beheren (en zelfs te reageren op) wanneer ze worden gemaakt, waardoor de eenvoudigst te verwerken incidenten geen ruimte meer in uw wachtrij in beslag nemen.

Overweeg deze stappen voor uw eigen werkstroom voor incidentrespons:

| Fase | Stappen |

|---|---|

| Start voor elk incident een aanvals- en waarschuwingsonderzoek en -analyse. |

|

| Voer na of tijdens uw analyse insluiting uit om de extra impact van de aanval en de uitroeiing van de beveiligingsrisico's te beperken. | Bijvoorbeeld: |

| Herstel zoveel mogelijk van de aanval door uw tenantresources te herstellen naar de staat waarin ze zich vóór het incident bevonden. | |

| Los het incident op en documenteer uw bevindingen. | Neem de tijd voor het leren van post-incident om het volgende te doen: |

Als u geen kennis hebt van beveiligingsanalyse, raadpleegt u de inleiding om te reageren op uw eerste incident voor meer informatie en om een voorbeeldincident te doorlopen.

Zie dit artikel voor meer informatie over het reageren op incidenten in Microsoft-producten.

Beveiligingsbewerkingen integreren in de Microsoft Defender-portal

Hier volgt een voorbeeld van het integreren van SecOps-processen (Security Operations) in de Microsoft Defender-portal.

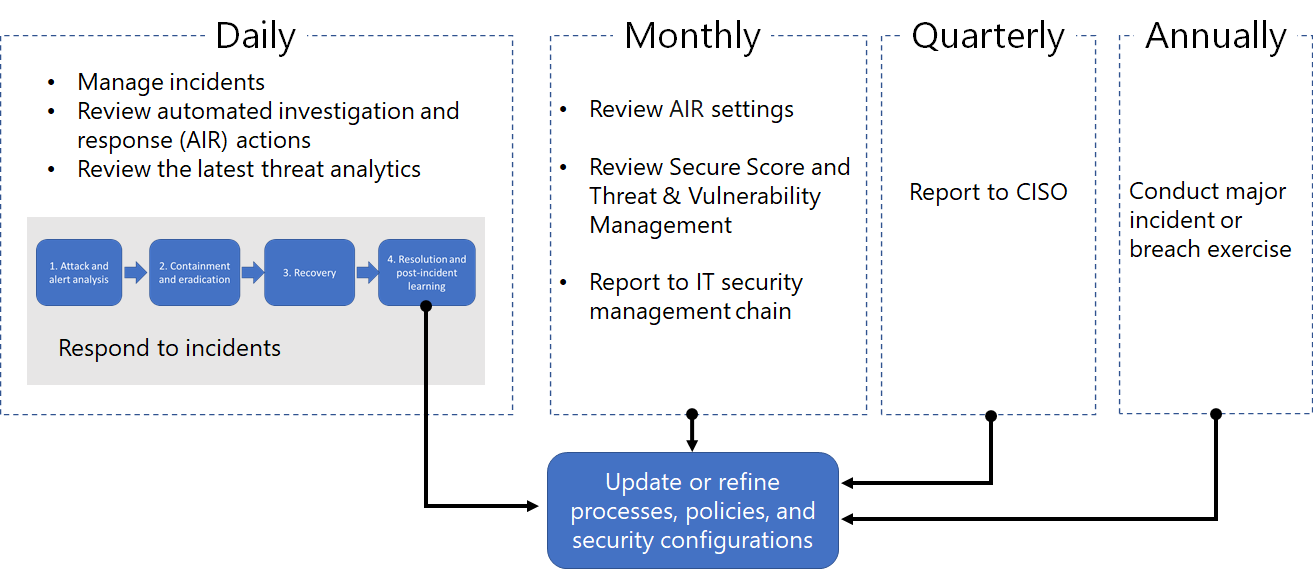

Dagelijkse taken kunnen het volgende omvatten:

- Incidenten beheren

- Automatische acties voor onderzoek en respons (AIR) bekijken in het actiecentrum

- De meest recente bedreigingsanalyse bekijken

- Reageren op incidenten

Maandelijkse taken kunnen het volgende omvatten:

- AIR-instellingen controleren

- Beveiligingsscore en Microsoft Defender Vulnerability Management controleren

- Rapportage aan uw IT-beveiligingsbeheerketen

Driemaandelijkse taken kunnen een rapport en een briefing van beveiligingsresultaten aan de Chief Information Security Officer (CISO) omvatten.

Jaarlijkse taken kunnen bestaan uit het uitvoeren van een groot incident of inbreukoefening om uw personeel, systemen en processen te testen.

Dagelijkse, maandelijkse, driemaandelijkse en jaarlijkse taken kunnen worden gebruikt om processen, beleidsregels en beveiligingsconfiguraties bij te werken of te verfijnen.

Zie Microsoft Defender XDR integreren in uw beveiligingsbewerkingen voor meer informatie.

SecOps-resources in Microsoft-producten

Zie deze bronnen voor meer informatie over SecOps in microsoft-producten:

Incidentmeldingen per e-mail

U kunt de Microsoft Defender-portal instellen om uw personeel via een e-mail op de hoogte te stellen van nieuwe incidenten of updates van bestaande incidenten. U kunt ervoor kiezen om meldingen te ontvangen op basis van:

- Ernst van waarschuwingen

- Waarschuwingsbronnen

- Apparaatgroep

Zie E-mailmeldingen over incidenten ontvangen als u e-mailmeldingen voor incidenten wilt instellen.

Training voor beveiligingsanalisten

Gebruik deze leermodule van Microsoft Learn om te begrijpen hoe u Microsoft Defender XDR gebruikt om incidenten en waarschuwingen te beheren.

| Training: | Incidenten onderzoeken met Microsoft Defender XDR |

|---|---|

|

Microsoft Defender XDR combineert bedreigingsgegevens van meerdere services en maakt gebruik van AI om deze te combineren tot incidenten en waarschuwingen. Meer informatie over het minimaliseren van de tijd tussen een incident en het beheer ervan voor volgende reactie en oplossing. 27 min. - 6 eenheden |

Volgende stappen

Gebruik de vermelde stappen op basis van uw ervaringsniveau of rol in uw beveiligingsteam.

Ervaringsniveau

Volg deze tabel voor uw ervaringsniveau met beveiligingsanalyse en incidentrespons.

| Niveau | Stappen |

|---|---|

| Nieuw |

|

| Ervaren |

|

Rol van beveiligingsteam

Volg deze tabel op basis van uw beveiligingsteamrol.

| Rol | Stappen |

|---|---|

| Incident responder (laag 1) | Ga aan de slag met de incidentwachtrij op de pagina Incidenten van de Microsoft Defender-portal. U kunt hier het volgende doen:

|

| Beveiligingsonderzoeker of -analist (laag 2) |

|

| Geavanceerde beveiligingsanalist of bedreigingsjager (laag 3) |

|

| SOC-manager | Lees hoe u Microsoft Defender XDR integreert in uw Security Operations Center (SOC). |

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.