Gegevenssets

Belangrijk

Op 30 juni 2024 wordt de zelfstandige portal https://ti.defender.microsoft.com van Microsoft Defender Threat Intelligence (Defender TI) buiten gebruik gesteld en is deze niet meer toegankelijk. Klanten kunnen Defender TI blijven gebruiken in de Microsoft Defender-portal of met Microsoft Copilot voor Beveiliging. Meer informatie

Microsoft centraliseert talloze gegevenssets in Microsoft Defender Threat Intelligence (Defender TI), waardoor het eenvoudiger wordt voor klanten en community van Microsoft om infrastructuuranalyses uit te voeren. De primaire focus van Microsoft is om zoveel mogelijk gegevens over de internetinfrastructuur te verstrekken ter ondersteuning van verschillende beveiligingsgebruiksscenario's.

Microsoft verzamelt, analyseert en indexeert internetgegevens om u te helpen:

- Bedreigingen detecteren en erop reageren

- Prioriteit geven aan incidenten

- Infrastructuur proactief identificeren die is gekoppeld aan actorgroepen die gericht zijn op uw organisatie

Microsoft verzamelt internetgegevens via het PDNS-sensornetwerk (passive Domain Name System), het wereldwijde proxynetwerk van virtuele gebruikers, poortscans en andere bronnen op malware en toegevoegde DNS-gegevens.

Deze internetgegevens zijn onderverdeeld in twee verschillende groepen: traditioneel en geavanceerd. Traditionele gegevenssets zijn onder andere:

Geavanceerde gegevenssets zijn onder andere:

Geavanceerde gegevenssets worden verzameld op basis van het observeren van het Document Object Model (DOM) van verkende webpagina's. Daarnaast worden onderdelen en trackers ook waargenomen op basis van detectieregels die worden geactiveerd op basis van de bannerreacties van poortscans of TLS-certificaatdetails.

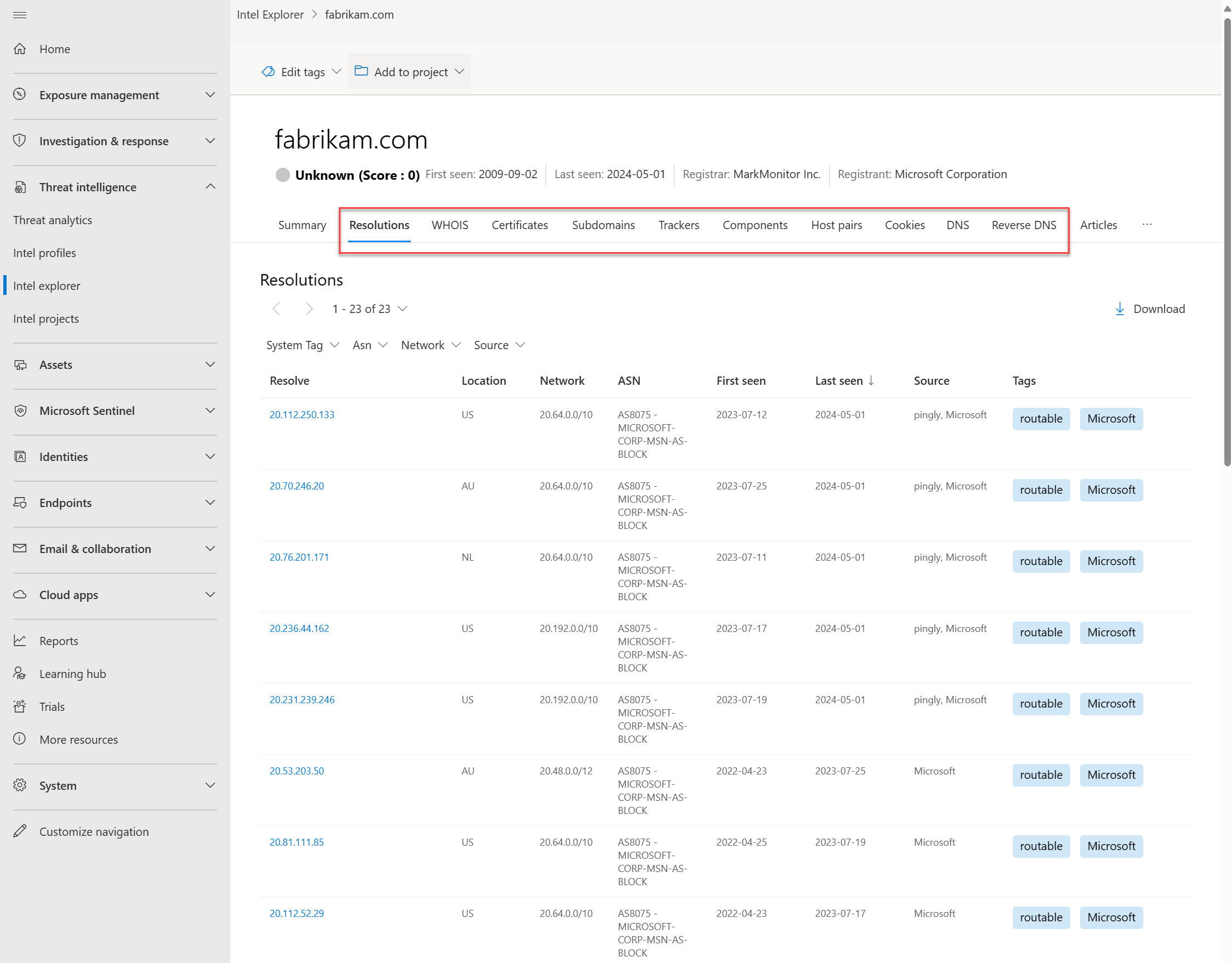

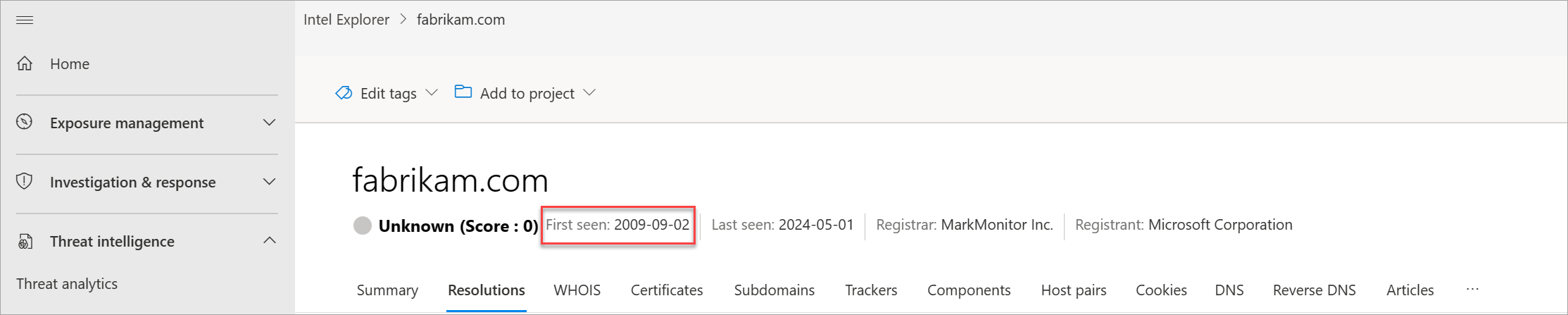

Oplossingen

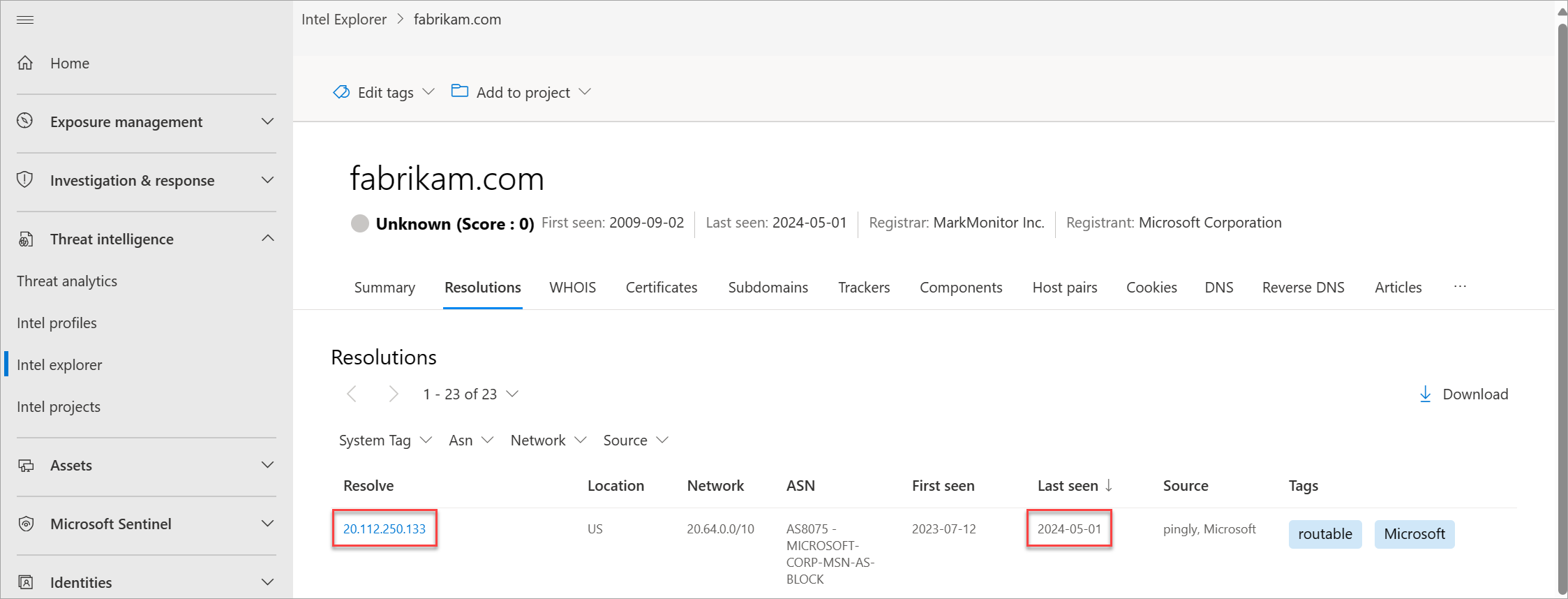

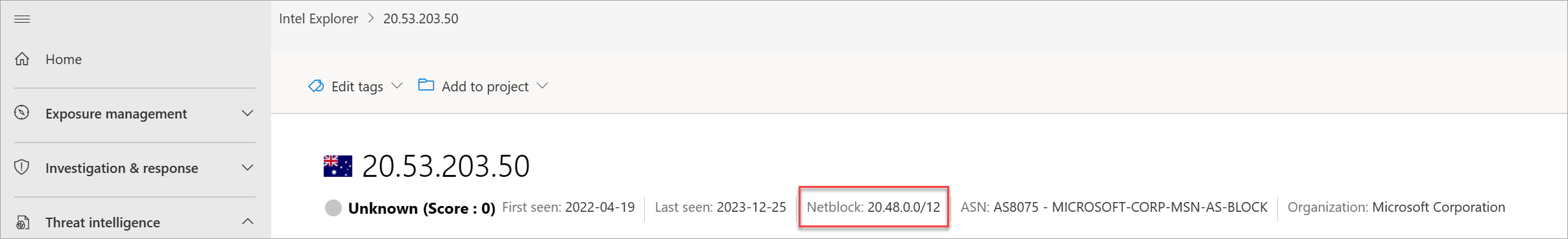

PDNS is een recordsysteem dat DNS-omzettingsgegevens voor een bepaalde locatie, record en tijdsbestek opslaat. Met deze historische resolutiegegevensset kunt u zien welke domeinen zijn omgezet in een IP-adres en andersom. Deze gegevensset maakt tijdgebaseerde correlatie mogelijk op basis van domein- of IP-overlap.

PDNS kan de identificatie van voorheen onbekende of nieuwe infrastructuur voor bedreigingsacteur mogelijk maken. Proactieve toevoeging van indicatoren aan bloklijsten kan communicatiepaden afsnijden voordat campagnes plaatsvinden. Gegevens over recordomzetting zijn beschikbaar op het tabblad Resoluties , dat zich bevindt op de pagina Intel Explorer in de Microsoft Defender-portal. Meer typen DNS-records zijn beschikbaar op het tabblad DNS .

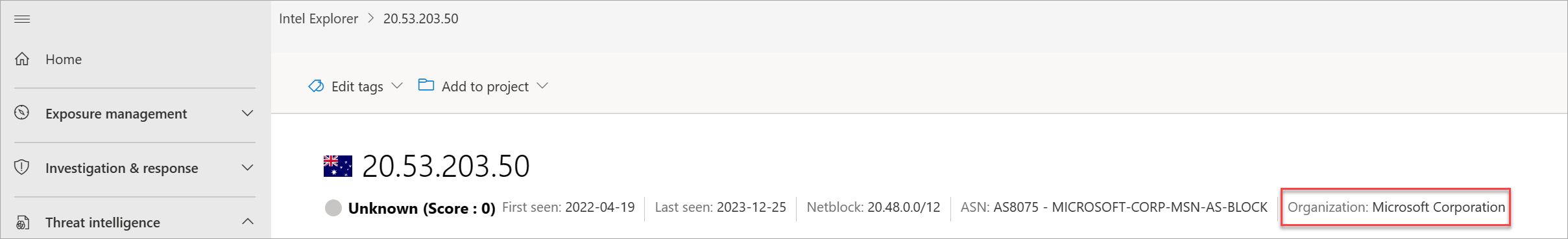

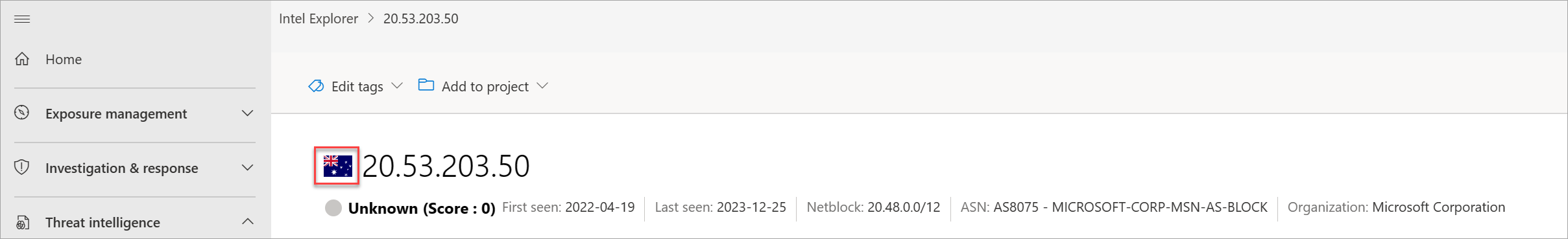

Onze PDNS-omzettingsgegevens bevatten de volgende informatie:

- Oplossen: de naam van de omzettende entiteit (een IP-adres of domein)

- Locatie: de locatie waarin het IP-adres wordt gehost

- Netwerk: het netblock of subnet dat is gekoppeld aan het IP-adres

- ASN: Het autonoom systeemnummer (ASN) en de naam van de organisatie

- Voor het eerst gezien: een tijdstempel van de datum waarop Microsoft deze oplossing voor het eerst heeft waargenomen

- Laatst gezien: Een tijdstempel van de datum waarop Microsoft deze oplossing voor het laatst heeft waargenomen

- Bron: de bron waarmee de detectie van de relatie is ingeschakeld.

- Tags: alle tags die zijn toegepast op dit artefact in Defender TI (meer informatie)

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Domeinen:

Wanneer heeft Defender TI voor het eerst gezien dat het domein werd omgezet naar een IP-adres?

Wanneer was de laatste keer dat Defender TI zag dat het domein actief werd omgezet in een IP-adres?

Naar welk IP-adres of de ip-adressen wordt momenteel door het domein omgezet?

IP-adressen:

Is het IP-adres routeerbaar?

Van welk subnet maakt het IP-adres deel uit?

Is er een eigenaar gekoppeld aan het subnet?

Waar as is het IP-adresonderdeel van?

Is er geolocatie?

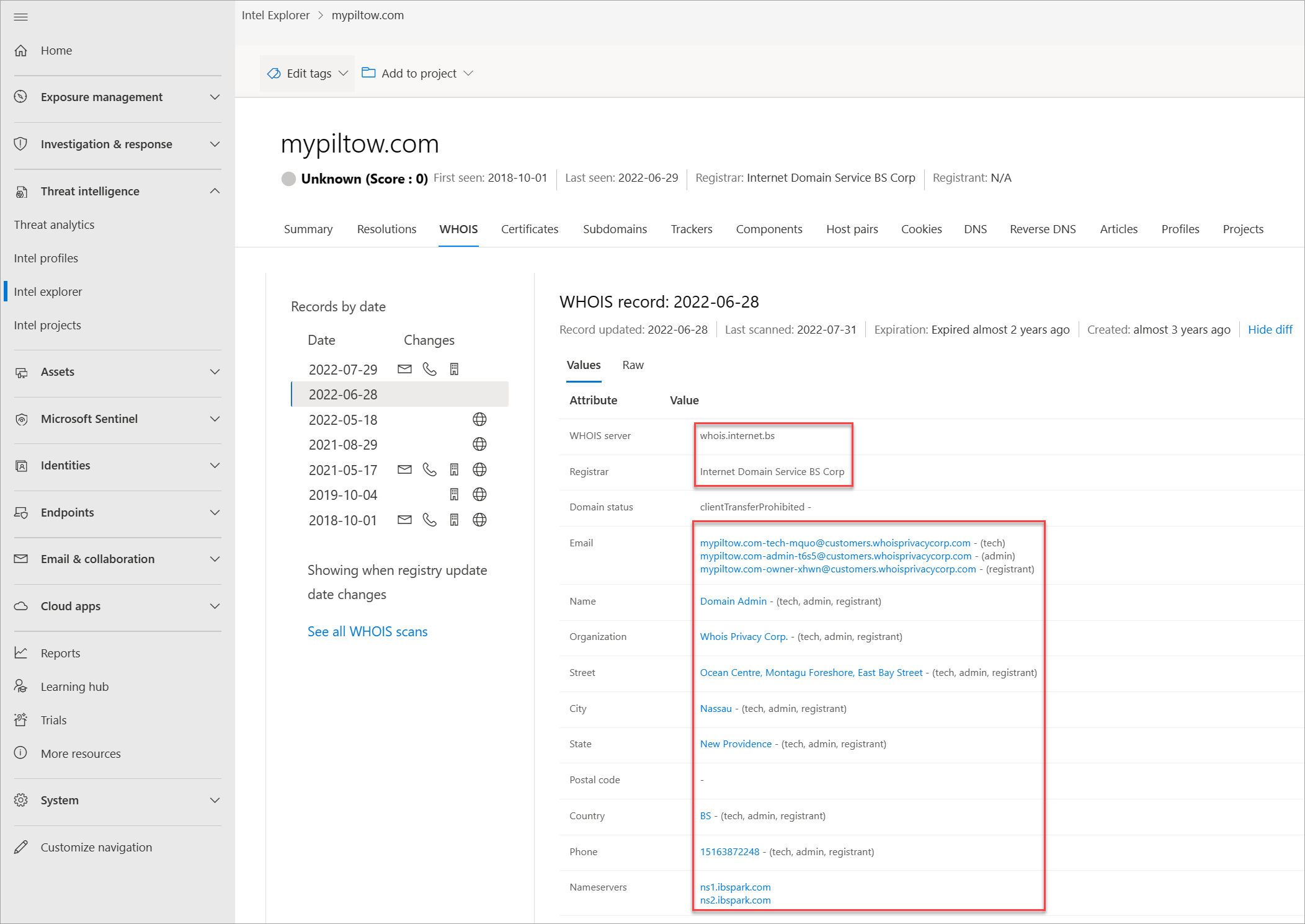

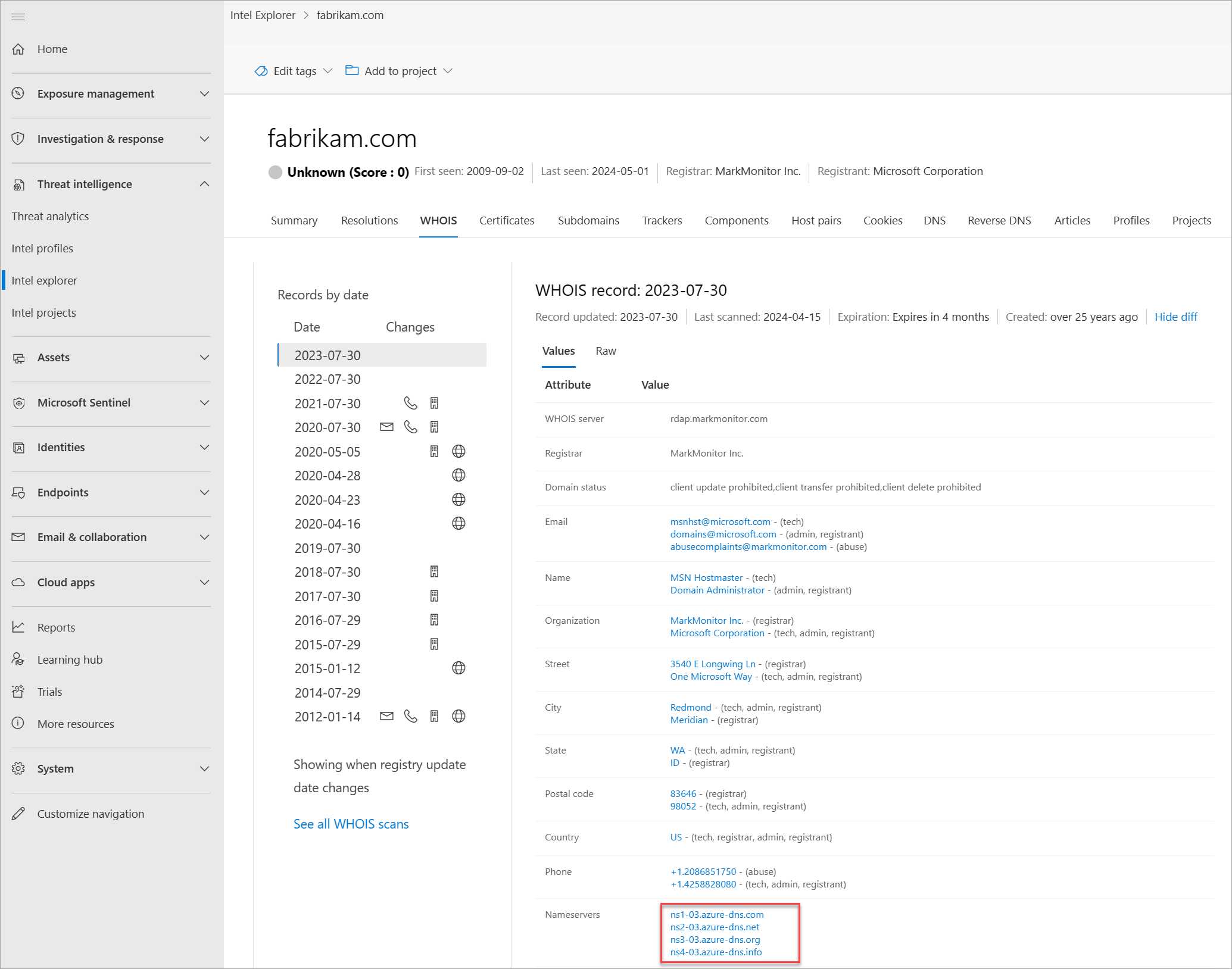

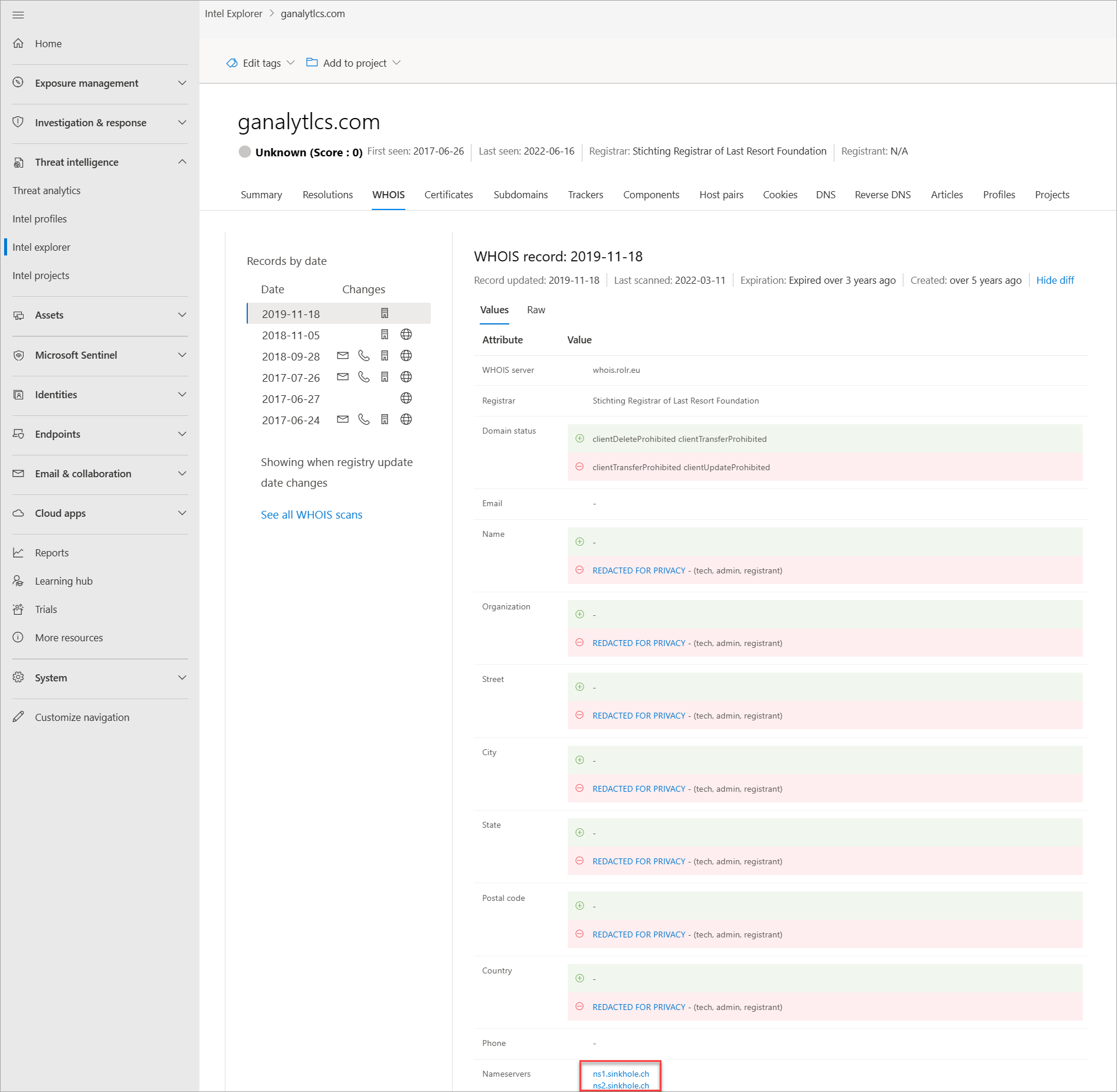

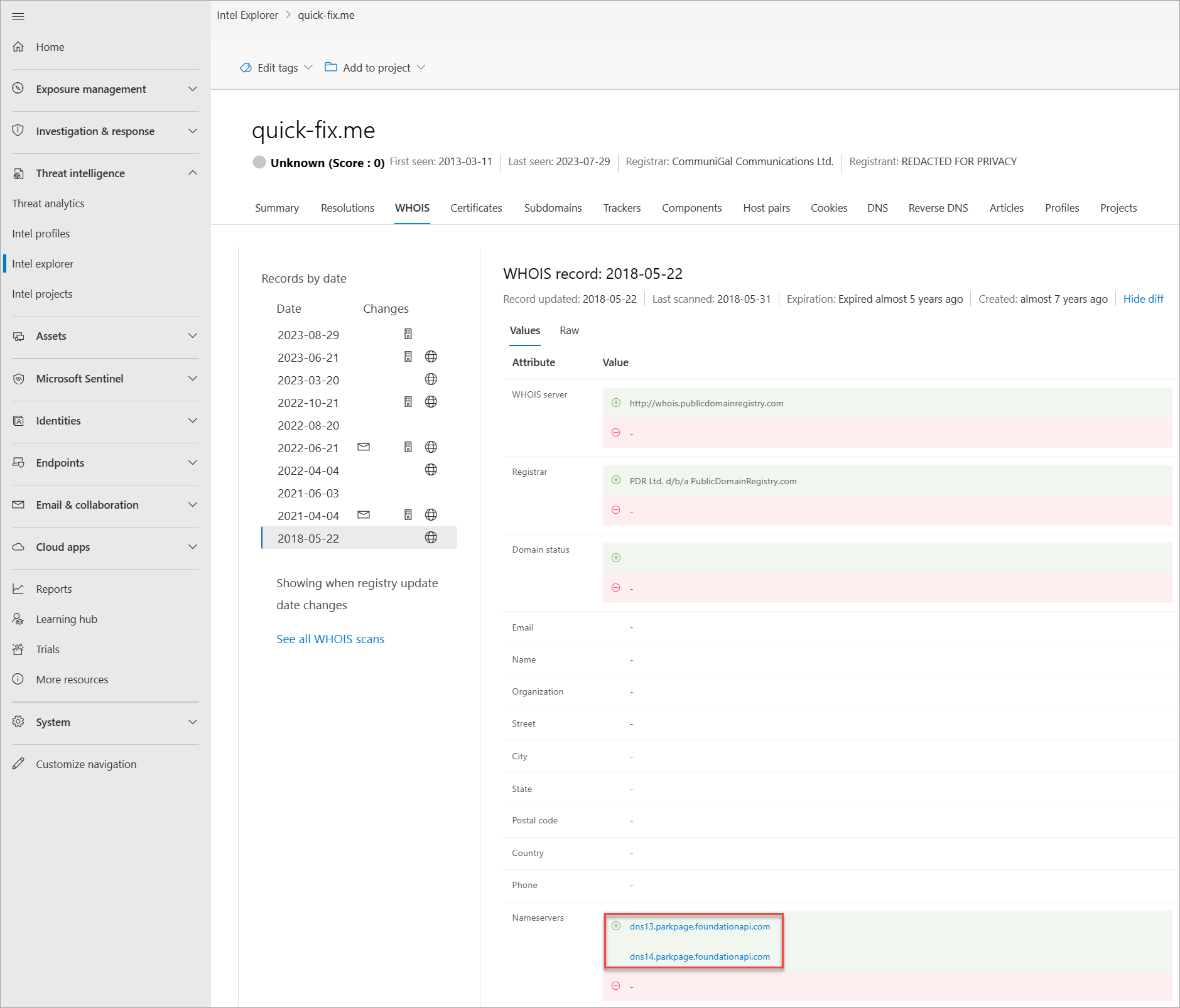

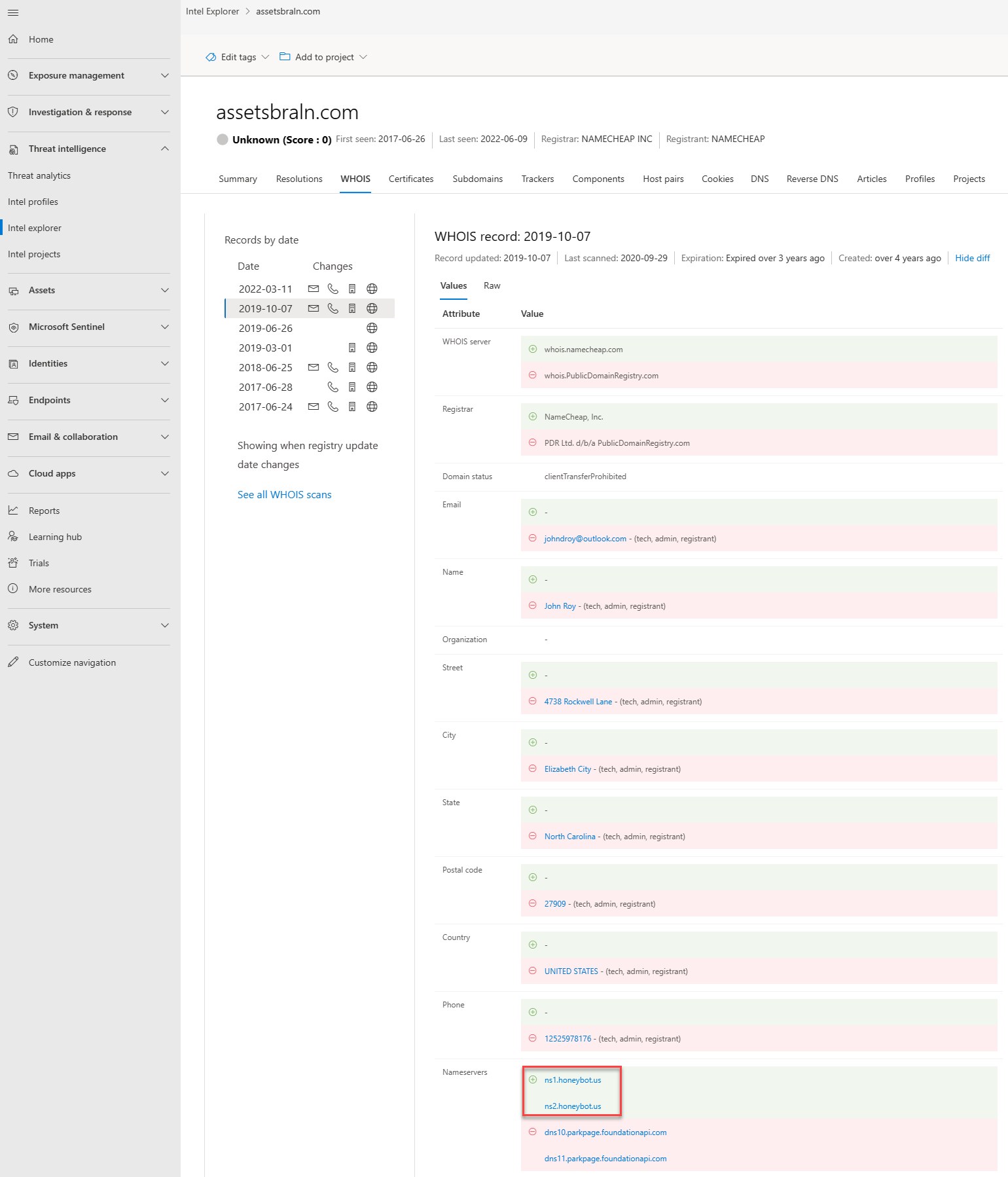

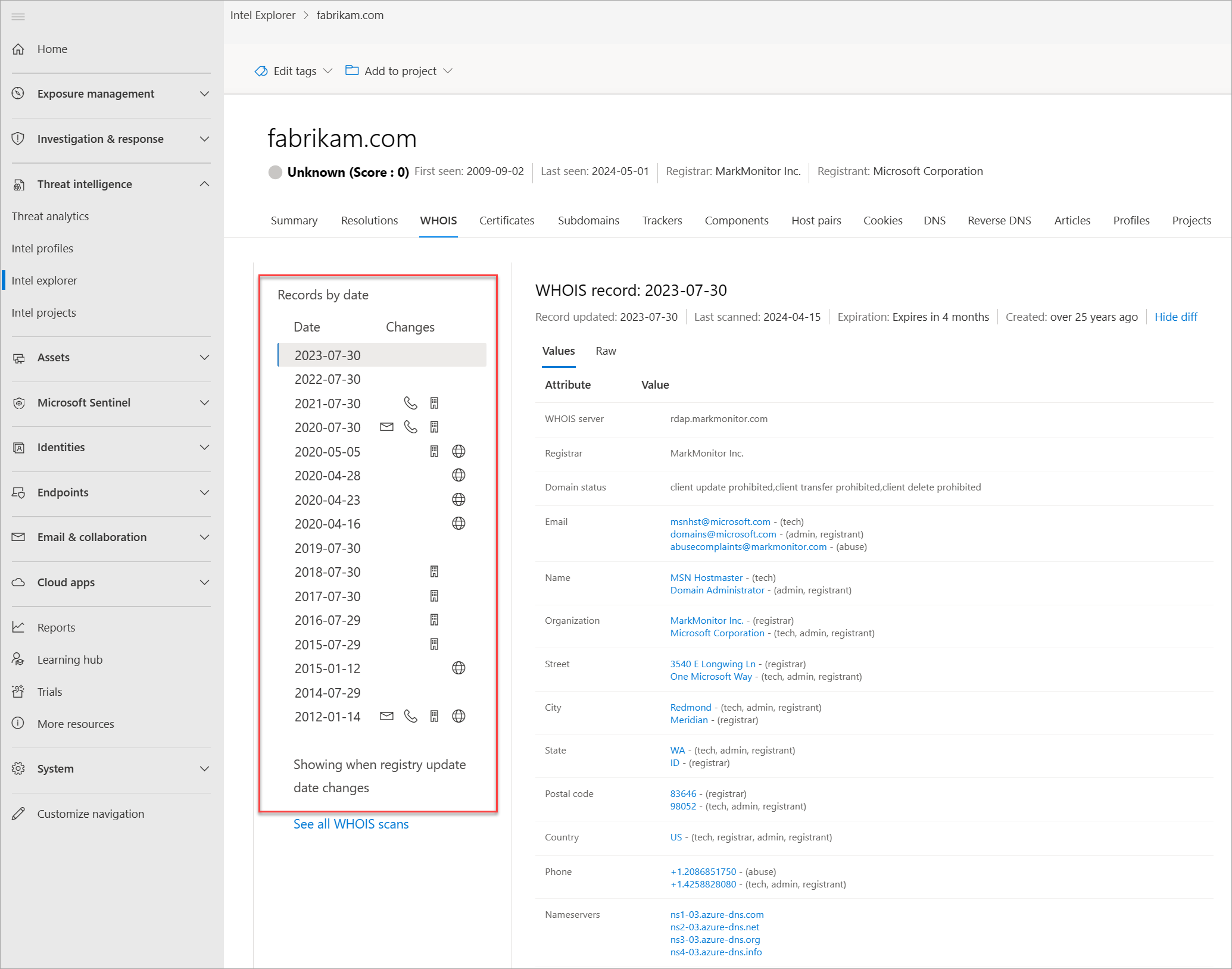

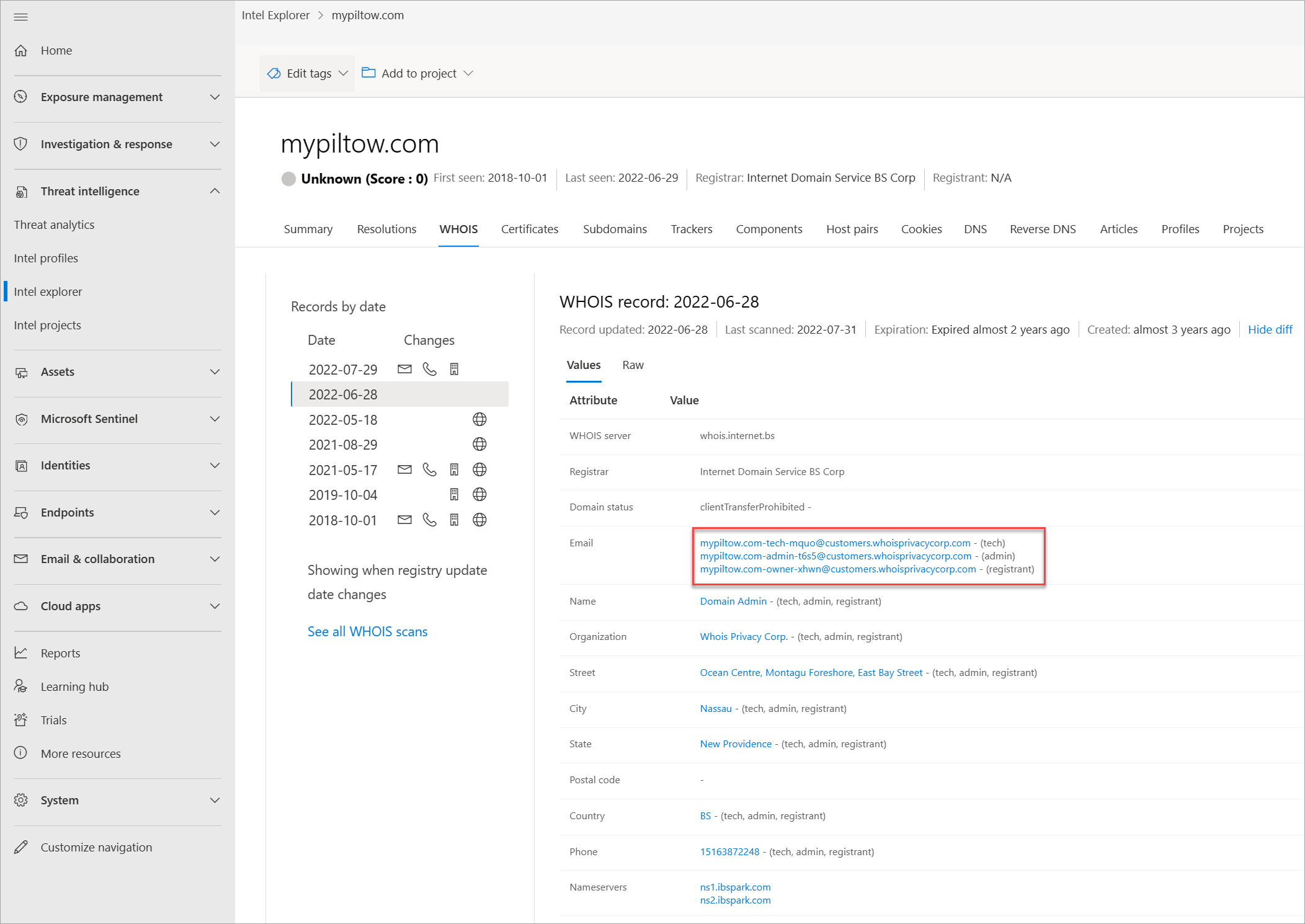

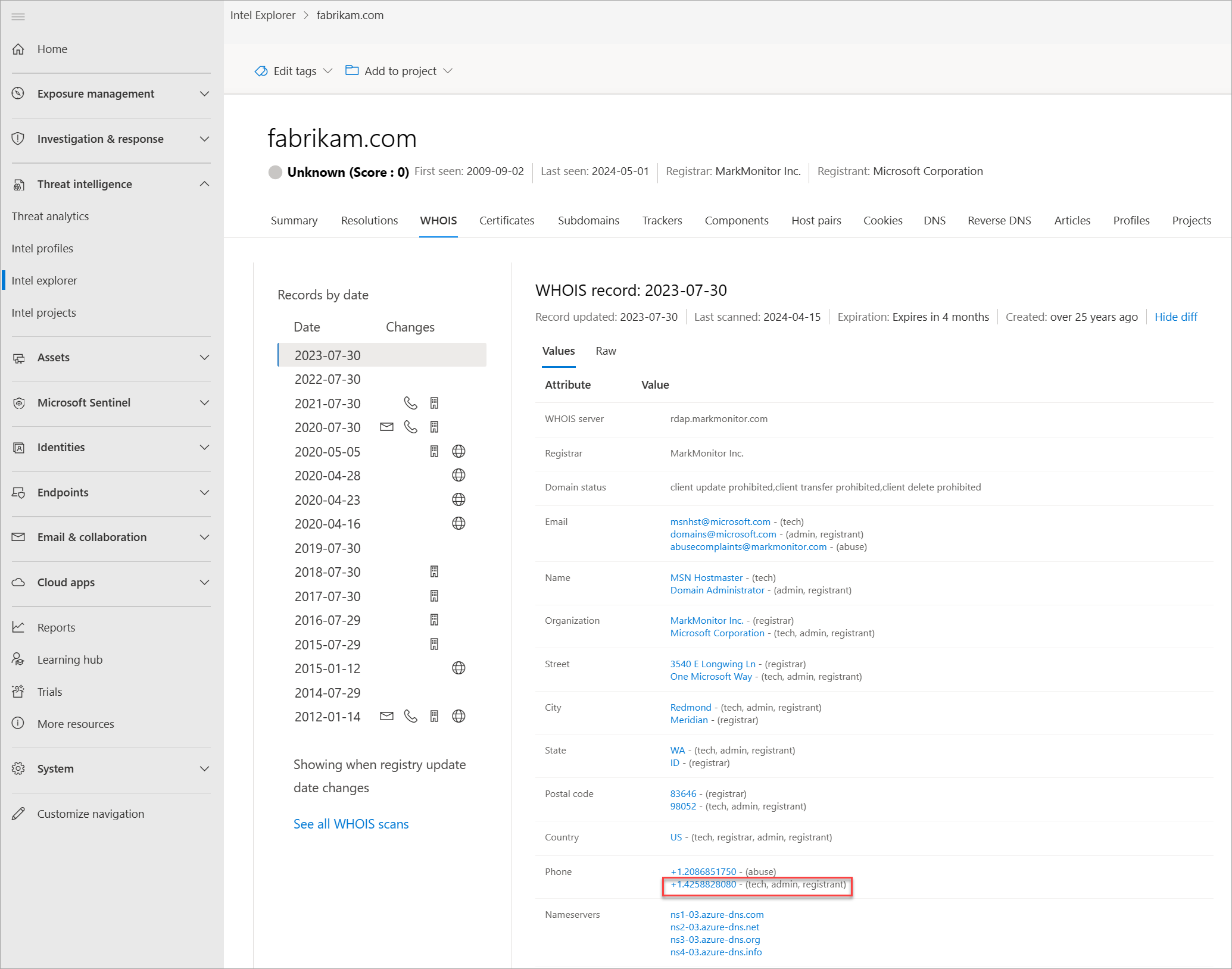

WHOIS

Duizenden keren per dag worden domeinen gekocht en/of overgedragen tussen personen en organisaties. Het proces is eenvoudig, duurt slechts een paar minuten en kan zo laag zijn als $ 7, afhankelijk van de provider van de registrar. Naast betalingsgegevens moet men aanvullende informatie over zichzelf opgeven. Een deel van deze informatie wordt opgeslagen als onderdeel van een WHOIS-record dat het domein is ingesteld. Deze actie wordt beschouwd als een registratie van een openbaar domein. Er zijn echter privédomeinregistratieservices, waarbij men hun persoonlijke gegevens kan verbergen in de WHOIS-record van hun domein. In dergelijke situaties zijn de gegevens van de domeineigenaar veilig en vervangen door de gegevens van de registrar. Meer actorgroepen voeren privédomeinregistraties uit om het voor analisten moeilijker te maken om andere domeinen te vinden die ze bezitten. Defender TI biedt verschillende gegevenssets om de gedeelde infrastructuur van actoren te vinden wanneer WHOIS-records geen leads bieden.

WHOIS is een protocol waarmee iedereen informatie kan opvragen over een domein, IP-adres of subnet. Een van de meest voorkomende functies voor WHOIS in onderzoek naar bedreigingsinfrastructuur is het identificeren of verbinden van verschillende entiteiten op basis van unieke gegevens die binnen WHOIS-records worden gedeeld. Als u ooit zelf een domein hebt gekocht, is het u misschien opgevallen dat de inhoud die bij de registrars is aangevraagd, nooit is geverifieerd. In feite had je alles in de record kunnen zetten (en veel mensen doen dat), wat dan aan de wereld zou worden weergegeven.

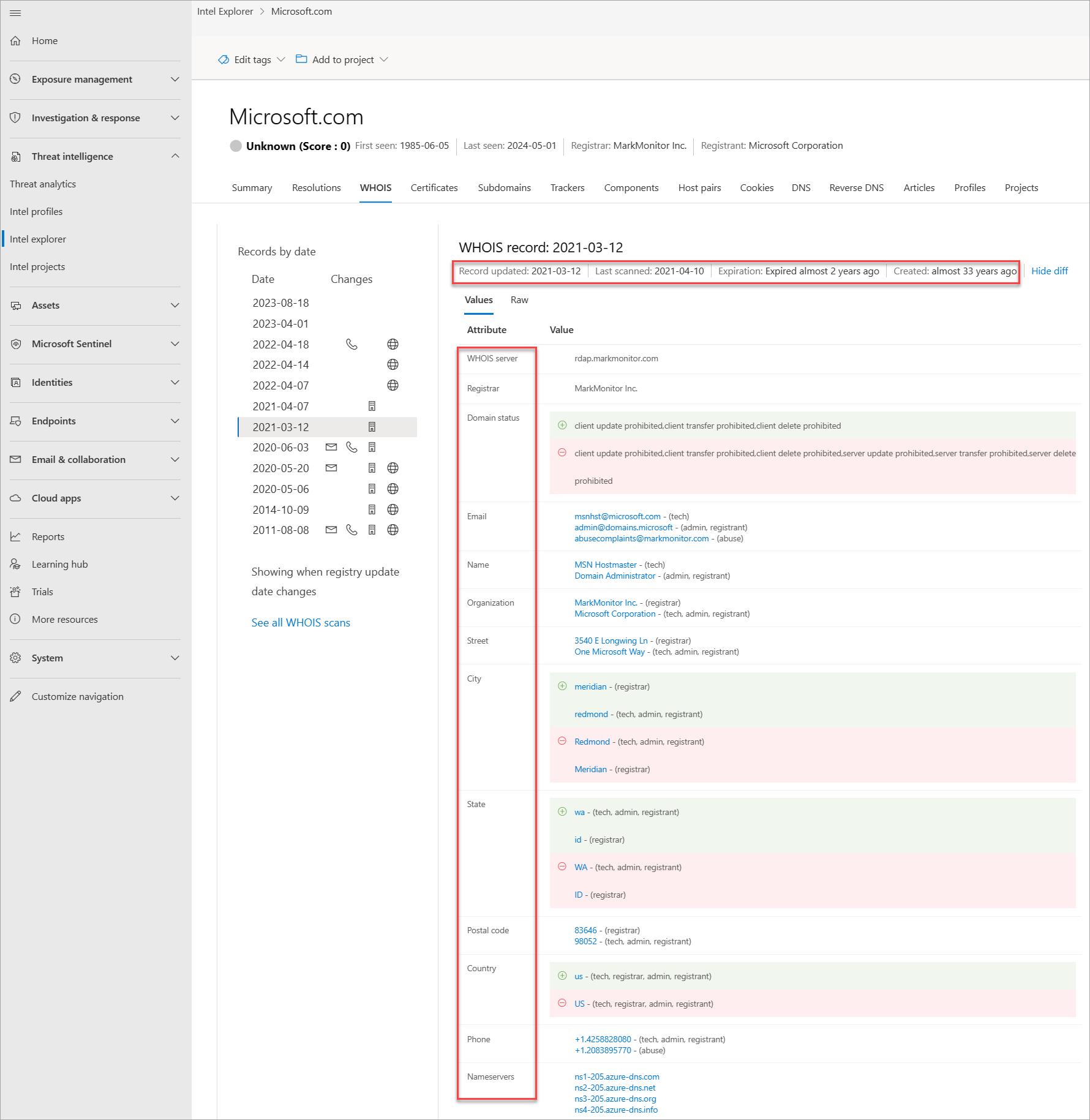

Elke WHOIS-record heeft verschillende secties, die allemaal verschillende informatie kunnen bevatten. Veelgebruikte secties zijn registrar, registrant, beheerder en technisch, waarbij elk mogelijk overeenkomt met een andere contactpersoon voor de record. Deze gegevens worden in de meeste gevallen gedupliceerd tussen secties, maar er kunnen enkele kleine verschillen zijn, met name als een actor een fout heeft gemaakt. Wanneer u WHOIS-informatie in Defender TI bekijkt, ziet u een verkorte record die alle gegevens ontdubbelt en aangeeft uit welk deel van de record deze afkomstig is. We hebben vastgesteld dat dit proces de werkstroom van analisten aanzienlijk versnelt en het overzien van gegevens voorkomt. De WHOIS-informatie van Defender TI wordt mogelijk gemaakt door de WhoisIQ-database™.

Onze WHOIS-gegevens bevatten de volgende informatie:

- Record bijgewerkt: Een tijdstempel die de dag aangeeft waarop een WHOIS-record voor het laatst is bijgewerkt

- Laatst gescand: De datum waarop het Defender TI-systeem de record voor het laatst heeft gescand

- Afloop: De vervaldatum van de registratie, indien beschikbaar

- Geschapen: De leeftijd van de huidige WHOIS-record

- WHOIS-server: De server die is ingesteld door een door ICANN geaccrediteerde registrar om up-to-date informatie te verkrijgen over domeinen die erin zijn geregistreerd

- Griffier: De registrarservice die wordt gebruikt om het artefact te registreren

- Domeinstatus: De huidige status van het domein; een 'actief' domein is live op internet

- E-mail: Eventuele e-mailadressen in de WHOIS-record en het type contactpersoon waar elke persoon aan is gekoppeld (bijvoorbeeld beheerder of tech)

- Naam: De naam van alle contactpersonen in de record en het type contactpersoon dat elk is gekoppeld aan

- Organisatie: De naam van alle organisaties in de record en het type contactpersoon dat elk is gekoppeld aan

- Straat: Eventuele adressen die zijn gekoppeld aan de record en het type van de bijbehorende contactpersoon

- Stad: Elke plaats die wordt vermeld in een adres dat is gekoppeld aan de record, en het type van de bijbehorende contactpersoon

- Staat: Alle statussen die worden vermeld in een adres dat is gekoppeld aan de record, en het type van de bijbehorende contactpersoon

- Postcode: Alle postcodes die worden vermeld in een adres dat is gekoppeld aan de record, en het type van de bijbehorende contactpersoon

- Land: Alle landen of regio's die worden vermeld in een adres dat is gekoppeld aan de record, en het type van de bijbehorende contactpersoon

- Telefoon: Telefoonnummers die in de record worden vermeld en het type van de bijbehorende contactpersoon

- Naamservers: Alle naamservers die zijn gekoppeld aan de geregistreerde entiteit

Huidige WHOIS-zoekopdrachten

De huidige WHOIS-opslagplaats van Defender TI markeert alle domeinen in de WHOIS-verzameling van Microsoft die momenteel zijn geregistreerd en gekoppeld aan het WHOIS-kenmerk van belang. Deze gegevens markeert de registratie- en vervaldatum van het domein, samen met het e-mailadres dat wordt gebruikt om het domein te registreren. Deze gegevens worden weergegeven op het tabblad WHOIS Zoeken van het platform.

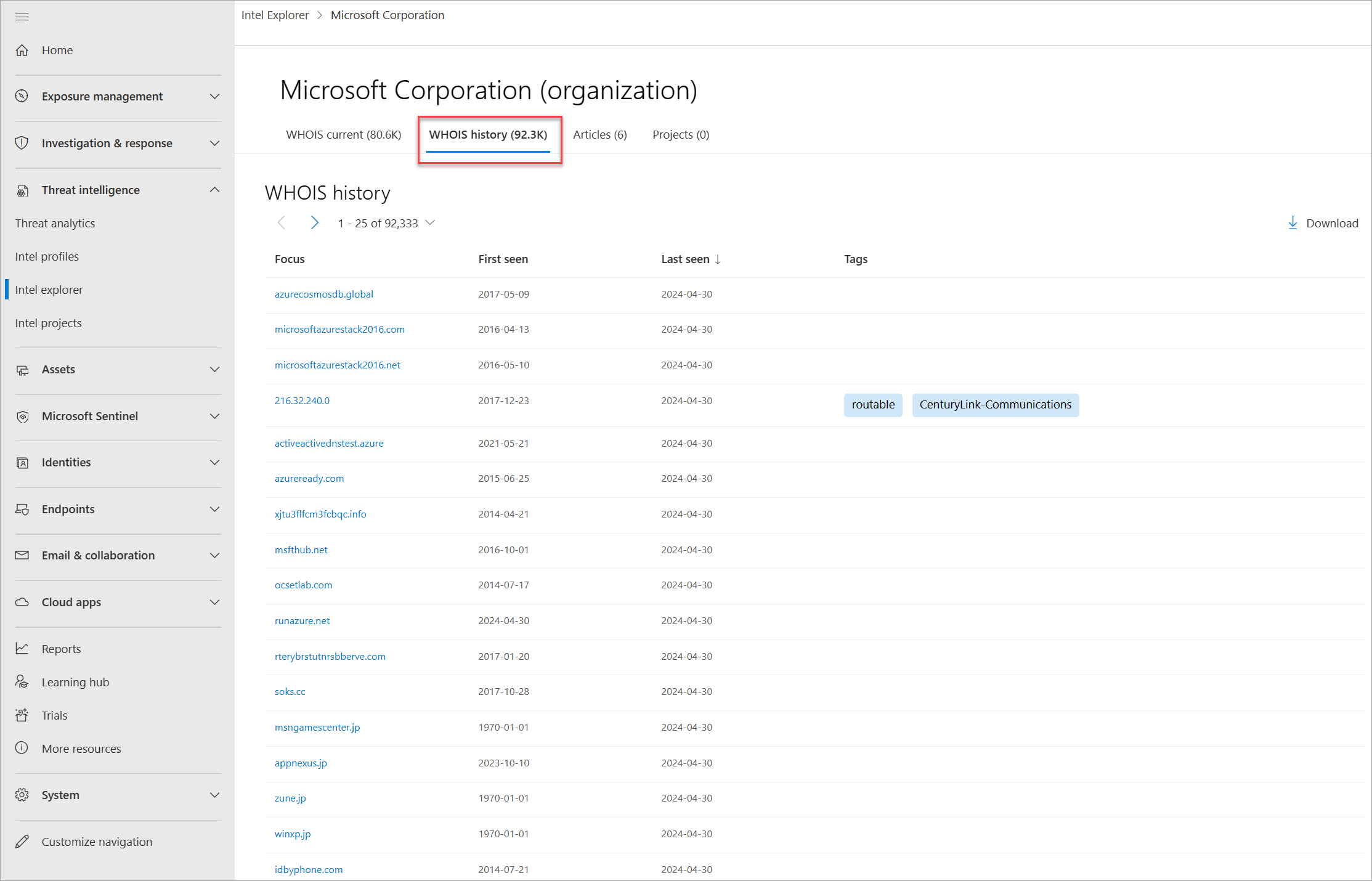

Historische WHOIS-zoekopdrachten

De WHOIS-geschiedenisopslagplaats van Defender TI biedt gebruikers toegang tot alle bekende historische domeinkoppelingen tot WHOIS-kenmerken op basis van de waarnemingen van het systeem. Met deze gegevensset worden alle domeinen gemarkeerd die zijn gekoppeld aan een kenmerk dat een gebruiker de eerste keer weergeeft en de laatste keer dat we de koppeling tussen het domein en het kenmerk hebben waargenomen waarop de query is uitgevoerd. Deze gegevens worden weergegeven op een afzonderlijk tabblad naast het huidige tabblad WHOIS .

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Hoe oud is het domein?

Lijkt het alsof de gegevens privacy zijn beveiligd?

Lijken de gegevens uniek te zijn?

Welke naamservers worden gebruikt?

Is dit domein een sinkhole-domein?

Is dit domein een geparkeerd domein?

Is dit domein een honeypot-domein?

Is er geschiedenis?

Zijn er valse e-mails over privacybescherming?

Zijn er valse namen in de WHOIS-record?

Worden andere gerelateerde IOC's geïdentificeerd door te zoeken op mogelijk gedeelde WHOIS-waarden tussen domeinen?

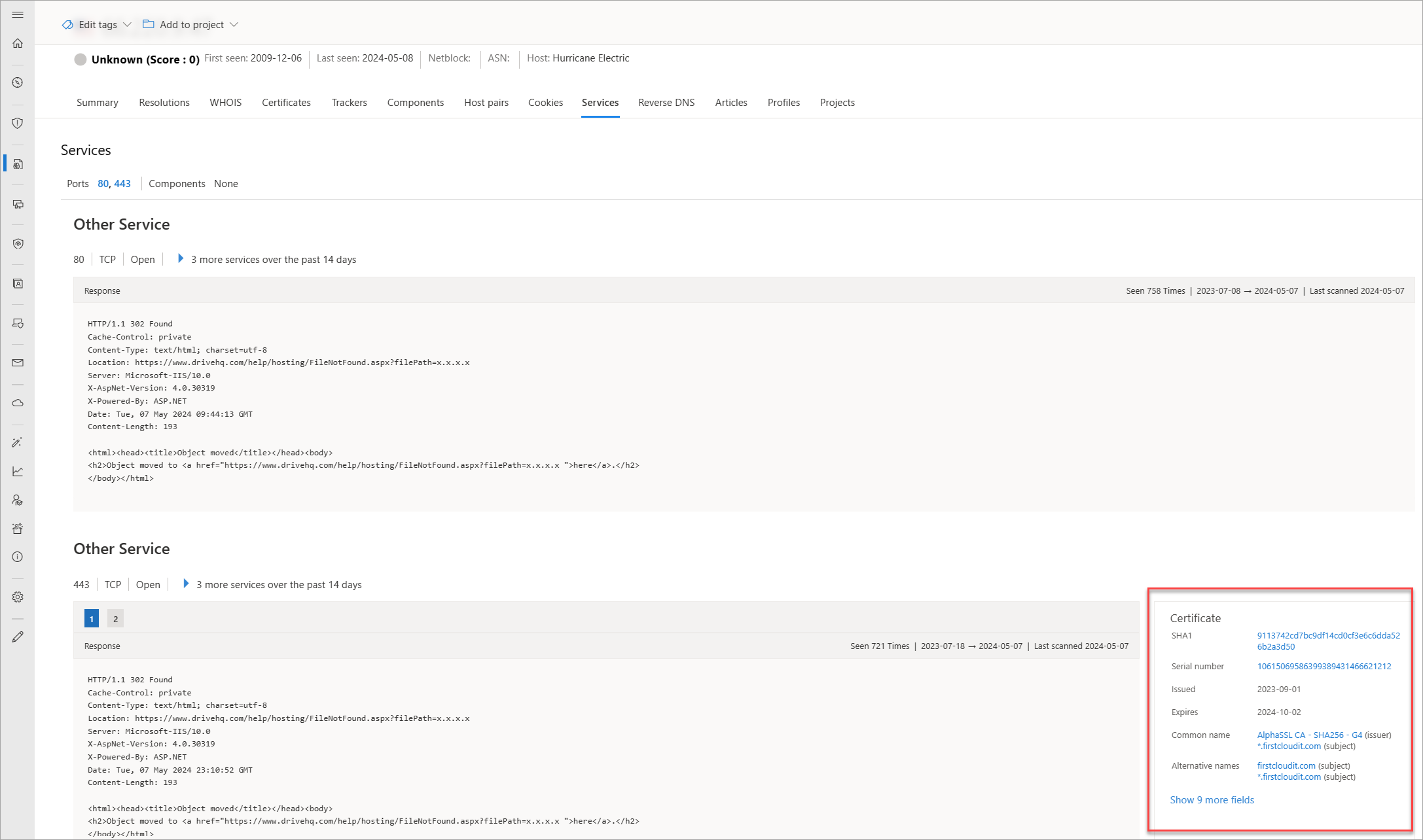

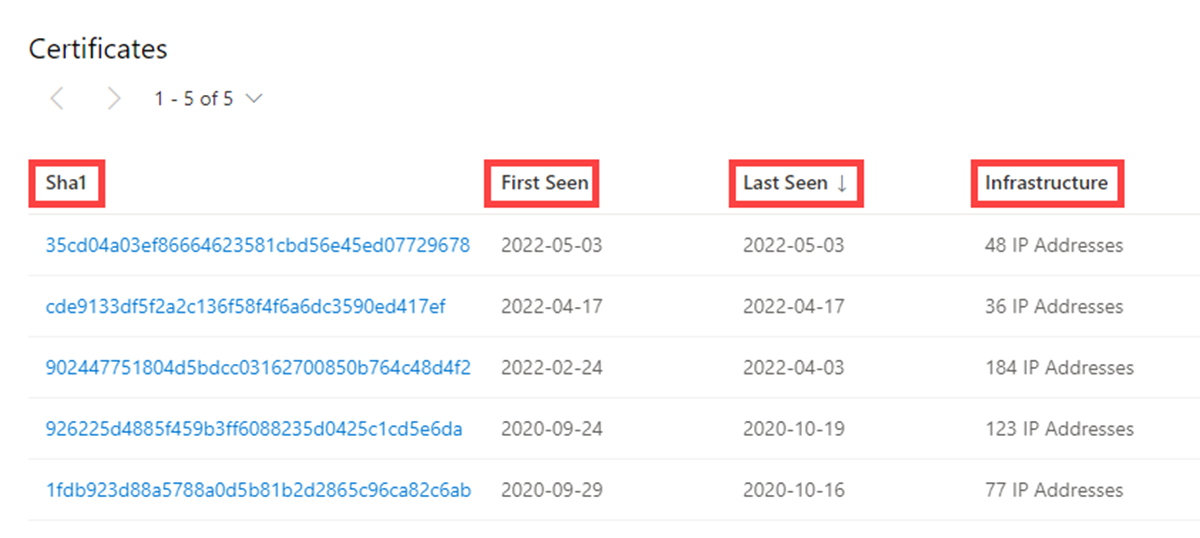

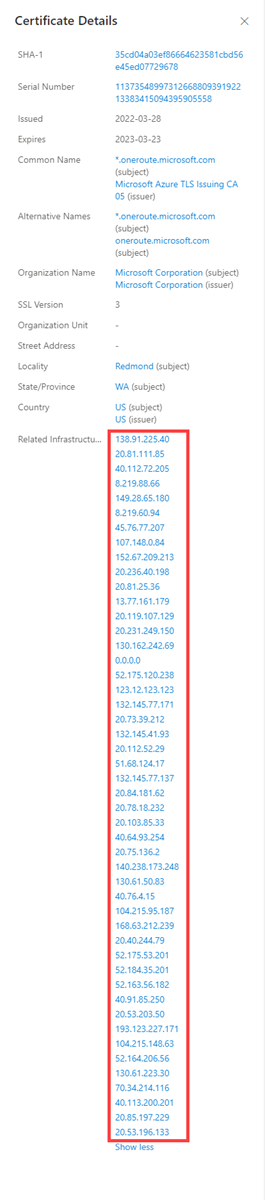

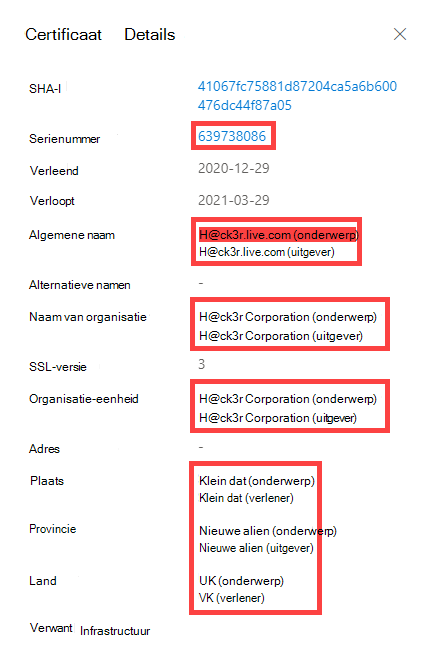

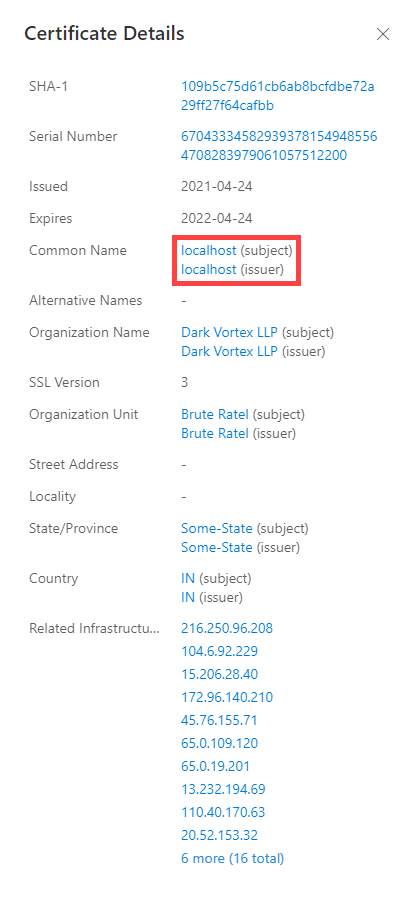

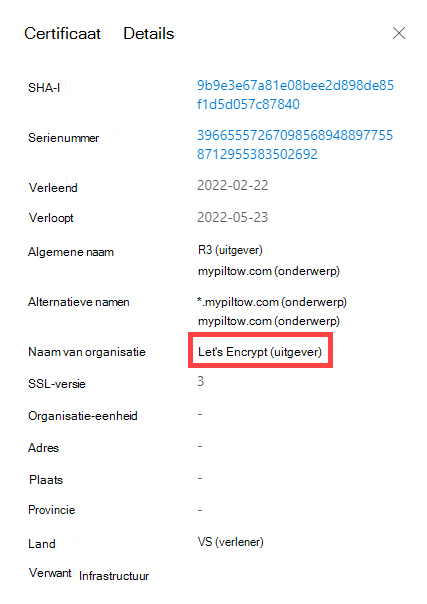

Certificaten

Naast het beveiligen van uw gegevens zijn TLS-certificaten een fantastische manier voor gebruikers om ongelijksoortige netwerkinfrastructuur te verbinden. Met moderne scantechnieken kunnen we binnen enkele uren gegevensaanvragen uitvoeren voor elk knooppunt op internet. Met andere woorden, we kunnen een certificaat eenvoudig en regelmatig koppelen aan een IP-adres dat als host fungeert.

Net als bij een WHOIS-record moeten TLS-certificaten informatie opgeven door de gebruiker om het uiteindelijke product te genereren. Naast het domein bevat het TLS-certificaat voor wie het certificaat wordt gemaakt (tenzij zelfondertekend). De gebruiker kan de aanvullende informatie verzinnen. Waar gebruikers van Microsoft de meeste waarde van TLS-certificaten zien, zijn niet noodzakelijkerwijs de unieke gegevens die iemand kan gebruiken bij het genereren van het certificaat, maar waar het wordt gehost.

Voor toegang tot een TLS-certificaat moet het zijn gekoppeld aan een webserver en beschikbaar worden gemaakt via een bepaalde poort (meestal 443). Met behulp van grootschalige internetscans op wekelijkse basis is het mogelijk om alle IP-adressen te scannen en elk certificaat te verkrijgen dat wordt gehost om een historische opslagplaats van certificaatgegevens te bouwen. Het hebben van een database met IP-adressen aan TLS-certificaattoewijzingen biedt u een manier om overlappingen in de infrastructuur te identificeren.

Stel u voor dat een actor een server instelt met een zelfondertekend TLS-certificaat om dit concept verder te illustreren. Na enkele dagen worden verdedigers wijs voor hun infrastructuur en blokkeren ze de webserver die schadelijke inhoud host. In plaats van al hun harde werk te vernietigen, kopieert de actor alleen alle inhoud (inclusief het TLS-certificaat) en plaatst deze op een nieuwe server. Als gebruiker kunt u nu een verbinding maken met behulp van de unieke SHA-1-waarde van het certificaat en zeggen dat beide webservers (één geblokkeerd, één onbekend) op een of andere manier verbonden zijn.

Wat TLS-certificaten waardevoller maakt, is dat ze verbindingen kunnen maken die passieve DNS- of WHOIS-gegevens mogelijk missen. Dit betekent meer manieren om potentiële schadelijke infrastructuur te correleren en potentiële operationele beveiligingsfouten van actoren te identificeren. Defender TI heeft sinds 2013 meer dan 30 miljoen certificaten verzameld en biedt u de hulpprogramma's om correlaties te maken op de inhoud en geschiedenis van het certificaat.

TLS-certificaten zijn bestanden die een cryptografische sleutel digitaal binden aan een set door de gebruiker verstrekte gegevens. Defender TI maakt gebruik van scantechnieken via internet om TLS-certificaatkoppelingen van IP-adressen op verschillende poorten te verzamelen. Deze certificaten worden opgeslagen in een lokale database en stellen ons in staat om een tijdlijn te maken voor waar een bepaald TLS-certificaat op internet wordt weergegeven.

Onze certificaatgegevens bevatten de volgende informatie:

- Sha1: De hash van het SHA-1-algoritme voor een TLS-certificaatasset

- Voor het eerst gezien: Een tijdstempel die de datum weergeeft waarop dit certificaat voor het eerst is waargenomen op een artefact

- Laatst gezien: Een tijdstempel die de datum weergeeft waarop dit certificaat voor het laatst is waargenomen op een artefact

- Infrastructuur: Alle gerelateerde infrastructuur die is gekoppeld aan het certificaat

Wanneer u een SHA-1-hash uitvouwt, ziet u de volgende details:

- Serienummer: Het serienummer dat is gekoppeld aan een TLS-certificaat

- Uitgegeven: De datum waarop een certificaat is uitgegeven

- Verloopt: De datum waarop een certificaat verloopt

- Algemene naam van onderwerp: De algemene naam van het onderwerp voor alle gekoppelde TLS-certificaten

- Algemene naam van verlener: De algemene naam van de uitgever voor alle gekoppelde TLS-certificaten

- Alternatieve naam(en) van onderwerp: Alternatieve algemene namen voor het certificaat

- Alternatieve naam(en) van verlener: Eventuele andere namen van de verlener

- Naam van onderwerporganisatie: De organisatie die is gekoppeld aan de TLS-certificaatregistratie

- Naam van de organisatie van de uitgever: De naam van de organisatie die de uitgifte van een certificaat heeft ingedeeld

- SSL-versie: De versie van SSL/TLS waarbij het certificaat is geregistreerd

- Organisatie-eenheid onderwerp: Optionele metagegevens die de afdeling binnen een organisatie aangeeft die verantwoordelijk is voor het certificaat

- Organisatie-eenheid van verlener: Aanvullende informatie over de organisatie die het certificaat uitgeeft

- Adres van onderwerp: Het adres waar de organisatie zich bevindt

- Adres van uitgever: Het adres waar de verlenerorganisatie zich bevindt

- Onderwerplocatie: De plaats waar de organisatie zich bevindt

- Plaats van uitgever: De plaats waar de verlenerorganisatie zich bevindt

- Onderwerp staat/provincie: De staat of provincie waar de organisatie zich bevindt

- Verlenerstatus/provincie: De staat of provincie waar de verlenerorganisatie zich bevindt

- Onderwerpland: Het land of de regio waar de organisatie zich bevindt

- Land van verlener: Het land of de regio waar de verlenerorganisatie zich bevindt

- Gerelateerde infrastructuur: Alle gerelateerde infrastructuur die is gekoppeld aan het certificaat

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Aan welke andere infrastructuur is dit certificaat gekoppeld?

Zijn er unieke gegevenspunten in het certificaat die als goede draaipunten kunnen dienen?

Is het certificaat zelfondertekend?

Is het certificaat van een gratis provider?

In welke periode is het certificaat in gebruik genomen?

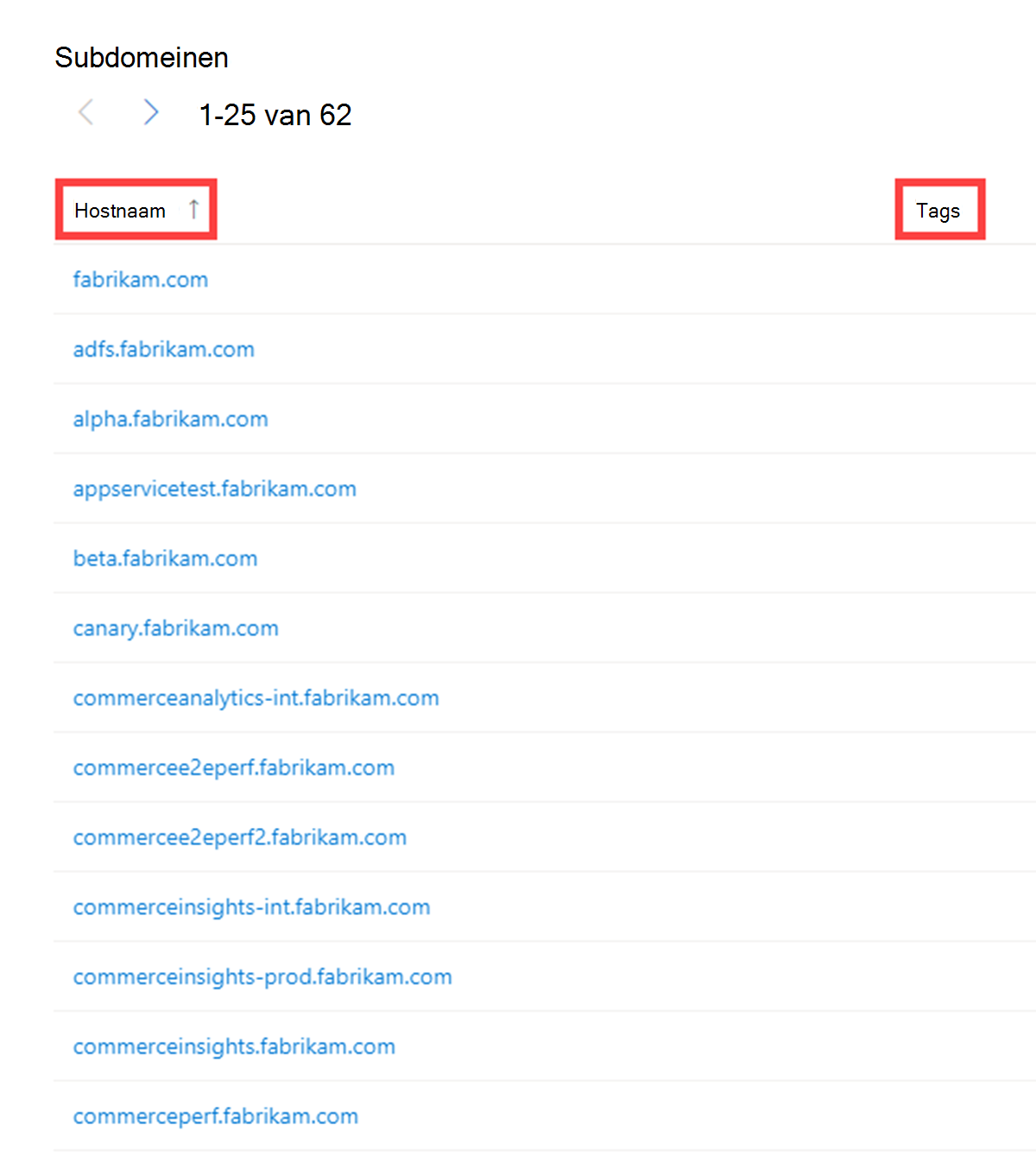

Subdomeinen

Een subdomein is een internetdomein dat deel uitmaakt van een primair domein. Subdomeinen worden ook wel 'hosts' genoemd. Als voorbeeld learn.microsoft.com is een subdomein van microsoft.com. Voor elk subdomein kan er een nieuwe set IP-adressen zijn waarnaar het domein wordt omgezet. Dit kunnen geweldige gegevensbronnen zijn voor het vinden van gerelateerde infrastructuur.

Onze subdomeingegevens bevatten de volgende informatie:

- Hostnaam: het subdomein dat is gekoppeld aan het domein waarop is gezocht

- Tags: alle tags die zijn toegepast op dit artefact in Defender TI

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Zijn er meer subdomeinen gekoppeld aan het domein op een hoger niveau?

Zijn een van de subdomeinen gekoppeld aan schadelijke activiteiten?

Als ik eigenaar ben van dit domein, ziet een van de subdomeinen er dan onbekend uit?

Is er een patroon voor de vermelde subdomeinen die zijn gekoppeld aan andere schadelijke domeinen?

Wordt bij het draaien van elk subdomein een nieuwe IP-adresruimte weergegeven die niet eerder aan het doel is gekoppeld?

Welke andere niet-gerelateerde infrastructuur kan ik vinden die niet overeenkomt met het hoofddomein?

Trackers

Trackers zijn unieke codes of waarden die in webpagina's worden gevonden en vaak worden gebruikt om gebruikersinteractie bij te houden. Deze codes kunnen worden gebruikt om een ongelijksoortige groep websites te correleren met een centrale entiteit. Vaak kopiëren bedreigingsactoren de broncode van de website van een slachtoffer die ze willen imiteren voor een phishingcampagne. Ze nemen zelden de tijd om deze id's te verwijderen, waardoor gebruikers deze frauduleuze sites kunnen identificeren met behulp van de Trackers-gegevensset van Defender TI. Actoren kunnen ook tracker-id's implementeren om te zien hoe succesvol hun aanvalscampagnes zijn. Deze activiteit is vergelijkbaar met hoe marketeers SEO-id's gebruiken, zoals een Google Analytics-tracker-id, om het succes van hun marketingcampagne bij te houden.

Onze trackergegevensset bevat id's van providers zoals Google, Yandex, Mixpanel, New Relic en Clicky en blijft groeien. Het bevat de volgende informatie:

- Hostnaam: de hostnaam die als host fungeert voor de infrastructuur waarop de tracker is gedetecteerd

- Voor het eerst gezien: Een tijdstempel van de datum waarop Microsoft deze tracker voor het eerst heeft waargenomen op het artefact

- Laatst gezien: een tijdstempel van de datum waarop Microsoft deze tracker voor het laatst heeft waargenomen op het artefact

- Type: Het type tracker dat is gedetecteerd (bijvoorbeeld GoogleAnalyticsID of JarmHash)

- Waarde: de identificatiewaarde voor de tracker

- Tags: alle tags die zijn toegepast op dit artefact in Defender TI

![]()

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Zijn er andere resources die dezelfde analyse-id's gebruiken?

Zijn deze resources gekoppeld aan de organisatie of proberen ze een inbreukaanval uit te voeren?

Is er sprake van overlap tussen trackers- worden ze gedeeld met andere websites?

Wat zijn de typen trackers die op de webpagina worden gevonden?

Wat is de tijdsduur voor trackers?

Wat is de frequentie van wijzigingen voor trackerwaarden: komen ze, gaan of blijven ze behouden?

Zijn er trackers die zijn gekoppeld aan software voor het klonen van websites (bijvoorbeeld MarkOfTheWeb of HTTrack)?

Zijn er trackers die zijn gekoppeld aan schadelijke C2-servermalware (command-and-control) (bijvoorbeeld JARM)?

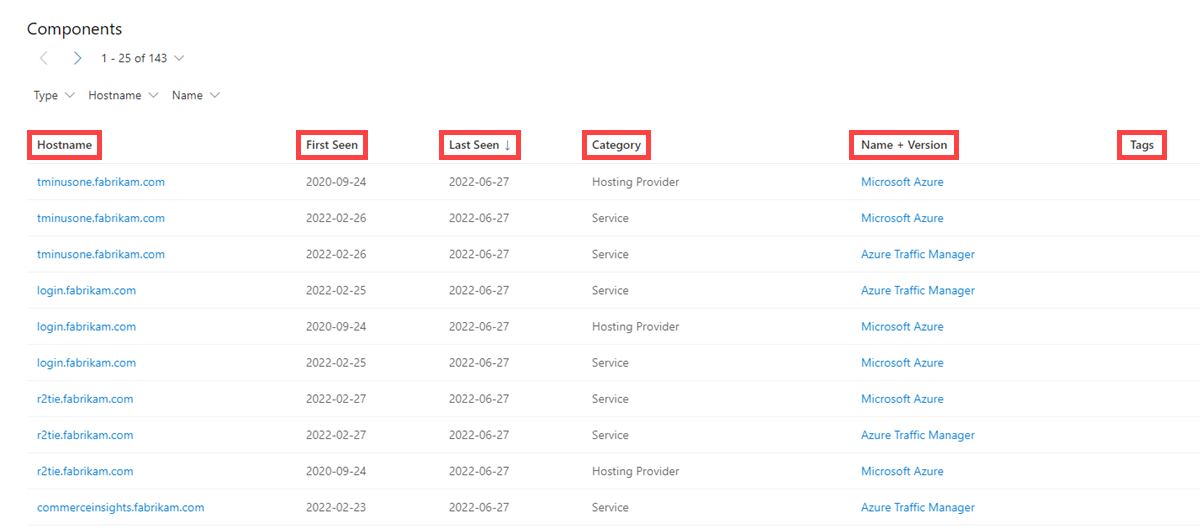

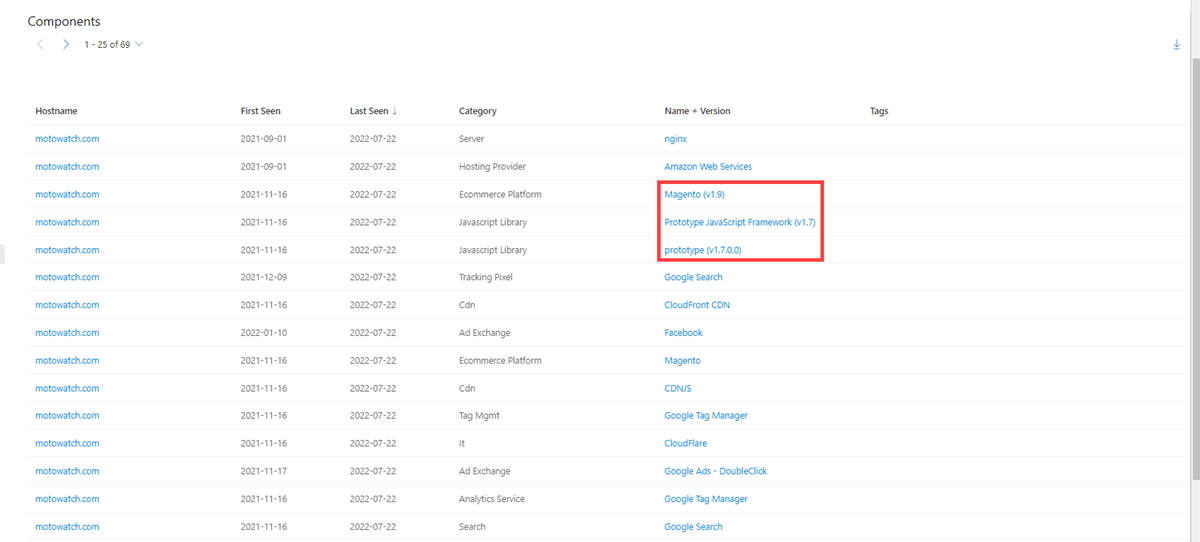

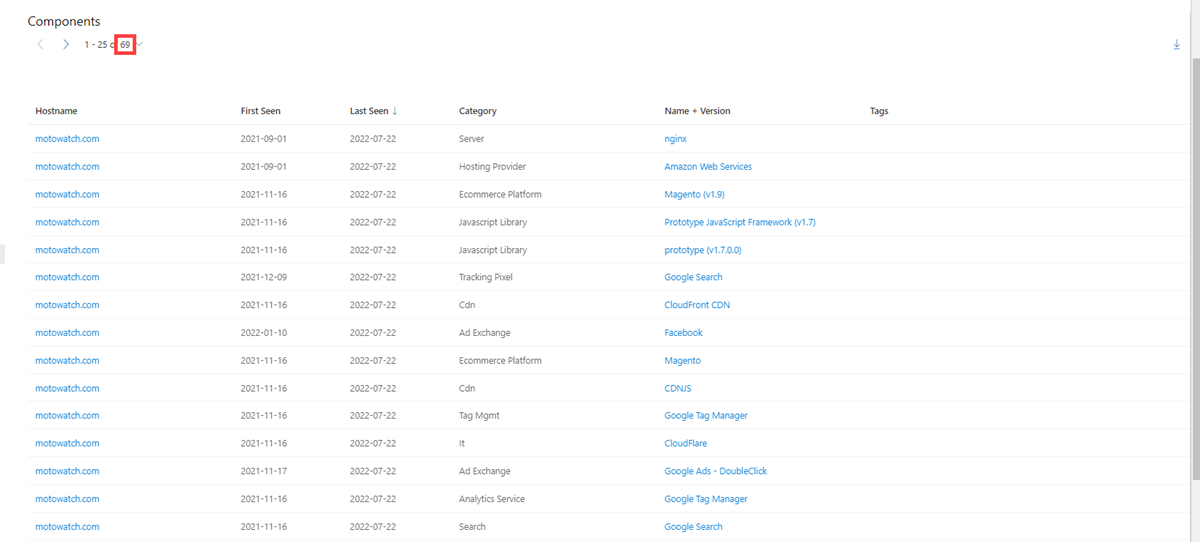

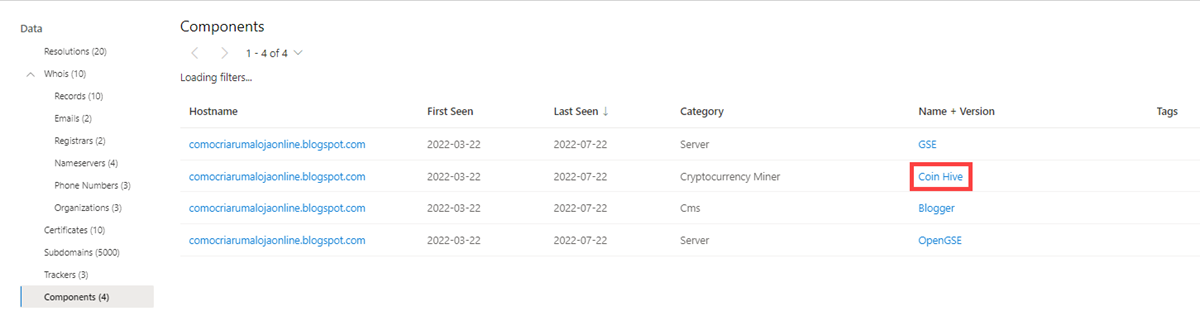

Onderdelen

Webonderdelen zijn details die een webpagina of serverinfrastructuur beschrijven die afkomstig is van Microsoft die een webcrawl of -scan uitvoert. Met deze onderdelen krijgt u inzicht in de samenstelling van een webpagina of de technologie en services die een specifiek stuk infrastructuur aandrijven. Als u draait op unieke onderdelen, kunt u de infrastructuur van actoren of andere gecompromitteerde sites vinden. U kunt ook begrijpen of een website kwetsbaar is voor een specifieke aanval of inbreuk op basis van de technologieën die worden uitgevoerd.

Onze onderdeelgegevens bevatten de volgende informatie:

- Hostnaam: De hostnaam die als host fungeert voor de infrastructuur waar het onderdeel is gedetecteerd

- Voor het eerst gezien: Een tijdstempel van de datum waarop Microsoft dit onderdeel voor het eerst heeft waargenomen op het artefact

- Laatst gezien: Een tijdstempel van de datum waarop Microsoft dit onderdeel voor het laatst heeft waargenomen op het artefact

- Categorie: Het type onderdeel dat is gedetecteerd (bijvoorbeeld besturingssysteem, framework, externe toegang of server)

- Naam en versie: De naam en versie van het onderdeel die worden uitgevoerd op het artefact (bijvoorbeeld Microsoft IIS (v8.5))

- Tags: tags die zijn toegepast op dit artefact in Defender TI

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Welke kwetsbare infrastructuur gebruik ik?

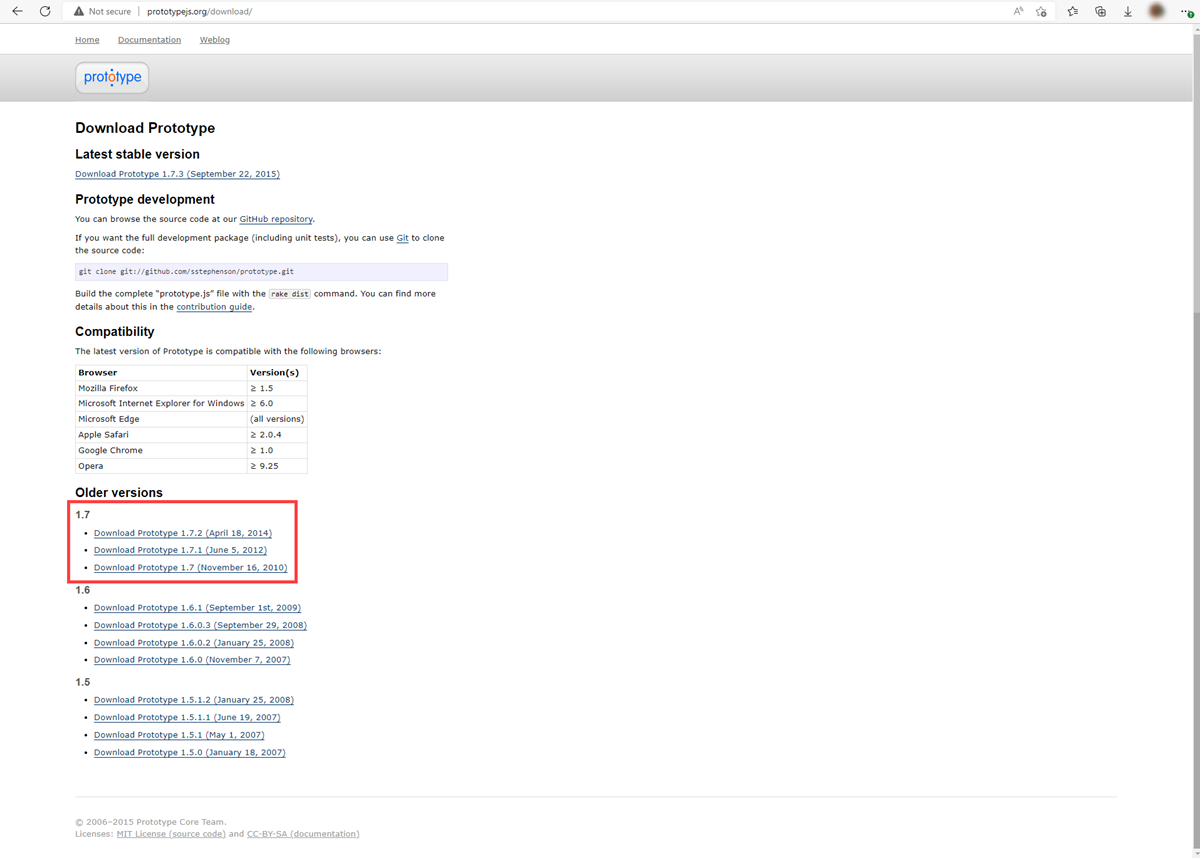

Magento v1.9 is zo verouderd dat Microsoft geen betrouwbare documentatie voor die specifieke versie kon vinden.

Welke unieke webonderdelen gebruikt de bedreigingsacteur om ze te traceren naar andere domeinen?

Zijn er onderdelen gemarkeerd als schadelijk?

Hoeveel webonderdelen zijn geïdentificeerd?

Zijn er unieke of vreemde technologieën die niet vaak worden gezien?

Zijn er vervalste versies van specifieke technologieën?

Wat is de frequentie van wijzigingen in webonderdelen, vaak of zelden?

Zijn er verdachte bibliotheken die worden misbruikt?

Zijn er technologieën met beveiligingsproblemen aan deze technologieën gekoppeld?

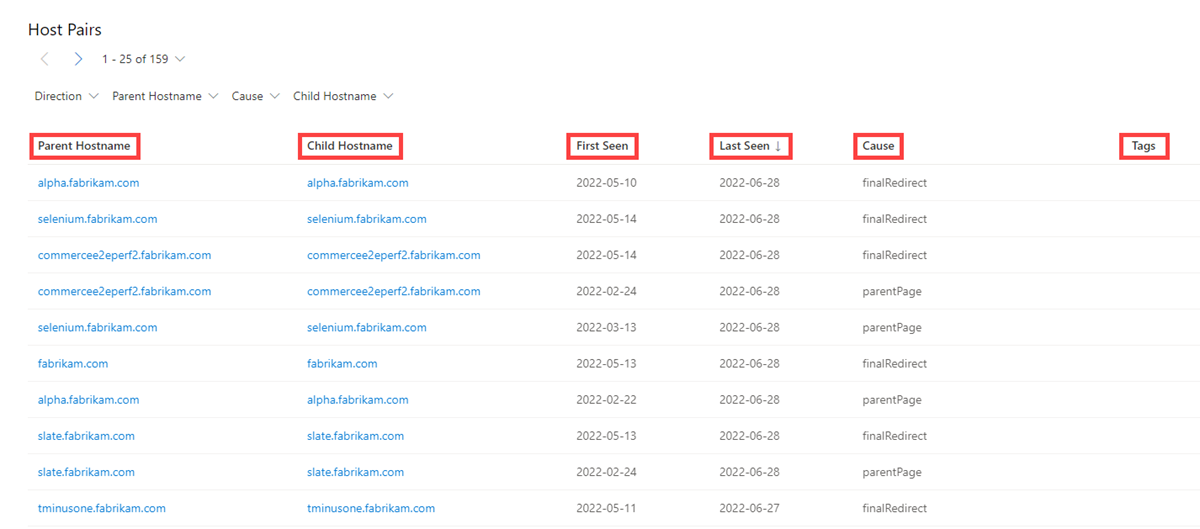

Hostparen

Hostparen zijn twee infrastructuuronderdelen (een bovenliggend en een onderliggend) die een verbinding delen die is waargenomen tijdens de webcrawl van een virtuele gebruiker. De verbinding kan variëren van een omleiding op het hoogste niveau (HTTP 302) tot iets complexer, zoals een iFrame- of scriptbronverwijzing.

Onze hostpaargegevens bevatten de volgende informatie:

- Bovenliggende hostnaam: de host die verwijst naar een asset of 'contact opnemen' met de onderliggende host

- Onderliggende hostnaam: de host die wordt aangeroepen door de bovenliggende host

- Voor het eerst gezien: een tijdstempel van de datum waarop Microsoft voor het eerst een relatie met de host heeft waargenomen

- Laatst gezien: Een tijdstempel van de datum waarop Microsoft voor het laatst een relatie met de host heeft waargenomen

-

Oorzaak: het type verbinding tussen de bovenliggende en onderliggende hostnaam; mogelijke oorzaken zijn:

- script.src

- link.href

- doorsturen

- img.src

- onbekend

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Tags: alle tags die zijn toegepast op dit artefact in Defender TI

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Is een van de verbonden artefacten geblokkeerd?

Is een van de verbonden artefacten getagd (bijvoorbeeld phishing, APT, kwaadwillende, verdachte, specifieke bedreigingsacteur)?

Leidt deze host gebruikers om naar schadelijke inhoud?

Halen resources CSS of installatiekopieën op om inbreukaanvallen in te stellen?

Halen resources een script op of verwijzen ze naar een link.href om een Magecart- of skimming-aanval in te stellen?

Waar worden gebruikers omgeleid van/naar?

Welk type omleiding vindt plaats?

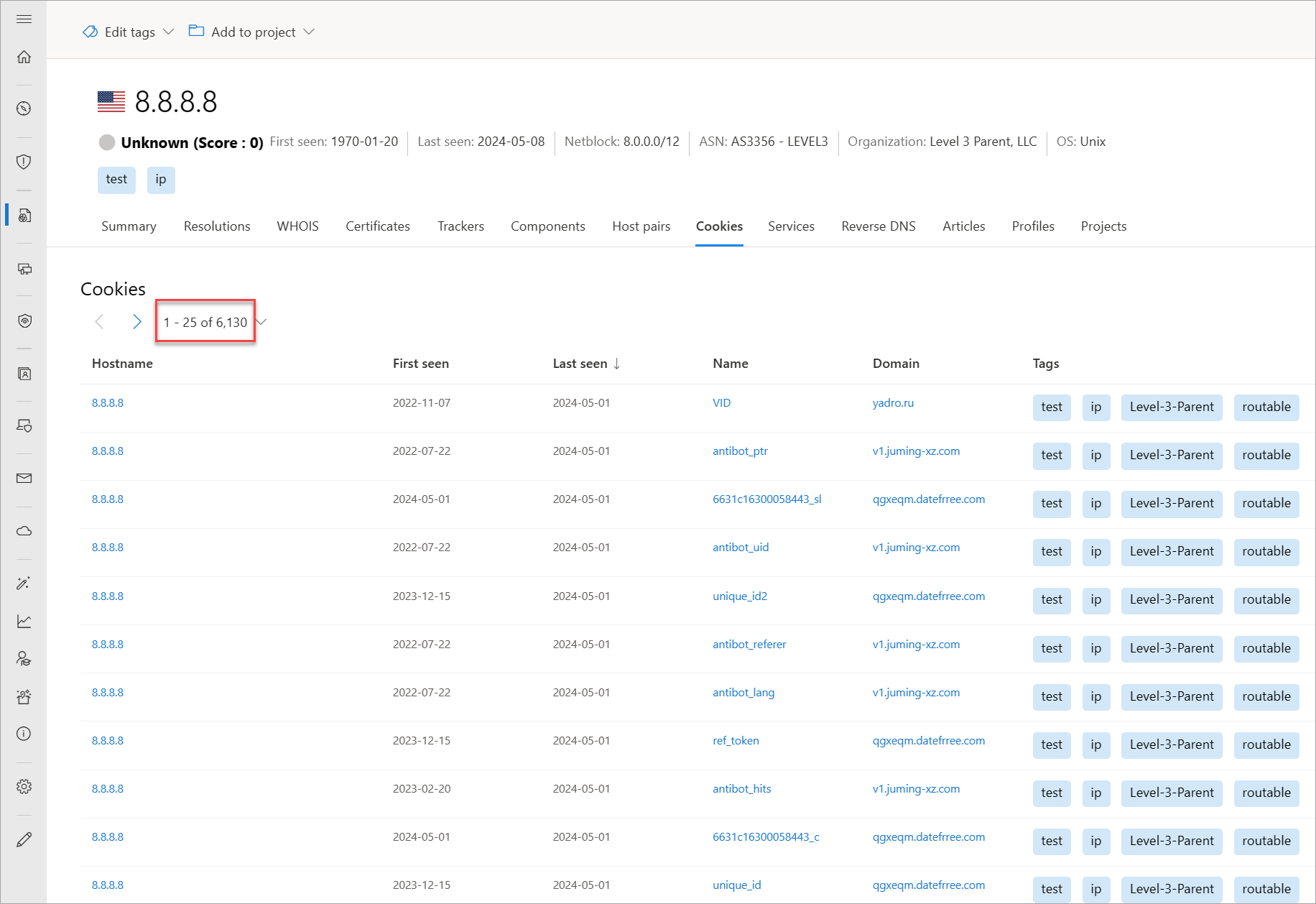

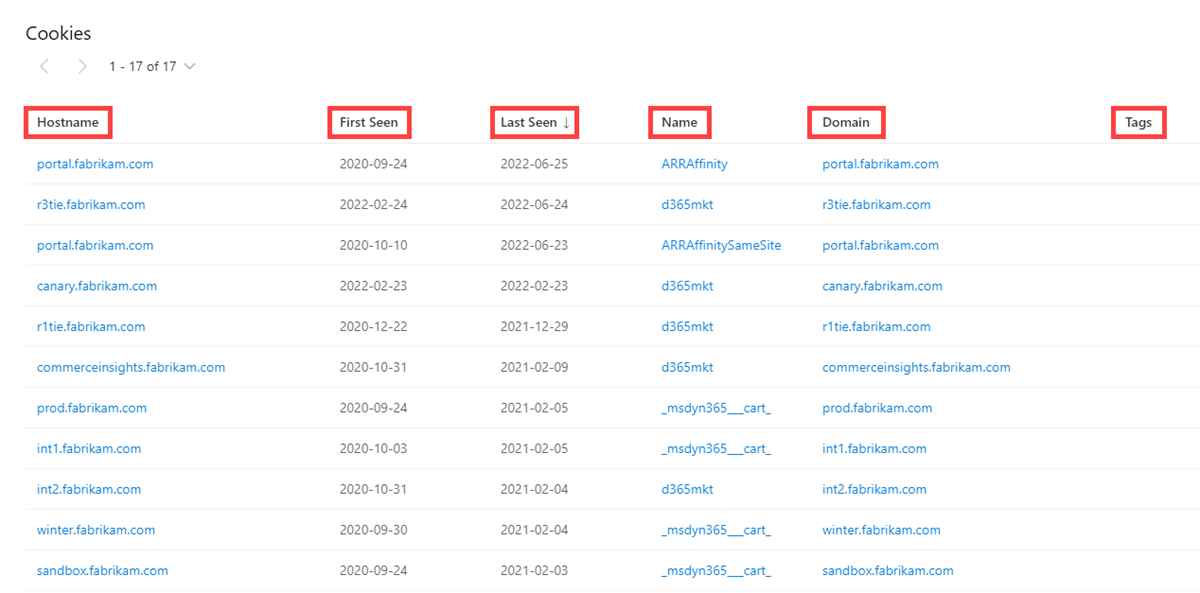

Cookies

Cookies zijn kleine stukjes gegevens die van een server naar een client worden verzonden terwijl de gebruiker op internet surft. Deze waarden bevatten soms een status voor de toepassing of kleine stukjes traceringsgegevens. Defender TI markeert en indexeert cookienamen die zijn waargenomen tijdens het verkennen van een website en stelt u in staat om in te graven overal waar we specifieke cookienamen hebben waargenomen tijdens het verkennen en verzamelen van gegevens. Kwaadwillende actoren gebruiken ook cookies om geïnfecteerde slachtoffers bij te houden of gegevens op te slaan die ze later mogelijk gebruiken.

Onze cookiegegevens omvatten de volgende informatie:

- Hostnaam: De hostinfrastructuur die is gekoppeld aan de cookie

- Voor het eerst gezien: Een tijdstempel van de datum waarop Microsoft deze cookie voor het eerst heeft waargenomen op het artefact

- Laatst gezien: Een tijdstempel van de datum waarop Microsoft deze cookie voor het laatst heeft waargenomen op het artefact

- Naam: De cookienaam (bijvoorbeeld JSESSIONID of SEARCH_NAMESITE).

- Domein: Het domein dat is gekoppeld aan de cookie

- Tags: Tags die zijn toegepast op dit artefact in Defender TI

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Welke andere websites geven dezelfde cookies uit?

Welke andere websites volgen dezelfde cookies?

Komt het cookiedomein overeen met mijn query?

Hoeveel cookies zijn gekoppeld aan het artefact?

Zijn er unieke cookienamen of domeinen?

Wat zijn de perioden die aan cookies zijn gekoppeld?

Wat is de frequentie van nieuw waargenomen cookies of wijzigingen in verband met cookies?

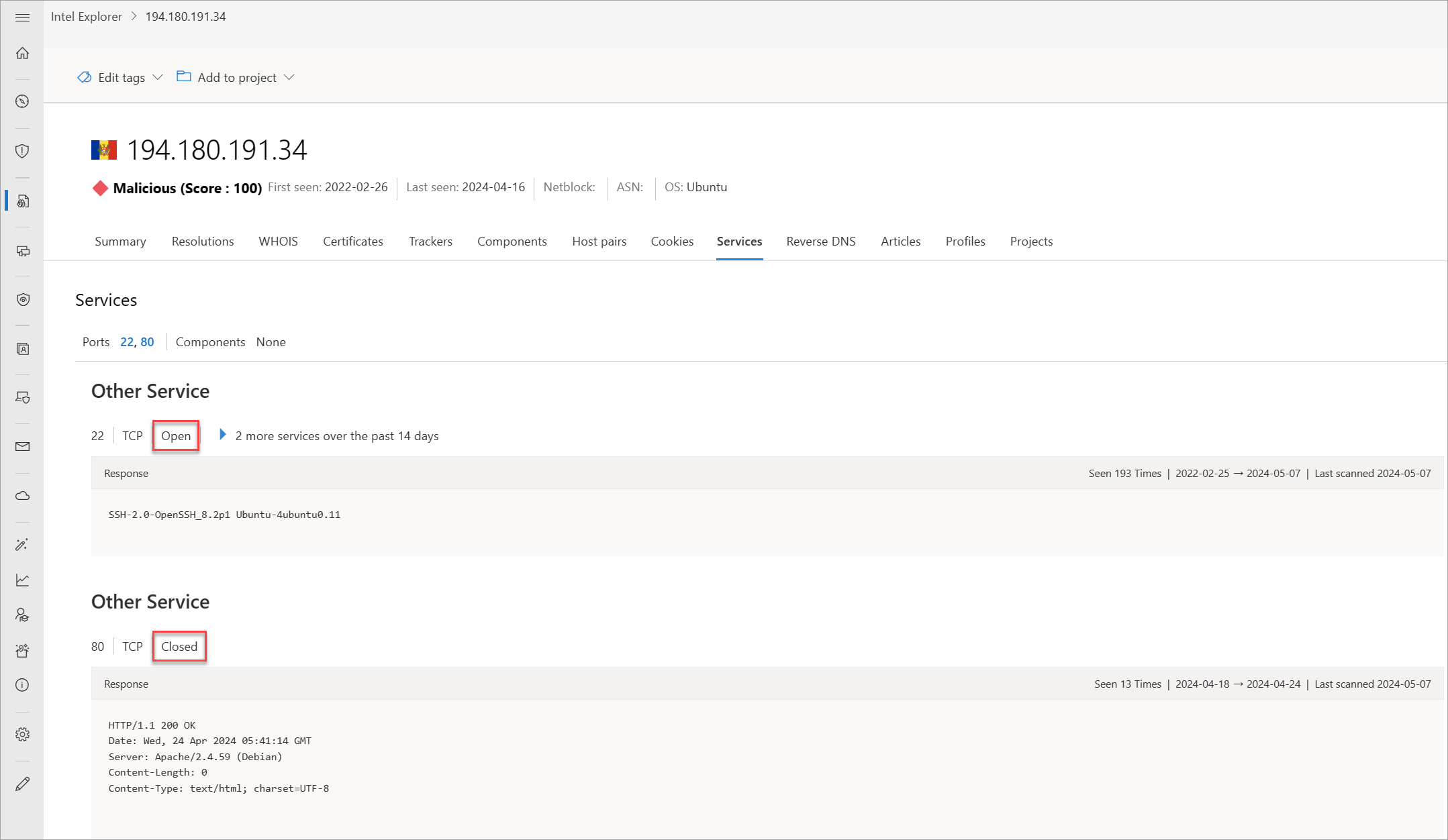

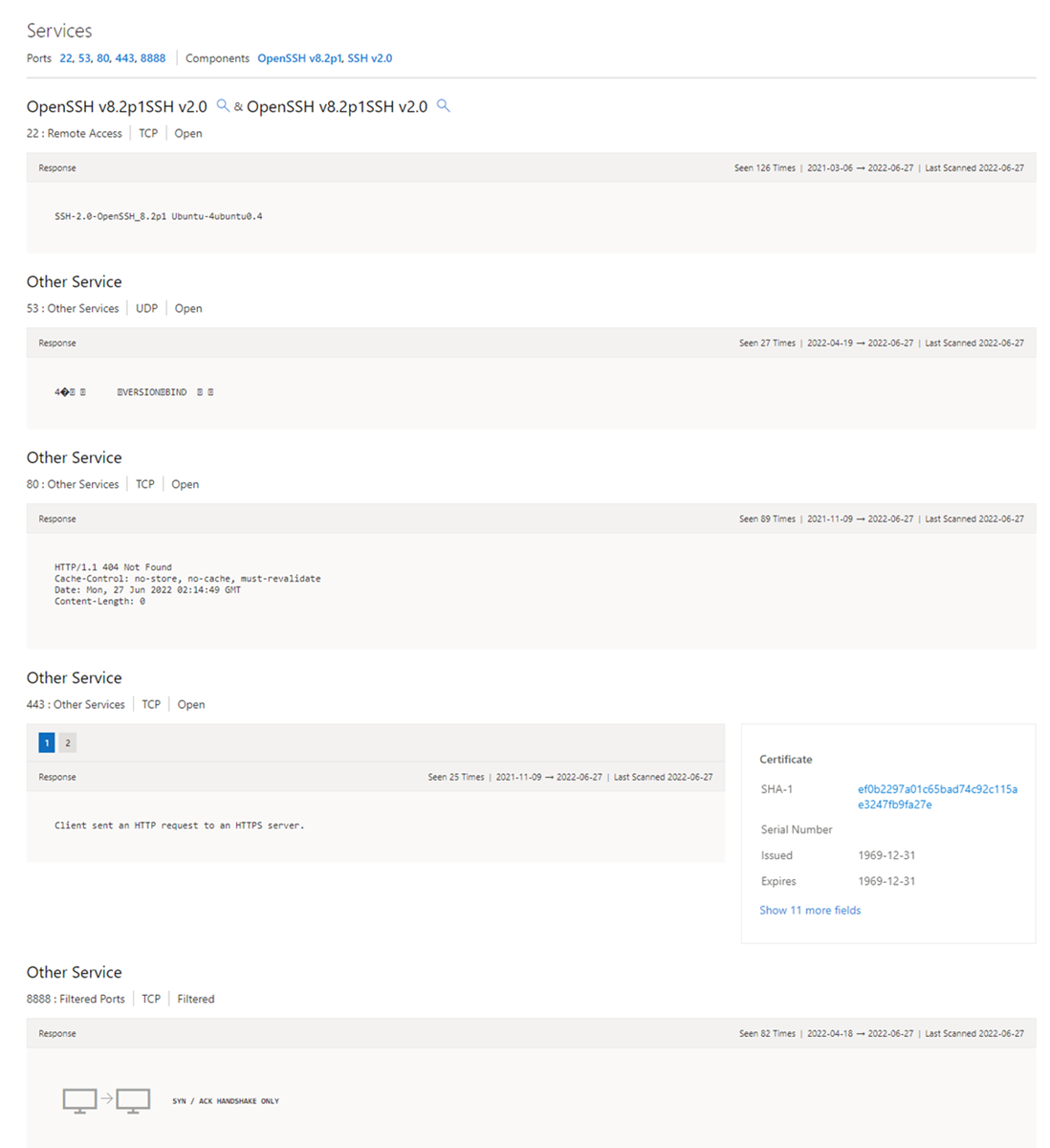

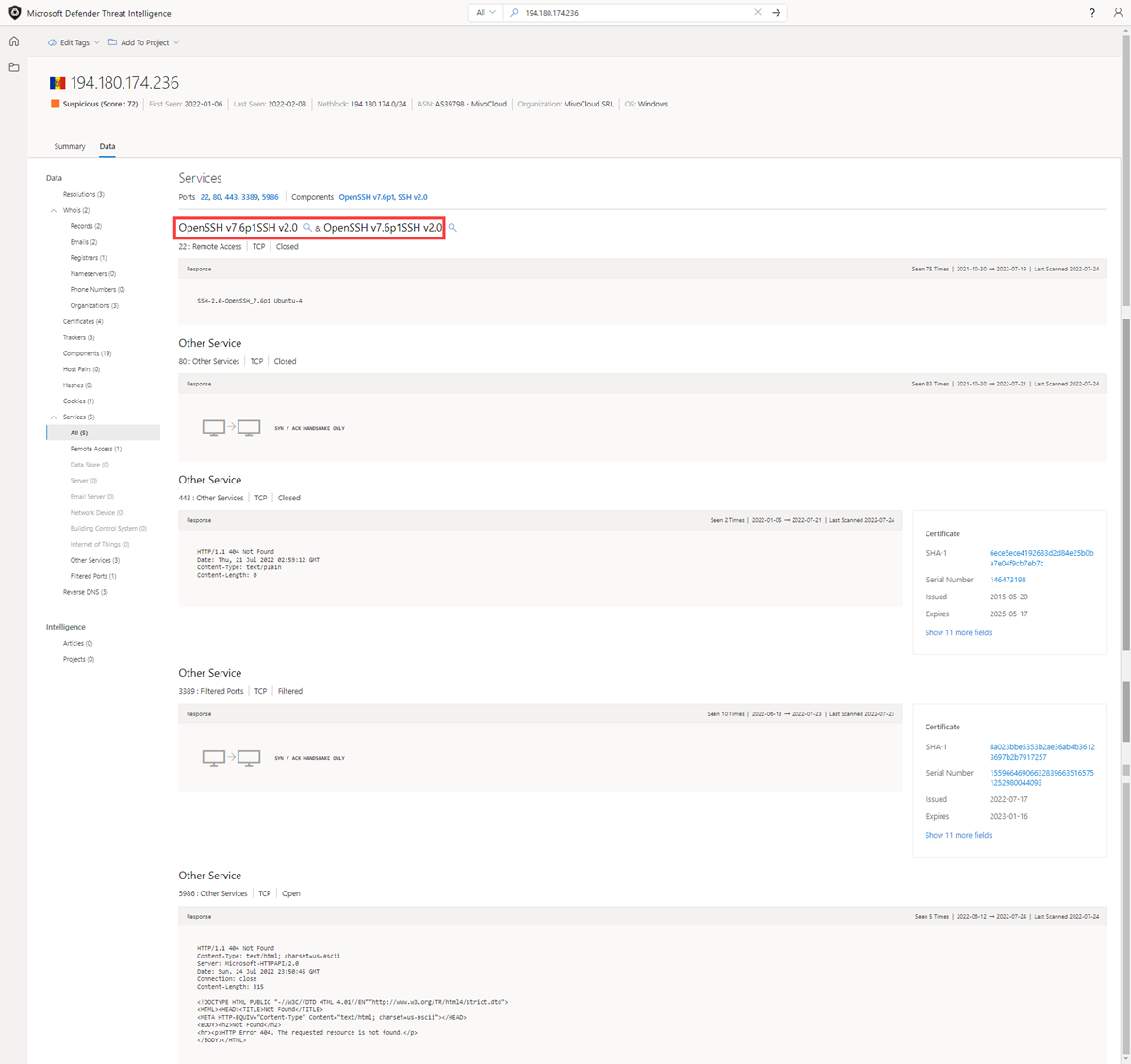

Services

Servicenamen en poortnummers worden gebruikt om onderscheid te maken tussen de verschillende services die worden uitgevoerd via transportprotocollen, zoals TCP, UDP, DCCP en SCTP. Poortnummers kunnen het type toepassing aangeven dat op een bepaalde poort wordt uitgevoerd. Toepassingen of services kunnen echter worden gewijzigd om een andere poort te gebruiken om de toepassing of service op een IP-adres te verbergen of te verbergen. Als u de poort- en header-/bannergegevens kent, kunt u de werkelijke toepassing/service en de combinatie van gebruikte poorten identificeren. Defender TI wordt 14 dagen geschiedenis weergegeven op het tabblad Services , met het laatste bannerantwoord dat is gekoppeld aan een waargenomen poort.

Onze servicegegevens omvatten de volgende informatie:

- Geopende poorten

- Poortnummers

- Onderdelen

- Aantal keren dat de service is waargenomen

- Wanneer de poort voor het laatst is gescand

- Protocolverbinding

- Status van de poort

- Openen

- Gefilterde

- Gesloten

- Bannerantwoord

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

Welke toepassingen worden uitgevoerd op een bepaalde poort voor een bepaald IP-adres?

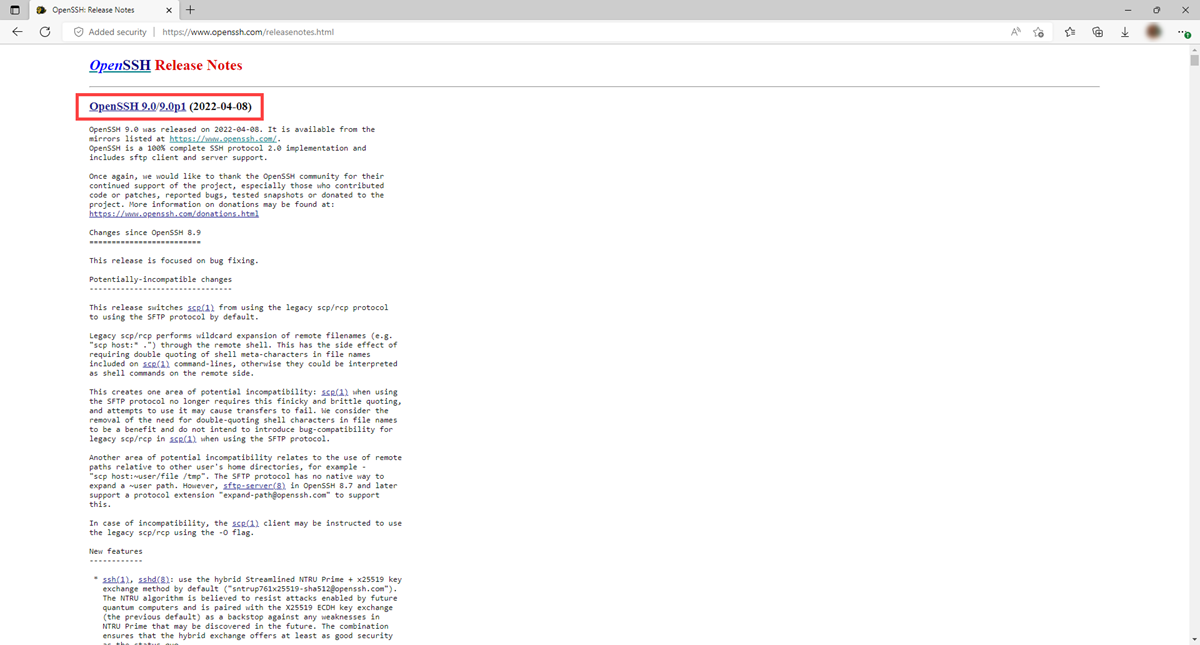

Welke versie van toepassingen wordt gebruikt?

Zijn er recente wijzigingen in de status open, gefilterd of gesloten voor een bepaalde poort?

Is er een certificaat gekoppeld aan de verbinding?

Worden er kwetsbare of afgeschafte technologieën gebruikt voor een bepaalde asset?

Wordt er informatie beschikbaar gesteld door een actieve service die kan worden gebruikt voor kwaadwillende doeleinden?

Worden best practices voor beveiliging gevolgd?

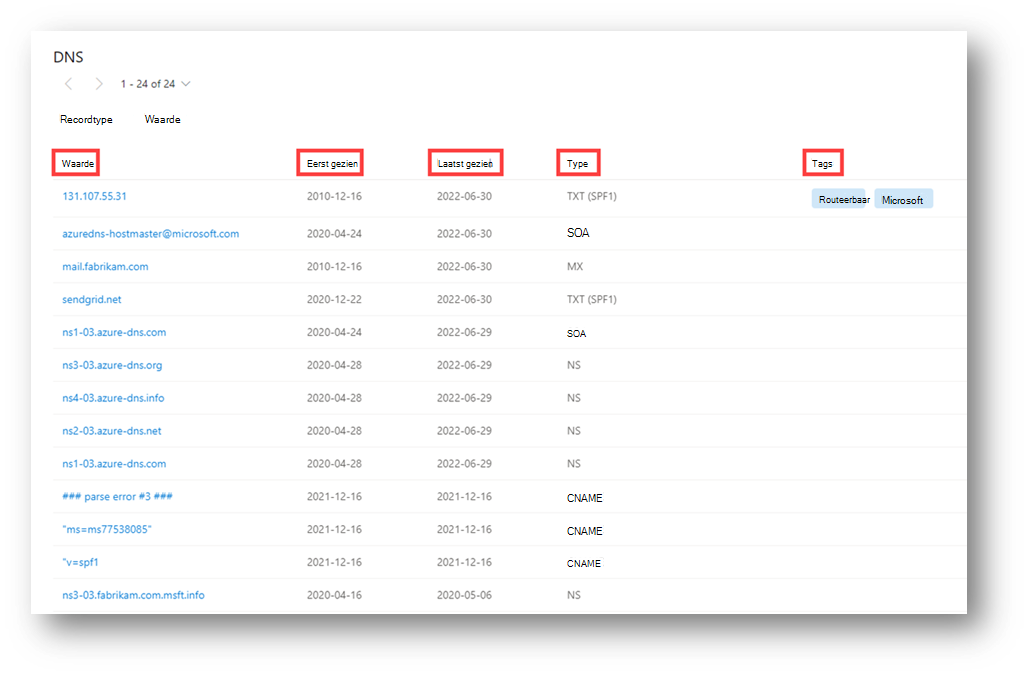

DNS

Microsoft heeft in de loop der jaren DNS-records verzameld, waardoor u inzicht krijgt in mailuitwisselingsrecords (MX), naamserver (NS), tekst (TXT), begin van autoriteit (SOA), canonical name (CNAME) en PTR-records (pointer). Het controleren van DNS-records kan helpen bij het identificeren van gedeelde infrastructuur die wordt gebruikt door actoren in de domeinen waar ze eigenaar van zijn. Bedreigingsactoren gebruiken bijvoorbeeld vaak dezelfde naamservers om hun infrastructuur te segmenteren of dezelfde e-mailuitwisselingsservers om hun opdrachten en beheer te beheren.

Onze DNS-gegevens bevatten de volgende informatie:

- Waarde: de DNS-record die is gekoppeld aan de host

- Voor het eerst gezien: een tijdstempel van de datum waarop Microsoft deze record voor het eerst heeft waargenomen op het artefact

- Laatst gezien: Een tijdstempel van de datum waarop Microsoft deze record voor het laatst heeft waargenomen op het artefact

-

Type: het type infrastructuur dat aan de record is gekoppeld; mogelijke opties zijn:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tags: alle tags die zijn toegepast op dit artefact in Defender TI

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

- Welke andere infrastructuuronderdelen zijn rechtstreeks gerelateerd aan de indicator die ik zoek?

- Hoe is de infrastructuur in de loop van de tijd gewijzigd?

- Maakt de domeineigenaar gebruik van de services van een netwerk voor inhoudslevering of merkbeveiligingsservice?

- Welke andere technologieën kan de bijbehorende organisatie gebruiken binnen hun netwerk?

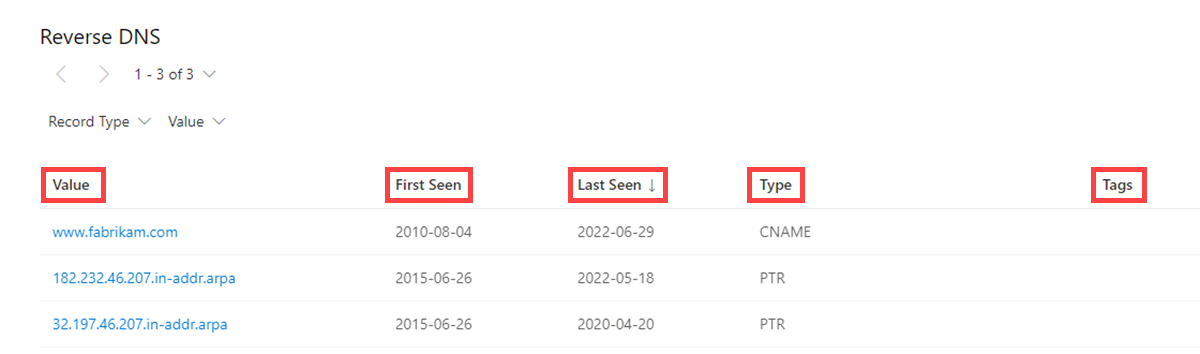

Omgekeerde DNS

Terwijl een forward DNS-opzoekactie het IP-adres van een bepaalde hostnaam opvraagt, wordt met een omgekeerde DNS-opzoekactie een specifieke hostnaam van een IP-adres opgevraagd. Deze gegevensset toont vergelijkbare resultaten als de DNS-gegevensset. Het controleren van DNS-records kan helpen bij het identificeren van gedeelde infrastructuur die wordt gebruikt door actoren in de domeinen waar ze eigenaar van zijn. Actorgroepen gebruiken bijvoorbeeld vaak dezelfde naamservers om hun infrastructuur te segmenteren of dezelfde e-mailuitwisselingsservers om hun opdrachten en beheer te beheren.

Onze omgekeerde DNS-gegevens bevatten de volgende informatie:

- Waarde: de waarde van de omgekeerde DNS-record

- Voor het eerst gezien: een tijdstempel van de datum waarop Microsoft deze record voor het eerst heeft waargenomen op het artefact

- Laatst gezien: Een tijdstempel van de datum waarop Microsoft deze record voor het eerst heeft waargenomen op het artefact

-

Type: het type infrastructuur dat aan de record is gekoppeld; mogelijke opties zijn:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tags: alle tags die zijn toegepast op dit artefact in Defender TI

Vragen met deze gegevensset kunnen helpen bij het beantwoorden van:

- Welke DNS-records hebben deze host waargenomen?

- Hoe is de infrastructuur die deze host heeft waargenomen in de loop van de tijd gewijzigd?

Zie ook

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor