Tags gebruiken

Belangrijk

Op 30 juni 2024 is de zelfstandige portalhttps://ti.defender.microsoft.com Microsoft Defender-bedreigingsinformatie (Defender TI) buiten gebruik gesteld en is deze niet meer toegankelijk. Klanten kunnen Defender TI blijven gebruiken in de Microsoft Defender-portal of met Microsoft Copilot voor Beveiliging. Meer informatie

Microsoft Defender-bedreigingsinformatie (Defender TI)-tags bieden snel inzicht in een artefact, of dit nu is afgeleid van het systeem of gegenereerd door andere gebruikers. Tags helpen analisten verband te leggen tussen huidige incidenten en onderzoeken en hun historische context voor een betere analyse.

Defender TI biedt twee typen tags: systeemtags en aangepaste tags.

Vereisten

Een Microsoft Entra- ID of een persoonlijk Microsoft-account. Aanmelden of een account maken

Een Defender TI Premium-licentie.

Opmerking

Gebruikers zonder een Defender TI Premium-licentie hebben nog steeds toegang tot onze gratis Defender TI-aanbieding.

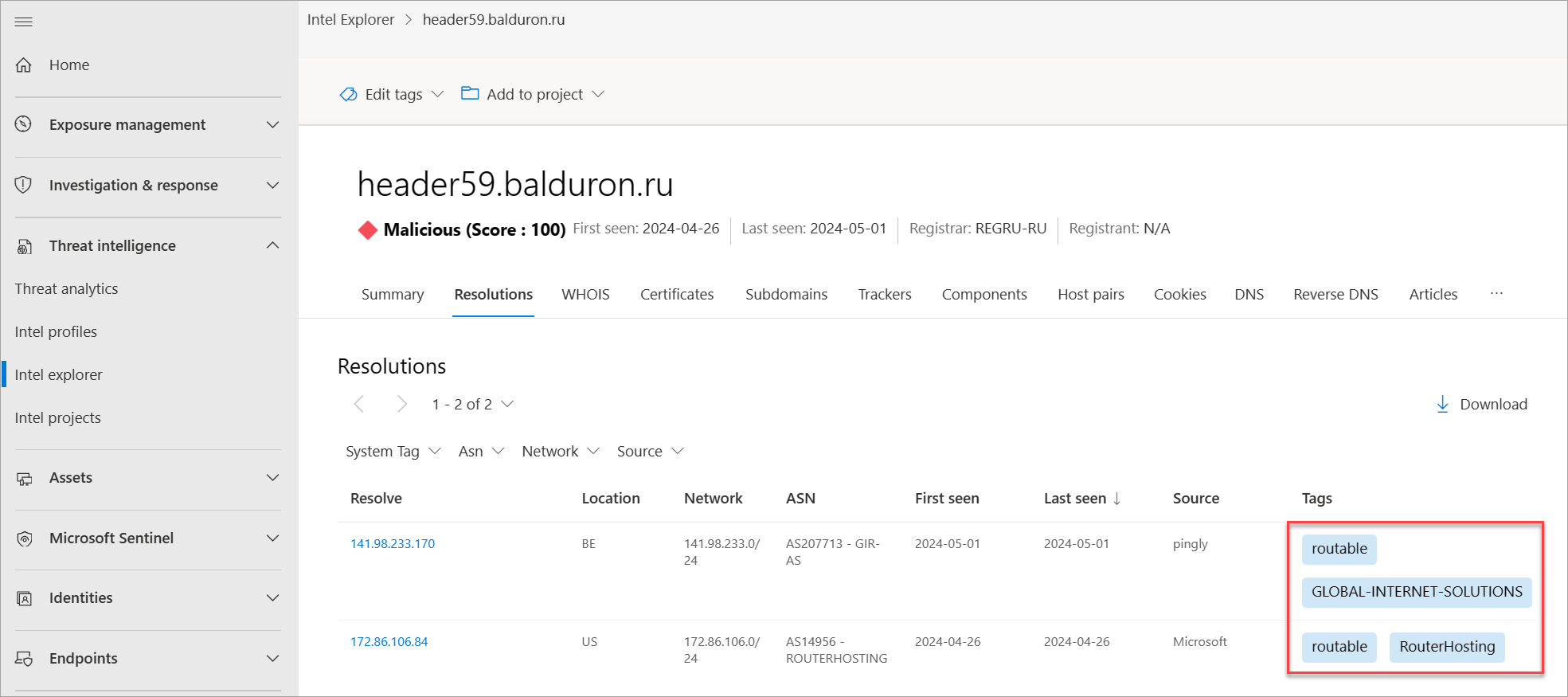

Systeemtags

Defender TI genereert automatisch systeemtags om uw analyse te begeleiden. Deze tags vereisen geen invoer of inspanning van uw kant.

Systeemtags kunnen het volgende omvatten:

- Routeerbaar: Geeft aan dat het artefact toegankelijk is.

- ASN: Hiermee wordt een verkort gedeelte van een BESCHRIJVING van een IP-adres autonoom systeemnummer (ASN) in een tag opgehaald om analisten context te bieden over tot wie het IP-adres behoort.

- Dynamisch: Geeft aan of een DNS-service (Dynamic Domain Name System), zoals No-IP of Change IP, eigenaar is van het domein.

- Doline: Geeft aan dat een IP-adres een onderzoeks-sinkhole is die door beveiligingsorganisaties wordt gebruikt om aanvalscampagnes te onderzoeken. Daarom zijn de gekoppelde domeinen niet rechtstreeks met elkaar verbonden.

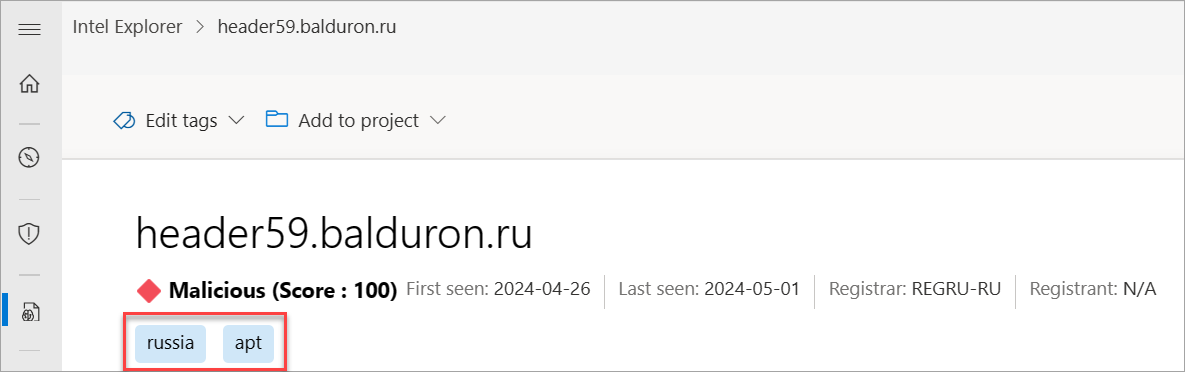

Aangepaste tags

Aangepaste tags brengen context naar indicatoren van inbreuk (IOC's) en maken analyse nog eenvoudiger door de domeinen te identificeren die bekend staan als slecht uit openbare rapportage of die u als zodanig hebt gecategoriseerd. U maakt deze tags handmatig op basis van uw eigen onderzoeken. Met deze tags kunt u belangrijke inzichten over een artefact delen met andere Gebruikers van Defender TI Premium-licenties binnen uw tenant.

Aangepaste tags toevoegen, wijzigen en verwijderen

U kunt uw eigen aangepaste tags toevoegen aan het tagcluster door ze in te voeren in de tagbalk. Als uw organisatie een Defender TI-klant is, kunnen u en uw teamleden deze tags bekijken. Tags die in het systeem zijn ingevoerd, zijn privé en worden niet gedeeld met de grotere community.

U kunt ook tags wijzigen of verwijderen. Zodra u een tag hebt toegevoegd, kunt u of een andere gebruiker met een betaalde licentie binnen uw organisatie deze wijzigen of verwijderen, zodat het beveiligingsteam eenvoudig kan samenwerken.

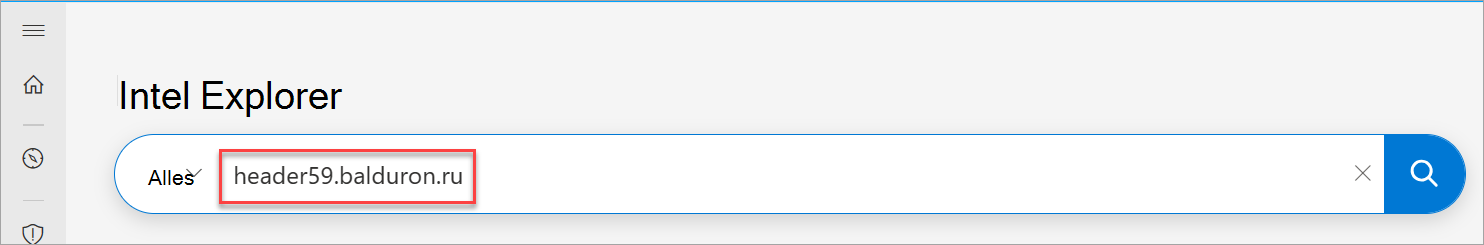

Open de Defender-portal en voltooi het Microsoft-verificatieproces. Meer informatie over de Defender-portal

Navigeer naar Bedreigingsinformatie>Intel Explorer.

Zoek een indicator waarvoor u tags wilt toevoegen in de zoekbalk van Intel Explorer.

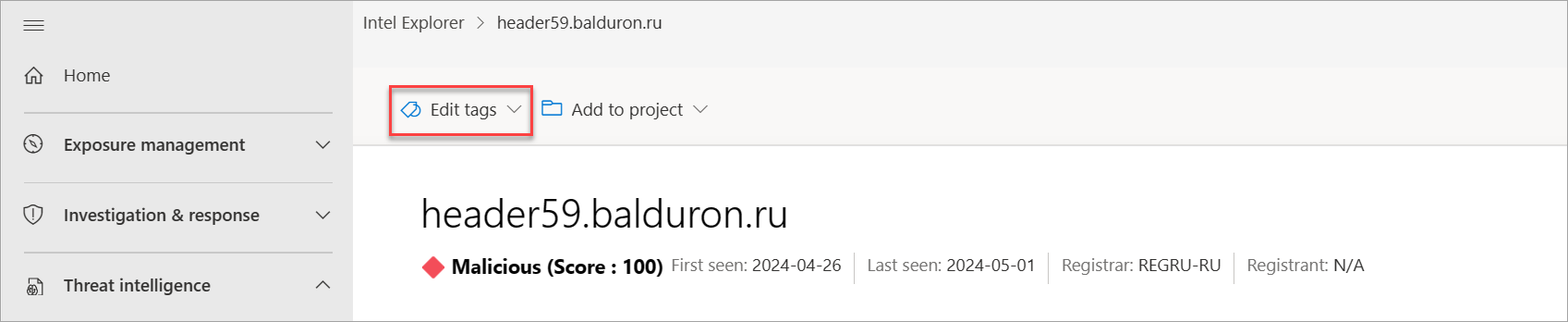

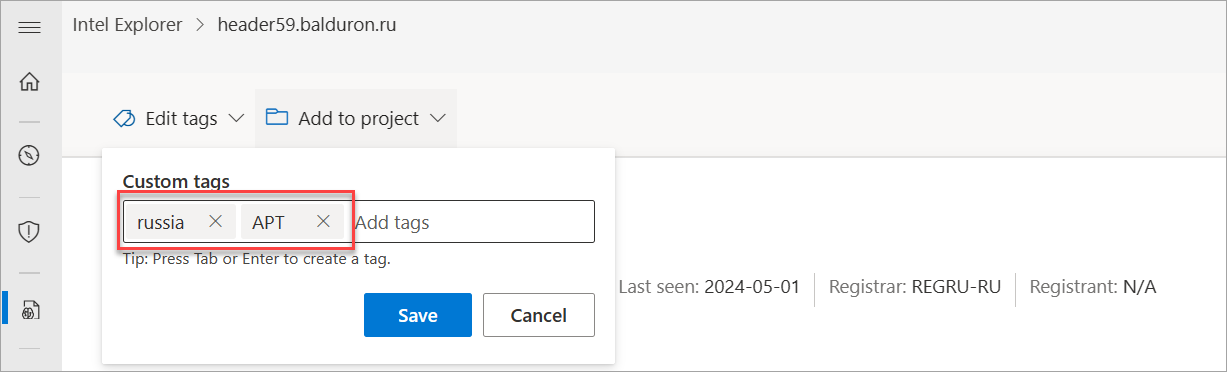

Selecteer Tags bewerken in de linkerbovenhoek van de pagina.

Voeg tags toe die u aan deze indicator wilt koppelen in het pop-upvenster Aangepaste tags dat wordt weergegeven. Als u een nieuwe indicator wilt toevoegen, drukt u op de Tab-toets om een nieuwe indicator toe te voegen.

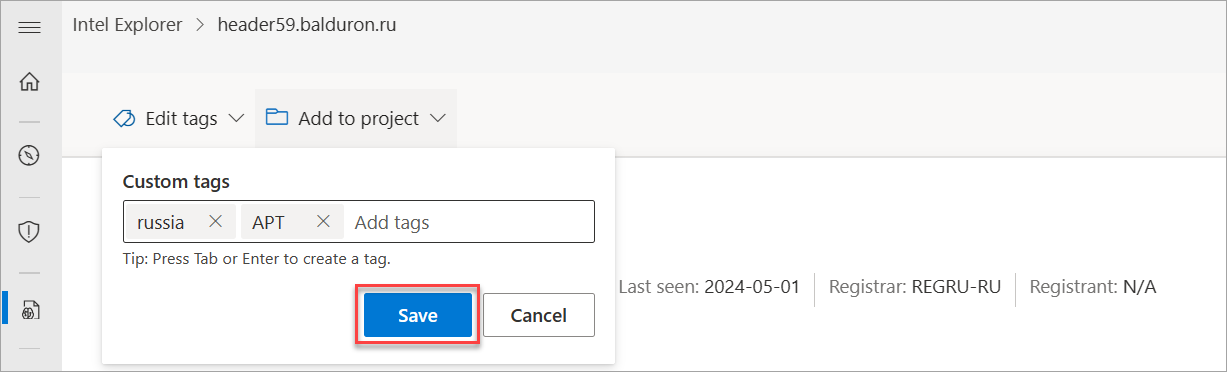

Selecteer Opslaan zodra u klaar bent met het toevoegen van al uw tags om uw wijzigingen op te slaan.

Herhaal stap 3 om tags te bewerken. Verwijder een tag door X aan het einde ervan te selecteren en vervolgens nieuwe toe te voegen door de stappen 4 tot en met 6 te herhalen.

Sla uw wijzigingen op.

Aangepaste tags weergeven en zoeken

U kunt tags weergeven die u of anderen in uw tenant hebben toegevoegd na het zoeken naar een IP-adres, domein of hostartefact.

Open de Defender-portal en voltooi het Microsoft-verificatieproces.

Navigeer naar Bedreigingsinformatie>Intel Explorer.

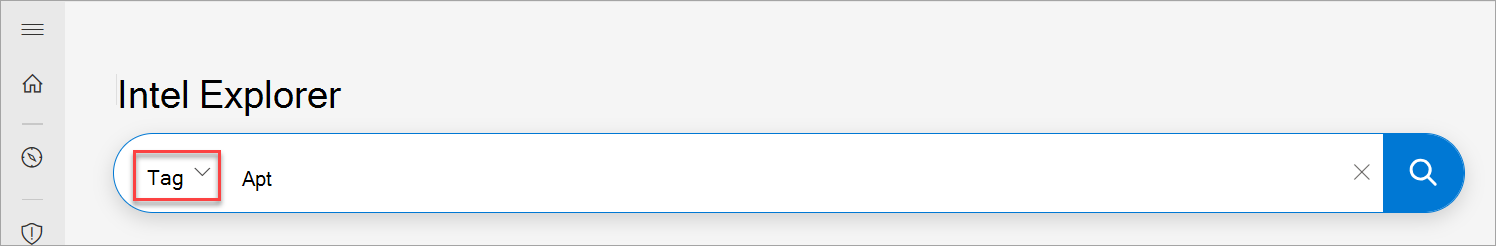

Selecteer het zoektype Tag in de vervolgkeuzelijst Intel Explorer-zoekbalk en zoek vervolgens in de tagwaarde om alle andere indicatoren te identificeren die dezelfde tagwaarde delen.

Algemene werkstroom voor taggebruik

Stel dat u een incident onderzoekt en dat het te maken heeft met phishing. U kunt als een tag toevoegen phish aan de IOC's die betrekking hebben op dat incident. Later kan uw team voor incidentrespons en opsporing van bedreigingen deze IOC's verder analyseren en samenwerken met hun tegenhangers voor bedreigingsinformatie om te bepalen welke actorgroep verantwoordelijk was voor het phishing-incident. Ze kunnen vervolgens een andere [actor name] tag toevoegen aan die IOC's of aan welke infrastructuur ze zijn verbonden met andere gerelateerde IOC's, zoals een [SHA-1 hash] aangepaste tag.