De SSO-invoegtoepassing van Microsoft Enterprise gebruiken op iOS-/iPadOS-apparaten

De Microsoft Enterprise SSO-invoegtoepassing biedt eenmalige aanmelding (SSO) voor apps en websites die gebruikmaken van Microsoft Entra ID voor verificatie, waaronder Microsoft 365. Deze invoegtoepassing maakt gebruik van het apple-extensieframework voor apps voor eenmalige aanmelding. Het vermindert het aantal verificatieprompts dat gebruikers krijgen bij het gebruik van apparaten die worden beheerd door Mobile Apparaatbeheer (MDM), inclusief MDM die ondersteuning biedt voor het configureren van eenmalige aanmeldingsprofielen.

Na de configuratie profiteren apps die ondersteuning bieden voor de Microsoft Authentication Library (MSAL) automatisch van de SSO-invoegtoepassing van Microsoft Enterprise. Apps die msal niet ondersteunen, kunnen de extensie gebruiken, inclusief browsers zoals Safari en apps die gebruikmaken van Safari-webweergave-API's. Voeg de toepassingsbundel-id of het voorvoegsel toe aan de extensieconfiguratie.

Als u bijvoorbeeld een Microsoft-app wilt toestaan die MSAL niet ondersteunt, voegt u toe com.microsoft. aan de eigenschap AppPrefixAllowList . Wees voorzichtig met de apps die u toestaat. Ze kunnen interactieve aanmeldingsprompts voor de aangemelde gebruiker omzeilen.

Zie Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten - apps die geen msal gebruiken voor meer informatie.

Opmerking

Aangekondigd in maart 2024, zal Microsoft Entra ID de sleutelhanger van Apple verwijderen voor het opslaan van apparaatidentiteitssleutels. Vanaf Q3 2026 maken alle nieuwe apparaatregistraties standaard gebruik van de Secure Enclave van Apple. Zie Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten voor meer informatie.

Dit artikel is van toepassing op:

- iOS/iPadOS

In dit artikel wordt beschreven hoe u de Microsoft Enterprise SSO-invoegtoepassing implementeert voor iOS-/iPadOS Apple-apparaten met Intune, Jamf Pro en andere MDM-oplossingen.

Vereisten

De SSO-invoegtoepassing van Microsoft Enterprise gebruiken op iOS-/iPadOS-apparaten:

Het apparaat wordt beheerd door Intune.

Het apparaat moet ondersteuning bieden voor de invoegtoepassing:

- iOS/iPadOS 13.0 en hoger

De Microsoft Authenticator-app moet op het apparaat zijn geïnstalleerd.

Gebruikers kunnen de Microsoft Authenticator-app handmatig installeren. Beheerders kunnen de app ook implementeren met behulp van Intune. Voor informatie over het installeren van de Microsoft Authenticator-app gaat u naar Apps beheren die via het volume-aankoopprogramma van Apple zijn gekocht.

Opmerking

Op iOS-/iPadOS-apparaten vereist Apple dat de SSO-app-extensie en de Microsoft Authenticator-app zijn geïnstalleerd. Gebruikers hoeven de Microsoft Authenticator-app niet te gebruiken of te configureren, deze hoeft alleen op het apparaat te worden geïnstalleerd.

Microsoft Enterprise SSO-invoegtoepassing versus Kerberos SSO-extensie

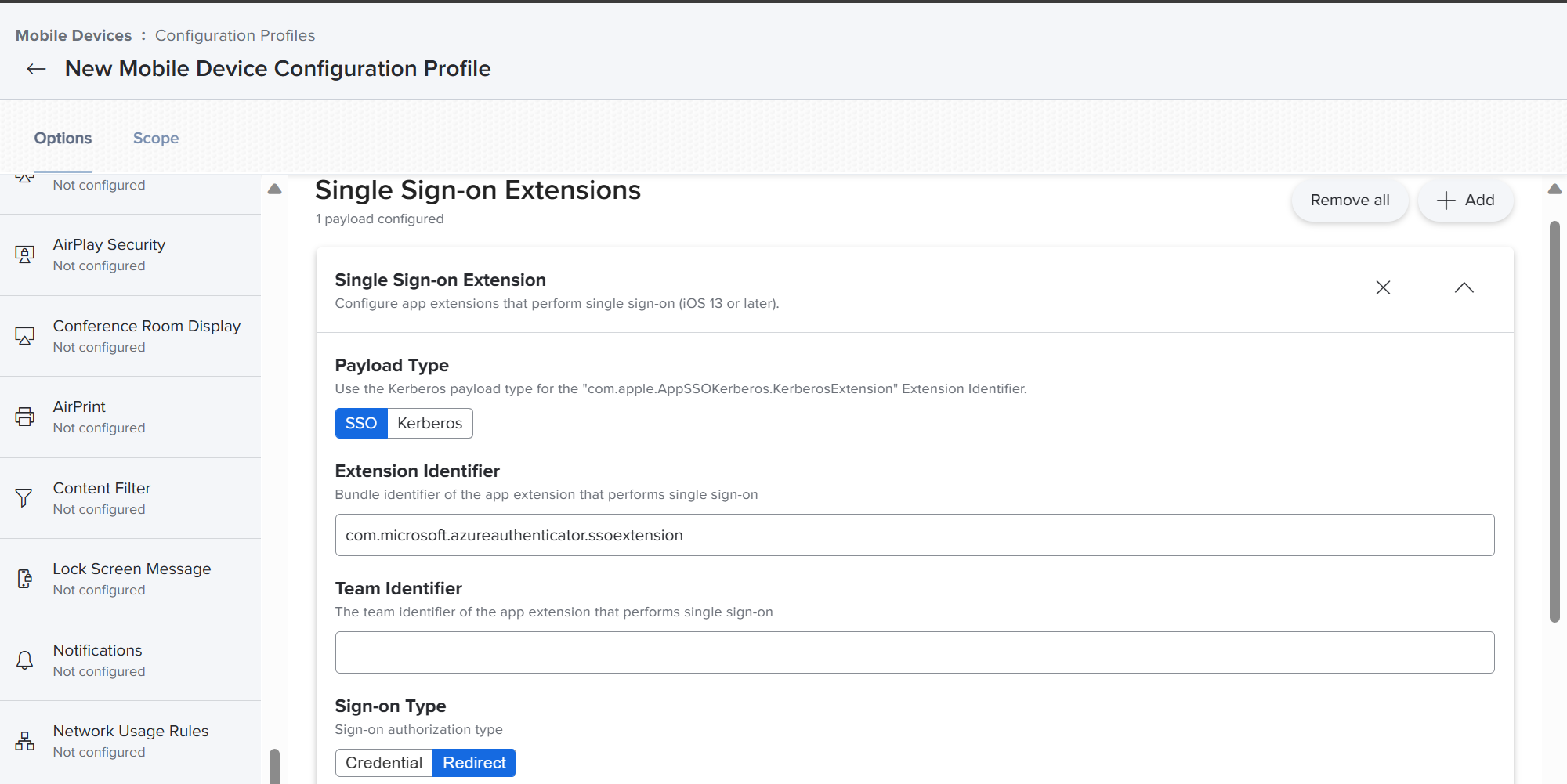

Wanneer u de SSO-app-extensie gebruikt, gebruikt u de SSO of Kerberos Payload Type voor verificatie. De SSO-app-extensie is ontworpen om de aanmeldingservaring te verbeteren voor apps en websites die gebruikmaken van deze verificatiemethoden.

De SSO-invoegtoepassing van Microsoft Enterprise maakt gebruik van het nettoladingtype voor eenmalige aanmelding met omleidingsverificatie . De SSO-omleiding en kerberos-extensietypen kunnen beide tegelijkertijd op een apparaat worden gebruikt. Zorg ervoor dat u afzonderlijke apparaatprofielen maakt voor elk type extensie dat u op uw apparaten wilt gebruiken.

Gebruik de volgende tabel om het juiste type SSO-extensie voor uw scenario te bepalen:

| Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten | App-extensie voor eenmalige aanmelding met Kerberos |

|---|---|

| Gebruikt het extensietype Microsoft Entra ID SSO-app | Gebruikt het app-extensietype Kerberos SSO |

| Ondersteunt de volgende apps: - Microsoft 365 - Apps, websites of services geïntegreerd met Microsoft Entra ID |

Ondersteunt de volgende apps: - Apps, websites of services geïntegreerd met AD |

Ga naar App-extensie voor eenmalige aanmelding voor meer informatie over de extensie voor eenmalige aanmelding.

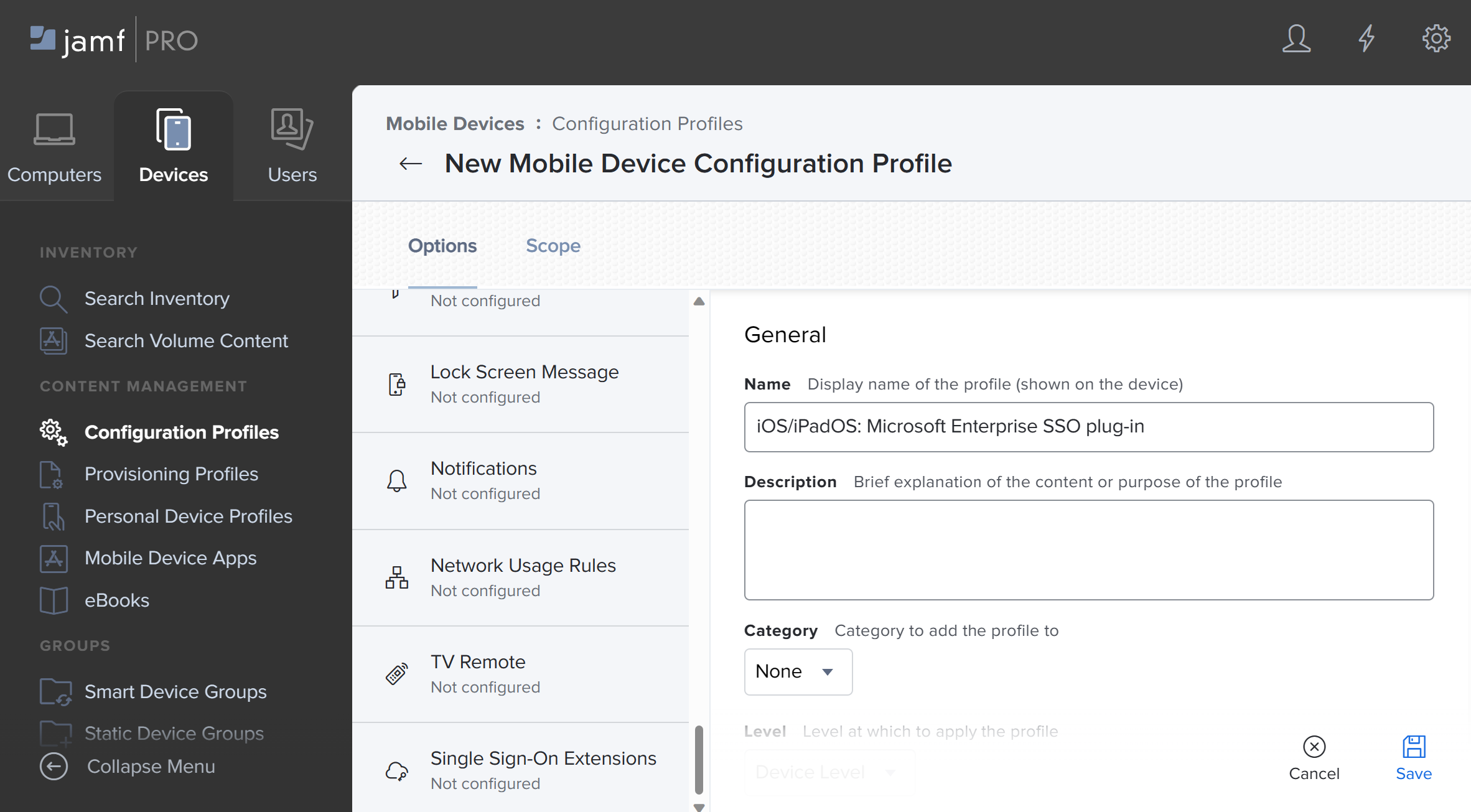

Een configuratieprofiel voor app-extensie voor eenmalige aanmelding maken

Maak in het Microsoft Intune-beheercentrum een apparaatconfiguratieprofiel. Dit profiel bevat de instellingen voor het configureren van de SSO-app-extensie op apparaten.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Configuratie>maken.

Geef de volgende eigenschappen op:

- Platform: selecteer iOS/iPadOS.

- Profieltype: Selecteer Sjablonen>Apparaatfuncties.

Selecteer Maken:

Voer in Basis de volgende eigenschappen in:

- Naam: voer een beschrijvende naam in voor het beleid. Geef uw beleid een naam, zodat u ze later eenvoudig kunt identificeren. Een goede beleidsnaam is bijvoorbeeld iOS: Microsoft Enterprise SSO-invoegtoepassing.

- Beschrijving: voer een beschrijving in voor het beleid. Deze instelling is optioneel, maar wordt aanbevolen.

Selecteer Volgende.

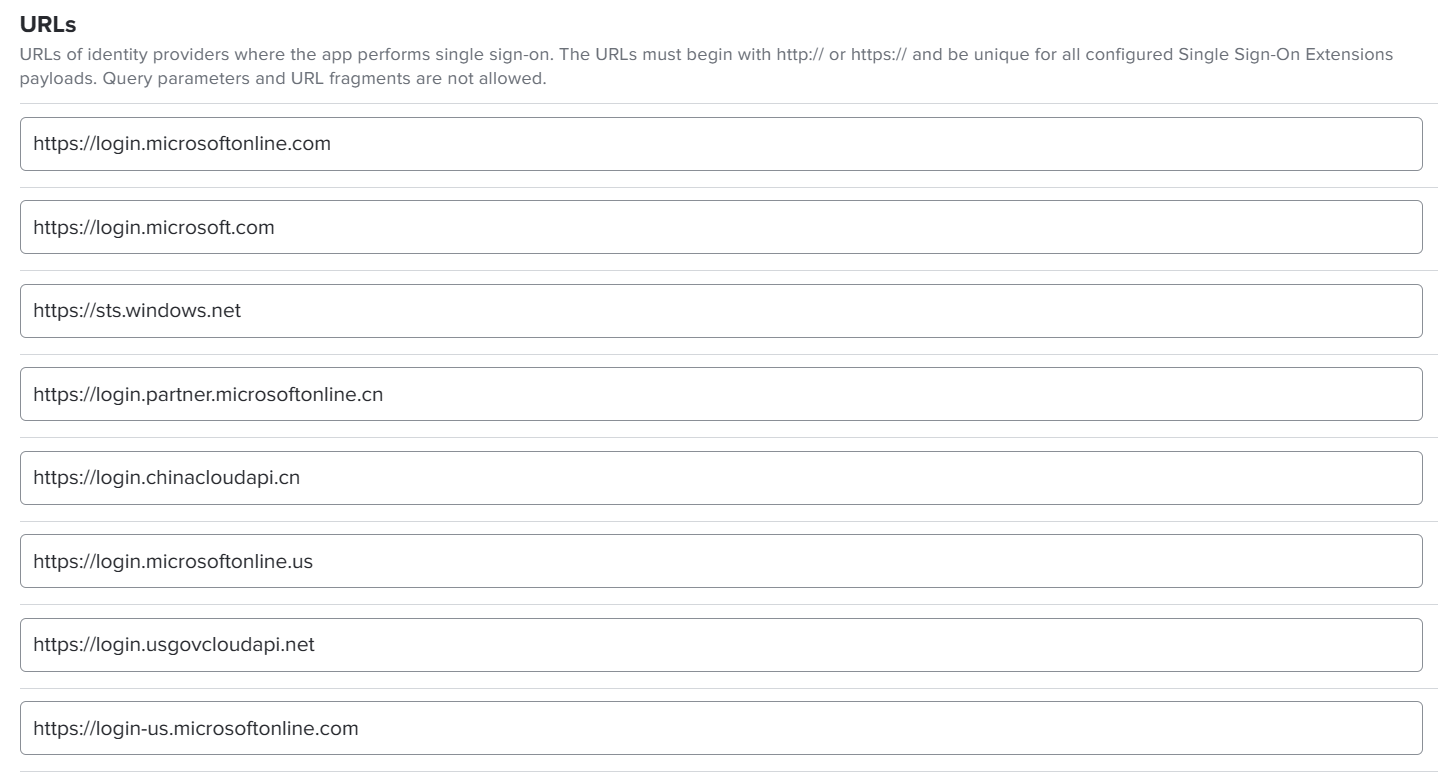

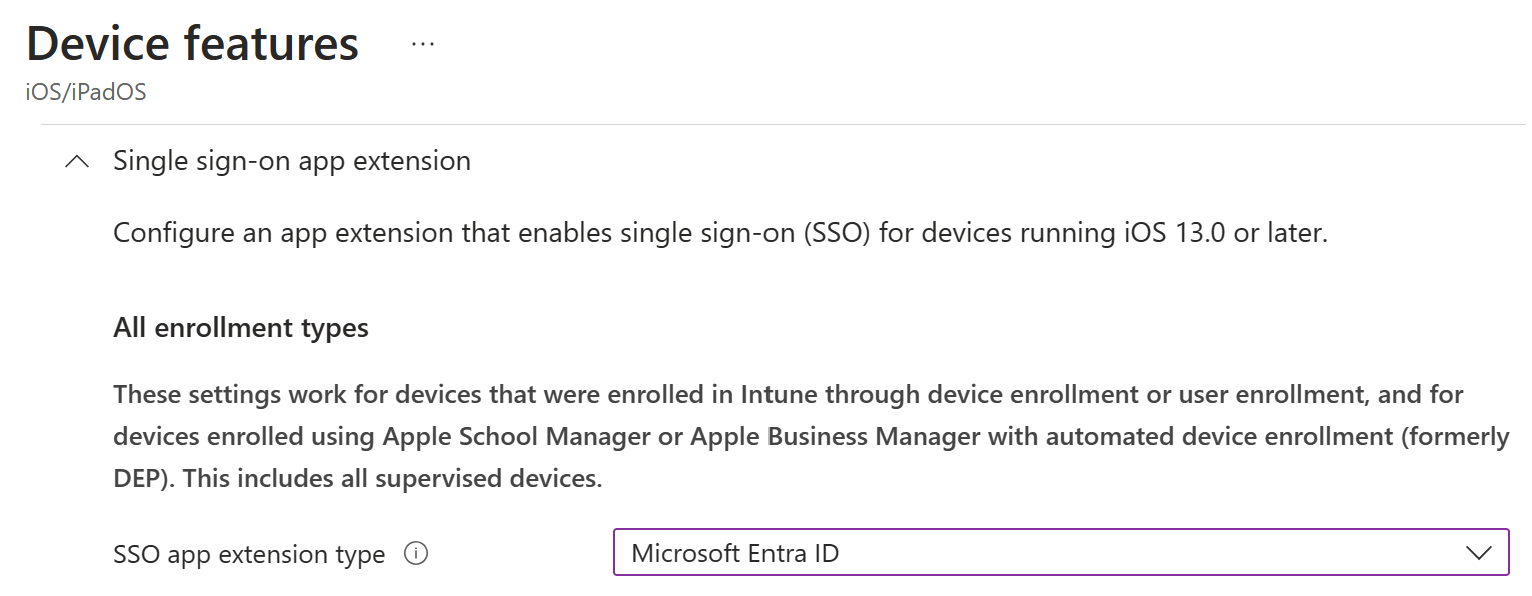

Selecteer in Configuratie-instellingen de optie App-extensie voor eenmalige aanmelding en configureer de volgende eigenschappen:

Type app-extensie voor eenmalige aanmelding: selecteer Microsoft Entra ID.

Modus voor gedeeld apparaat inschakelen:

Niet geconfigureerd: Intune wijzigt of werkt deze instelling niet bij.

Voor de meeste scenario's, waaronder Gedeelde iPad, persoonlijke apparaten en apparaten met of zonder gebruikersaffiniteit, selecteert u deze optie.

Ja: selecteer deze optie alleen als de doelapparaten gebruikmaken van Microsoft Entra modus voor gedeelde apparaten. Ga naar Overzicht van gedeelde apparaatmodus voor meer informatie.

App-bundel-id: voer een lijst met bundel-id's in voor apps die MSAL niet ondersteunen en eenmalige aanmelding mogen gebruiken. Ga voor meer informatie naar Toepassingen die geen MSAL gebruiken.

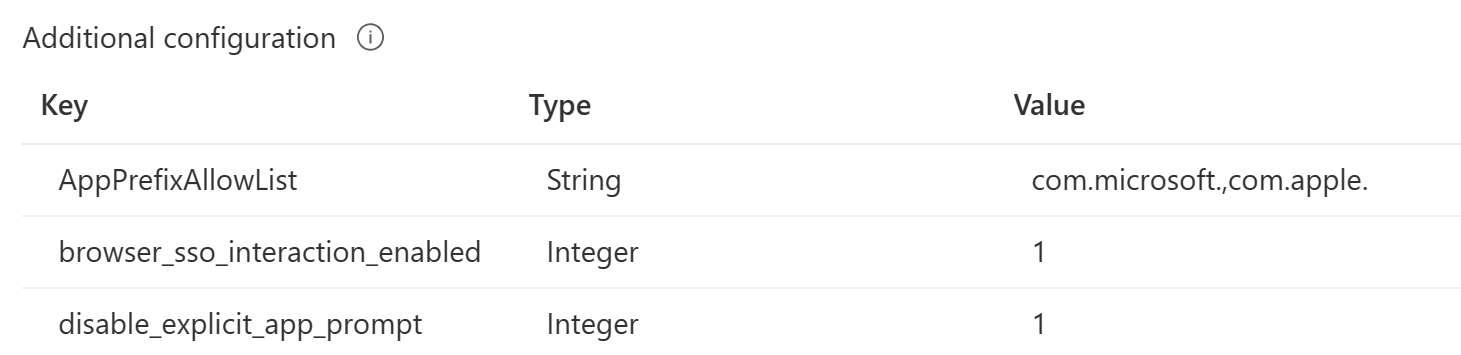

Aanvullende configuratie: als u de eindgebruikerservaring wilt aanpassen, kunt u de volgende eigenschappen toevoegen. Deze eigenschappen zijn de standaardwaarden die worden gebruikt door de Microsoft SSO-extensie, maar ze kunnen worden aangepast aan de behoeften van uw organisatie:

Sleutel Type Beschrijving AppPrefixAllowList Tekenreeks Aanbevolen waarde: com.apple.

Voer een lijst met voorvoegsels in voor apps die MSAL niet ondersteunen en eenmalige aanmelding mogen gebruiken. Voer bijvoorbeeld incom.microsoft.,com.apple.om alle Microsoft- en Apple-apps toe te staan.

Zorg ervoor dat deze apps voldoen aan de acceptatielijstvereisten.browser_sso_interaction_enabled Geheel getal Aanbevolen waarde: 1

Wanneer deze optie is ingesteld op1, kunnen gebruikers zich aanmelden vanuit de Safari-browser en vanuit apps die MSAL niet ondersteunen. Als u deze instelling inschakelt, kunnen gebruikers de extensie opstarten vanuit Safari of andere apps.disable_explicit_app_prompt Geheel getal Aanbevolen waarde: 1

Sommige apps kunnen vragen van eindgebruikers op de protocollaag onjuist afdwingen. Als u dit probleem ziet, worden gebruikers gevraagd zich aan te melden, ook al werkt de SSO-invoegtoepassing van Microsoft Enterprise voor andere apps.

Wanneer deze optie is ingesteld op1(één), vermindert u deze prompts.Tip

Zie Microsoft Enterprise SSO-invoegtoepassing voor Apple-apparaten voor meer informatie over deze eigenschappen en andere eigenschappen die u kunt configureren.

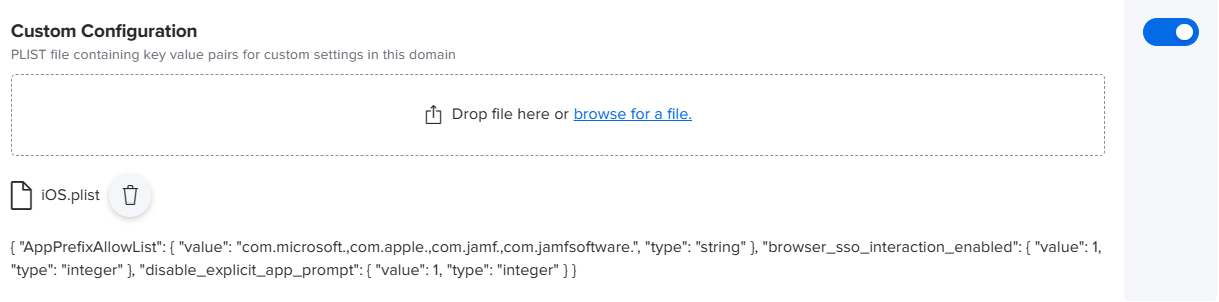

Wanneer u klaar bent met het configureren van de instellingen en Microsoft & Apple-apps toestaat, zien de instellingen eruit als de volgende waarden in uw Intune configuratieprofiel:

Ga door met het maken van het profiel en wijs het profiel toe aan de gebruikers of groepen die deze instellingen ontvangen. Ga voor de specifieke stappen naar Het profiel maken.

Ga naar Gebruikers- en apparaatprofielen toewijzen voor hulp bij het toewijzen van profielen.

Wanneer het apparaat bij de Intune-service incheckt, ontvangt het dit profiel. Ga naar Vernieuwingsintervallen voor beleid voor meer informatie.

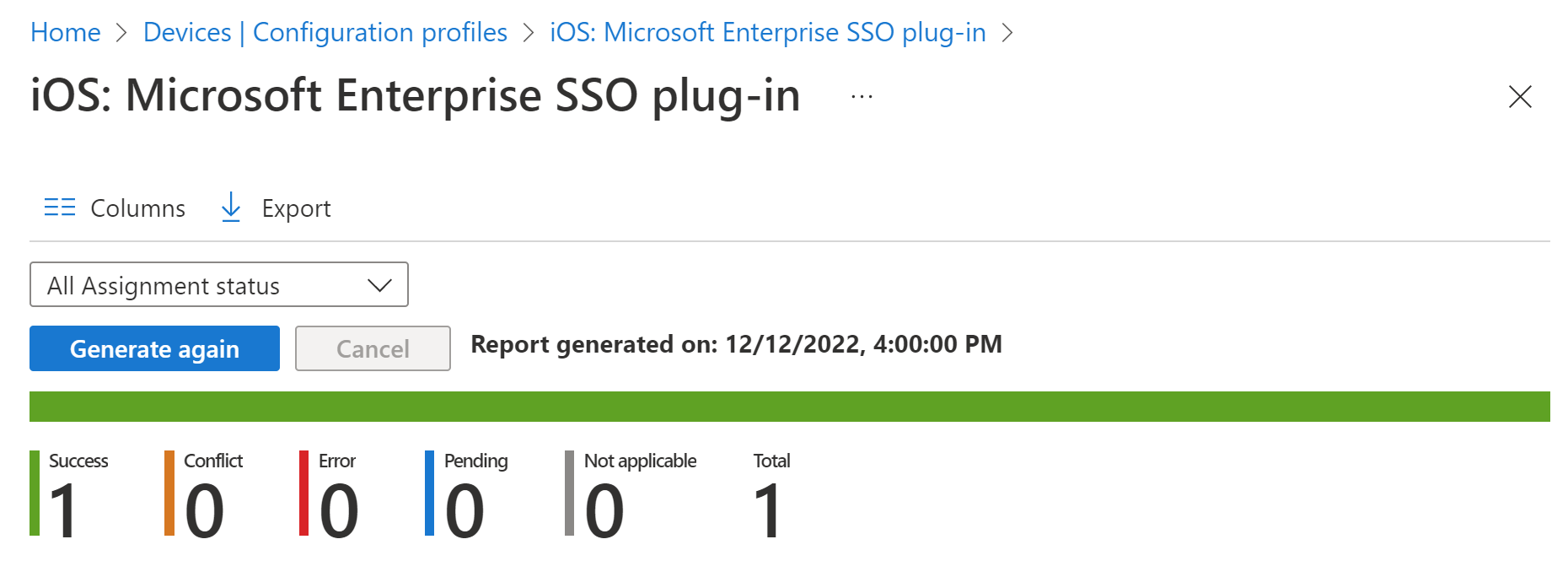

Als u wilt controleren of het profiel correct is geïmplementeerd, gaat u in het Intune-beheercentrum naar Apparatenconfiguratie>> en selecteert u het profiel dat u hebt gemaakt en genereert u een rapport:

Eindgebruikerservaring

Als u de Microsoft Authenticator-app niet implementeert met behulp van een app-beleid, moeten gebruikers deze handmatig installeren. Gebruikers hoeven de Authenticator-app niet te gebruiken, deze hoeft alleen op het apparaat te worden geïnstalleerd.

Gebruikers melden zich aan bij een ondersteunde app of website om de extensie te bootstrapen. Bootstrap is het proces van aanmelden voor de eerste keer, waarmee de extensie wordt ingesteld.

Nadat gebruikers zich hebben aangemeld, wordt de extensie automatisch gebruikt om zich aan te melden bij een andere ondersteunde app of website.

U kunt eenmalige aanmelding testen door Safari te openen in de privémodus (hiermee opent u de website van Apple) en opent u de https://portal.office.com site. Er is geen gebruikersnaam en wachtwoord vereist.

Tip

Meer informatie over de werking van de SSO-invoegtoepassing en het oplossen van problemen met de Microsoft Enterprise SSO-extensie vindt u in de handleiding voor het oplossen van problemen met eenmalige aanmelding voor Apple-apparaten.

Volgende stappen

Voor informatie van Apple over de nettolading van de extensie voor eenmalige aanmelding gaat u naar nettoladingsinstellingen voor extensies voor eenmalige aanmelding (hiermee opent u de website van Apple).

Voor informatie over het oplossen van problemen met de Microsoft Enterprise SSO-extensie gaat u naar Problemen met de Microsoft Enterprise SSO-extensie-invoegtoepassing op Apple-apparaten oplossen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor