Indicatoren voor bestanden maken

Van toepassing op:

- Microsoft Defender XDR

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender voor Bedrijven

Tip

Wilt u Defender voor Eindpunt ervaren? Meld u aan voor een gratis proefversie.

Voorkom verdere doorgifte van een aanval in uw organisatie door mogelijk schadelijke bestanden of verdachte malware te verbieden. Als u een mogelijk schadelijk, draagbaar uitvoerbaar bestand (PE) kent, kunt u dit blokkeren. Deze bewerking voorkomt dat deze wordt gelezen, geschreven of uitgevoerd op apparaten in uw organisatie.

Er zijn drie manieren waarop u indicatoren voor bestanden kunt maken:

- Door een indicator te maken via de instellingenpagina

- Door een contextuele indicator te maken met behulp van de knop Indicator toevoegen op de pagina met bestandsdetails

- Door een indicator te maken via de Indicator-API

Opmerking

Deze functie werkt alleen op Windows Server 2016 en Windows Server 2012 R2 als deze apparaten worden onboarden met behulp van de instructies op Windows-servers onboarden. Aangepaste bestandsindicatoren met de acties Toestaan, Blokkeren en Herstellen zijn nu ook beschikbaar in de verbeterde mogelijkheden van de antimalware-engine voor macOS en Linux.

Voordat u begint

Begrijp de volgende vereisten voordat u indicatoren voor bestanden maakt:

Deze functie is beschikbaar als uw organisatie gebruikmaakt van Microsoft Defender Antivirus (in actieve modus)

De versie van de Antimalware-client moet of hoger zijn

4.18.1901.x. Zie Maandelijkse platform- en engineversiesDeze functie wordt ondersteund op apparaten met Windows 10, versie 1703 of hoger, Windows 11, Windows Server 2012 R2, Windows Server 2016 of hoger, Windows Server 2019 of Windows Server 2022.

In

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\moet de functie bestands-hashberekening worden ingesteld op IngeschakeldAls u bestanden wilt blokkeren, schakelt u de functie Blokkeren of toestaan in Instellingen in (ga in de Microsoft Defender portal naar Instellingen>Eindpunten>Algemene>geavanceerde functies>Bestand toestaan of blokkeren).

Deze functie is ontworpen om te voorkomen dat verdachte malware (of mogelijk schadelijke bestanden) van internet wordt gedownload. Het ondersteunt momenteel draagbare uitvoerbare (PE)-bestanden, inclusief .exe en-bestanden .dll . De dekking wordt in de loop van de tijd uitgebreid.

Belangrijk

In Defender for Endpoint Plan 1 en Defender voor Bedrijven kunt u een indicator maken om een bestand te blokkeren of toe te staan. In Defender voor Bedrijven wordt uw indicator toegepast in uw omgeving en kan deze niet worden ingesteld op specifieke apparaten.

Creatie een indicator voor bestanden op de instellingenpagina

Selecteer in het navigatiedeelvenster Instellingen>Eindpuntindicatoren>(onderRegels).

Selecteer het tabblad Bestands-hashes .

Selecteer Item toevoegen.

Geef de volgende details op:

- Indicator: geef de entiteitsdetails op en definieer de vervaldatum van de indicator.

- Actie: geef de actie op die moet worden uitgevoerd en geef een beschrijving op.

- Bereik: definieer het bereik van de apparaatgroep (bereik is niet beschikbaar in Defender voor Bedrijven).

Opmerking

Het maken van een apparaatgroep wordt ondersteund in zowel Defender for Endpoint Plan 1 als Plan 2

Controleer de details op het tabblad Samenvatting en selecteer vervolgens Opslaan.

Creatie een contextuele indicator op de pagina met bestandsdetails

Een van de opties bij het uitvoeren van reactieacties op een bestand is het toevoegen van een indicator voor het bestand. Wanneer u een indicator-hash voor een bestand toevoegt, kunt u ervoor kiezen om een waarschuwing te genereren en het bestand te blokkeren wanneer een apparaat in uw organisatie probeert het uit te voeren.

Bestanden die automatisch worden geblokkeerd door een indicator, worden niet weergegeven in het Actiecentrum van het bestand, maar de waarschuwingen zijn nog steeds zichtbaar in de wachtrij Waarschuwingen.

Waarschuwingen voor bestandsblokkeringsacties (preview)

Belangrijk

De informatie in deze sectie (openbare preview voor geautomatiseerd onderzoek en herstelprogramma) heeft betrekking op een prerelease-product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

De huidige ondersteunde acties voor bestands-IOC zijn toestaan, controleren, blokkeren en herstellen. Nadat u ervoor hebt gekozen om een bestand te blokkeren, kunt u kiezen of het activeren van een waarschuwing nodig is. Op deze manier kunt u bepalen hoeveel waarschuwingen uw beveiligingsteams ontvangen en ervoor zorgen dat alleen vereiste waarschuwingen worden gegenereerd.

Ga in Microsoft Defender XDR naarInstellingen>Eindpuntindicatoren>> Nieuwe bestands-hash toevoegen.

Kies ervoor om het bestand te blokkeren en te herstellen.

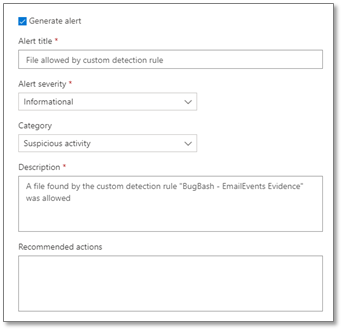

Kies of u een waarschuwing wilt genereren voor de gebeurtenis bestandsblokkering en definieer de instellingen voor waarschuwingen:

- De titel van de waarschuwing

- De ernst van de waarschuwing

- Categorie

- Beschrijving

- Aanbevolen acties

Belangrijk

- Meestal worden bestandsblokken binnen een paar minuten afgedwongen en verwijderd, maar dit kan meer dan 30 minuten duren.

- Als er conflicterende IoC-beleidsregels voor bestanden zijn met hetzelfde afdwingingstype en hetzelfde doel, wordt het beleid van de veiligere hash toegepast. Een SHA-256 bestand hash IoC-beleid wint van een SHA-1 bestand hash IoC-beleid, dat wint van een MD5 bestand hash IoC-beleid als de hash-typen hetzelfde bestand definiëren. Dit geldt altijd, ongeacht de apparaatgroep.

- In alle andere gevallen, als conflicterende bestand IoC-beleidsregels met hetzelfde afdwingingsdoel worden toegepast op alle apparaten en op de groep van het apparaat, wint het beleid in de apparaatgroep voor een apparaat.

- Als het groepsbeleid EnableFileHashComputation is uitgeschakeld, wordt de blokkerende nauwkeurigheid van het IoC-bestand verminderd. Het inschakelen

EnableFileHashComputationkan echter van invloed zijn op de prestaties van het apparaat. Het kopiëren van grote bestanden van een netwerkshare naar uw lokale apparaat, met name via een VPN-verbinding, kan bijvoorbeeld van invloed zijn op de prestaties van het apparaat.

Zie Defender CSP voor meer informatie over het groepsbeleid EnableFileHashComputation.

Voor meer informatie over het configureren van deze functie in Defender for Endpoint in Linux en macOS raadpleegt u Bestands-hashberekeningsfunctie configureren in Linux en Functie voor bestands-hashberekening configureren in macOS.

Geavanceerde opsporingsmogelijkheden (preview)

Belangrijk

Informatie in deze sectie (openbare preview voor geautomatiseerd onderzoek en herstelprogramma) heeft betrekking op een prerelease-product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Momenteel in preview kunt u een query uitvoeren op de activiteit van de antwoordactie voorafgaand aan de opsporing. Hieronder ziet u een voorbeeld van een geavanceerde opsporingsquery:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Zie Proactief zoeken naar bedreigingen met geavanceerde opsporing voor meer informatie over geavanceerde opsporing.

Hieronder vindt u andere threadnamen die kunnen worden gebruikt in de voorbeeldquery van hierboven:

Bestanden:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Certificaten:

EUS:Win32/CustomCertEnterpriseBlock!cl

De reactieactieactiviteit kan ook worden weergegeven in de tijdlijn van het apparaat.

Afhandeling van beleidsconflicten

Afhandelingsconflicten voor certificaat- en bestand-IoC-beleid volgen deze volgorde:

- Als het bestand niet is toegestaan door Windows Defender Toepassingsbeheer en AppLocker-beleid voor het afdwingen van modus, klikt u op Blokkeren.

- Anders, als het bestand is toegestaan door de Microsoft Defender Antivirus-uitsluitingen, klikt u op Toestaan.

- Anders, als het bestand wordt geblokkeerd of gewaarschuwd door een blok of waarschuwingsbestand IOC's, klikt u op Blokkeren/waarschuwen.

- Als het bestand anders wordt geblokkeerd door SmartScreen, klikt u op Blokkeren.

- Anders, als het bestand is toegestaan door een IoC-beleid voor toestaan van bestanden, klikt u op Toestaan.

- Anders, als het bestand wordt geblokkeerd door regels voor het verminderen van kwetsbaarheid voor aanvallen, gecontroleerde maptoegang of antivirusbeveiliging, klikt u op Blokkeren.

- Anders, Toestaan (geeft Windows Defender Toepassingsbeheer door & AppLocker-beleid, er zijn geen IoC-regels op van toepassing).

Opmerking

In situaties waarin Microsoft Defender Antivirus is ingesteld op Blokkeren, maar Defender voor Eindpunt-indicatoren voor bestands-hash of certificaten zijn ingesteld op Toestaan, wordt het beleid standaard ingesteld op Toestaan.

Als er conflicterende IoC-beleidsregels voor bestanden zijn met hetzelfde afdwingingstype en hetzelfde doel, wordt het beleid van de veiligere hash (dus langer) toegepast. Een SHA-256-bestandshash-IoC-beleid heeft bijvoorbeeld voorrang op een MD5-bestand-hash-IoC-beleid als beide hash-typen hetzelfde bestand definiëren.

Waarschuwing

De afhandeling van beleidsconflicten voor bestanden en certificaten verschilt van de conflictafhandeling van beleid voor domeinen/URL's/IP-adressen.

De functies van de blokkering van kwetsbare toepassingen van Microsoft Defender Vulnerability Management gebruiken de bestand-IOC's voor afdwinging en volgen de conflictafhandelingsvolgorde die eerder in deze sectie is beschreven.

Voorbeelden

| Component | Onderdeel afdwingen | Actie bestandsindicator | Resultaat |

|---|---|---|---|

| Uitsluiting van bestandspaden voor het verminderen van kwetsbaarheid voor aanvallen | Toestaan | Blokkeren | Blokkeren |

| Regel voor het verminderen van kwetsbaarheid voor aanvallen | Blokkeren | Toestaan | Toestaan |

| Windows Defender-toepassingsbeheer | Toestaan | Blokkeren | Toestaan |

| Windows Defender-toepassingsbeheer | Blokkeren | Toestaan | Blokkeren |

| Microsoft Defender Antivirus-uitsluiting | Toestaan | Blokkeren | Toestaan |

Zie ook

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor