Toegang bieden tot Key Vault-sleutels, -certificaten en -geheimen met een op rollen gebaseerd toegangsbeheer van Azure

Notitie

Key Vault-resourceprovider ondersteunt twee resourcetypen: kluizen en beheerde HSM's. Toegangsbeheer dat in dit artikel wordt beschreven, is alleen van toepassing op kluizen. Zie Toegangsbeheer voor beheerde HSM voor meer informatie over toegangsbeheer voor beheerde HSM.

Notitie

Azure-app servicecertificaatconfiguratie via Azure Portal biedt geen ondersteuning voor key Vault RBAC-machtigingsmodel. U kunt Azure PowerShell, Azure CLI, ARM-sjabloonimplementaties gebruiken met de roltoewijzing Key Vault-certificaatgebruiker voor globale identiteit van App Service, bijvoorbeeld Microsoft Azure-app Service in de openbare cloud.

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) is een autorisatiesysteem dat is gebouwd op Azure Resource Manager dat gecentraliseerd toegangsbeheer van Azure-resources biedt.

Met Azure RBAC kunnen gebruikers machtigingen voor sleutels, geheimen en certificaten beheren en biedt ze één plek voor het beheren van alle machtigingen in alle sleutelkluizen.

Met het Azure RBAC-model kunnen gebruikers machtigingen instellen voor verschillende bereikniveaus: beheergroep, abonnement, resourcegroep of afzonderlijke resources. Met Azure RBAC voor sleutelkluis kunnen gebruikers ook afzonderlijke machtigingen hebben voor afzonderlijke sleutels, geheimen en certificaten.

Zie Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) voor meer informatie.

Aanbevolen procedures voor roltoewijzingen voor afzonderlijke sleutels, geheimen en certificaten

We raden u aan om een kluis per toepassing per omgeving te gebruiken (ontwikkeling, preproductie en productie) met rollen die zijn toegewezen aan het bereik van de sleutelkluis.

Het toewijzen van rollen aan afzonderlijke sleutels, geheimen en certificaten moet worden vermeden. Een uitzondering is een scenario waarin afzonderlijke geheimen moeten worden gedeeld tussen meerdere toepassingen; Bijvoorbeeld, waarbij de ene toepassing toegang moet hebben tot gegevens van een andere toepassing.

Zie voor meer informatie over azure Key Vault-beheerrichtlijnen:

Ingebouwde Azure-rollen voor Key Vault-gegevensvlakbewerkingen

Notitie

De Key Vault Contributor rol is bedoeld voor beheervlakbewerkingen om sleutelkluizen te beheren. Er is geen toegang toegestaan tot sleutels, geheimen en certificaten.

| Ingebouwde rol | Description | Id |

|---|---|---|

| Key Vault-beheerder | Voer alle gegevensvlakbewerkingen uit op een sleutelkluis en alle objecten erin, inclusief certificaten, sleutels en geheimen. Kan key vault-resources niet beheren of roltoewijzingen beheren. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | 00482a5a-887f-4fb3-b363-3b7fe8e74483 |

| Key Vault-lezer | Lees metagegevens van sleutelkluizen en de bijbehorende certificaten, sleutels en geheimen. Kan gevoelige waarden, zoals geheime inhoud of sleutelmateriaal, niet lezen. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | 21090545-7ca7-4776-b22c-e363652d74d2 |

| Operator voor opschonen van Key Vault | Hiermee staat u permanent verwijderen van voorlopig verwijderde kluizen toe. | a68e7c17-0ab2-4c09-9a58-125dae29748c |

| Key Vault Certificates Officer | Voer een actie uit op de certificaten van een sleutelkluis, met uitzondering van het lezen van het geheim en sleutelgedeelten en het beheren van machtigingen. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | a4417e6f-fecd-4de8-b567-7b0420556985 |

| Key Vault-certificaatgebruiker | Volledige certificaatinhoud lezen, inclusief geheim en sleutelgedeelte. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | db79e9a7-68ee-4b58-9aeb-b90e7c24fcba |

| Key Vault Crypto Officer | Voer een actie uit op de sleutels van een sleutelkluis, behalve machtigingen beheren. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | 14b46e9e-c2b7-41b4-b07b-48a6ebf60603 |

| Versleutelingsgebruiker voor Key Vault Crypto Service | Lees metagegevens van sleutels en voer wrap-/unwrap-bewerkingen uit. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | e147488a-f6f5-4113-8e2d-b22465e65bf6 |

| Key Vault Crypto-gebruiker | Cryptografische bewerkingen uitvoeren met behulp van sleutels. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | 12338af0-0e69-4776-bea7-57ae8d297424 |

| Key Vault Crypto Service Release-gebruiker | Releasesleutels voor Azure Confidential Computing en gelijkwaardige omgevingen. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | |

| Key Vault Secrets Officer | Voer een actie uit voor de geheimen van een sleutelkluis, behalve machtigingen voor beheren. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | b86a8fe4-44ce-4948-aee5-eccb2c155cd7 |

| Key Vault-geheimengebruiker | Lees geheime inhoud, inclusief een geheim gedeelte van een certificaat met een persoonlijke sleutel. Werkt alleen voor sleutelkluizen die gebruikmaken van het machtigingsmodel op basis van rollen van Azure. | 4633458b-17de-408a-b874-0445c86b69e6 |

Zie Ingebouwde Azure-rollen voor meer informatie over ingebouwde Azure-rollendefinities.

Ingebouwde roltoewijzingen van Key Vault-gegevensvlak beheren

| Ingebouwde rol | Description | Id |

|---|---|---|

| Key Vault Data Access Administrator | Toegang tot Azure Key Vault beheren door roltoewijzingen toe te voegen of te verwijderen voor de Key Vault-beheerder, Key Vault Certificates Officer, Key Vault Crypto Service Encryption User, Key Vault Crypto User, Key Vault Reader, Key Vault Secrets Officer of Key Vault Secrets User. Bevat een ABAC-voorwaarde om roltoewijzingen te beperken. | 8b54135c-b56d-4d72-a534-26097cfdc8d8 |

Azure RBAC-geheime, sleutel- en certificaatmachtigingen gebruiken met Key Vault

Het nieuwe Azure RBAC-machtigingsmodel voor key vault biedt een alternatief voor het machtigingsmodel voor kluistoegang.

Vereisten

U hebt een abonnement op Azure nodig. Als u dat niet doet, kunt u een gratis account maken voordat u begint.

Als u roltoewijzingen wilt beheren, moet u beschikken Microsoft.Authorization/roleAssignments/write over en Microsoft.Authorization/roleAssignments/delete machtigingen, zoals Key Vault Data Access Administrator (met beperkte machtigingen om alleen specifieke Key Vault-rollen toe te wijzen/verwijderen), Beheerder van gebruikerstoegang of Eigenaar.

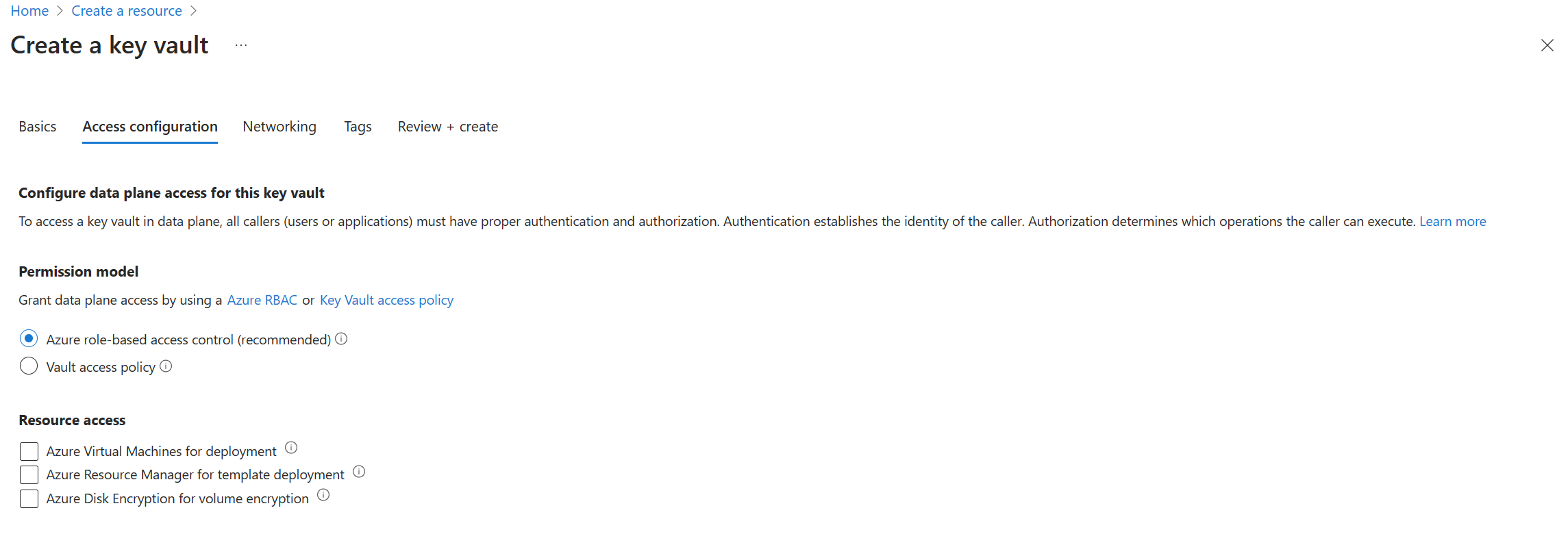

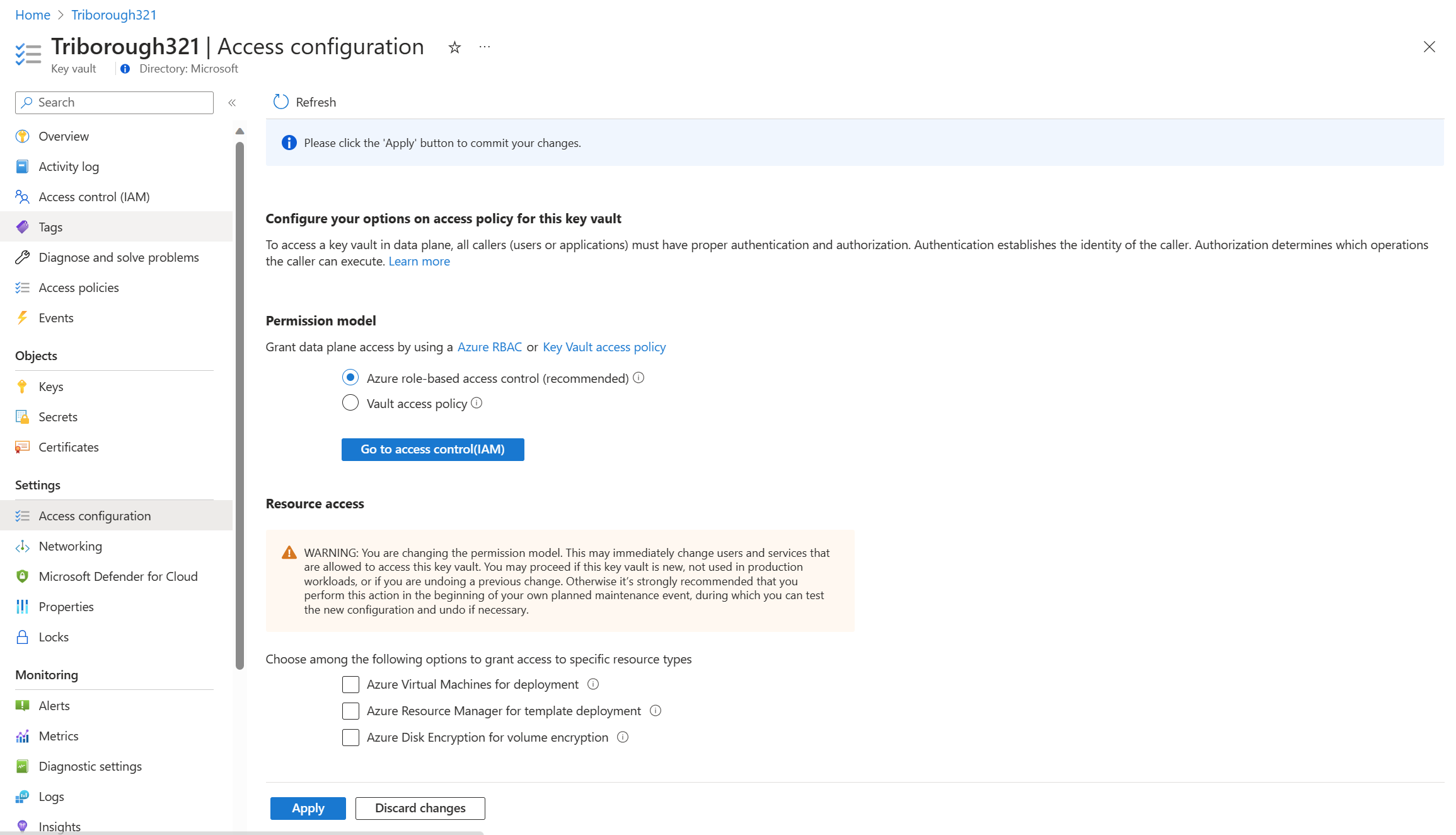

Azure RBAC-machtigingen inschakelen voor Key Vault

Notitie

Voor het wijzigen van het machtigingsmodel is onbeperkte machtiging Microsoft.Authorization/roleAssignments/write vereist. Dit maakt deel uit van de rollen Eigenaar en Beheerder voor gebruikerstoegang. Klassieke abonnementsbeheerdersrollen, zoals 'Servicebeheerder' en 'Co-beheerder', of beperkte 'Key Vault Data Access Administrator' kunnen niet worden gebruikt om het machtigingsmodel te wijzigen.

Azure RBAC-machtigingen inschakelen voor nieuwe sleutelkluis:

Azure RBAC-machtigingen inschakelen voor bestaande sleutelkluis:

Belangrijk

Als u een Azure RBAC-machtigingsmodel instelt, worden alle toegangsbeleidsmachtigingen ongeldig. Dit kan storingen veroorzaken wanneer er geen equivalente Azure-rollen worden toegewezen.

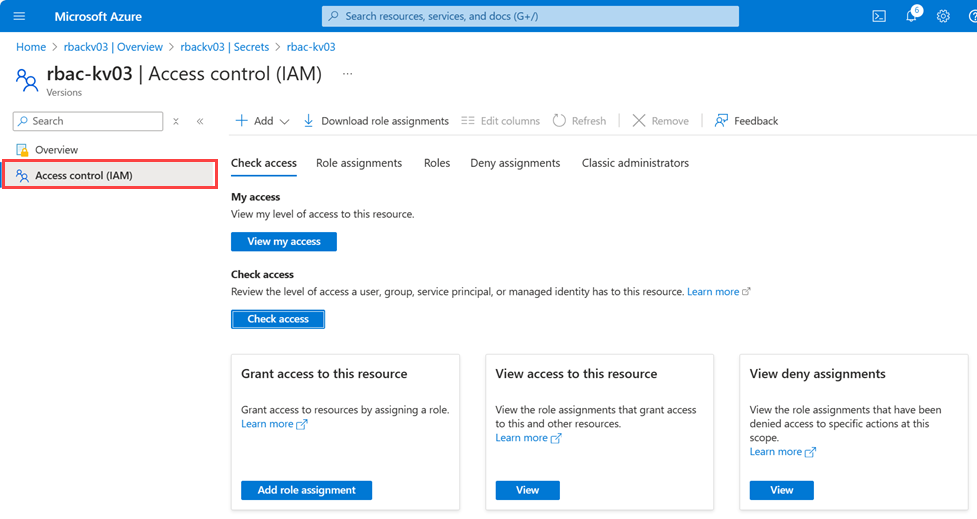

Rol toewijzen

Notitie

Het is raadzaam om de unieke rol-id te gebruiken in plaats van de rolnaam in scripts. Als de naam van een rol wordt gewijzigd, blijven uw scripts werken. In deze documentrolnaam wordt de leesbaarheid gebruikt.

Als u een roltoewijzing wilt maken met behulp van de Azure CLI, gebruikt u de opdracht az role assignment :

az role assignment create --role {role-name-or-id} --assignee {assignee-upn}> --scope {scope}

Zie Azure-rollen toewijzen met behulp van Azure CLI voor meer informatie.

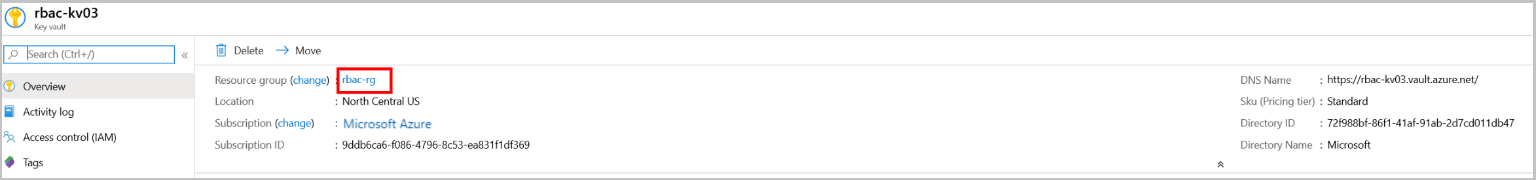

Roltoewijzing van resourcegroepbereik

az role assignment create --role "Key Vault Reader" --assignee {i.e user@microsoft.com} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}

Zie Azure-rollen toewijzen met behulp van Azure CLI voor meer informatie.

Bovenstaande roltoewijzing biedt de mogelijkheid om sleutelkluisobjecten in de sleutelkluis weer te geven.

Roltoewijzing van Key Vault-bereik

az role assignment create --role "Key Vault Secrets Officer" --assignee {assignee-upn} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}

Zie Azure-rollen toewijzen met behulp van Azure CLI voor meer informatie.

Roltoewijzing geheim bereik

Notitie

Sleutelkluisgeheim, certificaat, sleutelbereikroltoewijzingen mogen alleen worden gebruikt voor beperkte scenario's die hier worden beschreven om te voldoen aan aanbevolen beveiligingsprocedures.

az role assignment create --role "Key Vault Secrets Officer" --assignee {i.e user@microsoft.com} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}/secrets/RBACSecret

Zie Azure-rollen toewijzen met behulp van Azure CLI voor meer informatie.

Testen en verifiëren

Notitie

Browsers gebruiken caching en paginavernieuwing is vereist na het verwijderen van roltoewijzingen. Enkele minuten toestaan voor het vernieuwen van roltoewijzingen

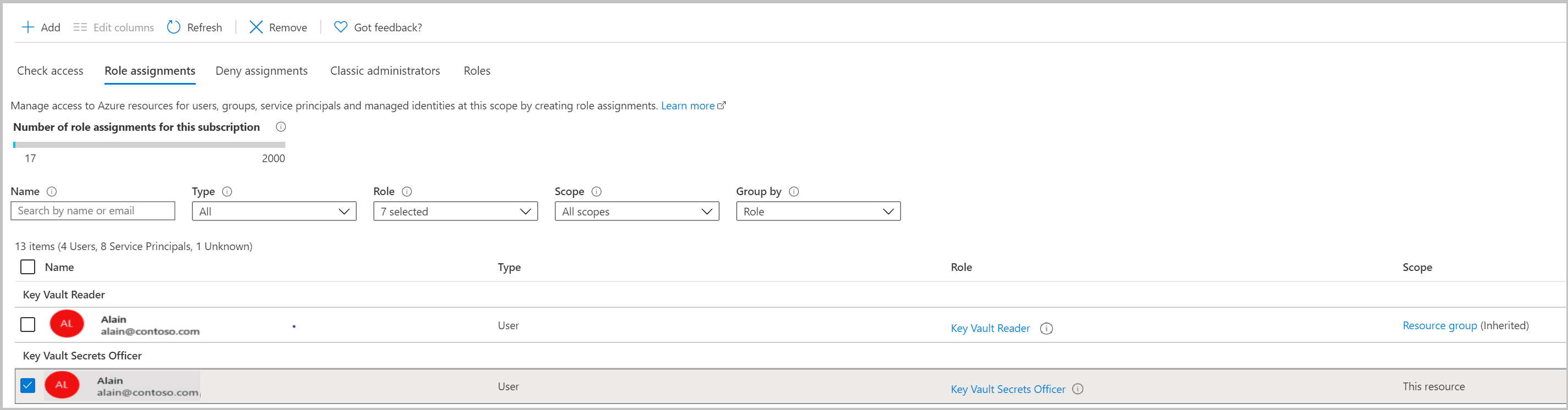

Valideer het toevoegen van een nieuw geheim zonder de rol Key Vault Secrets Officer op sleutelkluisniveau.

Ga naar het tabblad Toegangsbeheer van key vault (IAM) en verwijder de roltoewijzing Key Vault Secrets Officer voor deze resource.

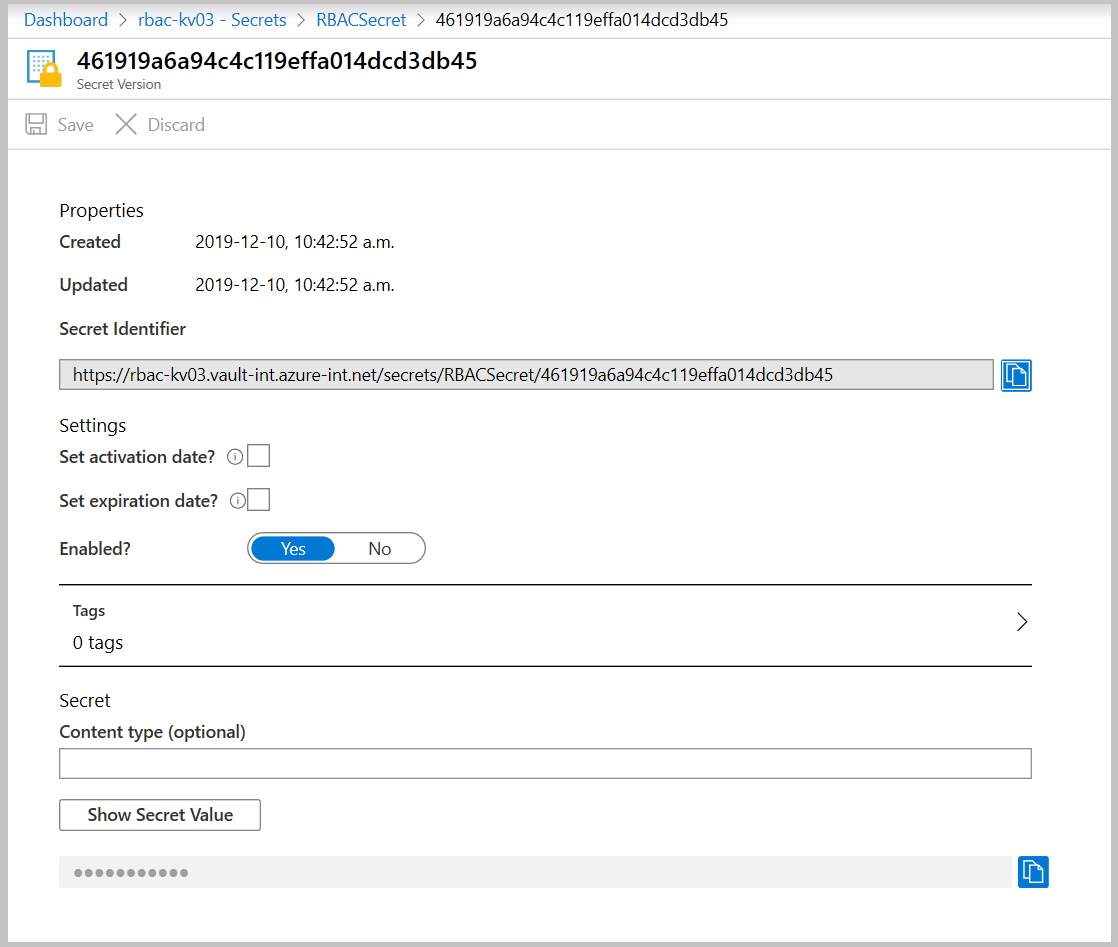

Navigeer naar eerder gemaakte geheim. U kunt alle geheime eigenschappen zien.

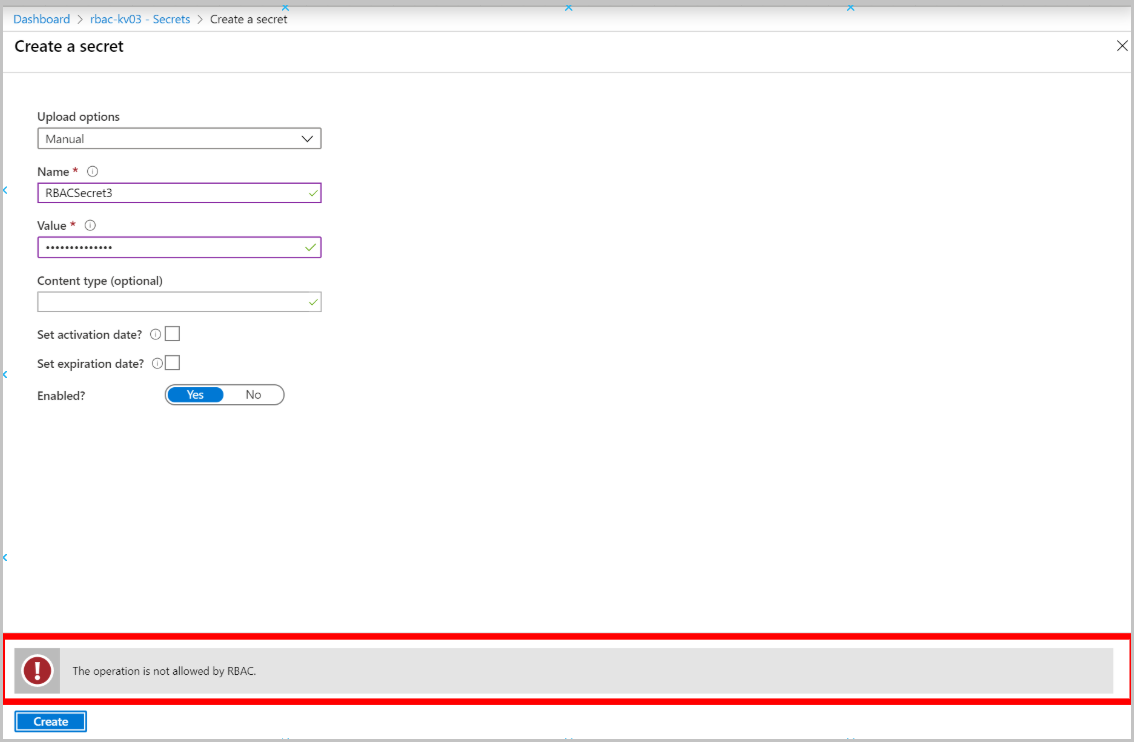

Het maken van een nieuw geheim (Geheimen > +genereren/importeren) moet deze fout weergeven:

Valideer geheimbewerking zonder de rol Key Vault Secret Officer op geheimniveau.

Ga naar het eerder gemaakte tabblad Toegangsbeheer (IAM) en verwijder de roltoewijzing Key Vault Secrets Officer voor deze resource.

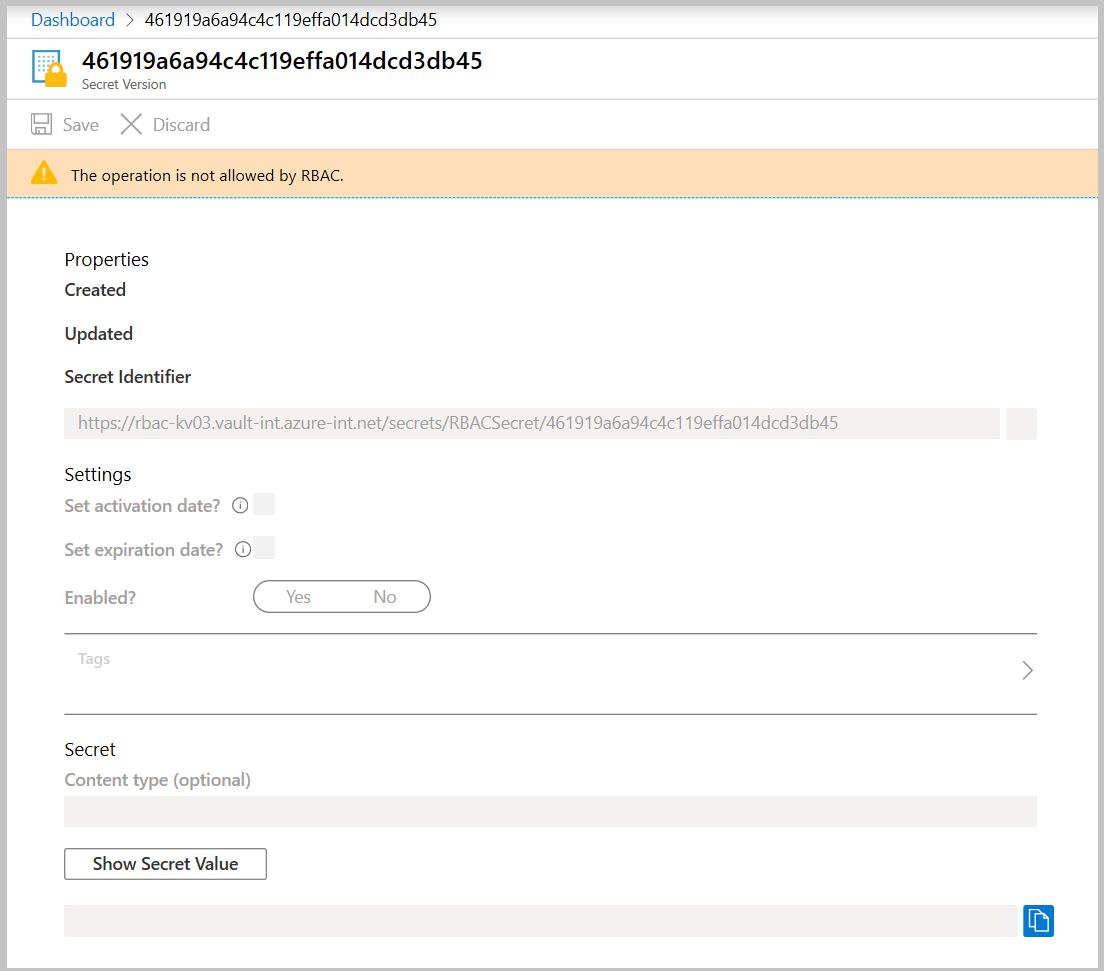

Navigeer naar eerder gemaakte geheim. U kunt geheime eigenschappen zien.

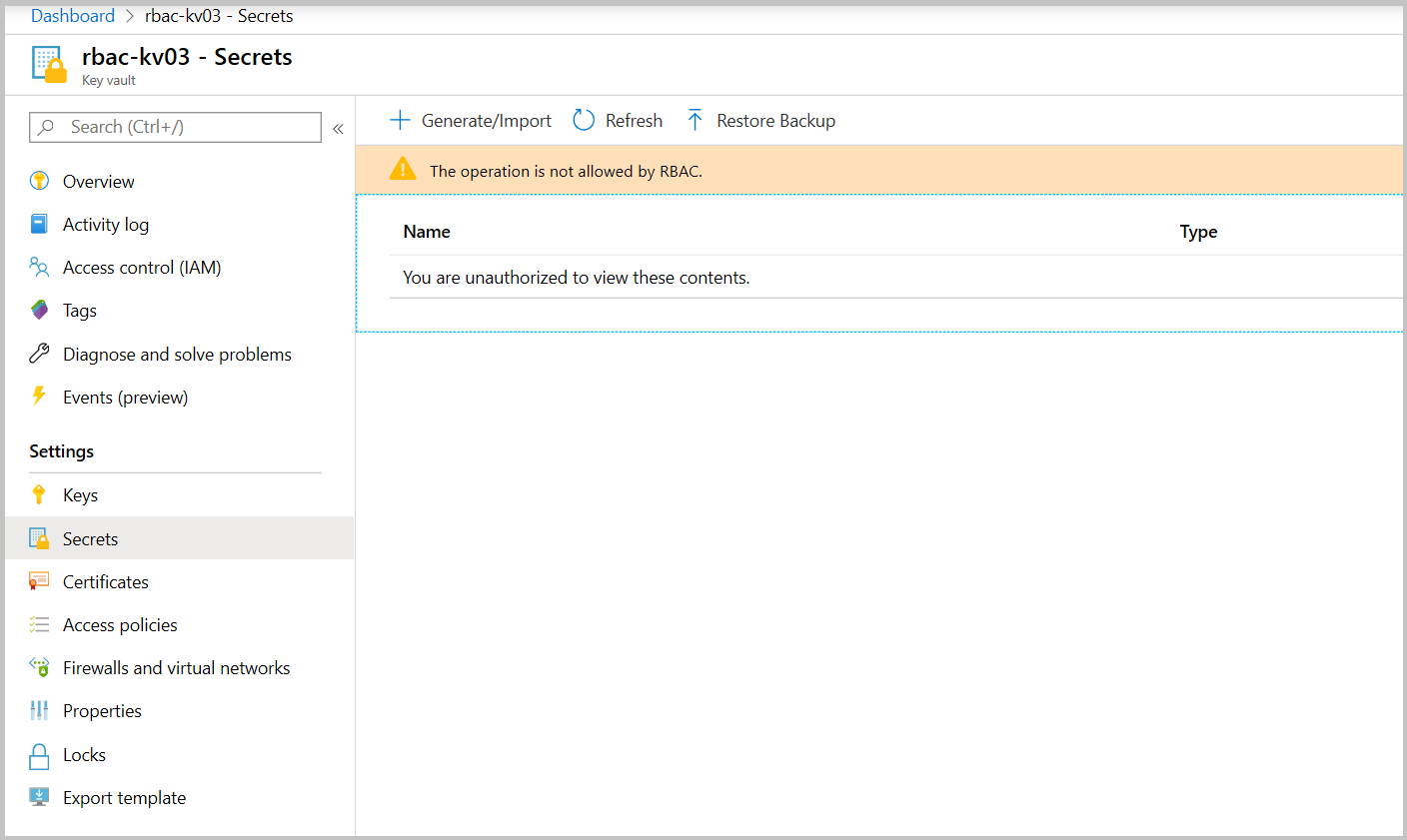

Valideer geheimen die worden gelezen zonder lezerrol op sleutelkluisniveau.

Ga naar het tabblad Toegangsbeheer voor key vault-resourcegroepen (IAM) en verwijder de roltoewijzing Key Vault Reader.

Als u naar het tabblad Geheimen van de sleutelkluis navigeert, wordt deze fout weergegeven:

Aangepaste rollen maken

az role definition create command

az role definition create --role-definition '{ \

"Name": "Backup Keys Operator", \

"Description": "Perform key backup/restore operations", \

"Actions": [

], \

"DataActions": [ \

"Microsoft.KeyVault/vaults/keys/read ", \

"Microsoft.KeyVault/vaults/keys/backup/action", \

"Microsoft.KeyVault/vaults/keys/restore/action" \

], \

"NotDataActions": [

], \

"AssignableScopes": ["/subscriptions/{subscriptionId}"] \

}'

Zie voor meer informatie over het maken van aangepaste rollen:

Veelgestelde vragen

Kan ik RBAC-toewijzingen (Op rollen gebaseerd toegangsbeheer) van Key Vault gebruiken om isolatie te bieden voor toepassingsteams binnen Key Vault?

Nee Met het RBAC-machtigingsmodel kunt u toegang tot afzonderlijke objecten in Key Vault toewijzen aan gebruikers of toepassingen, maar voor beheerbewerkingen zoals netwerktoegangsbeheer, bewaking en objectbeheer zijn machtigingen op kluisniveau vereist, waarmee vervolgens beveiligde informatie beschikbaar wordt gemaakt voor operators in toepassingsteams.