Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) is het autorisatiesysteem om de toegang tot Azure-resources te beheren. Als u toegang wilt verlenen, wijst u rollen toe aan gebruikers, groepen, service-principals of beheerde identiteiten voor een bepaald bereik. In dit artikel wordt beschreven hoe u rollen toewijst met behulp van Azure Portal.

Als u beheerdersrollen in Microsoft Entra ID wilt toewijzen, raadpleegt u Microsoft Entra-rollen toewijzen aan gebruikers.

Vereisten

Als u Azure-rollen wilt toewijzen, hebt u het volgende nodig:

-

Microsoft.Authorization/roleAssignments/writemachtigingen, zoals op rollen gebaseerd toegangsbeheer ofbeheerder van gebruikerstoegang

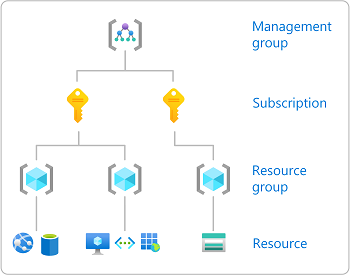

Stap 1: het benodigde bereik identificeren

Wanneer u rollen toewijst, moet u een bereik opgeven. Bereik is de set resources waarop de toegang van toepassing is. In Azure kunt u een bereik opgeven op vier niveaus van breed tot smal: beheergroep, abonnement, resourcegroep en resource. Zie Bereik voor meer informatie.

Meld u aan bij het Azure-portaal.

Zoek in het zoekvak bovenaan naar het bereik waartoe u toegang wilt verlenen. Zoek bijvoorbeeld naar Beheergroepen, Abonnementen, Resourcegroepen of een specifieke resource.

Klik op de specifieke resource voor dat bereik.

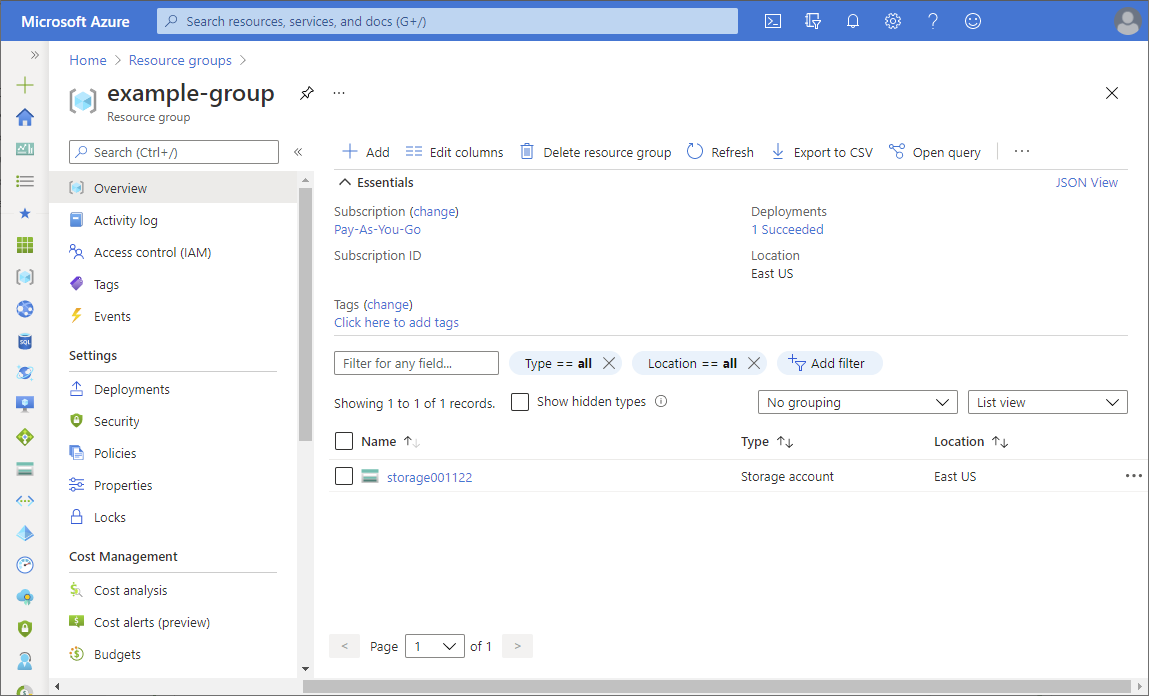

Hieronder ziet u een voorbeeld van een resourcegroep.

Stap 2: De pagina Roltoewijzing toevoegen openen

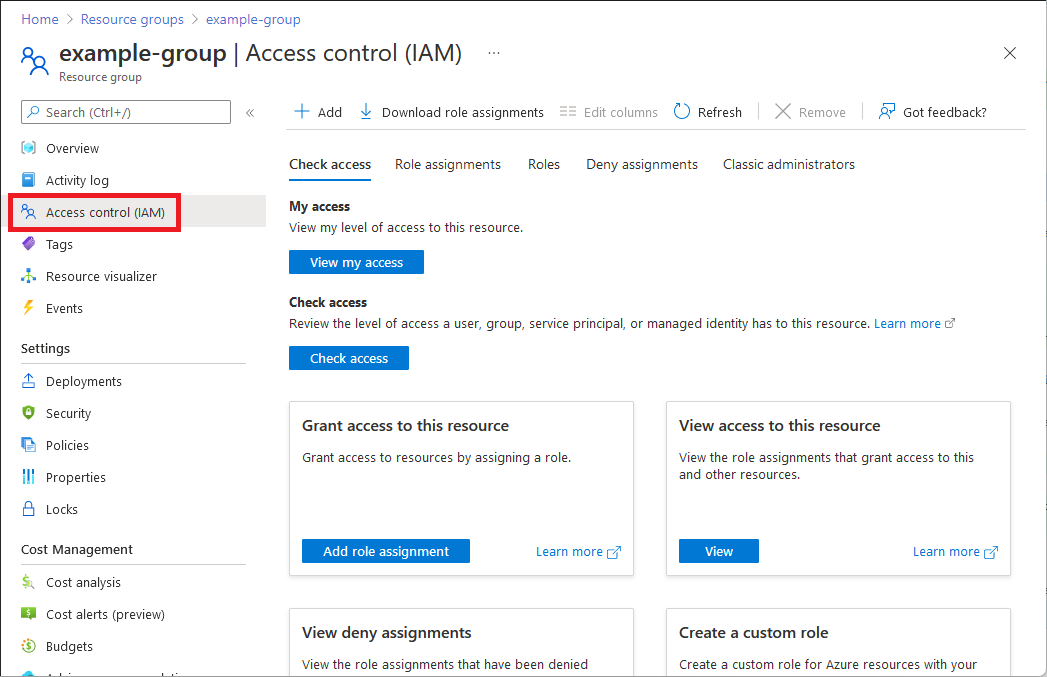

Toegangsbeheer (IAM) is de pagina die u doorgaans gebruikt om rollen toe te wijzen om toegang te verlenen tot Azure-resources. Het wordt ook wel identiteits- en toegangsbeheer (IAM) genoemd en wordt op verschillende locaties in de Azure Portal weergegeven.

Klik op Toegangsbeheer (IAM).

Hieronder ziet u een voorbeeld van de pagina IAM (Toegangsbeheer) voor een resourcegroep.

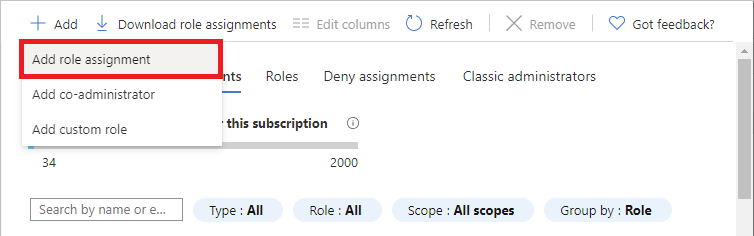

Klik op het tabblad Roltoewijzingen om de roltoewijzingen in dit bereik weer te geven.

Klik op Roltoewijzing toevoegen>.

Als u niet bent gemachtigd voor het toewijzen van rollen, is de optie Roltoewijzing toevoegen uitgeschakeld.

De pagina Roltoewijzing toevoegen wordt geopend.

Stap 3: Selecteer de juiste rol

Voer de volgende stappen uit om een rol te selecteren:

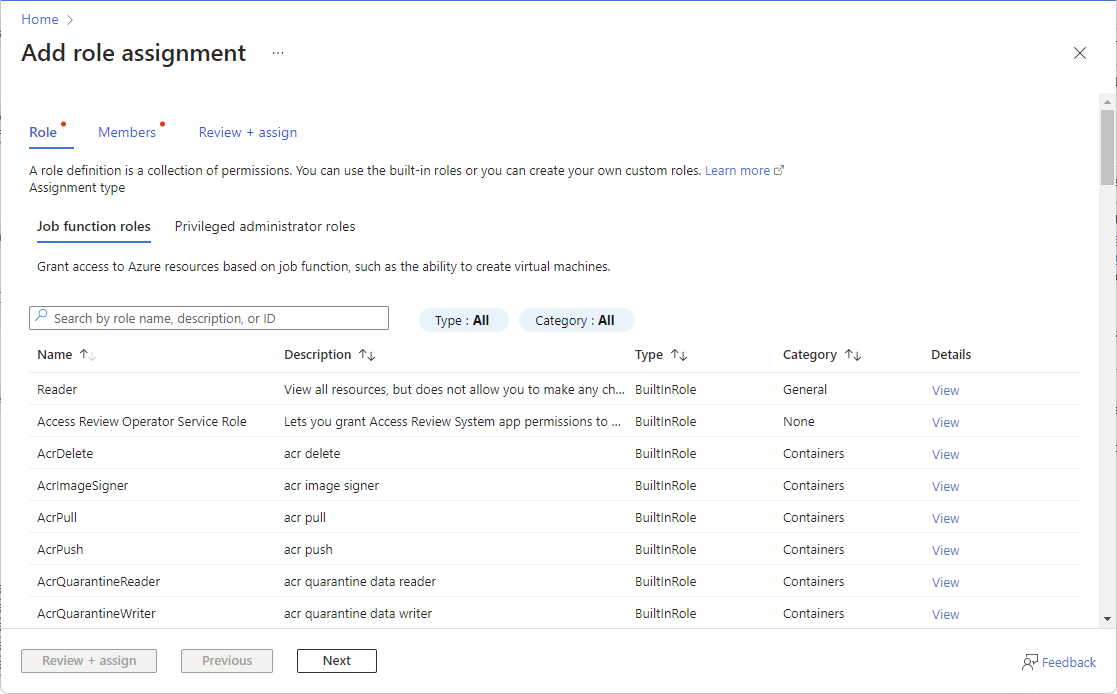

Selecteer op het tabblad Rollen een rol die u wilt gebruiken.

U kunt een rol zoeken op naam of op beschrijving. U kunt rollen ook filteren op type en categorie.

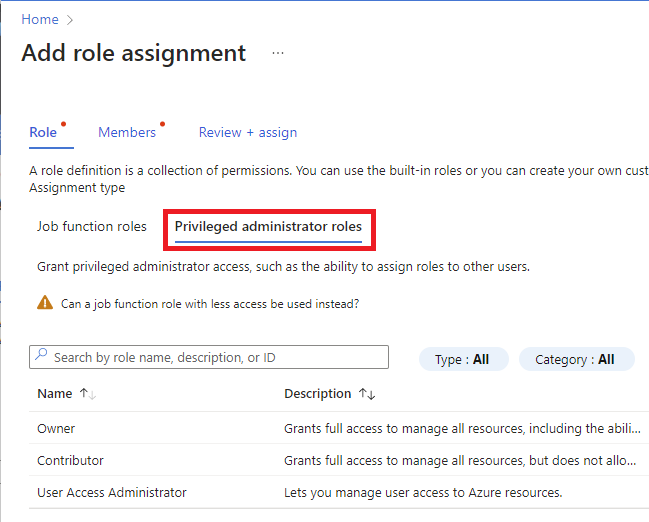

Als u een bevoorrechte beheerdersrol wilt toewijzen, selecteert u het tabblad Bevoorrechte beheerdersrollen om de rol te selecteren.

Zie Best practices voor Azure RBAC voor aanbevolen procedures bij het gebruik van bevoorrechte beheerdersroltoewijzingen.

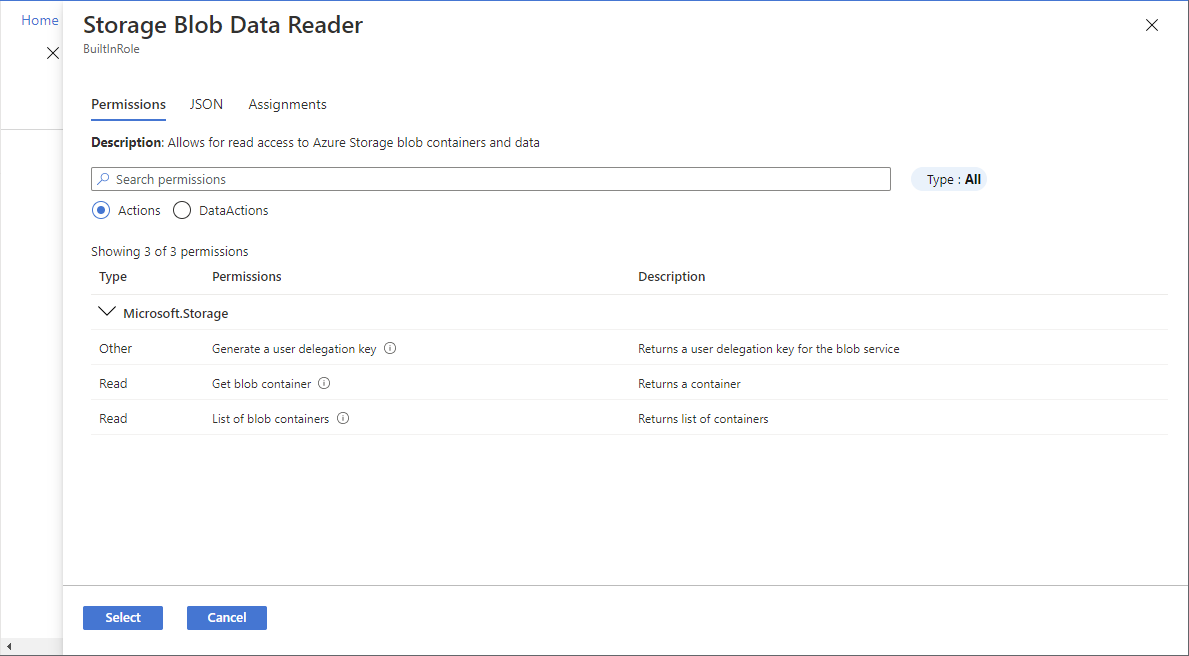

Klik in de kolom Details op Weergeven voor meer informatie over een rol.

Klik op Volgende.

Stap 4: selecteren wie toegang nodig heeft

Voer de volgende stappen uit om te selecteren wie toegang nodig heeft:

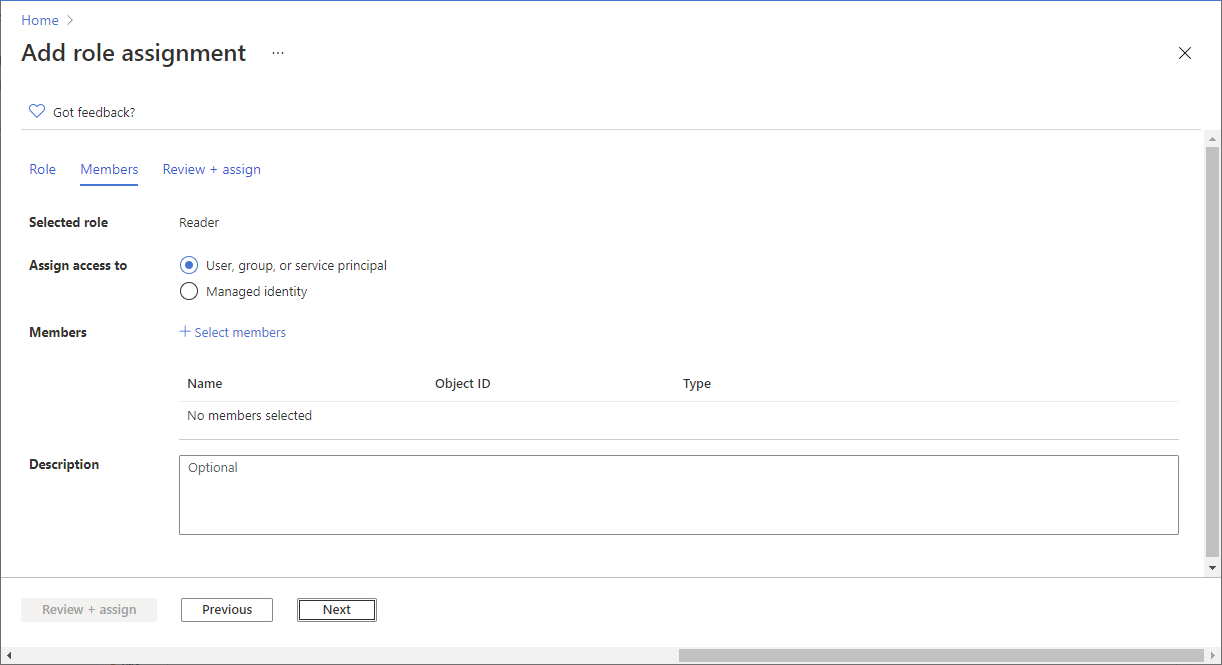

Selecteer op het tabblad Leden de optie Gebruiker, groep of service-principal om de geselecteerde rol toe te wijzen aan een of meer Microsoft Entra-gebruikers, -groepen of -service-principals (toepassingen).

Klik op Leden selecteren.

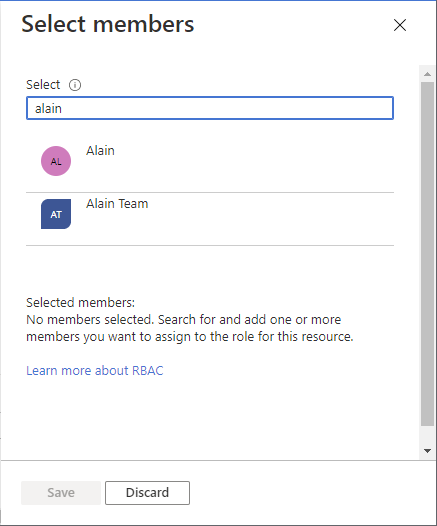

Zoek en selecteer de gebruikers, groepen of service-principals.

U kunt in het vak Selecteren typen om in de map te zoeken naar weergavenaam of e-mailadres.

Klik op Selecteren om de gebruikers, groepen of service-principals toe te voegen aan de lijst Leden.

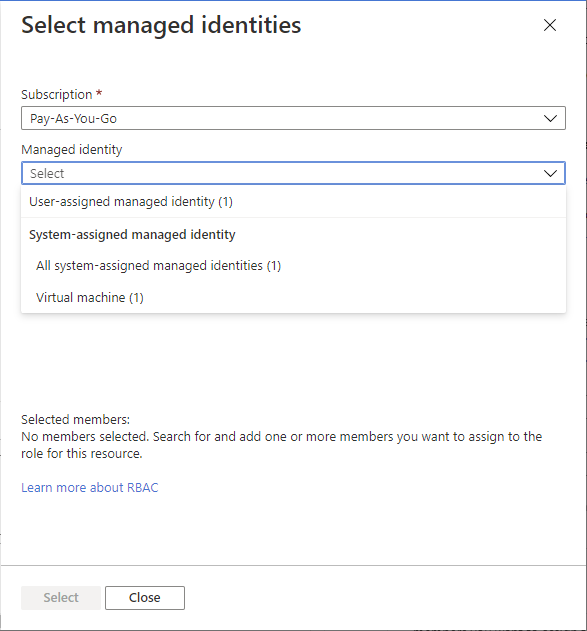

Als u de geselecteerde rol wilt toewijzen aan een of meer beheerde identiteiten, selecteert u Beheerde identiteit.

Klik op Leden selecteren.

Selecteer in het deelvenster Beheerde identiteiten selecteren of het type door de gebruiker toegewezen beheerde identiteit of door het systeem toegewezen beheerde identiteit is.

Zoek en selecteer de beheerde identiteiten.

Voor door het systeem toegewezen beheerde identiteiten kunt u beheerde identiteiten selecteren per Azure-service-exemplaar.

Klik op Selecteren om de beheerde identiteiten toe te voegen aan de lijst Leden.

Voer in het vak Beschrijving een optionele beschrijving in voor deze roltoewijzing.

Later kunt u deze beschrijving weergeven in de lijst met roltoewijzingen.

Klik op Volgende.

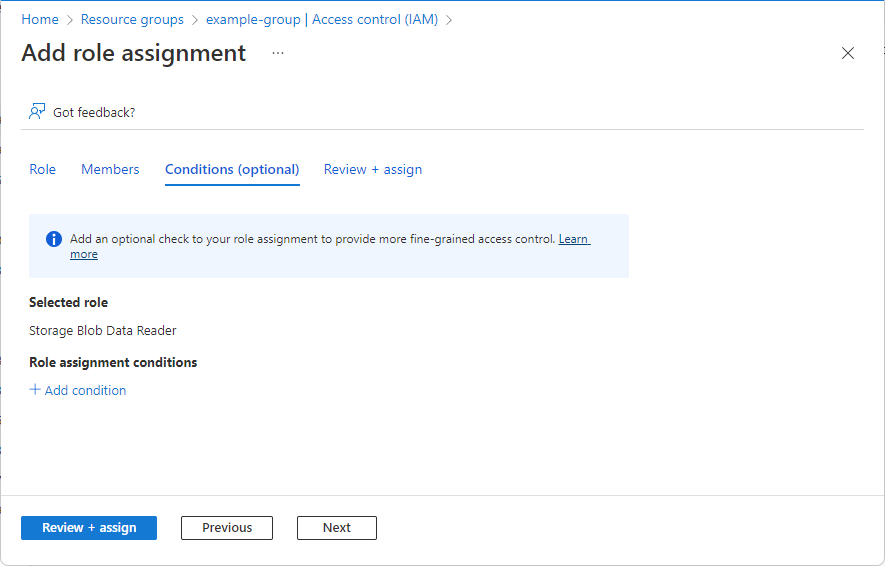

Stap 5: (Optioneel) Voorwaarde toevoegen

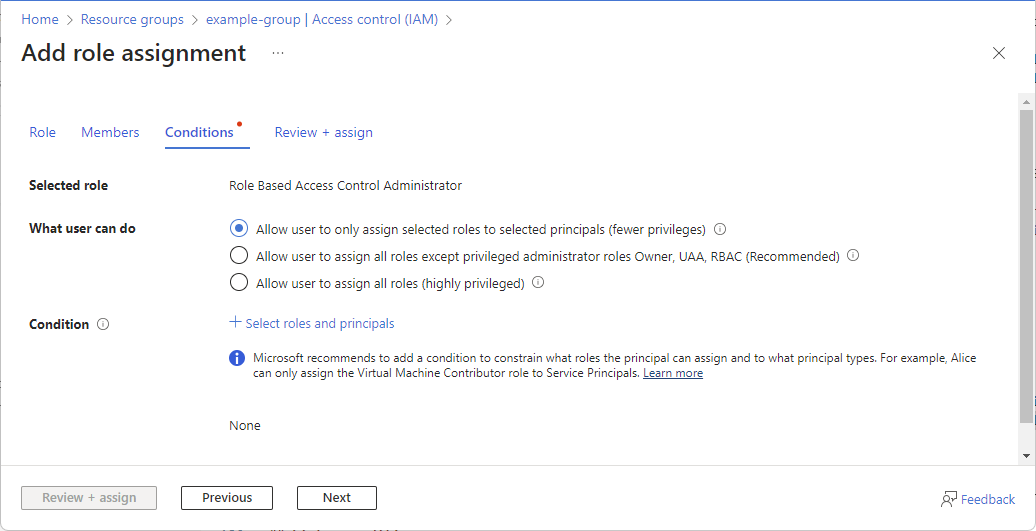

Als u een rol hebt geselecteerd die voorwaarden ondersteunt, wordt er een tabblad Voorwaarden weergegeven en kunt u een voorwaarde toevoegen aan uw roltoewijzing. Een voorwaarde is een extra controle die u desgewenst aan uw roltoewijzing kunt toevoegen voor geavanceerder toegangsbeheer.

Het tabblad Voorwaarden ziet er anders uit, afhankelijk van de rol die u hebt geselecteerd.

Voorwaarde delegeren

Als u een van de volgende bevoorrechte rollen hebt geselecteerd, volgt u de stappen in deze sectie.

Selecteer op het tabblad Voorwaarden onder Wat de gebruiker kan doen, de optie Alleen geselecteerde rollen toewijzen aan geselecteerde principals (minder bevoegdheden).

Klik op Rollen en principals selecteren om een voorwaarde toe te voegen waaraan de rollen en principals worden beperkt waaraan deze gebruiker rollen kan toewijzen.

Volg de stappen in Toewijzingsbeheer van Azure-rollen delegeren aan anderen met voorwaarden.

Opslagvoorwaarde

Als u een van de volgende opslagrollen hebt geselecteerd, volgt u de stappen in deze sectie.

Klik op Voorwaarde toevoegen als u de roltoewijzingen verder wilt verfijnen op basis van opslagkenmerken.

Volg de stappen in Voorwaarden voor azure-roltoewijzing toevoegen of bewerken.

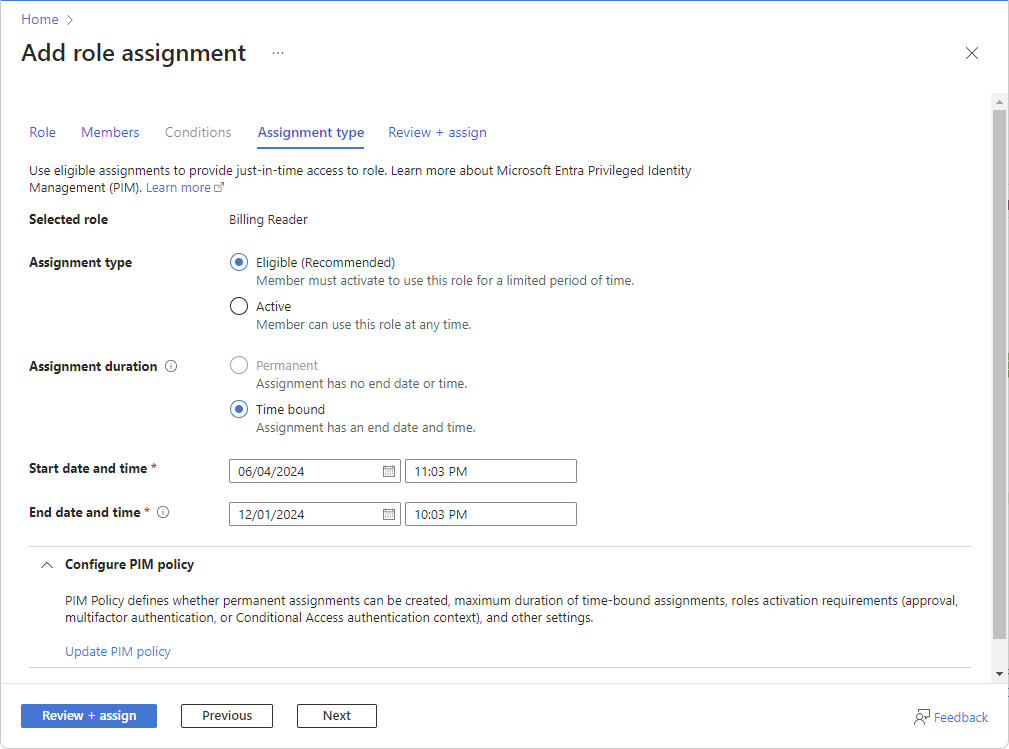

Stap 6: Toewijzingstype selecteren

Als u een Microsoft Entra ID P2 of Microsoft Entra ID-governance licentie hebt, wordt er een tabblad Toewijzingstype weergegeven voor beheergroep- en abonnements- en resourcegroepbereiken. Gebruik in aanmerking komende toewijzingen om Just-In-Time-toegang tot een rol te bieden. Gebruikers met in aanmerking komende en/of tijdgebonden toewijzingen moeten een geldige licentie hebben.

Als u de PIM-functionaliteit niet wilt gebruiken, selecteert u het type Actieve toewijzing en de opties voor de duur van de permanente toewijzing. Met deze instellingen maakt u een roltoewijzing waarbij de principal altijd machtigingen heeft voor de rol.

Deze mogelijkheid wordt in fasen geïmplementeerd, dus deze is mogelijk nog niet beschikbaar in uw tenant of uw interface kan er anders uitzien. Zie In aanmerking komende en tijdgebonden roltoewijzingen in Azure RBAC voor meer informatie.

Selecteer op het tabblad Toewijzingstype het toewijzingstype.

- In aanmerking komend : de gebruiker moet een of meer acties uitvoeren om de rol te gebruiken, zoals een meervoudige verificatiecontrole uitvoeren, een zakelijke reden opgeven of goedkeuring aanvragen van aangewezen goedkeurders. U kunt geen in aanmerking komende roltoewijzingen maken voor toepassingen, service-principals of beheerde identiteiten, omdat ze de activeringsstappen niet kunnen uitvoeren.

- Actief : de gebruiker hoeft geen actie uit te voeren om de rol te gebruiken.

Afhankelijk van uw instellingen selecteert u permanent of tijdgebonden voor de duur van de toewijzing.

Selecteer permanent als u wilt dat lid altijd de rol mag activeren of gebruiken. Selecteer de tijdsgrens om begin- en einddatums op te geven. Deze optie kan worden uitgeschakeld als het maken van permanente toewijzingen niet is toegestaan door PIM-beleid.

Als tijdsgrens is geselecteerd, stelt u de begindatum en -tijd en -tijd in om op te geven wanneer de gebruiker de rol mag activeren of gebruiken.

Het is mogelijk om de begindatum in de toekomst in te stellen. De maximaal toegestane duur is afhankelijk van uw PIM-beleid (Privileged Identity Management).

(Optioneel) Gebruik PIM-beleid configureren om verloopopties, vereisten voor rolactivering (goedkeuring, meervoudige verificatie of verificatiecontext voor voorwaardelijke toegang) en andere instellingen te configureren.

Wanneer u de koppeling PIM-beleid bijwerken selecteert, wordt er een PIM-pagina weergegeven. Selecteer Instellingen om PIM-beleid voor rollen te configureren. Zie Azure-resourcerolinstellingen configureren in Privileged Identity Management voor meer informatie.

Klik op Volgende.

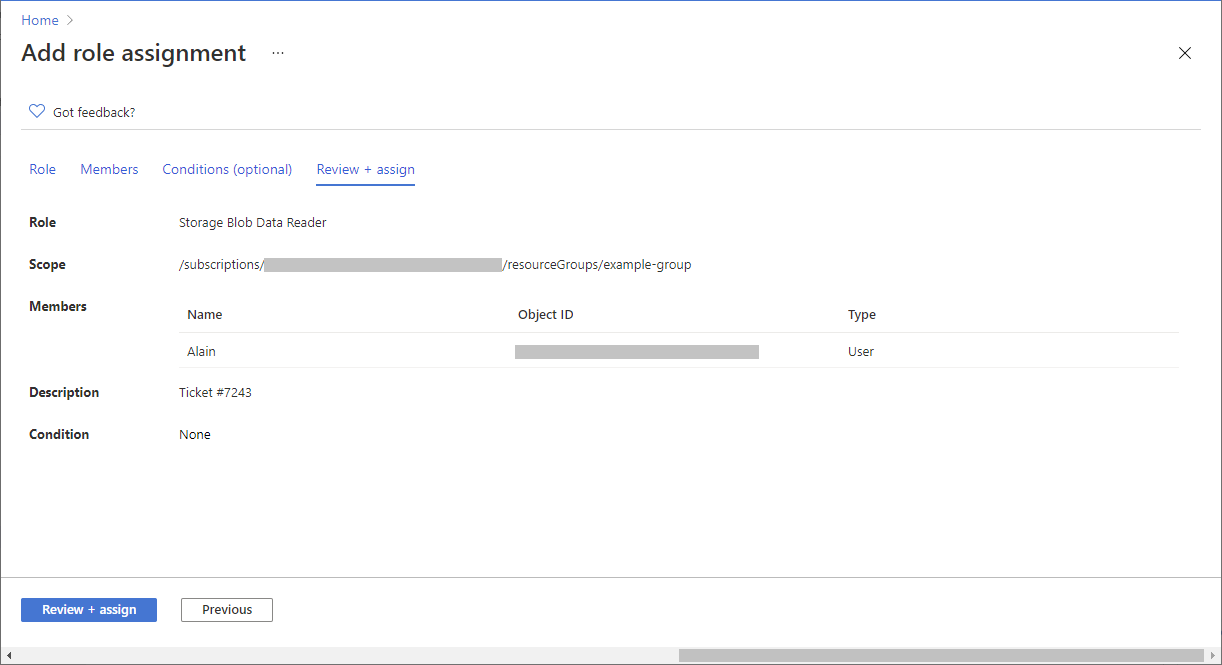

Stap 7: Rol toewijzen

Volg vervolgens deze stappen:

Controleer op het tabblad Beoordelen en toewijzen de instellingen voor roltoewijzing.

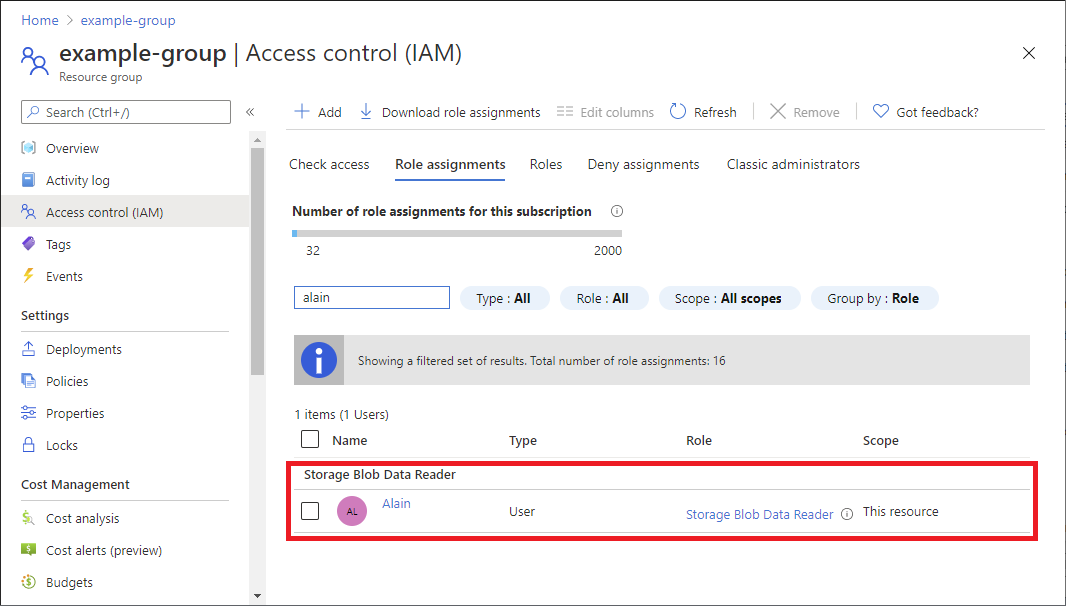

Klik op Controleren en toewijzen om de rol toe te wijzen.

Na enkele ogenblikken wordt de rol in het geselecteerde bereik toegewezen aan de beveiligings-principal.

Als u de beschrijving voor de roltoewijzing niet ziet, klikt u op Kolommen bewerken om de kolom Beschrijving toe te voegen.

Opdracht bewerken

Als u een Microsoft Entra ID P2 of Microsoft Entra ID-governance licentie hebt, kunt u de instellingen voor het type roltoewijzing bewerken. Zie In aanmerking komende en tijdgebonden roltoewijzingen in Azure RBAC voor meer informatie.

Klik op de pagina Toegangsbeheer (IAM) op het tabblad Roltoewijzingen om de roltoewijzingen in dit bereik weer te geven.

Zoek de roltoewijzing die u wilt bewerken.

Klik in de kolom Status op de koppeling, zoals In aanmerking komende tijdsgebonden of Actieve permanent.

Het deelvenster Toewijzing bewerken wordt weergegeven waar u de instellingen voor het type roltoewijzing kunt bijwerken. Het kan even duren voordat het deelvenster is geopend.

Klik op Opslaan als u klaar bent.

Het kan even duren voordat uw updates worden verwerkt en weergegeven in de portal.