Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

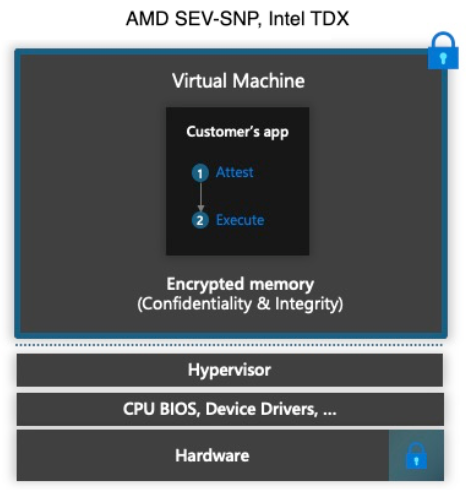

Met Azure Confidential Computing (ACC) kunnen organisaties veilig verwerken en samenwerken aan gevoelige gegevens, zoals persoonlijke gegevens of beschermde gezondheidsinformatie (PHI). ACC biedt ingebouwde beveiliging tegen onbevoegde toegang door gegevens in gebruik te beveiligen via TEE's (Trusted Execution Environments). Hierdoor kunnen realtime analyses en gezamenlijke machine learning binnen de grenzen van de organisatie worden beveiligd.

Inzicht in de architectuur

Azure Database for PostgreSQL ondersteunt Azure Confidential Computing via TRUSTED Execution Environments (TEE's), die op hardware gebaseerde, geïsoleerde geheugenregio's binnen de CPU zijn. Gegevens die in de TEE worden verwerkt, worden beveiligd tegen toegang door het besturingssysteem, de hypervisor of andere toepassingen.

- Code wordt uitgevoerd in tekst zonder opmaak binnen de TEE, maar blijft versleuteld buiten de enclave.

- Gegevens worden in rust versleuteld, onderweg en gebruikt.

- Beveiligd tegen toegang door het besturingssysteem, de hypervisor of andere toepassingen.

Processors

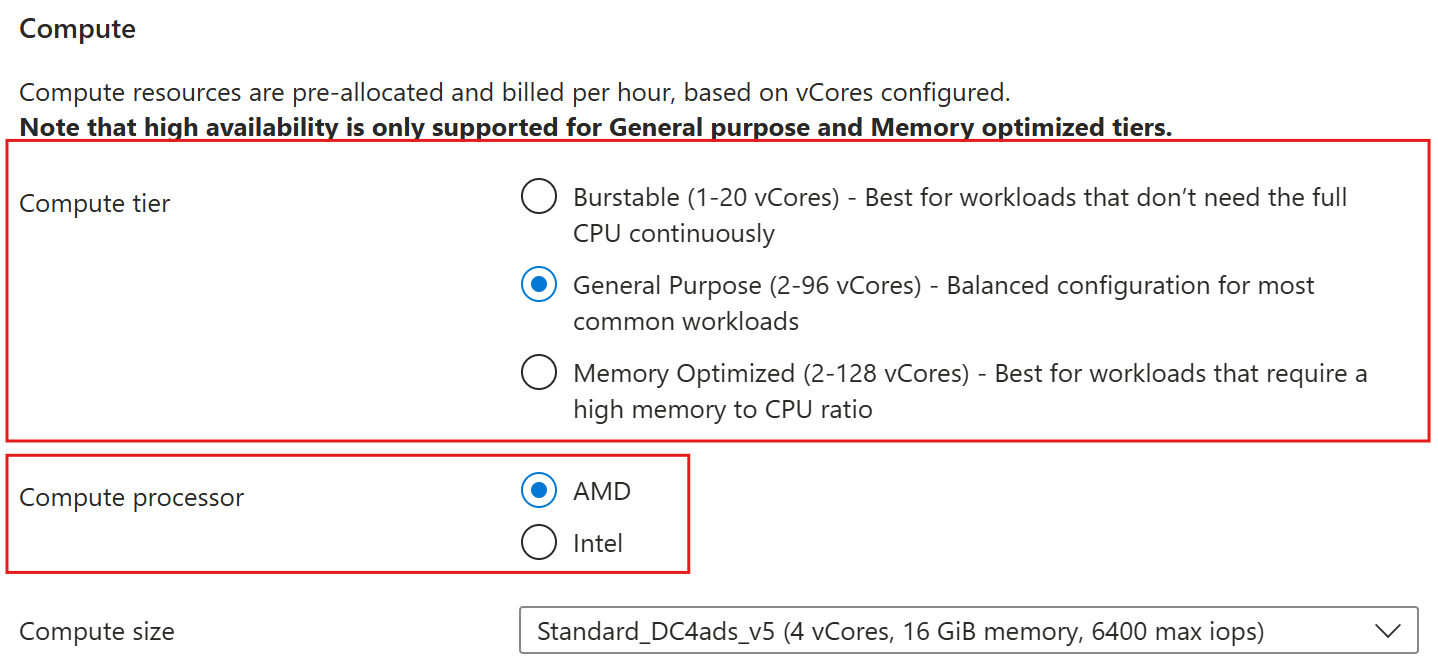

Azure Confidential Computing wordt ondersteund in Azure Database for PostgreSQL door een ondersteunde SKU voor vertrouwelijke virtuele machines (VM's) te selecteren bij het maken van een nieuwe server. Er zijn twee processors waaruit u kunt kiezen:

SKU's voor virtuele machines

De SKU's die Azure Confidential Computing (ACC) ondersteunen voor Azure Database for PostgreSQL zijn:

| SKU-naam | Processor | virtuele cores | Geheugen (GiB) | Maximum aantal IOPS | Maximale I/O-bandbreedte (MBps) |

|---|---|---|---|---|---|

| Dcadsv5 | AMD-SEV-SNP | 2-96 | 8-384 | 3750-80000 | 48-1200 |

| Ecadsv5 | AMD-SEV-SNP | 2-96 | 16-672 | 3750-80000 | 48-1200 |

Uitrol

U kunt Azure Database for PostgreSQL implementeren met ACC met behulp van verschillende methoden, zoals Azure Portal, Azure CLI, ARM-sjablonen, Bicep, Terraform, Azure PowerShell, REST API, enzovoort.

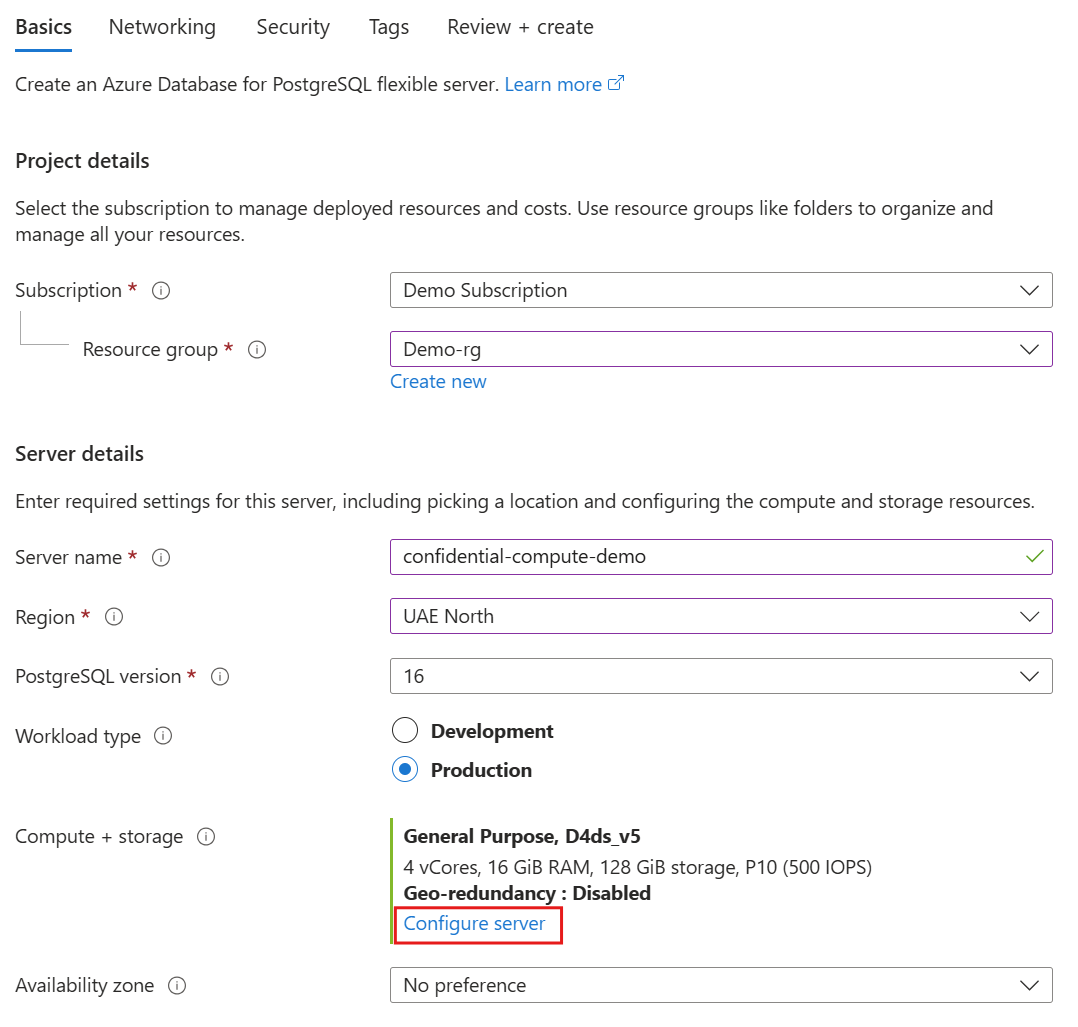

In dit voorbeeld gebruiken we Azure Portal.

Volg de onderstaande stappen om een Azure Database for PostgreSQL-server te implementeren:

Selecteer UAE - noord als regio.

Selecteer Server configureren onder Compute + Storage.

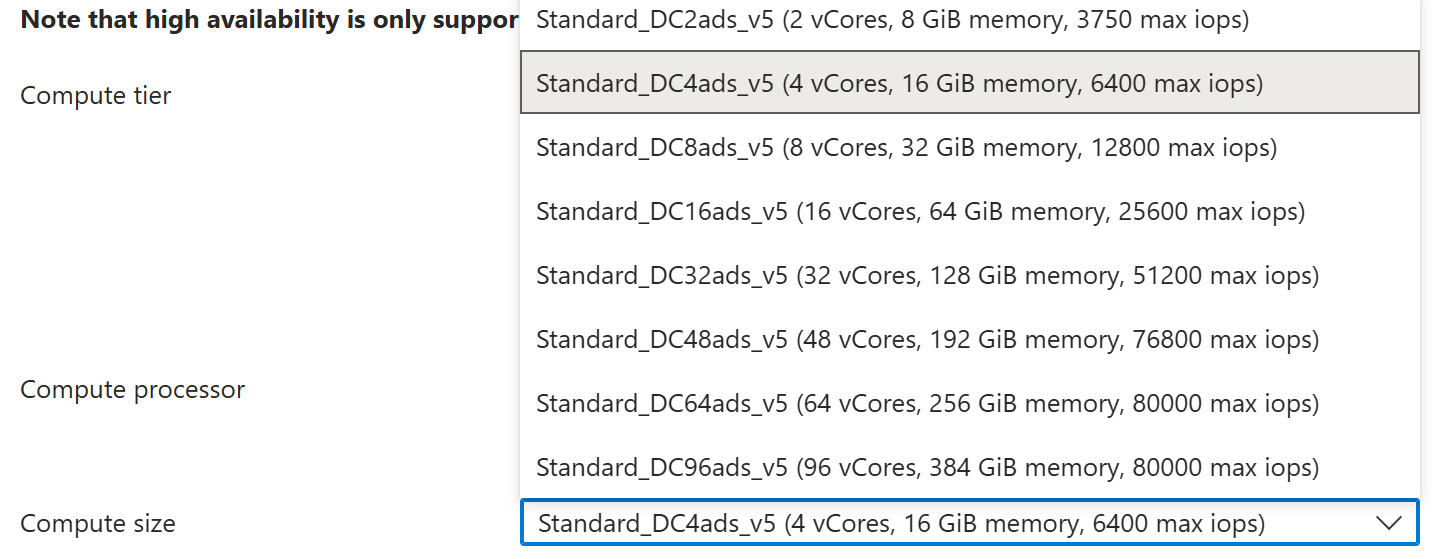

Selecteer uw rekenlaag en rekenprocessor op het tabblad Compute en Storage.

Selecteer Rekengrootte en selecteer een vertrouwelijke reken-SKU en de grootte op basis van uw behoeften.

Implementeer uw server.

Compare

Laten we azure Confidential Compute-VM's vergelijken met Azure Confidential Computing.

| Eigenschap | Confidential Compute-VM's | ACC for Azure Database for PostgreSQL |

|---|---|---|

| Hardwarewortel van vertrouwen | Yes | Yes |

| Vertrouwde start | Yes | Yes |

| Geheugenisolatie en -versleuteling | Yes | Yes |

| Beveiligd sleutelbeheer | Yes | Yes |

| Externe attestation | Yes | Nee. |

Beperkingen en overwegingen

Zorg ervoor dat u de beperkingen zorgvuldig evalueert voordat u implementeert in een productieomgeving.

- Confidential Computing is alleen beschikbaar in de regio UAE - noord en Europa - west.

- Herstel naar een bepaald tijdstip (PITR) van niet-vertrouwde reken-SKU's naar vertrouwelijke SKU's is niet toegestaan.