Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Computing is een essentieel onderdeel van ons dagelijks leven. Het maakt alles mogelijk, van onze smartphones tot kritieke infrastructuur. Steeds striktere regelgevingsomgevingen, de prevalentie van cyberaanvallen en de groeiende verfijning van aanvallers maken het moeilijk om de echtheid en integriteit van de computertechnologieën te vertrouwen waarvan we afhankelijk zijn. Attestation is een techniek om de software- en hardwareonderdelen van een systeem te verifiëren. Het is een essentieel proces voor het vaststellen en garanderen dat de computertechnologieën die we vertrouwen betrouwbaar zijn.

In dit artikel bekijken we wat attestation is, welke typen attestation Microsoft vandaag biedt en hoe u deze typen attestation-scenario's in Microsoft-oplossingen kunt gebruiken.

Wat is attestatie?

In externe verificatie produceert één peer (de attester) geloofwaardige informatie over zichzelf (het bewijs) om een externe peer (de vertrouwende partij) in staat te stellen te bepalen of die attester als betrouwbare peer moet worden beschouwd. Een andere vitale partij (de verificator) voert de externe attestation-procedures uit. Attestation is een manier om te bewijzen dat een computersysteem betrouwbaar is.

Om te begrijpen wat attestation is en hoe het in de praktijk werkt, vergelijkt dit artikel het proces van attestation in computing met praktijkvoorbeelden met paspoorten en achtergrondcontroles.

De definitie en modellen die in dit artikel worden gebruikt, zijn uiteengezet in het architectuurdocument voor remote attestation procedures, opgesteld door de Internet Engineering Task Force (IETF). Voor meer informatie, zie Internet Engineering Task Force: remote attestation procedures (RATs) architectuur.

Passportmodel

In deze sectie worden twee paspoortscenario's weergegeven.

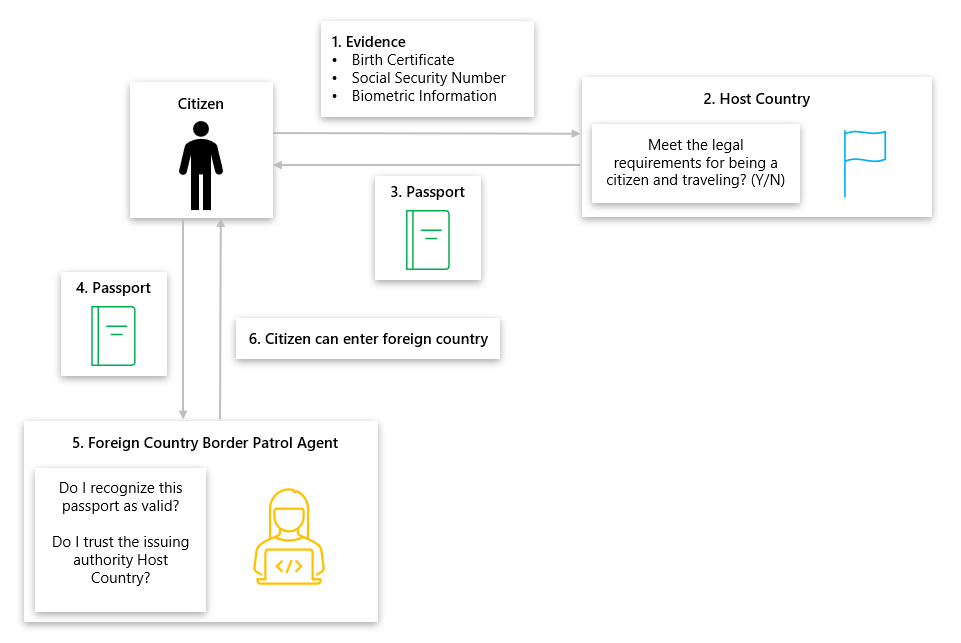

Paspoortmodel: Immigratiebalie

Een burger wil een paspoort om naar een buitenlands land/regio te reizen. De burger dient bewijsvereisten in bij hun land/regio.

Het hostland/de regio ontvangt het bewijs van naleving van het beleid van de persoon en controleert of het verstrekte bewijs bewijst dat de persoon voldoet aan het beleid voor het uitgeven van een paspoort:

- Het geboortecertificaat is geldig en is niet gewijzigd.

- De uitgever van het geboortecertificaat is betrouwbaar.

- De persoon maakt geen deel uit van een beperkte lijst.

Als het hostland/de regio besluit dat het bewijs voldoet aan hun beleid, geeft het hostland/de regio een paspoort voor de burger uit.

De burger reist naar een buitenlandse natie, maar moet eerst hun paspoort presenteren aan de grenspatrouilleagent van het vreemde land of de regio voor evaluatie.

De grenspatrouilleagent van het buitenlandse land/de regio controleert een reeks regels op het paspoort voordat het wordt vertrouwd:

- Het paspoort is authentiek en is niet gewijzigd.

- Een vertrouwd land/regio heeft het paspoort geproduceerd.

- Het paspoort is niet verlopen of ingetrokken.

- Het paspoort voldoet aan het beleid van een visum of leeftijdsvereiste.

De grenspatrouilleagent van het buitenlandse land of de regio keurt het paspoort goed en de burger kan het buitenlandse land/de regio binnenkomen.

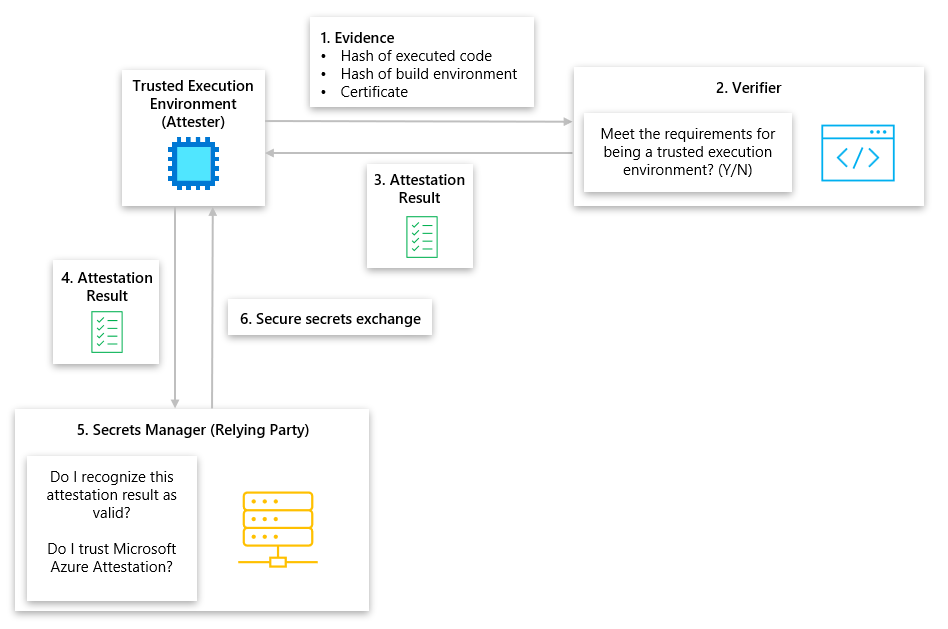

Passport-model: Computing

Een TEE (Trusted Execution Environment), ook wel attester genoemd, wil geheimen ophalen van een geheimenbeheerder, ook wel afhankelijke partij genoemd. Om geheimen van de geheimenbeheerder op te halen, moet de TEE bewijzen dat het betrouwbaar en authentiek is. De TEE dient zijn bewijsmateriaal in bij een verificator om te bewijzen dat het betrouwbaar en echt is. Het bewijs bevat de hash van de uitgevoerde code, de hash van de build-omgeving en het certificaat dat is gegenereerd door zijn fabrikant.

De verificator, een attestation-service, evalueert of het door het TEE gegeven bewijs voldoet aan de volgende vereisten voor het vertrouwen:

- Het certificaat is geldig en is niet gewijzigd.

- De uitgever van het certificaat wordt vertrouwd.

- Het TEE-bewijs maakt geen deel uit van een beperkte lijst.

Als de verificator besluit dat het bewijs voldoet aan het gedefinieerde beleid, maakt de verificator een attestation-resultaat en geeft deze aan de TEE.

De TEE wil geheimen uitwisselen met de geheimenbeheerder. Eerst moet het verificatieresultaat aan de geheimenbeheerder gepresenteerd worden voor evaluatie.

De geheimenbeheerder controleert een reeks regels op het verklaringresultaat voordat deze wordt vertrouwd.

- Het attestation-resultaat is authentiek en is niet gewijzigd.

- Een vertrouwde instantie heeft het attestation-resultaat geproduceerd.

- Het attestation-resultaat is niet verlopen of ingetrokken.

- Het attestation-resultaat voldoet aan het geconfigureerde beheerdersbeleid.

De geheimenbeheerder keurt het attestation-resultaat goed en wisselt geheimen uit met de TEE.

Achtergrondcontrolemodel

In deze sectie worden twee scenario's voor achtergrondcontrole weergegeven.

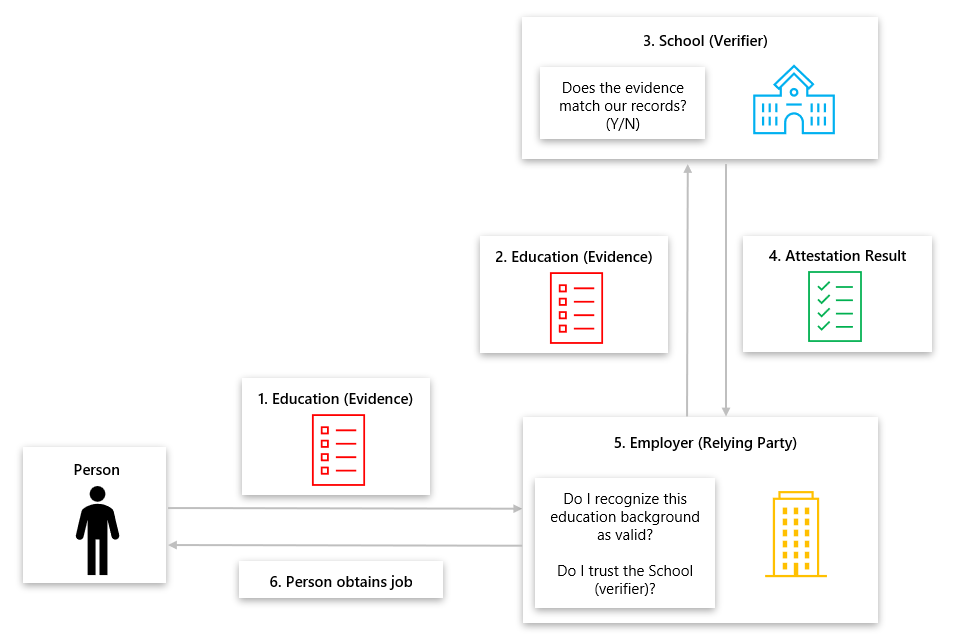

Achtergrondcontrole: Schoolverificatie

Een persoon doet een achtergrondcontrole bij een potentiële werkgever om een baan te krijgen. De persoon dient zijn onderwijsachtergrond in van de school die hij heeft bezocht bij de potentiële werkgever.

De werkgever haalt de onderwijsachtergrond van de persoon op en stuurt deze informatie door aan de desbetreffende school om te worden geverifieerd.

De school evalueert of de onderwijsachtergrond van de persoon voldoet aan de schoolrecords.

De school geeft een attestation-resultaat uit dat controleert of de achtergrond van de opleiding van de persoon overeenkomt met zijn of haar dossiers en naar de werkgever stuurt.

De werkgever, ook wel relying party genoemd, kan een reeks regels van het attestatie-resultaat controleren voordat hij er vertrouwen in stelt.

- Het attestation-resultaat is authentiek, is niet gewijzigd en komt van de school.

- Een vertrouwde school heeft het attest afgegeven.

De werkgever keurt het attestation-resultaat goed en huurt de persoon in.

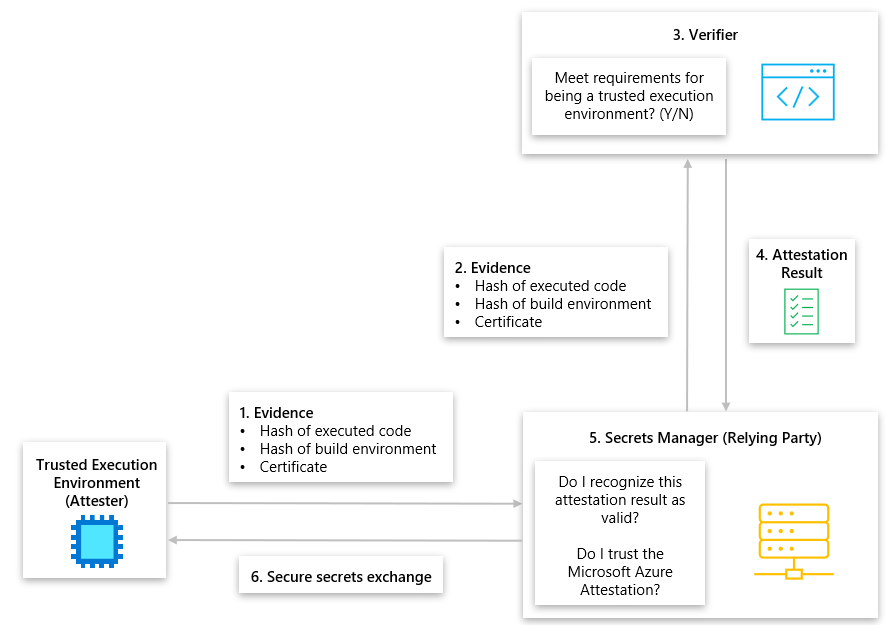

Achtergrondcontrole: Informatica

Een TEE, ook wel attester genoemd, wil geheimen ophalen van een geheimenbeheerder, ook wel een relying party genoemd. Als u geheimen van de geheimenbeheerder wilt ophalen, moet de TEE bewijzen dat deze betrouwbaar en legitiem is. De TEE stuurt zijn bewijs naar de geheimenbeheerder om te bewijzen dat het betrouwbaar en echt is. Het bewijs bevat de hash van de uitgevoerde code, de hash van de build-omgeving en het certificaat dat is gegenereerd door zijn fabrikant.

De geheimenbeheerder haalt het bewijs van de TEE op en stuurt het door naar de verifieerder om geverifieerd te worden.

De verifier-service evalueert of het bewijs dat door de TEE wordt gegeven voldoet aan de gedefinieerde beleidsvereisten voor het vertrouwen:

- Het certificaat is geldig en is niet gewijzigd.

- De uitgever van het certificaat wordt vertrouwd.

- Het TEE-bewijs maakt geen deel uit van een beperkte lijst.

De verificator maakt een attestation-resultaat voor de TEE en verzendt deze naar de geheimenbeheerder.

De geheimenbeheerder controleert een reeks regels op het verklaringresultaat voordat deze wordt vertrouwd.

- Het attestation-resultaat is authentiek en is niet gewijzigd.

- Een vertrouwde instantie heeft het attestation-resultaat geproduceerd.

- Het attestation-resultaat is niet verlopen of ingetrokken.

- Het attestation-resultaat voldoet aan het geconfigureerde beheerdersbeleid.

De geheimenbeheerder keurt het attestation-resultaat goed en wisselt geheimen uit met de TEE.

Soorten attesten

Attestation-services worden op twee verschillende manieren gebruikt. Elke methode biedt zijn eigen voordelen.

Cloud-provider

Azure Attestation is een klantgerichte service en een framework voor het attesteren van TEE's zoals Intel Software Guard Extensions (SGX)-enclaves, VBS-enclaves (virtualization-based security), Trusted Platform Modules, Trusted Launch en vertrouwelijke virtuele machines (VM's). Voordelen van het gebruik van de Attestation-service van een cloudprovider, zoals Azure Attestation, zijn onder andere:

- Het is vrij beschikbaar.

- De broncode is beschikbaar voor overheidsklanten via het Microsoft Code Center Premium Tool.

- Het beveiligt gegevens tijdens gebruik door te werken binnen een Intel SGX-enclave.

- Het attesteert meerdere TEE's in één enkele oplossing.

- Het biedt een sterke dienstenniveau-overeenkomst.

Uw eigen bouwen

U kunt uw eigen attestation-mechanismen maken om uw computerinfrastructuur te vertrouwen op basis van hulpprogramma's van cloud- en hardwareproviders. Voor het bouwen van uw eigen attestation-processen voor Microsoft-oplossingen is mogelijk het gebruik van Trusted Hardware Identity Management (THIM) vereist. Deze oplossing verwerkt cachebeheer van certificaten voor alle TEE's die zich in Azure bevinden. Het biedt vertrouwde basisinformatie over computing om een minimale basislijn af te dwingen voor attestation-oplossingen. Voordelen van het bouwen en gebruiken van uw eigen attestation-service zijn onder andere:

- 100% controle over de attestatieprocessen om te voldoen aan wettelijke en compliancevereisten.

- Aanpassing van integraties met andere computingtechnologieën.

Attestation-scenario's bij Microsoft

U kunt kiezen tussen de cloudprovider en uw eigen attestation-services bouwen voor veel Microsoft Attestation-scenario's. In de volgende secties worden Azure-aanbiedingen en de attestation-scenario's geïntroduceerd die beschikbaar zijn.

VM's met toepassings-enclaves

VM's met toepassings enclaves worden ingeschakeld door Intel SGX. Organisaties kunnen enclaves maken die gegevens beveiligen en gegevens versleuteld houden terwijl de CPU de gegevens verwerkt. U kunt Intel SGX-enclaves in Azure bevestigen met Azure Attestation en zelf. Voor meer informatie, zie:

- Startpagina van Intel SGX Attestation

- Cloudprovider: Intel SGX-voorbeeldcode attestation met Azure Attestation

- Uw eigen maken: Enclave-attestation openen

Vertrouwelijke virtuele machines

Vertrouwelijke VM's worden ingeschakeld door AMD SEV-SNP. Organisaties kunnen hardware-gebaseerde isolatie hebben tussen VM's en onderliggende hostbeheercode (inclusief hypervisor). U kunt uw beheerde vertrouwelijke VM's in Azure bevestigen met Azure Attestation en zelf. Voor meer informatie, zie:

- Startpagina voor attestation voor vertrouwelijke VM's

- Cloudprovider: Wat is gastverklaring voor vertrouwelijke VM's?

- Zelf bouwen: onbewerkte AMD-SEV-SNP-rapport ophalen en verifiëren

Vertrouwelijke containers in Azure Container Instances

Vertrouwelijke containers in Azure Container Instances bieden een set functies en mogelijkheden om uw standaardcontainerworkloads verder te beveiligen om betere doelstellingen voor gegevensbeveiliging, gegevensprivacy en runtimecode-integriteit te bereiken. Vertrouwelijke containers worden uitgevoerd in een door hardware ondersteunde TEE die intrinsieke mogelijkheden biedt, zoals gegevensintegriteit, vertrouwelijkheid van gegevens en code-integriteit. Voor meer informatie, zie: