Lijsten met veilige afzenders maken in EOP

Tip

Wist u dat u de functies in Microsoft Defender XDR gratis kunt uitproberen voor Office 365 Abonnement 2? Gebruik de proefversie van 90 dagen Defender voor Office 365 in de Microsoft Defender portal. Meer informatie over wie zich kan registreren en proefabonnementen kan uitvoeren op Try Microsoft Defender voor Office 365.

Als u een Microsoft 365-klant bent met postvakken in Exchange Online of een zelfstandige EOP-klant (Exchange Online Protection) zonder Exchange Online postvakken, biedt EOP meerdere manieren om ervoor te zorgen dat gebruikers e-mail van vertrouwde afzenders ontvangen. Gezamenlijk kunt u deze opties beschouwen als lijsten met veilige afzenders.

De volgende lijst bevat de beschikbare methoden om afzenders in EOP toe te staan van meest aanbevolen naar minst aanbevolen:

- Vermeldingen toestaan voor domeinen en e-mailadressen (inclusief vervalste afzenders) in de lijst Tenant toestaan/blokkeren.

- Exchange-e-mailstroomregels (ook wel transportregels genoemd).

- Veilige afzenders van Outlook (de lijst met veilige afzenders in elk postvak die alleen van invloed is op dat postvak).

- Lijst met toegestane IP-adressen (verbindingsfiltering)

- Lijsten met toegestane afzenders of toegestane domeinlijsten (antispambeleid)

De rest van dit artikel bevat specifieke informatie over elke methode.

Belangrijk

Berichten die worden geïdentificeerd als malware* of phishing met een hoge betrouwbaarheid, worden altijd in quarantaine geplaatst, ongeacht de optie voor de lijst met veilige afzenders die u gebruikt. Zie Standaard beveiligen in Office 365 voor meer informatie.

* Malwarefilters worden overgeslagen op SecOps-postvakken die zijn geïdentificeerd in het geavanceerde leveringsbeleid. Zie Het geavanceerde leveringsbeleid configureren voor phishingsimulaties van derden en e-mailbezorging naar SecOps-postvakken voor meer informatie.

Zorg ervoor dat u eventuele uitzonderingen voor spamfilters nauwlettend in de gaten houdt met behulp van lijsten met veilige afzenders.

Verzend altijd berichten in uw lijsten met veilige afzenders naar Microsoft voor analyse. Zie Goede e-mail rapporteren aan Microsoft voor instructies. Als wordt vastgesteld dat de berichten of berichtbronnen goedaardig zijn, kan Microsoft de berichten automatisch toestaan en hoeft u de vermelding niet handmatig bij te houden in lijsten met veilige afzenders.

In plaats van e-mail toe te staan, hebt u ook verschillende opties om e-mail van specifieke bronnen te blokkeren met behulp van lijsten met geblokkeerde afzenders. Zie Lijsten met geblokkeerde afzenders maken in EOP voor meer informatie.

Toegestane vermeldingen gebruiken in de lijst Tenant toestaan/blokkeren

De belangrijkste aanbevolen optie voor het toestaan van e-mail van afzenders of domeinen is de lijst Tenant toestaan/blokkeren. Zie Vermeldingen toestaan voor domeinen en e-mailadressenmaken voor vervalste afzenders voor instructies.

Alleen als u de lijst met toestaan/blokkeren van tenants om een of andere reden niet kunt gebruiken, kunt u overwegen een andere methode te gebruiken om afzenders toe te staan.

E-mailstroomregels gebruiken

Opmerking

U kunt geen berichtkoppen en regels voor e-mailstromen gebruiken om een interne afzender aan te wijzen als een veilige afzender. De procedures in deze sectie werken alleen voor externe afzenders.

E-mailstroomregels in Exchange Online en zelfstandige EOP gebruiken voorwaarden en uitzonderingen om berichten te identificeren en acties om op te geven wat er met die berichten moet worden gedaan. Zie E-mailstroomregels (transportregels) in Exchange Online voor meer informatie.

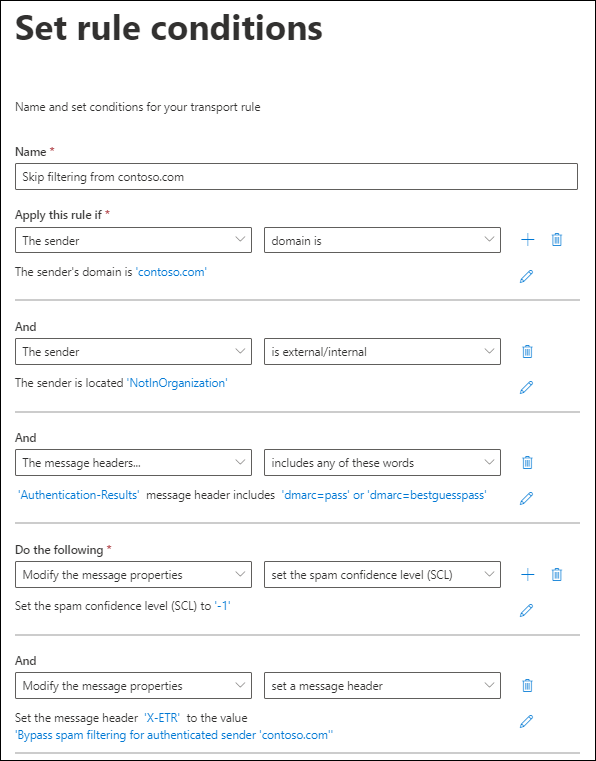

In het volgende voorbeeld wordt ervan uitgegaan dat u e-mail van contoso.com nodig hebt om spamfilters over te slaan. Configureer de volgende instellingen:

Pas deze regel toe als (voorwaarde): het domein van de afzender>is> contoso.com.

Configureer een van de volgende instellingen:

Pas deze regel toe als (aanvullende voorwaarde): de berichtkoppen>een van deze woorden bevatten:

-

Voer tekst in (koptekstnaam):

Authentication-Results -

Voer woorden in (koptekstwaarde):

dmarc=passofdmarc=bestguesspass(voeg beide waarden toe).

Deze voorwaarde controleert de e-mailverificatiestatus van het verzendende e-maildomein om ervoor te zorgen dat het verzendende domein niet wordt vervalst. Zie Email verificatie in Microsoft 365 voor meer informatie over e-mailverificatie.

-

Voer tekst in (koptekstnaam):

Lijst met toegestane IP-adressen: geef het bron-IP-adres of -adresbereik op in het verbindingsfilterbeleid. Zie Verbindingsfilters configureren voor instructies.

Gebruik deze instelling als het verzendende domein geen e-mailverificatie gebruikt. Wees zo beperkend mogelijk als het gaat om de bron-IP-adressen in de lijst met toegestane IP-adressen. We raden een IP-adresbereik van /24 of minder aan (minder is beter). Gebruik geen IP-adresbereiken die behoren tot consumentenservices (bijvoorbeeld outlook.com) of gedeelde infrastructuren.

Belangrijk

Configureer nooit e-mailstroomregels met alleen het domein van de afzender als voorwaarde om spamfilters over te slaan. Als u dit doet, neemt de kans aanzienlijk toe dat aanvallers het verzendende domein kunnen vervalsen (of het volledige e-mailadres kunnen imiteren), alle spamfilters kunnen overslaan en verificatiecontroles van afzenders kunnen overslaan, zodat het bericht in het Postvak IN van de geadresseerde terechtkomt.

Gebruik geen domeinen die u bezit (ook wel geaccepteerde domeinen genoemd) of populaire domeinen (bijvoorbeeld microsoft.com) als voorwaarden in e-mailstroomregels, omdat dit mogelijkheden biedt voor aanvallers om e-mail te verzenden die anders zou worden gefilterd.

Als u een IP-adres achter een NAT-gateway (Network Address Translation) toestaat, moet u de servers kennen die betrokken zijn bij de NAT-pool. IP-adressen en NAT-deelnemers kunnen worden gewijzigd. Als onderdeel van uw standaardonderhoudsprocedures moet u de vermeldingen van de IP-lijst met toegestane ip-adressen regelmatig controleren.

Optionele voorwaarden:

- De afzender>intern/extern> isBuiten de organisatie: deze voorwaarde is impliciet, maar het is ok om deze te gebruiken voor on-premises e-mailservers die mogelijk niet correct zijn geconfigureerd.

- Het onderwerp of de hoofdtekst>onderwerp of hoofdtekst bevat een van deze woorden><trefwoorden>: als u de berichten verder kunt beperken op trefwoorden of woordgroepen in de onderwerpregel of berichttekst, kunt u deze woorden als voorwaarde gebruiken.

Ga als volgt te werk (acties): Configureer beide van de volgende acties in de regel:

De berichteigenschappen> wijzigenstel het spamvertrouwensniveau (SCL) in>Spamfilters overslaan.

De berichteigenschappen> wijzigeneen berichtkoptekst instellen:

-

Voer tekst (koptekstnaam) in: bijvoorbeeld

X-ETR. -

Woorden (koptekstwaarde) invoeren:

Bypass spam filtering for authenticated sender 'contoso.com'bijvoorbeeld .

Voor meer dan één domein in de regel kunt u de koptekst naar wens aanpassen.

-

Voer tekst (koptekstnaam) in: bijvoorbeeld

Wanneer een bericht spamfiltering overslaat vanwege een e-mailstroomregel, wordt de waarde SFV:SKN in de kop X-Forefront-Antispam-Report gestempeld. Als het bericht afkomstig is van een bron op de LIJST met toegestane IP-adressen, wordt de waarde IPV:CAL ook toegevoegd. Deze waarden kunnen u helpen bij het oplossen van problemen.

Veilige afzenders van Outlook gebruiken

Voorzichtigheid

Deze methode creëert een hoog risico dat aanvallers e-mail naar het Postvak IN sturen dat anders zou worden gefilterd. Berichten die zijn vastgesteld als malware of phishing met een hoge betrouwbaarheid, worden gefilterd. Zie Conflict met gebruikers- en tenantinstellingen voor meer informatie.

In plaats van een organisatie-instelling kunnen gebruikers of beheerders de e-mailadressen van de afzender toevoegen aan de lijst veilige afzenders in het postvak. Lijstvermeldingen van veilige afzenders in het postvak zijn alleen van invloed op dat postvak. Zie de volgende artikelen voor instructies:

- Gebruikers: voeg geadresseerden van mijn e-mailberichten toe aan de lijst met veilige afzenders.

- Beheerders: configureer instellingen voor ongewenste e-mail in Exchange Online postvakken in Microsoft 365.

Deze methode is in de meeste situaties niet wenselijk, omdat afzenders delen van de filterstack omzeilen. Hoewel u de afzender vertrouwt, kan de afzender nog steeds worden gehackt en schadelijke inhoud verzenden. U moet onze filters elk bericht laten controleren en vervolgens het fout-positieve/negatieve bericht aan Microsoft melden als we het verkeerd hebben. Het omzeilen van de filterstack interfereert ook met zero-hour auto purge (ZAP).

Wanneer berichten spamfilters overslaan vanwege vermeldingen in de lijst met veilige afzenders van een gebruiker, bevat het veld X-Forefront-Antispam-Report de waarde SFV:SFE, die aangeeft dat het filteren op spam, spoof en phishing (geen phishing met hoge betrouwbaarheid) is overgeslagen.

- In Exchange Online is het bepalen of vermeldingen in de lijst veilige afzenders wel of niet werken, afhankelijk van het oordeel en de actie in het beleid waarmee het bericht is geïdentificeerd:

- Berichten verplaatsen naar de map Ongewenste Email: Vermeldingen van domein- en afzender-e-mailadressen worden gehonoreerd. Berichten van deze afzenders worden niet verplaatst naar de map Ongewenste Email.

-

Quarantaine: domeinvermeldingen worden niet gehonoreerd (berichten van die afzenders worden in quarantaine geplaatst). Email adresvermeldingen worden gehonoreerd (berichten van die afzenders worden niet in quarantaine geplaatst) als een van de volgende beweringen waar is:

- Het bericht wordt niet geïdentificeerd als malware of phishing met hoge betrouwbaarheid (malware en phishingberichten met hoge betrouwbaarheid worden in quarantaine geplaatst).

- Het e-mailadres, de URL of het bestand in het e-mailbericht bevindt zich ook niet in een blokvermelding in de lijst Tenant toestaan/blokkeren.

- Vermeldingen voor geblokkeerde afzenders en geblokkeerde domeinen worden gehonoreerd (berichten van die afzenders worden verplaatst naar de map Ongewenste Email). Instellingen voor veilige adressenlijsten worden genegeerd.

De lijst met toegestane IP-adressen gebruiken

Voorzichtigheid

Zonder aanvullende verificatie, zoals e-mailstroomregels, slaat e-mail uit bronnen in de LIJST met toegestane IP-adressen spamfilters en verificatie van afzenders (SPF, DKIM, DMARC) over. Deze methode creëert een hoog risico dat aanvallers e-mail naar het Postvak IN sturen dat anders zou worden gefilterd. Berichten die zijn vastgesteld als malware of phishing met een hoge betrouwbaarheid, worden gefilterd. Zie Conflict met gebruikers- en tenantinstellingen voor meer informatie.

De volgende beste optie is om de bron-e-mailservers toe te voegen aan de LIJST met toegestane IP-adressen in het verbindingsfilterbeleid. Zie Verbindingsfilters configureren in EOP voor meer informatie.

- Het is belangrijk dat u het aantal toegestane IP-adressen tot een minimum beperkt, dus vermijd het gebruik van volledige IP-adresbereiken waar mogelijk.

- Gebruik geen IP-adresbereiken die behoren tot consumentenservices (bijvoorbeeld outlook.com) of gedeelde infrastructuren.

- Controleer regelmatig de vermeldingen in de lijst met toegestane IP-adressen en verwijder de vermeldingen die u niet meer nodig hebt.

Lijsten met toegestane afzenders of toegestane domeinen gebruiken

Voorzichtigheid

Deze methode creëert een hoog risico dat aanvallers e-mail naar het Postvak IN sturen dat anders zou worden gefilterd. Berichten die zijn vastgesteld als malware of phishing met een hoge betrouwbaarheid, worden gefilterd. Zie Conflict met gebruikers- en tenantinstellingen voor meer informatie.

Gebruik geen populaire domeinen (bijvoorbeeld microsoft.com) in lijsten met toegestane domeinen.

De minst gewenste optie is om de lijsten met toegestane afzenders of toegestane domeinlijsten te gebruiken in aangepast antispambeleid of in het standaard antispambeleid. U moet deze optie zo mogelijk vermijden, omdat afzenders alle spam, spoof, phishing-beveiliging (behalve phishing met hoge betrouwbaarheid) en afzenderverificatie (SPF, DKIM, DMARC) omzeilen. Deze methode kan het beste alleen worden gebruikt voor tijdelijke tests. De gedetailleerde stappen vindt u in Antispambeleid configureren in EOP.

De maximumlimiet voor deze lijsten is ongeveer 1000 vermeldingen, maar u kunt maximaal 30 vermeldingen invoeren in de Microsoft Defender portal. Gebruik PowerShell om meer dan 30 vermeldingen toe te voegen.

Opmerking

Vanaf september 2022, als een toegestane afzender, domein of subdomein zich in een geaccepteerd domein in uw organisatie bevindt, moet die afzender, domein of subdomein e-mailverificatiecontroles doorstaan om antispamfiltering over te slaan.

Overwegingen voor bulksgewijs e-mail

Een standaard SMTP-e-mailbericht kan verschillende e-mailadressen van afzenders bevatten, zoals beschreven in Waarom internet-e-mail verificatie nodig heeft. Wanneer e-mail namens iemand anders wordt verzonden, kunnen de adressen verschillen. Deze situatie treedt vaak op voor bulksgewijs e-mailberichten.

Stel dat Blue Yonder Airlines Margie's Travel heeft ingehuurd om reclame-e-mailberichten te verzenden. Het bericht dat u in uw Postvak IN ontvangt, heeft de volgende eigenschappen:

- Het MAIL FROM-adres (ook wel het adres, P1-afzender

5321.MailFromof afzender van enveloppen genoemd) isblueyonder.airlines@margiestravel.com. - Het Van-adres (ook wel het adres of P2-afzender

5322.Fromgenoemd) isblueyonder@news.blueyonderairlines.com, wat u ziet in Outlook.

Lijsten met veilige afzenders en veilige domeinen in antispambeleid in EOP controleren alleen de Van-adressen. Dit gedrag is vergelijkbaar met veilige afzenders in Outlook die het Van-adres gebruiken.

U kunt de volgende stappen uitvoeren om te voorkomen dat dit bericht wordt gefilterd:

- Voeg

blueyonder@news.blueyonderairlines.com(het Van-adres) toe als veilige afzender in Outlook. -

Gebruik een e-mailstroomregel met een voorwaarde die zoekt naar berichten van

blueyonder@news.blueyonderairlines.com(het Van-adres),blueyonder.airlines@margiestravel.com(het E-MAIL FROM-adres) of beide.