Google toevoegen als een id-provider voor B2B-gastgebruikers

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

Tip

In dit artikel wordt beschreven hoe u Google toevoegt als id-provider voor B2B-samenwerking in personeelstenants. Zie Google toevoegen als id-provider voor instructies voor externe tenants.

Door een federatie met Google in te stellen, kunt u toestaan dat uitgenodigde gebruikers zich aanmelden bij uw gedeelde apps en resources met hun eigen Gmail-accounts, zonder dat ze Microsoft-accounts hoeven te maken. Nadat u Google hebt toegevoegd als een van de aanmeldingsopties van uw toepassing, kan een gebruiker op de aanmeldingspagina het Gmail-adres invoeren dat hij gebruikt om zich aan te melden bij Google.

Notitie

Google-federatie is specifiek ontworpen voor Gmail-gebruikers. Gebruik SAML/WS-Fed-identiteitsproviderfederatieom te federeren met Google Workspace-domeinen.

Belangrijk

- Vanaf 12 juli 2021, als Microsoft Entra B2B-klanten nieuwe Google-integraties hebben ingesteld voor gebruik met selfserviceregistratie of voor het uitnodigen van externe gebruikers voor hun aangepaste of line-of-business-toepassingen, kan verificatie worden geblokkeerd voor Gmail-gebruikers (met het foutscherm dat wordt weergegeven in Wat te verwachten). Dit probleem treedt alleen op als u na 12 juli 2021 Google-integratie maakt voor selfservicegebruikersstromen of -uitnodigingen en als Gmail-verificaties in uw aangepaste of line-of-business-toepassingen, niet zijn verplaatst naar systeemwebweergaven. Omdat systeemwebweergaven standaard zijn ingeschakeld, worden de meeste apps niet beïnvloed. Om het probleem te voorkomen, raden we u ten zeerste aan Gmail-verificaties te verplaatsen naar systeembrowsers voordat u nieuwe Google-integraties maakt voor aanmelding bij selfservice. Raadpleeg Actie die nodig is voor ingesloten webweergaven.

- Vanaf 30 september 2021 biedt Google geen ondersteuning meer voor aanmelden via webweergaven. Als uw apps gebruikers verifiëren met een ingesloten webweergave en u Google-federatie gebruikt met Azure AD B2C of Microsoft Entra B2B voor uitnodigingen voor externe gebruikers of selfserviceregistratie, kunnen Google Gmail-gebruikers zich niet verifiëren. Meer informatie.

Wat is de ervaring voor de Google-gebruiker?

U kunt een Google-gebruiker op verschillende manieren uitnodigen voor B2B-samenwerking. U kunt ze bijvoorbeeld toevoegen aan uw adreslijst via het Microsoft Entra-beheercentrum. Wanneer ze uw uitnodiging inwisselen, verschilt hun ervaring afhankelijk van het feit of ze al zijn aangemeld bij Google:

- Gastgebruikers die niet zijn aangemeld bij Google, worden gevraagd dit te doen.

- Gastgebruikers die al zijn aangemeld bij Google, wordt gevraagd het account te kiezen dat ze willen gebruiken. Ze moeten het account kiezen dat u hebt gebruikt om hen uit te nodigen.

Gastgebruikers die de foutmelding 'header te lang' zien, kunnen hun cookies wissen of een privé- of incognitovenster openen en proberen zich opnieuw aan te melden.

Aanmeldingseindpunten

Google-gastgebruikers kunnen zich nu aanmelden bij uw apps met meerdere tenants of microsoft-apps met behulp van een gemeenschappelijk eindpunt (met andere woorden een algemene app-URL die niet uw tenantcontext bevat). Tijdens het aanmeldingsproces kiest de gastgebruiker Aanmeldingsopties en selecteert vervolgens Aanmelden bij een organisatie. De gebruiker typt vervolgens de naam van uw organisatie en blijft zich aanmelden met zijn Google-gegevens.

Gastgebruikers van Google kunnen ook toepassingseindpunten gebruiken die uw tenantgegevens bevatten, bijvoorbeeld:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

U kunt gastgebruikers van Google ook een directe koppeling naar een toepassing of resource geven door uw tenantgegevens op te geven, bijvoorbeeld https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Afschaffing van aanmeldingsondersteuning voor webweergave

Vanaf 30 september 2021 biedt Google geen ondersteuning meer voor aanmelden via ingesloten webweergaven. Als uw apps gebruikers verifiëren met een ingesloten webweergave en u Google-federatie gebruikt met Azure AD B2C of Microsoft Entra B2B voor uitnodigingen voor externe gebruikers of selfserviceregistratie, kunnen Google Gmail-gebruikers zich niet verifiëren.

Hier volgen bekende scenario's die van invloed zijn op Gmail-gebruikers:

- Microsoft-apps (bijvoorbeeld Teams en Power Apps) in Windows

- Windows-apps die gebruik maken van het besturingselement WebView, WebView2 of het oudere WebBrowser-besturingselement voor verificatie. Deze apps moeten worden gemigreerd naar het gebruik van de WAM-stroom (Web Account Manager).

- Android-toepassingen met het element WebView UI

- iOS-toepassingen met UIWebView/WKWebview

- Apps die ADAL gebruiken

Deze wijziging heeft geen invloed op:

- Web-apps

- Microsoft 365-services die toegankelijk zijn via een website (bijvoorbeeld SharePoint Online, Office-web-apps en Teams-web-app)

- Mobiele apps die systeemwebweergaven gebruiken voor verificatie (SFSafariViewController in iOS, aangepaste tabbladen op Android).

- Google Workspace-identiteiten, bijvoorbeeld wanneer u op SAML gebaseerde federatie gebruikt met Google Workspace

- Windows-apps die gebruik maken van Web Account Manager (WAM) of Web Authentication Broker (WAB).

Actie die nodig is voor ingesloten webweergaven

Wijzig uw apps om de systeembrowser te gebruiken voor aanmelding. Zie Ingesloten webweergave versus systeembrowser in de MSAL.NET documentatie voor meer informatie. Alle MSAL SDK's maken standaard gebruik van de systeembrowser.

Wat u kunt verwachten

Vanaf 30 september zal Microsoft wereldwijd een apparaataanmeldingsstroom implementeren die dienst doet als een tijdelijke oplossing voor apps die nog steeds gebruik maken van ingesloten webweergaven om ervoor te zorgen dat verificatie niet wordt geblokkeerd.

Aanmelden met de aanmeldingsstroom van het apparaat

De aanmeldingsstroom van het apparaat vraagt gebruikers die zich aanmelden met een Gmail-account in een ingesloten webweergave, om een code in een afzonderlijke browser in te voeren voordat ze hun aanmelding kunnen voltooien. Als gebruikers zich voor het eerst aanmelden met hun Gmail-account zonder actieve sessies in de browser, zien ze de volgende reeks schermen. Als een bestaand Gmail-account al is aangemeld, kunnen sommige van deze stappen worden verwijderd.

Op het scherm Aanmelden voert de gebruiker het Gmail-adres in en selecteert de optie Volgende.

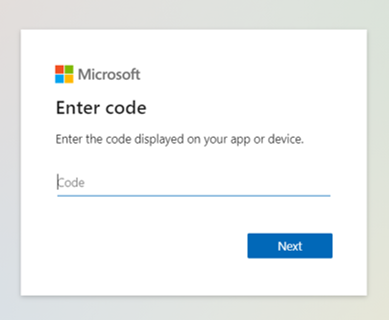

Het volgende scherm wordt weergegeven, waarin de gebruiker wordt gevraagd een nieuw venster te openen, naar https://microsoft.com/deviceloginte navigeren en de alfanumerieke code van negen cijfers in te voeren die wordt weergegeven.

De aanmeldingspagina van het apparaat waar de gebruiker de code kan invoeren, wordt geopend.

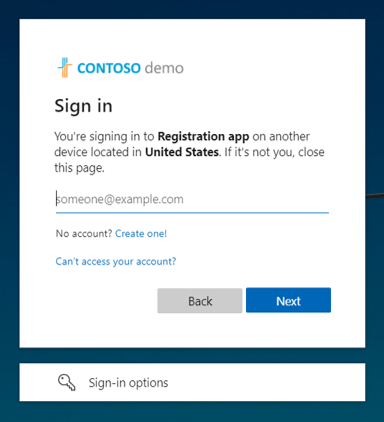

Als de codes overeenkomen, wordt de gebruiker gevraagd hun e-mail opnieuw in te voeren om de app en aanmeldingslocatie te bevestigen voor beveiligingsdoeleinden.

De gebruiker meldt zich aan bij Google met zijn/haar e-mailadres en wachtwoord.

Ze worden opnieuw gevraagd om de app te bevestigen waarbij ze zich aanmelden.

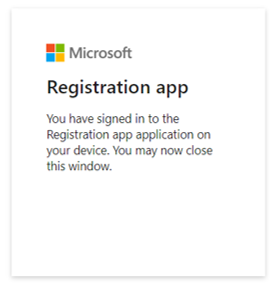

De gebruiker selecteert Doorgaan. Een prompt bevestigt dat ze zijn aangemeld. De gebruiker sluit het tabblad of venster en keert terug naar het eerste scherm waar deze nu is aangemeld bij de app.

U kunt ook uw bestaande en nieuwe Gmail-gebruikers laten aanmelden met een eenmalige wachtwoordcode voor e-mails. Als u wilt dat uw Gmail-gebruikers een eenmalige wachtwoordcode gebruiken:

- Eenmalige wachtwoordcode voor e-mail inschakelen.

- Verwijder Google Federation.

- Stel de inwisselstatus van uw Gmail-gebruikers opnieuw in, zodat ze in de toekomst een eenmalige wachtwoordcode kunnen gebruiken.

Als u een verlenging wilt aanvragen, moeten betrokken klanten met betrokken OAuth-client-id's een e-mail van Google-ontwikkelaars hebben ontvangen met de volgende informatie met betrekking tot een eenmalige beleidsafdwingingsextensie, die uiterlijk 31 januari 2022 moet worden voltooid:

- "Indien nodig kunt u een eenmalige verlenging van de beleidshandhaving aanvragen voor ingesloten webweergaven voor elke vermelde OAuth-client-id tot 31 januari 2022. Voor de duidelijkheid wordt het beleid voor ingesloten webweergaven gehandhaafd op 1 februari 2022 zonder uitzonderingen of verlengingen."

Toepassingen die worden gemigreerd naar een toegestane webweergave voor verificatie, worden niet beïnvloed en gebruikers kunnen zich zoals gebruikelijk verifiëren via Google.

Als toepassingen niet worden gemigreerd naar een toegestane webweergave voor verificatie, zien de betrokken Gmail-gebruikers het volgende scherm.

CEF/Electron en ingesloten webweergaven onderscheiden

Naast de afschaffing van ondersteuning voor ingesloten webweergave- en frameworkaanmelding, schaft Google ook Gmail-verificatie op basis van Chromium Embedded Framework (CEF) af. Voor toepassingen die zijn gebouwd op CEF, zoals Electron-apps, schakelt Google verificatie uit op 30 juni 2021. Betrokken toepassingen hebben rechtstreeks bericht ontvangen van Google en worden niet behandeld in deze documentatie. Dit document heeft betrekking op de ingesloten webweergaven die eerder zijn beschreven, die Google op een aparte datum op 30 september 2021 zal beperken.

Actie die nodig is voor ingesloten webweergaven

Volg de richtlijnen van Google om te bepalen of uw apps worden beïnvloed.

Stap 1: Een Google-ontwikkelaarsproject configureren

Maak eerst een nieuw project in de Google Developers-console om een client-id en een clientgeheim te verkrijgen dat u later kunt toevoegen aan Microsoft Entra Externe ID.

Ga naar de Google-API's op https://console.developers.google.comen meld u aan met uw Google-account. Het is aanbevolen een Google-account voor een gedeeld team te gebruiken.

Accepteer de servicevoorwaarden als u hierom wordt gevraagd.

Een nieuw project maken: selecteer boven aan de pagina het projectmenu om de pagina Een project selecteren te openen. Kies Nieuw project.

Geef op de pagina Nieuw project een naam op voor het project (bijvoorbeeld

MyB2BApp) en selecteer dan Maken:

Open het nieuwe project door de koppeling te selecteren in het berichtvak Meldingen of door het projectmenu boven aan de pagina te gebruiken.

Selecteer API's & Services in het linkermenu en selecteer vervolgens het scherm voor OAuth-toestemming.

Kies onder Gebruikerstype voor Extern en selecteer vervolgens Maken.

Voer in het scherm OAuth-toestemming onder App-gegevens een app-naam in.

Selecteer een e-mailadres.onder E-mailadres gebruikersondersteuning.

Kies onder Geautoriseerde domeinen voor Domein toevoegen en voeg vervolgens het

microsoftonline.com-domein toe.Voer een e-mailadres in onder Contactgegevens voor ontwikkelaars.

Selecteer Opslaan en doorgaan.

Selecteer Referenties in het linkermenu.

Selecteer Referenties maken en selecteer vervolgens OAuth-client-id.

Selecteer Webtoepassing in het menu Toepassingstype. Geef de toepassing een geschikte naam, zoals

Microsoft Entra B2B. Voeg de volgende URI's toe onder Geautoriseerde omleidings-URI's :https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(waarbij<tenant ID>uw tenant-id is)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(waarbij<tenant name>uw tenantnaam is)

Notitie

Meld u aan bij het Microsoft Entra-beheercentrum om uw tenant-id te vinden. Selecteer Onder Identiteit de optie Overzicht en kopieer de tenant-id.

Selecteer Maken. Kopieer uw client-id en clientgeheim. U gebruikt deze wanneer u de id-provider toevoegt in het Microsoft Entra-beheercentrum.

U kunt uw project verlaten met een publicatiestatus Testen en testgebruikers toevoegen aan het OAuth-toestemmingsscherm. U kunt ook de knop App publiceren op het OAuth-toestemmingsscherm selecteren om de app beschikbaar te maken voor elke gebruiker met een Google-account.

Notitie

In sommige gevallen vereist uw app mogelijk verificatie door Google (bijvoorbeeld als u het toepassingslogo bijwerkt). Raadpleeg de help voor de verificatiestatus van Google voor meer informatie.

Stap 2: Google-federatie configureren in Microsoft Entra Externe ID

U stelt nu de Google-client-id en het clientgeheim in. U kunt hiervoor het Microsoft Entra-beheercentrum of PowerShell gebruiken. Zorg ervoor dat u uw Google-federatieconfiguratie test door uzelf uit te nodigen. Gebruik een Gmail-adres en probeer de uitnodiging in te wisselen met uw uitgenodigde Google-account.

Google-federatie configureren in het Microsoft Entra-beheercentrum

Meld u als beheerder van een externe id-provider aan bij het Microsoft Entra-beheercentrum.

Blader naar >Externe identiteiten>Alle id-providers en selecteer vervolgens configureren op de Google-regel.

Voer de client-id en het clientgeheim in die u eerder hebt verkregen. Selecteer Opslaan:

Google-federatie configureren met behulp van PowerShell

Installeer de nieuwste versie van de Microsoft Graph PowerShell-module.

Maak verbinding met uw tenant met behulp van de opdracht Connect-MgGraph .

Meld u bij de aanmeldingsprompt aan als ten minste een externe id-providerbeheerder.

Voer de volgende opdrachten uit:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsNotitie

Gebruik de client-id en het clientgeheim van de app die u hebt gemaakt in 'Stap 1: Een Google-ontwikkelaarsproject configureren'. Zie New-MgIdentityProvider voor meer informatie.

Google-id-provider toevoegen aan een gebruikersstroom

Op dit moment wordt de Google-id-provider ingesteld in uw Microsoft Entra-tenant. Gebruikers die uitnodigingen van u inwisselen, kunnen Google gebruiken om u aan te melden. Als u echter selfservicegebruikersstromen voor registratie hebt gemaakt, moet u Google ook toevoegen aan de aanmeldingspagina's van uw gebruikersstroom. De Google-id-provider toevoegen aan een gebruikersstroom:

Blader naar gebruikersstromen> voor externe identiteiten.>

Selecteer de gebruikersstroom waaraan u de Google-id-provider wilt toevoegen.

Selecteer id-providers onder Instellingen.

Selecteer Google in de lijst met id-providers.

Selecteer Opslaan.

Hoe kan ik Google-federatie verwijderen?

U kunt de federatie-instellingen van Google verwijderen. Als u dit doet, kunnen Google-gastgebruikers die hun uitnodiging al hebben ingewisseld, zich niet aanmelden. U kunt ze echter opnieuw toegang geven tot uw resources door de inwisselingsstatus opnieuw in te stellen.

Google-federatie verwijderen in het Microsoft Entra-beheercentrum

Meld u als beheerder van een externe id-provider aan bij het Microsoft Entra-beheercentrum.

Blader naar >Externe identiteiten>alle id-providers.

Selecteer (geconfigureerd) op de Google-regel en selecteer vervolgens Verwijderen.

Selecteer Ja om de verwijdering te bevestigen.

Google-federatie verwijderen met behulp van PowerShell

Installeer de nieuwste versie van de Microsoft Graph PowerShell-module.

Maak verbinding met uw tenant met behulp van de opdracht Connect-MgGraph .

Meld u in de aanmeldingsprompt aan als ten minste een externe id-providerbeheerder.

Voer de volgende opdracht in:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHNotitie

Zie Remove-MgIdentityProvider voor meer informatie.