Compatibele netwerkcontrole met voorwaardelijke toegang inschakelen

Organisaties die gebruikmaken van voorwaardelijke toegang samen met global Secure Access, kunnen schadelijke toegang tot Microsoft-apps, SaaS-apps van derden en privé Line-Of-Business-apps (LoB) voorkomen met behulp van meerdere voorwaarden om diepgaande verdediging te bieden. Deze voorwaarden omvatten mogelijk apparaatcompatibiliteit, locatie en meer om bescherming te bieden tegen identiteits- of tokendiefstal van gebruikers. Global Secure Access introduceert het concept van een compatibel netwerk binnen voorwaardelijke toegang van Microsoft Entra ID. Deze compatibele netwerkcontrole zorgt ervoor dat gebruikers verbinding maken vanuit een geverifieerd netwerkconnectiviteitsmodel voor hun specifieke tenant en voldoen aan het beveiligingsbeleid dat door beheerders wordt afgedwongen.

Met de Global Secure Access Client die is geïnstalleerd op apparaten of gebruikers achter geconfigureerde externe netwerken, kunnen beheerders resources achter een compatibel netwerk beveiligen met geavanceerde besturingselementen voor voorwaardelijke toegang. Met deze compatibele netwerkfunctie kunnen beheerders eenvoudiger toegangsbeleid beheren, zonder dat ze een lijst met uitgaande IP-adressen hoeven te onderhouden. Dit verwijdert de vereiste om verkeer te hairpinen via de VPN van de organisatie.

Naleving van netwerkcontrole

Het afdwingen van compatibele netwerken vermindert het risico op diefstal van tokens/herhalingsaanvallen. Naleving van netwerkafdwinging vindt plaats op het verificatievlak (algemeen beschikbaar) en op het gegevensvlak (preview). Afdwinging van het verificatievlak wordt uitgevoerd door Microsoft Entra-id op het moment van gebruikersverificatie. Als een kwaadwillende persoon een sessietoken heeft gestolen en probeert het opnieuw af te spelen vanaf een apparaat dat niet is verbonden met het compatibele netwerk van uw organisatie (bijvoorbeeld het aanvragen van een toegangstoken met een gestolen vernieuwingstoken), wordt de aanvraag onmiddellijk geweigerd en wordt verdere toegang geblokkeerd. Het afdwingen van gegevensvlakken werkt met services die ondersteuning bieden voor continue toegangsevaluatie (CAE), momenteel alleen SharePoint Online. Met apps die CAE ondersteunen, worden gestolen toegangstokens die buiten het compatibele netwerk van uw tenant worden afgespeeld, in bijna realtime geweigerd door de toepassing. Zonder CAE duurt een gestolen toegangstoken tot de volledige levensduur (standaard 60-90 minuten).

Deze compatibele netwerkcontrole is specifiek voor elke tenant.

- Met deze controle kunt u ervoor zorgen dat andere organisaties die gebruikmaken van de global Secure Access-services van Microsoft geen toegang hebben tot uw resources.

- Bijvoorbeeld: Contoso kan hun services zoals Exchange Online en SharePoint Online beveiligen achter hun compatibele netwerkcontrole om ervoor te zorgen dat alleen Contoso-gebruikers toegang hebben tot deze resources.

- Als een andere organisatie zoals Fabrikam een compatibele netwerkcontrole gebruikte, zou deze de netwerkcontrole van Contoso niet doorgeven.

Het compatibele netwerk verschilt van IPv4, IPv6 of geografische locaties die u in Microsoft Entra kunt configureren. Beheerders hoeven geen compatibele IP-adressen/bereiken van het netwerk te controleren en te onderhouden, waardoor de beveiligingspostuur wordt versterkt en de doorlopende administratieve overhead wordt geminimaliseerd.

Vereisten

- Beheerders die werken met globale beveiligde toegangsfuncties , moeten een of meer van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren.

- Voor het product is licentie vereist. Zie de licentiesectie van Wat is wereldwijde beveiligde toegang. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

- Als u het Microsoft Traffic Forwarding-profiel wilt gebruiken, wordt een Microsoft 365 E3-licentie aanbevolen.

Bekende beperkingen

- Het afdwingen van de netwerkcontrole van gegevensvlakken (preview) met continue toegangsevaluatie wordt ondersteund voor SharePoint Online en Exchange Online.

- Het inschakelen van voorwaardelijke toegangssignalen voor globale beveiligde toegang maakt signalering mogelijk voor zowel het verificatievlak (Microsoft Entra ID) als het signaleren van gegevensvlakken (preview). Het is momenteel niet mogelijk om deze instellingen afzonderlijk in te schakelen.

- Compatibele netwerkcontrole wordt momenteel niet ondersteund voor Private Access-toepassingen.

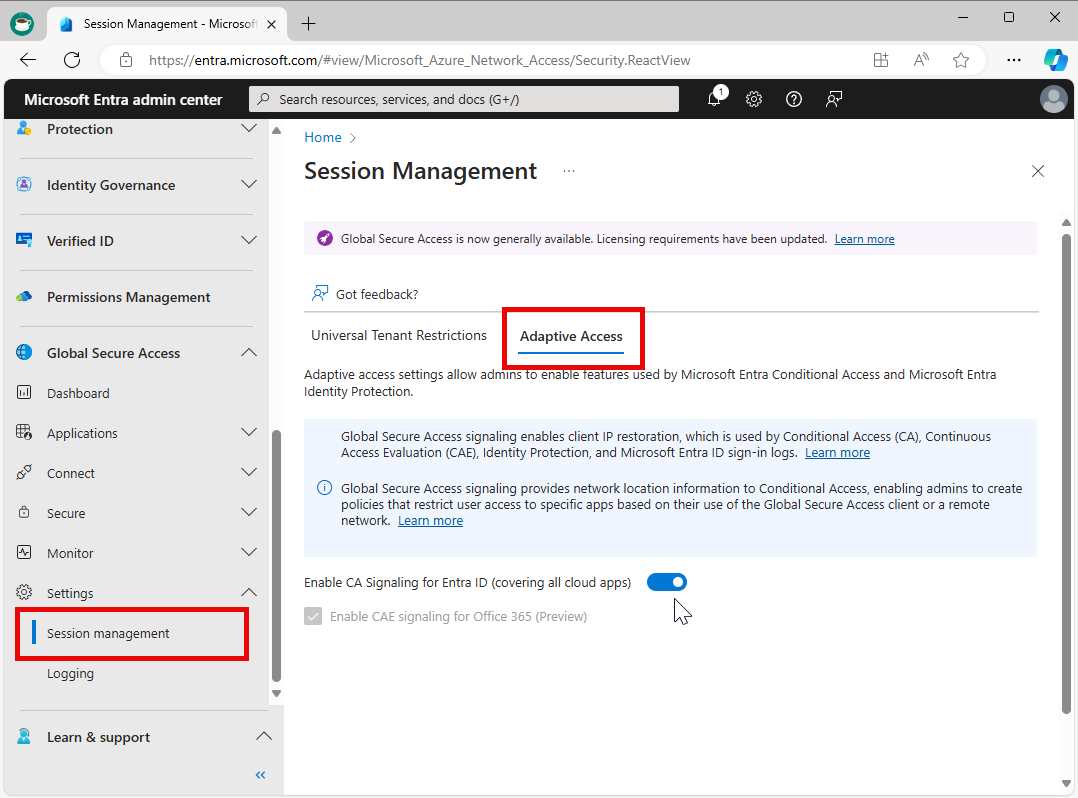

Global Secure Access signaling inschakelen voor voorwaardelijke toegang

Als u de vereiste instelling wilt inschakelen om de conforme netwerkcontrole toe te staan, moet een beheerder de volgende stappen uitvoeren.

- Meld u aan bij het Microsoft Entra-beheercentrum als globale beheerder voor beveiligde toegang.

- Blader naar algemene instellingen voor beveiligde toegangsbeheer>>>adaptieve toegang.

- Selecteer de wisselknop om CA-signalering in te schakelen voor Entra ID (met alle cloud-apps). Hiermee wordt CAE-signalering automatisch ingeschakeld voor Office 365 (preview).

- Blader naar >voorwaardelijke toegang>tot benoemde locaties voor beveiliging.

- Controleer of u een locatie hebt met de naam Alle conforme netwerktoegangslocaties met het locatietype Netwerktoegang. Organisaties kunnen deze locatie desgewenst markeren als vertrouwd.

Let op

Als uw organisatie actieve beleidsregels voor voorwaardelijke toegang heeft op basis van compatibele netwerkcontrole en u global Secure Access-signalering uitschakelt in voorwaardelijke toegang, kunt u onbedoeld voorkomen dat doelgebruikers toegang hebben tot de resources. Als u deze functie moet uitschakelen, moet u eerst alle bijbehorende beleidsregels voor voorwaardelijke toegang verwijderen.

Uw resources beveiligen achter het compatibele netwerk

Het beleid voor voorwaardelijke toegang van het compatibele netwerk kan worden gebruikt om uw Microsoft- en externe toepassingen te beveiligen. Een typisch beleid heeft een 'Blok'-toekenning voor alle netwerklocaties, met uitzondering van het compatibele netwerk. In het volgende voorbeeld ziet u de stappen voor het configureren van dit type beleid:

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid maken.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Onder Uitsluiten selecteert u Gebruikers en groepen en kiest u de noodtoegangs- of 'break glass'-accounts van uw organisatie.

- Selecteer onder Doelresources>Alle resources (voorheen Alle cloud-apps) en selecteer alle resources.

- Als uw organisatie apparaten inschrijft bij Microsoft Intune, is het raadzaam om de toepassingen Microsoft Intune-inschrijving en Microsoft Intune uit te sluiten van uw beleid voor voorwaardelijke toegang om een kringafhankelijkheid te voorkomen.

- Onder Netwerk.

- Stel Configureren in op Ja.

- Selecteer bij Opnemen de optie Elke locatie.

- Selecteer onder Uitsluiten de locatie Alle compatibele netwerklocaties .

- Onder Besturingselementen voor toegang:

- Verlenen, toegang blokkeren en selecteren selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Aan.

- Selecteer de knop Maken om uw beleid in te schakelen.

Notitie

Gebruik globale beveiligde toegang samen met beleidsregels voor voorwaardelijke toegang waarvoor een compatibel netwerk voor alle resources is vereist.

Globale beveiligde toegangsbronnen worden automatisch uitgesloten van het beleid voor voorwaardelijke toegang wanneer compatibel netwerk is ingeschakeld in het beleid. Er is geen expliciete resourceuitsluiting vereist. Deze automatische uitsluitingen zijn vereist om ervoor te zorgen dat de Global Secure Access-client niet wordt geblokkeerd voor toegang tot de benodigde resources. De globale beveiligingstoegangsbehoeften voor resources zijn:

- Globale profielen voor secure access-verkeer

- Global Secure Access Policy Service (interne service)

Aanmeldingsgebeurtenissen voor verificatie van uitgesloten Global Secure Access-resources worden weergegeven in de aanmeldingslogboeken van Microsoft Entra-id als:

- Internetbronnen met globale beveiligde toegang

- Microsoft-apps met Global Secure Access

- Alle privébronnen met globale beveiligde toegang

- ZTNA-beleidsservice

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- Accounts voor noodtoegang of break-glass om vergrendeling te voorkomen vanwege onjuiste configuratie van beleid. In het onwaarschijnlijke scenario zijn alle beheerders vergrendeld, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden en stappen uit te voeren om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra Connect-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten.

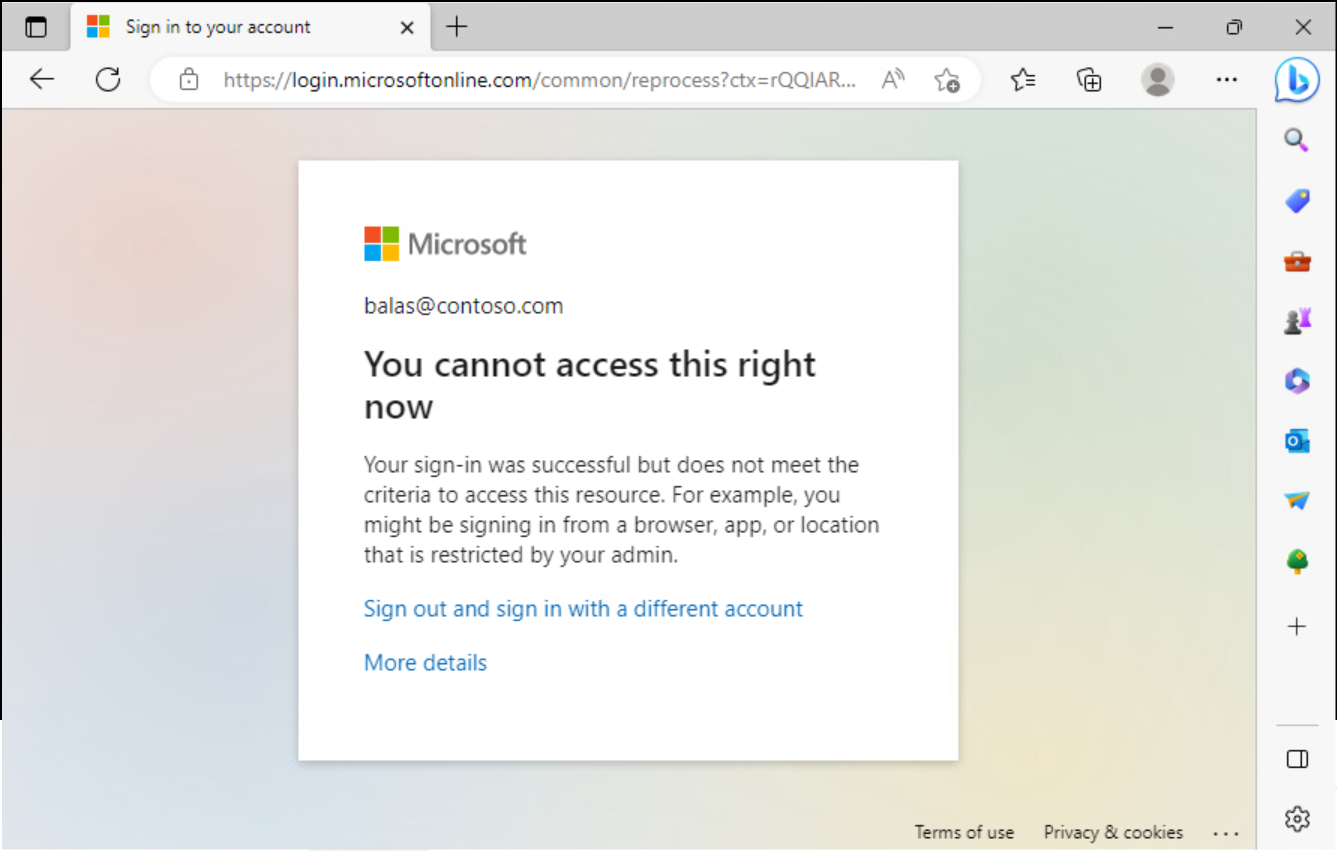

Uw conforme netwerkbeleid proberen

- Op een apparaat van eindgebruikers waarop de Global Secure Access-client is geïnstalleerd en wordt uitgevoerd, bladert u naar https://outlook.office.com/mail/ of

https://yourcompanyname.sharepoint.com/hebt u toegang tot resources. - Pauzeer de Global Secure Access-client door met de rechtermuisknop op de toepassing in het Windows-systeemvak te klikken en Onderbreken te selecteren.

- Blader naar https://outlook.office.com/mail/ of

https://yourcompanyname.sharepoint.com/, u bent geblokkeerd voor toegang tot resources met een foutbericht met de mededeling dat u dit op dit moment niet kunt openen.

Probleemoplossing

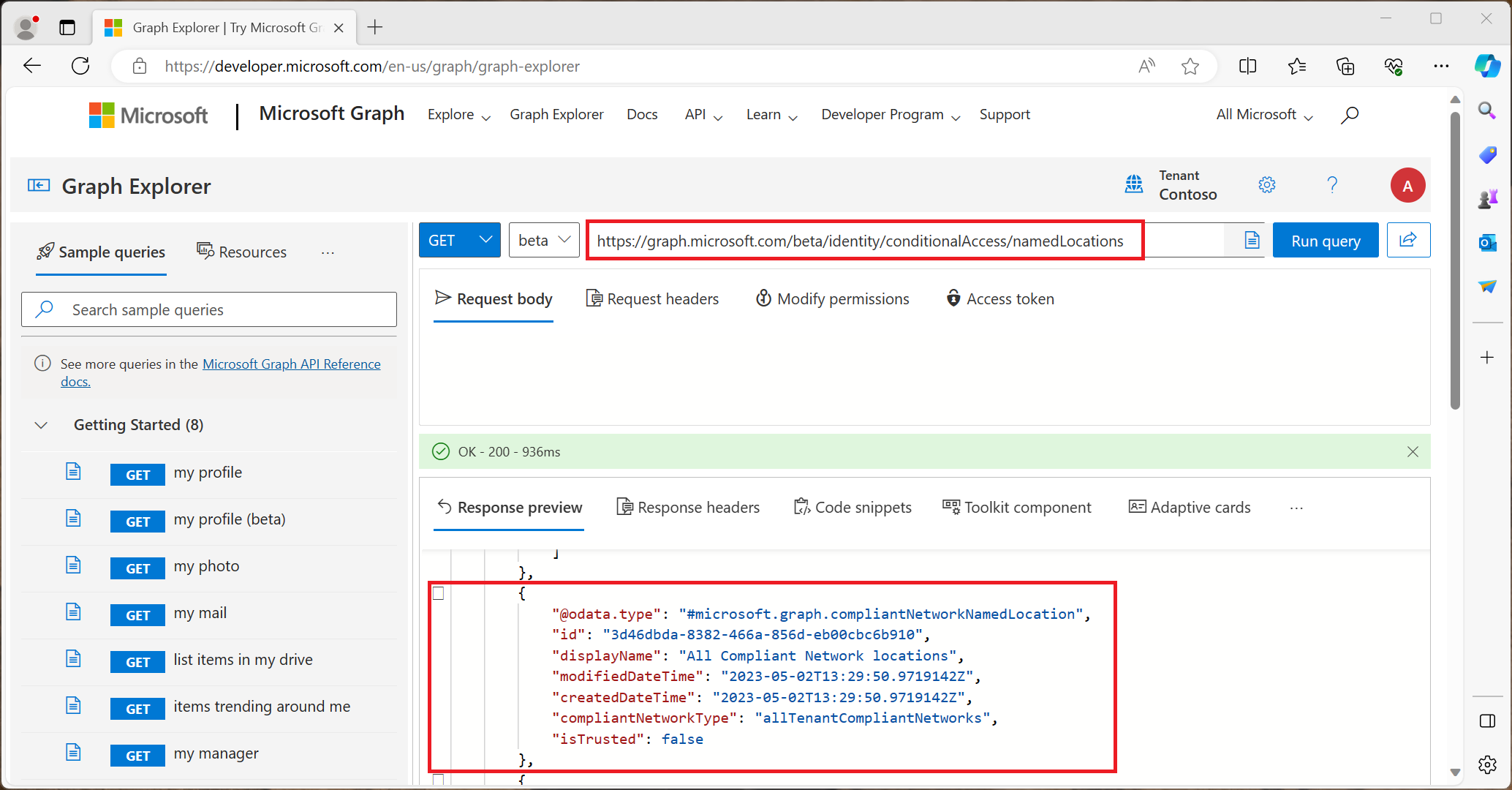

Controleer of de nieuwe benoemde locatie automatisch is gemaakt met Behulp van Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations