Accounts voor noodtoegang beheren in Microsoft Entra ID

Het is belangrijk dat u voorkomt dat u per ongeluk wordt buitengesloten van uw Microsoft Entra-organisatie omdat u zich niet kunt aanmelden of het account van een andere gebruiker kunt activeren als beheerder. U kunt de impact van onbedoelde beheerdersuitsluiting voorkomen door twee of meer accounts voor noodtoegang te maken in uw organisatie.

Accounts voor noodtoegang hebben meestal zeer uitgebreide bevoegdheden en worden niet aan bepaalde personen toegewezen. Accounts voor toegang tot noodgevallen zijn beperkt tot scenario's voor noodgevallen of 'break glass', waarbij normale beheerdersaccounts niet kunnen worden gebruikt. We raden u aan om het gebruik van accounts voor noodgevallen te beperken tot alleen de tijden waarin dit absoluut noodzakelijk is.

Dit artikel bevat richtlijnen voor het beheren van accounts voor toegang tot noodgevallen in Microsoft Entra ID.

Waarom een account voor noodtoegang gebruiken

In de volgende situaties moet een organisatie mogelijk een account voor noodtoegang gebruiken:

- De gebruikersaccounts zijn federatief en federatie is momenteel niet beschikbaar vanwege een onderbreking van het celnetwerk of een storing van de id-provider. Als de host van de id-provider in uw omgeving bijvoorbeeld is uitgevallen, kunnen gebruikers zich mogelijk niet aanmelden wanneer Microsoft Entra ID wordt omgeleid naar hun id-provider.

- De beheerders worden geregistreerd via meervoudige verificatie van Microsoft Entra en al hun afzonderlijke apparaten zijn niet beschikbaar of de service is niet beschikbaar. Gebruikers kunnen mogelijk meervoudige verificatie niet voltooien om een rol te activeren. Een netwerkstoring in een cel verhindert bijvoorbeeld dat ze telefoongesprekken beantwoorden of sms-berichten ontvangen, de enige twee verificatiemechanismen die ze voor hun apparaat hebben geregistreerd.

- De persoon met de meest recente globale beheerderstoegang heeft de organisatie verlaten. Microsoft Entra-id voorkomt dat het laatste globale beheerdersaccount wordt verwijderd, maar het account wordt niet on-premises verwijderd of uitgeschakeld. In beide gevallen kan de organisatie het account niet herstellen.

- Onvoorziene omstandigheden zoals een noodgeval in verband met een natuurramp, waarbij een mobiele telefoon of andere netwerken mogelijk niet beschikbaar zijn.

Accounts voor noodtoegang maken

Maak twee of meer accounts voor noodtoegang. Deze accounts moeten alleen cloudaccounts zijn die gebruikmaken van het domein *.onmicrosoft.com en niet worden gefedereerd of gesynchroniseerd vanuit een on-premises omgeving.

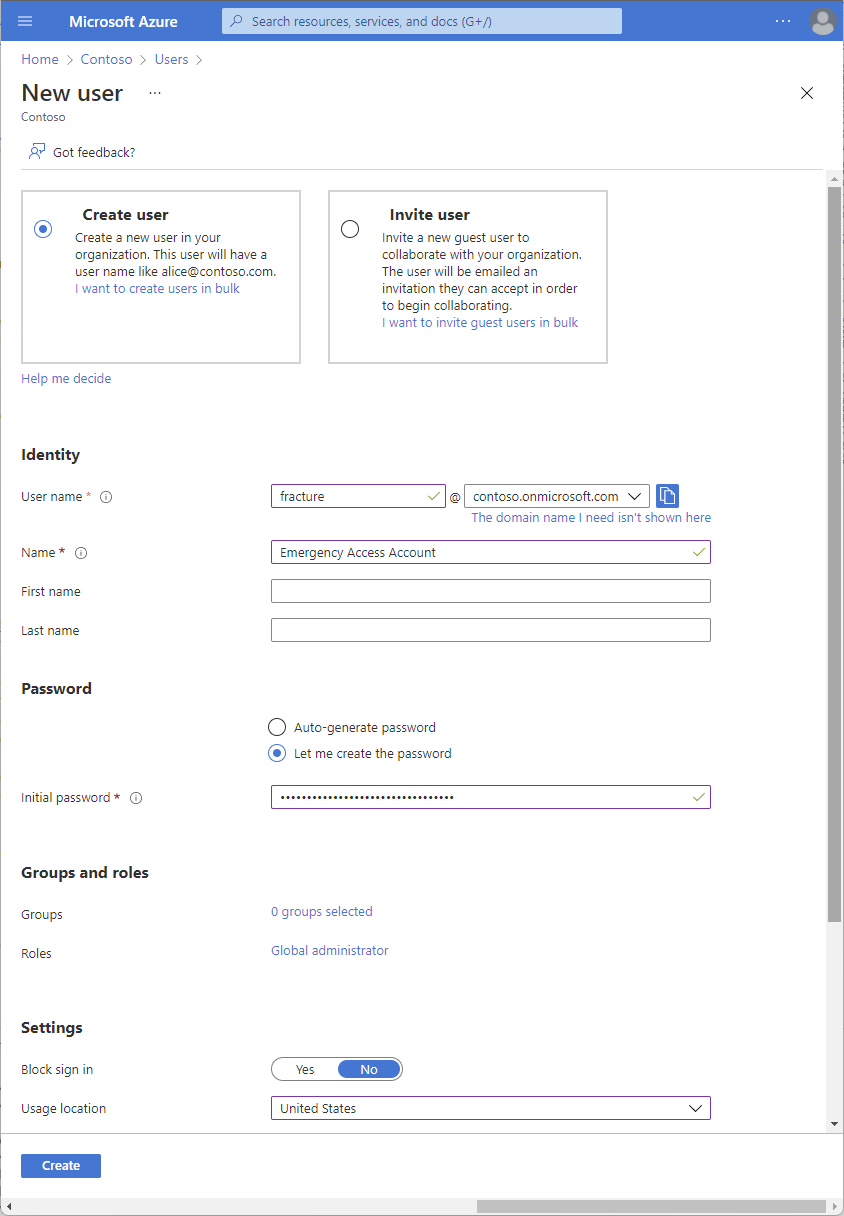

Een account voor noodtoegang maken

Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Identiteit>Gebruikers>Alle gebruikers.

Selecteer Nieuwe gebruiker.

Selecteer Create user.

Geef het account een gebruikersnaam.

Geef het account een naam.

Maak een lang en complex wachtwoord voor het account.

Wijs onder Rollen de rol Globale beheerder toe.

Selecteer onder Gebruikslocatie de juiste locatie.

Selecteer Maken.

Bij configureren van deze accounts moet aan de volgende vereisten worden voldaan:

- Accounts voor noodtoegang mogen niet worden gekoppeld aan een afzonderlijke gebruiker in de organisatie. Zorg dat uw accounts niet zijn verbonden met door werknemers geleverde mobiele telefoons, hardwaretokens die met afzonderlijke werknemers of andere werknemersspecifieke referenties reizen. Deze voorzorgsmaatregel omvat de exemplaren waarbij een individuele werknemer niet bereikbaar is wanneer de referentie nodig is. Het is belangrijk om ervoor te zorgen dat geregistreerde apparaten worden bewaard op een bekende, veilige locatie met meerdere communicatiemiddelen met Microsoft Entra-id.

- Gebruik sterke verificatie voor uw accounts voor noodtoegang en zorg dat deze niet dezelfde verificatiemethoden gebruikt als uw andere beheerdersaccounts. Als uw normale beheerdersaccount bijvoorbeeld de Microsoft Authenticator-app gebruikt voor sterke verificatie, dan gebruikt u een FIDO2-beveiligingssleutel voor uw noodaccounts. Houd rekening met de afhankelijkheden van verschillende verificatiemethoden om te voorkomen dat er externe vereisten worden toegevoegd aan het verificatieproces.

- Het apparaat of de referentie mag niet verlopen of vallen binnen het bereik van geautomatiseerd opschonen vanwege een gebrek aan gebruik.

- In Microsoft Entra Privileged Identity Management moet u de roltoewijzing Globale beheerder permanent maken in plaats van in aanmerking te komen voor uw accounts voor toegang tot noodgevallen.

Ten minste één account uitsluiten van meervoudige verificatie op basis van een telefoon

Als u het risico op een aanval wilt verminderen die het gevolg is van een gecompromitteerd wachtwoord, raadt Microsoft Entra ID u aan meervoudige verificatie te vereisen voor alle afzonderlijke gebruikers. Deze groep omvat beheerders en alle andere (bijvoorbeeld financiële functionarissen) waarvan het gecompromitteerde account een aanzienlijke impact zou hebben.

Ten minste één van uw accounts voor toegang voor noodgevallen mag echter niet hetzelfde meervoudige verificatiemechanisme hebben als uw andere niet-noodaccounts. Dit omvat oplossingen voor meervoudige verificatie van derden. Als u een beleid voor voorwaardelijke toegang hebt om meervoudige verificatie te vereisen voor elke beheerder voor Microsoft Entra ID en andere saaS-apps (Software as a Service), moet u accounts voor noodtoegang uitsluiten van deze vereiste en in plaats daarvan een ander mechanisme configureren. Bovendien moet u ervoor zorgen dat de accounts geen beleid voor meervoudige verificatie per gebruiker hebben.

Ten minste één account uitsluiten van beleid voor voorwaardelijke toegang

Tijdens een noodgeval wilt u niet dat een beleid mogelijk uw toegang blokkeert om een probleem op te lossen. Als u Voorwaardelijke toegang gebruikt, moet ten minste één account voor noodtoegang worden uitgesloten van alle beleidsregels voor voorwaardelijke toegang.

Notitie

Vanaf juli 2024 gaan Azure-teams aanvullende beveiligingsmaatregelen op tenantniveau implementeren om meervoudige verificatie (MFA) voor alle gebruikers te vereisen. Zoals al is gedocumenteerd, wordt sterke verificatie gebruikt voor uw accounts voor toegang tot noodgevallen. U wordt aangeraden deze accounts bij te werken voor het gebruik van FIDO2 of verificatie op basis van certificaten (indien geconfigureerd als MFA) in plaats van alleen te vertrouwen op een lang wachtwoord. Beide methoden voldoen aan de MFA-vereisten.

Federatierichtlijnen

Sommige organisaties gebruiken AD Domain Services en AD FS of een vergelijkbare id-provider om te federeren met Microsoft Entra-id. De noodtoegang voor on-premises systemen en de noodtoegang voor cloudservices moet afzonderlijk worden gehouden, zonder dat er een afhankelijkheid van elkaar is. Het masteren en of bronbeheer voor accounts met bevoegdheden voor noodtoegang van andere systemen voegt onnodig risico toe in het geval van een storing van deze systemen.

Accountreferenties veilig opslaan

Organisaties moeten ervoor zorgen dat de referenties voor accounts voor noodtoegang veilig worden bewaard en alleen bekend zijn bij personen die deze mogen gebruiken. Sommige klanten gebruiken een smartcard voor Windows Server AD, een FIDO2-beveiligingssleutel voor Microsoft Entra-id en andere gebruiken wachtwoorden. Een wachtwoord voor een account voor noodtoegang wordt meestal gescheiden in twee of drie delen, geschreven op afzonderlijke stukken papier en opgeslagen in beveiligde brandveilige kluizen die zich op veilige, afzonderlijke locaties bevinden.

Als u wachtwoorden gebruikt, moet u ervoor zorgen dat de accounts sterke wachtwoorden hebben die niet verlopen. In het ideale geval moeten de wachtwoorden ten minste 16 tekens lang zijn en willekeurig worden gegenereerd.

Aanmeldings- en auditlogboeken bewaken

Organisaties moeten de aanmeldings- en auditlogboekactiviteiten van de accounts voor noodgevallen controleren en meldingen activeren voor andere beheerders. Wanneer u de activiteit op break-glass-accounts bewaakt, kunt u controleren of deze accounts alleen worden gebruikt voor het testen of voor werkelijke noodgevallen. U kunt Azure Log Analytics gebruiken om de aanmeldingslogboeken te bewaken en e-mail- en sms-waarschuwingen te activeren voor uw beheerders wanneer u zich aanmeldt bij break-glass-accounts.

Vereisten

- Microsoft Entra-aanmeldingslogboeken verzenden naar Azure Monitor.

Object-id's van de break-glass-accounts verkrijgen

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

Blader naar Identiteit>Gebruikers>Alle gebruikers.

Zoek het break-glass-account en selecteer de naam van de gebruiker.

Kopieer en sla het kenmerk Object-id op, zodat u het later kunt gebruiken.

Herhaal de vorige stappen voor een tweede break-glass-account.

Een waarschuwingsregel maken

Meld u aan bij Azure Portal als minimaal bewakingsbijdrager.

Blader naar Log Analytics-werkruimten bewaken>.

Selecteer een werkruimte.

Selecteer Waarschuwingen>Nieuwe waarschuwingsregel in uw werkruimte.

Controleer onder Resource of het abonnement ook het abonnement is waarmee u de waarschuwingsregel wilt koppelen.

Selecteer onder Voorwaarde de optie Toevoegen.

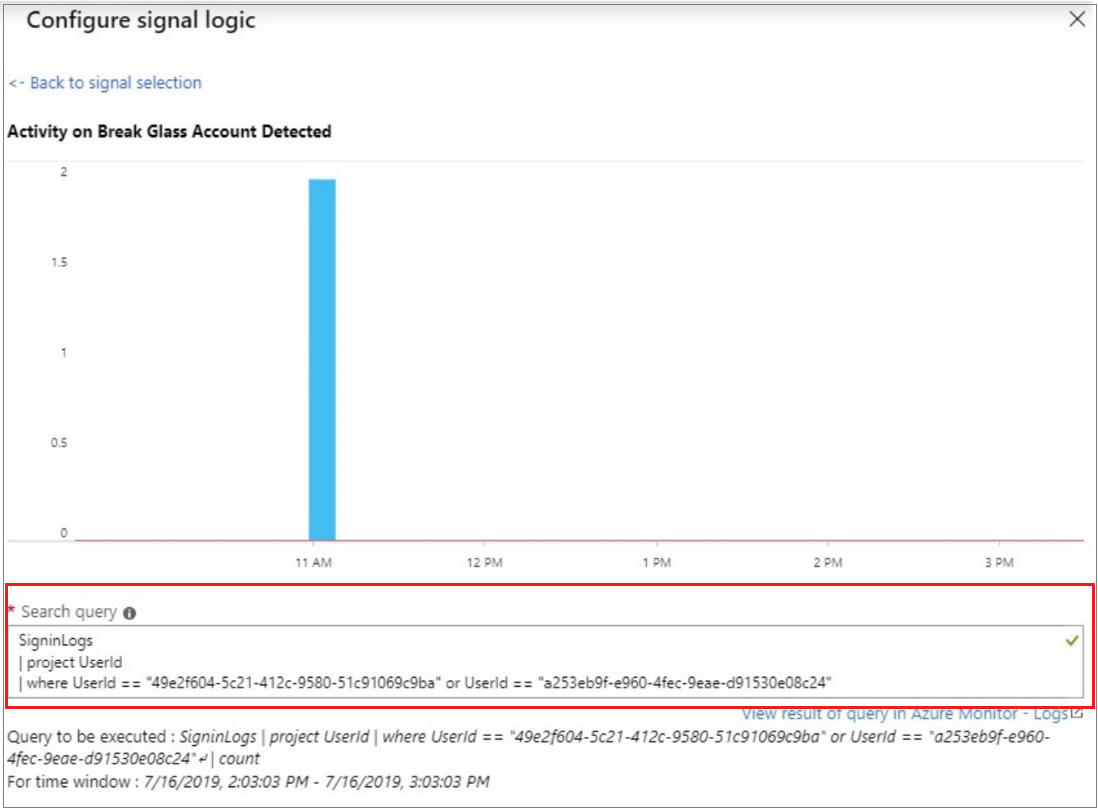

Selecteer Aangepast zoeken in logboeken onder Signaalnaam.

Voer onder Zoekquery de volgende query in, waarbij u de object-id's van de twee break-glass-accounts invoegt.

Notitie

Voor elk extra break-glass-account dat u wilt opnemen, voegt u nog een 'or UserId == 'ObjectGuid' toe aan de query.

Voorbeeldquery's:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

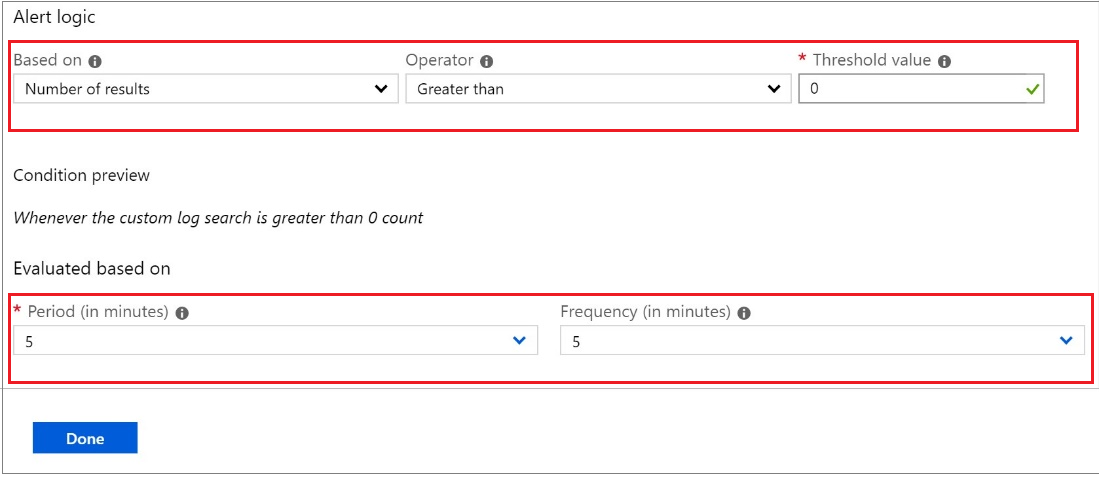

Voer het volgende in onder Waarschuwingslogica:

- Gebaseerd op: aantal resultaten

- Operator: groter dan

- Drempelwaarde: 0

Selecteer onder Geëvalueerd op basis van de Periode (in minuten) voor hoelang de query moet worden uitgevoerd en de Frequentie (in minuten) voor hoe vaak de query moet worden uitgevoerd. De frequentie moet kleiner dan of gelijk aan de periode zijn.

Selecteer Gereed. U kunt nu de geschatte maandelijkse kosten van deze waarschuwing bekijken.

Selecteer een actiegroep met gebruikers die moeten worden gewaarschuwd door de waarschuwing. Zie Een actiegroep maken als u er een wilt maken.

Als u de e-mailmelding wilt aanpassen die naar de leden van de actiegroep wordt verzonden, selecteert u acties onder Acties aanpassen.

Geef onder Waarschuwingsgegevens de naam van de waarschuwingsregel op en voeg een optionele beschrijving toe.

Stel het Ernstniveau van de gebeurtenis in. U wordt aangeraden dit in te stellen op Kritiek(Sev 0).

Laat onder Regel inschakelen bij maken deze ingesteld op ja.

Als u waarschuwingen een tijdje wilt uitschakelen, schakelt u het selectievakje Waarschuwingen onderdrukken in en voert u de wachttijd in voordat u opnieuw een waarschuwing ontvangt en selecteert u Opslaan.

Klik op Waarschuwingsregel maken.

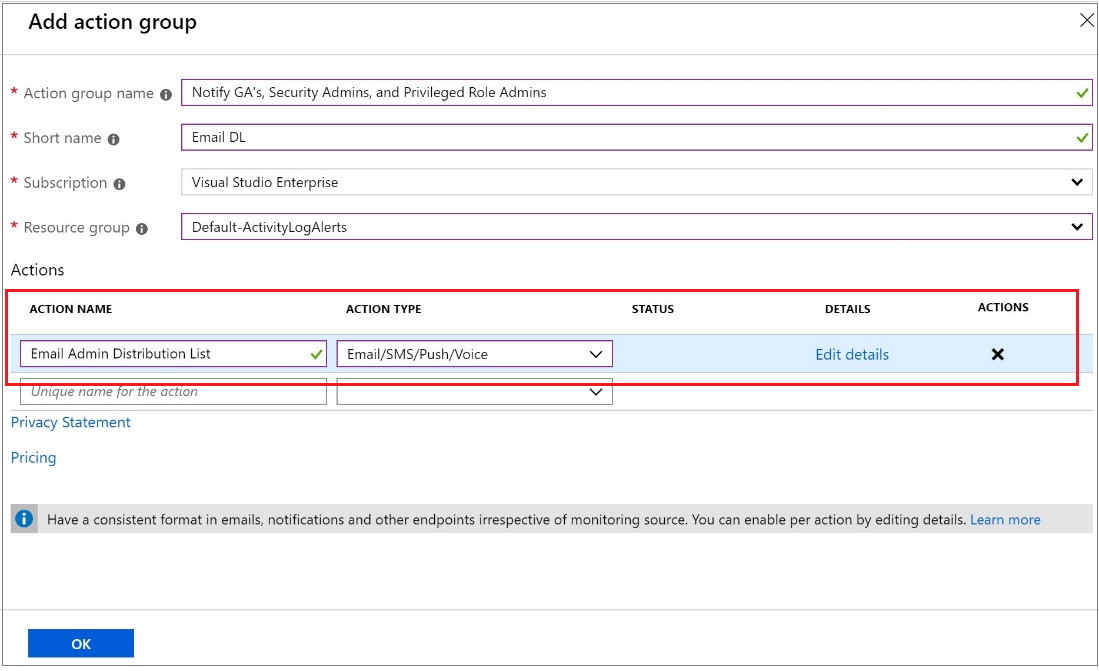

Een actiegroep maken

Selecteer Een actiegroep maken.

Voer de naam van de actiegroep en een korte naam in.

Verifieer het abonnement en de resourcegroep.

Selecteer onder actietype de optie E-mail/sms/push/spraak.

Voer een actienaam in, zoals Globale beheerder waarschuwen.

Selecteer het Actietype als E-mail/sms/push/spraak.

Selecteer Details bewerken om de meldingsmethoden te selecteren die u wilt configureren en voer de vereiste contactgegevens in en selecteer vervolgens OK om de details op te slaan.

Voeg eventuele extra acties toe die u wilt activeren.

Selecteer OK.

Accounts regelmatig controleren

Wanneer u personeelsleden traint om accounts voor noodtoegang te gebruiken en de accounts voor noodtoegang te valideren, voert u minimaal de volgende stappen met regelmatige tussenpozen uit:

- Zorg ervoor dat beveiligingsbewakingsmedewerkers zich ervan bewust zijn dat de activiteiten van de accountcontrole actief zijn.

- Zorg ervoor dat het noodproces break-glass voor het gebruik van deze accounts gedocumenteerd en actueel is.

- Zorg ervoor dat beheerders en security officers die deze stappen mogelijk moeten uitvoeren tijdens een noodgeval, worden getraind tijdens het proces.

- Werk de accountreferenties, met name wachtwoorden, voor uw accounts voor noodtoegang bij en valideer vervolgens of de accounts voor noodtoegang zich kunnen aanmelden en beheertaken kunnen uitvoeren.

- Zorg ervoor dat gebruikers geen meervoudige verificatie of selfservice voor wachtwoordherstel (SSPR) hebben geregistreerd op het apparaat of persoonlijke gegevens van een afzonderlijke gebruiker.

- Als de accounts zijn geregistreerd voor meervoudige verificatie op een apparaat, voor gebruik tijdens aanmelding of rolactivering, moet u ervoor zorgen dat het apparaat toegankelijk is voor alle beheerders die het mogelijk tijdens een noodgeval moeten gebruiken. Controleer ook of het apparaat kan communiceren via ten minste twee netwerkpaden die geen algemene foutmodus delen. Het apparaat kan bijvoorbeeld communiceren met internet via zowel het draadloze netwerk van een faciliteit als een netwerk van een provider.

Deze stappen moeten regelmatig worden uitgevoerd en voor belangrijke wijzigingen:

- Ten minste om de 90 dagen

- Wanneer er een recente wijziging is aangebracht in IT-medewerkers, zoals een functiewijziging, een vertrek of een nieuwe medewerker

- Wanneer de Microsoft Entra-abonnementen in de organisatie zijn gewijzigd

Volgende stappen

- Bevoegde toegang beveiligen voor hybride en cloudimplementaties in Microsoft Entra-id

- Gebruikers toevoegen met behulp van Microsoft Entra ID en rollen toewijzen aan de nieuwe gebruiker

- Meld u aan voor Microsoft Entra ID P1 of P2 als u zich nog niet hebt geregistreerd

- Verificatie in twee stappen vereisen voor een gebruiker

- Aanvullende beveiligingen configureren voor bevoorrechte rollen in Microsoft 365 als u Microsoft 365 gebruikt

- Een toegangsbeoordeling starten van bevoorrechte rollen en bestaande bevoorrechte roltoewijzingen overschakelen naar specifiekere beheerdersrollen