Delegatie en rollen in rechtenbeheer

In Microsoft Entra ID kunt u rolmodellen gebruiken om de toegang op schaal te beheren via identiteitsbeheer.

- U kunt toegangspakketten gebruiken om organisatierollen in uw organisatie weer te geven, zoals 'verkoopvertegenwoordiger'. Een toegangspakket dat de rol van de organisatie vertegenwoordigt, bevat alle toegangsrechten die een vertegenwoordiger doorgaans nodig heeft, voor meerdere resources.

- Toepassingen kunnen hun eigen rollen definiëren. Als u bijvoorbeeld een verkooptoepassing hebt en die toepassing de app-rol 'verkoper' in het manifest heeft opgenomen, kunt u die rol uit het app-manifest opnemen in een toegangspakket. Toepassingen kunnen ook beveiligingsgroepen gebruiken in scenario's waarin een gebruiker tegelijkertijd meerdere toepassingsspecifieke rollen kan hebben.

- U kunt rollen gebruiken voor het delegeren van beheerderstoegang. Als u een catalogus hebt voor alle toegangspakketten die nodig zijn voor de verkoop, kunt u iemand toewijzen die verantwoordelijk is voor die catalogus door deze een catalogusspecifieke rol toe te wijzen.

In dit artikel wordt beschreven hoe u rollen gebruikt om aspecten binnen Microsoft Entra-rechtenbeheer te beheren voor het beheren van de toegang tot de rechtenbeheerbronnen.

Standaard kunnen gebruikers met de rol Globale beheerder of identiteitsbeheerbeheerder alle aspecten van rechtenbeheer maken en beheren. De gebruikers in deze rollen kennen echter mogelijk niet alle situaties waarin toegangspakketten vereist zijn. Meestal zijn het gebruikers binnen de respectieve afdelingen, teams of projecten die weten met wie ze samenwerken, met welke resources en hoe lang ze eraan werken. In plaats van onbeperkte machtigingen te verlenen aan niet-beheerders, kunt u gebruikers het minimum aan machtigingen verlenen dat ze nodig hebben om hun werk te doen en te voorkomen dat er conflicterende of ongepaste toegangsrechten worden gemaakt.

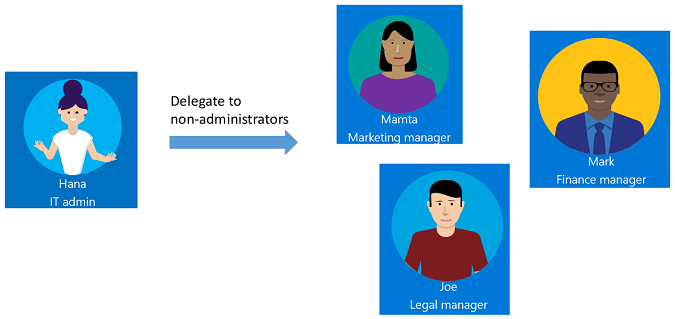

Deze video biedt een overzicht van het delegeren van toegangsbeheer van IT-beheerders aan gebruikers die geen beheerders zijn.

Voorbeeld van gemachtigde

Bekijk het volgende voorbeeld als u wilt weten hoe u toegangsbeheer kunt delegeren in rechtenbeheer. Stel dat uw organisatie de volgende beheerder en managers heeft.

Als IT-beheerder heeft Hana contactpersonen in elke afdeling- Mamta in Marketing, Mark in Finance en Joe in Legal die verantwoordelijk zijn voor de resources van hun afdeling en bedrijfskritieke inhoud.

Met rechtenbeheer kunt u toegangsbeheer delegeren aan deze niet-beheerders, omdat ze weten hoe lang welke gebruikers toegang tot welke resources nodig hebben. Het delegeren naar niet-beheerders zorgt ervoor dat de juiste personen de toegang voor hun afdelingen beheren.

Dit is een manier waarop Hana toegangsbeheer kan delegeren aan de marketing-, financiële en juridische afdelingen.

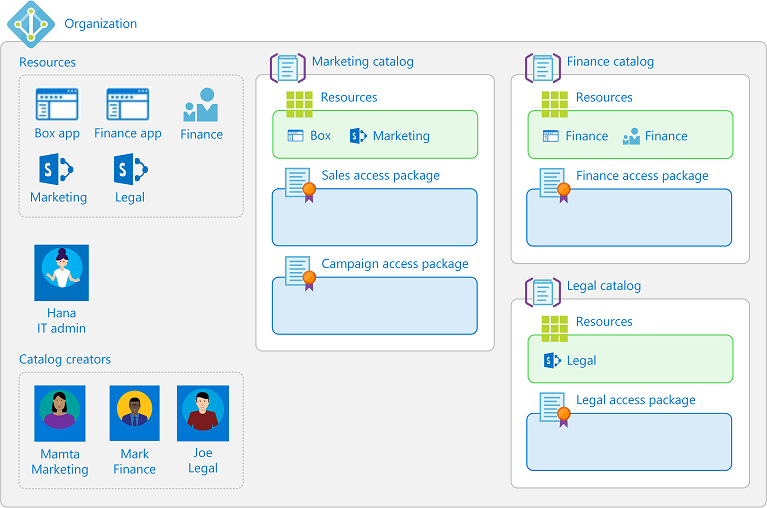

Hana maakt een nieuwe Microsoft Entra-beveiligingsgroep en voegt Mamta, Mark en Joe toe als leden van de groep.

Hana voegt die groep toe aan de catalogusmakersrol.

Mamta, Mark en Joe kunnen nu catalogi maken voor hun afdelingen, resources toevoegen die hun afdelingen nodig hebben en verdere delegatie binnen de catalogus uitvoeren. Ze kunnen elkaars catalogi niet zien.

Mamta maakt een marketingcatalogus, een container met resources.

Mamta voegt de resources toe die de marketingafdeling eigenaar is van deze catalogus.

Mamta kan andere personen van die afdeling toevoegen als cataloguseigenaren voor deze catalogus, waarmee de verantwoordelijkheden voor catalogusbeheer worden gedeeld.

Mamta kan het maken en beheren van toegangspakketten in de marketingcatalogus verder delegeren naar projectmanagers op de marketingafdeling. Ze kunnen dit doen door ze toe te wijzen aan de rol toegangspakketbeheer in een catalogus. Een toegangspakketbeheerder kan toegangspakketten maken en beheren, samen met beleidsregels, aanvragen en toewijzingen in die catalogus. Als de catalogus dit toestaat, kan de toegangspakketbeheerder beleidsregels configureren om gebruikers van verbonden organisaties binnen te halen.

In het volgende diagram ziet u catalogi met resources voor de marketingafdeling, de financiële afdeling en de juridische afdeling. Wanneer ze deze catalogi gebruiken, kunnen projectmanagers toegangspakketten maken voor hun teams of projecten.

Na delegering kan de marketingafdeling rollen hebben die vergelijkbaar zijn met de volgende tabel.

| User | Organisatierol | Microsoft Entra-rol | Rechtenbeheerrol |

|---|---|---|---|

| Hana | IT-beheerder | Globale beheerder of identiteitsbeheerbeheerder | |

| Mamta | Marketingmanager | User | Catalogusmaker en cataloguseigenaar |

| Bob | Marketinglead | User | Cataloguseigenaar |

| Jessica | Marketingprojectmanager | User | Toegangspakketbeheerder |

Rechtenbeheerrollen

Rechtenbeheer heeft de volgende rollen, met machtigingen voor het beheren van rechtenbeheer zelf, die van toepassing is op alle catalogi.

| Rechtenbeheerrol | Roldefinitie-id | Beschrijving |

|---|---|---|

| Catalogusmaker | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Catalogi maken en beheren. Een IT-beheerder die geen globale beheerder is of een resource-eigenaar voor een verzameling resources. De persoon die een catalogus maakt, wordt automatisch de eerste cataloguseigenaar van de catalogus en kan meer cataloguseigenaren toevoegen. Catalogusmakers kunnen geen catalogi beheren of zien die ze niet bezitten en kunnen geen resources die ze niet bezitten, toevoegen aan een catalogus. Als catalogusmakers een andere catalogus moeten beheren of resources moet toevoegen waarvan zij geen eigenaar zijn, kunnen zij vragen mede-eigenaar van die catalogus of resource te worden. |

Rechtenbeheer heeft de volgende rollen die zijn gedefinieerd voor elke specifieke catalogus, voor het beheren van toegangspakketten en andere configuratie in een catalogus. Een beheerder of cataloguseigenaar kan gebruikers, groepen gebruikers of service-principals toevoegen aan deze rollen.

| Rechtenbeheerrol | Roldefinitie-id | Beschrijving |

|---|---|---|

| Cataloguseigenaar | ae79f266-94d4-4dab-b730-feca7e132178 |

Toegangspakketten en andere resources in een catalogus bewerken en beheren. Doorgaans een IT-beheerder of resource-eigenaren, of een gebruiker die de cataloguseigenaar kiest. |

| Cataloguslezer | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Bestaande toegangspakketten in een catalogus weergeven. |

| Toegangspakketbeheerder | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Alle bestaande toegangspakketten in een catalogus bewerken en beheren. |

| Toewijzingsmanager voor toegangspakket | e2182095-804a-4656-ae11-64734e9b7ae5 |

Alle toewijzingen van bestaande toegangspakketten bewerken en beheren. |

Bovendien hebben de gekozen fiatteur en de aanvrager van een toegangspakket rechten, hoewel ze geen rollen zijn.

| Right | Beschrijving |

|---|---|

| Fiatteur | Geautoriseerd door een beleid om aanvragen voor toegangspakketten goed te keuren of te weigeren, maar ze kunnen de definities van het toegangspakket niet wijzigen. |

| Requestor | Geautoriseerd door een beleid van een toegangspakket om dat toegangspakket aan te vragen. |

De volgende tabel bevat de taken die de rechtenbeheerrollen kunnen uitvoeren binnen rechtenbeheer.

Als u de minst bevoorrechte rol voor een taak wilt bepalen, kunt u ook verwijzen naar Rollen met minimale bevoegdheden per taak in Microsoft Entra ID.

Notitie

Gebruikers aan wie de rol toewijzingsbeheer voor toegangspakketten is toegewezen, kunnen goedkeuringsinstellingen niet meer overslaan wanneer een gebruiker rechtstreeks wordt toegewezen als het toegangspakketbeleid goedkeuring vereist. Als u een scenario hebt waarin u goedkeuring moet overslaan, raden we u aan een tweede beleid te maken voor het toegangspakket waarvoor geen goedkeuring is vereist en alleen toegankelijk is voor gebruikers die toegang nodig hebben.

Vereiste rollen om bronnen aan een catalogus toe te voegen

Een globale beheerder kan een groep (in de cloud gemaakte beveiligingsgroepen of in de cloud gemaakte Microsoft 365 Groepen), toepassing of SharePoint Online-site in een catalogus toevoegen of verwijderen.

Notitie

Gebruikers waaraan de rol Gebruikersbeheerder is toegewezen, kunnen geen catalogussen meer maken of toegangspakketten beheren in een catalogus die ze niet bezitten. Een gebruikersbeheerder die een cataloguseigenaar is, kan een groep of toepassing toevoegen aan of verwijderen uit de catalogus die hij/zij bezit, met uitzondering van een groep die is geconfigureerd als toewijsbaar aan een directoryrol. Raadpleeg een roltoewijzingsgroep maken in Microsoft Entra-id voor meer informatie over roltoewijzingsgroepen. Als gebruikers in uw organisatie de rol Gebruikersbeheerder hebben toegewezen om catalogi, toegangspakketten of beleidsregels in rechtenbeheer te configureren, moet u in plaats daarvan deze gebruikers de rol Identity Governance Administrator toewijzen.

Als een gebruiker die geen globale beheerder is, groepen, toepassingen of SharePoint Online-sites wilt toevoegen aan een catalogus, moet die gebruiker zowel de mogelijkheid hebben om acties op die resource uit te voeren als een cataloguseigenaarrol in rechtenbeheer voor de catalogus. De meest voorkomende manier waarop een gebruiker acties voor een resource kan uitvoeren, is door een Microsoft Entra-directoryrol te hebben waarmee ze de resource kunnen beheren. Of voor resources die eigenaars hebben, kan de gebruiker de mogelijkheid hebben om acties uit te voeren door als eigenaar van de resource te zijn toegewezen.

De acties die rechtenbeheer controleert wanneer een gebruiker een resource aan een catalogus toevoegt, zijn:

- Een beveiligingsgroep of Microsoft 365-groep toevoegen: de gebruiker moet zijn toegestaan om de

microsoft.directory/groups/members/updateenmicrosoft.directory/groups/owners/updateacties uit te voeren - Een toepassing toevoegen: de gebruiker moet de actie mogen uitvoeren

microsoft.directory/servicePrincipals/appRoleAssignedTo/update - Een SharePoint Online-site toevoegen: de gebruiker moet een SharePoint-beheerder zijn of een SharePoint Online-siterol hebben waarmee ze machtigingen op de site kunnen beheren

De volgende tabel bevat enkele van de rolcombinaties die de acties bevatten waarmee gebruikers in deze rolcombinaties resources kunnen toevoegen aan een catalogus. Als u resources uit een catalogus wilt verwijderen, moet u ook een rol of eigendom hebben met dezelfde acties.

| Maprol Microsoft Entra | Rechtenbeheerrol | Kan beveiligingsgroep toevoegen | Kan Microsoft 365-groep toevoegen | Kan een app toevoegen | Kan SharePoint Online-site toevoegen |

|---|---|---|---|---|---|

| Algemene beheerder | n.v.t. | ✔️ | ✔️ | ✔️ | ✔️ |

| Identity Governance-beheerder | n.v.t. | ✔️ | |||

| Groepsbeheerder | Cataloguseigenaar | ✔️ | ✔️ | ||

| Intune-beheerder | Cataloguseigenaar | ✔️ | ✔️ | ||

| Exchange-beheerder | Cataloguseigenaar | ✔️ | |||

| SharePoint-beheerder | Cataloguseigenaar | ✔️ | ✔️ | ||

| Toepassingsbeheerder | Cataloguseigenaar | ✔️ | |||

| Beheerder van de cloudtoepassing | Cataloguseigenaar | ✔️ | |||

| User | Cataloguseigenaar | Alleen indien groepseigenaar | Alleen indien groepseigenaar | Alleen indien app-eigenaar |

Gedelegeerd beheer van de levenscyclus van gastgebruikers

Normaal gesproken kan een gebruiker in een rol met bevoegdheden voor gastnodigers afzonderlijke externe gebruikers uitnodigen voor een organisatie. Deze instelling kan worden gewijzigd met behulp van de instellingen voor externe samenwerking.

Voor het beheren van externe samenwerking, waarbij de afzonderlijke externe gebruikers voor een samenwerkingsproject mogelijk niet van tevoren bekend zijn, kunnen gebruikers die met externe organisaties werken aan rechtenbeheerrollen toewijzen, catalogussen configureren, toegang krijgen tot pakketten en beleid voor hun externe samenwerking. Met deze configuraties kunnen de externe gebruikers waarmee ze samenwerken, aanvragen en worden toegevoegd aan de adreslijst en toegangspakketten van uw organisatie.

- Als u wilt dat gebruikers in externe mappen van verbonden organisaties toegangspakketten in een catalogus kunnen aanvragen, moet de catalogusinstelling Ingeschakeld voor externe gebruikers worden ingesteld op Ja. U kunt deze instelling wijzigen door een beheerder of een cataloguseigenaar van de catalogus.

- Het toegangspakket moet ook een beleidsset hebben voor gebruikers die zich niet in uw directory bevinden. Dit beleid kan worden gemaakt door een beheerder, cataloguseigenaar of toegangspakketbeheerder van de catalogus.

- Met een toegangspakket met dat beleid kunnen gebruikers binnen het bereik toegang aanvragen, inclusief gebruikers die zich nog niet in uw directory bevinden. Als hun aanvraag is goedgekeurd of geen goedkeuring vereist, wordt de gebruiker automatisch toegevoegd aan uw directory.

- Als de beleidsinstelling voor alle gebruikers was en de gebruiker geen deel uitmaakte van een bestaande verbonden organisatie, wordt automatisch een nieuwe voorgestelde verbonden organisatie gemaakt. U kunt de lijst met verbonden organisaties weergeven en organisaties verwijderen die niet meer nodig zijn.

U kunt ook configureren wat er gebeurt wanneer een externe gebruiker die is binnengebracht door rechtenbeheer, de laatste toewijzing voor toegangspakketten verliest. U kunt voorkomen dat ze zich aanmelden bij deze map of hun gastaccount laten verwijderen in de instellingen voor het beheren van de levenscyclus van externe gebruikers.

Het beperken van gedelegeerde beheerders van het configureren van beleid voor gebruikers die zich niet in directory bevinden

U kunt voorkomen dat gebruikers die geen beheerdersrollen hebben afzonderlijke gasten uitnodigen, in de instellingen voor externe samenwerking door de instelling Instellingen voor gastuitnodiging te wijzigen in specifieke beheerdersrollen en selfservice-registratie voor gasten inschakelen op Nee.

Als u wilt voorkomen dat gedelegeerde gebruikers rechtenbeheer configureren om externe gebruikers externe samenwerking te laten aanvragen, moet u deze beperking doorgeven aan alle globale beheerders, identiteitsbeheerbeheerders, catalogusmakers en cataloguseigenaren, omdat ze catalogi kunnen wijzigen, zodat ze niet per ongeluk nieuwe samenwerking in nieuwe of bijgewerkte catalogi toestaan. Ze moeten ervoor zorgen dat catalogi zijn ingesteld met Ingeschakeld voor externe gebruikers op Nee en dat er geen toegangspakketten met beleid zijn waarmee een gebruiker die zich niet in de directory bevindt, kan aanvragen.

U kunt de lijst met catalogi bekijken die momenteel zijn ingeschakeld voor externe gebruikers in het Microsoft Entra-beheercentrum.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar catalogussen voor rechtenbeheer voor identiteitsbeheer>

Wijzig de filterinstelling voor Ingeschakeld voor externe gebruikers in Ja.

Als een van deze catalogi een niet-nul aantal toegangspakketten heeft, hebben deze toegangspakketten mogelijk een beleid voor gebruikers die zich niet in de directory bevinden.

Roltoewijzingen beheren voor rechtenbeheerrollen programmatisch

U kunt ook catalogusmakers en catalogusspecifieke roltoewijzingen voor rechtenbeheer weergeven en bijwerken met behulp van Microsoft Graph. Een gebruiker in een geschikte rol met een toepassing met de gedelegeerde machtiging EntitlementManagement.ReadWrite.All kan de Graph API aanroepen voor het weergeven van de roldefinities van rechtenbeheer en het weergeven van roltoewijzingen voor deze roldefinities.

Als u bijvoorbeeld de rechtenbeheerspecifieke rollen wilt weergeven waaraan een bepaalde gebruiker of groep is toegewezen, gebruikt u de Graph-query om roltoewijzingen weer te geven en geeft u de id van de gebruiker of groep op als de waarde van het principalId queryfilter, zoals in

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Voor een rol die specifiek is voor een catalogus, geeft de appScopeId in het antwoord de catalogus aan waarin de gebruiker een rol wordt toegewezen. Met dit antwoord worden alleen expliciete toewijzingen van die principal opgehaald voor rol in rechtenbeheer, worden er geen resultaten geretourneerd voor een gebruiker die toegangsrechten heeft via een adreslijstrol of via lidmaatschap van een groep die is toegewezen aan een rol.