Verbonden organisaties beheren in rechtenbeheer

Met rechtenbeheer kunt u samenwerken met personen buiten uw organisatie. Als u vaak samenwerkt met veel gebruikers van specifieke externe organisaties, kunt u de identiteitsbronnen van die organisatie toevoegen als verbonden organisaties. Het hebben van een verbonden organisatie vereenvoudigt hoe meer mensen van die organisaties toegang kunnen aanvragen. In dit artikel wordt beschreven hoe u een verbonden organisatie toevoegt, zodat gebruikers buiten uw organisatie resources in uw directory kunnen aanvragen.

Wat is een verbonden organisatie?

Een verbonden organisatie is een andere organisatie waarmee u een relatie hebt. Als u wilt dat de gebruikers in die organisatie toegang hebben tot uw resources, zoals uw SharePoint Online-sites of -apps, hebt u een weergave nodig van de gebruikers van die organisatie in die directory. Omdat in de meeste gevallen de gebruikers in die organisatie zich nog niet in uw Microsoft Entra-adreslijst bevinden, kunt u rechtenbeheer gebruiken om ze naar uw Microsoft Entra-adreslijst te brengen, indien nodig.

Als u een pad wilt opgeven voor iedereen om toegang aan te vragen en u niet zeker weet van welke organisaties deze nieuwe gebruikers afkomstig zijn, kunt u een toewijzingsbeleid voor toegangspakketten configureren voor gebruikers die zich niet in uw adreslijst bevinden. Selecteer in dat beleid de optie Alle gebruikers (Alle verbonden organisaties + nieuwe externe gebruikers). Als de aanvrager is goedgekeurd en deze geen deel uitmaakt van een verbonden organisatie in uw adreslijst, wordt er automatisch een verbonden organisatie voor hen gemaakt.

Als u alleen personen van aangewezen organisaties toegang wilt geven, maakt u eerst die verbonden organisaties. Ten tweede configureert u een toewijzingsbeleid voor toegangspakketten voor gebruikers die zich niet in uw directory bevinden, selecteert u de optie specifieke verbonden organisaties en selecteert u de organisaties die u hebt gemaakt.

Met rechtenbeheer kunt u op vier manieren de gebruikers opgeven die een verbonden organisatie vormen. Dit kan het volgende zijn:

- gebruikers in een andere Microsoft Entra-directory (vanuit elke Microsoft-cloud),

- gebruikers in een andere niet-Microsoft-directory die zijn geconfigureerd voor SAML/WS-Fed identity provider (IdP) federatie,

- gebruikers in een andere niet-Microsoft-directory, wiens e-mailadressen allemaal dezelfde domeinnaam gemeen hebben en specifiek zijn voor die organisatie, of

- gebruikers met een Microsoft-account, zoals van het domein live.com, als u zakelijke behoefte hebt aan samenwerking met gebruikers die geen gemeenschappelijke organisatie hebben.

Stel dat u bijvoorbeeld bij Woodgrove Bank werkt en wilt samenwerken met twee externe organisaties. U wilt gebruikers van beide externe organisaties toegang geven tot dezelfde resources, maar deze twee organisaties hebben verschillende configuraties:

- Contoso gebruikt nog geen Microsoft Entra-id. Contoso-gebruikers hebben een e-mailadres dat eindigt op contoso.com.

- Graphic Design Institute maakt gebruik van Microsoft Entra ID en ten minste sommige gebruikers hebben een user principal name die eindigt op graphicdesigninstitute.com.

In dit geval kunt u twee verbonden organisaties configureren en vervolgens één toegangspakket met één beleid.

- Zorg ervoor dat eenmalige wachtwoordcodeverificatie (OTP) voor e-mail is ingeschakeld, zodat gebruikers van die domeinen die nog geen deel uitmaken van Microsoft Entra-directory's die verifiëren met behulp van eenmalige e-mailwachtwoordcode bij het aanvragen van toegang of later toegang tot uw resources. Bovendien moet u mogelijk uw instellingen voor externe samenwerking van Microsoft Entra B2B configureren om externe gebruikers toegang te geven.

- Maak een verbonden organisatie voor Contoso. Wanneer u het domein opgeeft contoso.com, herkent rechtenbeheer dat er geen bestaande Microsoft Entra-tenant is gekoppeld aan dat domein en dat gebruikers van die verbonden organisatie worden herkend als ze worden geverifieerd met een eenmalige wachtwoordcode voor e-mail met een contoso.com e-mailadresdomein.

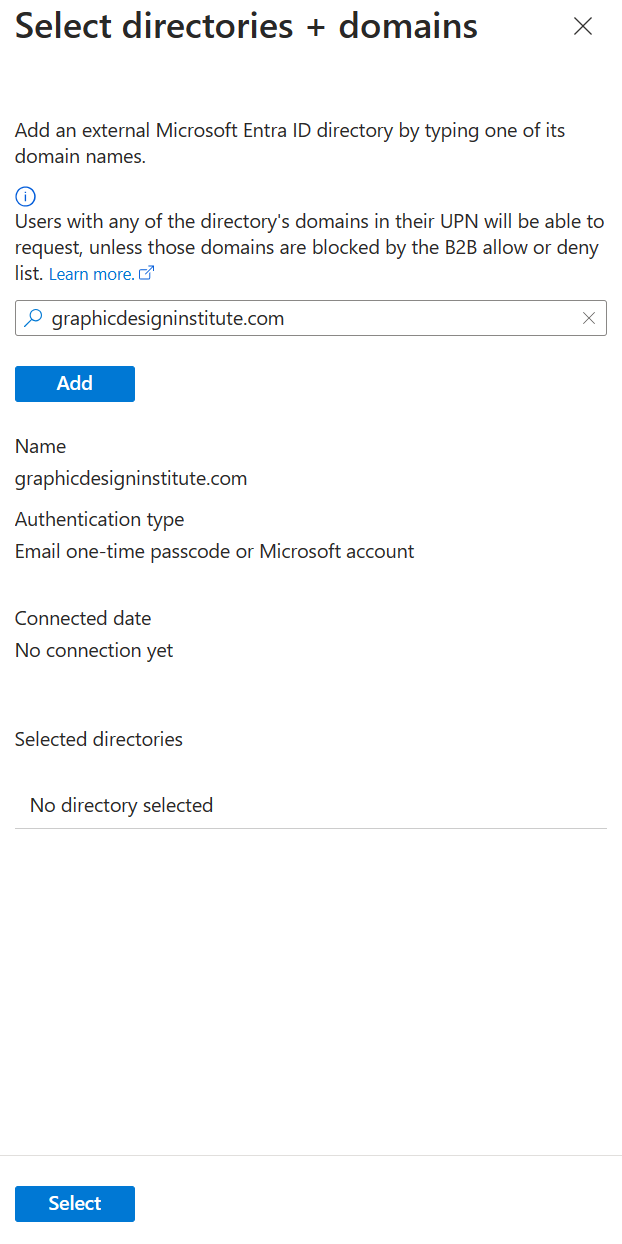

- Maak een andere verbonden organisatie voor Graphic Design Institute. Wanneer u het domein opgeeft graphicdesigninstitute.com, herkent rechtenbeheer dat er een tenant is gekoppeld aan dat domein.

- Maak in een catalogus die externe gebruikers toestaat een toegangspakket aan te vragen.

- Maak in dat toegangspakket een toewijzingsbeleid voor toegangspakketten voor gebruikers die zich nog niet in uw directory bevinden. Selecteer in dat beleid de optie Specifieke verbonden organisaties en geef de twee verbonden organisaties op. Hierdoor kunnen gebruikers van elke organisatie, met een identiteitsbron die overeenkomt met een van de verbonden organisaties, het toegangspakket aanvragen.

- Wanneer externe gebruikers met een user principal name met een domein van contoso.com het toegangspakket aanvragen, verifiëren ze zich via e-mail. Dit e-maildomein komt overeen met de met Contoso verbonden organisatie en de gebruiker mag het pakket aanvragen. Nadat ze een aanvraag hebben ingediend, wordt beschreven hoe toegang werkt voor externe gebruikers hoe de B2B-gebruiker vervolgens wordt uitgenodigd en toegang wordt toegewezen voor de externe gebruiker.

- Daarnaast komen externe gebruikers die een organisatieaccount van de tenant Graphic Design Institute gebruiken, overeen met de organisatie die is verbonden met het Graphic Design Institute en kunnen ze het toegangspakket aanvragen. En omdat Graphic Design Institute gebruikmaakt van Microsoft Entra ID, kunnen alle gebruikers met een principal-naam die overeenkomt met een ander geverifieerd domein dat is toegevoegd aan de tenant Graphic Design Institute, zoals graphicdesigninstitute.example, ook toegangspakketten aanvragen met hetzelfde beleid.

Hoe gebruikers uit de Microsoft Entra-directory of het domein worden geverifieerd, is afhankelijk van het verificatietype. De verificatietypen voor verbonden organisaties zijn:

- Microsoft Entra-id, in dezelfde cloud

- Microsoft Entra-id, in een andere cloud

- FEDERATIE VAN SAML/WS-Fed-id-provider (IdP)

- Eenmalige wachtwoordcode (domein)

- Microsoft-account

Bekijk de volgende video voor een demonstratie van het toevoegen van een verbonden organisatie:

De lijst met verbonden organisaties weergeven

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar Verbonden organisaties voor identiteitsbeheerrechten>>.

In het zoekvak kunt u zoeken naar een verbonden organisatie op basis van de naam van de verbonden organisatie. U kunt echter niet zoeken naar een domeinnaam.

Een verbonden organisatie toevoegen

Volg de instructies in deze sectie om een externe Microsoft Entra-directory of -domein toe te voegen als verbonden organisatie.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar Verbonden organisaties voor identiteitsbeheerrechten>>.

Selecteer Verbonden organisatie toevoegen op de pagina Verbonden organisaties.

Selecteer het tabblad Basisbeginselen en voer vervolgens een weergavenaam en beschrijving voor de organisatie in.

De status wordt automatisch ingesteld op Geconfigureerd wanneer u een nieuwe verbonden organisatie maakt. Zie De eigenschap Staat van verbonden organisaties voor meer informatie over statuseigenschap van een verbonden organisatie

Selecteer het tabblad Directory en domein en selecteer vervolgens Directory en domein toevoegen.

Vervolgens wordt het deelvenster Mappen en domeinen selecteren geopend.

Voer in het zoekvak een domeinnaam in om te zoeken naar de Microsoft Entra-directory of het domein. U kunt ook domeinen toevoegen die niet zijn gekoppeld aan een Microsoft Entra-map. Zorg ervoor dat u de volledige domeinnaam invoert.

Controleer of de organisatienaam(en) en verificatietypen juist zijn. Gebruikers die zich aanmelden, voordat ze toegang hebben tot de MyAccess-portal, zijn afhankelijk van het verificatietype voor hun organisatie. Als het verificatietype voor een verbonden organisatie Microsoft Entra-id is, melden alle gebruikers met een account in de adreslijst van die organisatie, met een geverifieerd domein van die Microsoft Entra-directory, zich aan bij hun directory en kunnen ze vervolgens toegang aanvragen tot toegangspakketten die die verbonden organisatie toestaan. Als het verificatietype eenmalige wachtwoordcode is, kunnen gebruikers met e-mailadressen van alleen dat domein naar de MyAccess-portal gaan. Nadat deze is geverifieerd met de wachtwoordcode, kan de gebruiker een aanvraag indienen.

Notitie

Toegang vanuit sommige domeinen kan worden geblokkeerd door de acceptatie- of weigeringslijst van Microsoft Entra business to business (B2B). Daarnaast worden gebruikers met een e-mailadres met hetzelfde domein als een verbonden organisatie geconfigureerd voor Microsoft Entra-verificatie, maar die zich niet verifiëren bij die Microsoft Entra-directory, niet herkend als onderdeel van die verbonden organisatie. Zie Uitnodigingen voor B2B-gebruikers uit bepaalde organisaties toestaan of blokkeren voor meer informatie.

Selecteer Toevoegen om de Microsoft Entra-directory of het domein toe te voegen. U kunt meerdere Microsoft Entra-mappen en -domeinen toevoegen.

Nadat u de Mappen of domeinen van Microsoft Entra hebt toegevoegd, selecteert u Selecteren.

De organisatie(en) worden weergegeven in de lijst.

Selecteer het tabblad Sponsors en voeg vervolgens optionele sponsors toe voor deze verbonden organisatie.

Sponsors zijn interne of externe gebruikers die al in uw directory staan en het contactpunt zijn voor de relatie met deze verbonden organisatie. Interne sponsors zijn lidgebruikers in uw directory. Externe sponsors zijn gastgebruikers van de verbonden organisatie die eerder zijn uitgenodigd en zich al in uw directory bevinden. Sponsors kunnen worden gebruikt als goedkeurders wanneer gebruikers in deze verbonden organisatie toegang tot dit toegangspakket aanvragen. Zie Microsoft Entra B2B-samenwerkingsgebruikers toevoegen voor informatie over het uitnodigen van een gastgebruiker voor uw directory.

Wanneer u Toevoegen/verwijderen selecteert, wordt er een deelvenster geopend waarin u interne of externe sponsors kunt kiezen. In het deelvenster wordt een niet-gefilterde lijst met gebruikers en groepen in uw directory weergegeven.

Selecteer het tabblad Controleren en maken, controleer de instellingen van uw organisatie en selecteer vervolgens Maken.

Een verbonden organisatie bijwerken

Als de verbonden organisatie verandert in een ander domein, verandert de naam van de organisatie, of als u de sponsors wilt wijzigen, kunt u de verbonden organisatie bijwerken door de instructies in deze sectie te volgen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar Verbonden organisaties voor identiteitsbeheerrechten>>.

Selecteer op de pagina Verbonden organisaties de verbonden organisatie die u wilt bijwerken.

Selecteer Bewerken in het overzichtsvenster van de verbonden organisatie om de naam, beschrijving of status van de organisatie te wijzigen.

Selecteer in het deelvenster Directory en domein de optie Directory en domein bijwerken om over te schakelen naar een andere directory of ander domein.

Selecteer in het deelvenster Sponsors de optie Interne sponsors toevoegen of Externe sponsors toevoegen om een gebruiker toe te voegen als sponsor. Als u een sponsor wilt verwijderen, selecteert u de sponsor en selecteert u Verwijderen in het rechterdeelvenster.

Een verbonden organisatie verwijderen

Als u geen relatie meer hebt met een externe Microsoft Entra-directory of -domein of als u geen voorgestelde verbonden organisatie meer wilt hebben, kunt u de verbonden organisatie verwijderen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identiteitsbeheerbeheerder.

Blader naar Verbonden organisaties voor identiteitsbeheerrechten>>.

Selecteer op de pagina Verbonden organisaties de verbonden organisatie die u wilt verwijderen om deze te openen.

Selecteer Verwijderen in het overzichtsvenster van de verbonden organisatie om deze te verwijderen.

Een verbonden organisatie programmatisch beheren

U kunt verbonden organisaties ook maken, weergeven, bijwerken en verwijderen met behulp van Microsoft Graph. Een gebruiker in een geschikte rol met een toepassing die de gedelegeerde machtiging EntitlementManagement.ReadWrite.All heeft, kan de API aanroepen om connectedOrganization-objecten te beheren en er sponsors voor in te stellen.

Verbonden organisaties beheren via Microsoft PowerShell

U kunt verbonden organisaties ook beheren in PowerShell met de cmdlets uit de Microsoft Graph PowerShell-cmdlets voor identity governance-module versie 1.16.0 of hoger.

Dit volgende script illustreert het gebruik van het v1.0 profiel van Graph om alle verbonden organisaties op te halen. Elke geretourneerde verbonden organisatie bevat een lijst identitySources van de mappen en domeinen van die verbonden organisatie.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$co = Get-MgEntitlementManagementConnectedOrganization -all

foreach ($c in $co) {

foreach ($i in $c.identitySources) {

write-output $c.Id $c.DisplayName $i.AdditionalProperties["@odata.type"]

}

}

Staateigenschap van verbonden organisaties

Er zijn twee verschillende statussen voor verbonden organisaties in rechtenbeheer, geconfigureerd en voorgesteld:

Een geconfigureerde verbonden organisatie is een volledig functionele verbonden organisatie waarmee gebruikers binnen die organisatie toegang hebben tot pakketten. Wanneer een beheerder een nieuwe verbonden organisatie maakt in het Microsoft Entra-beheercentrum, heeft deze standaard de geconfigureerde status sinds de beheerder is gemaakt en deze verbonden organisatie wil gebruiken. En wanneer een verbonden organisatie programmatisch wordt gemaakt via de API, moet de standaardstatus geconfigureerd zijn, tenzij deze expliciet is ingesteld op een andere status.

Geconfigureerde verbonden organisaties worden weergegeven in de pickers voor verbonden organisaties en vallen binnen het bereik van beleidsregels die zijn gericht op 'alle geconfigureerde verbonden organisaties'.

Een voorgestelde verbonden organisatie is een verbonden organisatie die automatisch is gemaakt, maar waarvoor geen beheerder de organisatie heeft gemaakt of goedgekeurd. Wanneer een gebruiker zich registreert voor een toegangspakket buiten een geconfigureerde verbonden organisatie, hebben alle automatisch gemaakte verbonden organisaties de voorgestelde status omdat er geen beheerder in de tenant die samenwerking heeft ingesteld.

Voorgestelde verbonden organisaties vallen niet binnen het bereik van de instelling 'alle geconfigureerde verbonden organisaties' op elk beleid, maar kunnen alleen worden gebruikt in beleidsregels voor beleid dat is gericht op specifieke organisaties.

Alleen gebruikers uit geconfigureerde verbonden organisaties kunnen toegangspakketten aanvragen die beschikbaar zijn voor gebruikers uit alle geconfigureerde organisaties. Gebruikers van voorgestelde verbonden organisaties hebben een ervaring alsof er geen verbonden organisatie voor dat domein is; kan alleen toegangspakketten zien en aanvragen die zijn gericht op hun specifieke organisatie of bereik voor elke gebruiker. Als u beleidsregels in uw tenant hebt die 'alle geconfigureerde verbonden organisaties' toestaan, moet u ervoor zorgen dat u voorgestelde verbonden organisaties niet converteert voor sociale id-providers om te configureren.

Notitie

Als onderdeel van het implementeren van deze nieuwe functie werden alle verbonden organisaties die vóór 09-09-2020 zijn gemaakt, beschouwd als geconfigureerd. Als u een toegangspakket had waarmee gebruikers uit elke organisatie zich konden registreren, moet u de lijst met verbonden organisaties bekijken die vóór die datum zijn gemaakt om te verzekeren dat geen daarvan verkeerd gecategoriseerd is als geconfigureerd. Met name sociale id-providers mogen niet worden aangegeven als geconfigureerd als er toewijzingsbeleidsregels zijn waarvoor geen goedkeuring is vereist voor gebruikers van alle geconfigureerde verbonden organisaties. Een beheerder kan de eigenschap Status zoals nodig bijwerken. Zie Een verbonden organisatie bijwerken voor hulp.

Notitie

In sommige gevallen kan een gebruiker een toegangspakket aanvragen met behulp van zijn persoonlijke account van een sociale id-provider, waarbij het e-mailadres van dat account hetzelfde domein heeft als een bestaande verbonden organisatie die overeenkomt met een Microsoft Entra-tenant. Als deze gebruiker is goedgekeurd, resulteert dit in een nieuwe voorgestelde verbonden organisatie die dat domein vertegenwoordigt. In dit geval moet u ervoor zorgen dat de gebruiker in plaats daarvan zijn organisatieaccount gebruikt om opnieuw toegang aan te vragen. De portal identificeert deze gebruiker die afkomstig is van de geconfigureerde Microsoft Entra-tenant van de verbonden organisatie.