Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

Met Fabric kunt u op een veilige manier toegang krijgen tot AdLS Gen2-accounts (Azure Data Lake Storage) met firewalls. Fabric-werkruimten met een werkruimte-id hebben veilig toegang tot ADLS Gen2-accounts waarvoor openbare netwerktoegang is ingeschakeld vanuit geselecteerde virtuele netwerken en IP-adressen of waarvoor openbare netwerktoegang is uitgeschakeld. U kunt ADLS Gen2-toegang tot specifieke Fabric-werkruimten beperken.

Fabric-werkruimten die toegang hebben tot een opslagaccount met vertrouwde toegang tot de werkruimte, hebben de juiste autorisatie nodig voor de aanvraag. Autorisatie wordt ondersteund met Microsoft Entra-referenties voor organisatieaccounts of service-principals. Zie Toegang verlenen vanuit Azure-resource-instanties voor meer informatie over regels voor resource-instanties.

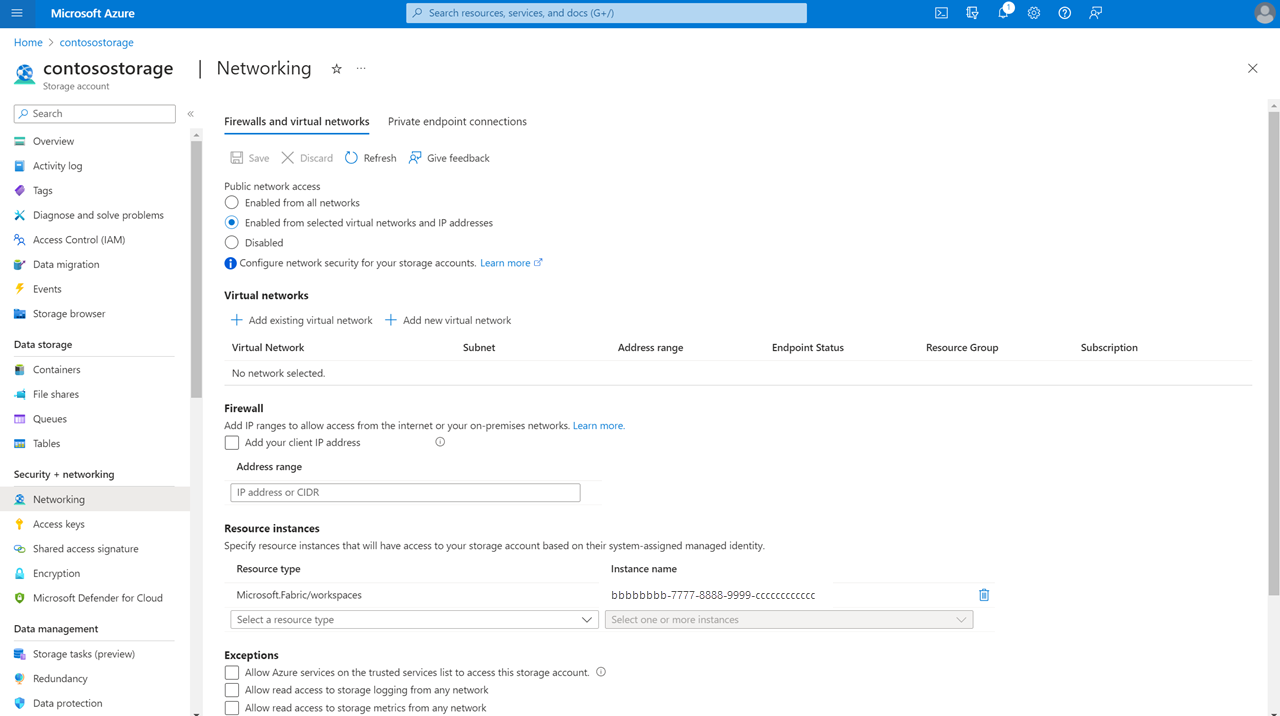

Als u de toegang tot opslagaccounts met firewalls van bepaalde Fabric-werkruimten wilt beperken en beveiligen, kunt u regels voor resource-exemplaren instellen om toegang vanuit specifieke Fabric-werkruimten toe te staan.

Note

Toegang tot vertrouwde werkruimten is algemeen beschikbaar, maar kan alleen worden gebruikt in F SKU-capaciteiten. Zie Een Microsoft Fabric-abonnement kopen voor meer informatie over het kopen van een Fabric-abonnement. Toegang tot vertrouwde werkruimten wordt niet ondersteund in evaluatiecapaciteiten.

Dit artikel laat het volgende zien:

Configureer toegang tot vertrouwde werkruimten in een ADLS Gen2-opslagaccount.

Maak een OneLake-snelkoppeling in een Fabric Lakehouse die verbinding maakt met een ADLS Gen2-opslagaccount met vertrouwde werkruimtetoegang.

Maak een pijplijn om rechtstreeks verbinding te maken met een ADLS Gen2-account met ingeschakelde firewall waarvoor vertrouwde werkruimtetoegang is ingeschakeld.

Gebruik de instructie T-SQL COPY om gegevens op te nemen in uw warehouse vanuit een ADLS Gen2-account met een firewall waarvoor vertrouwde werkruimtetoegang is ingeschakeld.

Maak een semantisch model in de importmodus om verbinding te maken met een ADLS Gen2-account waarvoor vertrouwde werkruimtetoegang is ingeschakeld.

Gegevens laden met AzCopy vanuit een Azure Storage-account met firewall-functionaliteit in OneLake.

Toegang tot vertrouwde werkruimten configureren in ADLS Gen2

Prerequisites

- Een Fabric-werkruimte die is gekoppeld aan een Fabric-capaciteit.

- Maak een werkruimte-id die is gekoppeld aan de Fabric-werkruimte. Zie de identiteit van de werkruimte. Zorg ervoor dat de werkruimte-id inzendertoegang heeft tot de werkruimte door naar Toegang beheren (naast werkruimte-instellingen) te gaan en de werkruimte-id als inzender toe te voegen aan de lijst.

- De principal die wordt gebruikt voor authenticatie in de snelkoppeling moet Azure RBAC-rollen hebben op het opslagaccount. De principal moet de rol Bijdrager van opslagblobgegevens, Eigenaar van opslagblobgegevens of Opslagblobgegevenslezer hebben op het niveau van het opslagaccount, of een rol opslagblobdelegator op het niveau van het opslagaccount, gecombineerd met toegang op mapniveau binnen de container. Toegang op mapniveau kan worden geboden via een RBAC-rol op containerniveau of via specifieke toegang op mapniveau.

- Configureer een regel voor resource-exemplaar voor het opslagaccount.

Regel voor resource-instantie via ARM-sjabloon

U kunt specifieke Fabric-werkruimten configureren voor toegang tot uw opslagaccount op basis van hun werkruimte-id. U kunt een resource-exemplaarregel maken door een ARM-sjabloon te implementeren met een regel voor een resource-exemplaar. Volg deze stappen om een regel voor een resource-exemplaar te maken:

Meld u aan bij Azure Portal en ga naar Aangepaste implementatie.

Kies Uw eigen sjabloon maken in de editor. Zie het ARM-sjabloonvoorbeeld voor een voorbeeld van een ARM-sjabloon waarmee een regel voor een resource-exemplaar wordt gemaakt.

Maak de regel voor de brontoewijzing in de editor. Wanneer u klaar bent, kiest u Beoordelen en maken.

Geef op het tabblad Basisbeginselen dat wordt weergegeven de vereiste project- en exemplaardetails op. Wanneer u klaar bent, kiest u Beoordelen en maken.

Controleer op het tabblad Controleren + Maken dat verschijnt de samenvatting en selecteer Maken. De regel wordt verzonden voor implementatie.

Wanneer de implementatie is voltooid, kunt u naar de resource gaan.

Note

- Resource-exemplaarregels voor Fabric-werkruimten kunnen alleen worden gemaakt via ARM-sjablonen of PowerShell. Het maken via Azure Portal wordt niet ondersteund.

- De subscriptionId 00000000-0000-0000-0000-000000000000 moet worden gebruikt voor de resourceId van de Fabric werkruimte.

- U kunt de werkruimte-id voor een Fabric-werkruimte ophalen via de URL van de adresbalk.

Hier volgt een voorbeeld van een regel voor een resource-exemplaar die kan worden gemaakt via een ARM-sjabloon. Zie het voorbeeld van een ARM-sjabloon voor een volledig voorbeeld.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Regel voor resource-instanties via PowerShell-script

U kunt een regel voor een resource-exemplaar maken via PowerShell met behulp van het volgende script.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Uitzondering op vertrouwde service

Als u de uitzondering voor vertrouwde services selecteert voor een ADLS Gen2-account waarvoor openbare netwerktoegang is ingeschakeld vanuit geselecteerde virtuele netwerken en IP-adressen, hebben Fabric-werkruimten met een werkruimte-id toegang tot het opslagaccount. Wanneer het selectievakje voor uitzonderingen op de vertrouwde service is ingeschakeld, kunnen werkruimten binnen de Fabric-capaciteiten van uw tenant die over een werkruimte-identiteit beschikken, toegang krijgen tot gegevens die in het opslagaccount zijn opgeslagen.

Deze configuratie wordt niet aanbevolen en de ondersteuning wordt in de toekomst mogelijk stopgezet. Wij raden aan dat u resource-instantieregels gebruikt om toegang te verlenen tot specifieke resources.

Wie kan Opslagaccounts configureren voor toegang tot vertrouwde services?

Een Bijdrager voor het opslagaccount (een Azure RBAC-rol) kan resource-instanteregels of een uitzondering voor vertrouwde services configureren.

Toegang tot vertrouwde werkruimten gebruiken in Fabric

Er zijn verschillende manieren om vertrouwde werkruimtetoegang te gebruiken voor toegang tot uw gegevens vanuit Fabric op een veilige manier:

U kunt een nieuwe ADLS-snelkoppeling maken in een Fabric Lakehouse om te beginnen met het analyseren van uw gegevens met Spark, SQL en Power BI.

U kunt een pijplijn maken die gebruikmaakt van vertrouwde werkruimtetoegang om rechtstreeks toegang te krijgen tot een ADLS Gen2-account met firewalls.

U kunt een T-SQL Copy-instructie gebruiken die gebruikmaakt van toegang tot vertrouwde werkruimten om gegevens op te nemen in een Fabric-magazijn.

U kunt een semantisch model (importmodus) gebruiken om gebruik te maken van vertrouwde werkruimtetoegang en modellen en rapporten te maken over de gegevens.

U kunt AzCopy gebruiken om gegevens uit een Azure Storage-account met een firewall naar OneLake uit te voeren.

In de volgende secties ziet u hoe u deze methoden gebruikt.

Een OneLake-snelkoppeling naar opslagaccount creëren met toegang tot een vertrouwde werkruimte

Als de werkruimte-id is geconfigureerd in Fabric en de toegang tot vertrouwde werkruimten is ingeschakeld in uw ADLS Gen2-opslagaccount, kunt u OneLake-snelkoppelingen maken voor toegang tot uw gegevens vanuit Fabric. U maakt alleen een nieuwe ADLS-snelkoppeling in een Fabric Lakehouse en u kunt beginnen met het analyseren van uw gegevens met Spark, SQL en Power BI.

Note

- Bestaande snelkoppelingen in een werkruimte die voldoet aan de vereisten, worden automatisch gestart met het ondersteunen van vertrouwde servicetoegang.

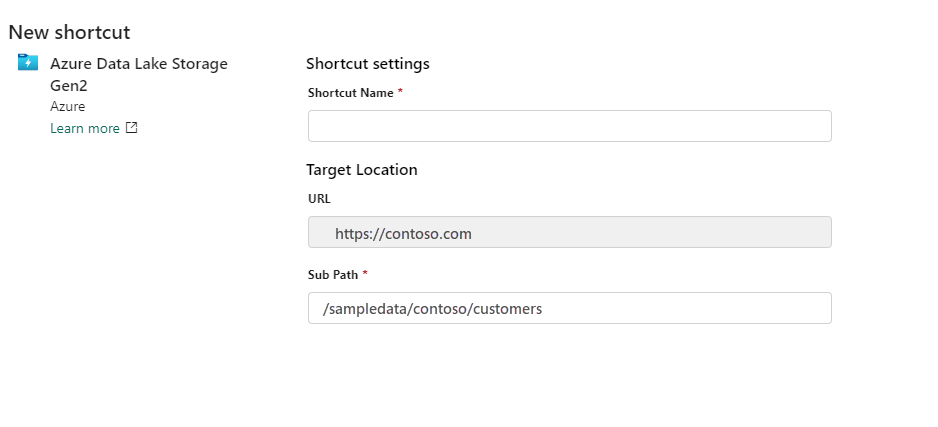

- U moet de DFS-URL-id voor het opslagaccount gebruiken. Hier volgt een voorbeeld:

https://StorageAccountName.dfs.core.windows.net - Service-principals kunnen ook snelkoppelingen maken naar opslagaccounts met vertrouwde toegang.

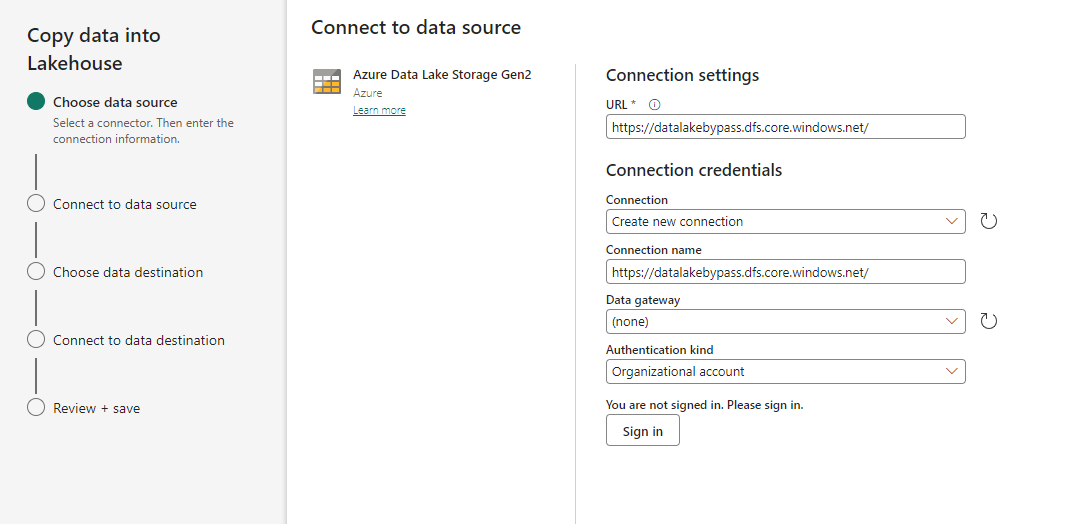

Steps

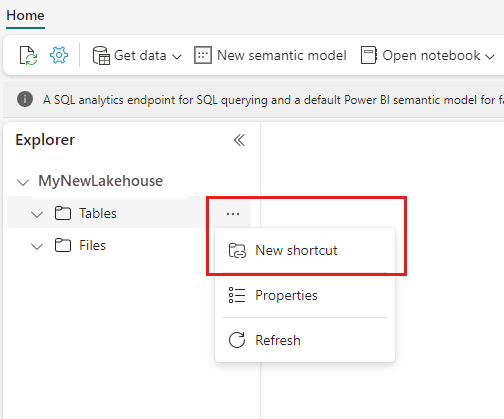

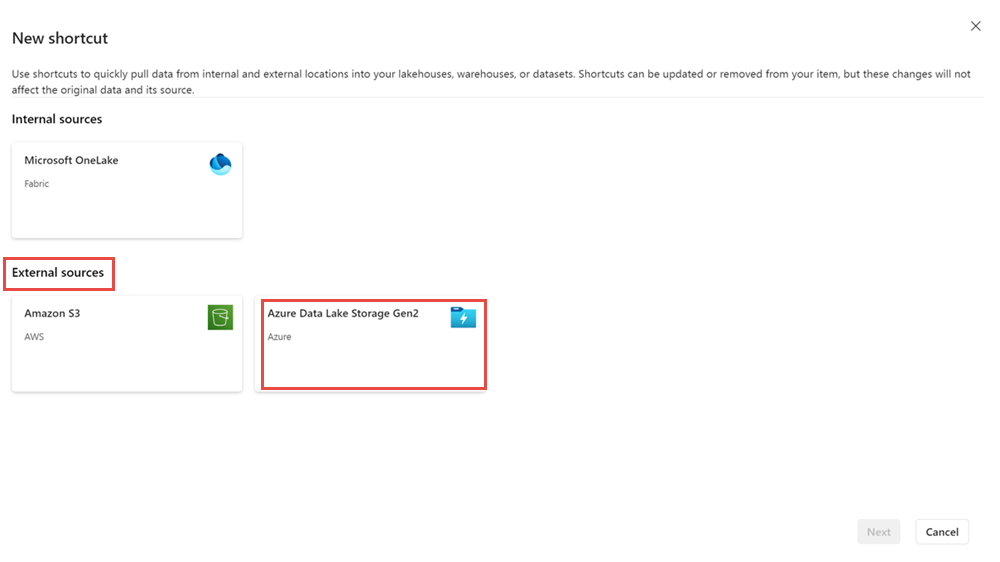

Begin door een nieuwe snelkoppeling in een Lakehouse te maken.

De wizard Nieuwe snelkoppeling wordt geopend.

Selecteer onder Externe bronnen Azure Data Lake Storage Gen2.

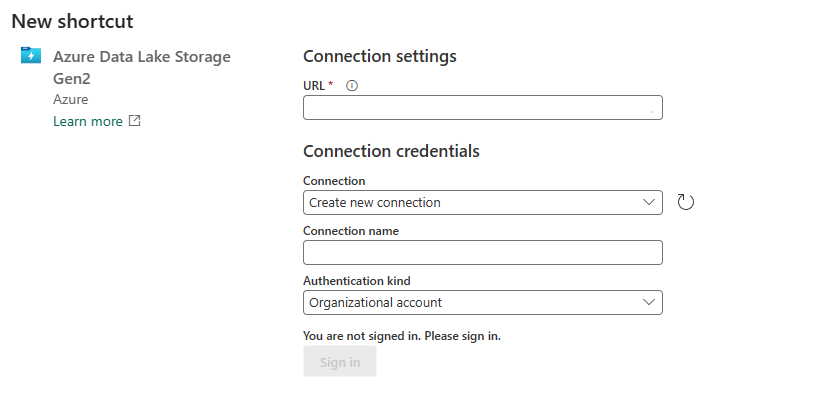

Geef de URL op van het opslagaccount dat is geconfigureerd met toegang tot vertrouwde werkruimten en kies een naam voor de verbinding. Voor verificatietype kiest u Organisatieaccount of Service-principal.

Wanneer u klaar bent, selecteert u Volgende.

Geef de snelkoppelingnaam en het subpad op.

Wanneer u klaar bent, selecteert u Maken.

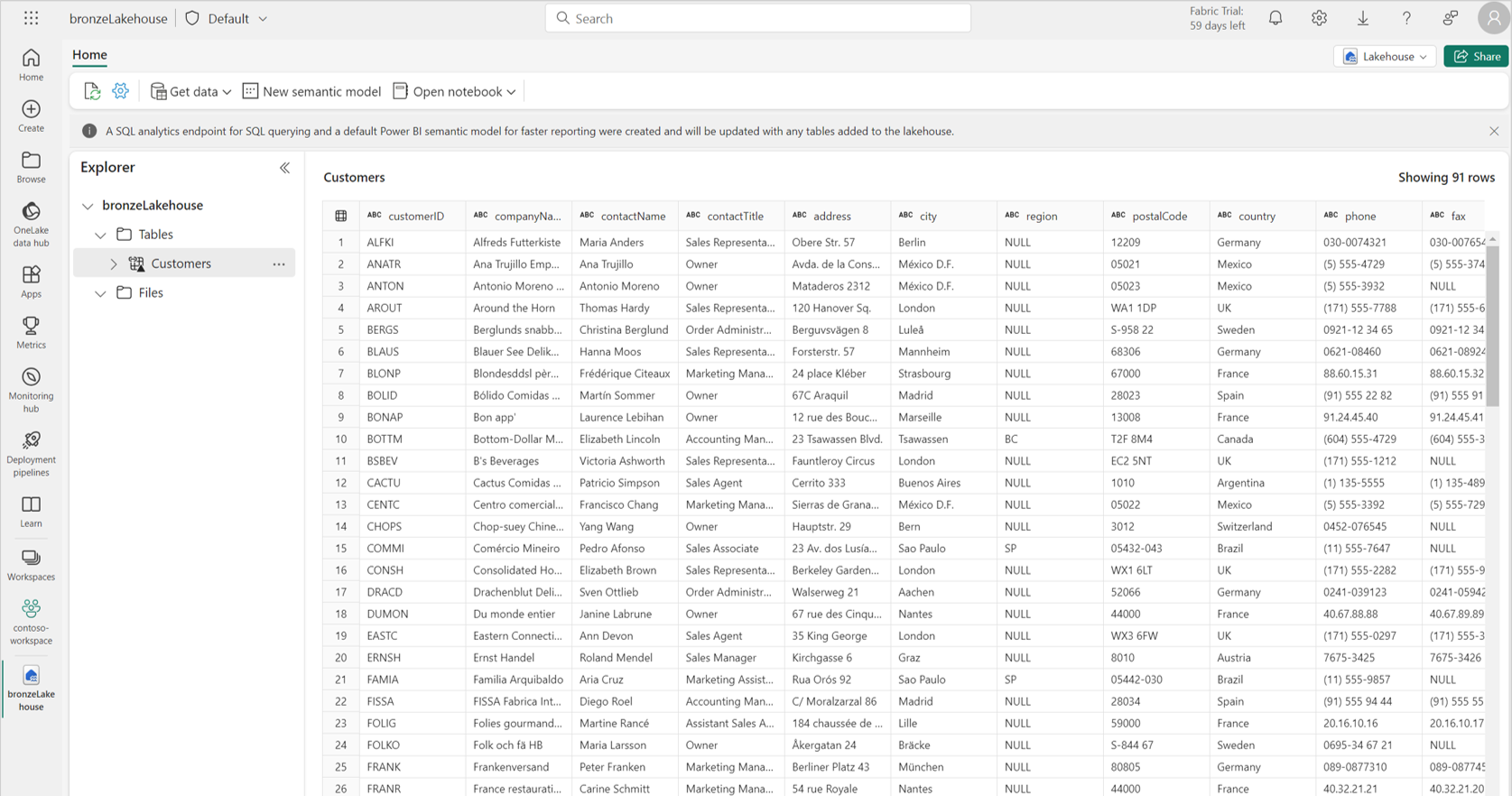

De lakehouse-snelkoppeling is aangemaakt en je kunt voorbeelden van de opslaggegevens in de snelkoppeling bekijken.

Gebruik de OneLake-snelkoppeling naar een opslagaccount met vertrouwde toegang tot werkruimten binnen Fabric-items.

Met OneCopy in Fabric hebt u toegang tot uw OneLake-snelkoppelingen met vertrouwde toegang vanuit alle Fabric-workloads.

Spark: U kunt Spark gebruiken om toegang te krijgen tot gegevens vanuit uw OneLake-snelkoppelingen. Wanneer snelkoppelingen worden gebruikt in Spark, worden ze weergegeven als mappen in OneLake. U hoeft alleen naar de mapnaam te verwijzen om toegang te krijgen tot de gegevens. U kunt de OneLake-snelkoppeling gebruiken voor opslagaccounts met toegang tot vertrouwde werkruimtes in Spark-notebooks.

SQL-analyse-eindpunt: snelkoppelingen die zijn gemaakt in de sectie Tabellen van uw Lakehouse, zijn ook beschikbaar in het SQL-analyse-eindpunt. U kunt het SQL Analytics-eindpunt openen en uw gegevens opvragen, net als elke andere tabel.

Pijplijnen: Pijplijnen hebben toegang tot beheerde snelkoppelingen naar opslagaccounts met vertrouwde werkruimtetoegang. Pijplijnen kunnen worden gebruikt voor het lezen van of schrijven naar opslagaccounts via OneLake-snelkoppelingen.

Gegevensstromen v2: Gegevensstromen Gen2 kunnen worden gebruikt voor toegang tot beheerde snelkoppelingen naar opslagaccounts met vertrouwde werkruimtetoegang. Gegevensstromen Gen2 kunnen lezen van of schrijven naar opslagrekeningen via OneLake-snelkoppelingen.

Semantische modellen en rapporten: het standaard semantische model dat is gekoppeld aan het SQL Analytics-eindpunt van een Lakehouse kan beheerde snelkoppelingen lezen naar opslagaccounts met vertrouwde toegang tot werkruimten. Als u de beheerde tabellen in het standaard semantische model wilt zien, gaat u naar het eindpuntitem voor SQL Analytics, selecteert u Rapportage en kiest u Automatisch semantisch model bijwerken.

U kunt ook nieuwe semantische modellen maken die verwijzen naar tabelsnelkoppelingen naar opslagaccounts met vertrouwde toegang tot de werkruimte. Ga naar het EINDPUNT van SQL Analytics, selecteer Rapportage en kies Nieuw semantisch model.

U kunt rapporten maken boven op de standaard semantische modellen en aangepaste semantische modellen.

KQL-database: u kunt ook OneLake-snelkoppelingen maken naar ADLS Gen2 in een KQL-database. De stappen voor het maken van de beheerde snelkoppeling met toegang tot vertrouwde werkruimten blijven hetzelfde.

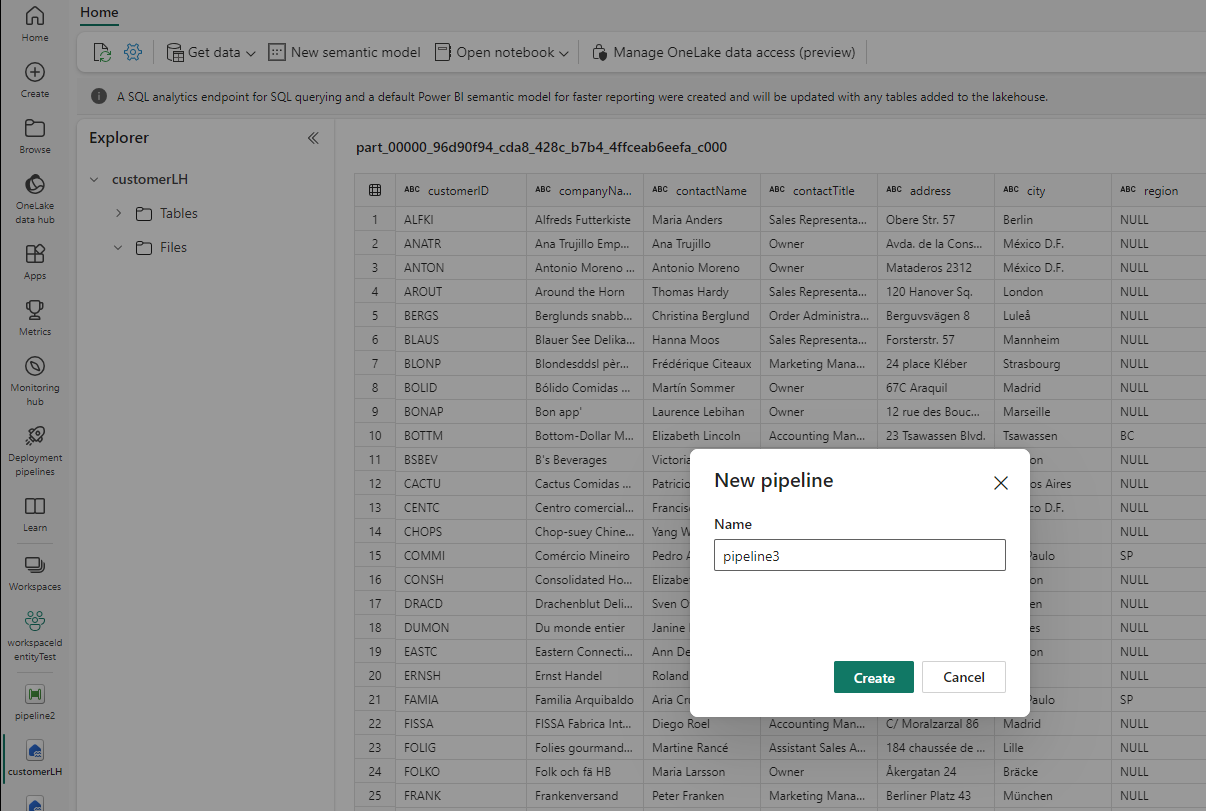

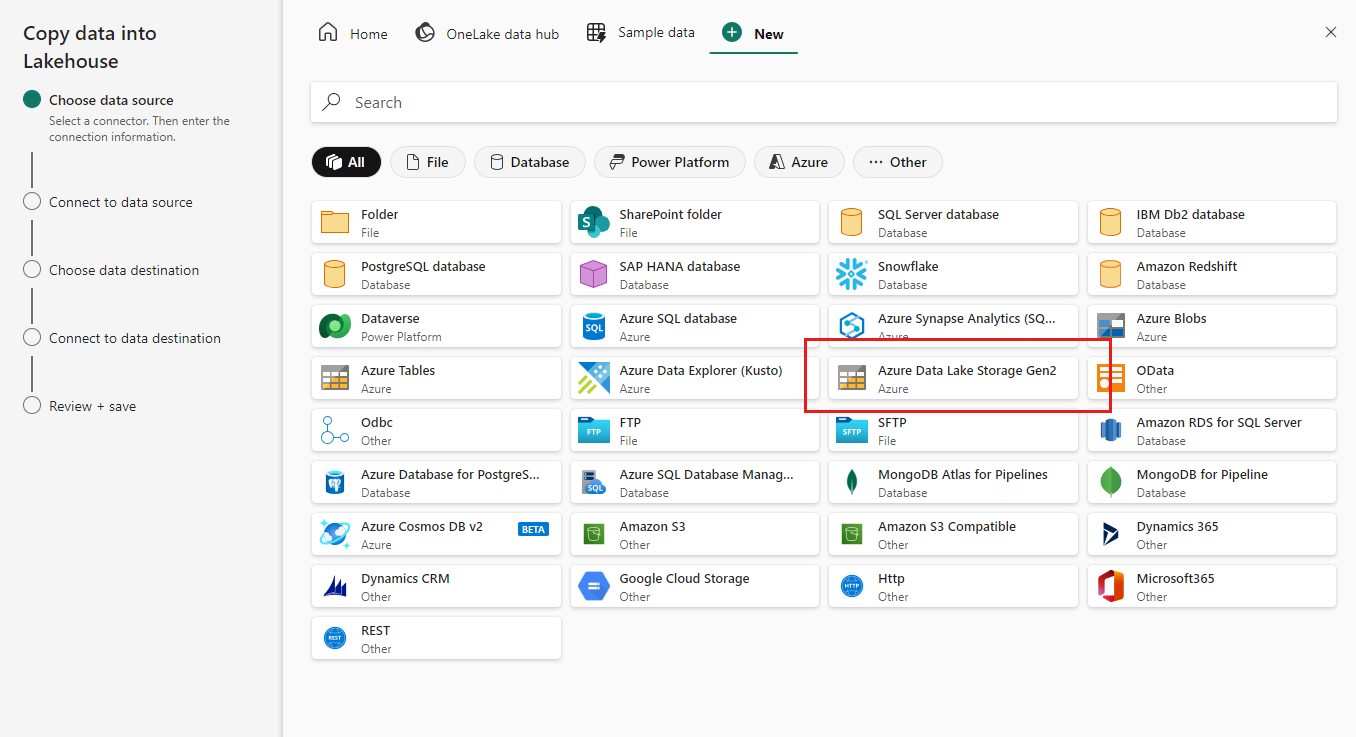

Een pijplijn maken naar een opslagaccount met toegang tot vertrouwde werkruimten

Als de werkruimte-id is geconfigureerd in Fabric en vertrouwde toegang is ingeschakeld in uw ADLS Gen2-opslagaccount, kunt u pijplijnen maken voor toegang tot uw gegevens vanuit Fabric. U kunt een nieuwe pijplijn maken om gegevens te kopiëren naar een Fabric Lakehouse en vervolgens kunt u beginnen met het analyseren van uw gegevens met Spark, SQL en Power BI.

Prerequisites

- Een Fabric-werkruimte die is gekoppeld aan een Fabric-capaciteit. Zie de identiteit van de werkruimte.

- Maak een werkruimte-id die is gekoppeld aan de Fabric-werkruimte.

- De principal die wordt gebruikt voor verificatie in de pijplijn, moet Azure RBAC-rollen hebben in het opslagaccount. De principal moet de rol Opslagblobgegevensinzender, Opslagblobgegevenseigenaar of Opslagblobgegevenslezer hebben op het niveau van het opslagaccount.

- Configureer een regel voor resource-exemplaar voor het opslagaccount.

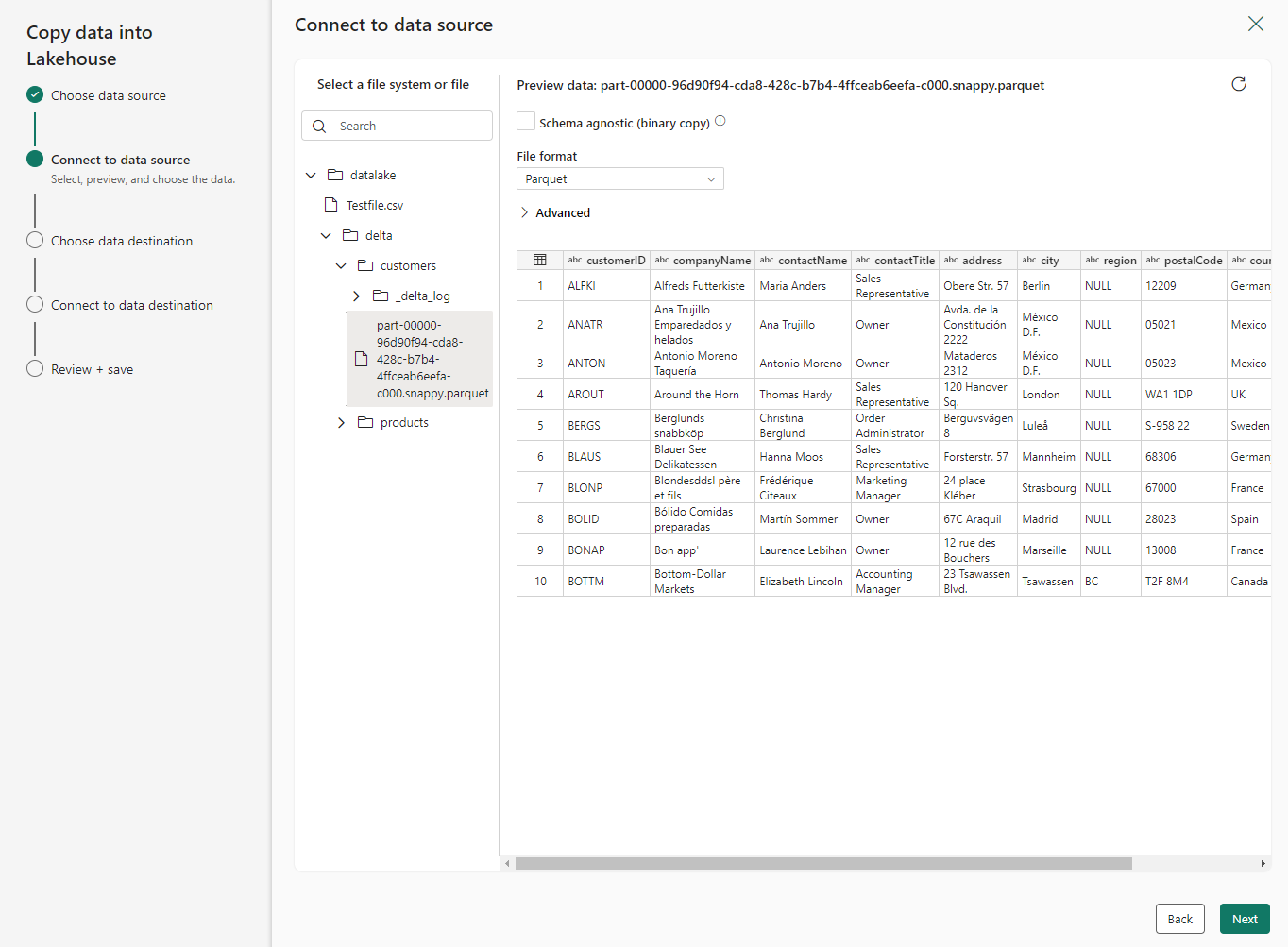

Steps

Begin met het kiezen van Get Data in een lakehouse.

Selecteer Nieuwe pijplijn. Geef een naam op voor de pijplijn en selecteer Maken.

Kies Azure Data Lake Gen2 als de gegevensbron.

Geef de URL op van het opslagaccount dat is geconfigureerd met toegang tot vertrouwde werkruimten en kies een naam voor de verbinding. Voor Verificatietype selecteer Organisatieaccount of Service-principal.

Wanneer u klaar bent, selecteert u Volgende.

Selecteer het bestand dat u naar het lakehouse wilt kopiëren.

Wanneer u klaar bent, selecteert u Volgende.

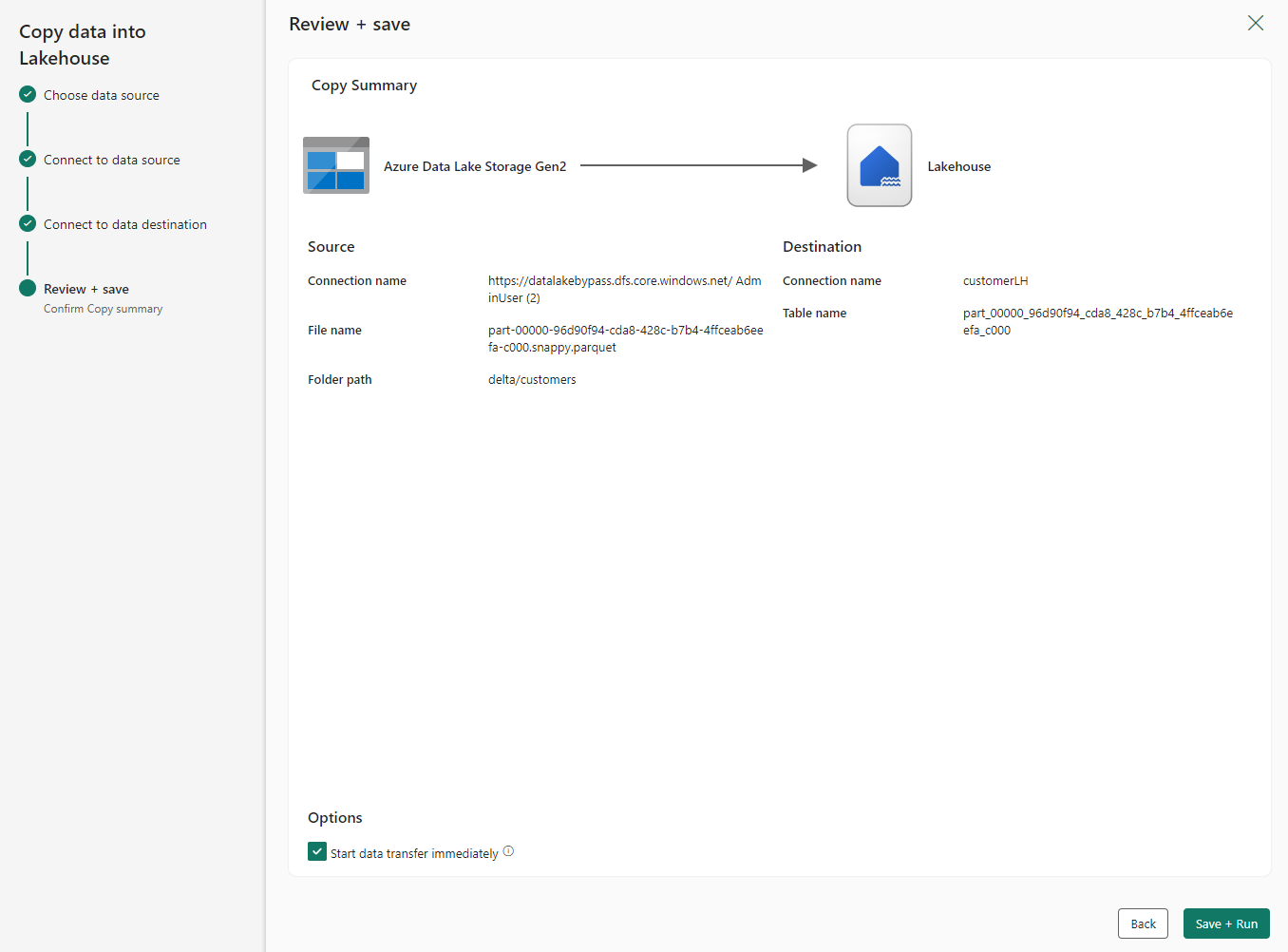

Selecteer in het scherm Controleren en opslaan de optie Gegevensoverdracht direct starten. Wanneer u klaar bent, selecteert u Opslaan en uitvoeren.

Wanneer de pijplijnstatus wordt gewijzigd van In wachtrij naar Geslaagd, gaat u naar het lakehouse en controleert u of de gegevenstabellen zijn gemaakt.

De T-SQL COPY-instructie gebruiken om gegevens op te nemen in een magazijn

Als de werkruimte-identiteit is geconfigureerd in Fabric en vertrouwde toegang is ingeschakeld in uw ADLS Gen2-opslagaccount, kunt u de COPY T-SQL-instructie gebruiken om gegevens te laden in uw Fabric-opslag. Zodra de gegevens zijn opgenomen in het magazijn, kunt u beginnen met het analyseren van uw gegevens met SQL en Power BI. Gebruikers met de rollen Beheerder, Lid, Inzender, Viewer of met leesmachtigingen voor het magazijn kunnen gebruikmaken van vertrouwde toegang in combinatie met het T-SQL COPY-commando.

Een semantisch model maken met toegang tot vertrouwde werkruimten

Semantische modellen in de importmodus ondersteunen vertrouwde werkruimtetoegang tot opslagaccounts. U kunt deze functie gebruiken om modellen en rapporten te maken voor gegevens in ADLS Gen2-opslagaccounts met firewall.

Prerequisites

- Een Fabric-werkruimte die is gekoppeld aan een Fabric-capaciteit. Zie de identiteit van de werkruimte.

- Maak een werkruimte-id die is gekoppeld aan de Fabric-werkruimte.

- Een verbinding met het ADLS Gen2-opslagaccount. De principal die wordt gebruikt voor verificatie in de verbinding die is gebonden aan het semantische model, moet Azure RBAC-rollen hebben voor het opslagaccount. De principal moet de rol Opslagblobgegevensinzender, Opslagblobgegevenseigenaar of Opslagblobgegevenslezer hebben op het niveau van het opslagaccount.

- Configureer een regel voor resource-exemplaar voor het opslagaccount.

Steps

- Maak het semantische model in Power BI Desktop dat verbinding maakt met het ADLS Gen2-opslagaccount met behulp van de stappen in Gegevens analyseren in Azure Data Lake Storage Gen2 met behulp van Power BI. U kunt een organisatieaccount gebruiken om verbinding te maken met Azure Data Lake Storage Gen2 in Desktop.

- Importeer het model in de werkruimte die is geconfigureerd met de werkruimte-id.

- Navigeer naar de modelinstellingen en vouw de sectie Gateway- en cloudverbindingen uit.

- Selecteer onder cloudverbindingen een gegevensverbinding voor het ADLS Gen2-opslagaccount (deze verbinding kan werkruimte-id, service-principal en organisatieaccount hebben als verificatiemethode)

- Selecteer Toepassen en vernieuw het model om de configuratie te voltooien.

Gegevens laden met AzCopy en toegang tot vertrouwde werkruimten

Wanneer vertrouwde werkruimtetoegang is geconfigureerd, hebben AzCopy-kopieertaken toegang tot gegevens die zijn opgeslagen in een Azure Storage-account met firewalls, zodat u gegevens van Azure Storage naar OneLake kunt laden.

Prerequisites

- Een Fabric-werkruimte die is gekoppeld aan een Fabric-capaciteit. Zie de identiteit van de werkruimte.

- Installeer AzCopy en meld u aan met de principal die wordt gebruikt voor verificatie. Zie Aan de slag met AzCopy.

- Maak een werkruimte-id die is gekoppeld aan de Fabric-werkruimte.

- De principal die wordt gebruikt voor authenticatie in de snelkoppeling moet Azure RBAC-rollen hebben op het opslagaccount. De principal moet de rol Bijdrager van opslagblobgegevens, Eigenaar van opslagblobgegevens of Opslagblobgegevenslezer hebben op het niveau van het opslagaccount, of een rol opslagblobdelegator op het niveau van het opslagaccount, gecombineerd met toegang op mapniveau binnen de container. Toegang op mapniveau kan worden geboden via een RBAC-rol op containerniveau of via specifieke toegang op mapniveau.

- Configureer een regel voor resource-exemplaar voor het opslagaccount.

Steps

- Meld u aan bij AzCopy met de principal die toegang heeft tot het Azure Storage-account en het Fabric-item. Selecteer het abonnement met uw Azure Storage-account met firewalls.

azcopy login

- Bouw de AzCopy-opdracht. U hebt de kopieerbron, het doel en ten minste één parameter nodig.

- bronpad: een bestand of map in uw Azure Storage-account met firewall.

- bestemmingspad: De landingszone in OneLake voor uw gegevens. Bijvoorbeeld de map /Files in een lakehouse.

- --trusted-microsoft-achtervoegsels: moet 'fabric.microsoft.com' bevatten.

azcopy copy "https://<source-account-name>.blob.core.windows.net/<source-container>/<source-path>" "https://onelake.dfs.fabric.microsoft.com/<destination-workspace>/<destination-path>" --trusted-microsoft-suffixes "fabric.microsoft.com"

- Voer de kopieeropdracht uit. AzCopy gebruikt de identiteit waarmee u bent aangemeld om toegang te krijgen tot Zowel OneLake als Azure Storage. De kopieerbewerking is synchroon, dus wanneer de opdracht wordt geretourneerd, worden alle bestanden gekopieerd. Zie AzCopy voor meer informatie over het gebruik van AzCopy met OneLake.

Beperkingen en overwegingen

Ondersteunde scenario's en beperkingen

- Vertrouwde toegang tot werkruimten wordt ondersteund voor werkruimten in een Fabric F SKU-capaciteit.

- U kunt alleen vertrouwde werkruimtetoegang gebruiken in OneLake-snelkoppelingen, pijplijnen, semantische modellen, de T-SQL COPY-instructie en AzCopy. Om veilig toegang te krijgen tot opslagaccounts vanuit Fabric Spark, zie Beheerde privé-eindpunten voor Fabric.

- Pijplijnen kunnen geen snelkoppelingen naar OneLake-tabellen schrijven op opslagaccounts met betrouwbare werkruimtetoegang. Dit is een tijdelijke beperking.

- Als u verbindingen hergebruikt die ondersteuning bieden voor toegang tot vertrouwde werkruimten in andere fabric-items dan snelkoppelingen, pijplijnen en semantische modellen, of in andere werkruimten, werken ze mogelijk niet.

- Toegang tot vertrouwde werkruimten is niet compatibel met aanvragen tussen verschillende tenants.

Verificatiemethoden en verbindingsbeheer

- Verbindingen voor toegang tot vertrouwde werkruimten kunnen worden gemaakt in Verbindingen en gateways beheren; Werkruimte-identiteit is echter de enige ondersteunde verificatiemethode. De testverbinding mislukt als verificatiemethoden voor organisatieaccounts of service-principals worden gebruikt.

- Alleen methoden voor verificatie van organisatieaccounts, service-principals en werkruimte-id's kunnen worden gebruikt voor verificatie voor opslagaccounts voor toegang tot vertrouwde werkruimten in snelkoppelingen, pijplijnen en snelkoppelingen.

- Als u service-principal- of organisatieaccounts wilt gebruiken als verificatiemethode in verbindingen met een opslagaccount met een firewall, kunt u de ervaring voor het maken van snelkoppelingen of pijplijnen gebruiken, of de snelle rapporten van Power BI om de verbinding te maken. Later kunt u deze verbinding verbinden met semantische modellen en andere snelkoppelingen en pijplijnen.

- Als een semantisch model gebruikmaakt van persoonlijke cloudverbindingen, kunt u alleen werkruimte-id gebruiken als verificatiemethode voor vertrouwde toegang tot opslag. U wordt aangeraden persoonlijke cloudverbindingen te vervangen door gedeelde cloudverbindingen.

- Verbindingen met opslagaccounts met firewalls hebben de status Offline in Verbindingen en gateways beheren.

Migratie en bestaande snelkoppelingen

- Als een werkruimte met een werkruimte-id wordt gemigreerd naar een niet-Fabric capaciteit, of naar een niet-F SKU Fabric-capaciteit, zal de toegang tot vertrouwde werkruimten na een uur niet meer werken.

- Bestaande snelkoppelingen die vóór 10 oktober 2023 zijn gemaakt, bieden geen ondersteuning voor toegang tot vertrouwde werkruimten.

- Bestaande snelkoppelingen in een werkruimte die aan de vereisten voldoet, zullen automatisch de vertrouwde service-toegang ondersteunen.

Beveiliging, netwerk en resourceconfiguratie

- Toegang tot vertrouwde werkruimten werkt alleen wanneer openbare toegang is ingeschakeld vanuit geselecteerde virtuele netwerken en IP-adressen of wanneer openbare toegang is uitgeschakeld.

- Resource-exemplaarregels voor Fabric-werkruimten moeten worden gemaakt via ARM-sjablonen. Resource-exemplaarregels die zijn gemaakt via de gebruikersinterface van Azure Portal, worden niet ondersteund.

- Er kunnen maximaal 200 regels voor hulpbroninstanties worden geconfigureerd. Zie Limieten en quota voor Azure-abonnementen voor meer informatie: Azure Resource Manager.

- Als uw organisatie een beleid voor voorwaardelijke toegang van Microsoft Entra heeft voor workloadidentiteiten die alle service-principals bevatten, werkt de toegang tot vertrouwde werkruimten niet. In dergelijke gevallen moet u specifieke Fabric-werkruimte-identiteiten uitsluiten van het voorwaardelijke toegangsbeleid voor workload-identiteiten.

Voorbeeld van ARM-sjabloon

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}